なぜ「共通鍵」と「公開鍵」だけでは不十分なのか?

ここまで、「共通鍵暗号」と「公開鍵暗号」という2つの主要な暗号方式について解説してきました。

復習になりますが、それぞれには一長一短がありましたね。

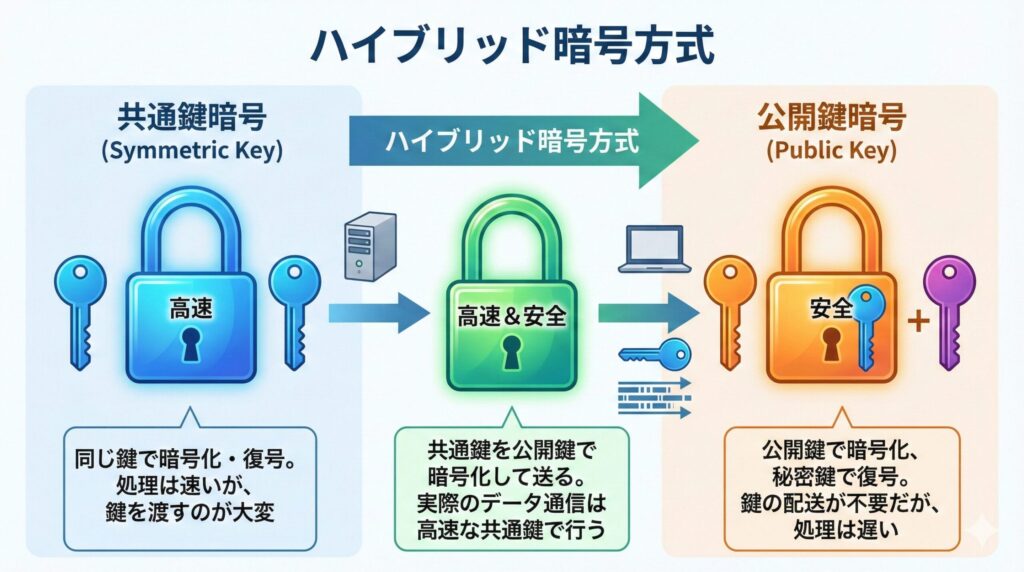

- 共通鍵暗号: 処理速度は圧倒的に速いが、鍵を相手に安全に渡すことが難しい(鍵配送問題)

- 公開鍵暗号: 鍵を安全に共有できるが、計算処理が複雑で動作が遅い

どちらか一方だけでは、現代の高速かつ安全なインターネット通信を実現できません。

そこで登場するのが、今回のテーマ「ハイブリッド暗号方式」です。

名前の通り、共通鍵暗号と公開鍵暗号の「いいとこ取り」をした、現代暗号技術の決定版とも言える方式です。

私たちが毎日使っているWebブラウザの鍵マーク(SSL/TLS)も、実はこの仕組みで動いています。本記事では、その巧妙な仕組みを図解を交えて分かりやすく解説していきます。

ハイブリッド暗号方式とは?2つの暗号方式の最強タッグ

共通鍵と公開鍵のジレンマを一挙解決

ハイブリッド暗号方式は、新しい暗号アルゴリズムではありません。既存の「共通鍵暗号」と「公開鍵暗号」を組み合わせた運用方法(プロトコル)のことを指します。

なぜわざわざ組み合わせる必要があるのでしょうか?改めて両者の特徴を整理してみましょう。

共通鍵暗号と公開鍵暗号の比較表

| 暗号方式 | メリット | デメリット | 代表例 |

|---|---|---|---|

| 共通鍵暗号 | 処理速度が非常に速い<br>大容量データの暗号化に最適 | 鍵を安全に相手に渡せない<br>(鍵配送問題が発生) | AES、DES |

| 公開鍵暗号 | 鍵を安全に共有できる<br>鍵配送問題を解決 | 計算処理が複雑で遅い<br>大容量データには不向き | RSA、ECC |

「速いけど鍵が渡せない共通鍵暗号」と「鍵は渡せるけど遅い公開鍵暗号」。

このジレンマを解決するアイデアが、「鍵を渡すときだけ公開鍵暗号を使い、その後のデータ通信は高速な共通鍵暗号を使う」という発想です。これがハイブリッド暗号方式の核心です。

ハイブリッド暗号方式の仕組みを5ステップで理解

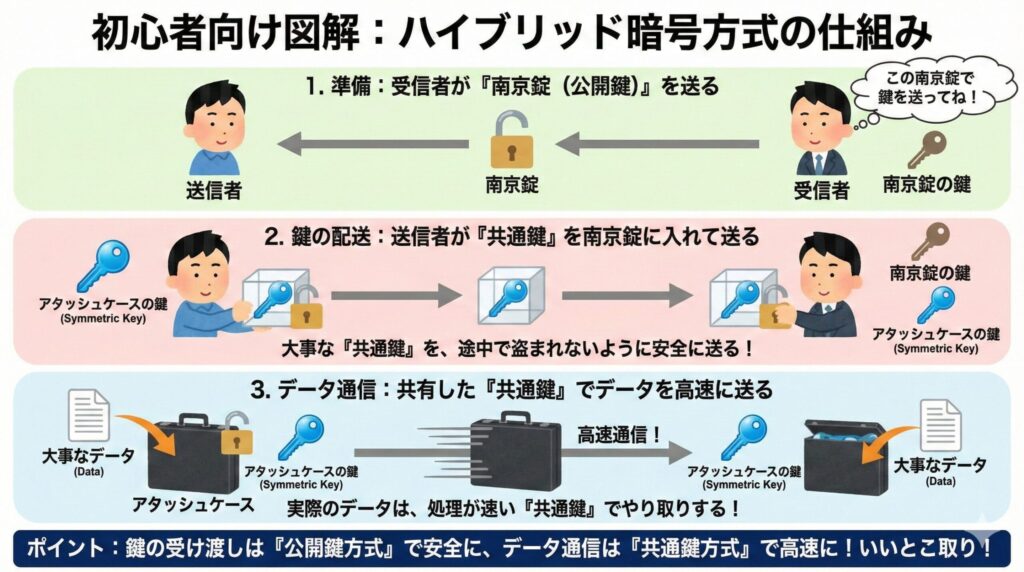

仕組みを分かりやすく、スパイ映画のような比喩で説明してみましょう。

あなたは大量の機密書類(大容量データ)を、アタッシュケースに入れて相手に送りたいとします。

ステップ1:準備(共通鍵で暗号化)

アタッシュケースに頑丈な鍵をかけます。この鍵が**「共通鍵(セッション鍵)」**です。

ステップ2:課題(鍵配送問題)

ケースを送っても、この共通鍵がないと相手は開けられません。かといって、鍵をそのまま送ったら盗まれるリスクがあります。

ステップ3:解決策(公開鍵暗号の活用)

まず相手から「誰でもロックできる特殊な手錠(相手の公開鍵)」を送ってもらいます。

あなたはアタッシュケースの共通鍵を小さな箱に入れ、その手錠でロックします(公開鍵で共通鍵を暗号化)。

この手錠は、相手だけが持っている「鍵本体(相手の秘密鍵)」でしか開きません。

ステップ4:送信

「鍵がかかったアタッシュケース(暗号化データ)」と「手錠がかかった小さな箱(暗号化された共通鍵)」の両方を相手に送ります。

ステップ5:受信・復号

受け取った相手は、まず自分の秘密鍵で手錠を外し、中の共通鍵を取り出します。

取り出した共通鍵を使って、アタッシュケースを開け、機密書類を手に入れます。

ハイブリッド暗号方式が「最強」と言われる理由

この方式により、以下の2点が同時に実現できます。

- 鍵配送問題の解決: 重要な共通鍵は公開鍵暗号で保護されて送られるため、途中で盗聴されても安全

- 高速な通信の実現: 実際のデータ暗号化には高速な共通鍵暗号を使うため、通信速度が低下しない

まさに「二刀流」の完璧な組み合わせなのです。

SSL/TLSで見るハイブリッド暗号の実例

インターネットの安全を支える舞台裏

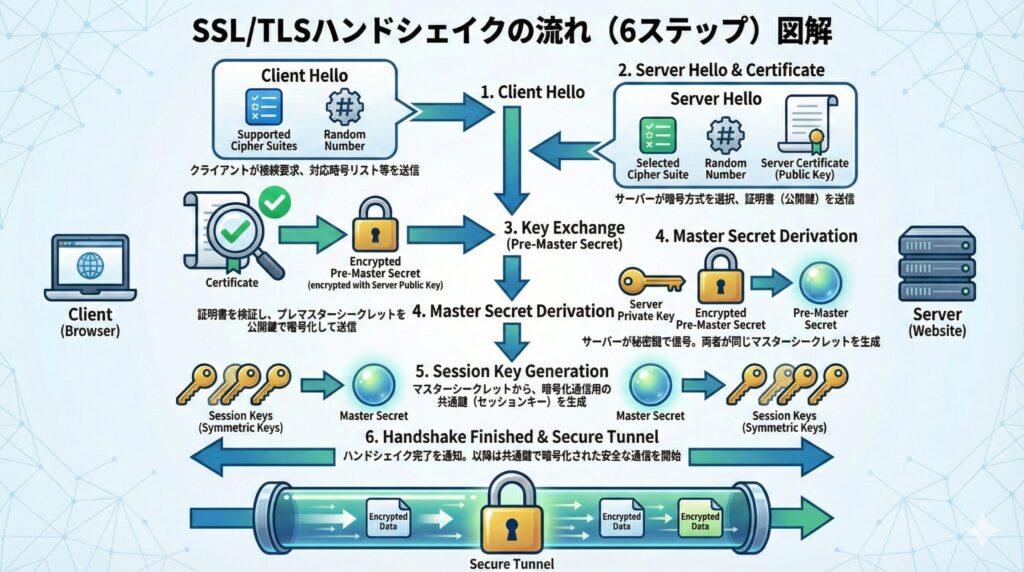

ハイブリッド暗号方式が実際に使われている最も身近な例が、Webサイトの通信を暗号化するSSL/TLS(Secure Sockets Layer / Transport Layer Security)です。

URLが https:// で始まり、ブラウザのアドレスバーに鍵マークが表示されているとき、あなたのブラウザとWebサーバー間ではハイブリッド暗号方式が使われています。

SSL/TLSとは?(ブラウザの鍵マークの正体)

SSL/TLSは、インターネット上でデータを暗号化して送受信するための通信規格(プロトコル)です。

クレジットカード番号やパスワードなどの個人情報が、通信途中で第三者に盗み見られたり(盗聴)、書き換えられたり(改ざん)するのを防ぎます。

SSL/TLSハンドシェイクの流れ(6ステップ)

ブラウザが安全なサイトに接続する際、裏側では「TLSハンドシェイク」と呼ばれる手続きが自動的に行われます。

ステップ1:挨拶と準備(Client Hello / Server Hello)

ブラウザとサーバーが接続し、使用する暗号方式やプロトコルバージョンを相談します。

ステップ2:証明書の提示と公開鍵の入手

サーバーは身分証明書である「サーバー証明書」をブラウザに送ります。この証明書の中にサーバーの公開鍵が含まれています。

ブラウザは証明書を検証し、接続先が本物かを確認します。

ステップ3:共通鍵の元を生成(プリマスターシークレット)

ブラウザは、今回の通信で使う共通鍵の元となるデータ(プリマスターシークレット)をランダムに生成します。

ステップ4:公開鍵で暗号化して送信(ここがハイブリッドの核心!)

ブラウザは、ステップ2で入手したサーバーの公開鍵を使って、プリマスターシークレットを暗号化し、サーバーに送ります。

ステップ5:秘密鍵で復号し共通鍵を生成

サーバーは、受け取ったデータを自分の秘密鍵で復号し、プリマスターシークレットを取り出します。

ブラウザとサーバーの両方が、誰にも知られずに同じ共通鍵(セッション鍵)を持つことができました。

ステップ6:暗号化通信の開始

これ以降の実際のデータ通信(HTMLや画像のやり取りなど)は、この共通鍵を使って高速に暗号化されて行われます。

デジタル署名でなりすまし防止も実現

ステップ2で登場した「サーバー証明書」には、もう一つの公開鍵暗号技術である「デジタル署名」も使われています。

これは接続先のサーバーが「偽サイト(フィッシングサイトなど)ではなく、本物のサイトである」ことを証明する仕組みです。

デジタル署名とPKI(公開鍵基盤)については、次回の記事で詳しく解説します。

情報処理安全確保支援士試験の頻出ポイント

「組み合わせ」と「使い分け」が最重要

情報処理安全確保支援士試験では、ハイブリッド暗号の仕組みと、SSL/TLSハンドシェイクの手順が頻出テーマです。

頻出問題パターン1:何のためにどの暗号方式を使うか

最も基本的な問いです。逆に覚えないよう注意しましょう。

Q. 共通鍵(セッション鍵)を相手に送るために使う暗号方式は?

→ A. 公開鍵暗号方式(受信者の公開鍵で暗号化)

Q. 実際のメッセージ(データ本文)を暗号化するために使う暗号方式は?

→ A. 共通鍵暗号方式(高速処理が可能だから)

頻出問題パターン2:SSL/TLSハンドシェイクの流れ

「通信のどの段階で共通鍵が共有されるか」「いつから暗号化通信が始まるか」という時系列が問われます。

覚えるべき大原則:

最初に公開鍵暗号で共通鍵を安全に交換し、その後は共通鍵暗号で高速に通信する

【演習】理解度チェッククイズ

学んだ知識を定着させるために、以下の練習問題(全10問)にチャレンジしてみましょう! ハイブリッド暗号方式の仕組みとSSL/TLSでの鍵の使い分けは、試験のド定番問題です。

【演習】ハイブリッド暗号方式とSSL/TLS(全10問)

Q1. ハイブリッド暗号方式において、実際のデータ通信(平文)を暗号化するために用いられる鍵はどれか。

正解:ウ

解説:

大容量のデータ通信には、処理が高速な「共通鍵暗号方式」が用いられます。そのために一時的に生成される鍵が共通鍵(セッション鍵)です。

- ア・イ(公開鍵/秘密鍵):公開鍵暗号方式の鍵は、共通鍵の配送などに使われます。データ通信の暗号化には処理が遅すぎるため不向きです。

- エ(サーバー証明書):サーバーの身元を証明するためのファイルで、公開鍵を含んでいますが、直接データの暗号化には使いません。

Q2. ハイブリッド暗号方式において、共通鍵(セッション鍵)を受信者に安全に配送するために用いられる鍵はどれか。

正解:イ

解説:

受信者だけが復号できるように、「受信者の公開鍵」で共通鍵を暗号化して送信します。受信者は自身の「秘密鍵」でこれを復号します。

- ア(送信者の公開鍵):これで暗号化すると、送信者の秘密鍵を持つ人しか復号できなくなります(意味が逆になります)。

- ウ(送信者の秘密鍵):これはデジタル署名に使われる方法です。暗号化の目的ではありません。

- エ(受信者の共通鍵):共通鍵はこれから共有しようとしているものなので、配送に使うことはできません。

Q3. ハイブリッド暗号方式が「共通鍵暗号方式」と「公開鍵暗号方式」を組み合わせる主な理由はどれか。

正解:イ

解説:

「公開鍵暗号」で共通鍵の配送問題を解決し、「共通鍵暗号」で高速なデータ通信を実現する。それぞれの長所を組み合わせたのがハイブリッド暗号です。

- ア:「公開鍵暗号の高速な処理速度」という部分が誤りです。公開鍵暗号は低速です。

- ウ・エ:目的やメリットの組み合わせが正しくありません。

Q4. SSL/TLS通信のハンドシェイクにおいて、クライアントが共通鍵の元(プレマスターシークレット)を暗号化してサーバーに送る際に使用する鍵はどれか。

正解:ウ

解説:

これはQ2の具体的な適用例です。サーバー(受信者)だけが復号できるように、サーバーから送られてきた「サーバーの公開鍵」を使って暗号化します。

- ア・イ(クライアントの鍵):サーバーが復号できなくなるか、デジタル署名になってしまいます。

- エ(サーバーの秘密鍵):秘密鍵はサーバーが厳重に管理しており、クライアントには絶対に渡されません。

Q5. SSL/TLSハンドシェイクにおいて、サーバーの公開鍵はどのようにしてクライアントに届けられるか。

正解:イ

解説:

サーバーの公開鍵は、認証局(CA)が発行した「サーバー証明書」の中に格納され、ハンドシェイクの初期段階でクライアントに送られます。

- ア:秘密鍵は絶対に送信してはいけません。

- ウ:共通鍵はこれから共有しようとしている段階なので、まだ使えません。

- エ:不特定多数との通信(Webサイト閲覧など)では非現実的です。

Q6. SSL/TLS通信が提供する主なセキュリティ機能として、適切でないものはどれか。

正解:エ

解説:

SSL/TLSは「通信の機密性・完全性・真正性」を確保するプロトコルです。DoS攻撃(サービス妨害攻撃)を防ぐ機能は直接的には持っていません。

- ア・イ・ウ:これらはSSL/TLSが提供する主要な3つの機能です。(暗号化、メッセージ認証コードによる改ざん検知、証明書によるサーバー認証)

Q7. 以下の暗号技術のうち、ハイブリッド暗号方式の「共通鍵暗号」部分で一般的に使用されるアルゴリズムはどれか。

正解:ウ

解説:

AESは現在最も広く使われている高速な「共通鍵暗号」アルゴリズムです。

- ア・イ(RSA, ECC):これらは「公開鍵暗号」アルゴリズムで、共通鍵の配送などに使われます。

- エ(SHA-256):これは「ハッシュ関数」で、改ざん検知などに使われます。

Q8. SSL/TLSハンドシェイクにおいて、実際に暗号化通信が開始されるタイミングはいつか。

正解:ウ

解説:

ハンドシェイクの最後にお互いが「Finished」メッセージを送り、そこから生成した共通鍵を使った暗号化通信が始まります。

- ア・イ・エ:これらの段階ではまだ共通鍵が共有されていないか、共有の途中であるため、暗号化通信は開始できません。

Q9. ハイブリッド暗号方式の説明として、不適切なものはどれか。

正解:ウ

解説:

「処理速度が遅い」という部分が不適切です。データ通信には高速な共通鍵暗号を使うため、通信全体の速度は共通鍵暗号とほぼ同等で高速です。

- ア・イ・エ:これらはすべてハイブリッド暗号方式の正しい説明です。

Q10. Webブラウザのアドレスバーに鍵マークが表示され、URLが「https://」で始まる場合、これは何を意味するか。

正解:イ

解説:

鍵マークとHTTPSは、通信経路がSSL/TLSで保護されていることを示します。通信の安全性を保証するものであり、サイト自体の信頼性や端末の安全性を保証するものではありません。

- ア・ウ:HTTPSであっても、悪意のあるサイト(フィッシングサイトなど)である可能性はあります。証明書の種類によっては運営の実在性までは保証しません。

- エ:通信経路の保護と、端末のセキュリティ対策は別問題です。

まとめ:ハイブリッド暗号方式の3つのポイント

今回は、現代の暗号技術の主役である「ハイブリッド暗号方式」について解説しました。

- ハイブリッド暗号方式とは: 「共通鍵暗号の高速さ」と「公開鍵暗号の利便性(鍵配送が可能)」を組み合わせた方式。

- 仕組みの核心: 通信で使う「共通鍵」を、相手の「公開鍵」で暗号化して送る。

- 代表的な活用例: インターネットの標準的な暗号化通信であるSSL/TLS(HTTPS)。

これで、通信内容を他人に見られないようにする「暗号化(盗聴防止)」の仕組みはバッチリです。

しかし、通信の安全を守るためには、これだけでは不十分です。

「送られてきたデータが、途中で誰かに書き換えられていないか?(改ざん防止)」

これを確認する仕組みがまだありません。

次回は、データの「指紋」をとって変更を瞬時に見破る技術である「ハッシュ関数(SHA-256等)」と、それを応用した「メッセージ認証コード(MAC)」について解説します。

この技術が、後々学ぶ「デジタル署名」の基礎となります。お楽しみに!