「情報セキュリティ対策をしてください」と言われたら、具体的に何をすることを思い浮かべますか?

多くの人が「ウイルス対策ソフトを入れる」や「パスワードを複雑にする」ことをイメージするでしょう。もちろんそれらも正解ですが、セキュリティの目的のほんの一部に過ぎません。

情報処理安全確保支援士試験では、「そもそも何を守るべきなのか?」という定義が非常に重要になります。

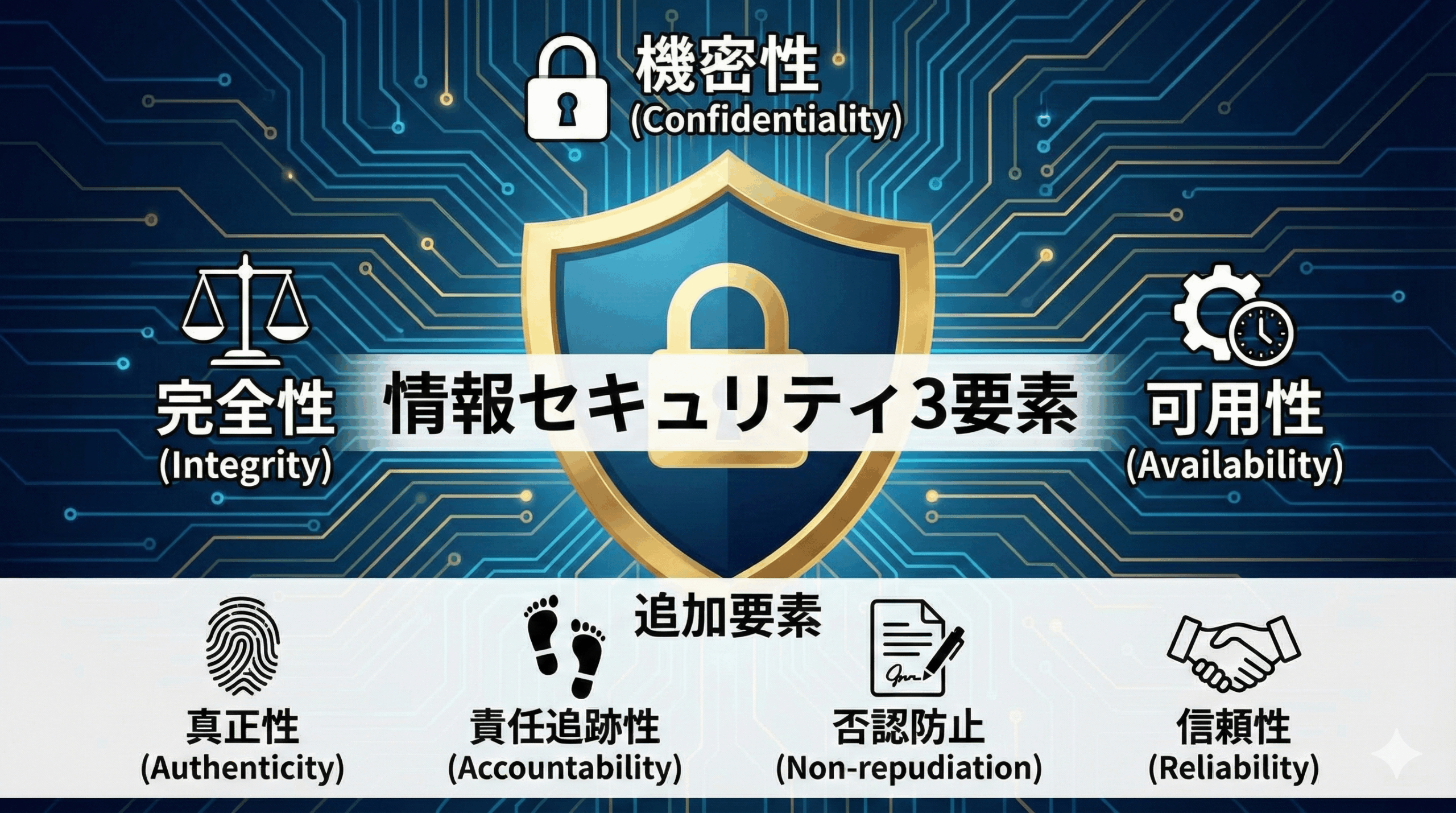

今日は、セキュリティの基本中の基本である「情報セキュリティの3要素(CIA)」と、近年重要度が増している「追加の4要素」について解説します。

これらは試験の午前問題から午後問題の記述まで、すべての土台となる知識です。丸暗記ではなく、イメージで理解してしまいましょう。

これだけは絶対!情報セキュリティの3要素(CIA)

情報セキュリティには、JIS(日本産業規格)やISO(国際標準化機構)で定義された「守るべき3つの状態」があります。それぞれの頭文字をとって「CIA」と呼ばれます。

簡単に言えば、「秘密を守り(C)、データが正しく(I)、いつでも使える(A)」状態を維持することです。この3つが揃って初めて、システムは「安全である」と言えます。

機密性(Confidentiality):許可された人だけが見れる

「見せたくない人には見せない」ことです。

一般的に「セキュリティ」と聞いて一番にイメージするのがこれでしょう。許可された人だけが情報にアクセスでき、許可されていない人はアクセスできない状態を指します。

身近な例:

- 鍵付きの日記帳

- スマホのロック画面

- パスワードがかかったPDFファイル

侵害されると:

- 個人情報の漏洩

- 産業スパイによる機密情報の流出

- 顧客データの不正閲覧

対策技術:

- ID・パスワード認証

- ファイルの暗号化

- アクセス権の設定

完全性(Integrity):データが正確で改ざんされていない

「データが書き換えられず、正しい状態である」ことです。

意外と見落とされがちですが、もし銀行の残高データが勝手に書き変わっていたら大変ですよね?情報が欠けたり、改ざんされたりせず、最新かつ正確な状態が保たれていることを指します。

身近な例:

- 誰にも書き換えられていないWebサイト

- 保存した通りに残っている写真データ

- 改ざんされていない請求書

侵害されると:

- Webサイトの改ざん(不正な書き換え)

- データの破壊や消失

- 誤った数値によるシステム誤動作

対策技術:

- デジタル署名

- ハッシュ値によるチェック

- 変更履歴の管理

可用性(Availability):いつでも使いたい時に使える

「止めない」ことです。

システムは使えてこそ意味があります。「セキュリティを厳しくしすぎて、誰も使い方がわからない」あるいは「サーバーが落ちていて仕事にならない」状態は、セキュリティが保たれているとは言えません。必要な時に、必要な人がいつでもサービスを使える状態を指します。

身近な例:

- 24時間365日お金が引き出せるATM

- 落ちないWebサーバー

- いつでも接続できるメールシステム

侵害されると:

- システムダウンによる業務停止

- DDoS攻撃によるサービス停止

- 災害時のシステム利用不可

対策技術:

- バックアップ

- システムの二重化(冗長化)

- DDoS攻撃対策

さらに盤石に!追加の4要素

以前は上記の3要素(CIA)が絶対的な基準でしたが、近年のクラウド化やサイバー攻撃の高度化に伴い、新たに4つの要素が追加され、「情報セキュリティの7要素」と呼ばれるようになりました。

SC試験の記述問題では、これらの用語を使って状況を説明する場面も出てきます。

真正性(Authenticity)

「本物であると証明できること」です。

利用者やシステムが、偽物(なりすまし)ではなく、主張通りの本人であることを確実にする性質です。

具体例:

- デジタル証明書を使って、このサイトが本物の銀行のサイトだと証明する

- 多要素認証で本人確認をする

- SSL証明書による通信相手の正当性確認

責任追跡性(Accountability)

「誰がやったか後から追えること」です。

いつ、誰が、何をしたか(アクセスや変更など)を追跡できる性質です。「やった/やってない」の水掛け論を防ぎます。

具体例:

- アクセスログ(操作履歴)を保存する

- 監視カメラの記録を残す

- ファイルの編集履歴を記録する

否認防止(Non-repudiation)

「後から『やってない』と言わせないこと」です。

責任追跡性と似ていますが、こちらはより法的な証拠能力に近い概念です。ある行動や事象が起きたことを、後になって当事者が否定できないように証明する能力です。

具体例:

- デジタル署名を付与して、本人が承認した証拠を残す

- タイムスタンプで操作時刻を記録する

- 電子契約での本人確認

信頼性(Reliability)

「意図した通りに動作すること」です。

システムが矛盾なく、期待された通りの結果を一貫して出し続ける性質です。可用性と似ていますが、こちらは「動作の正確さ・安定感」に焦点があります。

具体例:

- バグがなく、誤作動を起こさないプログラム

- 同じ入力には必ず同じ結果を返すシステム

- 長時間稼働しても性能が劣化しないサーバー

バランスが命!各要素のトレードオフ

これら7つの要素、特に基本のCIAの3要素は、すべてを最大化すれば良いというものではありません。

なぜなら、これらはしばしば「トレードオフ(あちらを立てればこちらが立たず)」の関係にあるからです。

機密性と可用性のジレンマ

例えば、「機密性」を極限まで高めるために、パスワードを50文字にして、指紋認証と虹彩認証を通さないとパソコンが開けないようにしたとします。

これだと、確かに誰も盗み見できませんが、使う本人もログインに時間がかかりすぎて仕事になりません。つまり、「可用性」が著しく低下してしまいます。

完全性と可用性のジレンマ

データの完全性を保つために、すべての更新処理で複雑なチェックや承認フローを入れると、処理速度が遅くなり、システムが使いづらくなります。

緊急時に素早くアクセスできない(可用性の低下)という問題が起きます。

資産の価値に合わせた対策を

SC試験で問われるのは、「最強のセキュリティ」ではなく「最適なセキュリティ」です。

例えば:

- クレジットカード情報なら、可用性が多少落ちても「機密性」を最優先にする

- Webニュースサイトなら、多少の改ざんリスクよりも、多くの人が見られる「可用性」を優先する

- 金融取引システムなら、「完全性」と「可用性」の両立を最重視する

守るべき情報資産が何なのかによって、CIAのどのパラメータを重視するかを決定する。これがセキュリティマネジメントの本質です。

【演習】理解度チェック!セキュアな思考を鍛える10問

学んだ知識を定着させるために、本番形式の4択クイズを解いてみましょう。 答え/解答を表示をクリック(タップ)すると、正解と解説が表示されます。

Q1. 許可された利用者だけが情報にアクセスできることを確実にする特性として、最も適切なものはどれか。

ア:機密性

イ:完全性

ウ:可用性

エ:真正性

▼ 解答を表示

イ:完全性

ウ:可用性

エ:真正性

正解:ア

解説:機密性(Confidentiality)

アクセス制御や暗号化によって、無関係な第三者に情報を見せないようにする性質です。

Q2. Webサイトの内容が、悪意ある第三者によって勝手に書き換えられてしまった場合に損なわれる要素として、最も適切なものはどれか。

ア:機密性

イ:完全性

ウ:可用性

エ:責任追跡性

▼ 解答を表示

イ:完全性

ウ:可用性

エ:責任追跡性

正解:イ

解説:完全性(Integrity)

データが正確で改ざんされていない状態が損なわれています。

Q3. 地震でデータセンターが停電し、システムが停止した。これを防ぐために自家発電装置を導入する対策は、どの要素を高めるためか。

ア:機密性

イ:完全性

ウ:可用性

エ:否認防止

▼ 解答を表示

イ:完全性

ウ:可用性

エ:否認防止

正解:ウ

解説:可用性(Availability)

システムを止めず、いつでも使える状態を維持するための対策です。

Q4. ユーザーIDとパスワードだけでなく、スマホアプリのワンタイムパスワードを使ってログインさせた。これは主にどの要素を強化する目的か。

ア:完全性

イ:真正性

ウ:責任追跡性

エ:否認防止

▼ 解答を表示

イ:真正性

ウ:責任追跡性

エ:否認防止

正解:イ

解説:真正性(Authenticity)

多要素認証を用いることで、アクセスしているのが「本物の利用者であること」をより確実に証明(認証)しています。

Q5. 「いつ、誰が、どのファイルにアクセスしたか」をログとして記録・保管している。これはどの要素を確保するためか。

ア:真正性

イ:責任追跡性

ウ:信頼性

エ:否認防止

▼ 解答を表示

イ:責任追跡性

ウ:信頼性

エ:否認防止

正解:イ

解説:責任追跡性(Accountability)

後から操作内容を追跡できるようにすることで、不正操作の抑止や原因究明を可能にします。

Q6. 電子メールにデジタル署名を付与することで、送信者が「私はそのメールを送っていない」と嘘をつくことを防ぐことができる。この特性はどれか。

ア:真正性

イ:責任追跡性

ウ:信頼性

エ:否認防止

▼ 解答を表示

イ:責任追跡性

ウ:信頼性

エ:否認防止

正解:エ

解説:否認防止(Non-repudiation)

自分の行った行為(送信など)を、後から否定できないように証拠能力を持たせることです。

Q7. プログラムにバグがあり、時々誤った計算結果が出力される。損なわれている要素として、最も適切なものはどれか。

ア:完全性

イ:真正性

ウ:信頼性

エ:機密性

▼ 解答を表示

イ:真正性

ウ:信頼性

エ:機密性

正解:ウ

解説:信頼性(Reliability)

システムが意図した通りに正しく動作する能力に問題があります。

Q8. セキュリティを高めるために、ファイルを開くたびに上長の承認を必須にするルールを作ったところ、業務効率が大幅に低下した。どの要素が損なわれたか。

ア:機密性

イ:完全性

ウ:可用性

エ:真正性

▼ 解答を表示

イ:完全性

ウ:可用性

エ:真正性

正解:ウ

解説:可用性(Availability)

機密性を重視しすぎた結果、必要な時にすぐにデータを使えなくなり、可用性が低下した例です(トレードオフ)。

Q9. ランサムウェアに感染し、ファイルが暗号化されて開けなくなってしまった。真っ先に侵害されたと考えられる要素はどれか。

ア:機密性

イ:完全性

ウ:可用性

エ:責任追跡性

▼ 解答を表示

イ:完全性

ウ:可用性

エ:責任追跡性

正解:ウ

解説:可用性(Availability)

データ自体は存在しますが、「使いたい時に使えない」状態になっているため、可用性の侵害です。

Q10. 通信内容の盗聴を防ぐためにSSL/TLS(HTTPS)を導入した。これは主にどの要素を守るためか。

ア:機密性

イ:完全性

ウ:可用性

エ:真正性

▼ 解答を表示

イ:完全性

ウ:可用性

エ:真正性

正解:ア

解説:機密性(Confidentiality)

通信経路での盗み見を防ぐ技術なので、機密性の確保が主目的です。

まとめ

今日は情報セキュリティの基礎である「CIA(機密性・完全性・可用性)」と、追加の4要素について学習しました。

- 機密性 (C):漏らさない(アクセス制御・暗号化)

- 完全性 (I):壊さない・変えない(デジタル署名・改ざん検知)

- 可用性 (A):止めない(二重化・バックアップ)

この3つの視点は、これから学ぶあらゆる攻撃手法や対策技術を理解する際の「ものさし」になります。

覚えておくべきポイント:

- CIAは情報セキュリティの最も基本的な3要素

- 追加の4要素(真正性・責任追跡性・否認防止・信頼性)も重要

- すべてを最大化するのではなく、資産に応じたバランスが大切

次回は、これらの要素を脅かす「脅威」と、システムの弱点である「脆弱性」について解説します。

明日も一緒に学んでいきましょう!