「うちのシステムにはセキュリティリスクがある」――そう聞いたとき、あなたは具体的にどんな状態をイメージしますか?

なんとなく「危ない」ことは分かっても、それを論理的に説明するのは意外と難しいものです。

この記事では、情報セキュリティにおけるリスクの基本構造を、初心者の方にも分かりやすく解説します。情報処理安全確保支援士(SC)試験の受験者はもちろん、企業のセキュリティ担当者や、ITリスク管理に関心のある方にも役立つ内容です。

セキュリティリスクとは何か

リスクは「掛け算」で決まる

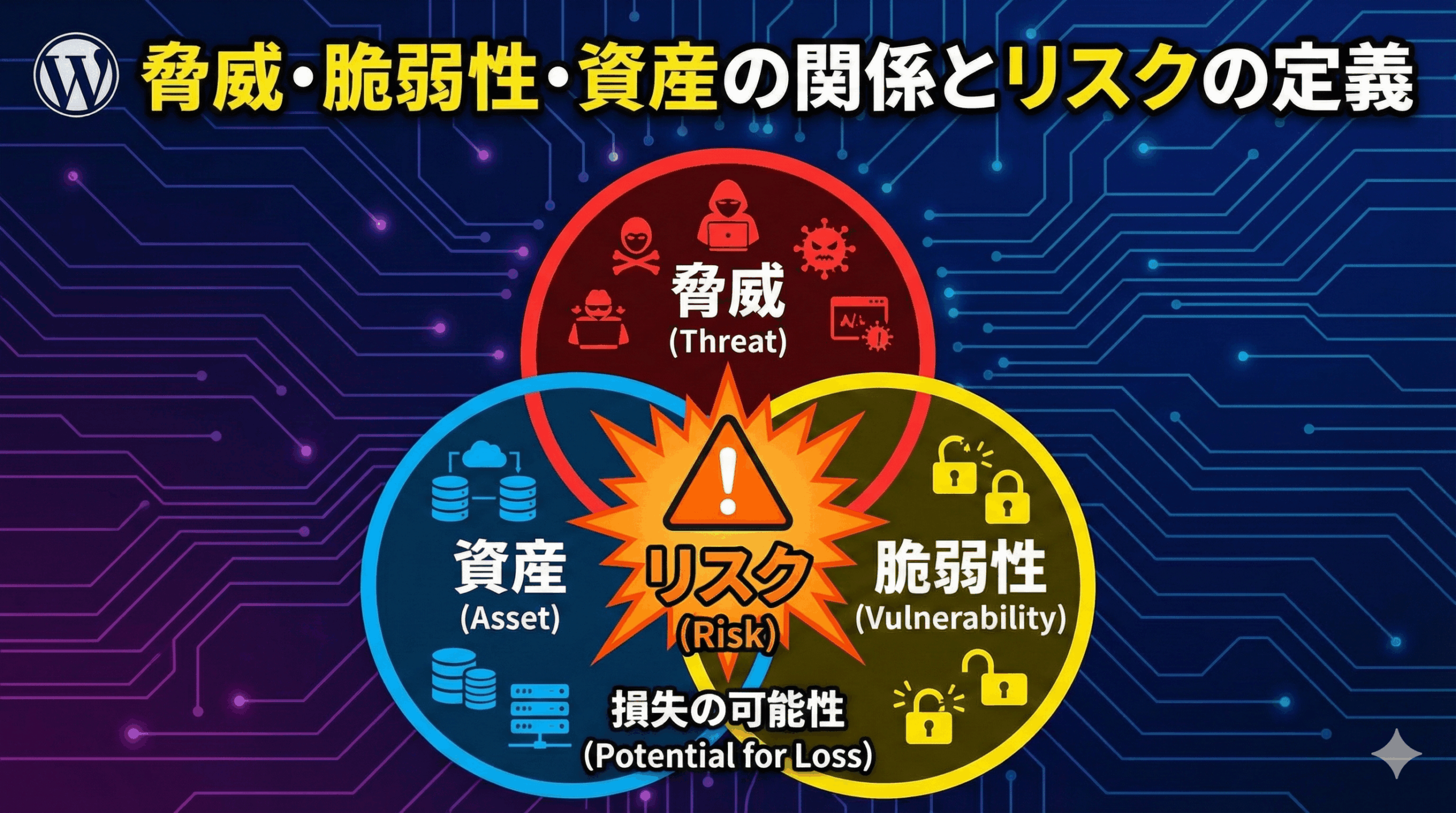

情報セキュリティの世界では、リスクは漠然とした不安ではなく、明確な計算式で表現できるものです。

リスク = 情報資産 × 脅威 × 脆弱性この式が意味するのは、「3つの要素のうち1つでもゼロになれば、リスクもゼロになる」ということです。

つまり、セキュリティ対策とは、この3つの要素のどれかを減らすか、なくすことで、リスク全体を小さくする取り組みなのです。

JIS Q 27000に基づく定義

この考え方は、国際標準規格であるISO/IEC 27000シリーズ(日本ではJIS Q 27000)で定義されています。情報セキュリティマネジメントシステム(ISMS)の基礎となる概念であり、情報処理安全確保支援士試験でも頻出の内容です。

リスクを構成する3つの要素

リスクの式を構成する「情報資産」「脅威」「脆弱性」について、それぞれ詳しく見ていきましょう。

1. 情報資産(Assets):守るべきもの

情報資産とは、組織にとって価値があり、守らなければならないもののことです。

情報資産の具体例

- 有形資産:サーバー、パソコン、ネットワーク機器、記録媒体

- 無形資産:顧客データベース、設計図面、営業秘密、ソースコード、業務ノウハウ

SC試験のポイント

資産の重要度(価値)が高いほど、リスクも大きくなります。午後試験では「どの資産を守るための対策か?」を常に意識することが重要です。

2. 脅威(Threats):攻撃してくる要因

脅威とは、資産に損害を与える可能性がある要因のことです。

脅威の具体例

- 外部攻撃:サイバー攻撃、ハッキング、マルウェア感染

- 内部不正:従業員による情報持ち出し、データ改ざん

- 自然災害:地震、火災、水害による機器の破損

- 人為的ミス:誤操作、誤送信、設定ミス

SC試験のポイント

脅威は自分たちでコントロールできません。「なくす」のではなく「防ぐ」対象です。攻撃者の動機や能力を理解することが、効果的な対策につながります。

3. 脆弱性(Vulnerabilities):システムや組織の弱点

脆弱性とは、脅威につけ込まれる隙(すき)のことです。

脆弱性の具体例

- 技術的脆弱性:OSやソフトウェアのセキュリティホール、入力値チェックの不備

- 物理的脆弱性:入退室管理の不備、機器の放置

- 人的脆弱性:従業員のセキュリティ意識の低さ、教育不足

- 管理的脆弱性:セキュリティポリシーの未整備、監視体制の不足

SC試験のポイント

私たちがセキュリティ対策で最もコントロールしやすいのが「脆弱性」です。脆弱性を塞ぐことが、セキュリティ担当者の主な仕事になります。

具体例で理解するリスクの関係性

IT用語だけでは理解しにくいので、身近な例と実際のシステム例の両方で見てみましょう。

例1:家の防犯で考えるセキュリティリスク

まずは、誰でもイメージしやすい「空き巣対策」で考えてみます。

| 要素 | 内容 |

|---|---|

| 資産 | 家にある現金、宝石、貴重品 |

| 脅威 | 泥棒(空き巣) |

| 脆弱性 | 窓の鍵が開いている、塀が低い、防犯カメラがない |

リスクはどう変化する?

ケース1:脆弱性がある場合

窓が開いている(脆弱性あり)× 泥棒がいる(脅威あり)

= 盗難リスク発生ケース2:脆弱性を対策した場合

窓を施錠した(脆弱性ゼロ)× 泥棒がいる(脅威あり)

= リスクは大幅に低下(侵入できない)ケース3:脅威がない場合

窓が開いている(脆弱性あり)× 泥棒がいない(脅威ゼロ)

= リスクなし(何も起きない)このように、どれか1つの要素がゼロになれば、リスクは消えるのです。

例2:Webサイトにおけるセキュリティリスク

次に、実際のITシステムで考えてみましょう。

| 要素 | 内容 |

|---|---|

| 資産 | 顧客の個人情報データベース |

| 脅威 | SQLインジェクション攻撃を仕掛けるハッカー |

| 脆弱性 | Webアプリケーションの入力値チェックの不備 |

攻撃が成立する流れ

- ハッカー(脅威)が存在する

- Webアプリに入力値チェックの不備(脆弱性)がある

- ハッカーが脆弱性を突いてSQLインジェクション攻撃を実行

- データベースの個人情報(資産)が漏えいする

情報処理安全確保支援士試験の午後問題では、この「攻撃の流れ」を文章から読み解くことが求められます。

リスク対応の4つの方法

リスクを特定・分析したら、次は「どう対応するか」を決めます。これをリスク対応(リスク対策)と呼びます。

対応方法は大きく分けて4つあり、JIS Q 27000で定義されています。試験では各方法の名称と具体例の組み合わせがよく問われます。

1. リスク低減(Mitigation):リスクを減らす

最も一般的な対応方法です。脆弱性に対策を行い、リスク発生の確率や影響度を下げます。

具体的な対策例

- ウイルス対策ソフトの導入

- ファイアウォールの設置

- データの暗号化(漏れても読めないようにして影響を下げる)

- 定期的な脆弱性診断とパッチ適用

- アクセス制御の強化

- 多要素認証の導入

SC試験での位置づけ

「WAFを導入する」「IDS/IPSを設置する」といった対策は、すべてリスク低減に分類されます。

2. リスク回避(Avoidance):原因そのものをなくす

リスクの原因となる要因を取り除き、リスク発生の可能性をゼロにします。

具体的な対策例

- 個人情報保護のリスクが高いサービスそのものを終了する

- セキュリティ維持が困難な古いサーバーを廃棄する

- インターネット接続を物理的に遮断する(エアギャップ)

- 機密情報を扱う業務を中止する

注意点

最もリスクを確実に減らせますが、ビジネス機会も失う可能性があります。

3. リスク移転(Transfer)/リスク共有(Share):他者に任せる

リスクによる損失の一部または全部を、他社などに転嫁する方法です。

具体的な対策例

- サイバー保険に加入する(金銭的損失を保険会社に移転)

- クラウドサービス(SaaS)を利用し、サーバー管理のリスクを事業者に任せる

- セキュリティ監視を専門業者にアウトソーシングする

- データセンターに機器を預ける

SC試験での位置づけ

「クラウドに移行する」という選択肢は、リスク移転(共有)として扱われます。

4. リスク受容(Acceptance)/リスク保有(Retain):あえて何もしない

リスク対策にかかる費用が予想される被害額よりも高い場合など、あえて対策を行わず現状を受け入れることです。

具体的な対策例

- 損害が軽微なため、特に対策せず監視のみ行う

- 対策コストが膨大なため、経営判断としてリスクを受け入れる

- 発生確率が極めて低いリスクについて、対策を見送る

注意点

「何もしない」は無責任ではなく、経営判断です。リスクを認識した上で、コストと効果を天秤にかけて判断します。

【演習】理解度チェック!セキュアな思考を鍛える10問

学んだ知識を定着させるために、本番形式の4択クイズを解いてみましょう。 答えをクリック(タップ)すると、正解と解説が表示されます。

Q1. 情報セキュリティにおける「リスク」の大きさを表す関係式として、最も適切なものはどれか。

正解:イ

解説:

リスクは一般的に「資産 × 脅威 × 脆弱性」の積で表されます。これら3つの要素のうち、どれか1つでもゼロになればリスクは顕在化しません。

Q2. リスク構成要素のうち、「脅威」に該当する記述として、最も適切なものはどれか。

正解:ウ

解説:

脅威とは、資産に損害を与える可能性がある要因のことです。自然災害や攻撃者は「脅威」です。

アとエは「脆弱性」、イは「資産」に該当します。

Q3. 脆弱性に対策を行い、リスクの発生確率や影響度を下げる対応(例:ファイアウォールの設置)はどれか。

正解:エ

解説:

セキュリティ対策製品の導入やパッチ適用などにより、リスクを小さくすることは「リスク低減」と呼ばれます。最も一般的な対応です。

Q4. 「リスク移転(共有)」の具体例として、最も適切なものはどれか。

正解:ア

解説:

他者(保険会社やクラウド事業者など)にリスクや損失の一部を転嫁することを「リスク移転(または共有)」といいます。

イは「回避」、ウは「低減」、エは「受容」です。

Q5. リスクの原因となっている要因を排除し、リスク発生の可能性をゼロにする対応(リスク回避)はどれか。

正解:イ

解説:

サーバ自体を廃棄したり、事業から撤退することで、リスクの根本原因を取り除くのが「リスク回避」です。

Q6. 対策コストが予想被害額を大きく上回る場合などに、あえて対策を行わずリスクを受け入れる対応を何というか。

正解:ウ

解説:

経営判断として、対策を行わずにリスクを受け入れることを「リスク受容(または保有)」と呼びます。

Q7. 3つのリスク構成要素(資産、脅威、脆弱性)のうち、組織(自分たち)が対策によって最もコントロールしやすいものはどれか。

正解:ウ

解説:

脅威(攻撃者や天災)は他者要因であり制御困難です。資産の価値も簡単には変えられません。組織が最も主導的に対策できるのは、自組織の弱点である「脆弱性」を減らすことです。

Q8. リスクの方程式において、理論上リスクが「ゼロ」になるケースはどれか。

正解:ウ

解説:

式の上では「資産・脅威・脆弱性」のいずれかがゼロになればリスクはゼロになります。アの場合、未知の脆弱性が残る可能性があるため完全なゼロにはなりにくいですが、ウのように脅威そのものが不在であれば、被害は発生しません。(※現実的には脅威ゼロも証明困難ですが、理論上の問いです)

Q9. 資産(Assets)の説明として、誤っているものはどれか。

正解:ウ

解説:

「誤っているもの」を選ぶ問題です。情報資産には、データや機器だけでなく、ノウハウ、知的財産、ブランドイメージなどの無形の価値も含まれます。

Q10. 家の防犯を例にした場合、「窓の鍵が開いている」状態は何に該当するか。

正解:ウ

解説:

鍵が開いている、塀が低いといった「泥棒に入られやすい弱点」は脆弱性(Vulnerabilities)に該当します。

まとめ:リスク管理の第一歩

今回は、情報セキュリティの根幹である「リスク」の定義と対応方法について解説しました。

重要ポイントの振り返り

リスクの方程式

リスク = 資産 × 脅威 × 脆弱性3つの要素のうち1つでもゼロにできれば、リスクはゼロになる

リスク対応の4つの方法

- リスク低減:対策をしてリスクを下げる(最も一般的)

- リスク回避:原因そのものを取り除く

- リスク移転:保険やアウトソーシングを活用する

- リスク受容:そのまま受け入れる

SC試験への応用

この考え方は、情報処理安全確保支援士試験のあらゆる問題の背景にあります。

例えば:

- 「WAFを導入する」→ リスク低減

- 「クラウドに移行する」→ リスク移転(共有)

- 「古いシステムを廃止する」→ リスク回避

このように、用語と対策が結びつくようになれば、午前II試験の正答率もグッと上がります。

実務での活用

企業のセキュリティ担当者にとっても、この考え方は重要です。

- リスクアセスメントの実施

- セキュリティ対策の優先順位づけ

- 経営層への報告・提案

いずれの場面でも、「資産・脅威・脆弱性」の視点でリスクを分析し、適切な対応方法を選択することが求められます。

次のステップ

リスクの基本を理解したら、次は攻撃者の視点を学びましょう。

次回は、サイバー攻撃の流れを体系化した「サイバー攻撃のライフサイクル(Cyber Kill Chain)」について解説します。攻撃者がどのようなステップで侵入し、目的を達成するのかを理解することで、より効果的な防御策を立てられるようになります。

関連キーワード:情報セキュリティ、リスクマネジメント、脆弱性、脅威、情報資産、リスクアセスメント、情報処理安全確保支援士、SC試験、ISMS、JIS Q 27000、リスク低減、リスク回避、リスク移転、リスク受容