12月の学習もいよいよ締めくくりの時期を迎えました。4か月という限られた期間で合格レベルに到達するためには、この時期に「暗号」と「認証」というセキュリティの二大巨頭を完全にマスターしておくことが不可欠です。これらは、午後問題で頻出するネットワークセキュリティやアプリケーションセキュリティのすべての土台となる知識だからです。

今回は、12月に取り組んできた内容を総括し、暗号技術の仕組みから認証プロトコルの詳細、そしてそれらがどのように組み合わさって安全な通信を実現しているのか、その全体像をマッピングしていきます。この記事を読み終える頃には、バラバラだった知識が一本の線でつながり、実戦で使える武器へと進化しているはずです。

セキュリティの根幹を支える暗号技術の体系化

暗号技術は、情報の「機密性」を確保するための中心的な手段です。単にアルゴリズムの名前を覚えるのではなく、なぜその技術が必要で、どのような弱点を補うために新しい技術が登場したのか、その文脈を理解することが重要です。

共通鍵暗号方式のメカニズムと現代の標準

共通鍵暗号方式は、暗号化と復号に同じ鍵を使用する方式です。処理速度が非常に高速である反面、「鍵の配送問題」という大きな課題を抱えています。

現代において最も信頼されているのはAES(Advanced Encryption Standard)です。かつて主流だったDESや3DESは、計算機の性能向上により解読のリスクが高まったため、現在ではAESが標準として推奨されています。

ブロック暗号としての仕組みや、鍵長の違い(128ビット、192ビット、256ビット)、そして暗号化のモードがどのような特性を持つのかを整理しておきましょう。CBCモードは初期化ベクトルを利用して同じ平文でも異なる暗号文を生成し、GCMモードは暗号化と認証を同時に行えるという利点があります。これらのモードの使い分けができると、実際のシステム設計における暗号選択の理由を説明できるようになります。

公開鍵暗号方式による鍵配送問題の解決

共通鍵暗号の弱点である鍵配送問題を解決したのが、公開鍵暗号方式です。受信者が「公開鍵」と「秘密鍵」のペアを作成し、送信者は公開鍵で暗号化し、受信者は自身の秘密鍵で復号します。

代表的なアルゴリズムには、巨大な素因数分解の困難さを利用したRSAや、楕円曲線上の離散対数問題を利用したECC(楕円曲線暗号)があります。特にECCは、RSAよりも短い鍵長で同等のセキュリティ強度を実現できるため、モバイル端末やIoT機器など、リソースが限られた環境で広く採用されています。

この「鍵の非対称性」が、現代のインターネット通信の信頼性を支える礎となっています。公開鍵は文字通り公開されても問題ないが、秘密鍵は厳重に管理しなければならないという性質を理解することで、なぜ秘密鍵の漏洩が重大なセキュリティインシデントとなるのかが腑に落ちるはずです。

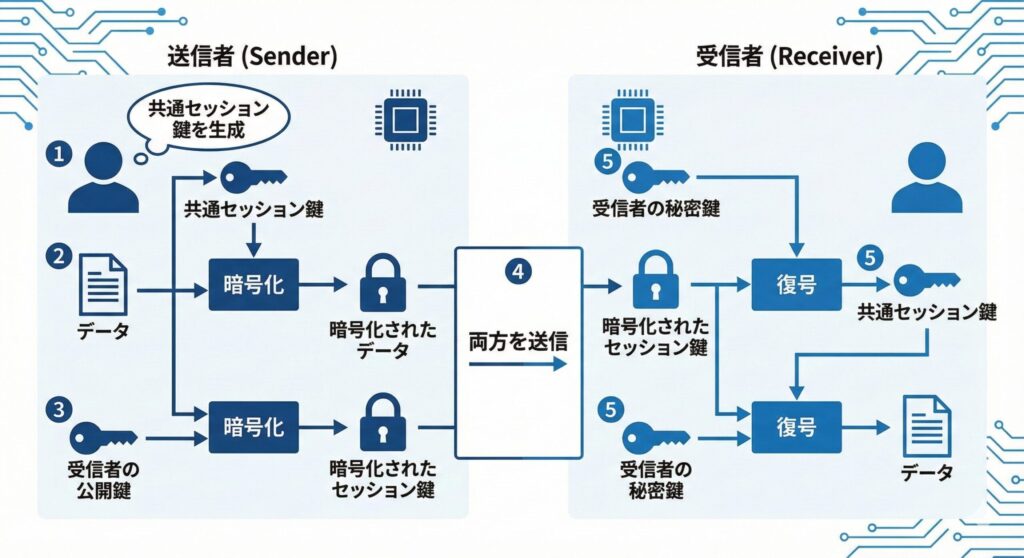

ハイブリッド暗号方式:効率と安全性の両立

共通鍵暗号の「速さ」と、公開鍵暗号の「鍵配送の安全性」を組み合わせたのがハイブリッド暗号方式です。実際のSSL/TLS通信などでは、この方式が採用されています。

具体的には、データ本体は高速な共通鍵で暗号化し、その共通鍵自体を相手の公開鍵で暗号化して送ります。このフローを理解することは、ネットワークセキュリティの問題を解く上での必須知識です。

どのステップでどの鍵が使われているのかを、図を描いて説明できるレベルまで落とし込む必要があります。試験では「なぜ共通鍵を公開鍵で暗号化するのか」という理由を問われることがあるため、単なる手順の暗記ではなく、各方式の特性を組み合わせた設計思想を理解しておきましょう。

データの真正性と完全性を担保する認証技術

暗号が「内容を隠す」ための技術であるのに対し、認証技術は「相手が誰であるか」を確認し、「データが改ざんされていないか」を証明するための技術です。近年の試験では、この認証と認可の仕組みが非常に重視されています。

ハッシュ関数とメッセージ認証コード(MAC)

データの改ざんを検知するために不可欠なのがハッシュ関数です。入力データから固定長の短い値(ハッシュ値)を生成するこの技術は、一方通行性(逆算できない)と衝突耐性(同じ値になりにくい)が求められます。

現在推奨されているのはSHA-256などのSHA-2シリーズです。古いMD5やSHA-1は衝突攻撃への脆弱性が指摘されており、使用すべきではありません。この技術の変遷を知ることで、なぜシステムのアップデートが必要なのかという実務的な視点も養われます。

さらに、ハッシュ関数に共通鍵を組み合わせたHMAC(Hash-based Message Authentication Code)は、改ざん検知だけでなく、そのデータが正しい送信元から送られたものであるという「真正性」の確認にも利用されます。単純なハッシュ値の比較では、攻撃者が改ざん後に新しいハッシュ値を計算してしまえば検知できません。HMACは共通鍵を知っている者だけが正しいハッシュ値を生成できるため、この問題を解決しています。

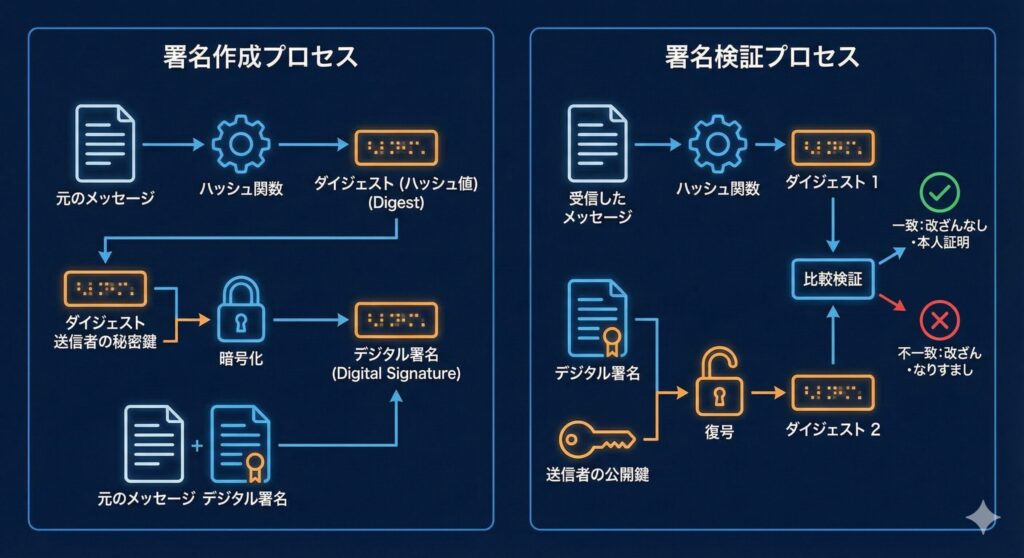

デジタル署名の仕組みと信頼の連鎖

公開鍵暗号の仕組みを応用したのがデジタル署名です。送信者が自身の「秘密鍵」でハッシュ値を暗号化し、受信者が送信者の「公開鍵」で復号・比較することで、作成者の本人確認とデータの完全性を同時に証明します。

ここで重要なのは、「送信者の公開鍵が本当に本人のものか」という点です。これを保証するのがPKI(公開鍵基盤)であり、認証局(CA)が発行するデジタル証明書の役割となります。

デジタル署名は、非否認(後から「やっていない」と言わせない)を実現するための強力な手段です。電子契約や電子申請など、法的な証明力が求められる場面で活用されています。午後問題では、このデジタル署名の検証プロセスが正しく行われているかを問う出題が頻繁にあるため、署名生成から検証までの一連の流れを確実に押さえておきましょう。

現代的な認証プロトコル:OAuth 2.0とOpenID Connect

IDとパスワードによる単純な認証から、現代はフェデレーション(連携)認証へとシフトしています。OAuth 2.0は「認可」の仕組みであり、あるアプリケーションに別のアプリケーションのリソースへのアクセス権限を与えるためのプロトコルです。

「Googleアカウントでログイン」のような機能を実現する際、OAuth 2.0は「この人はGoogleのユーザーですよ」という情報を伝えるのではなく、「このアプリはGoogleのこのリソースにアクセスする許可を得ましたよ」という情報を伝えます。この微妙な違いが理解できていないと、セキュリティホールを生む実装になりかねません。

一方、OAuth 2.0を拡張して「認証」を実現したのがOpenID Connect (OIDC)です。IDトークンの受け渡しフローや、認可コード、アクセストークンの役割を正確に把握しておくことは、クラウドサービスのセキュリティを考える上で避けて通れません。

特に、リダイレクトを利用した攻撃手法(オープンリダイレクタなど)への対策とセットで学習することで、より深い理解が得られます。認可コードフローにおけるstate パラメータの役割や、PKCE(Proof Key for Code Exchange)による攻撃対策など、実装上の細かいセキュリティ要件まで把握できると、実務での応用力が高まります。

暗号と認証が統合されるPKIとSSL/TLSの構造

これまでに挙げた技術が、実際のネットワーク環境でどのように統合されているのかを理解することが、12月の学習の総仕上げとなります。特に、SSL/TLSのハンドシェイク手順は、試験で最も狙われやすいポイントの一つです。

公開鍵基盤(PKI)の構成要素と信頼モデル

PKIは、単なる技術ではなく、ルールや運用の体系です。認証局(CA)、登録局(RA)、リポジトリといった構成要素がどのように連携しているかを整理しましょう。

認証局は証明書を発行する信頼の起点であり、登録局は申請者の身元確認を行う窓口です。リポジトリは発行済み証明書や失効情報を公開する場所となります。この役割分担を理解することで、証明書発行の全体像が見えてきます。

また、証明書の失効を確認するためのCRL(証明書失効リスト)や、リアルタイムに問い合わせるOCSP(Online Certificate Status Protocol)の仕組みも重要です。なぜ証明書には有効期限があるのか、ルート証明書とは何かといった概念的な理解が、複雑なトラブルシューティング問題を解く鍵となります。

証明書チェーンの検証プロセスでは、中間証明書からルート証明書までを辿り、各証明書のデジタル署名が正しいかを確認します。このチェーンのどこかで検証に失敗すると、ブラウザは警告を表示します。試験では、この証明書検証の流れを問う問題が出題されるため、段階を追って説明できるようにしておきましょう。

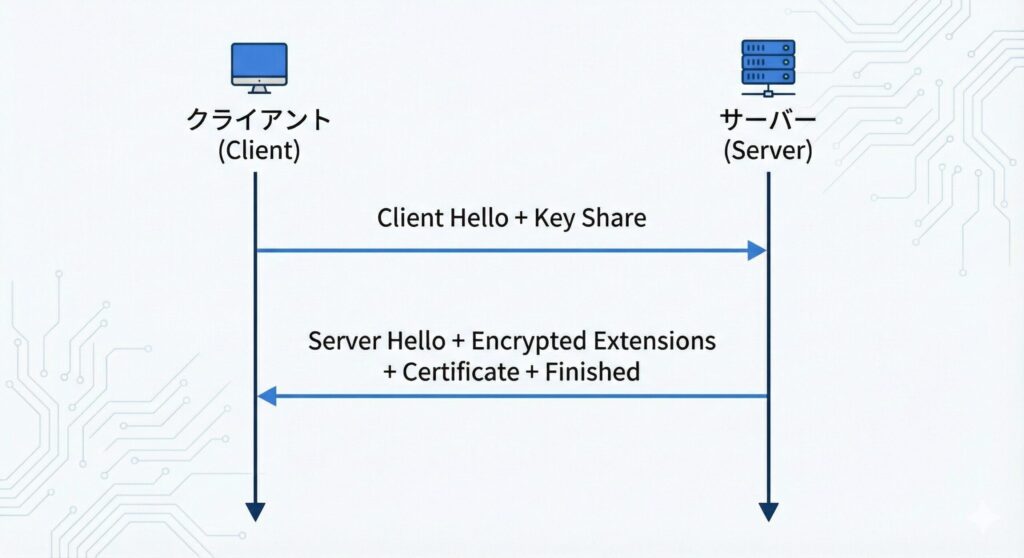

SSL/TLS 1.2と1.3の違いと進化

Web通信の安全を守るSSL/TLSも、時代とともに進化しています。特にTLS 1.3では、従来のハンドシェイクの往復回数(RTT)を減らして高速化を図ると同時に、古い暗号スイートや脆弱なプロトコルを廃止して安全性を高めています。

TLS 1.2では2RTTが必要だったハンドシェイクが、TLS 1.3では1RTTで完了します。さらに、0-RTTという機能を使えば、以前接続したサーバーへの再接続時には暗号化データを即座に送信できます。このような最適化により、セキュリティと速度の両立が実現されています。

「完全順方向秘匿性(PFS)」を確保するためのディフィー・ヘルマン(Diffie-Hellman)鍵交換の仕組みなど、高度な概念も少しずつ取り入れていきましょう。PFSは、たとえ将来秘密鍵が漏洩しても、過去の通信内容は解読されないという性質を持ちます。この特性は、長期的なセキュリティを考える上で極めて重要です。

試験では、古いバージョンに存在する脆弱性(POODLEやBEASTなど)への対策を問われることもありますが、まずは最新の標準的な動きを完璧にすることが先決です。TLS 1.3で廃止された機能や、なぜそれらが危険と判断されたのかを理解することで、セキュリティ設計における判断力が養われます。

認証局を狙った攻撃と対策技術

信頼の起点となる認証局自体が攻撃を受けるリスクもあります。過去には、不正アクセスにより偽の証明書が発行された事例も存在します。このような事態を防ぐため、様々な対策技術が導入されています。

偽の証明書が発行されないようにするためのCAA(Certificate Authority Authorization)レコードや、発行された証明書を透明化して監視するCT(Certificate Transparency)といった最新のセキュリティ技術についても触れておく必要があります。

CAA レコードは、DNSに設定することで「このドメインの証明書を発行できるのは特定のCAだけ」という制限をかけられます。CT ログは、すべての証明書発行を公開ログに記録し、不正な証明書の発行を検知できるようにします。これらの多層防御により、PKI全体の信頼性が保たれているのです。

試験では「どのような脅威に対して、どの技術が有効か」という一対一の対応関係を意識して学習を進めてください。各技術が登場した背景には必ず解決すべき問題があり、その文脈を理解することで記憶にも定着しやすくなります。

12月の学習を実戦力に変えるための思考法

これまでに学んだ知識を、ただの「暗記」で終わらせてはいけません。試験問題、特に記述式では、「なぜこの技術を導入するのか」「導入することでどのようなリスクが低減されるのか」を自分の言葉で説明することが求められます。

セキュリティ要件と技術の紐付け

情報処理の現場では、常にコストとセキュリティのトレードオフが発生します。例えば、生体認証(バイオメトリクス)を導入する際、利便性は向上しますが、情報の登録・管理や誤認識率(FRR/FAR)といった新たな課題が生じます。

FRR(False Rejection Rate:本人拒否率)は本人を誤って拒否する確率、FAR(False Acceptance Rate:他人受入率)は他人を誤って受け入れる確率を表します。これらは相反する関係にあり、FRRを下げるとFARが上がり、その逆も成り立ちます。この調整が実務における重要な判断ポイントとなります。

「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」のCIAに加え、「真正性」「責任追跡性」「否認防止」「信頼性」という周辺要素を含めた7要素のどれを強化するための技術なのかを、常に意識する癖をつけましょう。

例えば、デジタル署名は主に「完全性」「真正性」「否認防止」を実現する技術です。暗号化は「機密性」を、バックアップは「可用性」を高めます。このように各技術が守るべき要素を紐付けて理解することで、試験での応用問題にも対応できるようになります。

脆弱性情報の読み解きと適用

CVEやJVNで公開される脆弱性情報を定期的にチェックすることも、実戦力を養う良いトレーニングになります。例えば、あるプロトコルに脆弱性が見つかった際、それが「暗号化アルゴリズムの欠陥」なのか、「実装上のミス」なのか、あるいは「鍵管理の不備」なのかを判別できるようになると、午後問題の長文読解が非常にスムーズになります。

脆弱性情報には、CVSS(Common Vulnerability Scoring System)という評価指標が付いています。この数値の読み方や、どのような影響範囲があるのかを理解することで、セキュリティリスクの評価能力が高まります。

12月中に基礎を固めることで、1月以降の過去問演習において、解説文を読んだ時の「納得感」が格段に変わってくるはずです。問題文に登場する技術用語の意味がすぐに理解でき、出題者の意図を正確に読み取れるようになります。

マインドマップによる知識のネットワーク化

この記事のタイトルの通り、学んだことを一枚の「全体像マップ」にまとめることをお勧めします。中心に「情報セキュリティ」を置き、そこから「暗号」「認証」「ネットワーク」「管理」といった枝を広げ、それぞれの技術名を結びつけていきます。

例えば、「デジタル署名」という項目からは、「ハッシュ関数」と「公開鍵暗号」という2つの枝が伸びているはずです。さらに「ハッシュ関数」からは「SHA-256」「MD5(非推奨)」といった具体的なアルゴリズム名が派生します。

このように知識のつながりを視覚化することで、記憶の定着率が高まり、試験本番で度忘れした際にも、関連する知識から答えを導き出すことができるようになります。手書きでもデジタルツールでも構いませんので、自分なりの全体像マップを作成してみましょう。定期的に見直して更新することで、学習の進捗も可視化できます。

実務での活用シーンをイメージする

学んだ技術が実際にどこで使われているのかをイメージすることも重要です。例えば、オンラインバンキングではどの暗号技術が使われているのか、ECサイトの決済時にはどのような認証プロトコルが動いているのか、といった視点で普段使うサービスを観察してみましょう。

ブラウザのアドレスバーに表示される鍵マークをクリックすると、証明書の情報を確認できます。どのCAが発行したのか、どの暗号アルゴリズムが使われているのかを見ることで、学習した内容が実際に社会で活用されていることを実感できます。

こうした実務との接続は、単なる試験勉強を超えて、将来のキャリアにつながる知識として定着させる助けとなります。情報処理安全確保支援士は、技術を理解するだけでなく、それを適切に運用・説明できる人材を求めています。

まとめ

12月は、セキュリティの最も重要かつ難解な分野である「暗号」と「認証」に集中的に取り組みました。これらは一見すると数学的で複雑に見えますが、その本質は「信頼をどう構築するか」という非常に人間味のあるテーマに基づいています。

今回整理した全体像マップは、今後の学習における羅針盤となります。1月からは、この強固な基礎の上に、より実践的なネットワークセキュリティやサイバー攻撃への対策といった知識を積み上げていきます。4か月後の合格を目指して、着実に一歩ずつ進んでいきましょう。

今の時点で全ての詳細を完璧に覚えている必要はありません。「あの技術は、この課題を解決するためにあったな」という関連付けができていることが、現段階での最大の成果です。共通鍵暗号と公開鍵暗号の使い分け、デジタル署名が守る3つの性質、PKIの信頼モデル、こうした核となる概念が頭に入っていれば、細かい用語は必要に応じて調べ直すことができます。

重要なのは、知識の「点」を「線」でつなぎ、さらに「面」として広げていくことです。この記事で提示した全体像を起点に、自分なりの理解の地図を作り上げてください。その地図こそが、試験本番で迷わないための最良のツールとなります。

午後問題では、単一の技術だけを問う問題は少なく、複数の技術を組み合わせたシステム全体のセキュリティを評価する問題が主流です。暗号化されたデータがどう認証され、どう保存され、どう検証されるのか、その一連の流れを追えるようになることが、高得点への近道です。

年が明ければ、いよいよ本格的な過去問演習のフェーズに入ります。そこで初めて、12月に培った基礎知識の真価が問われます。焦らず、しかし着実に、毎日少しずつ前進していきましょう。合格という目標に向けて、今この瞬間の積み重ねがすべてです。自信を持って、次のステップへ進みましょう。