新年あけましておめでとうございます。

新しい年が始まり、今年こそは「情報処理安全確保支援士(登録セキスペ)」の資格を取得しようと決意を新たにしている方も多いのではないでしょうか。セキュリティの学習を本格的にスタートさせるこの時期、最初に立ち返るべき場所はどこでしょうか。最新のAI技術?それとも流行のゼロトラスト?いいえ、もっと根本的な、すべての通信の土台となる「ネットワークの仕組み」です。

高度なサイバー攻撃も、最新の防御技術も、結局はこのネットワークの基本原理の上で成り立っています。OSI参照モデルやTCP/IPといった言葉は、ITパスポートや基本情報技術者試験で触れたことがあるかもしれません。「今さら基礎?」と感じるかもしれませんが、セキュリティスペシャリストを目指す上での解像度は、これまでの知識とは次元が異なります。

どの層で、どのようなデータがやり取りされ、どこに脆弱性が潜むのか。この「地図」を頭の中に鮮明に描けるかどうかが、トラブルシューティングの早さや、攻撃の検知能力に直結します。本記事では、単なる用語の暗記ではなく、セキュリティの観点からプロトコルスタックを再構築し、合格に必要な「構造的理解」を深めていきます。

ネットワーク構造がセキュリティの要である理由

なぜ「階層」で考えるのか

ネットワーク通信は非常に複雑なプロセスを経て行われます。ケーブルを流れる電気信号から、ブラウザに表示されるWebページまで、その工程を一括りで管理することは不可能です。そこで、通信機能を役割ごとに分割し、階層化(レイヤリング)して整理したものがプロトコルスタックです。

セキュリティにおいても、この階層化の考え方は極めて重要です。「どの層で攻撃が行われているか」を特定できれば、適切な防御策を選択できるからです。

例えば、物理的なケーブル切断(レイヤ1のトラブル)に対して、Webアプリケーションファイアウォール(レイヤ7の防御)を導入しても何の意味もありません。逆に、Webサイトの改ざん(レイヤ7の攻撃)は、単純なパケットフィルタリング(レイヤ3/4の防御)では検知できないことが多いのです。

トラブルが発生した際、あるいはインシデントが発生した際、問題を切り分けるための共通言語として機能するのが、OSI参照モデル(7階層)とTCP/IPモデル(4階層)です。エンジニア同士の会話で「それはL3の問題だね」「L7でブロックされているようだ」といった表現が飛び交うのは、この共通認識があるからです。

OSI参照モデルとTCP/IPの関係

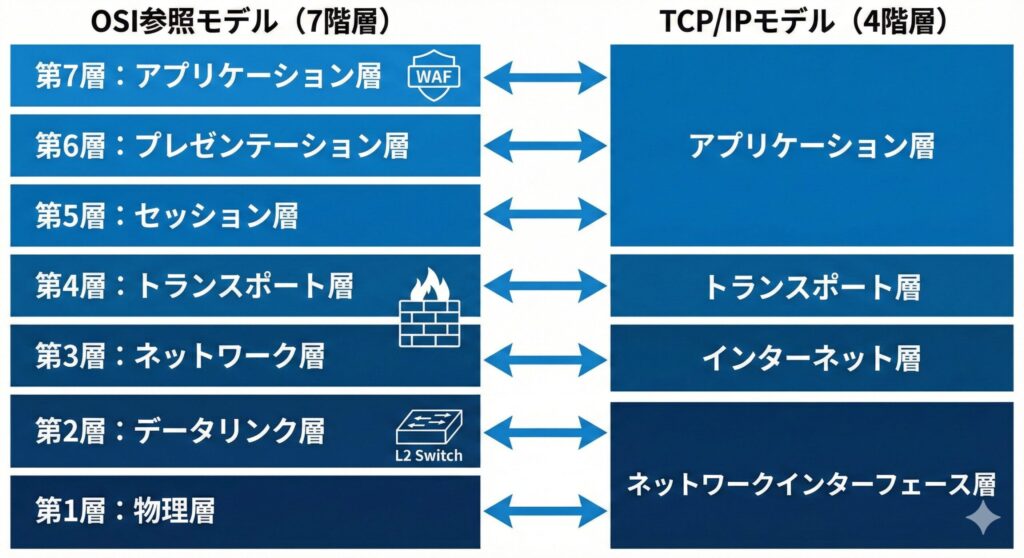

現在、インターネットの事実上の標準(デファクトスタンダード)はTCP/IPモデルです。しかし、学習や設計、そして情報処理安全確保支援士試験の対策においては、より細分化されたOSI参照モデルが基本となります。

TCP/IPモデルの「アプリケーション層」は、OSI参照モデルの「アプリケーション層」「プレゼンテーション層」「セッション層」の3つを包含しています。同様に、TCP/IPの「ネットワークインターフェース層」は、OSIの「データリンク層」と「物理層」をカバーします。

この対応関係を常に意識し、今自分がどのレイヤーの話をしているのかを意識することが、理解の近道です。試験問題でも、「HTTPヘッダ」の話をしているのか、「IPヘッダ」の話をしているのかで、着眼点は全く異なります。

OSI参照モデル:7つの階層とセキュリティリスク

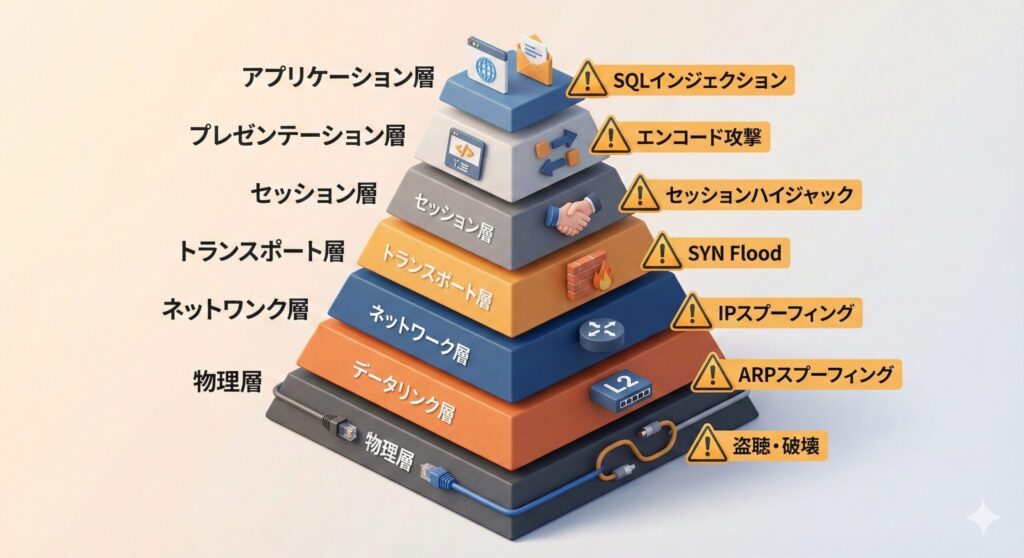

ここからは、OSI参照モデルの各層を下位層から順に、具体的な機能と、そこに関連するセキュリティリスクについて深掘りしていきます。「下から積み上げる」イメージを持つと理解しやすくなります。

第1層:物理層(Physical Layer)

物理層は、ビット(0と1のデジタルデータ)を電気信号や光信号、電波に変換し、物理的な媒体を通じて伝送する役割を担います。LANケーブル、光ファイバ、無線LANの電波などがここに該当します。ここで定義されるのは、コネクタの形状や、電圧のレベル、信号のタイミングといった物理的な特性です。

主な要素

- ツイストペアケーブル(UTP/STP)

- 光ファイバ

- リピータハブ

- NIC(物理的なコネクタ部分)

セキュリティリスクと対策

この層での脅威は非常に原始的ですが、強力です。「物理的な破壊」や「盗聴」が代表的です。

可用性の侵害として、ケーブルを切断したり、機器の電源を抜いたりすることで、サービスを停止させる(DoS)攻撃があります。機密性の侵害としては、LANケーブルにタッピングツールを仕掛けたり、無線LANの電波を傍受して通信内容を盗み見たりする行為が挙げられます。

対策としては、サーバルームの厳格な入退室管理(バイオメトリクス認証など)、ラックの施錠、そして無線LANにおいては強固な暗号化方式(WPA3など)の採用が不可欠です。「物理的に触れさせない」ことが最大の防御となります。

第2層:データリンク層(Data Link Layer)

物理層でつながった、直接隣接する機器(同一ネットワーク内)との間の通信を確立します。ここで重要な識別子が「MACアドレス」です。データは「フレーム」と呼ばれる単位で扱われ、伝送路でのエラー検出(FCS)も行われます。

主な要素

- L2スイッチ

- 無線LANアクセスポイント

- イーサネット(Ethernet)

- PPP

セキュリティリスクと対策

同一ネットワーク内(LAN内)での攻撃が主となります。

盗聴・なりすましとして、悪意ある攻撃者が正規のMACアドレスになりすまし、通信を横取りするリスクがあります。また、ARPスプーフィングという攻撃手法があります。これはARP(IPアドレスからMACアドレスを調べるプロトコル)の仕組みを悪用し、自分をルータや特定のサーバだと偽ることで、通信経路を自分経由に変更させる攻撃(中間者攻撃の一種)です。

対策として、L2スイッチの機能である「ポートセキュリティ」を使用して接続できるMACアドレスを制限したり、VLAN(仮想LAN)によってネットワークを論理的に分割し、攻撃の影響範囲を限定することが有効です。

第3層:ネットワーク層(Network Layer)

異なるネットワーク間での通信経路(ルート)を決定し、パケットを宛先まで届ける役割を担います。ここで登場するのが「IPアドレス」です。インターネットという巨大な網の中で、パケットが迷子にならずに目的地へたどり着けるのは、この層の働き(ルーティング)によるものです。

主な要素

- ルータ

- L3スイッチ

- IP(IPv4/IPv6)

- ICMP

- IPsec

セキュリティリスクと対策

インターネットセキュリティの主戦場の一つです。

IPスプーフィングは、送信元IPアドレスを偽装する攻撃です。これにより、アクセス制御を回避したり、DDoS攻撃の追跡を逃れたりします。また、不正アクセスとして、意図しない通信が内部ネットワークに入り込むリスクがあります。

対策として、ここで活躍するのが「ファイアウォール(パケットフィルタリング)」です。IPアドレスと、次の第4層の情報(ポート番号)を見て、通信の許可・拒否を判断します。また、IPsecを用いたVPN(仮想プライベートネットワーク)により、インターネット越しでも安全な通信経路を確保する技術もこの層に位置します。

第4層:トランスポート層(Transport Layer)

通信の品質(信頼性)を管理し、データが正しく届いたか、欠損がないかを確認します。また、「ポート番号」を用いて、どのアプリケーション(Web、メール、DNSなど)にデータを渡すべきかを振り分けます。PC(ホスト)まではIPアドレスで届きますが、その中のどのソフトに渡すかを決めるのがポート番号です。

主な要素

- TCP

- UDP

- ファイアウォール(ステートフルインスペクション)

セキュリティリスクと対策

ポートスキャンは、攻撃者が対象サーバーの「開いている扉(ポート)」を探る行為です。不要なポートが開いていると、そこから侵入を許すことになります。

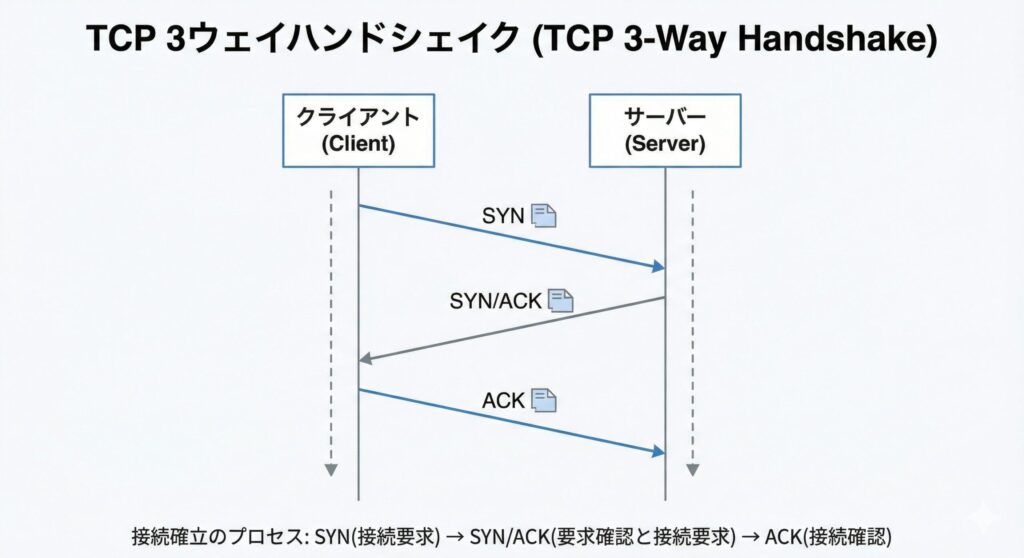

SYN Flood攻撃は、TCPの接続確立手順(3ウェイハンドシェイク)を悪用し、接続要求だけを大量に送りつけてサーバーのリソースを枯渇させる攻撃です。

対策として、不要なポートを閉じること、そしてステートフルインスペクション機能を持つファイアウォールで、矛盾したパケットのやり取りを遮断することが重要です。

第5層:セッション層(Session Layer)

通信の開始から終了まで(セッション)を管理します。論理的な通信路の確立や切断、同期などを司ります。Webシステムにおける「ログイン状態の維持」などは、概念的にはこの層の役割を含みますが、実装上はアプリケーション層で行われることも多いです。

主な要素

- TLS(ハンドシェイクの一部)

- RPC

セキュリティリスクと対策

セッションハイジャックは、正規のユーザーが確立した「セッションID」を攻撃者が盗み出し、そのユーザーになりすまして操作を行います。パスワードを知らなくても、ログイン後の操作が可能になってしまう危険な攻撃です。

対策として、セッションIDの推測困難化(ランダムな長い文字列にする)、HTTPSによる通信路の暗号化、セッションタイムアウトの設定などが必須です。

第6層:プレゼンテーション層(Presentation Layer)

データの表現形式(フォーマット)を変換します。文字コードの変換(EBCDICからASCIIへなど)、データの圧縮、そして「暗号化・復号」もこの層の重要な役割です。アプリケーションがデータを正しく解釈できるように整える翻訳機のような存在です。

主な要素

- ASCII

- JPEG

- MPEG

- SSL/TLS(暗号化処理部分)

セキュリティリスクと対策

エンコード攻撃は、文字コードの扱い不備を突き、特殊な文字を入力してセキュリティフィルタを回避する攻撃です。また、暗号化の不備として、古い暗号スイート(SSL 3.0やTLS 1.0/1.1など)を使用していると、通信内容を解読される恐れがあります。

対策として、最新のTLS 1.3への対応や、入力データの適切な正規化処理が求められます。

第7層:アプリケーション層(Application Layer)

ユーザーが直接触れるインターフェースを提供します。Webブラウザやメールソフトなど、具体的なサービス機能を実現する層です。ユーザーの操作を受け付け、結果を表示します。

主な要素

- HTTP

- HTTPS

- SMTP

- POP

- IMAP

- DNS

- DHCP

セキュリティリスクと対策

現在、最も攻撃の標的となっている層であり、試験の午後問題でも頻出の領域です。

Webアプリケーションの脆弱性として、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)などがあります。また、マルウェアとして、メール添付ファイルやWebサイト閲覧によるウイルス感染も深刻な脅威です。

従来のファイアウォールでは、アプリケーション層の中身(HTTPリクエストの内容など)までは検査できません。そのため、WAF(Web Application Firewall)の導入や、開発段階でのセキュアコーディングが不可欠です。

TCP/IPモデル:通信の実務的スタンダード

OSI参照モデルが「教科書」なら、TCP/IPは「現場のマニュアル」です。インターネット通信の核心であるTCPとIPを中心に設計されており、より実用的でシンプルな4階層構造を持っています。

データのカプセル化(Encapsulation)

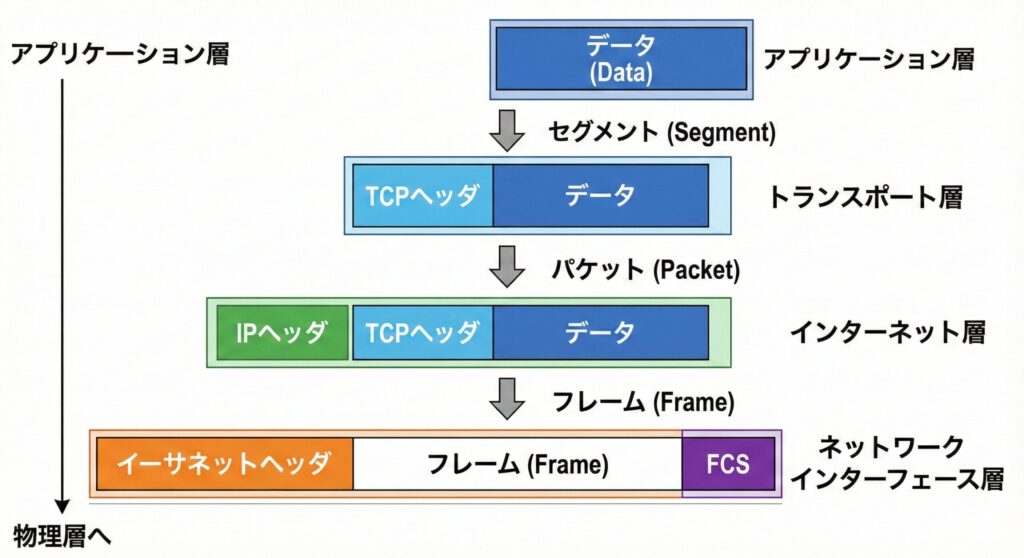

ネットワーク通信を理解する上で、最もイメージしておきたいのが「カプセル化」の流れです。データが送信される際、各層で制御情報(ヘッダ)が付与されていく様子は、まるで手紙を封筒に入れ、さらに小包の箱に入れ、コンテナに積むようなものです。

カプセル化のプロセス

- アプリケーション層でデータ(メッセージ)を作成します。例えば「このWebページが見たい」というHTTPリクエストです。

- トランスポート層でデータに「TCPヘッダ」を付与します。ここには送信元ポート番号、宛先ポート番号、シーケンス番号などが含まれます。この状態をセグメントと呼びます。

- インターネット層でさらに「IPヘッダ」を付与します。ここには送信元IPアドレス、宛先IPアドレスが含まれます。この状態をパケットと呼びます。

- ネットワークインターフェース層で最後に「イーサネットヘッダ」と「FCS(トレーラ)」を付与します。ここには送信元MACアドレス、宛先MACアドレスが含まれます。この状態をフレームと呼びます。

- 物理媒体へ、0と1の電気信号としてケーブルへ送出されます。

受信側では、この逆の順序でヘッダを外していく「非カプセル化」が行われます。セキュリティエンジニアは、パケットキャプチャツール(Wiresharkなど)を使って、この「玉ねぎの皮」のような構造を一枚一枚確認し、どこに異常があるか(例:IPヘッダの送信元が怪しい、TCPヘッダのフラグがおかしいなど)を分析します。

TCPとUDPの決定的な違い

トランスポート層のプロトコルであるTCPとUDPの違いは、試験でも実務でも頻出です。それぞれの特性を理解し、なぜ使い分けられているかを知る必要があります。

TCP(Transmission Control Protocol)

TCPは「信頼性」重視のプロトコルです。相手と「コネクション」を確立してからデータを送ります。データが届いたかどうかの確認(ACK)を行い、届かなければ再送します。順序が入れ替わっても元通りに直します。

用途としては、Web(HTTP/HTTPS)、メール(SMTP/POP)、ファイル転送(FTP)など、データの欠損が許されない通信に使われます。

3ウェイハンドシェイク

TCPが接続を確立する際の有名な手順です。

- SYN:送信元から受信側へ「接続したいです」

- SYN/ACK:受信側から送信元へ「いいですよ、こっちも接続したいです」

- ACK:送信元から受信側へ「了解、接続確立します」

この手順を理解していないと、ファイアウォールのログを読み解くことはできませんし、SYN Flood攻撃の原理も理解できません。

UDP(User Datagram Protocol)

UDPは「速度・リアルタイム性」重視のプロトコルです。コネクションを確立せず、一方的にデータを送りつけます。到達確認はしません(投げっぱなし)。その分、オーバーヘッド(ヘッダサイズや処理時間)が小さいのがメリットです。

用途としては、音声通話(VoIP)、動画ストリーミング、DNS、DHCPなど、多少データが欠落しても即時性が求められる通信に使われます。

セキュリティの観点では、UDPは送信元IPの偽装が容易であるため、DNSアンプ攻撃などのDDoS攻撃(反射型攻撃)に利用されやすい特性があります。「3ウェイハンドシェイクがない=偽装しやすい」と覚えておきましょう。

通信プロトコルとポート番号の基礎知識

通信において「どのサービスに接続するか」を識別するのがポート番号です。IPアドレスを「住所(どのマンションか)」とするなら、ポート番号はマンションの「部屋番号」に相当します。正しい住所に行っても、部屋番号がわからなければ荷物は届けられません。

ウェルノウンポート(0〜1023)

主要なプロトコルには、あらかじめ決まった番号が割り当てられています。これらを「ウェルノウンポート」と呼びます。セキュリティ担当者は、以下の主要なポート番号を条件反射的に答えられるようにしておく必要があります。「このポートが開いていたら、このサービスが動いている」と推測できるからです。

- 20/21 : FTP(ファイル転送) - 認証情報もデータも平文で流れるため、現在はSCPやSFTPの使用が推奨されます

- 22 : SSH(リモート操作) - 通信が暗号化されます。サーバー管理の要であり、攻撃者からのブルートフォース攻撃の標的になりやすいポートです

- 23 : Telnet - 暗号化されないリモート操作。現在はほぼ使用禁止です。試験で出たら「危険」と判断しましょう

- 25 : SMTP(メール送信) - サーバー間のメール転送に使われます

- 53 : DNS(名前解決) - UDPとTCPの両方が使われますが、通常はUDPが主です。ここを狙ったキャッシュポイズニング攻撃などがあります

- 80 : HTTP(Web) - 暗号化されないWeb閲覧

- 110 : POP3(メール受信) - パスワードが平文で流れるため注意が必要です

- 143 : IMAP4(メール受信) - サーバー上でメールを管理します

- 443 : HTTPS(Web) - SSL/TLSで暗号化されたWeb閲覧。現在の主流です。FWの設定でも、80と443は必須で開けることが多いです

- 3389 : RDP(リモートデスクトップ) - Windowsの遠隔操作。ランサムウェアの侵入経路として悪用されることが非常に多いポートです。外部に公開する際はVPN経由にするなどの対策が必須です

エフェメラルポート(49152〜65535)

クライアント側(PCやスマホ)がサーバーにアクセスする際、OSが自動的に割り当てる一時的なポート番号です。通信が終われば解放されます。

ファイアウォールの設定において、「戻りの通信(サーバーからクライアントへの応答)」を許可する際、この動的ポートの範囲を意識する必要があります。ステートフルインスペクション機能があるFWであれば自動で処理してくれますが、ACL(アクセスコントロールリスト)を手動で書くルータなどの場合は、この仕組みを理解していないと通信が成立しません。

ネットワーク図を読み解くための思考法

試験の午後問題では、複雑なネットワーク構成図が提示されます。FW、DMZ、プロキシ、L2/L3スイッチなどが配置された図を見た瞬間、頭の中でデータの流れ(フロー)をシミュレートできなければなりません。

データの「関所」を見極める

図の中にファイアウォール(FW)やプロキシサーバーがあれば、そこがデータの「関所」です。

「インターネットからWebサーバーへのアクセスは、FWでポート80/443のみ許可する」「社内PCからインターネットへのアクセスは、プロキシサーバーを経由させる」といったルールを読み取り、パケットがどの経路を通り、どこで検査されるかを指でなぞるように追えるようになりましょう。

境界防御モデルの限界とゼロトラスト

従来は、社内ネットワーク(信頼できる領域)とインターネット(信頼できない領域)の境界にファイアウォールを置き、外からの攻撃を防ぐ「境界防御モデル」が主流でした。しかし、クラウドサービスの普及やテレワークの拡大により、守るべき資産が社外にも分散するようになりました。

現在では、「社内ネットワークも信頼しない」という前提に立ち、すべてのアクセスに対して検査と認証を行う「ゼロトラスト」の考え方が重要視されています。しかし、ゼロトラストを理解するためにも、まずは「どこに境界があり、従来はどう守っていたか」という基礎知識が不可欠です。試験では、従来の境界防御型の構成と、クラウド利用時の構成の両方が出題されるため、どちらにも対応できる柔軟な視点が必要です。

セキュリティデバイスと各層の対応関係

ネットワークセキュリティの理解を深めるために、各層でどのようなセキュリティデバイスが機能するかを整理しておきましょう。

**レイヤ2(データリンク層)**では、L2スイッチがポートセキュリティ機能やVLAN機能を提供します。MACアドレスフィルタリングにより、許可されたデバイスのみの接続を許可し、不正な機器の接続を防ぎます。

**レイヤ3/4(ネットワーク層/トランスポート層)**では、従来型のファイアウォールが活躍します。IPアドレスとポート番号を基に、パケットの通過可否を判断するパケットフィルタリング機能を持ちます。ステートフルインスペクション機能を持つファイアウォールは、通信の状態を追跡し、より高度な制御が可能です。

**レイヤ7(アプリケーション層)**では、WAF(Web Application Firewall)やプロキシサーバーが配置されます。WAFは、HTTPリクエストの内容を詳細に検査し、SQLインジェクションやXSSといったWebアプリケーションへの攻撃を検知・ブロックします。プロキシサーバーは、内部ネットワークとインターネットの間に立ち、通信内容のフィルタリングやキャッシュ機能を提供します。

IDS(侵入検知システム)やIPS(侵入防止システム)は、複数の層にまたがって動作し、既知の攻撃パターン(シグネチャ)や異常な通信パターン(アノマリ)を検知します。

実務で役立つパケット解析の視点

セキュリティインシデントが発生した際、パケットキャプチャの解析は欠かせません。Wiresharkなどのツールを使用して、実際に流れているパケットを確認することで、教科書的な知識が生きた情報へと変わります。

パケット解析の基本手順

まず、フィルタリングで対象の通信を絞り込みます。例えば「ip.addr == 192.168.1.100」で特定のIPアドレスに関連する通信のみを表示したり、「tcp.port == 80」でHTTP通信のみを抽出したりします。

次に、各層のヘッダ情報を確認します。イーサネットフレームでは送信元・宛先MACアドレスを、IPヘッダでは送信元・宛先IPアドレスとTTL(Time To Live)を、TCPヘッダでは送信元・宛先ポート番号とフラグ(SYN、ACK、FINなど)を確認します。

異常なパケットの特徴として、以下のような点に注目します。TTL値が極端に小さい場合、多段階のプロキシやVPNを経由している可能性があります。TCPフラグの組み合わせが不自然な場合(例:SYNとFINが同時に立っている)、ポートスキャンツールによる探索の可能性があります。送信元IPアドレスがプライベートアドレスなのにインターネットから到達している場合、IPスプーフィングの疑いがあります。

試験対策のポイント:問題文から層を特定する

情報処理安全確保支援士試験の午後問題では、問題文中のキーワードから「どの層の話をしているか」を瞬時に判断する能力が求められます。

キーワードと対応する層

「MACアドレス」「スイッチ」「VLAN」「ARP」といった用語が出てきたら、レイヤ2の話です。「IPアドレス」「ルータ」「サブネット」「パケットフィルタリング」といった用語は、レイヤ3の話です。「ポート番号」「TCP」「UDP」「3ウェイハンドシェイク」「セグメント」といった用語は、レイヤ4の話です。「HTTP」「HTTPS」「SQL」「Cookie」「セッション」「WAF」といった用語は、レイヤ7の話です。

問題文で「このファイアウォールのルール設定を適切なものにせよ」と問われた場合、設定項目にIPアドレスとポート番号があれば、レイヤ3/4のパケットフィルタリング型ファイアウォールです。一方、「HTTPヘッダの検査」や「POSTデータの内容確認」といった選択肢があれば、レイヤ7のWAFの話になります。

このように、キーワードから層を特定し、その層で起こりうる脅威と対策を思い浮かべることが、正答への近道です。

各層の脆弱性を狙った代表的な攻撃手法

セキュリティの学習において、攻撃者の視点を持つことは非常に重要です。各層でどのような攻撃が可能かを知ることで、防御の必要性がより明確になります。

レイヤ1への攻撃は、物理的な破壊行為です。データセンターへの不正侵入、ケーブルの切断、電源の遮断などが該当します。内部犯行や、物理的なアクセスが可能な環境では、この層の脅威を軽視できません。

レイヤ2への攻撃として、ARPスプーフィングがあります。攻撃者は偽のARP応答を送信し、自分のMACアドレスをゲートウェイのものだと偽装することで、LAN内の通信を傍受できます。また、VLANホッピングという攻撃では、VLAN間の分離を突破し、本来アクセスできないセグメントへ侵入します。

レイヤ3への攻撃として、IPスプーフィングやDDoS攻撃があります。IPスプーフィングでは送信元IPアドレスを偽装し、アクセス制御を回避したり、攻撃元を隠蔽したりします。ICMP Flood攻撃では、大量のPingパケットを送りつけてネットワーク帯域を消費させます。

レイヤ4への攻撃として、SYN Flood攻撃が有名です。TCPの3ウェイハンドシェイクの脆弱性を突き、サーバーのリソースを枯渇させます。また、ポートスキャンにより、開いているポートを探索し、脆弱なサービスを特定します。

レイヤ7への攻撃は最も多様で高度です。SQLインジェクションでは、入力フォームに悪意あるSQL文を注入し、データベースを不正操作します。XSS攻撃では、Webページに悪意あるスクリプトを埋め込み、ユーザーのブラウザ上で実行させます。CSRF攻撃では、ユーザーの意図しない操作を強制的に実行させます。

プロトコルスタックの実践的な学習方法

知識を実践的なスキルへと昇華させるために、以下の学習方法を推奨します。

パケットキャプチャの実践では、自分のPCでWiresharkを起動し、普段の通信を観察してみましょう。Webページを開いたとき、メールを送信したとき、どのようなパケットが飛び交っているかを確認することで、理論が現実のものとして腹落ちします。特に、TCPの3ウェイハンドシェイクがどのタイミングで発生しているか、HTTPSでは暗号化によりペイロードが見えなくなっていることなどを確認してください。

コマンドラインツールの活用も効果的です。pingコマンドでICMPの動作を確認し、traceroute(Windowsではtracert)でパケットが経由するルータの数を確認します。netstatコマンドで現在開いているポートと接続状態を確認し、どのアプリケーションがどのポート番号を使用しているかを把握します。nslookupやdigコマンドでDNSの名前解決プロセスを観察します。

仮想環境での攻撃と防御の実験も、理解を深める有効な手段です。VirtualBoxやVMwareを使用して複数の仮想マシンを立ち上げ、ファイアウォールのルール設定や、簡単な攻撃(ポートスキャンなど)を試してみることで、理論的な知識が実践的なスキルへと変わります。ただし、攻撃実験は必ず自分の管理下にある環境でのみ行い、決して外部のシステムに対して行わないでください。

過去問題の徹底的な分析も欠かせません。情報処理安全確保支援士試験の午後問題を解く際は、必ず「この問題はどの層の話か」「どのプロトコルが関係しているか」を意識しながら解答してください。解説を読む際も、OSI参照モデルのどの層に該当するかを常に確認する習慣をつけましょう。

【徹底演習】ネットワークとセキュリティの基礎を固める!OSI参照モデル&TCP/IP 理解度チェック(全15問)

「情報処理安全確保支援士」や高度IT試験の合格を目指す上で、避けて通れないのがネットワークの知識です。 OSI参照モデルの7階層やTCP/IPの仕組みは、単に用語を暗記するだけでは不十分です。「どのレイヤーで、どのような攻撃が行われ、どう防ぐのか」という構造的な理解こそが、午後の記述式問題や実務でのトラブルシューティングで活きてきます。

本記事で解説した内容をもとに、重要ポイントを厳選した15問のクイズを作成しました。 物理層の対策からアプリケーション層の攻撃手法まで、あなたの「セキュリティの地図」がどれくらい鮮明か、さっそく確認してみましょう。

まとめ:盤石な基礎が応用力を生む

今回は、ネットワークセキュリティの最も基礎となるOSI参照モデルとTCP/IPについて解説しました。

OSI参照モデルは、問題を切り分け、セキュリティ対策を整理するための「地図」です。トラブル時には「どの層の問題か?」を問いかけましょう。カプセル化の流れを理解することで、パケットの中身が見えてきます。Wiresharkなどで実際のパケットを見ると、感動すら覚えるはずです。TCPの3ウェイハンドシェイクは、通信の開始であり、攻撃の開始点にもなり得る重要な儀式です。

これらの知識は、単独で存在するものではありません。「Webへのアクセスが遅い」という事象一つとっても、「DNSの名前解決(UDP/53)に時間がかかっているのか」「TCPコネクションの確立(TCP/Handshake)で手間取っているのか」「HTTPのリクエスト処理(L7)が重いのか」といった仮説を立てるための武器になります。

次回は、今回登場した「IPアドレス」「MACアドレス」「ポート番号」について、攻撃者がこれらをどのように狙い、悪用するのかという、より実戦的な観点から掘り下げていきます。IPスプーフィングやARPスプーフィングの具体的な手口を知ることで、防御の必要性がより深く理解できるはずです。

基礎の地固めを終わらせ、徐々に攻撃者の視点を養っていきましょう。

次のステップ:あなたの理解度をチェックしよう

この記事を読み終えたら、以下の行動で知識を定着させましょう。

まず、PCでコマンドを叩いてみてください。Windowsならコマンドプロンプトでipconfig /all、Macならターミナルでifconfigを実行し、自分のIPアドレスとMACアドレスを確認してください。「これが物理層からネットワーク層の情報か」と実感できます。

次に、通信経路を見てみましょう。tracert (ドメイン名)(Windows)またはtraceroute (ドメイン名)(Mac)コマンドで、例えばgoogle.comまでの経路を表示し、いくつルータ(L3機器)を経由しているか数えてみてください。インターネットの広大さを体感できるはずです。

実際に手を動かすことで、抽象的な概念が具体的な実感へと変わります。さあ、合格への第一歩を踏み出しましょう。