情報処理安全確保支援士を目指す方、あるいはセキュリティの現場に初めて立つ方が、最初にぶつかる壁。それは「ネットワークの基礎」ではないでしょうか。

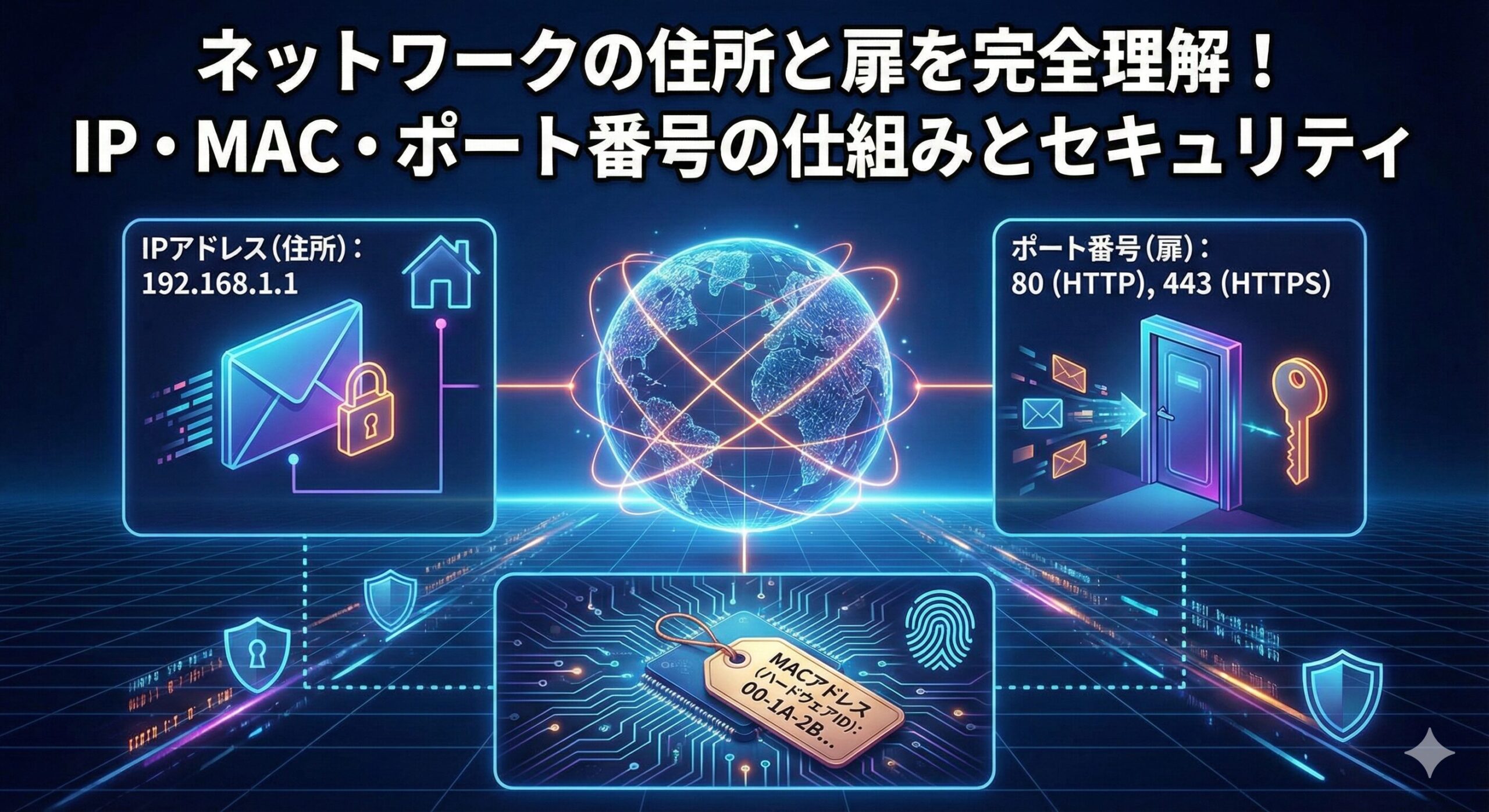

「IPアドレスは住所で、MACアドレスは名札のようなもの」

教科書でよく見るこの説明は、決して間違いではありません。しかし、セキュリティの実務において、ファイアウォールのログを解析したり、攻撃者の侵入経路を特定したりする際には、これだけでは戦えません。

「なぜ、MACアドレスはルータを超えられないのか?」 「なぜ、ポート番号が開いていると危険なのか?」 「攻撃者は、これらの数字をどうやって偽装し、システムを騙すのか?」

これらの問いに即答できるようになって初めて、ネットワークセキュリティのスタートラインに立ったと言えます。本記事では、ネットワーク通信を支える3つの最重要要素——IPアドレス、MACアドレス、ポート番号——について、単なる用語解説ではなく、「セキュリティエンジニアが知っておくべき実戦的な視点」で徹底解説します。

ここを完全に理解すれば、難解に見えるネットワーク図や、無機質なログの文字列が、まるでストーリーを持ったドラマのように見えてくるはずです。4か月後の合格、そしてその先の現場での活躍を目指して、まずは足元の基礎を盤石にしていきましょう。

通信を成立させる3つの識別子と役割

私たちが普段、何気なくスマートフォンでSNSを見たり、PCでメールを送ったりしているとき、その裏側では膨大な数の「パケット(データの小包)」が世界中を飛び回っています。

このパケットが、迷子にならず、何億台もある端末の中から正しい相手を見つけ、さらにその中の正しいアプリにデータを届けるためには、厳密なルールが必要です。

そのルールの中核を担うのが、今回解説する3つの識別子です。まずは全体像をイメージするために、よく使われる「宅配便」の例を、もう少しセキュリティ寄りに具体化して見てみましょう。

MACアドレス(Media Access Control Address)は、隣の配送センターへ荷物を渡すための「トラックのナンバープレート」です。機器そのものに刻印されており、原則として変わりません。ただし、物理的な範囲(LANの中)でしか通用しません。

IPアドレス(Internet Protocol Address)は、最終的な届け先を示す「住所」です。ネットワークの構成によって変化し、世界中のどこにいても荷物が届くように経路を案内するために使われます。

ポート番号(Port Number)は、マンションの「部屋番号」や、会社の「部署名」です。住所(IPアドレス)に届いた荷物を、どのアプリケーション(Webブラウザ、メールソフトなど)が受け取るかを指定します。

これらは、どれか一つでも欠けると通信は成立しません。そして重要なのは、これらがレイヤー(階層)ごとに異なる役割を持っているということです。

セキュリティエンジニアは、パケットの中身を見た瞬間に、「これは物理層の話」「これはアプリケーション層への入り口の話」といったように、どのレイヤーで何が起きているかを瞬時に切り分ける能力が求められます。それでは、それぞれの要素を詳しく解剖していきましょう。

MACアドレス:物理的な接続の信頼と脆弱性

まず最初は、最も物理的な層に近い「MACアドレス」です。

MACアドレスは、PC、スマートフォン、ルータ、Wi-Fiアクセスポイントなど、ネットワークに接続する機能を持つすべての機器(正確にはネットワークインターフェースカード:NIC)に、製造段階で割り当てられる固有のIDです。

世界に一つだけの「ハードウェアID」

MACアドレスは48ビット(8ビット×6グループ)の長さがあり、通常は「00-11-22-AA-BB-CC」のように16進数で表記されます。この文字列には、実は規則性があります。

前半24ビット(OUI:Organizationally Unique Identifier)は、IEEE(米国電気電子学会)が管理し、各メーカーに割り当てたベンダーコードです。「このMACアドレスはApple製品だ」「これはCiscoのルータだ」といったことが、この前半部分を見るだけで判別できます。

後半24ビットは、メーカーが独自に管理し、機器ごとに割り振るシリアルナンバーです。

セキュリティ調査(フォレンジック)の際、不審な通信を行っている端末のMACアドレスからメーカーを特定することは、犯人探しや不正端末の特定における重要な手がかりになります。例えば、社内ネットワークに許可されていない「Raspberry Pi」などの小型コンピュータが接続されていないか、ログからMACアドレスを検索することで発見できる場合があります。

「MACアドレスフィルタリング」の落とし穴

家庭用のWi-Fiルータなどで、「登録したMACアドレス以外の接続を拒否する」という機能(MACアドレスフィルタリング)を見たことがあるかもしれません。これを設定すれば、外部の人間はWi-Fiに繋げなくなるため、一見すると強固なセキュリティ対策のように思えます。

しかし、セキュリティのプロから見れば、MACアドレスフィルタリングは「気休め」程度でしかありません。なぜなら、MACアドレスは簡単に偽装(スプーフィング)できるからです。

攻撃者は、特殊なツールを使って空中を飛び交う無線パケットを傍受(スニフィング)します。暗号化されていても、MACアドレス部分は平文(暗号化されていない状態)で見えてしまうことが多いのです。攻撃者は、そこで見つけた「接続を許可されている正規の端末のMACアドレス」を自分のPCに設定します。これだけで、ルータは「あ、登録されている端末だな」と誤認し、接続を許可してしまいます。

したがって、企業ネットワークにおいては、MACアドレスだけに頼った認証は行わず、IEEE 802.1X認証(デジタル証明書やID・パスワードを用いた認証)を導入するのが常識となっています。

ARPの仕組みと「なりすまし」の脅威

MACアドレスに関連する重要なプロトコルとして、ARP(Address Resolution Protocol)があります。これは「IPアドレスはわかるけど、MACアドレスがわからない」というときに使われます。

例えば、あなたが社内のファイルサーバー(IP: 192.168.1.10)にアクセスしたいとします。PCは「192.168.1.10のMACアドレスを教えて!」とネットワーク全体に叫びます(ブロードキャスト)。すると、該当するサーバーが「私のMACアドレスはこれです」と応答します。

ここに、ARPスプーフィング(ARPポイズニング)という攻撃の余地があります。攻撃者が、誰かの「教えて!」という叫びに対して、すかさず「私が192.168.1.10です(嘘のMACアドレス)」と偽の応答を返すのです。

PCはそれを信じて、データを攻撃者のMACアドレス宛に送ってしまいます。これにより、攻撃者は通信を盗聴したり、改ざんしたりする「中間者攻撃(MITM)」を成立させることができます。LAN内での盗聴は、物理的にケーブルを繋がなくても、こうした論理的なトリックで可能なのです。

このARPスプーフィング攻撃を防ぐためには、スイッチにおけるダイナミックARPインスペクション(DAI)の設定や、静的ARPエントリの登録といった対策が有効です。また、ネットワーク監視ツールを用いてARP応答の異常を検知することも重要な防御策となります。

IPアドレス:ネットワーク上の論理的な位置と詐称

次に、OSI参照モデルの第3層(ネットワーク層)で働く「IPアドレス」です。インターネットという広大な世界の中で、特定のコンピュータを指し示す「住所」です。

グローバルIPとプライベートIPの境界線

IPアドレスには大きく分けて2種類あります。

グローバルIPアドレスは、インターネット上で重複しない、世界で唯一のアドレスです。ICANNなどの管理団体によって厳格に管理されています。インターネットに直接接続するWebサーバーやルータが持っています。

プライベートIPアドレスは、家庭や社内LAN(ローカルエリアネットワーク)の中で自由に使って良いアドレスです。「192.168.x.x」や「10.x.x.x」などがこれにあたります。これらはインターネット上では通用しません。

ここで疑問が浮かびます。「プライベートIPアドレスしか持っていない社内のPCが、なぜインターネット上のGoogleやYahoo!を見られるのか?」

この魔法を実現しているのが、NAT(Network Address Translation)やNAPT(IPマスカレード)という技術です。

社内のPCからデータが出ていく際、ルータ(ゲートウェイ)が、送信元の「プライベートIPアドレス」を、ルータ自身が持つ「グローバルIPアドレス」に書き換えてインターネットに送り出します。返事が戻ってきたら、今度は逆の変換をしてPCに届けます。

セキュリティの観点では、このNAT機能は一種の「防御壁」として機能します。インターネット側からは、社内のPCの個別のIPアドレスは見えず、ルータのIPアドレスしか見えないからです。これにより、外部から社内PCへの直接的な攻撃をある程度防ぐことができます。

IPスプーフィング:「差出人」を偽る攻撃

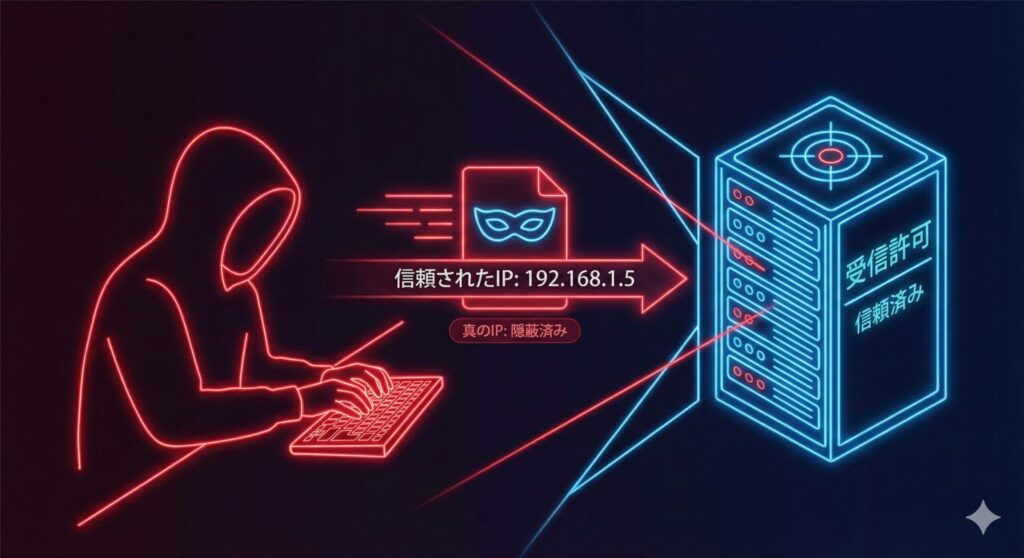

IPアドレスは、郵便封筒の「差出人」欄のように、パケットのヘッダに書き込まれています。しかし、この差出人欄は、送信者が自由に書き込むことが可能です。これを悪用したのがIPスプーフィングです。

例えば、攻撃者がAさんのPCになりすましてサーバー攻撃を行いたい場合、送信元IPアドレスをAさんのものに書き換えてパケットを送ります。サーバーはAさんからのアクセスだと思って処理をしますが、その応答(返信)は本物のAさんのところに届きます。

攻撃者自身には返信が届かないため、複雑なやり取り(TCPの3ウェイハンドシェイクなど)を成立させるのは難しいですが、一方的にデータを送りつける攻撃(DoS攻撃など)では、この手法が頻繁に使われます。

特に恐ろしいのが、DNSアンプ攻撃(リフレクション攻撃)です。攻撃者は送信元を「被害者のIP」に偽装し、世界中のDNSサーバーに「情報をください」と問い合わせを送ります。すると、DNSサーバーたちは一斉に、大量の応答データを「被害者のIP」に送りつけます。攻撃者は手を汚さず、DNSサーバーを利用して被害者をダウンさせるのです。

このタイプの攻撃は、近年さらに巧妙化しており、NTPサーバーやMemcachedサーバーなど、応答サイズが大きいプロトコルを悪用する事例が増えています。防御策としては、送信元IPアドレスの検証(BCP38準拠)や、レート制限の実装が求められます。

IPv4とIPv6の違いとセキュリティ考慮点

現在、インターネットではIPv4とIPv6の2つのバージョンが併存しています。IPv4は32ビット(約43億個)のアドレス空間しかなく、すでに枯渇状態です。これに対してIPv6は128ビットの巨大なアドレス空間を持ち、事実上無限のアドレスを提供します。

セキュリティの観点から見ると、IPv6の導入には新たな課題があります。多くのファイアウォールやセキュリティ機器がIPv4を前提に設計されているため、IPv6トラフィックが監視の隙間をすり抜ける可能性があります。また、IPv6では自動設定機能が標準装備されているため、管理者が把握していないIPv6通信が発生するリスクもあります。

企業ネットワークでは、IPv6を意図的に無効化するか、適切に監視・制御する体制を整える必要があります。「気づかないうちにIPv6で通信していた」という状況は、セキュリティ上の盲点となりかねません。

データ転送の仕組み:カプセル化と非カプセル化

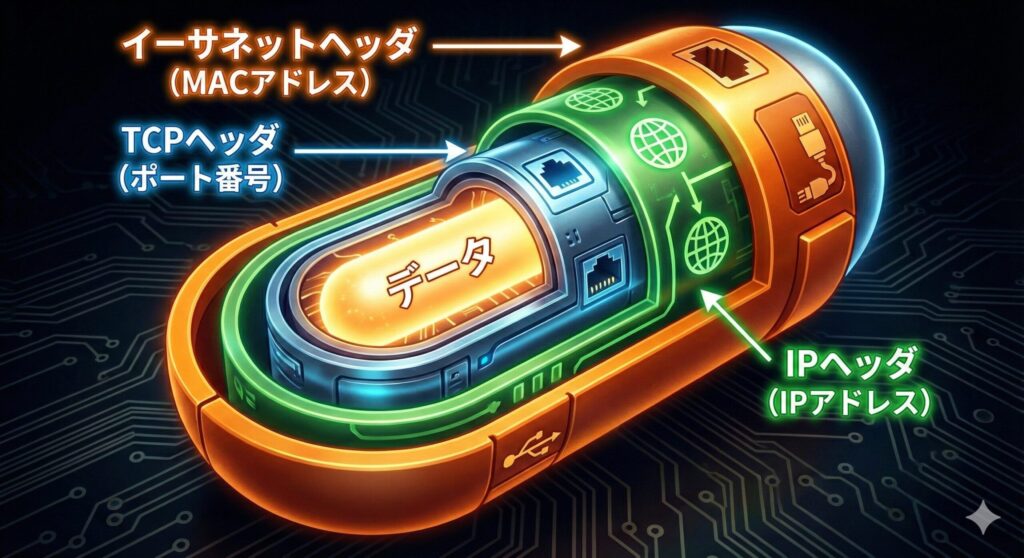

ここまで個別に見てきましたが、実際の通信ではこれらがすべて組み合わさっています。この仕組みを理解するために不可欠な概念がカプセル化(Encapsulation)です。

データが送信されるとき、上位の層から順番にヘッダ(タグ情報)が付与されていきます。マトリョーシカ人形や、プレゼントの多重包装をイメージしてください。

アプリケーション層では、ユーザーが送りたいデータ(メール本文やHTTPリクエスト)が作成されます。

トランスポート層では、TCPヘッダがつきます。ここに「宛先ポート番号」と「送信元ポート番号」が書かれます。

ネットワーク層では、さらにIPヘッダで包みます。ここに「宛先IPアドレス」と「送信元IPアドレス」が書かれます。

データリンク層では、最後にイーサネットヘッダで包みます。ここに「宛先MACアドレス」と「送信元MACアドレス」が書かれます。

受信側では、これとは逆に、外側から順番にヘッダを剥がして(非カプセル化)中身を取り出していきます。

ここで重要なのは、「ルータを経由するたびに、MACアドレスは書き換わる」という点です。

IPアドレス(住所)はゴールまで変わりませんが、MACアドレス(次の配送先)は、PC→ハブ→ルータA→ルータB...とバケツリレーされるたびに、その区間の宛先に書き換えられ続けます。

「IPアドレスはEnd-to-End(端から端まで)、MACアドレスはHop-by-Hop(区間ごと)」という原則を覚えておきましょう。これが理解できていないと、ルータのログ解析で混乱することになります。

この原則は、セキュリティインシデント調査において極めて重要です。例えば、攻撃パケットの送信元を追跡する際、MACアドレスだけでは直接接続された機器までしか追えません。一方、IPアドレスは送信元から宛先まで保持されるため、広域ネットワークでの追跡が可能になります。

ポート番号:サービスの受付窓口

最後は、トランスポート層の「ポート番号」です。

IPアドレスでサーバーまでたどり着いた後、そのサーバー内で動いている「Webサーバーソフト」なのか、「メールサーバーソフト」なのかを区別するための番号です。0番から65535番まであります。

3つの分類とウェルノウンポート

ポート番号は、その使われ方によって3つのレンジに分けられています。

ウェルノウンポート(0〜1023)は、システムや主要なプロトコルが使用する予約席です。代表的なものとして、22番(SSH)はサーバーを遠隔操作するための窓口、53番(DNS)はドメイン名とIPアドレスを変換する窓口、80番(HTTP)と443番(HTTPS)はWebサイトを閲覧するための窓口、3389番(RDP)はWindowsのリモートデスクトップ接続の窓口があります。

登録ポート(1024〜49151)は、特定のアプリケーション(MySQLなど)が使用することが多い番号です。

ダイナミックポート(49152〜65535)は、クライアント(私たち)側が、通信の際に一時的に使用する使い捨ての番号です。

あなたがWebサイトを閲覧するとき、相手サーバーは80番や443番のポートで待ち受けていますが、あなたのPCは49152番以降のランダムなポート番号を使って通信します。この仕組みにより、同じPCから複数のWebサイトを同時に閲覧しても、通信が混ざらないのです。

「ポートが開いている」ことの危険性

セキュリティ診断において、「ポートスキャン」は最初に行う調査の一つです。攻撃者は、ターゲットのサーバーに対して0番から順にノックし、「どのドア(ポート)が開いているか」を確認します。

もし、Webサーバーとして公開しているはずのマシンで、管理用のSSH(22番)やデータベースのMySQL(3306番)がインターネットに向けて開いていたらどうなるでしょうか?

攻撃者はそこを集中的に攻撃します。パスワードの総当たり攻撃(ブルートフォースアタック)を仕掛けたり、ソフトの脆弱性を突くデータを送り込んだりします。

「不要なポートは閉じる」。これは「外出するときは家の窓や裏口に鍵をかける」のと同じくらい、セキュリティの基本動作です。具体的には、ファイアウォールで「Webサーバーへのアクセスは80と443以外すべて拒否(DROP)」という設定を徹底します。

これを「Default Deny(デフォルト拒否)の原則」と呼びます。「許可するものだけを定義し、それ以外はすべて拒否する」という考え方は、ファイアウォールだけでなく、セキュリティ全般に通じる最も重要な鉄則です。

TCPとUDPの違いとポート番号

ポート番号はTCPとUDPの両方で使用されますが、この2つのプロトコルには重要な違いがあります。

TCPは「信頼性重視」のプロトコルです。3ウェイハンドシェイク(SYN、SYN-ACK、ACK)という手順を踏んで接続を確立し、データが確実に届いたかを確認します。Webブラウジング、メール送信、ファイル転送など、データの欠損が許されない通信に使われます。

一方、UDPは「速度重視」のプロトコルです。接続確立の手順がなく、データを一方的に送りつけるだけです。多少のデータ欠損があっても問題ない用途、例えば動画配信やオンラインゲーム、DNS問い合わせなどで使われます。

セキュリティの観点では、UDPはTCPよりも攻撃に悪用されやすい特性があります。接続確立が不要なため、IPスプーフィングと組み合わせた攻撃が容易だからです。前述のDNSアンプ攻撃も、UDPベースのプロトコルであるDNSの特性を悪用しています。

攻撃者の視点とセキュリティ対策

これまで学んだ3つの要素を踏まえ、攻撃者がどのようにシステムを狙い、私たちがどう防御すべきか、より実践的な視点でまとめます。

ログ分析で見る「攻撃の予兆」

サーバーやファイアウォールのログには、いつ、誰が(IP)、どこに(Port)アクセスしたかが記録されます。これを見ることで、攻撃の予兆を察知できます。

シナリオAとして、短時間に特定のIPから、ランダムなポートへの接続エラーが多発している場合を考えましょう。これは典型的な「ポートスキャン」です。攻撃者がどこか侵入できる穴がないか探っています。このIPアドレスをファイアウォールでブロックする必要があります。

シナリオBとして、Webサーバー(ポート80)に対して、異常に長い文字列を含むリクエストが来ている場合、アプリケーションの脆弱性を狙った「SQLインジェクション」や「バッファオーバーフロー」攻撃の可能性があります。WAF(Web Application Firewall)での検知・遮断が必要です。

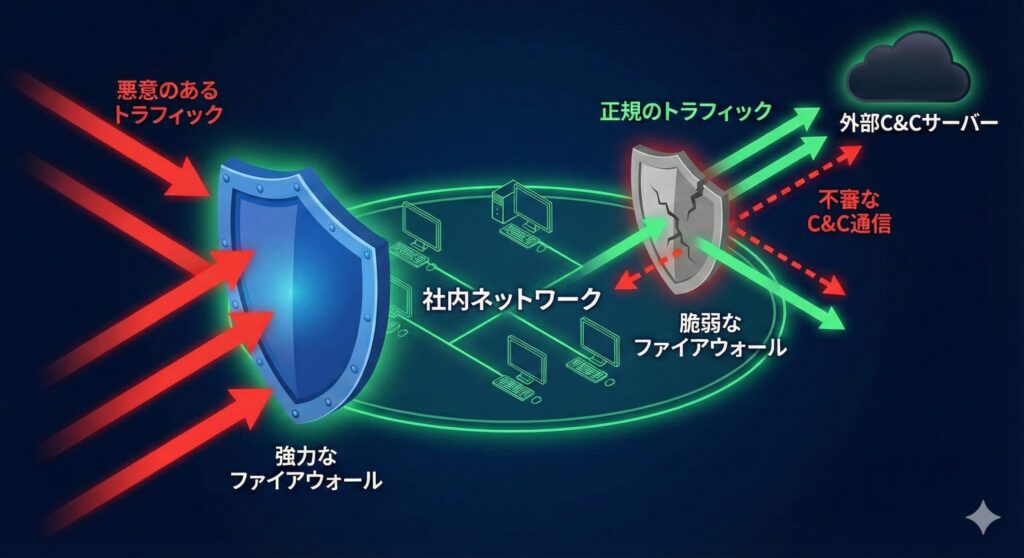

シナリオCとして、深夜2時に、社内のPCから海外の不明なIPアドレスのポート443へ通信が発生し続けている場合、社内PCがマルウェアに感染し、外部のC&Cサーバー(指令サーバー)と通信している可能性があります(C2通信)。HTTPS(443)を使っているため、ファイアウォールは「Web閲覧だろう」と許可してしまいがちですが、通信先や頻度を分析することで異常を発見できます。

実際のセキュリティ運用では、これらのシナリオを自動検知するSIEM(Security Information and Event Management)システムの導入が効果的です。SIEMは複数のログソースを統合分析し、異常なパターンをリアルタイムで警告します。

アウトバウンド通信の制御

多くの組織では、外部から入ってくる通信(インバウンド)は厳しく制限していますが、内部から出ていく通信(アウトバウンド)は「社員がWebを見るから」と甘く設定しがちです。

しかし、上記のシナリオCのように、情報漏洩やマルウェアの活動は「内部から外部への通信」で行われます。

「社内から外部へのSSH(22)接続は禁止する」「許可されたプロキシサーバー経由以外の通信はすべて遮断する」といった、アウトバウンド対策の重要性が近年高まっています。

特に注意すべきは、HTTPSトラフィックです。暗号化されているため、中身を検査できず、マルウェアの通信路として悪用されやすいのです。対策としては、SSL/TLSインスペクション機能を持つプロキシサーバーの導入や、既知の悪性ドメインへの接続をブロックするDNSフィルタリングが有効です。

ゼロトラストネットワークの考え方

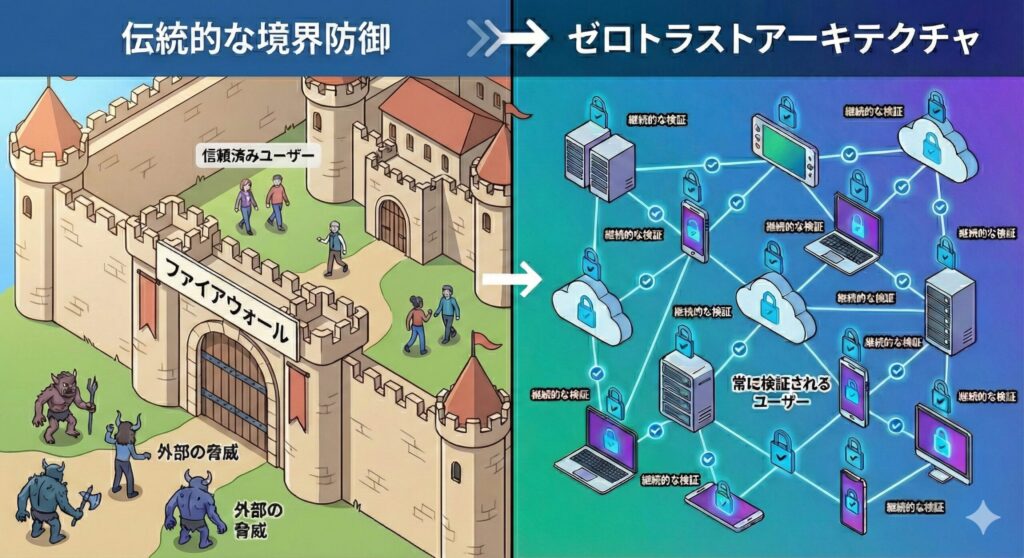

従来のセキュリティモデルは「境界防御」でした。つまり、「社内ネットワークは安全、外部は危険」という前提で、境界線(ファイアウォール)を堅固にする考え方です。

しかし、リモートワークの普及やクラウドサービスの利用拡大により、この境界線が曖昧になってきました。また、境界を突破されると内部は無防備という弱点もあります。

そこで注目されているのが「ゼロトラスト」の概念です。これは「すべてのアクセスを疑う」という前提に立ち、社内からのアクセスであっても、毎回認証・認可を行い、最小限の権限のみを付与するという考え方です。

ゼロトラストの実現には、MACアドレス、IPアドレス、ポート番号といった基礎的な識別情報に加えて、ユーザー認証、デバイス認証、行動分析など、多層的な検証が必要になります。

ハニーポットによる攻撃の観測

セキュリティ研究や脅威インテリジェンスの収集において、ハニーポットという技術が活用されています。これは、意図的に脆弱なサーバーを設置し、攻撃者をおびき寄せて、その手口や使用するツール、攻撃元IPアドレスを観察・記録する仕組みです。

例えば、わざとSSH(22番)やRDP(3389番)のポートを開放し、脆弱なパスワードを設定しておきます。攻撃者がこれを発見して侵入を試みると、その一部始終がログとして記録されます。どのIPアドレスから、どのようなパスワードリストを使い、侵入後にどんなコマンドを実行したかが丸見えになるのです。

収集したデータは、ファイアウォールのブラックリストに追加したり、新たな攻撃手法の研究に活用したりします。ハニーポットは「攻撃者に学ぶ」という積極的防御の一形態です。

ただし、ハニーポットの運用には注意が必要です。設定を誤ると、逆に攻撃の踏み台にされるリスクがあります。適切に隔離されたネットワーク環境で、専門知識を持つ担当者が運用することが前提となります。

ポートノッキングという防御技法

公開する必要があるサービスでも、無条件にポートを開けておくのは危険です。そこで、ポートノッキングという技術があります。

これは、特定の順序で複数のポートにアクセスすることで、初めて本命のポート(例えばSSH)が開くという仕組みです。まるで「秘密の合言葉」や「特定のノック音」で開く隠し扉のようなイメージです。

例えば、「8000番、7000番、9000番の順にアクセスしたら、5秒間だけSSHポートを開く」といった設定が可能です。この順序を知らない攻撃者には、SSHポートが開いていることすら分かりません。

ポートノッキングは完璧な防御策ではありませんが、自動化された無差別攻撃(ボットによるポートスキャンやブルートフォース攻撃)を効果的に防ぐことができます。正規の管理者だけが知っている「ノックパターン」により、管理用ポートを実質的に隠蔽できるのです。

攻撃のライフサイクルと各段階での対策

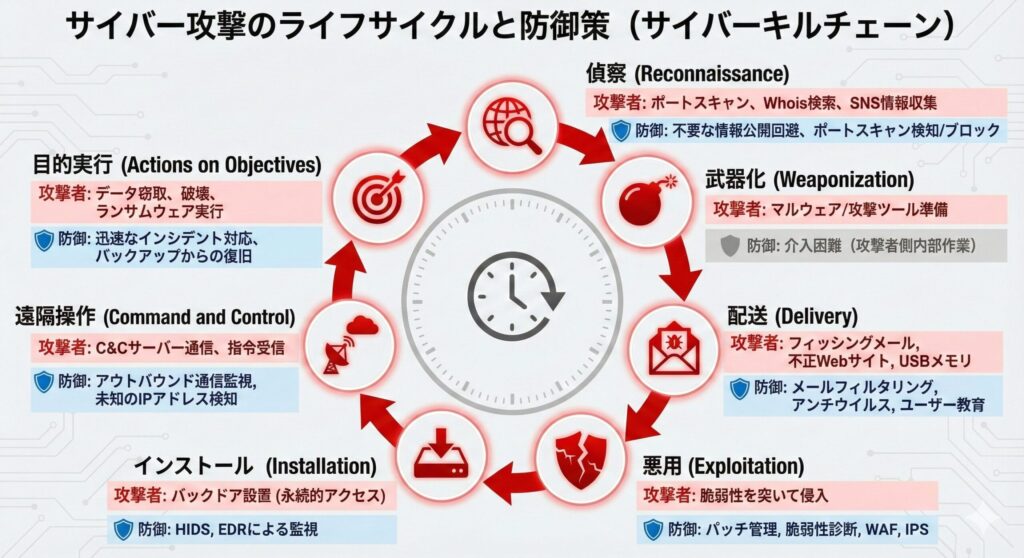

サイバー攻撃は、通常いくつかの段階を経て実行されます。この「攻撃のライフサイクル」を理解することで、各段階での効果的な対策が見えてきます。

第一段階は「偵察(Reconnaissance)」です。攻撃者はポートスキャンやWhois検索、SNSの情報収集などで、ターゲットの情報を集めます。この段階での対策は、不要な情報の公開を避けること、ポートスキャンを検知してブロックすることです。

第二段階は「武器化(Weaponization)」です。攻撃者は、収集した情報を基に、マルウェアや攻撃ツールを準備します。この段階は攻撃者側の内部作業なので、防御側が直接介入することは困難です。

第三段階は「配送(Delivery)」です。フィッシングメール、不正なWebサイト、USBメモリなどを通じて、マルウェアをターゲットに届けます。この段階では、メールフィルタリング、アンチウイルス、ユーザー教育が有効です。

第四段階は「悪用(Exploitation)」です。マルウェアが実行され、脆弱性を突いてシステムに侵入します。パッチ管理、脆弱性診断、WAFやIPSによる防御が重要です。

第五段階は「インストール(Installation)」です。攻撃者は永続的なアクセス手段(バックドア)を設置します。この段階では、ホストベースの侵入検知システム(HIDS)やEDR(Endpoint Detection and Response)による監視が効果的です。

第六段階は「遠隔操作(Command and Control)」です。攻撃者が外部のC&Cサーバーと通信し、指令を受け取ります。アウトバウンド通信の監視、未知のIPアドレスへの通信検知が重要になります。

最終段階は「目的実行(Actions on Objectives)」です。データの窃取、破壊、ランサムウェアの実行など、攻撃者の最終目的が実行されます。この段階に至る前に検知・阻止することが理想ですが、万が一到達してしまった場合は、迅速なインシデント対応とバックアップからの復旧が求められます。

IPアドレス、MACアドレス、ポート番号といった基礎的な識別情報は、これらすべての段階で攻撃の痕跡を追跡するための重要な手がかりとなります。

セキュリティ運用における実践的なチェックリスト

ここまでの知識を実際のセキュリティ運用に活かすため、日常的にチェックすべき項目をまとめます。

ネットワーク機器の設定確認として、まず不要なポートが閉じられているかを確認します。公開サーバーでは、サービスに必要な最小限のポートのみを開放し、それ以外はすべて閉じるのが原則です。次に、デフォルトのパスワードが変更されているかを確認します。ルータやスイッチの管理画面が初期パスワードのままになっていないか、定期的にチェックが必要です。

ログの定期的な分析では、異常なポートスキャンの痕跡がないかを確認します。短時間に多数のポートへのアクセス試行があれば、攻撃の予兆です。また、深夜や休日など通常業務時間外の不審な通信がないかもチェックします。マルウェアは人間の目が届かない時間帯に活動することが多いためです。

アクセス制御の見直しとして、誰が(IPアドレス)、どこに(ポート番号)、いつアクセスできるかを定義したアクセス制御リスト(ACL)を定期的に見直します。退職した社員のアクセス権限が残っていないか、不要になったルールが放置されていないかを確認します。

脆弱性管理では、使用しているソフトウェアやOSの脆弱性情報を定期的にチェックし、パッチを適用します。特に、外部に公開しているサービス(Webサーバー、メールサーバーなど)は優先度を上げて対応します。

インシデント対応計画の策定も重要です。万が一侵入された場合、どのように検知し、誰に報告し、どう対処するかを事前に決めておきます。ログからIPアドレスやポート番号を抽出し、攻撃経路を特定する手順も含めて文書化しておくべきです。

これらのチェックリストは、MACアドレス、IPアドレス、ポート番号という3つの基礎概念を正しく理解していることで、初めて効果的に実行できます。

【実戦演習】その「ログ」の違和感に気づけるか?IP・MAC・ポート番号 理解度チェック

教科書で定義を覚えただけでは、攻撃者の手口は見抜けません。 「なぜMACアドレスは偽装されるのか?」「なぜポートが開いていると危険なのか?」。本記事で解説した知識を、実際のセキュリティリスクと結びつけて理解できているかを確認するための全10問です。 ファイアウォールのログを見た瞬間、そこに潜むストーリーを読み解けるようになるための「基礎力」を、ここで確実に固めましょう。

まとめ:数字の羅列から「意味」を読み取る力

今回は、ネットワークセキュリティの土台となるIPアドレス、MACアドレス、ポート番号について深掘りしました。

MACアドレスは物理的な隣人との会話に使われますが、偽装が容易なので、認証の頼みの綱にしてはいけません。LAN内での通信制御には有効ですが、ルータを超えることができないという特性を理解しておく必要があります。

IPアドレスはインターネット上のロケーションを示し、経路制御の要となります。しかし、これも偽装される可能性があるため、送信元IPアドレスだけを信頼したアクセス制御は危険です。グローバルIPとプライベートIPの違い、NATの仕組みを理解することで、ネットワーク構成の全体像が見えてきます。

ポート番号は通信の目的(アプリ)を示し、攻撃の入り口でもあります。不要な窓口は徹底して閉じる必要があり、「Default Deny(デフォルト拒否)の原則」はセキュリティの基本中の基本です。TCPとUDPの違い、ウェルノウンポートの役割を理解することで、ログを見たときに「これは正常な通信か、異常な通信か」を判断できるようになります。

そして最も重要なのは、これら3つの要素が階層構造の中でどのように連携しているかを理解することです。カプセル化と非カプセル化の仕組み、「IPアドレスはEnd-to-End、MACアドレスはHop-by-Hop」という原則を押さえることで、パケットの旅路が手に取るように分かるようになります。

試験勉強や実務の中で、無機質なログデータや複雑なネットワーク図に直面したとき、ぜひ今回の内容を思い出してください。「このパケットはどこから来て、どの扉を叩こうとしているのか?」という視点を持つだけで、そこにあるリスクや対策が見えてくるはずです。

この「通信の基礎」をマスターしたあなたは、次のステップへ進む準備ができています。次回は、私たちが普段「ドメイン名(URL)」でアクセスできている裏側の仕組み、インターネットの電話帳とも言える「DNS」の仕組みとその脆弱性について解説します。電話帳が書き換えられたとき、どのような恐ろしいことが起こるのか。引き続き、セキュリティの深淵を探求していきましょう。