ビジネスにおけるコミュニケーションの基盤として、電子メールは今なお最も重要なツールです。しかし、その重要性と引き換えに、メールは常にサイバー攻撃の標的となっています。特に、取引先や実在する企業を装って偽のメールを送りつける「なりすましメール」は、フィッシング詐欺やマルウェア感染(Emotetなど)の入り口として、年々その手口が巧妙化しています。

情報処理安全確保支援士(SC)試験においても、メールセキュリティは午前II・午後試験共に頻出の超重要テーマです。

「なぜ、なりすましは簡単に行われてしまうのか?」 「SPF、DKIM、DMARCは具体的にDNSにどう記述するのか?」 「メール転送時に認証が失敗するのはなぜか?」

これらの問いに即答できない場合、午後の記述式問題で苦戦することになります。本記事では、セキュリティ担当者が押さえておくべき実務知識と、試験で問われる技術的詳細を融合させ、送信ドメイン認証の「実体」を徹底的に解説します。単なる用語の暗記ではなく、メールが届く裏側のロジックを完全に理解していきましょう。

1. なぜ「なりすまし」は可能なのか? SMTPの脆弱性

現代のセキュリティ技術を理解するためには、まず「なぜ守る必要があるのか」、その攻撃の起点となるプロトコルの弱点を知る必要があります。電子メールの送信に使われるSMTP (Simple Mail Transfer Protocol) は、インターネット黎明期の「性善説」に基づいて設計されており、送信元の身元を厳格に確認する機能を持っていませんでした。

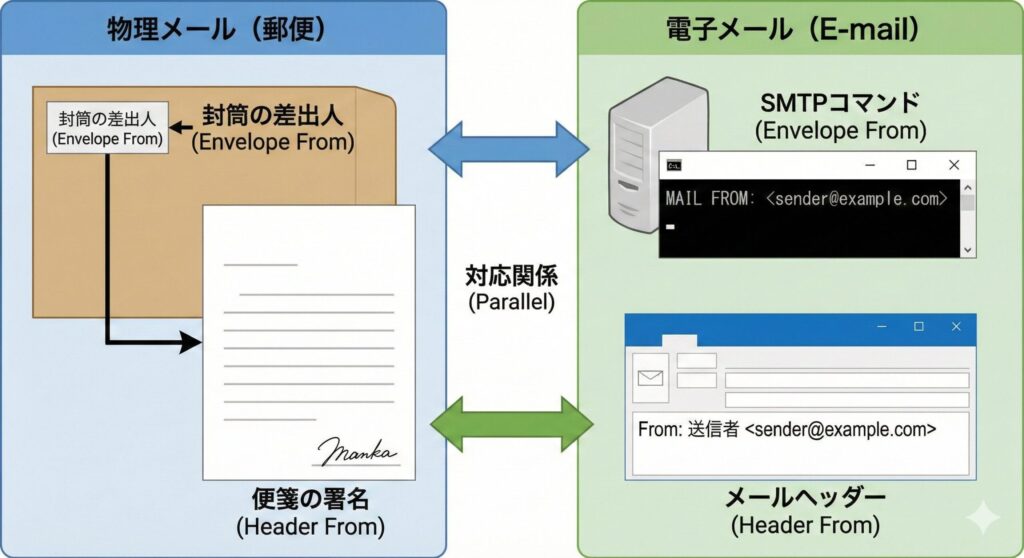

郵便封筒と便箋の違い(EnvelopeとHeader)

メールの仕組みは、よく郵便物に例えられます。この例えは、SC試験で頻出の「エンベロープ」と「ヘッダ」の違いを理解する上で非常に重要です。

Envelope From(エンベロープ・フロム)

SMTP通信のMAIL FROMコマンドで指定されるアドレスです。メールサーバー(MTA)が配送のために参照する「封筒の裏書き(差出人)」にあたります。配送エラーメール(バウンスメール)の返送先となります。

Header From(ヘッダ・フロム)

メールデータ内のFromヘッダに記載されるアドレスです。メールソフト(MUA)上で受信者が「差出人」として目にする「便箋の署名」にあたります。

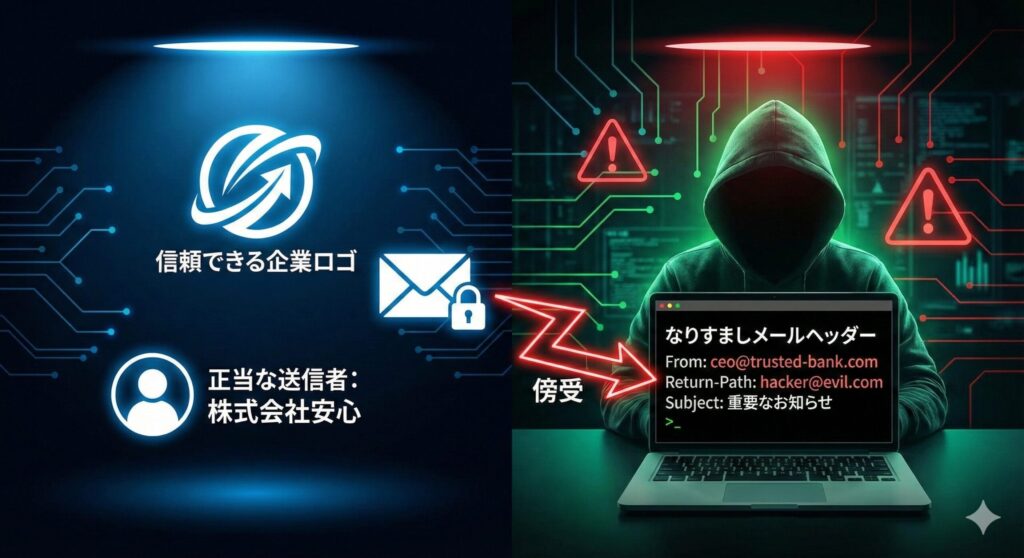

SC試験のツボ

SMTPの仕様上、この2つは一致している必要がありません。攻撃者は、Envelope Fromを自分の管理下にあるドメイン(攻撃用サーバー)にしつつ、Header Fromに「ceo@trusted-bank.co.jp」のような信頼できるアドレスを記述してメールを送信します。受信者は通常、メールソフト上のHeader Fromしか見ないため、簡単になりすましに騙されてしまうのです。

この「詐称」を見抜くために、受信側サーバーが「本当にそのドメインの管理者から送られてきたのか?」を検証する仕組みが必要になります。それが、これから解説する3つの送信ドメイン認証技術です。

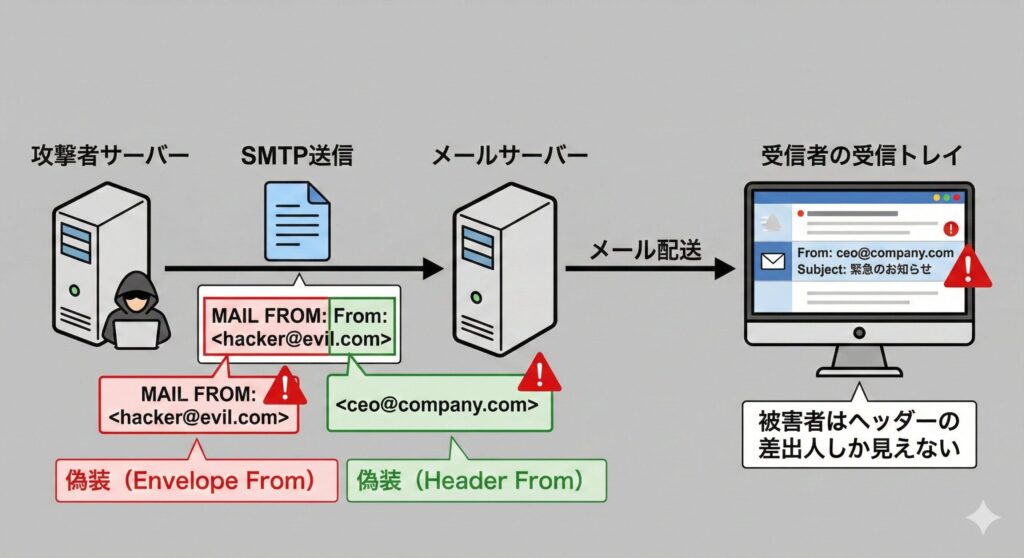

なりすましメールの具体的な手口

攻撃者は、自分で立てたメールサーバーから、SMTP通信を使って任意のHeader Fromアドレスを設定してメールを送信できます。技術的な知識があれば、数十分で実行可能です。受信側のメールサーバーは、送信元の正当性を確認する術を持たないため、そのまま配送してしまいます。

この根本的な問題に対処するため、DNS(Domain Name System)を活用した認証の仕組みが考案されました。ドメインの正当な管理者だけがDNSレコードを設定できることを利用し、「このドメインからメールを送信できるのは、これらのサーバーだけです」という情報を公開するのです。

2. SPF(Sender Policy Framework):IPアドレスによる検証

SPFは、最も普及している基本的な認証技術であり、「送信元IPアドレスのホワイトリスト」アプローチを採用しています。

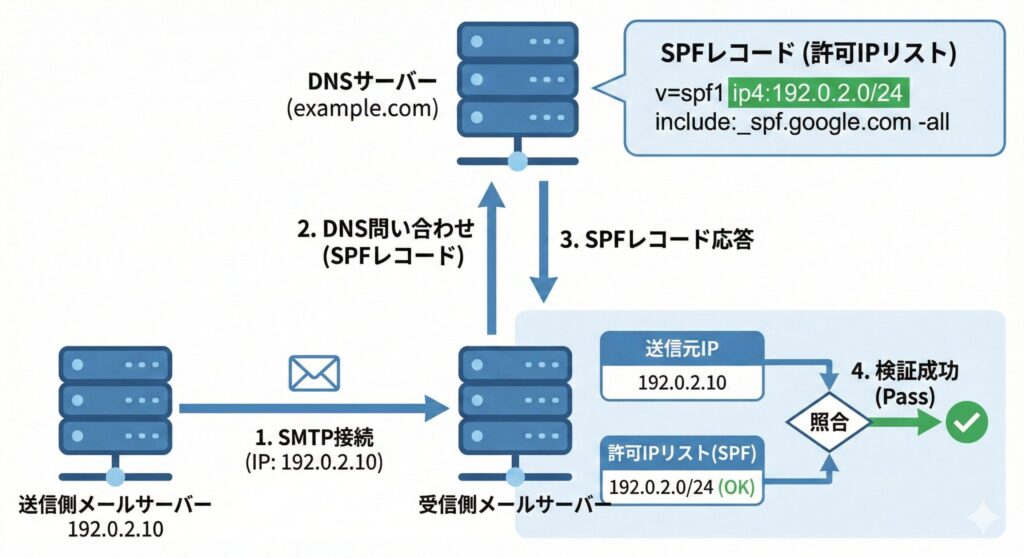

SPFの仕組み

ドメインの管理者は、あらかじめ自社のドメインを管理するDNSサーバーに、「このドメインのメールを送っても良いIPアドレス(メールサーバー)」のリストをSPFレコード(TXTレコード)として公開しておきます。

受信側サーバーは、以下のフローで検証を行います。

- SMTP接続をしてきた送信元サーバーのグローバルIPアドレスを確認する

- SMTP通信のEnvelope Fromのドメインを取り出す(ここが重要です。Header Fromではありません)

- そのドメインのDNSサーバーに問い合わせを行い、SPFレコードを取得する

- 取得したレコード内に、送信元のIPアドレスが含まれているかを確認する

- 含まれていれば「Pass(合格)」

- 含まれていなければ「Fail(不合格)」や「SoftFail」

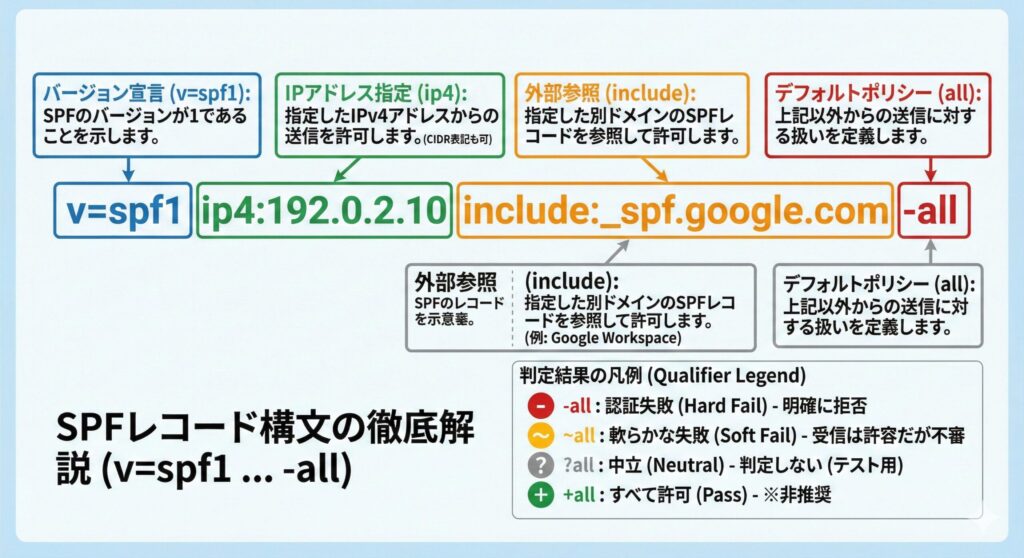

SPFレコードの構文と読み方(試験対策)

午後試験では、SPFレコードの中身を読み解く問題が出題されます。各タグの意味を正確に把握しておきましょう。

記述例:

example.com. IN TXT "v=spf1 ip4:192.0.2.10 include:_spf.google.com -all"

| タグ | 意味と解説 |

|---|---|

| v=spf1 | SPFのバージョン1であることを宣言します(必須)。 |

| ip4:xxx | 指定したIPv4アドレスからの送信を許可します。CIDR表記(/24など)も可能です。 |

| include:xxx | 指定した別ドメインのSPFレコードを参照(インクルード)します。GmailやOffice365などのクラウドサービスを利用する場合に必須となります。 |

| a / mx | ドメインのAレコードやMXレコードで指定されているIPアドレスを許可します。 |

| -all | Hard Fail。上記以外のIPからの送信を「明確に拒否(認証失敗)」します。 |

| ~all | Soft Fail。上記以外からの送信は失敗とするが、受信拒否まではしない(迷惑メールフォルダに入れるなど)。移行期間によく使われます。 |

| +all | どのようなIPからの送信も許可する(テスト用以外では設定してはいけません)。 |

SPF設定の実務ポイント

複数のメール配信システムを利用している企業では、includeディレクティブを複数記述することで、各サービスのSPFレコードを統合できます。ただし、DNS問い合わせの回数には上限(10回まで)があるため、includeの多用には注意が必要です。

また、ip4やip6で直接IPアドレスを指定する場合、サーバーのIP変更時にSPFレコードの更新も必要になります。クラウドサービスのようにIPアドレスが頻繁に変わる環境では、includeを使った方が管理が楽になります。

SPFの限界と弱点

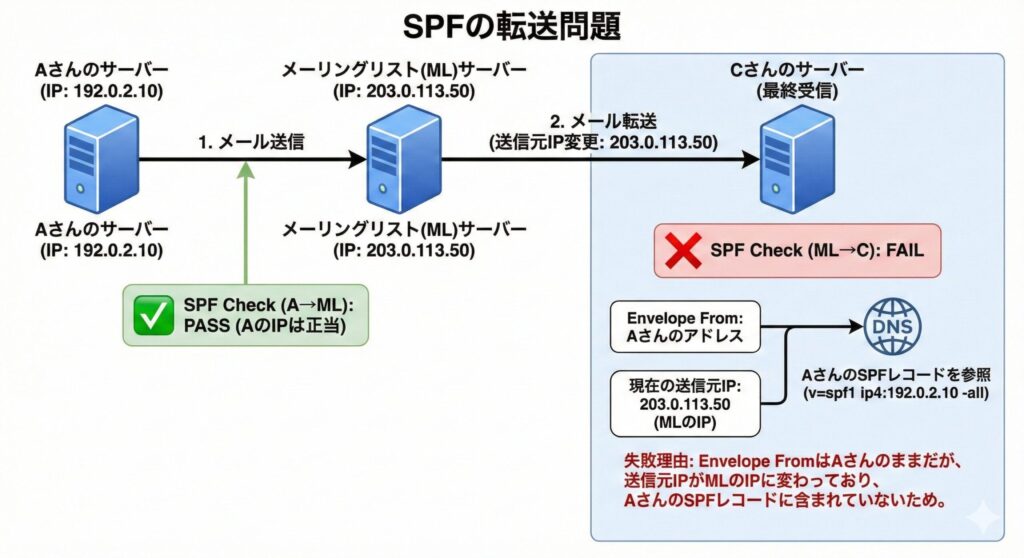

SPFは導入が容易ですが、構造的な弱点があります。それは「メール転送」に弱いことです。

メーリングリストや自動転送サービスを経由する場合、受信側から見ると「転送サーバー」が送信元となります。しかし、元のドメインのSPFレコードには、転送サーバーのIPアドレスなど記載されていません。そのため、正規のメールであっても、転送を経由することで送信元IPが変わり、SPF認証に失敗(Fail)してしまうことがあります。

この問題は、SPFの設計思想に起因します。SPFはEnvelope Fromのドメインと送信元IPの関係のみを検証するため、途中でメールが転送されると、その関係性が崩れてしまうのです。

3. DKIM(DomainKeys Identified Mail):電子署名による検証

SPFが「どこから来たか(経路)」を検証するのに対し、DKIMは「誰が書いたか(正当性)」と「改ざんされていないか(完全性)」を検証します。公開鍵暗号方式を利用して、メールヘッダに電子署名を付与する技術です。

DKIMの仕組み

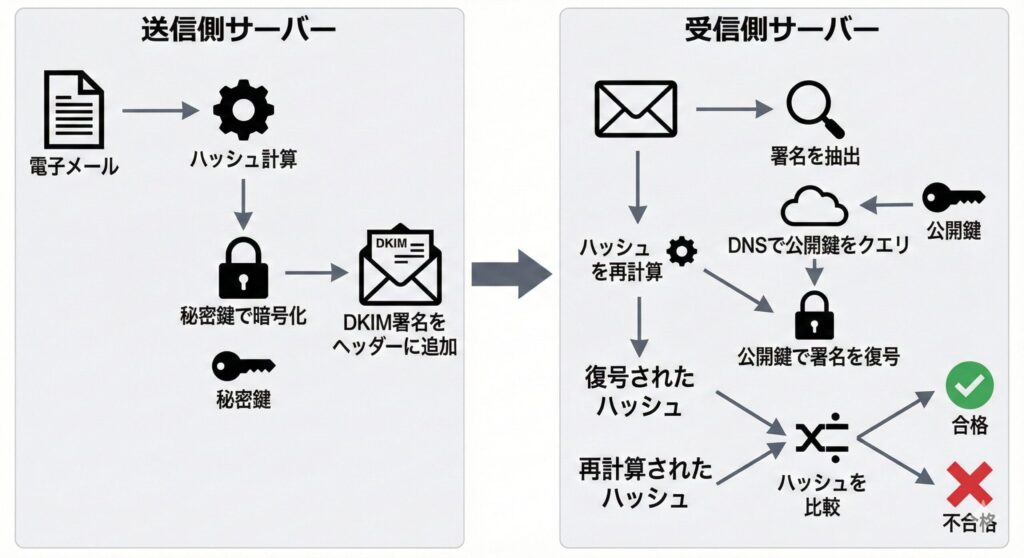

DKIMは、送信側サーバーと受信側サーバーの間で、秘密鍵と公開鍵を使って検証を行います。

送信側の処理

- メール送信サーバーは、メールのヘッダ(件名や宛先など)と本文からハッシュ値を計算します

- そのハッシュ値を、サーバーが持つ「秘密鍵」で暗号化します(これが電子署名となります)

- 作成した署名を、メールのヘッダ(

DKIM-Signatureヘッダ)に付与して送信します

受信側の処理

- メールを受信したら、

DKIM-Signatureヘッダを確認します - ヘッダ内に記載された「ドメイン(

d=)」と「セレクタ(s=)」を元に、DNSサーバーから「公開鍵」を取得します - 取得した公開鍵を使って、電子署名を復号し、元のハッシュ値を取り出します

- 同時に、受信したメールから改めてハッシュ値を計算します

- 「復号したハッシュ値」と「計算したハッシュ値」が一致すれば、メールは改ざんされておらず、間違いなくそのドメインの所有者が署名したものであると証明されます(Pass)

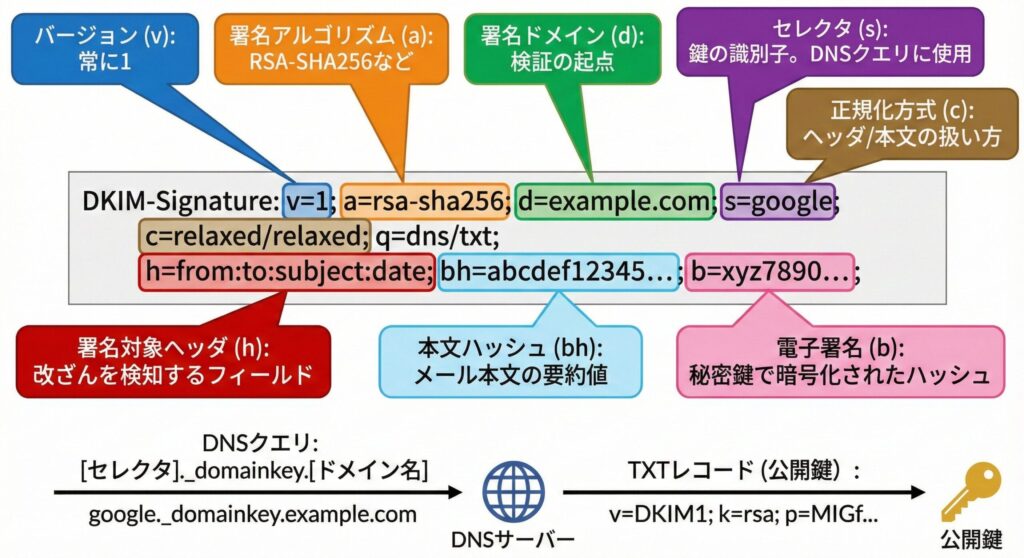

DKIMシグネチャの詳細解説

DKIMヘッダは暗号化された文字列の羅列に見えますが、試験ではパラメータの意味が問われます。

DKIM-Signature: v=1; a=rsa-sha256; d=example.com; s=google;

c=relaxed/relaxed; q=dns/txt;

h=from:to:subject:date;

bh=abcdef12345...;

b=xyz7890...;

- d= (Domain): 署名を行ったドメイン。検証の起点となります

- s= (Selector): セレクタ。一つのドメインで複数の鍵ペアを使い分けるための識別子です。例えば、部署ごとに鍵を変えたり、定期的な鍵交換(ローテーション)を行うために使われます。DNSへの問い合わせ先は

[セレクタ]._domainkey.[ドメイン名]となります - a= (Algorithm): 署名作成に使ったアルゴリズム(例:rsa-sha256)

- c= (Canonicalization): 正規化方式。

header/bodyの順で指定しますsimple: ヘッダや本文の空白などを厳密に扱う。少しの変更でも認証失敗になるrelaxed: 連続する空白を一つにまとめるなど、柔軟に扱う。一般的にこちらが推奨されます

- h= (Headers): 署名対象に含めたヘッダフィールドのリスト。ここに列挙されたヘッダが改ざんされると、署名検証が失敗します

- bh= (Body Hash): メール本文のハッシュ値

- b= (Signature): 電子署名データそのもの

セレクタの戦略的活用

セレクタは、単なる識別子以上の役割を果たします。組織内で複数の部署や用途別にメールサーバーを運用している場合、それぞれに異なるセレクタと鍵ペアを割り当てることで、セキュリティインシデント発生時の影響範囲を限定できます。

例えば、マーケティング部門のメールサーバーが侵害された場合、そのセレクタに対応する鍵だけを無効化すれば良く、他の部門のメール送信には影響しません。また、定期的な鍵のローテーション(例:月次で新しいセレクタに切り替え)により、長期的な鍵の漏洩リスクを低減できます。

DKIMのメリットと限界

DKIMの最大のメリットは、メール転送に強いことです。転送サーバーがメールのヘッダや本文を書き換えない限り、署名は有効なままだからです。

一方で、DKIM単体では「Header From(差出人)」の詐称を完全には防げません。なぜなら、攻撃者が「自分のドメイン(evil.com)」で正当な署名を作成して送った場合、DKIMの検証自体は「evil.comからの正当な署名である」としてPassしてしまうからです(受信者はHeader Fromのexample.comしか見ていないのに)。

この問題を解決するのが、次に説明するDMARCのアライメント機能です。

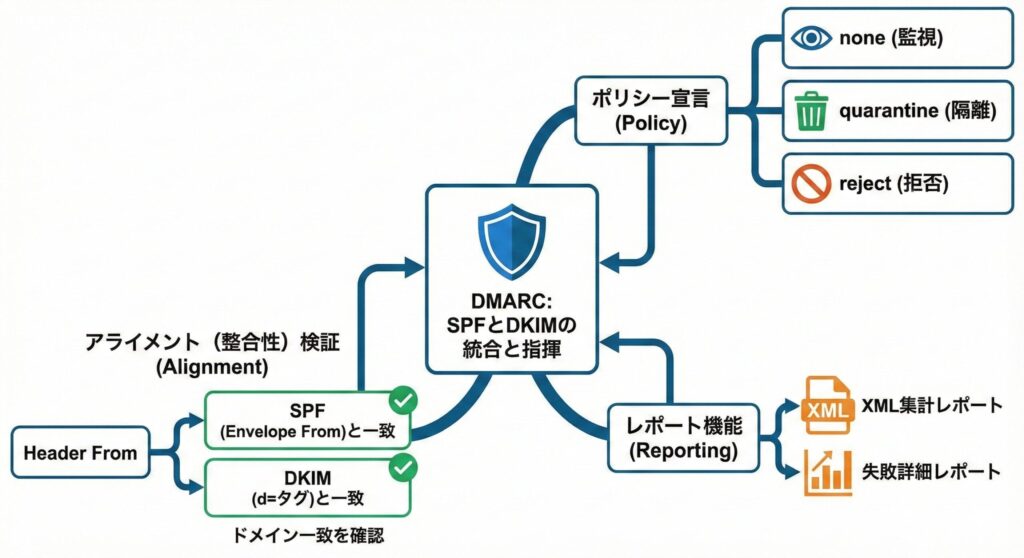

4. DMARC:ポリシーと認証の統合

SPFとDKIMは強力ですが、それぞれ単独では不十分であり、「認証に失敗したメールをどう扱うべきか」という指示を受信側に与える機能がありませんでした。それを解決し、2つの技術を統合的に管理するのがDMARC (Domain-based Message Authentication, Reporting, and Conformance)です。

DMARCの3つの役割

DMARCは、DNSのTXTレコード(_dmarc.ドメイン名)として設定され、以下の役割を持ちます。

- ポリシー宣言: SPFやDKIMの認証に失敗したメールを、受信側でどう扱ってほしいか(通す、隔離、拒否)を指示する

- アライメント(Alignment)検証: 「Header Fromのドメイン」と、「SPF/DKIMで認証されたドメイン」が一致しているかをチェックする。これがなりすまし対策の決定打となります

- レポート機能: 自ドメインを騙るメールがどれくらい送られているか、認証結果のレポート(RUA/RUF)を受信側から受け取る

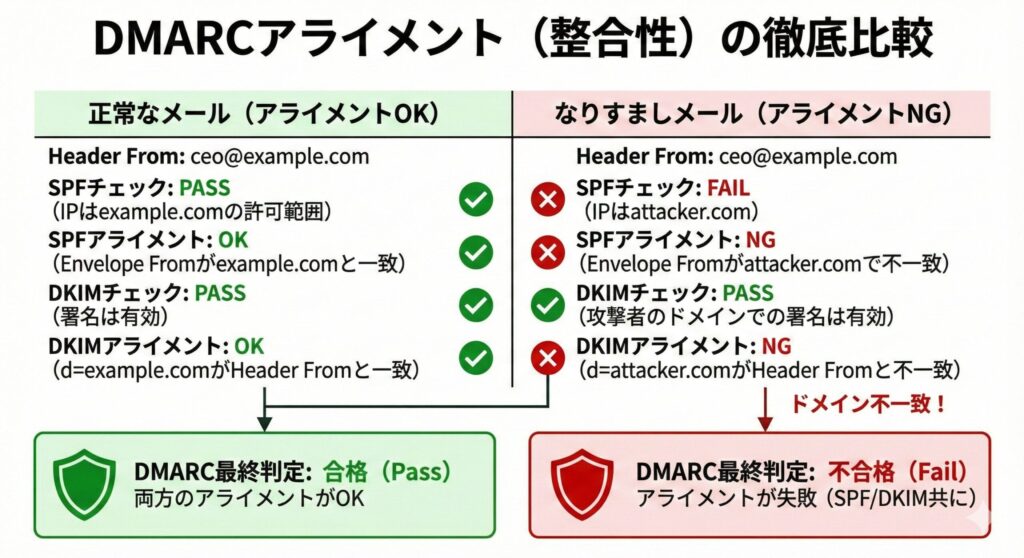

最重要概念:DMARCのアライメント(Alignment)

ここが試験の山場であり、DMARCの核心です。DMARCが「合格(Pass)」となるためには、以下の条件を満たす必要があります。

条件: SPFまたはDKIMの、少なくともどちらか一方が「認証Pass」かつ「アライメントOK」であること。

- SPFアライメント:

Envelope Fromのドメインと、Header Fromのドメインが一致しているか - DKIMアライメント: DKIM署名の

d=タグのドメインと、Header Fromのドメインが一致しているか

攻撃者が自分のドメインでDKIM署名をして送ってきた場合、DKIMの認証自体はPassしますが、Header From(詐称されたドメイン)と一致しないため、DKIMアライメントはNGとなり、DMARC全体として失敗させることができます。

アライメントモード:StrictとRelaxed

DMARCのアライメント検証には、2つのモードがあります。

Relaxed(緩和)モード(デフォルト)

組織ドメインが一致していればOKとします。例えば、Header Fromがuser@mail.example.comで、SPFのEnvelope Fromがbounce@marketing.example.comの場合、両方ともexample.comという組織ドメインを共有しているため、アライメントは成功します。

Strict(厳格)モード

完全一致を要求します。上記の例では、mail.example.comとmarketing.example.comは異なるため、アライメントは失敗します。

一般的には、Relaxedモードで運用することが推奨されます。Strictモードは、サブドメインごとに異なるポリシーを適用したい場合や、より高度なセキュリティが求められる環境で使用されます。

DMARCレコードの設定例とポリシー

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc-reports@example.com"

| タグ | 意味 |

|---|---|

| p= | Policy(ポリシー)。認証失敗時の扱いを指定します。<br>・none: 何もしない(監視モード)。ログ収集フェーズで使用<br>・quarantine: 隔離。迷惑メールフォルダ等へ送る<br>・reject: 拒否。受信を拒絶する(最も強力) |

| pct= | Percentage。ポリシーを適用するメールの割合。初期導入時にpct=10などとして徐々に適用範囲を広げる運用が行われます |

| rua= | Reporting URI for Aggregate data。集計レポート(XML形式)の送付先アドレス |

| ruf= | Reporting URI for Forensic data。失敗時の詳細レポート(フォレンジック)の送付先。プライバシーの観点から対応していないプロバイダも多いです |

| aspf= / adkim= | アライメントの厳格さ(r: relaxed / s: strict)。デフォルトはrelaxed(サブドメインの一致を許容) |

| sp= | Subdomain Policy。サブドメインに対する個別のポリシーを指定できます |

DMARCレポートの活用

DMARCレポート(RUA)は、自ドメインを使ったメール送信の全体像を把握するための貴重な情報源です。レポートには以下の情報が含まれます。

- 送信元IPアドレス

- メール送信数

- SPF/DKIMの認証結果

- アライメント結果

- 受信側のポリシー適用結果

これらのデータを分析することで、「知らないうちに使われていた社内のメール送信システム」や「委託先が勝手に使っているメール配信サービス」を発見できます。こうしたシャドーITを把握し、正規の送信元としてSPF/DKIMレコードに追加することが、DMARC導入成功の鍵となります。

5. 試験合格への戦略的学習ポイント

SC試験でこの分野が得点源になるよう、間違いやすいポイントを整理します。

午前II試験対策

3要素の区別

- SPF = IPアドレス(Envelope From)

- DKIM = 電子署名(Header/Body)

- DMARC = ポリシー宣言 + アライメント(Header Fromとの一致)

この対応関係を即座に引き出せるようにしてください。

DNSレコード

すべてTXTレコードを使用することを覚えておきましょう(SPF専用のレコードタイプは廃止されました)。

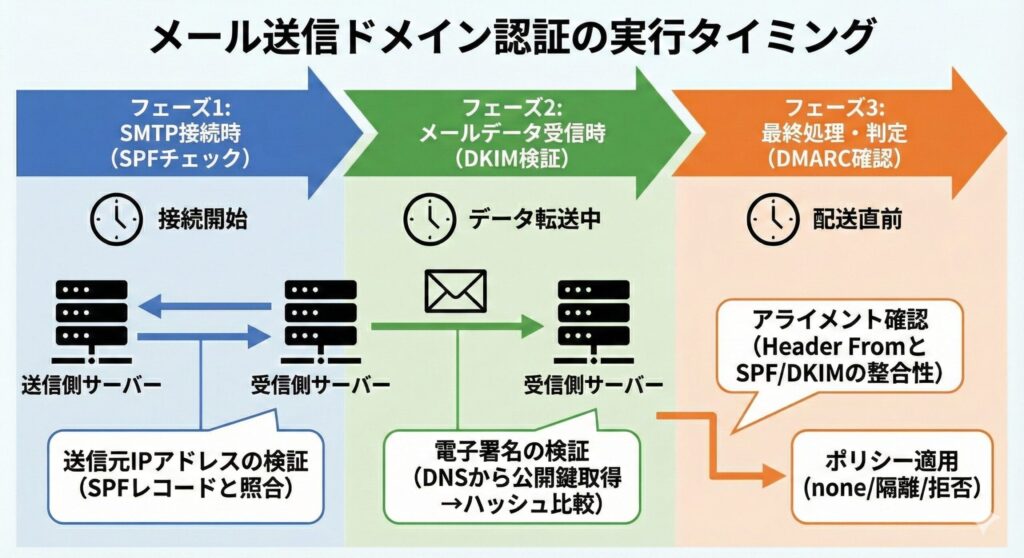

認証フローの理解

午前問題では、「どの要素がどのタイミングで検証されるか」を問う問題が出題されます。SMTPセッション中にSPFが検証され、メール受信後にDKIMが検証され、最後にDMARCがアライメントとポリシーを判定する、という流れを正確に把握しましょう。

午後試験(記述)対策

転送問題

「メーリングリスト経由でメールが届かない」というトラブルシューティング問題が出たら、SPFの転送における脆弱性を疑ってください。解答例としては「転送サーバーでEnvelope Fromが書き換わらないため、送信元IPとSPFレコードが不一致になる」といった記述が求められます。

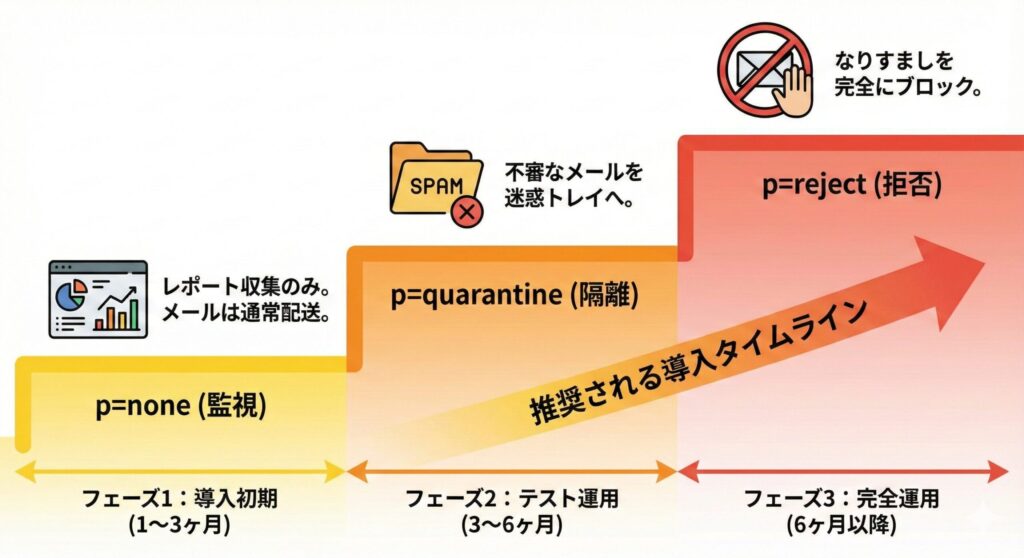

DMARC導入シナリオ

いきなりp=rejectに設定すると、正規のメール(特に外部サービスからの委託メールや転送メール)まで届かなくなるリスクがあります。

解答の定石プロセス

p=noneで導入し、レポート(rua)を収集する- レポートを分析し、正規の未認証サーバー(シャドーITなど)を特定・SPF/DKIMに追加する

p=quarantineへ移行し、様子を見る- 最終的に

p=rejectへ移行する

この「段階的導入」の流れは、記述問題や穴埋め問題での頻出パターンです。

DNSレコード読解問題

午後試験では、実際のSPF/DKIM/DMARCレコードが提示され、「このレコードの意味を説明せよ」「不適切な設定を指摘せよ」という問題が出題されます。特に以下の点に注意しましょう。

- SPFレコードの

includeが10回以上ネストしていないか(DNS問い合わせ制限違反) - DKIMのセレクタが適切に運用されているか(鍵のローテーション戦略)

- DMARCの

pctパラメータが段階的導入に適切に使われているか

関連する最新キーワード

BIMI (Brand Indicators for Message Identification)

DMARCでp=quarantineまたはrejectを設定しているドメインに対し、受信トレイで企業のロゴマークを表示させる技術。信頼性の可視化として注目されています。BIMIを導入するには、DMARC認証が必須であり、かつ商標登録されたロゴマークとVMC(Verified Mark Certificate)が必要です。

ARC (Authenticated Received Chain)

SPFの弱点である転送問題を解決するための技術。転送サーバーが認証結果をチェーンとして署名し、次のサーバーへ引き継ぎます。これにより、メーリングリストやメール転送サービスを経由しても、元の送信元の認証結果が保持されます。

Google/Yahoo!ガイドライン強化 (2024年)

1日5000通以上送信する送信者に対し、SPF/DKIM/DMARCの対応が義務化されました。時事問題として狙われる可能性があります。また、ワンクリック配信停止機能の実装も要求されており、メールマーケティングの実務にも大きな影響を与えています。

MTA-STS (Mail Transfer Agent Strict Transport Security)

メールサーバー間の通信を強制的にTLS暗号化する技術。SMTP通信の盗聴や中間者攻撃を防ぎます。HTTPSのSTSヘッダーと同様の考え方で、ドメイン管理者がポリシーファイルを公開することで、受信側にTLS接続を強制させます。

6. 実装時の注意点とベストプラクティス

SPF実装のポイント

DNS問い合わせ回数の制限

SPFレコードの評価では、最大10回までのDNS問い合わせ(includeやredirectによる参照)しか許可されていません。これを超えると、SPF認証は「PermError」となり、認証失敗として扱われます。

大企業や複数のメール配信サービスを利用している組織では、この制限に引っかかりやすいため、以下の対策が必要です。

- 不要なincludeディレクティブを削除する

- 可能な限りip4やip6で直接指定する

- SPF Flatteningツールを使用して、includeを展開する

SPF Flatteningの注意点

SPF Flatteningは、includeで参照している外部ドメインのIPアドレスリストを取得し、自ドメインのSPFレコードに直接記述する手法です。DNS問い合わせ回数は削減できますが、参照先のIPアドレスが変更された場合に自動追従できないという欠点があります。定期的な見直しが必要です。

DKIM実装のポイント

鍵長の選択

DKIMで使用するRSA鍵は、最低でも1024ビット、推奨は2048ビット以上です。1024ビット鍵は計算能力の向上により、将来的に破られるリスクがあります。セキュリティを重視するなら、2048ビット以上を選択しましょう。

鍵のローテーション

秘密鍵が漏洩した場合のリスクを最小化するため、定期的な鍵のローテーション(例:3〜6ヶ月ごと)が推奨されます。セレクタを活用することで、新旧の鍵を並行運用でき、無停止での切り替えが可能です。

署名対象ヘッダの選択

h=タグで指定する署名対象ヘッダは、改ざんされると困る重要なヘッダを含める必要があります。最低限、from、to、subject、dateは含めるべきです。また、message-idやin-reply-toを含めることで、スレッドの改ざんも防げます。

DMARC実装のポイント

段階的なポリシー強化

前述の通り、DMARC導入は段階的に行うことが鉄則です。急激なポリシー強化は、正規メールの配信失敗を引き起こします。

推奨スケジュール

- 第1週〜4週:

p=none; pct=100でレポート収集 - 第5週〜8週:レポート分析と未認証送信元の洗い出し

- 第9週〜12週:

p=quarantine; pct=10で小規模テスト - 第13週〜16週:

pctを段階的に引き上げ(25、50、75、100) - 第17週以降:

p=reject; pct=100へ移行

サブドメインポリシーの活用

メインドメインとサブドメインで、メールの用途が大きく異なる場合(例:マーケティングメールはsubdomain.example.comから送信)、sp=タグでサブドメイン専用のポリシーを設定できます。これにより、サブドメインでの実験的な運用が可能になります。

複数の監視アドレス設定

rua=タグには、カンマ区切りで複数のメールアドレスを指定できます。社内の複数部門や、外部の DMARC 分析サービスに同時送信することで、レポートの見落としを防げます。

7. トラブルシューティング事例

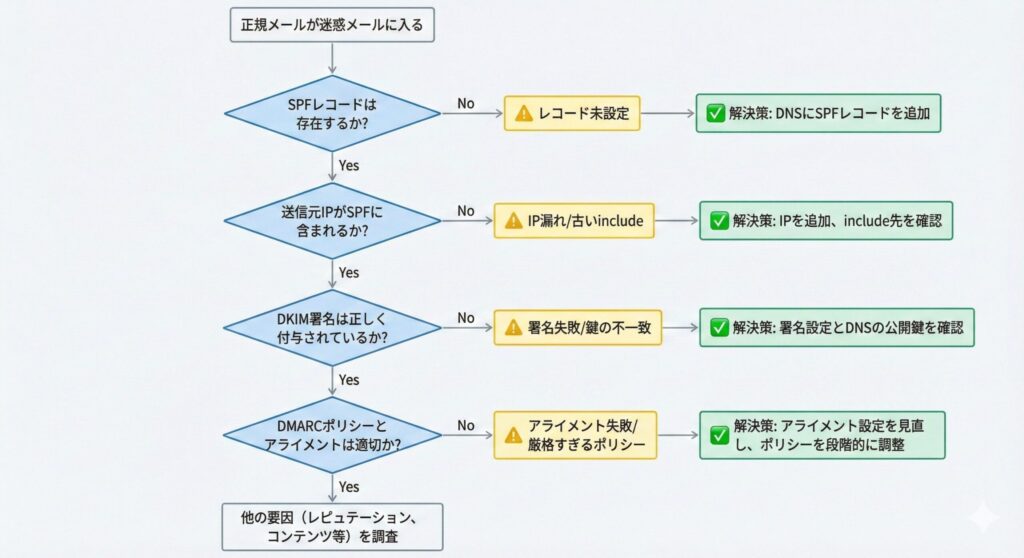

ケース1:正規メールが迷惑メールフォルダに入る

症状: 社内から送信した正規のメールが、顧客側で迷惑メールとして分類される

原因の切り分け:

- SPFレコードが正しく設定されているか確認(

nslookup -type=txt ドメイン名) - メール送信サーバーのIPアドレスがSPFレコードに含まれているか確認

- DKIM署名が付与されているか、メールヘッダで確認

- DMARCレコードの

p=ポリシーが適切か確認

よくある原因:

- 新しく導入したメール配信システムのIPアドレスをSPFに追加し忘れている

- クラウドサービスのincludeディレクティブが古いバージョンのまま

- DKIM秘密鍵の更新時に、DNSの公開鍵を更新し忘れている

ケース2:メーリングリスト経由でメールが届かない

症状: メーリングリストに投稿したメールが、一部の参加者に届かない

原因: メーリングリストサーバーが転送時にEnvelope Fromを書き換えず、かつ受信側のDMARCポリシーがrejectに設定されている

対策:

- メーリングリストサーバーでARC署名を有効にする

- 送信側のDMARCポリシーを

quarantineに緩和する(推奨されません) - メーリングリストサーバーが転送時にEnvelope Fromを自サーバーのアドレスに書き換える設定にする(SRS: Sender Rewriting Schemeの利用)

ケース3:DMARCレポートが届かない

症状: rua=タグでレポート送信先を指定したが、レポートが一向に届かない

原因の切り分け:

_dmarc.ドメイン名のTXTレコードが正しく公開されているか確認rua=タグのメールアドレスが受信可能な状態か確認- 外部ドメインのアドレスを指定している場合、検証用DNSレコードが設定されているか確認

よくある原因:

rua=タグのメールアドレスが存在しない、または受信拒否設定になっている- 外部ドメインのアドレスを指定する場合、そのドメインに

ドメイン名._report._dmarc.外部ドメインのTXTレコードで許可設定が必要(多くの人が見落とすポイント)

送信ドメイン認証(SPF・DKIM・DMARC)徹底理解クイズ 全10問

情報処理安全確保支援士(SC)試験の午前II・午後試験ともに頻出テーマである「送信ドメイン認証」。 SPF、DKIM、DMARCの仕組みやDNSレコードの読み方、転送時の挙動について正しく理解できていますか? 本記事では、試験で問われやすいポイントや、実務で陥りやすい落とし穴を厳選して10問のクイズにしました。 「なんとなく覚えている」状態から「根拠を持って答えられる」状態へ。即時採点・解説付きの演習問題で、現在の実力をチェックしましょう。

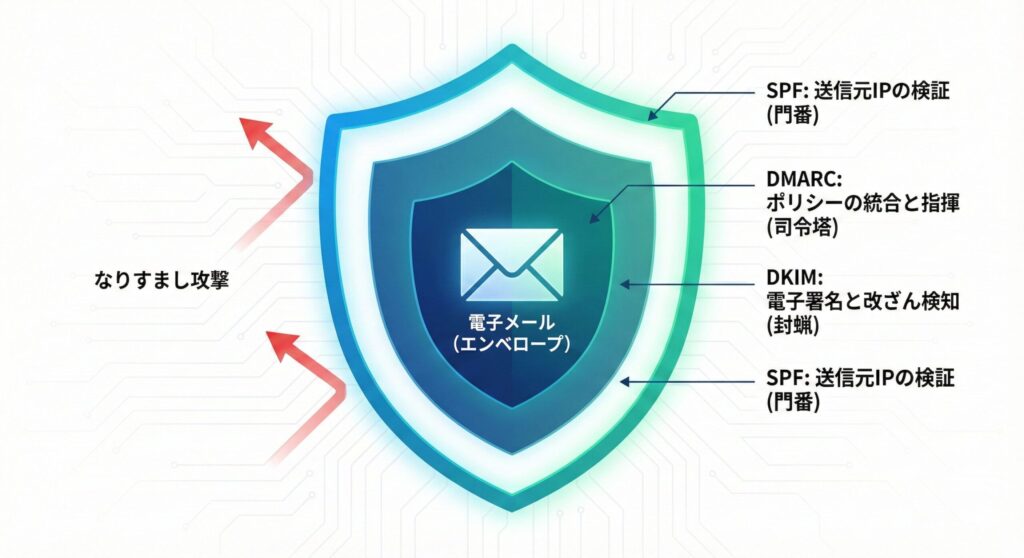

8. まとめ:多層防御による信頼の確立

今回解説した3つの技術を、セキュリティの「層」としてイメージしてください。

- SPF: 配送経路(IP)が正しいかを確認する「門番」

- DKIM: 配送物(中身)が改ざんされていないかを確認する「封蝋(ふうろう)」

- DMARC: 1と2の結果を統括し、詐称があった場合の処分を決める「指揮官」

これらは単独で完結するものではなく、3つを組み合わせることで初めて強固な「なりすまし対策」となります。

サイバーセキュリティの世界では、攻撃手法の進化に合わせて防御手法も進化します。しかし、メールにおけるなりすまし対策は、このSPF/DKIM/DMARCが世界的な標準(デファクトスタンダード)として確立しています。

自社のドメインが不正に使われ、取引先や顧客に被害を与えてしまうことは、企業の信頼失墜に直結します。「まだ設定していない」「設定したはずだが内容は把握していない」という方は、ぜひこの機会にnslookup -type=txt [ドメイン名]コマンドを叩き、自社の設定状況を確認してみてください。

実務で設定を確認し、その出力結果を読み解くことこそが、SC試験合格への最短ルートであり、現場で通用するセキュリティエンジニアへの第一歩です。

最後に:継続的な学習の重要性

メールセキュリティは、一度設定すれば終わりではありません。新しい攻撃手法の登場、利用するクラウドサービスの変更、組織構造の変化など、様々な要因で設定の見直しが必要になります。

DMARCレポートを定期的にモニタリングし、異常な送信パターンや未知の送信元を早期に発見する体制を整えましょう。また、年に一度は、SPF/DKIM/DMARCの設定内容を包括的にレビューし、最新のベストプラクティスに適合しているか確認することをお勧めします。

情報処理安全確保支援士として、あるいはセキュリティ担当者として、組織のメールインフラを守ることは、組織全体の信頼性を守ることに直結します。本記事で学んだ知識を、ぜひ実務に活かし、試験合格と同時に、真に価値あるセキュリティ人材としての第一歩を踏み出してください。