現代のサイバーセキュリティにおいて、組織が直面する最大かつ最悪の脅威、それが「ランサムウェア」です。単なるマルウェア感染とは異なり、企業の存続そのものを揺るがす経営課題となっています。SC試験(情報処理安全確保支援士試験)においても、午後試験の記述問題で頻出のテーマであり、攻撃の手口から復旧手順まで、非常に深い理解が求められます。

かつては「ばら撒き型」で無差別に感染を広げる手法が主流でしたが、現在は特定の企業を狙い撃ちにする「標的型(Human-operated)」へと進化し、その攻撃手法は日々巧妙化しています。データを暗号化して身代金を要求するだけでなく、盗み出した機密情報を公開すると脅す「二重脅迫」が標準化しており、防御側は極めて厳しい対応を迫られています。

本記事では、ランサムウェアの最新動向と攻撃ライフサイクルを解剖し、SC試験で問われる技術的な防御策、特に「バックアップ」による最後の砦の築き方について、徹底的に解説します。攻撃者の視点を知り、強固な防衛網を構築するための知識を深めていきましょう。

ランサムウェアの進化と「二重脅迫」の恐怖

ランサムウェア(Ransomware)とは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。しかし、その実態は単なるソフトウェアの枠を超え、組織的な犯罪ビジネスへと変貌を遂げています。まずは、敵がどのように進化しているのかを正しく理解する必要があります。

暗号化から「暴露」へのシフト

初期のランサムウェアは、感染した端末内のファイルを暗号化し、「復号してほしければ金を払え」と要求するシンプルなモデルでした。しかし、企業側がバックアップ体制を強化し、身代金を支払わずに復旧するケースが増えたため、攻撃者は新たな戦術を取り入れました。

それが「二重脅迫(Double Extortion)」です。攻撃者は、データを暗号化する前に、組織内部の機密情報(顧客名簿、技術情報、人事データなど)を外部の攻撃者サーバーへ密かに持ち出します。その上で、「身代金を払わなければ、盗んだデータをダークウェブで公開する」と脅迫します。これにより、企業はたとえバックアップからシステムを復旧できたとしても、「情報漏えいによる社会的信用の失墜」というリスクを人質に取られ、支払いを余儀なくされるのです。

さらに現在では、被害組織の顧客やパートナー企業にまで連絡して支払いを促させる「三重脅迫(Triple Extortion)」や、DDoS攻撃を併用して業務停止期間を長引かせる「四重脅迫」までもが確認されています。

RaaS(Ransomware as a Service)のエコシステム

この脅威を加速させているのが、RaaS(サービスとしてのランサムウェア)というビジネスモデルです。これは、ランサムウェアの開発者(オペレーター)が、攻撃を実行する実行犯(アフィリエイト)に対して、攻撃ツールやインフラを提供する仕組みです。

- 開発者:高度なマルウェアを開発し、身代金決済システムや交渉用サイトを用意する

- 実行犯:RaaSを利用して標的企業へ攻撃を行い、成功報酬として身代金の一部(数割)を受け取る

この分業体制により、高度なプログラミング技術を持たない犯罪者でも、容易にサイバー攻撃に参加できるようになりました。SC試験では、こうした攻撃者側の組織構造や動機を理解していることを前提とした問題が出題されることもあります。攻撃のハードルが下がったことで、中小企業から大企業まで、あらゆる組織がターゲットになり得るのが現状です。

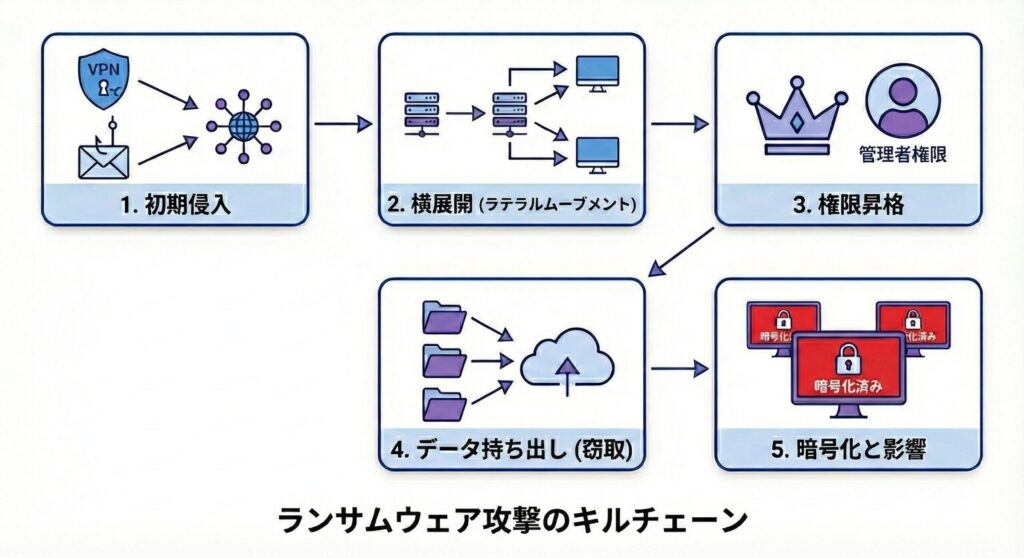

侵入経路とネットワーク内部での侵害拡大

ランサムウェア対策を考える上で最も重要なのは、「どこから入られるか(初期侵入)」と「どうやって広がるか(横展開)」を知ることです。SC試験のネットワーク構成図問題では、ここが最大の得点源となります。

VPN機器の脆弱性を突いた侵入

近年のSC試験や実際のインシデント事例で最も多い侵入経路の一つが、VPN装置の脆弱性悪用です。テレワークの普及に伴い、外部から社内ネットワークへ接続するためのVPN装置(SSL-VPN等)が急増しました。攻撃者は以下のような手口で侵入を試みます。

- 既知の脆弱性の悪用:パッチが適用されていないVPN装置の脆弱性を突き、認証を回避して侵入する

- 認証情報の窃取:過去に漏えいしたID/パスワードリストを用いたリスト型攻撃(クレデンシャルスタッフィング)や、単純なパスワードへのブルートフォース攻撃

一度VPN経由で正規のユーザーとしてネットワーク内部に入り込まれると、ファイアウォールでの検知は困難になります。SC試験では、「VPN装置のファームウェア更新」や「多要素認証(MFA)の導入」が、この段階での必須対策として解答のキーワードになります。

RDP(リモートデスクトップ)の不適切な公開

サーバー管理やメンテナンスのために使用されるRDP(TCP 3389番ポート)が、インターネットに直接公開されているケースも格好の標的です。ショダン(Shodan)のような検索エンジンを使えば、ポートが開いているサーバーは容易に特定されます。ここで安易なパスワードが設定されていると、総当たり攻撃であっという間に突破されてしまいます。

対策としては、RDPポートをインターネットに直接公開せず、VPN経由のアクセスに限定すること、そしてアカウントロックアウトポリシーを設定することが重要です。SC試験でも、「インターネットからの直接接続を許可しない」という記述が正解となるケースが多く見られます。

内部での横展開(ラテラルムーブメント)

侵入に成功した攻撃者は、すぐにランサムウェアを実行するわけではありません。彼らの目的は、ドメインコントローラー(ADサーバー)などの重要システムを掌握し、ネットワーク全体を一斉に暗号化して、最大限のダメージを与えることです。これを「Human-operated Ransomware(人間が操作するランサムウェア)」と呼びます。

攻撃の流れは以下のように進行します。

- 偵察:侵入した端末を足掛かりに、ネットワーク構成や重要資産の場所を調査する

- 権限昇格:Windowsの脆弱性や設定ミス(Mimikatz等のツール使用)を利用して、ドメイン管理者権限を奪取する

- 横展開:管理者権限を使い、SMBプロトコルやPowerShell、PsExecなどを利用して、他のサーバーやPCへ感染を広げる

- セキュリティソフトの無効化:エンドポイントセキュリティ(アンチウイルス等)を強制停止させる

- データ窃取:暗号化の前に、価値の高い機密情報を外部サーバーへ転送する

- 実行:準備が整った段階で、一斉にランサムウェアを実行し、全システムを暗号化する

SC試験では、この「横展開」を防ぐための「内部対策」として、ネットワークのセグメンテーション(区画化)や、特権IDの厳格な管理が問われます。具体的には、セグメント間の通信を制限し、必要最小限の通信のみを許可するゼロトラストの考え方が重要です。

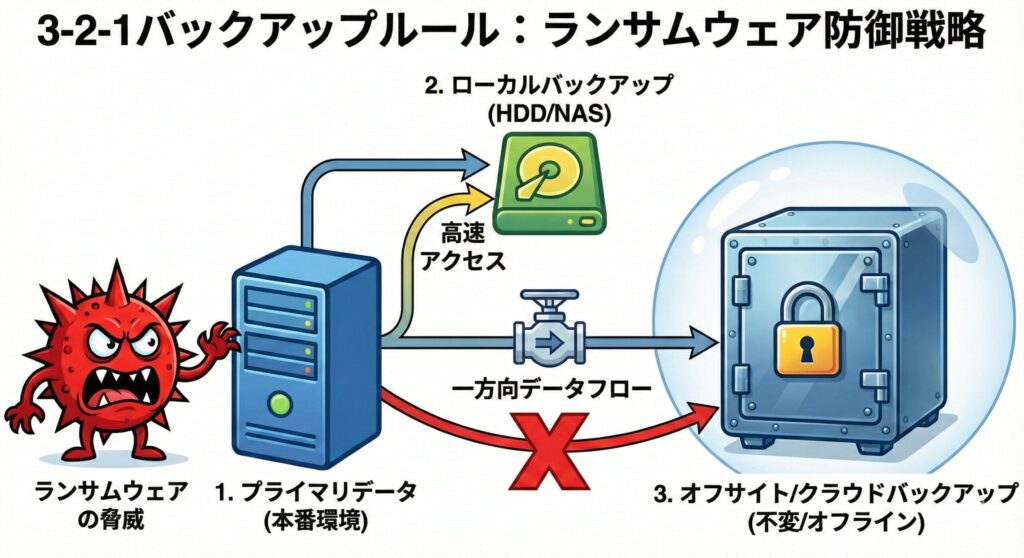

最後の砦「バックアップ」の鉄則

どれほど防御を固めても、侵入を100%防ぐことは不可能です。万が一、ランサムウェアに感染し、データが暗号化されてしまった場合、身代金を支払わずに事業を継続するための唯一の希望が「バックアップ」です。しかし、攻撃者はその希望すら打ち砕こうと、バックアップサーバー自体も攻撃対象にします。

現代のランサムウェア対策におけるバックアップは、単に「コピーをとる」だけでは不十分です。SC試験対策としても、実務としても必須の「3-2-1ルール」と最新の保護技術を解説します。

基本となる「3-2-1ルール」

バックアップの基本戦略として広く知られているのが「3-2-1ルール」です。これは以下の3つの原則から成り立ちます。

- 3つのデータのコピーを持つ:本番データ1つ+バックアップ2つ

- 2つの異なる媒体に保存する:例えばHDDとクラウド、HDDとテープなど(同じ筐体内の別ディスクでは不十分)

- 1つは別の場所(オフサイト)に保管する:災害対策や、オフィス全域の感染に備える

このルールは古くからありますが、ランサムウェア対策としては、さらに一歩進んだ要素が必要です。それが「オフライン」と「イミュータブル」です。

オフラインバックアップの重要性

攻撃者はネットワーク内を探索し、アクセス可能なすべてのサーバーを暗号化します。つまり、常時ネットワークに接続されているNASやファイルサーバー上のバックアップデータは、本番データと一緒に暗号化される運命にあります。

これを防ぐ最強の手段が、「オフラインバックアップ(エアギャップ)」です。

- LTOテープ(Linear Tape-Open):物理的にネットワークから切り離して保管できるため、遠隔操作での破壊が不可能。大容量化が進んでおり、最後の砦として再評価されています

- 取り外し可能なHDD:バックアップ取得時のみ接続し、完了後は物理的に切断して金庫等に保管する

SC試験の記述問題で「バックアップが暗号化されないための対策」を問われた場合、「バックアップ取得時以外はネットワークから論理的または物理的に切り離す」という趣旨の回答が正解となるケースが多々あります。

実装方法としては、バックアップ取得スケジュールを自動化し、取得完了後に自動的にネットワーク接続を切断する仕組みを構築します。また、バックアップ媒体へのアクセス権限を、通常の管理者アカウントとは別の専用アカウントに限定することで、攻撃者が管理者権限を奪取してもバックアップを破壊できないようにします。

イミュータブル(不変)バックアップ

物理的な切り離しが運用上難しい場合(クラウドバックアップなど)に有効なのが、「イミュータブル(Immutable:書き換え不可)ストレージ」です。これは、一度書き込まれたデータに対して、一定期間(例えば30日間)いかなる変更や削除も受け付けない設定を行うものです(WORM機能:Write Once Read Many)。

もし攻撃者が管理者権限を奪取してバックアップデータを削除しようとしても、ストレージシステム側で変更が拒否されるため、データは守られます。AWS S3の「Object Lock」機能、Azure Blob Storageの「Immutable Storage」、Google Cloud Storageの「Retention Policy」などがこれに該当し、ランサムウェア対策の切り札として注目されています。

イミュータブルバックアップを実装する際のポイントは、保持期間の設定です。攻撃者が長期間潜伏する可能性を考慮し、少なくとも30日間、理想的には90日間程度の保持期間を設定することが推奨されます。また、複数世代のバックアップを保持することで、感染前のクリーンな状態に確実に戻れるようにします。

バックアップの世代管理とRPO/RTOの設定

バックアップ戦略を立てる上で重要なのが、RPO(Recovery Point Objective:目標復旧時点)とRTO(Recovery Time Objective:目標復旧時間)の設定です。

- RPO:最大でどの程度のデータ損失を許容できるか。例えば、RPOが24時間であれば、毎日1回のバックアップで十分

- RTO:障害発生からどの程度の時間で復旧する必要があるか。例えば、RTOが4時間であれば、その時間内に復旧できるバックアップ手法を選択する必要がある

SC試験では、これらの指標を理解し、組織の要件に応じた適切なバックアップ戦略を提案できることが求められます。また、世代管理の観点から、「いつの時点のバックアップから復旧すべきか」という判断も重要です。感染の兆候が見られた場合、直近のバックアップではなく、感染前の確実にクリーンな世代から復旧する必要があります。

インシデントレスポンスと復旧のプロセス

実際に感染疑いが発生した場合、パニックにならず手順通りに動くことが被害拡大を防ぎます。NIST(米国国立標準技術研究所)などが提唱するインシデントレスポンスのフローに基づき、重要なアクションを確認します。

初動対応:ネットワークからの隔離

感染端末、あるいは感染が疑われるセグメントを直ちにネットワークから切り離します。LANケーブルを抜く、Wi-Fiを切る、スイッチのポートを閉じる等の物理的・論理的な遮断を行います。

注意点:電源を安易に切ってはいけません。揮発性メモリ(RAM)上に残っている攻撃の痕跡や、場合によっては復号鍵の一部が消失してしまうため、フォレンジック(デジタル鑑識)の妨げになる可能性があります。SC試験でも「電源断ではなく、ネットワーク遮断を優先する」という判断が問われます。

初動対応の手順は以下の通りです。

- 感染の兆候を検知:エンドポイントセキュリティのアラート、異常なファイル暗号化、身代金要求画面の表示などを確認

- 影響範囲の初期評価:どのシステムが影響を受けているか、まだ拡大中かを判断

- ネットワーク隔離:感染端末を即座にネットワークから切断

- インシデント対応チームの招集:CSIRT(Computer Security Incident Response Team)を立ち上げる

- 経営層への報告:被害状況と初期対応を速やかに報告

この段階で重要なのは、証拠保全です。攻撃者の手口や侵入経路を後から分析するために、ログやメモリダンプを可能な限り保存します。

被害範囲の特定と封じ込め

ログ分析やEDR(Endpoint Detection and Response)のアラートを確認し、どこまで感染が広がっているかを特定します。攻撃者がまだネットワーク内に潜んでいる可能性があるため、全社的なパスワードリセット(特に特権ID)を実施し、攻撃者の通信経路(C&Cサーバーとの通信)をファイアウォールで遮断します。

封じ込めフェーズで実施すべき具体的な対応は以下の通りです。

- 侵害されたアカウントの無効化:特に管理者アカウントやサービスアカウントの認証情報をすべて変更

- 攻撃者の通信経路の遮断:ファイアウォールやプロキシでC&Cサーバーへの通信をブロック

- バックドアの探索:攻撃者が残した永続化機構(レジストリ変更、スケジュールタスク、不正なサービスなど)を特定し削除

- 影響を受けたセグメントの隔離:感染が広がっている可能性のあるネットワークセグメント全体を隔離

この段階でフォレンジック調査を並行して実施し、攻撃のタイムラインを構築します。いつ侵入され、どのように権限昇格し、いつデータが窃取されたのかを明確にすることで、適切な復旧ポイントを判断できます。

復旧とシステムの再構築

ここでバックアップの出番ですが、焦ってすぐにデータを書き戻してはいけません。

- クリーンな環境の準備:OSから再インストールした安全な端末を用意します

- バックアップの安全性確認:バックアップデータ自体にマルウェアが潜んでいないか、スキャンを入念に行います

- 段階的な復旧:重要度の高いシステムから順に復元し、動作確認を行います

SC試験では、「どの時点のバックアップに戻すべきか(RPO:目標復旧時点)」という判断も重要です。感染発覚の直前のバックアップは既に汚染されている可能性があるため、潜伏期間を考慮して、数世代前のバックアップから戻す判断が必要になることもあります。

復旧プロセスの詳細は以下の通りです。

- 復旧環境の構築:隔離された環境で、OSとアプリケーションをクリーンインストール

- パッチ適用:侵入に利用された脆弱性を含め、すべてのセキュリティパッチを適用

- バックアップからのデータリストア:感染前の確実にクリーンな世代からデータを復元

- マルウェアスキャン:復元したデータに対して徹底的なマルウェアスキャンを実施

- 動作確認:システムが正常に機能することを確認

- 段階的な本番環境への復帰:まず限定的な範囲でサービスを再開し、問題がないことを確認してから全面復旧

復旧作業中は、攻撃者が再侵入する可能性を常に警戒する必要があります。そのため、復旧システムの監視を強化し、異常な通信や挙動がないかを注意深く観察します。

再発防止策の策定

復旧後は、なぜ侵入されたのか(原因分析)を徹底し、恒久的な対策を実施します。

- VPN装置のパッチ適用とファームウェア更新の自動化

- 多要素認証(MFA)の全社導入

- EDRによる監視強化とSOC(Security Operation Center)の設置

- ネットワークセグメンテーションの再設計

- 特権アカウント管理の厳格化(PAM:Privileged Access Managementの導入)

- 従業員へのセキュリティ教育とフィッシング訓練の実施

- インシデントレスポンス計画の見直しと訓練

これらを報告書にまとめ、経営層や関係機関へ報告するまでがインシデントレスポンスです。また、個人情報保護委員会や業界の監督官庁への報告が必要な場合もあるため、法的要件を確認します。

SC試験突破のための学習ポイント

本テーマは、SC試験の午後問題において、長文の事例形式で出題されることが非常に多いです。「A社ではVPN装置を利用しており…」という書き出しを見たら、即座に「脆弱性対応は?認証方式は?」と疑う目を持ちましょう。

記述問題で使えるキーワード

試験では、文字数制限の中で的確に対策を述べる必要があります。以下のキーワードとフレーズは、そのまま解答に使える「定型句」として覚えておきましょう。

侵入対策:

- 多要素認証を導入し、認証強度を高める

- 修正プログラムを適用し、脆弱性を解消する

- VPN接続の送信元IPアドレスを制限する

- 不要なポートを閉じ、攻撃面を縮小する

感染拡大防止:

- ネットワークをセグメント化し、通信を制限する

- 管理者権限の使用を必要最小限に限定する

- エンドポイントセキュリティを導入し、異常を検知する

- ログを集中管理し、不正アクセスを監視する

バックアップ:

- バックアップ媒体をネットワークから物理的に切り離して保管する

- 書き換え不可(イミュータブル)な設定を行う

- 複数世代のバックアップを保持し、復旧ポイントを確保する

- オフサイトバックアップを実施し、災害時にも復旧可能にする

また、問題文中に「バックアップ取得処理は夜間に行われている」といった記述がある場合、「バックアップ取得用のアカウントが侵害され、バックアップごと暗号化された」というシナリオへの伏線である可能性が高いです。文脈から攻撃者の狙いを読み解く読解力が試されます。

午後問題の解答テクニック

SC試験の午後問題では、問題文に散りばめられたヒントを拾い上げることが重要です。

- 下線部や図表に注目:問われている箇所は必ず問題文中に根拠があります

- 対策の優先順位を意識:予防→検知→対応→復旧の順で考える

- 具体的な技術用語を使う:「セキュリティを強化する」ではなく「多要素認証を導入する」のように具体的に

- 文字数制限を活用:指定された文字数いっぱいまで書くことで、採点者に意図を正確に伝える

過去問を繰り返し解き、出題パターンと解答の型を身につけることが合格への近道です。特にランサムウェア関連の問題は、近年の頻出テーマであるため、本記事で解説した攻撃フローと対策を確実に理解しておきましょう。

ランサムウェア対策とバックアップ要件 理解度チェック(全10問)

情報処理安全確保支援士(SC)試験の午後問題において、ランサムウェアへの対応は近年最も出題頻度が高いテーマの一つです。「二重脅迫」の手口や「RaaS」の仕組み、そして最後の砦となる「イミュータブルバックアップ」の実装要件を正しく理解できていますか?

本記事で解説した重要ポイントをもとに、本番で問われやすい知識を厳選してクイズにしました。選択肢をクリックすると、その場で詳しい解説が表示されます。学習の総仕上げとしてぜひ挑戦してください。

まとめ

ランサムウェアは、技術的な防御だけでなく、バックアップという「事業継続のための保険」と、インシデント発生時の「組織的な対応力」が試される総合的な脅威です。

重要ポイントの再確認:

- 侵入は防げない前提に立つ:VPNやRDPなどの入り口を固めるのは当然だが、入られた後の検知と対処を準備する

- バックアップは命綱:3-2-1ルールを遵守し、必ずオフラインまたはイミュータブルな領域を確保する

- 二重脅迫への備え:データの暗号化対策だけでなく、情報漏えい対策(データの暗号化保存やアクセス制御)も並行して行う

- インシデント対応計画の整備:事前に手順を決め、定期的に訓練を実施する

- 多層防御の実践:単一の対策に依存せず、入口対策、内部対策、出口対策を組み合わせる

SC試験合格を目指す方にとって、ランサムウェア対策を学ぶことは、セキュリティの要素技術(ネットワーク、認証、ログ分析、運用管理)を横断的に理解する絶好の機会です。単なる暗記ではなく、「なぜこの対策が必要なのか」という攻撃のメカニズムとセットで理解を深めてください。

実務においても、本記事で解説した知識は直接役立ちます。組織のセキュリティ責任者として、経営層にリスクを説明し、適切な予算と人員を確保するためには、脅威の深刻さを具体的に伝える必要があります。「二重脅迫により、バックアップがあっても情報漏えいのリスクは残る」といった説明ができれば、セキュリティ投資の正当性を主張できるでしょう。

次回の記事では、このランサムウェア攻撃の前段階としてよく行われる「標的型攻撃(APT)」の段階別対策について、さらに詳しく掘り下げていきます。攻撃者の執拗な手口を理解し、防御の解像度を上げていきましょう。

【次のステップ】

あなたの組織や、管理しているシステムのバックアップ構成図を一度書き出してみてください。「もし今、管理者権限が奪われたら、このバックアップは消されないか?」という視点でチェックしてみましょう。その「気づき」が、セキュリティエンジニアとしての第一歩です。

実際に手を動かして、バックアップの取得からリストアまでの手順を試してみることも重要です。机上の知識だけでなく、実際の操作を経験することで、インシデント発生時に冷静に対応できる力が身につきます。SC試験の学習と実務のスキルアップを両立させ、真のセキュリティプロフェッショナルを目指しましょう。