スマートフォンが生活に欠かせないインフラとなった今、モバイルアプリのセキュリティは企業にとって最重要課題です。Webアプリと違い、スマホアプリはユーザーの端末にプログラムが配布されるため、攻撃者が直接コードを解析できるという大きなリスクがあります。

本記事では、モバイルOSのセキュリティ構造から、AndroidとiOSの違い、Jailbreak(脱獄)やRoot化のリスク、さらに実践的な攻撃手法と防御策まで、現場で必要となるセキュリティ知識を体系的に解説します。

スマホアプリ特有のセキュリティリスクとは

モバイルアプリケーションには、Webアプリにはない独特のセキュリティ課題が存在します。

アプリがユーザー端末で動作するリスク

Webアプリケーションはサーバー上で動作し、ユーザーはブラウザ経由で結果だけを受け取ります。一方、スマホアプリはプログラム本体(バイナリコード)がユーザーの端末にダウンロードされ、そこで実行されます。

この違いは決定的です。攻撃者はアプリストアから正規にアプリをダウンロードし、以下のような解析を自由に行えます。

- プログラムコードの逆コンパイル

- APIキーや暗号化キーの抽出

- 通信内容の傍受と改ざん

- メモリ上のデータの読み取り

- 認証ロジックの迂回

つまり、スマホアプリは「攻撃者の手元にある」という前提で設計しなければなりません。

多様なデバイス環境への対応

PCと異なり、スマートフォンは機種、OS バージョン、メーカーのカスタマイズが多岐にわたります。特にAndroidは端末の種類が膨大で、セキュリティパッチの適用状況も一律ではありません。

この「断片化(フラグメンテーション)」により、開発者は多様な環境でのセキュリティを考慮する必要があります。

モバイルOSのセキュリティ基盤|サンドボックスの仕組み

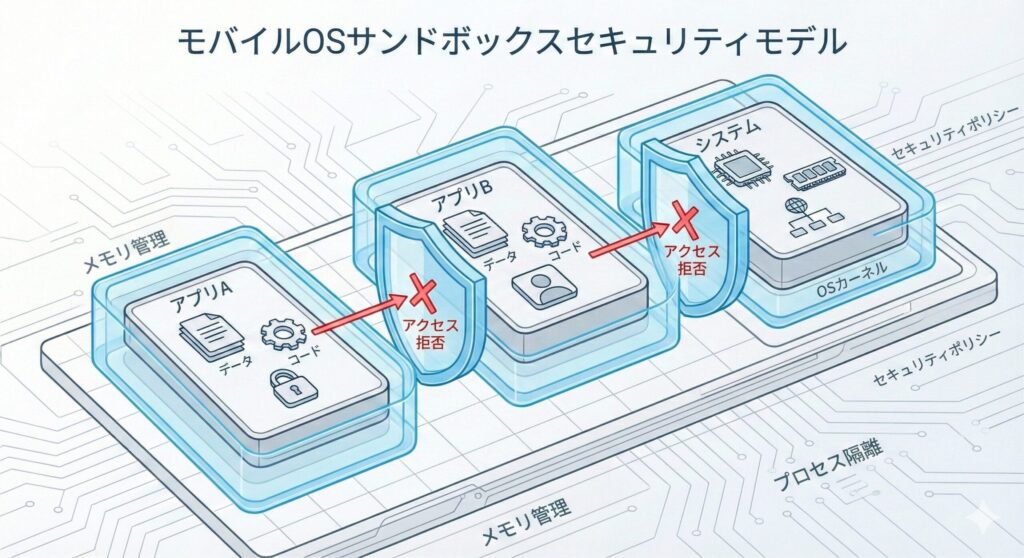

現代のスマートフォンOSは、堅牢なセキュリティモデルを持っています。その中核となるのが「サンドボックス」という概念です。

サンドボックスとは何か

サンドボックス(Sandbox)とは、各アプリケーションを独立した「砂場」のような隔離空間で動作させるセキュリティ機構です。

従来のPC向けOSでは、あるアプリが作成したファイルに、別のアプリが比較的自由にアクセスできました。しかしモバイルOSでは、各アプリに固有のユーザーID(UID)が割り当てられ、専用のデータ保存領域が提供されます。

サンドボックスの保護機能

- アプリAが保存したデータは、アプリAの領域にのみ格納される

- アプリBからアプリAのデータへの直接アクセスは遮断される

- 悪意のあるアプリをインストールしても、他アプリのデータは保護される

- 銀行アプリの認証情報や連絡先が簡単に盗まれることを防ぐ

パーミッション(権限)による制御

サンドボックスは強力な防壁ですが、完全な隔離ではアプリが機能しません。カメラ、GPS、連絡先などの機能を使うには、壁を越えるアクセスが必要です。

ここで重要になるのが「パーミッション(権限)」モデルです。

Androidでの権限管理

アプリはAndroidManifest.xmlに必要な権限を記述します。ユーザーは以下のタイミングで権限の付与を判断します。

- インストール時(Android 5.1以前)

- 機能の初回利用時(Android 6.0以降)

- 設定画面から随時変更可能

iOSでの権限管理

Info.plistに利用目的を記載し、機能の初回利用時にダイアログで許可を求めます。近年のiOSでは、以下のような細かい制御が可能です。

- アプリ使用中のみ許可

- 一回限り許可

- 正確な位置情報の制限

- トラッキング許可の明示化

最小権限の原則

開発者は必要最小限の権限のみを要求すべきです。不要な権限要求は、ユーザーからの信頼を損ね、セキュリティリスクも高めます。

AndroidとiOSのセキュリティ特性を比較

両OSともサンドボックスという基本思想は共通していますが、実装やエコシステムには明確な違いがあります。

Android|オープン性がもたらす自由と課題

プラットフォームの特徴

- Linuxカーネルベースのオープンソース

- 多様な端末メーカーが参入可能

- Google Playストア以外からのインストールにも対応

セキュリティ上の課題

Androidのオープンなエコシステムは、以下のリスクを生みます。

- 断片化問題: 端末ごとにセキュリティパッチの適用状況が異なる。古い端末では脆弱性が放置される可能性が高い。

- サイドローディング: 「不明なアプリのインストール」を許可すれば、Web経由で配布されたAPKファイルを直接インストールできる。審査を経ていないマルウェアのリスクが高まる。

- カスタムROM: メーカーやキャリアがOSをカスタマイズしているため、標準的なセキュリティ機能が変更されている場合がある。

iOS|堅牢な審査による安全性

プラットフォームの特徴

- Appleがハードウェアとソフトウェアを統合管理

- App Store以外からのインストールは原則不可

- 全アプリに厳格な審査(レビュー)を実施

セキュリティ上の強み

iOSの「ウォールド・ガーデン(壁に囲まれた庭)」アプローチは、以下のメリットをもたらします。

- マルウェアの混入リスクが低い

- プライバシーポリシー違反アプリの排除

- 統一的なセキュリティパッチの配信

- ハードウェアレベルのセキュリティ機能(Secure Enclave)

注意点

App Storeの審査を通過したアプリでも、後から悪意ある動作を追加する例があります。また、OS自体の脆弱性が発見された場合、パッチが配信されるまでは全ユーザーが危険に晒されます。

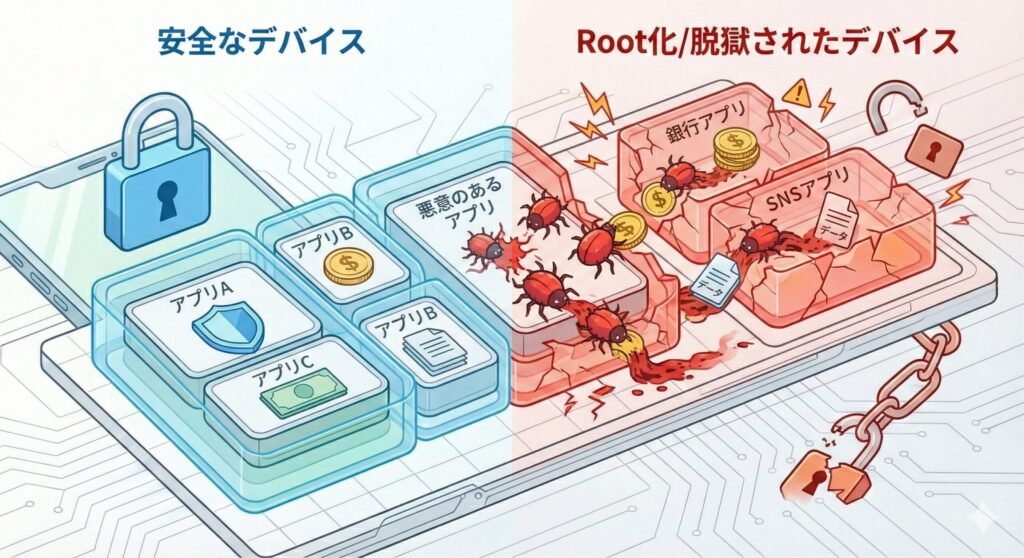

Jailbreak(脱獄)とRoot化|セキュリティ境界の崩壊

「Jailbreak」と「Root化」は、OSの制限を解除し管理者権限を取得する行為です。これらはモバイルセキュリティの最大の脅威の一つです。

セキュリティ機能が無効化される

通常の端末

- サンドボックスによりアプリ間のデータアクセスが制限される

- システム領域への書き込みが禁止される

- 権限のないアクセスは全てブロックされる

Jailbreak・Root化された端末

- サンドボックスの保護機能が無効化される

- ファイルシステム全体にアクセス可能になる

- 他アプリのデータ領域を自由に覗き見できる

- システムファイルの改ざんが可能になる

具体的な攻撃シナリオ

Root化された端末では、以下のような攻撃が可能になります。

決済アプリへの攻撃

- アプリがサンドボックス内に保存した暗号化鍵を窃取

- メモリダンプから認証トークンを抽出

- 決済処理を改ざんして不正送金

ゲームアプリへの攻撃

- ゲームデータの保存ファイルに直接アクセス

- アイテムやポイントの数値を書き換え

- サーバー通信を傍受して課金を回避

Root化・Jailbreak検知の実装

金融アプリやセキュリティレベルの高いアプリでは、起動時に端末の状態をチェックします。

検知方法の例

- 特定ファイルの存在確認(

suバイナリ、Cydiaなど) - システムディレクトリへの書き込み権限チェック

- 特定パッケージのインストール状況確認

- ブートローダーのロック状態確認

検知時の対応

・警告メッセージの表示

・アプリの機能制限(重要機能のみ無効化)

・完全な起動拒否ただし、攻撃者側も「Root化隠蔽ツール」を使用して検知を回避しようとするため、検知ロジックは常にアップデートが必要です。

リバースエンジニアリング|アプリ解析の脅威と対策

モバイルアプリは攻撃者が自由にダウンロードできるため、コードの解析が最大の脅威となります。

アプリ解析の二つのアプローチ

静的解析|コードを読んで理解する

アプリを実行せず、プログラムファイルを解析する手法です。

主なツール:

- apktool(APKファイルの展開)

- jadx(バイトコードの逆コンパイル)

- Hopper、IDA Pro(バイナリ解析)

静的解析で暴かれる情報:

- APIキーやサーバーのURLなどの定数

- 暗号化アルゴリズムの実装

- 認証ロジックの仕組み

- 隠し機能やデバッグコード

- データベースのスキーマ構造

動的解析|動かしながら観察する

アプリを実際に動作させ、その挙動を監視・改ざんする手法です。

主なツール:

- Frida(動的インストゥルメンテーション)

- Xposed Framework(Androidのフック)

- Charles Proxy(通信の傍受)

- Android Studio Debugger(デバッグ)

動的解析で可能になること:

- メモリ上の変数値の書き換え

- 関数の戻り値の改ざん(フッキング)

- 暗号化前のデータの取得

- サーバー通信の傍受と改ざん

- 課金処理や認証処理のバイパス

コード難読化による防御

リバースエンジニアリングを完全に防ぐことは不可能ですが、解析の難易度を上げることは可能です。

難読化の仕組み

ProGuard、R8(Android)やSwiftShield(iOS)などのツールを使用し、以下の変換を行います。

変換の例:

- クラス名:

UserAuthenticationManager→a - メソッド名:

validatePassword()→b() - 変数名:

secretApiKey→c - 制御フローの複雑化(意味のない分岐を追加)

- 文字列の暗号化

難読化後のコード

逆コンパイルしても、以下のように意味不明なコードになります。

public class a {

private String c = "bG9naW4=";

public boolean b(String d) {

if (e(d)) {

return f();

}

return false;

}

}元のロジックを理解するには、膨大な時間とスキルが必要になります。

耐タンパ性の実装

アプリが改ざんされていないかを検証する機能も重要です。

実装例

- アプリファイルのハッシュ値計算と検証

- デジタル署名の確認

- 実行時の整合性チェック

- デバッガ接続の検知

- エミュレータ環境の検知

改ざんが検知された場合は、アプリの動作を停止させます。

Intent悪用によるアプリ間連携の脆弱性

Androidの「Intent」は便利なアプリ間連携機能ですが、適切に実装しないと深刻な脆弱性となります。

Intentとは何か

Intentは、アプリ間でデータをやり取りしたり、機能を呼び出したりするためのメッセージング機構です。

Intentの種類

明示的Intent:

- 連携先をクラス名で直接指定

Intent(this, DetailActivity::class.java)- 同一アプリ内での画面遷移に使用

暗黙的Intent:

- 処理内容のみを指定(「Webページを開く」など)

- OSが適切なアプリを選択

Intent(Intent.ACTION_VIEW, Uri.parse("https://..."))- 他アプリとの連携に使用

exported属性による脆弱性

AndroidManifest.xmlでの設定ミスが、深刻なセキュリティホールを生みます。

危険な設定例

<activity

android:name=".SecretActivity"

android:exported="true">

</activity>

この設定では、任意の外部アプリからSecretActivityを呼び出せてしまいます。

攻撃シナリオ

悪意のあるアプリから、以下のような攻撃が可能になります。

- 不正なデータを送り込んでクラッシュさせる

- 内部データを取得する

- 権限が必要な処理を勝手に実行させる

- SQLインジェクションなどの攻撃

正しい実装

<!-- 外部から呼び出す必要がない場合 -->

<activity

android:name=".SecretActivity"

android:exported="false">

</activity>

<!-- 外部連携が必要な場合 -->

<activity

android:name=".PublicActivity"

android:exported="true"

android:permission="android.permission.SEND_SMS">

<!-- 適切な権限チェックを実装 -->

</activity>

Intentデータの検証

外部から受け取ったデータは、必ず検証してから使用します。

検証項目

- データ型の確認

- 値の範囲チェック

- NULL値のハンドリング

- 特殊文字のエスケープ

- ファイルパスのサニタイズ

検証を怠ると、ディレクトリトラバーサルやコマンドインジェクションなどの攻撃を受ける可能性があります。

WebViewのセキュリティリスク

アプリ内でWebコンテンツを表示するWebViewは、適切に設定しないと重大な脆弱性となります。

WebViewの基本的なリスク

WebViewはアプリ内にブラウザ機能を埋め込むコンポーネントです。表示するWebページに悪意あるJavaScriptが含まれていると、アプリのデータが盗まれる危険があります。

リスクの例

- Cookie情報の窃取

- ローカルストレージへのアクセス

- アプリ内のネイティブ機能の不正呼び出し

- フィッシング詐欺への誘導

JavaScript Interface の危険性

addJavascriptInterfaceメソッドは、WebページのJavaScriptからアプリのJava/Kotlinメソッドを呼び出せるようにする機能です。

古いバージョンの脆弱性

Android 4.2以前では、この機能を有効にすると、任意のコマンドを実行できる脆弱性が存在しました。

現在の安全な使い方

class JavaScriptInterface {

@JavascriptInterface

fun getData(): String {

// このメソッドのみがJavaScriptから呼び出せる

return "Safe Data"

}

}

webView.addJavascriptInterface(JavaScriptInterface(), "Android")

@JavascriptInterfaceアノテーションを付けたメソッドのみが公開されます。それでも、信頼できないコンテンツでこの機能を有効にすることは避けるべきです。

WebViewの安全な設定

推奨設定

webView.settings.apply {

// JavaScriptは必要な場合のみ有効化

javaScriptEnabled = true

// ファイルアクセスを制限

allowFileAccess = false

allowContentAccess = false

// Mixed Content(HTTP/HTTPS混在)を許可しない

mixedContentMode = WebSettings.MIXED_CONTENT_NEVER_ALLOW

}

// SSL証明書エラーを無視しない

webView.webViewClient = object : WebViewClient() {

override fun onReceivedSslError(

view: WebView,

handler: SslErrorHandler,

error: SslError

) {

// handler.proceed() は呼ばない

handler.cancel()

}

}

HTTPS通信の徹底

WebViewでも通常のネットワーク通信と同様に、HTTPS通信を強制します。

- HTTP通信は原則禁止

- 証明書エラーは無視しない

- 開発時の例外設定を本番環境に残さない

ネットワーク通信のセキュリティ対策

モバイルアプリは公共Wi-Fiなど、信頼できないネットワークで使用される機会が多く、通信の保護が不可欠です。

中間者攻撃(MITM)のリスク

攻撃の仕組み

攻撃者が通信経路の中間に入り込み、以下を行います。

- 通信内容の盗聴

- データの改ざん

- 偽のサーバーへの誘導

- 認証情報の窃取

狙われやすい環境

- 公共Wi-Fi(カフェ、空港、ホテル)

- 暗号化されていないWi-Fi

- 悪意のあるアクセスポイント(Evil Twin攻撃)

HTTPSの必須化

iOS(App Transport Security)

iOS 9以降、デフォルトでHTTP通信が禁止されています。

<!-- Info.plist で例外を設定する場合 -->

<key>NSAppTransportSecurity</key>

<dict>

<key>NSAllowsArbitraryLoads</key>

<false/>

<!-- 特定ドメインのみ許可する場合 -->

<key>NSExceptionDomains</key>

<dict>

<key>example.com</key>

<dict>

<key>NSExceptionAllowsInsecureHTTPLoads</key>

<true/>

</dict>

</dict>

</dict>

Android(Network Security Configuration)

Android 9以降、デフォルトでHTTP通信が禁止されています。

<!-- res/xml/network_security_config.xml -->

<?xml version="1.0" encoding="utf-8"?>

<network-security-config>

<base-config cleartextTrafficPermitted="false" />

</network-security-config>

証明書ピンニングによる高度な防御

証明書ピンニング(Certificate Pinning)は、サーバー証明書の正当性をより厳格に検証する技術です。

仕組み

通常のHTTPS通信では、端末にインストールされた認証局(CA)の証明書を信頼します。しかし、攻撃者が不正なCAを使って偽の証明書を発行できれば、中間者攻撃が成立してしまいます。

証明書ピンニングでは、接続先サーバーの証明書(または公開鍵)のハッシュ値を、アプリ内にあらかじめ埋め込んでおきます。

実装例(Android)

<!-- res/xml/network_security_config.xml -->

<network-security-config>

<domain-config>

<domain includeSubdomains="true">api.example.com</domain>

<pin-set>

<pin digest="SHA-256">base64EncodedPublicKeyHash==</pin>

<!-- バックアップ用の証明書も登録 -->

<pin digest="SHA-256">backupCertificateHash==</pin>

</pin-set>

</domain-config>

</network-security-config>

運用上の注意点

証明書ピンニングを実装する場合、以下に注意が必要です。

- サーバー証明書更新時にアプリのアップデートも必要

- バックアップ用の証明書も登録しておく

- 緊急時の証明書変更手順を用意する

- 証明書の有効期限を監視する

機密データの安全な保存方法

アプリが扱うデータの重要度に応じて、適切な保存場所と暗号化を選択する必要があります。

避けるべき保存場所

外部ストレージ(SDカード)

外部ストレージは他のアプリからも読み書き可能なパブリックな領域を含みます。ここに個人情報や認証トークンを保存することは、情報を公開しているのと同義です。

SharedPreferencesとUserDefaults

AndroidのSharedPreferencesやiOSのUserDefaultsは、設定値を保存するための便利な仕組みですが、デフォルトでは平文で保存されます。Root化された端末では容易に読み取られてしまいます。

アプリのログ出力

開発時のデバッグログに機密情報を出力し、本番環境にそのまま残してしまうケースがあります。ログは他のアプリから読み取られる可能性があるため、機密情報を出力してはいけません。

OSが提供するセキュアストレージ

iOS|Keychain Services

Keychainは、パスワードや暗号鍵などの機密情報を安全に保存するためのiOS標準機能です。

特徴:

- OSによる自動暗号化

- サンドボックスを超えた安全な保管

- 生体認証との統合

- デバイス間の同期(オプション)

使用例:

- ログイン認証トークン

- クレジットカード情報

- 暗号化キー

- 証明書

Android|Keystore System

Android Keystoreは、暗号鍵をハードウェアレベルで保護する仕組みです。

特徴:

- TEE(Trusted Execution Environment)での鍵管理

- 鍵の抽出が物理的に不可能

- 生体認証との連携

- 用途別の鍵生成

EncryptedSharedPreferences

AndroidではJetpack Securityライブラリが提供するEncryptedSharedPreferencesを使用することで、SharedPreferencesのデータを自動的に暗号化できます。

val masterKey = MasterKey.Builder(context)

.setKeyScheme(MasterKey.KeyScheme.AES256_GCM)

.build()

val sharedPreferences = EncryptedSharedPreferences.create(

context,

"secret_shared_prefs",

masterKey,

EncryptedSharedPreferences.PrefKeyEncryptionScheme.AES256_SIV,

EncryptedSharedPreferences.PrefValueEncryptionScheme.AES256_GCM

)

// 通常のSharedPreferencesと同じように使用

sharedPreferences.edit().putString("api_token", "secret_value").apply()

データ暗号化のベストプラクティス

機密データを保存する際の推奨手順:

- Android KeystoreまたはiOS Keychainで暗号鍵を生成・保存

- その鍵を使ってデータを暗号化

- 暗号化されたデータをアプリの内部ストレージ(プライベート領域)に保存

- 読み取り時は鍵で復号化

絶対に避けるべきこと:

- ソースコード内に暗号鍵をハードコーディング

- 単純なBase64エンコードを暗号化と勘違いする

- 同じ鍵を全ユーザーで共有する

JSSECガイドラインの活用

日本スマートフォンセキュリティ協会(JSSEC)が公開している「Androidアプリのセキュア設計・セキュアコーディングガイド」は、モバイルセキュリティの必読資料です。

JSSECガイドラインとは

このガイドラインは、Androidアプリ開発におけるセキュリティのベストプラクティスを、具体的なコード例とともに解説した包括的なドキュメントです。

掲載されている主な内容

- コンポーネント(Activity、Service、BroadcastReceiver、ContentProvider)の安全な実装

- Intentの適切な使用方法

- ファイルとデータベースの安全な扱い方

- 暗号化技術の正しい使い方

- WebViewのセキュア設定

- HTTPS通信の実装例

- ログ出力の注意事項

- パーミッションの適切な要求方法

情報処理安全確保支援士試験での重要性

JSSECガイドラインは、情報処理安全確保支援士試験(SC試験)において頻繁に参照される「事実上の標準教科書」となっています。

試験で問われる内容:

- Intentの公開範囲設定

- 暗号化アルゴリズムの選択

- パーミッションの最小権限原則

- セキュアコーディングの実践

開発者だけでなく、セキュリティ監査を行う立場の人にとっても、このガイドラインの理解は必須スキルです。

継続的な学習の重要性

JSSECガイドラインは定期的に更新されています。

- 新しいAndroidバージョンへの対応

- 新たに発見された脆弱性への対策

- 最新の攻撃手法に対する防御策

最新版を確認し、常に知識をアップデートすることが重要です。

【理解度チェック】スマホアプリのセキュリティ構造と脅威対策 練習問題(全10問)

Webアプリとは異なり、ユーザーの手元でプログラムが動作するスマートフォンアプリには、特有のセキュリティリスクが存在します。 本記事で解説したAndroid・iOSのサンドボックス構造、Root化・Jailbreakの危険性、そしてIntentやWebViewの安全な実装について、理解度を確認するための練習問題を作成しました。 開発現場で必須となる知識の定着に、ぜひお役立てください。

記事の内容をどのくらい理解できましたか?習得度をチェックしてみましょう。

まとめ|多層防御でモバイルアプリを守る

スマートフォンアプリのセキュリティ対策は、Webアプリとは異なる固有の課題が多く存在します。「アプリが攻撃者の手元にある」という前提で、多層防御の考え方が不可欠です。

セキュリティ対策の5つの柱

1. サンドボックスへの過信は禁物

OSのサンドボックスは強力な防御壁ですが、Root化やJailbreak、OS脆弱性により突破される可能性があります。サンドボックスが破られた前提で、追加の防御策を講じましょう。

2. リバースエンジニアリング対策

コードの難読化を徹底し、解析のコストを上げます。APIキーなどの機密情報をソースコードに埋め込まない、耐タンパ性を実装するなど、複数の対策を組み合わせます。

3. アプリ間連携の厳格化

Intentや外部からの入力は全て「悪意があるもの」として扱い、必ず検証します。exported属性を適切に設定し、不要な公開を避けます。

4. セキュアなデータ保存

機密情報は必ずOS提供のセキュアストレージ(iOS Keychain、Android Keystore)を利用します。平文保存や外部ストレージへの保存は厳禁です。

5. 通信の保護

HTTPS通信を徹底し、証明書の検証を省略しません。金融アプリなど高いセキュリティが求められる場合は、証明書ピンニングを実装します。

セキュリティ・バイ・デザインの実践

これらの対策は、開発の後半で付け足すものではありません。設計段階から組み込む「セキュリティ・バイ・デザイン」の実践が重要です。

実践のポイント:

- 要件定義時にセキュリティ要件を明確化

- 設計段階で脅威分析(STRIDE等)を実施

- 開発時にセキュアコーディングを徹底

- テスト時に脆弱性診断を実施

- リリース後も継続的な監視とアップデート

継続的な学習と情報収集

モバイルセキュリティの脅威は日々進化しています。JSSECガイドラインなどの信頼できるリソースを活用し、常に最新の情報をキャッチアップすることが、セキュリティエンジニアとして成長する近道です。

ユーザーが安心して利用できる堅牢なアプリを実現するため、本記事で解説した知識を実践に活かしてください。