企業や組織が守るべき情報資産は、サーバー、ネットワーク機器、クラウドサービス、PC、スマートフォンなど、多岐にわたる場所に分散しています。これらの機器からは、毎日膨大な量の「ログ」が出力され続けています。

「ファイアウォールのアラートだけを見ていれば大丈夫」「サーバーのログは障害が起きた時だけ見ればいい」――もし、このような運用を続けているなら、それは非常に危険な状態です。

なぜなら、高度なサイバー攻撃は単一の機器のログを見るだけでは痕跡を見つけることが困難だからです。攻撃者は、ファイアウォールを正規の通信に見せかけて通過し、Webサーバーの脆弱性を突き、内部ネットワークへ侵入し、データベースへと横展開していきます。

複数の機器にまたがる断片的なログを「点」として見るのではなく、それらをつなぎ合わせて「線」や「面」として捉え、攻撃の全体像をリアルタイムに可視化する仕組み――それがSIEM(Security Information and Event Management)です。

本記事では、セキュリティ運用の要とも言えるSIEMの役割、仕組み、そして情報処理安全確保支援士試験で問われる重要ポイントについて、実務的な観点も含めて徹底的に解説します。

SIEMが現代のセキュリティ対策に不可欠な3つの理由

SIEMとは、Security Information Management(セキュリティ情報管理)とSecurity Event Management(セキュリティイベント管理)を組み合わせた用語です。日本語では「セキュリティ情報イベント管理」と訳されますが、現場ではそのまま「シーム」と呼ばれることが一般的です。

なぜ今、SIEMがこれほどまでに重要視されているのでしょうか。その背景には、防御側が抱える構造的な課題と、攻撃手法の高度化があります。

理由1:多層防御が生み出す「ログのサイロ化」問題

セキュリティ対策の基本は「多層防御」です。しかし、防御層を厚くすればするほど、管理すべきログの種類と量は爆発的に増加します。

主なログソースの例:

- ネットワーク機器のSyslog

- Webサーバーのアクセスログ

- データベースの監査ログ

- 認証サーバーのイベントログ

- クラウドサービス(AWS/Azure)のトレイルログ

- EDR(Endpoint Detection and Response)の挙動ログ

- プロキシサーバーの通信ログ

これらは通常、それぞれの管理画面やサーバー内にバラバラに保存されています。この状態を「ログのサイロ化」と呼びます。インシデント発生時に、これらを手動で突き合わせることは、砂浜で針を探すような作業であり、迅速な対応を不可能にします。

理由2:高度化するサイバー攻撃への対応

近年のサイバー攻撃、特に標的型攻撃やランサムウェア攻撃は、一見すると無害に見える操作を組み合わせて行われることが増えています。

攻撃の見えにくさの例:

「深夜2時にVPNへログインがあった」というイベント単体では、海外出張中の社員かもしれないため、即座に不正とは断定できません。また、「社内のファイルサーバーから大量のデータ送信があった」というイベントも、バックアップ処理かもしれないため、これだけでは異常とは言い切れません。

しかし、これらが同じユーザーIDで短時間に連続して発生したとしたらどうでしょうか。「深夜にVPN接続し、直後にファイルサーバーから大量データを持ち出している」となれば、これは極めて危険な兆候である可能性が高まります。

このように、異なる機器やアプリケーションから出力されるログを突き合わせ、関連性を見つけ出す手法を相関分析(Correlation Analysis)と呼びます。SIEMは、この相関分析を自動化し、膨大なログの中から「真の脅威」だけを抽出する役割を担っています。

理由3:コンプライアンスと監査要件への対応

GDPR、個人情報保護法、金融商品取引法など、多くの法規制がログの保管と分析を義務付けています。SIEMは、法令遵守に必要なログの長期保管、検索可能性、改ざん防止機能を統合的に提供します。

特に重要なのは、インシデント発生時の「いつ、誰が、何を、どこで、なぜ、どのように」という5W1Hを迅速に再構築できる能力です。これは事後調査(フォレンジック)においても不可欠な機能となります。

SIEMの核心機能:ログから脅威インテリジェンスへの3ステップ

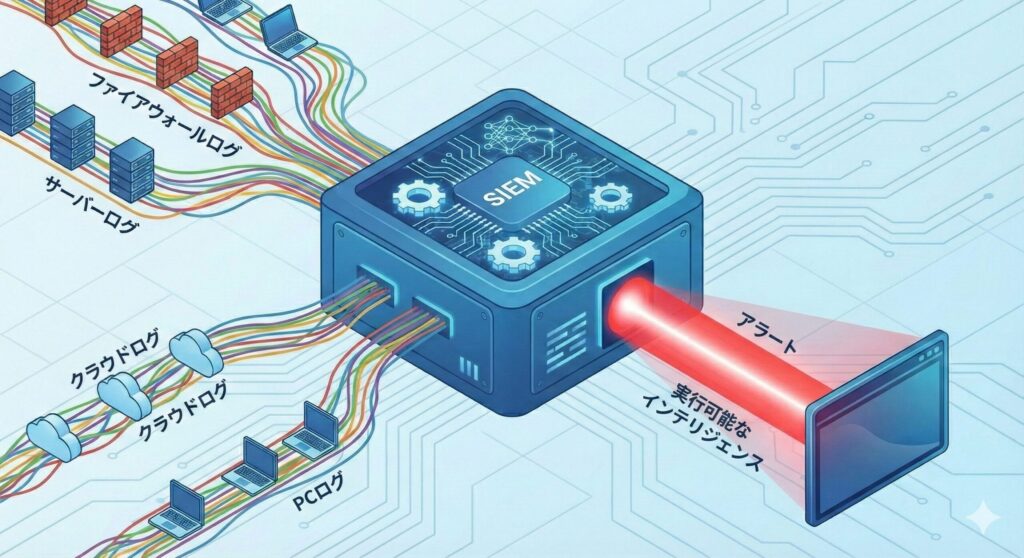

SIEMは単なる「ログ保管庫」ではありません。ログを保管するだけであれば、統合ログ管理システム(Log Management System)で十分です。SIEMの真価は、集めたデータを「標準化」し、「分析」し、「行動可能な情報」に変換することにあります。

ステップ1:ログの収集と正規化(Normalization)

最初のステップは、あらゆるソースからのログ収集です。しかし、機器やベンダーによってログのフォーマットはバラバラです。

フォーマットの違いの例:

- ファイアウォールA:

2026-02-16 10:00:00, SRC=192.168.1.1, DST=10.0.0.1, Action=Drop - WebサーバーB:

[16/Feb/2026:10:00:05 +0900] "GET /index.html" 200 - Windows Server: イベントID

4624(ログイン成功)

このように、日時の表記方法(タイムスタンプのフォーマットやタイムゾーン)、IPアドレスの記載位置、イベントの意味を表すコードなどが統一されていません。

SIEMはこれらを収集する際に、共通のフォーマットに変換します。これを正規化(Normalization)と呼びます。

正規化の具体的なメリット:

- 異なるベンダーの機器でも「いつ(Time)」「誰が(User)」「どこから(Src IP)」「どこへ(Dst IP)」「何をした(Event)」という5W1Hの軸で横断的に検索・分析が可能

- タイムゾーンの統一(全てUTCまたはJSTに揃える)により、正確な時系列分析を実現

- 検索クエリの簡素化とパフォーマンス向上

特に、タイムゾーンの統一は、正確な時系列分析を行うための大前提となります。グローバル展開している企業では、各国のシステムが異なるタイムゾーンでログを出力するため、この処理が極めて重要です。

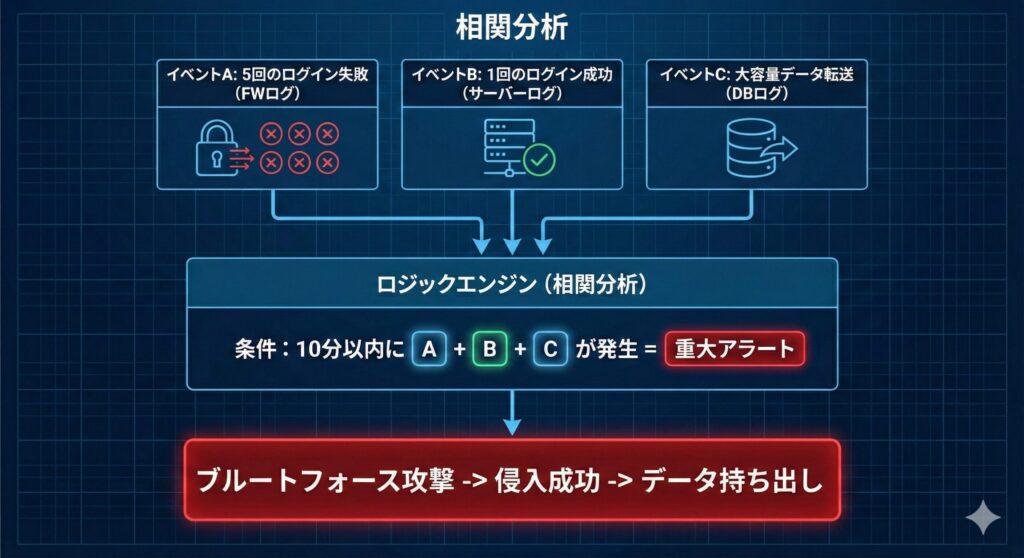

ステップ2:相関分析(Correlation Analysis)と脅威検知

正規化されたデータに対し、あらかじめ設定されたルール(シグネチャ)や統計モデル、機械学習アルゴリズムに基づいて分析を行います。これがSIEMの心臓部です。

ルールベース検知の代表例

シナリオに基づいたルールを設定し、条件に合致した場合にアラートを発報します。

具体的な検知ルール:

- ブルートフォース攻撃の検知: 「同一IPアドレスから」+「1分以内に」+「5回以上のログイン失敗」

- ワームの拡散検知: 「内部端末から」+「ポート445に対し」+「短時間に多数の異なるIPへ接続試行」

- C&Cサーバー通信の検知: 「プロキシログの接続先ドメイン」が「既知のブラックリスト」と一致

- 権限昇格の検知: 「一般ユーザーアカウント」で「管理者コマンドの実行」が発生

複合的な相関分析の実例

複数のログソースを跨いだ高度な分析により、単一ソースでは見えない攻撃を検知します。

侵入後の横展開(ラテラルムーブメント)検知:

- IDS(侵入検知システム)がWebサーバーへの攻撃パケットを検知

- 数秒後、Webサーバーで管理者権限への昇格イベントが発生

- 数分後、Webサーバーから内部のActive Directoryサーバーへの通信が発生

- SIEMがこれら一連の流れを「1つの連鎖したインシデント」として検知・アラート化

このような時系列での因果関係の把握は、人間が手動で行うと数時間から数日かかる作業ですが、SIEMは数秒で処理します。

統計的異常検知とUEBA

近年のSIEMは、ルールベースだけでなく、統計分析や機械学習を活用したUEBA(User and Entity Behavior Analytics)機能を搭載しています。

UEBAの検知例:

- 普段9時-18時しかログインしない社員が深夜3時にログイン

- 通常1日10MBしか扱わない社員が突然1GBのデータをダウンロード

- 過去3ヶ月アクセスしたことのないサーバーに突然アクセス

これらは「ルール」では定義しにくい「普段と違う」行動であり、内部不正や乗っ取りの兆候を早期に発見できます。

ステップ3:可視化・アラート・対応支援

分析結果は、ダッシュボード上にグラフ、ヒートマップ、地図として可視化されます。セキュリティアナリスト(SOCのオペレーターなど)は、このダッシュボードを監視し、異常の兆候を早期に発見します。

主な可視化機能:

- リアルタイムアラートダッシュボード(重要度別の色分け表示)

- 攻撃元IPの地理的分布マップ

- 時系列での攻撃トレンドグラフ

- 影響を受けた資産の一覧とリスクスコアリング

また、近年のSIEM(次世代SIEM)や、SOAR(Security Orchestration, Automation and Response)と連携したシステムでは、検知にとどまらず、初動対応の自動化も行います。

自動対応の例:

- マルウェア感染の疑いが高い端末を検知したら、自動的にネットワークから遮断するコマンドをスイッチに送信

- 不正アクセスを検知したら、該当アカウントを自動的に無効化

- 特定IPアドレスからの攻撃を検知したら、ファイアウォールのブロックリストに自動追加

これにより、攻撃の発見から封じ込めまでの時間(MTTR: Mean Time To Respond)を劇的に短縮できます。

情報処理安全確保支援士試験で頻出のSIEM関連論点

情報処理安全確保支援士試験において、SIEMは午前II試験の用語問題だけでなく、午後試験の長文問題でも頻出のテーマです。特に「運用」や「インシデント対応」のフェーズで登場します。試験対策として押さえておくべきポイントを整理します。

論点1:ログの時刻同期とNTPの重要性

SIEMで正しい相関分析を行うためには、すべてのログソースの時刻が正確に合っている必要があります。

なぜ時刻同期が重要なのか:

- ログの時刻がずれていると、攻撃の因果関係(どちらが先に起きたか)を誤認する

- 例:Webサーバーへの攻撃が先か、内部サーバーへの侵入が先か判断できない

- 数秒のズレでも、高速で進行する攻撃では致命的な判断ミスにつながる

試験での出題パターン:

- 「ネットワーク内の全機器がNTP(Network Time Protocol)サーバーと同期していること」が、SIEM運用の前提条件として記述される

- 時刻同期がされていないことによる問題点を指摘させる設問

- NTPサーバー自体のセキュリティ対策(NTP増幅攻撃への対処など)

実務での対策:

- Stratum 1またはStratum 2のNTPサーバーを社内に設置

- 全機器を定期的にNTPサーバーと同期するよう設定

- NTPサーバーへのアクセスをファイアウォールで制限

論点2:誤検知(False Positive)とチューニングの必要性

SIEMは導入して終わりではありません。導入直後は、通常の業務通信を攻撃と誤認する「誤検知(フォールスポジティブ)」が大量に発生することがあります。

誤検知の典型例:

- 正規のバックアップ処理が「大量データ転送」として検知される

- 定期メンテナンスでの管理者ログインが「深夜の不正アクセス」として検知される

- 営業部門が使う正規のクラウドストレージが「未承認クラウドサービス利用」として検知される

試験での出題パターン:

- 「SIEMのアラートが多すぎて重要な通知が埋もれてしまう」という課題に対する解決策を問う

- 解答例:「業務内容に合わせて検知ルール(閾値やホワイトリスト)をチューニングする」

実務でのチューニング手法:

- ホワイトリスト登録:正規の業務通信や信頼できるIPアドレスを除外

- 閾値調整:環境に応じて「5回」を「10回」に変更するなど

- 時間帯フィルター:バックアップ時間帯のアラートを抑制

- 段階的導入:最初は「ログモード(アラートは出すが対処は手動)」で運用し、誤検知を減らしてから「自動対処モード」へ移行

論点3:ログの保存期間とフォーマット

コンプライアンスやフォレンジック(事後調査)の観点から、ログをどの程度の期間、どのような形式で保存すべきかも問われます。

法規制による保存期間の例:

- 金融商品取引法:7年間

- GDPR:用途に応じて異なるが、一般的に6ヶ月〜2年

- 不正アクセス禁止法:特定なしだが、警察の捜査協力を考慮すると最低3ヶ月

SIEMのストレージ戦略:

- ホットデータ(直近3ヶ月):高速ストレージに保存、即座に検索・分析可能

- ウォームデータ(3ヶ月〜1年):中速ストレージに保存、必要時に検索可能

- コールドデータ(1年以上):低速・大容量ストレージやテープにアーカイブ

試験での出題ポイント:

- 「ログサーバーは攻撃者がアクセスできない別のセグメントに配置する」

- 「ログは書き込み専用(WORM: Write Once Read Many)メディアに保存する」

- 「ログに含まれる個人情報はマスキング処理を施す」

攻撃者は痕跡を消そうとするため、ログ自体の保護がセキュリティ上極めて重要です。

論点4:UEBA(User and Entity Behavior Analytics)への発展

最近の試験傾向として、従来のルールベース(閾値超えなど)では検知できない未知の脅威に対応するため、AIや機械学習を用いたUEBAの概念が登場することがあります。

UEBAの仕組み:

- ユーザーや機器の「普段の振る舞い」をベースライン(基準線)として学習

- ベースラインから統計的に有意に逸脱した行動を検知

- 例:普段アクセスしない時間に、普段使わない大量のファイルにアクセスした

従来のSIEMとの違い:

- 従来型:「1分間に5回ログイン失敗したら検知」という絶対的なルール

- UEBA:「このユーザーは普段1日1回しかログインしないのに、今日は10回ログインしている」という相対的な異常を検知

試験での位置づけ:

- SIEMの進化系、次世代SIEMの一機能として理解

- 「既知の攻撃」はルールベース、「未知の攻撃や内部不正」はUEBAで検知という使い分け

実践シナリオ:SIEMが防ぐ標的型攻撃の全容

試験の午後問題では、具体的な攻撃シナリオの中でSIEMのログ分析がどう役立つかが描かれます。典型的なシナリオを詳しく見てみましょう。

攻撃シナリオ:標的型メールからランサムウェア展開まで

フェーズ1:侵入(Initial Compromise)

- 社員Aが標的型メールの添付ファイル(マクロ付きExcel)を開封

- マクロが実行され、PCがマルウェアに感染

- マルウェアは外部のC&Cサーバーへ通信を開始(ビーコン通信)

フェーズ2:潜伏と情報収集(Reconnaissance)

- 攻撃者はPC内の認証情報(Credential)を窃取

- ファイルサーバーへアクセス権を持つ社員BのIDとパスワードを入手

- 社内ネットワークの構成を調査(横方向スキャン)

フェーズ3:横展開(Lateral Movement)

- 社員BのIDを使い、ファイルサーバーへ不正ログイン

- ファイルサーバーから重要なサーバー(会計システム)への経路を発見

- 会計システムへログインを試みる

フェーズ4:目的実行(Impact)

- 会計データを暗号化するランサムウェアを展開

- 復号の代わりに身代金を要求

SIEMがない場合の被害拡大

検知の失敗:

- PCのアンチウイルスソフトが新種マルウェアを検知できず

- C&C通信は443番ポート(HTTPS)を使い、通常のWeb閲覧に紛れる

- プロキシログに記録はあるが、膨大な正規通信の中に埋もれて気づかれない

- ファイルサーバーへのアクセスも正規のID(社員B)で行われているため、サーバー単体のログでは異常に見えない

被害発覚のタイミング:

- ランサムウェアで暗号化された後、身代金要求画面が表示されてから

- または、情報が外部に公開(ダークウェブで売買)されてから

- この時点では既に手遅れで、復旧に数週間、損害額は数千万円規模

SIEMがある場合の早期検知と封じ込め

検知ポイント1:C&C通信の発見(フェーズ1)

- プロキシログの分析で「業務時間外」に「アクセス実績のないドメイン」への通信を検知

- 特定PCから「定期的」に発生(ビーコン通信の特徴)

- アラート:「未知の外部通信を検出。マルウェア感染の疑い」

検知ポイント2:なりすましアクセスの発見(フェーズ3)

- Active DirectoryログとPC使用履歴の相関分析

- 社員BのIDが、「普段社員Bが使用しないPC(社員AのPC)」から使用されていることを検知

- アラート:「通常と異なる端末からのログイン。認証情報の窃取の疑い」

検知ポイント3:横方向スキャンの発見(フェーズ2-3)

- ネットワークフローログの分析

- 特定PC(社員AのPC)から、通常アクセスしない複数の内部サーバーへの接続試行を検知

- アラート:「内部ネットワークスキャン検知。偵察活動の疑い」

複合アラートとインシデント化: SIEMは上記3つのアラートを時系列と関連IPアドレスで紐付け、「感染端末からのなりすましアクセスと横展開の疑い」として重大インシデントに格上げ。SOC(Security Operation Center)へ緊急通知。

初動対応(フェーズ4を阻止):

- SOARとの連携により、感染が疑われる社員AのPCを自動的にネットワークから隔離

- 社員BのIDを一時的に無効化

- セキュリティチームが詳細調査を開始

- ランサムウェア展開前に封じ込めに成功

このように、SIEMは個々のログでは「正常」に見える挙動の中に潜む違和感を、コンテキスト(文脈)を理解することで炙り出します。点を線にし、線を面にすることで、攻撃の全体像を可視化するのです。

SIEM導入・運用の現実的な課題と対策

SIEMは強力なツールですが、魔法の杖ではありません。その運用には高いスキルとコストが伴います。実務で直面する主な課題と、それに対する現実的な対策を解説します。

課題1:高額な導入・運用コスト

コストの内訳:

- ライセンス費用:商用SIEM製品は年間数百万円〜数千万円

- EPS(Events Per Second)課金:取り込むログの量に応じて従量課金

- ストレージ費用:大量のログを長期保存するためのストレージコスト

- 人件費:SIEM運用エンジニアの給与(最も高額な項目)

対策:

- ログの選別: 全てのログを取り込むのではなく、セキュリティ上重要なログに絞る

- データ圧縮: ログを圧縮して保存することでストレージコストを削減

- クラウドSIEMの活用: Microsoft Sentinel、Splunk Cloud、Chronicle(Google Cloud)などのクラウドネイティブSIEMは初期投資が少ない

- オープンソース活用: ELK Stack(Elasticsearch, Logstash, Kibana)など、無料のOSSベースで構築(ただし運用スキルが必要)

課題2:深刻なセキュリティ人材不足

アラートが上がった際、それが本当に脅威なのか、誤検知なのかを判断し、実際に対処を行うのは人間(アナリスト)です。しかし、SIEMを使いこなせるセキュリティエンジニアの確保が最大の課題となっています。

必要なスキルセット:

- ログフォーマットの理解(Syslog, Windows Event, JSON等)

- ネットワークプロトコルの知識(TCP/IP, HTTP, DNS等)

- 攻撃手法の理解(MITRE ATT&CK フレームワーク等)

- インシデント対応の経験

- SIEMツール固有のクエリ言語(SPL, KQL等)

対策:

- Managed SIEMの活用: 自社運用ではなく、監視・分析業務を専門ベンダーにアウトソース

- SOCサービスの利用: 24時間365日の監視を外部SOCに委託

- 段階的な内製化: 最初は外部SOCに依存し、徐々に社内人材を育成

- プレイブックの整備: アラートごとの対応手順書を作成し、経験の浅いメンバーでも対応可能に

課題3:誤検知の嵐とアラート疲れ

導入初期は、1日に数百〜数千のアラートが発生することも珍しくありません。その大半が誤検知である場合、本当に重要なアラートを見逃す「オオカミ少年」状態に陥ります。

対策:

- 段階的な展開: 最初は「検知のみ(通知しない)」モードで運用し、誤検知率を測定

- ベースラインの確立: 正常な通信パターンを学習させる期間を設ける(1ヶ月〜3ヶ月)

- 優先度の明確化: アラートを「Critical」「High」「Medium」「Low」に分類し、重要度の低いものは週次レビューに回す

- 継続的なチューニング: 週次または月次でルールを見直し、誤検知を減らす

課題4:クラウド環境への対応

近年、オンプレミスからクラウド(AWS、Azure、GCP)への移行が進んでいますが、クラウド特有のログ(CloudTrail、Azure Activity Log、Cloud Audit Logs等)は従来のSIEMでは対応が難しい場合があります。

対策:

- クラウドネイティブSIEMの採用: Microsoft Sentinel(Azure統合)、Google Chronicle(GCP統合)など

- CSPM(Cloud Security Posture Management)との連携: 設定ミスや脆弱性を検知

- マルチクラウド対応: 複数のクラウドプロバイダーのログを統合管理できるSIEMを選定

主要なSIEM製品とその特徴

市場には多くのSIEM製品が存在します。代表的な製品とその特徴を理解しておくことで、試験でも実務でも役立ちます。

商用SIEM製品

Splunk Enterprise Security

- 最も高機能で柔軟性が高い

- SPL(Search Processing Language)による強力な検索・分析

- 高額だが、大企業での導入実績が豊富

IBM QRadar

- ネットワークフロー分析に強み

- AIを活用した脅威検知(Watson連携)

- 金融・官公庁での導入が多い

ArcSight(Micro Focus)

- 古くからある老舗SIEM

- 複雑なルール設定が可能

- レガシーシステムとの親和性が高い

クラウドネイティブSIEM

Microsoft Sentinel

- Azureとの深い統合

- KQL(Kusto Query Language)を使用

- Azure利用企業には導入コストが低い

Google Chronicle

- Googleの検索技術を活用

- ペタバイト級のログも高速検索

- 従量課金ではなく固定料金モデル

AWS Security Hub

- AWS環境に特化

- GuardDuty、Macieなど他のAWSセキュリティサービスと連携

- マルチアカウント管理に対応

オープンソース・低コストオプション

ELK Stack (Elastic Stack)

- Elasticsearch + Logstash + Kibana

- 無料で使えるが、運用には高度な知識が必要

- 商用サポート版(Elastic Security)もあり

Wazuh

- ホストベースの侵入検知システム(HIDS)機能を持つ

- コンプライアンス監視に強い

- 完全無料のオープンソース

学習のまとめ:試験対策と実務への応用

SIEMは「検知」フェーズの要であり、情報処理安全確保支援士試験での出題頻度も高い重要キーワードです。本記事で解説した内容を振り返ります。

試験で問われる重要ポイント

- SIEMの定義と役割

- 複数機器のログを一元管理し、相関分析によって脅威を検知・可視化するシステム

- ログのサイロ化問題を解決し、インシデントの全体像を把握

- 正規化(Normalization)の重要性

- 異なるフォーマットのログを統一形式に変換

- 正確な時刻同期(NTP)が不可欠

- タイムゾーンの統一により正確な時系列分析を実現

- 相関分析(Correlation)の仕組み

- 単体では正常に見える複数の事象を組み合わせて脅威を検知

- ルールベース検知と統計的異常検知(UEBA)の組み合わせ

- 時間軸、IPアドレス、ユーザーIDなど複数の軸で関連性を分析

- 運用上の重要ポイント

- 誤検知を減らすためのチューニングが必須

- ログの選別(不要なログを取り込まない)

- ログ自体の保護(改ざん防止、別セグメント配置)

- 人材育成またはアウトソーシング戦略

午後試験での解答アプローチ

SIEMに関する問題が出た際は、以下の視点を持って解答を作成しましょう。

「なぜ検知できたのか?」を問われたら:

- 「複数のログ(ファイアウォールとサーバーなど)を突き合わせた」

- 「時系列での関連性を分析した」

- 「IPアドレスやユーザーIDの一致から因果関係を特定した」

「なぜ検知できなかったのか?」を問われたら:

- 「必要なログソースをSIEMに取り込んでいなかった」

- 「時刻同期がされておらず、時系列分析が正確にできなかった」

- 「検知ルールが設定されていなかった、または閾値が適切でなかった」

「運用上の注意点は?」を問われたら:

- 「ログ容量の肥大化対策として、重要度の低いログはフィルタリングする」

- 「個人情報を含むログはマスキング処理を施す」

- 「ログ自体の改ざんを防ぐため、WORM媒体に保存または別セグメントに配置」

- 「誤検知を減らすため、定期的なチューニングを実施」

実務での応用:段階的なSIEM導入ロードマップ

実務でSIEMを導入する際の推奨ステップです。

Phase 1(準備期間:1〜2ヶ月)

- ログソースの棚卸し(何をどこに保存しているか)

- 重要資産の特定(守るべきサーバー、データの優先順位付け)

- SIEM製品の選定(オンプレ vs クラウド、商用 vs OSS)

Phase 2(構築期間:2〜3ヶ月)

- SIEM環境の構築

- 重要度の高いログソースから順次接続

- 正規化ルールの設定とテスト

Phase 3(試験運用:3〜6ヶ月)

- 検知ルールの初期設定(ベンダー提供のテンプレート利用)

- ベースライン学習期間(正常な通信パターンの把握)

- 誤検知の洗い出しとチューニング

Phase 4(本格運用)

- SOC体制の確立(24時間監視または外部委託)

- インシデント対応プレイブックの整備

- 定期的なルール見直し(月次または四半期ごと)

Phase 5(高度化)

- UEBAの導入(機械学習による異常検知)

- SOARとの連携(自動対応の実装)

- 脅威インテリジェンスフィードの統合

ログ管理から脅威検知へ。「SIEM」の仕組みを理解する基礎・練習問題

「ログを集めるだけ」から「ログで攻撃を見つける」へ。現代のセキュリティ運用に不可欠なSIEM(Security Information and Event Management)ですが、その具体的な機能やメリットを正しく説明できるでしょうか?

本記事の内容をもとに、SIEMの役割、相関分析の仕組み、そして導入時の課題までを網羅した練習問題をご用意しました。選択肢をクリックするだけで、その場で正誤と詳しい解説が表示されます。記事の復習として、ぜひチャレンジしてみてください。

まとめ:ログは語る、SIEMは翻訳する

セキュリティ対策において「ログ」は、過去と現在を繋ぐ唯一の証拠です。しかし、活用されないログは、ただディスク容量を圧迫するだけのデータに過ぎません。

SIEMは、その膨大なデータに「意味」を与え、組織を守るための「アクショナブルインテリジェンス(行動可能な情報)」へと昇華させるシステムです。

攻撃者は常に進化しています。単一の防御層を突破するだけでなく、複数の正規の操作を組み合わせて痕跡を隠蔽します。このような高度な攻撃に対抗するには、点在するログを線でつなぎ、面として捉える「相関分析」の力が不可欠です。

情報処理安全確保支援士試験対策としては、単に用語を暗記するだけでなく、「どのログを組み合わせれば、どのような攻撃が見えるようになるか」というシナリオベースの思考を養うことが、午後試験の突破、ひいては実務での活躍に繋がります。

SIEMは導入すれば終わりではなく、継続的なチューニングと人材育成が必要な「生きたシステム」です。本記事で解説した基礎知識を土台に、実際の製品やサービスに触れ、ログと対話する感覚を身につけてください。

次回は、インシデントが発生した後の対応プロセス「CSIRT(Computer Security Incident Response Team)とインシデントレスポンスフロー」について、具体的な手順と組織体制を解説します。検知の次は、いかに被害を最小限に抑えるか、その戦術を学びましょう。

参考資料:

- IPA「サイバーセキュリティ経営ガイドライン」

- NIST SP 800-92「Guide to Computer Security Log Management」

- 情報処理安全確保支援士試験 過去問題(IPA公式サイト)