現代のIT環境は、従来の「社内ネットワークの内側なら安全」という境界防御モデルでは対応しきれなくなりました。クラウドサービスの普及、コンテナ技術による開発の高速化、IoTやモバイルデバイスの拡大により、ビジネスに革新がもたらされる一方で、攻撃者にとっては新たな侵入経路が広がっています。

本記事では、「モダンな環境での脅威とセキュリティ技術」について体系的に解説します。個別の技術を点として覚えるのではなく、それらがどのように関連し合い、現代のセキュリティアーキテクチャを形成しているのか、その全体像を理解していきましょう。情報処理安全確保支援士試験の午後問題対策としても必須の知識です。

クラウドセキュリティの基本:責任共有モデルと管理ツール

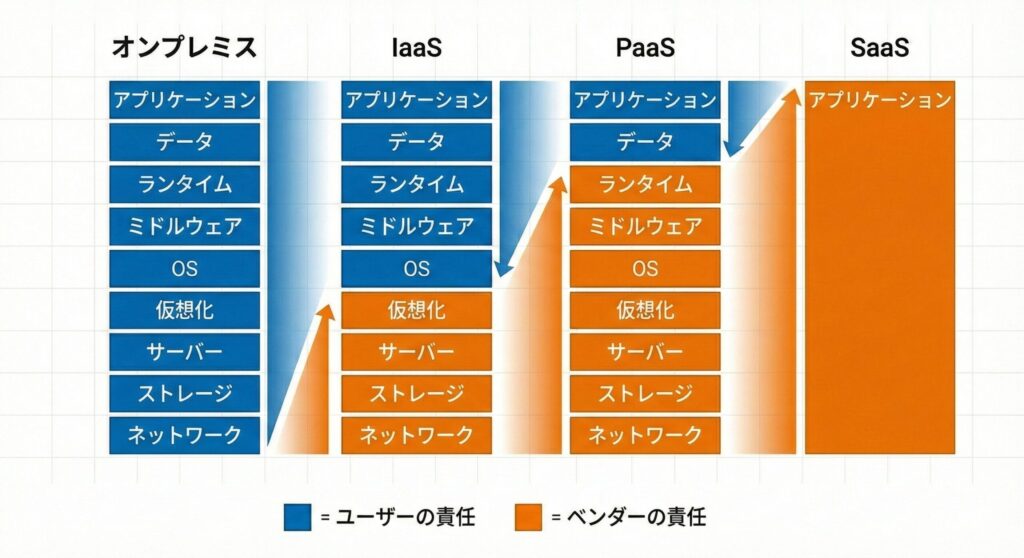

クラウド利用において最も重要な概念が「責任共有モデル(Shared Responsibility Model)」です。クラウドベンダー(CSP)と利用者の間で、セキュリティの責任範囲を明確に分担するルールですが、ここには多くの誤解が存在します。

IaaS・PaaS・SaaSにおける責任範囲の違い

クラウドサービスの種類によって、利用者が負う責任範囲は大きく異なります。

IaaS(Infrastructure as a Service)の責任範囲

IaaSでは、OSレイヤーから上がすべて利用者の責任です。OSのパッチ適用、ミドルウェアの設定、アプリケーションの保護、データの暗号化など、オンプレミス環境に近い管理能力が求められます。

主なリスクとして、OSの設定ミスや脆弱性の放置が直接的な侵害につながる点が挙げられます。Amazon EC2やGoogle Compute Engineを利用する際は、セキュリティグループの設定や定期的なパッチ適用が必須です。

PaaS(Platform as a Service)の責任範囲

PaaSでは、OSやランタイム環境まではベンダーが管理します。利用者はアプリケーションとデータの保護に集中できるため、インフラ管理の負担が軽減されます。

ただし、アプリケーション固有の脆弱性やアクセス権限の設定ミスには注意が必要です。AWS Lambda や Azure App Serviceでは、IAMポリシーの適切な設定が重要になります。

SaaS(Software as a Service)の責任範囲

SaaSでは、アプリケーション自体もベンダーが提供します。利用者の主な責任は「データ」「アイデンティティ(ID)とアクセス管理」「サービスの設定」の3点です。

最大のリスクは、公開範囲の設定ミス(機密ファイルの外部公開など)やIDの乗っ取りです。Microsoft 365やGoogle Workspaceでは、共有設定の定期的な監査が欠かせません。

この責任分界点を正しく理解していないと、「クラウドだからベンダーが管理してくれているはず」という思い込みによるセキュリティホールが生まれます。

CASB:クラウドサービスの利用状況を可視化する

CASB(Cloud Access Security Broker)は、ユーザーと複数のクラウドサービスの間に位置し、利用状況の可視化、データ保護、脅威防御を行うセキュリティツールです。

CASBの主要機能

- シャドーITの検知:会社が許可していないクラウドサービスの無断利用を発見します

- DLP(Data Loss Prevention):機密データがクラウドにアップロードされるのを防ぎます

- アクセス制御:リスクベースの認証や条件付きアクセスを実現します

- コンプライアンス監視:規制要件への準拠状況を継続的にチェックします

試験では、CASBによるシャドーIT対策やDLP機能が頻出テーマとなっています。

CSPM:クラウド設定の誤りを継続的に監査

CSPM(Cloud Security Posture Management)は、クラウドインフラ(主にIaaS/PaaS)の設定ミスを継続的にチェックし、修正を支援するツールです。

CSPMが検出する主な設定ミス

- S3バケットやBlobストレージのパブリックアクセス設定

- 暗号化されていないデータベース

- 過剰な権限を持つIAMロール

- セキュリティグループのポート全開設定

- ログ記録が無効化されたリソース

AWS、Azure、GCPなどのマルチクラウド環境において、CISベンチマークやPCI DSSなどのコンプライアンス基準と照らし合わせ、不適切な設定を自動的に検出・是正します。

クラウドセキュリティでは、「防御」だけでなく、「設定の正しさ」を担保し続ける運用(ポスチャマネジメント)が不可欠です。AWSのS3バケット設定ミスによる情報漏洩事故は後を絶たず、CSPMの重要性は年々高まっています。

コンテナとKubernetes:軽量化がもたらすセキュリティリスク

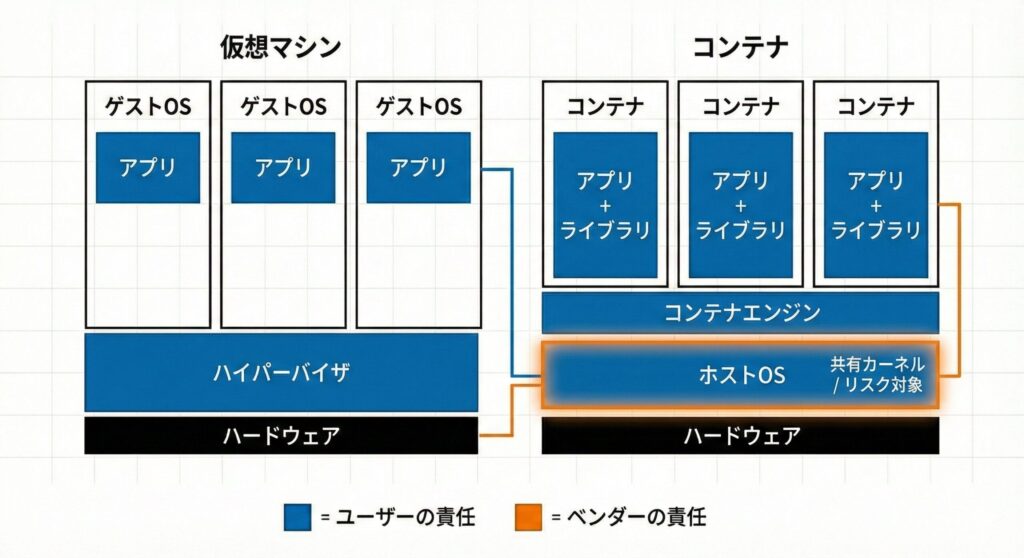

従来の仮想マシン(VM)に代わり、アプリケーション開発の主流となっているのがコンテナ技術です。DockerやKubernetesの普及は目覚ましいですが、その構造上の特性から新たなセキュリティリスクも生まれています。

コンテナと仮想マシンの根本的な違い

仮想マシンがハイパーバイザーレベルで仮想化し、それぞれが独立したOSカーネルを持つのに対し、コンテナはホストOSのカーネルを共有します。

コンテナのメリット

- 起動が高速(数秒で立ち上がる)

- リソース効率が高い(メモリ使用量が少ない)

- 移植性が高い(環境依存が少ない)

コンテナのセキュリティリスク

カーネルを共有しているため、コンテナの一つが侵害され、そこからカーネルの脆弱性を突かれると、ホストOS全体や同じホスト上の他のコンテナまで乗っ取られる「コンテナエスケープ」のリスクがあります。

Kubernetes環境におけるセキュリティ対策

多数のコンテナをオーケストレーション(管理)するKubernetes環境では、設定の複雑さがセキュリティリスクを招きます。

特権コンテナの制限

特権モード(privileged)でコンテナを動かすと、ホストOSへのフルアクセスが可能になります。原則として特権コンテナは許可しない設定(PodSecurityPolicy または Pod Security Standards)が必要です。

ネットワークポリシーによるマイクロセグメンテーション

デフォルトでは、Kubernetesクラスタ内のポッド(Pod)同士は自由に通信可能です。万が一の侵入に備え、NetworkPolicyを用いて必要な通信以外を遮断するマイクロセグメンテーションの実装が重要です。

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all

spec:

podSelector: {}

policyTypes:

- Ingress

- Egress

コンテナイメージの脆弱性管理

Docker Hubなどのパブリックレジストリにあるイメージには、マルウェアや既知の脆弱性が含まれている可能性があります。以下の対策が推奨されます。

- 組織内のプライベートレジストリ(Amazon ECR、Azure Container Registry、Google Artifact Registry)を使用

- CI/CDパイプライン内でイメージスキャンを自動化(Trivy、Clair、Snykなど)

- ベースイメージを定期的に更新

- 最小権限の原則に基づくコンテナ実行

Kubernetes RBAC(Role-Based Access Control)の適切な設定

Kubernetesのサービスアカウントに対して、必要最小限の権限のみを付与します。cluster-adminロールの使用は極力避け、名前空間(Namespace)単位で権限を分離することが推奨されます。

ゼロトラストネットワーク:信頼の前提を捨てる新しい考え方

クラウドやテレワークの普及により、従来の「社内と社外を分ける境界線」は消失しました。そこで登場したのが「ゼロトラスト」という考え方です。

境界防御モデルの限界とゼロトラストへの移行

従来のセキュリティは「一度社内ネットワーク(VPN経由含む)に入れば信頼する」という境界防御モデルでした。しかし、この考え方には致命的な弱点があります。

境界防御モデルの問題点

- ID盗用やマルウェア感染で内部に入り込まれると、攻撃者は自由に横展開できる

- クラウドサービスの利用により、「境界」の定義が曖昧になった

- テレワークや外部パートナーとの協業で、境界の外からのアクセスが常態化

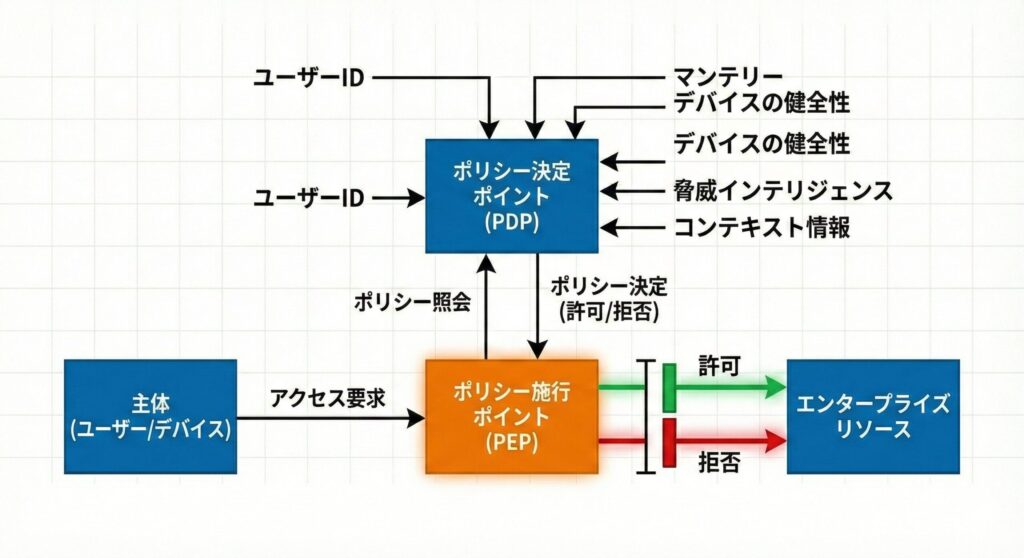

ゼロトラストモデルでは、「何も信頼しない(Never Trust, Always Verify)」を前提とします。社内からのアクセスであっても、社外からのアクセスであっても、リソースへアクセスするたびに厳格な検証を行います。

NIST SP800-207に基づくゼロトラストの原則

米国国立標準技術研究所(NIST)が定義するゼロトラストアーキテクチャ(ZTA)の7つの基本原則を理解することは、試験対策上も実務上も極めて重要です。

ゼロトラストの7原則

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスはセッション単位で付与する

- リソースへのアクセスは動的ポリシーによって決定する

- すべての資産の整合性とセキュリティ態勢を監視および測定する

- すべてのリソース認証と認可を動的に行い、アクセスを許可する前に厳格に実施する

- 資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に活用する

ゼロトラストアーキテクチャの主要コンポーネント

- PDP(Policy Decision Point):アクセス可否を判断する意思決定ポイント

- PEP(Policy Enforcement Point):PDPの決定を実行する施行ポイント

- コンテキスト情報:ユーザーID、デバイス状態、位置情報、時間帯、脅威インテリジェンスなど

ゼロトラストを実現する技術要素

IDaaS(Identity as a Service)

Azure AD(現Microsoft Entra ID)、Okta、Auth0などのクラウド型ID管理サービスが中核となります。多要素認証(MFA)、条件付きアクセス、シングルサインオン(SSO)を実現します。

SDP(Software Defined Perimeter)

接続前にユーザーとデバイスを認証し、認証されたユーザーにのみ必要なリソースへのアクセスを許可します。VPNと異なり、ネットワーク全体へのアクセスは与えません。

マイクロセグメンテーション

ネットワークを細かく分割し、セグメント間の通信を厳密に制御します。万が一侵入されても、横展開を防ぐことができます。

EDR(Endpoint Detection and Response)

エンドポイント(PC、サーバー)の挙動を継続的に監視し、異常な動作を検知・対処します。CrowdStrike、Microsoft Defender for Endpointなどが代表的です。

IoTとスマートフォンのセキュリティ:物理世界への影響

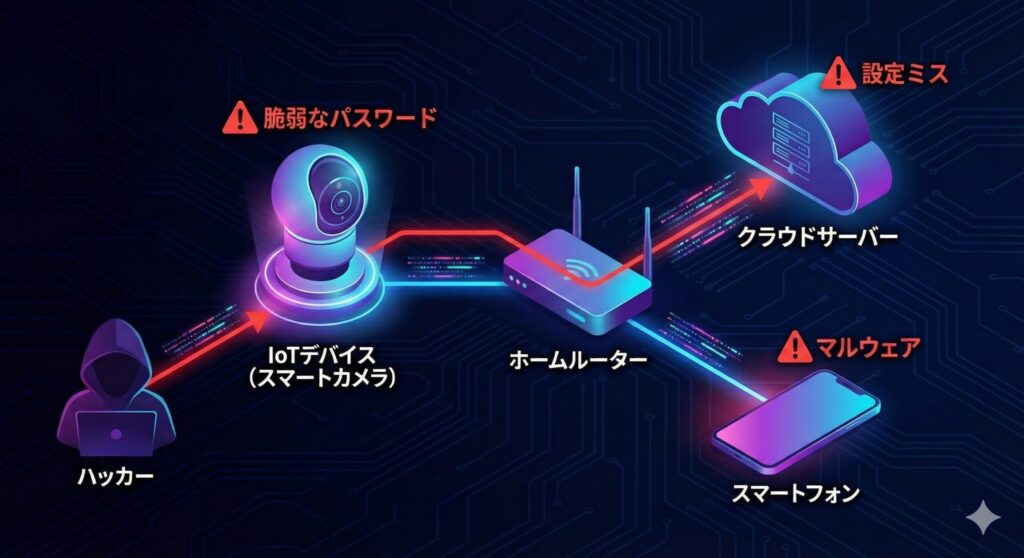

サーバーやPCだけでなく、IoT機器やスマートフォンも重要な攻撃対象です。これらは物理的な被害やプライバシー侵害に直結するため、特有の対策が必要です。

IoTセキュリティの課題と対策

IoT機器は、PCサーバーに比べてリソース(CPU、メモリ)が限られており、従来のセキュリティソフトを導入できないケースが多々あります。

IoT機器固有のリスク

- 初期設定のままインターネットに接続される(デフォルトパスワード問題)

- ファームウェアのアップデートが困難

- 物理的なアクセスによる改ざん

- 長期間の稼働により脆弱性が蓄積

Miraiボットネットの教訓

2016年、初期設定のID/パスワード(admin/admin等)のままインターネットに接続されたIoT機器が乗っ取られ、大規模なDDoS攻撃の踏み台にされる事件が発生しました。この事件から得られた教訓は以下の通りです。

IoTセキュリティ対策

- デフォルトパスワードの廃止:出荷時に個別パスワードを設定、または初回起動時に強制的に変更させる

- セキュアブート:起動時にファームウェアの改ざんがないか検証する機能を実装

- 耐タンパ性:物理的に分解して内部データを読み取ろうとする攻撃への耐性(TPM等のセキュリティチップの利用)

- ネットワーク分離:IoT機器を業務ネットワークから分離(VLANやファイアウォールルール)

- 定期的なファームウェア更新:自動更新機能の実装とセキュアな配信経路の確保

モバイルOSのセキュリティモデル

AndroidやiOSなどのモバイルOSは、PCのOSとは異なるセキュリティモデルを採用しています。

サンドボックス機構

アプリケーションはそれぞれ隔離された領域(サンドボックス)で動作し、他のアプリのデータやOSの重要領域には原則アクセスできません。これにより、悪意あるアプリが端末全体を乗っ取るリスクを低減しています。

権限管理(パーミッション)モデル

カメラ、マイク、連絡先、位置情報などへのアクセスは、ユーザーの明示的な許可が必要です。Android 6.0以降とiOS 6以降では、実行時にアプリが権限をリクエストする方式に変更されました。

ジェイルブレイク(脱獄)/ root化のリスク

ユーザーがOSの制限を解除する行為は、サンドボックス構造を破壊することを意味します。これにより、悪意あるアプリがシステム全体を掌握できる状態になります。

企業支給の端末では、MDM(Mobile Device Management)ツールを用いて以下の対策を実施します。

- ジェイルブレイク/root化の検知と企業リソースへのアクセス制限

- 強制的なパスコード設定

- 紛失時のリモートワイプ

- アプリのホワイトリスト/ブラックリスト管理

- セキュリティパッチの適用状況監視

脅威の連鎖:すべての技術はつながっている

今まで学んだ各技術は、独立して存在するものではありません。攻撃者はこれらの技術の継ぎ目を狙ってきます。

実際の攻撃シナリオ(キルチェーン)

以下のような攻撃シナリオが考えられます。

ステップ1:初期侵入(Initial Access)

管理が甘いIoT機器(監視カメラ、スマートプリンターなど)の脆弱性を突き、ネットワーク内に侵入します。多くの場合、デフォルトパスワードやパッチ未適用の既知の脆弱性が狙われます。

ステップ2:内部偵察(Discovery)

侵入したネットワーク内でポートスキャンやネットワーク探索を行い、開発者が使用しているPCやサーバーを発見します。この段階で、Active Directoryの情報収集なども行われます。

ステップ3:権限昇格(Privilege Escalation)

開発PC内のDocker設定に不備があり、攻撃者は特権コンテナを経由してホストOSの管理者権限を奪取します。あるいは、Kubernetesのサービスアカウントトークンを窃取し、クラスタ管理者権限を得ることもあります。

ステップ4:認証情報の窃取(Credential Access)

奪取した権限で、開発環境に残されていたクラウド(AWS/Azure/GCP)のアクセスキーやシークレットを見つけ出します。コードリポジトリ、環境変数、設定ファイルなどが狙われます。

ステップ5:横展開(Lateral Movement)

取得した認証情報を使って、他のシステムやクラウド環境へ侵入を拡大します。IAMロールの過剰な権限付与があれば、本番環境への到達も容易になります。

ステップ6:目的遂行(Exfiltration)

アクセスキーを使ってクラウド上の本番環境にアクセスし、S3バケットやBlobストレージから顧客データをダウンロードします。場合によっては、データベースのバックアップや暗号化されていないデータを狙います。

このように、IoT、コンテナ、クラウドといった異なるレイヤーの脆弱性が連鎖することで、致命的なインシデントが発生します。

多層防御(Defense in Depth)の再定義

これに対抗するには、各レイヤーでの防御を徹底しつつ、それらを統合的に監視する必要があります。

予防(Prevention)

- CSPMによるクラウド設定の継続的監査

- コンテナイメージの脆弱性スキャン(CI/CDパイプライン組み込み)

- IoT機器の認証強化とネットワーク分離

- 最小権限の原則に基づくIAM設計

検知(Detection)

- ゼロトラストモデルによる異常なアクセスパターンの検知

- CASBによるデータの不正な持ち出し検知

- EDRによるエンドポイントの異常挙動監視

- ネットワークトラフィック分析(NetFlow、パケットキャプチャ)

対応(Response)

- インシデント対応計画(IRP)の策定と定期訓練

- 自動化されたアラート通知と初動対応

- フォレンジック調査のための証拠保全

- 影響範囲の特定と封じ込め

復旧(Recovery)

- バックアップからのシステム復元

- 侵害されたアカウントの無効化と再発行

- パッチ適用と設定の見直し

- インシデント後のポストモーテム実施

これら全てのログを集約し、SIEM(Security Information and Event Management)やSOAR(Security Orchestration, Automation and Response)で相関分析を行うことが、現代のセキュリティ運用(SecOps)には求められています。

セキュリティ運用の統合管理

複雑化するIT環境において、各セキュリティ対策を統合的に管理することが不可欠です。

SIEM(Security Information and Event Management)

複数のセキュリティツールやシステムからログを集約し、相関分析を行います。

SIEMの主要機能

- ログの収集と正規化

- リアルタイムでの相関分析

- 異常検知とアラート生成

- コンプライアンスレポートの自動生成

- フォレンジック調査のための長期保存

主要製品として、Splunk、IBM QRadar、Microsoft Sentinel、Google Chronicle、Sumo Logicなどがあります。

SOAR(Security Orchestration, Automation and Response)

セキュリティインシデントへの対応を自動化し、アナリストの負担を軽減します。

SOARの主要機能

- プレイブック(自動対応手順)の実行

- 複数のセキュリティツールの統合と連携

- インシデントの優先順位付け

- チケット管理システムとの統合

- 対応時間(MTTD/MTTR)の短縮

XDR(Extended Detection and Response)

エンドポイント、ネットワーク、クラウド、アプリケーションなど、複数のセキュリティレイヤーからのデータを統合し、高度な脅威検知と自動対応を実現します。

XDRの特徴

- 縦割りになりがちなセキュリティツールの統合

- AI/機械学習による高度な脅威検知

- 攻撃の全体像(キルチェーン)の可視化

- クロスドメインでの自動対応

クラウドネイティブセキュリティのベストプラクティス

モダンな開発手法である「クラウドネイティブ」環境において、セキュリティを後付けにするのではなく、開発プロセスの中に組み込む「シフトレフト」の考え方が重要です。

DevSecOpsの実践

開発(Development)、セキュリティ(Security)、運用(Operations)を統合し、セキュリティを開発ライフサイクルの初期段階から組み込みます。

DevSecOpsの主要プラクティス

- コードレビュー時の静的アプリケーションセキュリティテスト(SAST)

- ビルド時のコンテナイメージスキャン

- デプロイ前の動的アプリケーションセキュリティテスト(DAST)

- Infrastructure as Code(IaC)のセキュリティスキャン(Terraform、CloudFormation等)

- シークレット管理の自動化(AWS Secrets Manager、Azure Key Vault、HashiCorp Vault)

コンテナセキュリティのライフサイクル

ビルド段階

- 最小限のベースイメージを使用(Alpine Linux、Distroless等)

- 不要なパッケージやツールの削除

- マルチステージビルドによる攻撃面の縮小

- イメージレイヤーの最適化

デプロイ段階

- イメージ署名と検証(Docker Content Trust、Notary)

- 承認されたレジストリからのみプル

- 脆弱性スキャン結果に基づくデプロイ可否の判断

ランタイム段階

- 読み取り専用ファイルシステムの使用

- 特権の削除(non-root実行)

- ランタイムセキュリティモニタリング(Falco、Sysdig)

- ネットワークポリシーの適用

情報処理安全確保支援士試験対策のポイント

これまで解説した技術は、情報処理安全確保支援士試験において頻出のテーマです。特に午後試験では、実践的な問題解決能力が問われます。

午後試験で問われるポイント

システム構成図の読解

試験問題で提示されるシステム構成図から、以下を読み取る力が求められます。

- 各コンポーネント間の通信経路

- セキュリティ対策が実装されている箇所

- 脆弱性が存在する可能性のある箇所

- 攻撃者が狙う可能性のある侵入経路

具体的な対策の提案

単に「セキュリティ対策が必要」ではなく、以下のような具体的な記述が求められます。

- WAF(Web Application Firewall)を配置すべき場所とその理由

- IoT機器を分離すべきセグメントの設計

- クラウドの設定監査で確認すべき項目

- ゼロトラストを実現するための技術要素

Why(なぜ)の理解

なぜその対策が必要なのか、導入しないとどうなるのかという背景を説明できることが重要です。

- CSPM導入の目的:設定ミスによる情報漏洩の防止

- ゼロトラスト採用の理由:境界防御の限界と内部脅威への対応

- コンテナイメージスキャンの必要性:サプライチェーン攻撃への対策

記述式問題での得点ポイント

キーワードの正確な使用

専門用語を正確に記述することが重要です。

- 誤:「コンテナの隔離」

- 正:「サンドボックス」「名前空間(Namespace)分離」

制約条件への配慮

問題文で示された制約条件(予算、既存システムとの互換性、運用負荷等)を考慮した現実的な提案が求められます。

段階的な対応策

理想論だけでなく、短期・中期・長期の対策を区別して提案できると高評価です。

- 短期:既存システムへのパッチ適用、設定変更

- 中期:新規ツールの導入、プロセスの改善

- 長期:アーキテクチャの刷新、ゼロトラストへの移行

まとめ:技術の進化に合わせた継続的な学習

本記事では、クラウド、コンテナ、ゼロトラスト、IoT/モバイルという、現代のITインフラを支える主要技術と、それに伴うセキュリティ対策を総合的に解説しました。

重要ポイントの総括

クラウドセキュリティ

責任共有モデルを正確に理解し、CSPMやCASBで設定ミスとシャドーITを防ぐことが基本です。IaaS、PaaS、SaaSそれぞれで利用者が負うべき責任範囲が異なることを認識し、適切な対策を講じる必要があります。

コンテナセキュリティ

カーネル共有のリスクを認識し、イメージの信頼性とオーケストレーションツール(Kubernetes等)の設定を固めることが重要です。コンテナエスケープのリスクを理解し、特権コンテナの制限やネットワークポリシーの実装が求められます。

ゼロトラストアーキテクチャ

境界防御に依存せず、「ID」と「コンテキスト」で都度検証を行い、最小権限を徹底します。NIST SP800-207の原則に基づき、PDP/PEPの概念を理解し、実装することが必要です。

IoT/モバイルセキュリティ

エンドポイントの多様性を認め、物理的対策やMDMによる統制を行います。デフォルトパスワード問題、ファームウェア更新、サンドボックス機構など、デバイス固有のセキュリティモデルを理解することが重要です。

これからのセキュリティエンジニアに求められること

情報処理安全確保支援士試験では、これらの新しい技術に関する出題割合が増加傾向にあります。特に午後試験では、仮想的な企業のシステム構成図を見て、具体的なセキュリティ対策を指摘・提案する力が問われます。

継続的な学習の重要性

技術は日々進化しますが、セキュリティの根本にある「資産を守る」という目的は変わりません。新しい技術を恐れず、その仕組みを深く理解することで、どのような環境変化にも対応できるセキュリティエンジニアを目指しましょう。

実践的なスキルの習得

単語の暗記にとどまらず、「なぜその対策が必要なのか」「導入しないとどうなるのか」という背景(Why)を常に意識してください。実際の環境で手を動かし、クラウドやコンテナを触ってみることで、理解が深まります。

- AWS、Azure、GCPの無料枠を活用した実環境構築

- Dockerとdocker-composeでのコンテナ環境構築

- Kubernetesのローカル環境(minikube、kind)での実験

- セキュリティツール(OWASP ZAP、Trivy等)の実際の使用

セキュリティコミュニティへの参加

最新の脅威情報や対策技術は、コミュニティを通じて共有されています。

- セキュリティカンファレンスへの参加(Black Hat、DEF CON、CODE BLUE等)

- オープンソースセキュリティプロジェクトへの貢献

- Twitter、Qiita、Zennなどでの情報発信と情報収集

- CTF(Capture The Flag)への参加

次のステップ

今後は、セキュリティ運用の要となる「ログ分析」や「インシデント対応」について学習を深めることをお勧めします。攻撃の痕跡を見つけ出し、迅速に対処するための実践的なスキルは、セキュリティエンジニアにとって必須です。

学習すべき次のテーマ

- SIEM/SOAR/XDRを使った統合セキュリティ運用

- フォレンジック調査の手法とツール

- インシデントレスポンスのフレームワーク(NIST、SANS等)

- 脅威インテリジェンスの活用

- セキュリティオーケストレーションと自動化

クラウド、コンテナ、ゼロトラスト、IoT/モバイルといった現代の技術トレンドを正しく理解し、それぞれに適したセキュリティ対策を実装できるエンジニアこそが、これからの時代に求められる人材です。継続的な学習と実践を通じて、組織の資産を守る真のセキュリティプロフェッショナルを目指してください。