サイバー攻撃というと、ある日突然、画面が真っ赤になって「ハッキングされました」と表示される……そんな映画のようなシーンを想像していませんか?

実際のサイバー攻撃は、もっと計画的で、いくつもの段階を経て実行されます。プロの攻撃者は、綿密な下調べから始まり、着実にステップを踏んで目的を達成していくのです。

情報処理安全確保支援士(SC)試験では、この攻撃者の手口を体系的に理解し、「どの段階で攻撃を断ち切るか」を考える力が求められます。今回は、攻撃のプロセスを7つのフェーズに分解したモデル「サイバーキルチェーン(Cyber Kill Chain)」について、初学者の方にも分かりやすく解説します。

敵の動きが手に取るように分かるようになれば、防御の打ち手も自然と見えてきます。

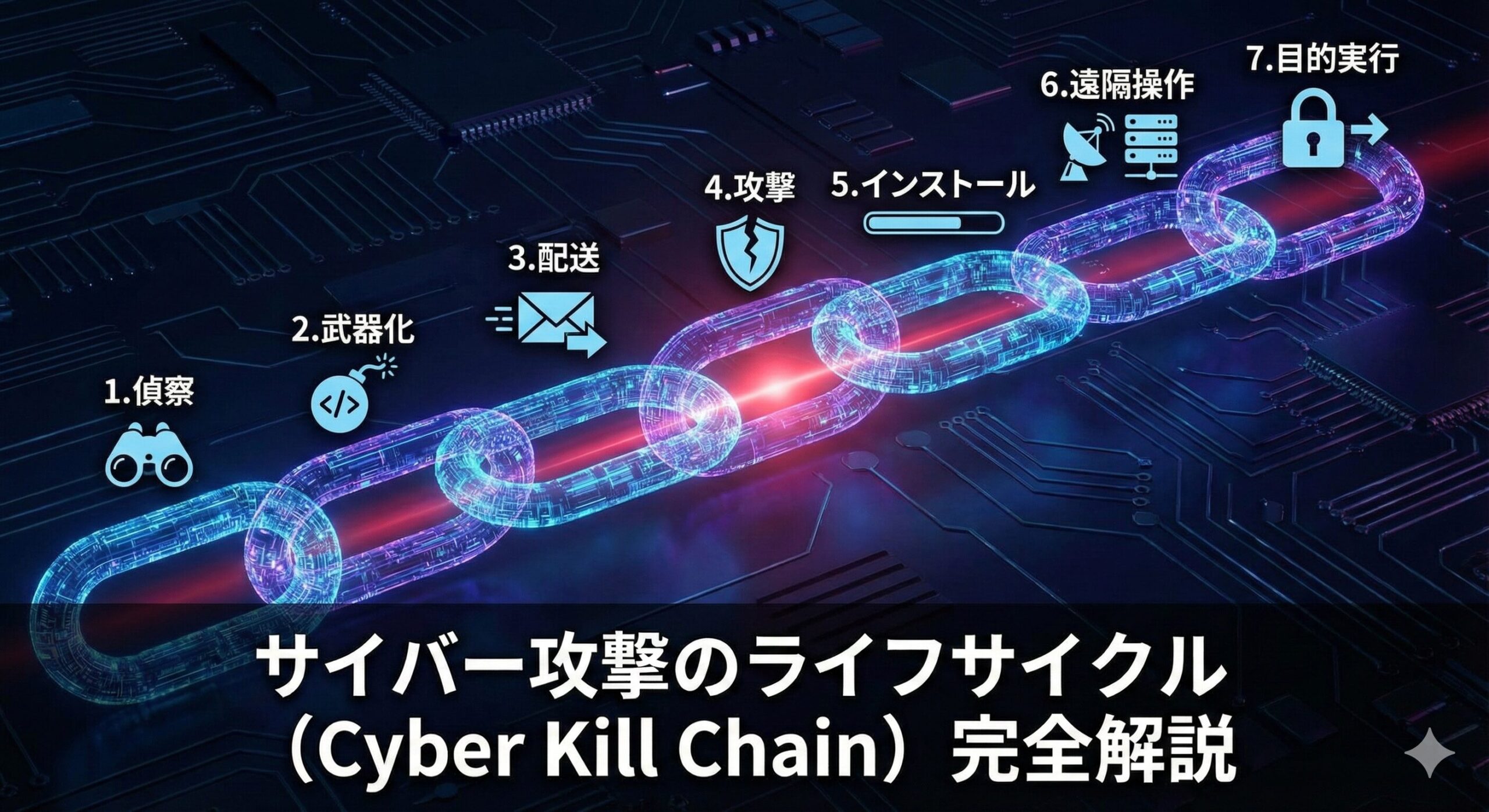

サイバーキルチェーンとは?攻撃を「鎖」として捉える新しい視点

軍事戦略から生まれたセキュリティ概念

サイバーキルチェーンは、アメリカの軍事企業ロッキード・マーティン社が2011年に提唱した考え方です。元々は軍事作戦の分析手法でしたが、サイバーセキュリティの分野に応用されました。

サイバー攻撃を成功させるには、攻撃者は必ず複数の手順(プロセス)を踏む必要があります。この一連の流れを「鎖(チェーン)」に見立てたのがキルチェーンの本質です。

なぜ「鎖」なのか?防御側に有利な理由

最も重要なポイントは、「鎖のどこか一箇所でも断ち切れば、攻撃は失敗に終わる」という点です。

全ての攻撃を入口で防ぐのは現実的に困難です。しかし、攻撃のプロセスのどこかで検知・遮断できれば、最終的な被害(情報漏洩や業務停止など)は防ぐことができます。この考え方が「多層防御(Defense in Depth)」の設計思想につながっています。

つまり、防御側には何度もチャンスがあるのです。攻撃者は全てのステップを成功させなければなりませんが、防御側はどこか一箇所で止めればいい。これがキルチェーンを理解する最大のメリットです。

攻撃の7つのフェーズを徹底解剖

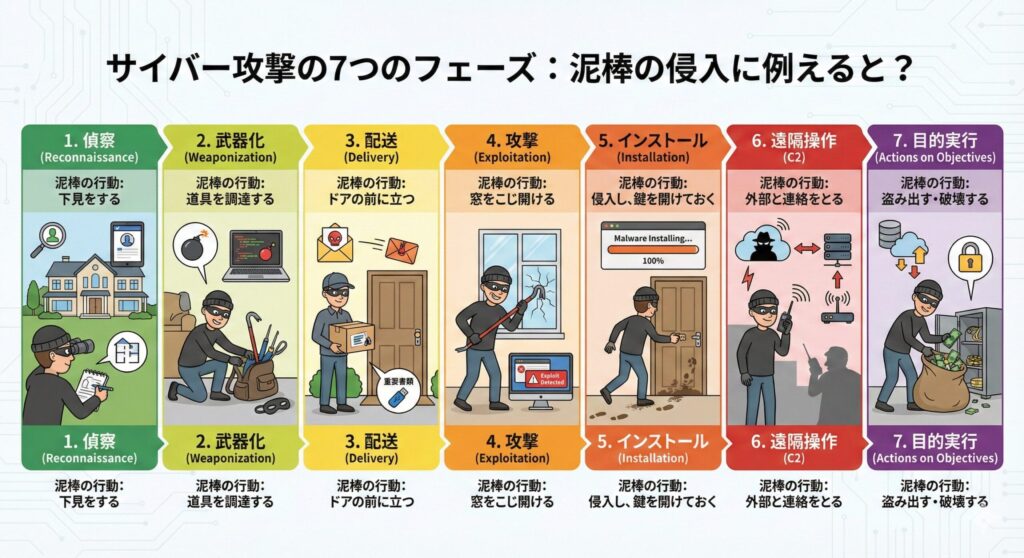

空き巣の例えで理解する攻撃プロセス

キルチェーンは通常、7つの段階で構成されます。専門用語が並びますが、「空き巣(泥棒)」の手口に置き換えると、驚くほどすんなり理解できます。以下、各フェーズを詳しく見ていきましょう。

フェーズ1~3:準備と侵入(配送)

攻撃者がターゲットに接触するまでの準備段階です。この段階での対策が、その後の攻撃を大きく左右します。

① 偵察(Reconnaissance)- 下調べの段階

攻撃者の行動:

ターゲット組織の情報を徹底的に収集します。具体的には、以下のような情報を集めます。

- 社員の氏名、役職、メールアドレス(LinkedInやSNSから)

- 使用しているサーバーのOSやバージョン

- 取引先企業や関連会社の情報

- 企業が公開している採用情報や技術ブログ

- ドメイン情報やネットワーク構成

空き巣なら: 金持ちそうな家を探し、住人の外出時間、家族構成、窓の位置、防犯カメラの有無を下見する段階です。

防御策: 公開情報の最小化、社員へのSNS利用教育、不要なサービスの停止、外部からのポートスキャンの検知などが有効です。

② 武器化(Weaponization)- 攻撃ツールの準備

攻撃者の行動:

偵察で見つけた脆弱性(弱点)を突くためのマルウェア(ウイルス)や攻撃ファイルを作成します。この段階では、まだターゲットには接触していません。

- 標的型メール用のWord文書にマクロウイルスを仕込む

- PDFファイルに脆弱性を悪用するコードを埋め込む

- 正規のアプリに見せかけた不正プログラムを開発する

空き巣なら: 窓を割るためのバールや、ピッキングツール、変装用の作業服を調達する段階です。

防御策: この段階は攻撃者の手元で行われるため、直接的な防御は困難です。ただし、脆弱性情報の収集と迅速なパッチ適用により、攻撃の成功率を下げることができます。

③ 配送(Delivery)- 攻撃の実行開始

攻撃者の行動:

作成した「武器」をターゲットに送り込みます。代表的な配送手段は以下の通りです。

- 標的型攻撃メール: 業務メールを装い、マルウェア付きファイルを添付

- 水飲み場攻撃: ターゲットがよく訪れるWebサイトを改ざんし、アクセスした人に感染

- USBメモリ: 駐車場などにウイルス入りUSBを置き、拾った人が使うのを待つ

- 偽装Webサイト: 本物そっくりのログインページで認証情報を盗む(フィッシング)

空き巣なら: 家の裏口まで移動し、ドアの前に立つ段階です。いよいよ実行に移します。

防御策: メールフィルタリング、添付ファイルの自動サンドボックス解析、URLフィルタリング、ファイアウォール、従業員へのセキュリティ教育(訓練メールの実施)が効果的です。

フェーズ4~5:攻撃と定着

ターゲットの内部に入り込み、継続的にアクセスできる足場を作る段階です。

④ 攻撃(Exploitation)- 脆弱性の悪用

攻撃者の行動:

配送されたファイルを従業員に開かせたり、Webサイトにアクセスさせたりして、脆弱性を悪用し、不正なプログラムを実行させます。

- メールの添付ファイルを開かせてマクロを実行

- 古いバージョンのソフトウェアの脆弱性を突く

- ゼロデイ脆弱性(未公開の脆弱性)を利用する

空き巣なら: バールで窓をこじ開ける、ピッキングで鍵を開ける段階です。

防御策: OSやソフトウェアの定期的なアップデート、脆弱性スキャンの実施、WAF(Web Application Firewall)の導入、エンドポイント保護ソフトの導入が重要です。

⑤ インストール(Installation)- バックドアの設置

攻撃者の行動:

パソコン内にマルウェア(バックドアなど)を設置し、いつでも再侵入できる状態にします。この段階で、攻撃者は「足がかり」を確保したことになります。

- バックドア型マルウェアの常駐化

- 管理者権限の奪取

- 正規プロセスへの偽装

空き巣なら: 家の中に侵入し、裏口の鍵を開けたままにしておく(仲間を呼べるようにする)段階です。

防御策: EDR(Endpoint Detection and Response)、ウイルス対策ソフト、ホスト型IPS、システムファイルの整合性チェック、不正なプロセスの監視が有効です。

フェーズ6~7:制御と目的実行

いよいよ攻撃者が最終的な目的を果たす段階です。ここまで来ると被害が発生する直前です。

⑥ 遠隔操作(Command & Control / C2)- 指令サーバーとの通信

攻撃者の行動:

感染したマルウェアが、外部にある攻撃者のサーバー(C&Cサーバー、C2サーバー)と通信を行い、指令を受け取れる状態にします。

- 定期的に外部サーバーへ接続して命令を受信

- 盗んだデータを外部へ送信

- 追加のマルウェアをダウンロード

空き巣なら: トランシーバーで外にいる親分に「侵入成功。次は何を盗めばいい?」と連絡する段階です。

防御策: プロキシログの監視、異常な外部通信の検知、DNS監視、IDS/IPS、出口対策の強化が極めて重要です。近年のセキュリティでは、この段階での検知が特に重視されています。

⑦ 目的の実行(Actions on Objectives)- 最終目標の達成

攻撃者の行動:

データの窃取、システムの破壊、ランサムウェアによる暗号化など、本来の目的を実行します。

- 機密情報の外部送信

- データベースの破壊

- ランサムウェアによるファイル暗号化

- 他のシステムへの横展開(ラテラルムーブメント)

空き巣なら: 金庫を開けて現金や貴重品を盗み出し、逃走する段階です。

防御策: データ暗号化、アクセス権限の最小化、ネットワークセグメンテーション、重要データのバックアップ、インシデント対応計画の整備が必要です。

キルチェーンを知れば防御戦略が変わる

「入口対策」だけでは守れない時代

従来のセキュリティは「ウイルスを入れない(入口対策)」ことばかり重視していました。つまり、フェーズ3の「配送」で止めることしか考えていなかったのです。

しかし、100%完璧な入口対策は存在しません。新しい攻撃手法やゼロデイ脆弱性には対応できないこともあります。

キルチェーンの考え方では、もし侵入されても「その後のフェーズで止めればいい」と考えます。これが「多層防御」の本質です。

フェーズごとの対策例(SC試験頻出)

SC試験の午後問題では、セキュリティインシデントが発生した際、どのフェーズでの検知・対応が遅れたかが問われることがあります。

配送(Delivery)を止める:

- メールフィルタリング

- スパム対策

- ファイアウォール

- URLフィルタリング

攻撃(Exploitation)を止める:

- OSやソフトウェアのアップデート(パッチ適用)

- WAF(Web Application Firewall)

- 脆弱性診断の定期実施

- ゼロデイ対策

インストール(Installation)を止める:

- EDR(Endpoint Detection and Response)

- アンチウイルスソフト

- ホスト型IPS

- アプリケーション制御

遠隔操作(C2)を止める:

- プロキシログの監視

- 不審な通信の検知

- DNS監視

- 出口対策の強化

特に「侵入されることを前提」として、C2通信(フェーズ6)を見つけて遮断する「出口対策」の重要性が、近年の試験では特に強調されています。

実際のインシデント対応での活用

キルチェーンは、インシデント発生時の分析にも使えます。

- 攻撃がどこまで進行しているか判断できる

- 次に攻撃者が取るであろう行動を予測できる

- どの対策を優先すべきか判断できる

- インシデントレポートを整理しやすくなる

例えば、「C2通信を検知した」ということは、既にフェーズ5までは突破されているということです。すぐにフェーズ7への移行を防ぐため、該当端末のネットワーク切断や、横展開の監視を強化する必要があります。

【演習】理解度チェック!セキュアな思考を鍛える10問

学んだ知識を定着させるために、本番形式の4択クイズを解いてみましょう。 答えをクリック(タップ)すると、正解と解説が表示されます。

【演習】サイバーキルチェーン理解度チェック(全10問)

Q1. 攻撃者がターゲットのSNSや公開サーバの情報を収集し、攻撃の糸口を探る段階はどれか。

正解:ア

解説:

攻撃の最初のフェーズです。ターゲット組織の従業員情報やシステム構成などを下調べする段階を「偵察」と呼びます。

Q2. 偵察で得た情報を元に、特定の脆弱性を突くためのマルウェア(PDFやOfficeファイルなど)を作成する段階はどれか。

正解:イ

解説:

攻撃ツールやエクスプロイトコードを準備・作成する段階を「武器化」と呼びます。この段階ではまだターゲットには接触していません。

Q3. 作成したマルウェアを、標的型メールの添付ファイルやUSBメモリなどを通じてターゲットに送り込む段階はどれか。

正解:イ

解説:

攻撃者が作成した「武器」をターゲットの手元まで届けるプロセスを「配送」と呼びます。メールフィルタリングなどで対策するフェーズです。

Q4. ユーザーが添付ファイルを開くなどして、アプリケーションやOSの脆弱性が悪用され、悪意あるコードが実行される段階はどれか。

正解:イ

解説:

脆弱性を突いてプログラムの制御を奪う段階を「攻撃(エクスプロイト)」と呼びます。パッチ適用(アップデート)が最も有効な対策です。

Q5. 侵入したシステム内にバックドアやマルウェアを設置し、再起動後も攻撃者がアクセス可能な状態(恒久的な足場)を作る段階はどれか。

正解:イ

解説:

攻撃を継続できるようにマルウェアをシステムに定着させる段階を「インストール」と呼びます。

Q6. 侵入したマルウェアが外部のC&Cサーバと通信を確立し、攻撃者からの指令を受け取る段階はどれか。

正解:ウ

解説:

Command & Control(C2)フェーズです。ここで外部との通信が発生するため、出口対策での検知が重要になります。

Q7. 攻撃者が最終的な目標(機密情報の窃取、システム破壊、データの暗号化など)を達成する段階はどれか。

正解:エ

解説:

キルチェーンの最終段階です。ランサムウェアによる暗号化や、データベースからの情報持ち出しなどがここに含まれます。

Q8. 「配送(Delivery)」フェーズでの対策として、最も適切で効果的なものはどれか。

正解:イ

解説:

攻撃メールがユーザーに届くのを防ぐ対策が配送フェーズでは有効です。WAFはWeb経由の攻撃には有効ですが、メール配送の対策としてはイが最も直接的です。

Q9. 「遠隔操作(C2)」フェーズでの検知・対策として、いわゆる「出口対策」に該当するものはどれか。

正解:イ

解説:

内部から外部のC&Cサーバへの通信(コールバック)を見つけ出すのが出口対策です。プロキシログの監視は代表的な手法です。

Q10. サイバーキルチェーンモデルを活用する最大のメリットとして、最も適切な記述はどれか。

正解:ウ

解説:

攻撃を「点」ではなく「線(プロセス)」として捉え、どの段階で断ち切るか(多層防御)を検討できる点が最大のメリットです。

まとめ:攻撃の流れを理解することが防御の第一歩

今回は、攻撃者のシナリオである「サイバーキルチェーン」について学習しました。

- 偵察(Reconnaissance)- 下調べ

- 武器化(Weaponization)- 準備

- 配送(Delivery)- メール送信など

- 攻撃(Exploitation)- 脆弱性悪用

- インストール(Installation)- マルウェア感染

- 遠隔操作(Command & Control)- C2通信

- 目的実行(Actions on Objectives)- 情報漏洩など

この7つのフェーズを完全に暗記する必要はありませんが、「攻撃は一度では終わらない一連のプロセスである」という感覚を持つことが、SC試験合格への近道です。

また、各フェーズに対応する防御策を理解しておくことで、午後問題で「どの対策が有効か」を判断できるようになります。

キルチェーンの理解がもたらす3つのメリット:

- 攻撃者の思考プロセスが分かる

- 多層防御の設計根拠が明確になる

- インシデント対応の優先順位を付けられる

次回は、攻撃の入り口として最も多い「パスワードクラック手法(辞書攻撃・ブルートフォース・レインボーテーブル等)」について、具体的な攻撃手法と対策を解説します。