私たちのビジネスや日常生活において、空気のように当たり前に存在している「電子メール」。チャットツールが普及した現在でも、公式な連絡や本人確認、ドキュメントの送付においてメールは欠かせないインフラであり続けています。

しかし、皆さんは電子メールがどのような仕組みで相手に届いているのか、その裏側を詳細にイメージできるでしょうか。「自分は怪しいサイトを見ていないから大丈夫」「ウイルス対策ソフトを入れているから問題ない」と考えているなら、それは少し危険かもしれません。

実は、現在広く使われている電子メールの基本的な仕組みは、インターネットが牧歌的で「性善説」に基づいて運用されていた時代に作られたものです。そのため、標準の状態ではセキュリティ的な配慮がほとんどなされておらず、盗聴やなりすましに対して極めて脆弱であるという側面を持っています。

例えるなら、「重要な機密書類やパスワードを、鍵のかかっていない透明な封筒に入れて、人混みの中をバケツリレーで運んでいる」ようなものです。

本記事では、図解を用いて電子メールの仕組み(SMTP、POP、IMAP)とその脆弱性を視覚的に解説し、さらにそれらを克服するための「暗号化技術(SMTPSなど)」や「認証技術(SMTP-AUTH)」について詳しく紹介します。

「なぜメール設定でポート番号を変える必要があるのか?」「S/MIMEとは何か?」といった疑問も、この記事を読めばスッキリ解決するはずです。

電子メールシステムを構成する4つの要素

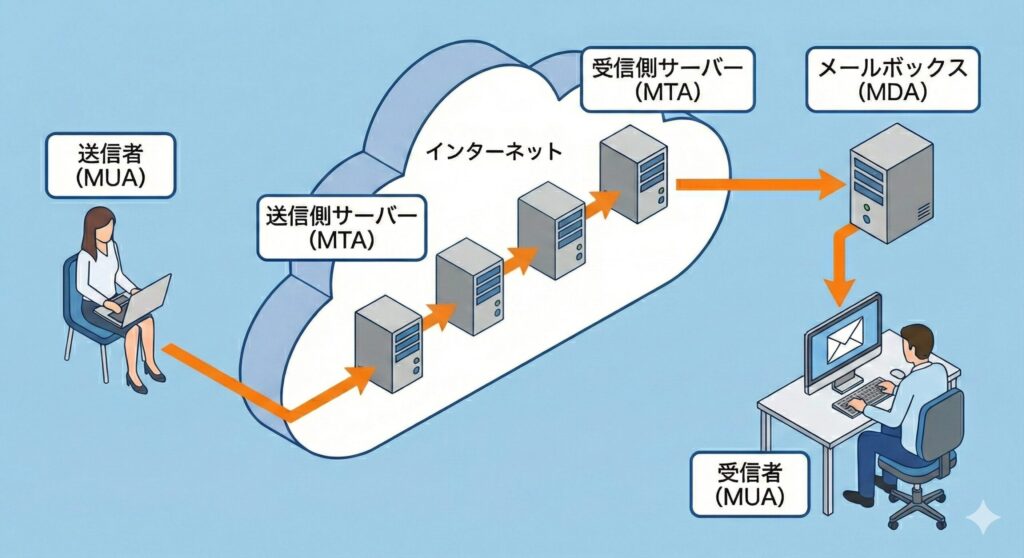

電子メールのセキュリティリスクを正しく理解するためには、まず「誰が」「どのように」メールを運んでいるのか、その登場人物と役割を正確に把握する必要があります。私たちが普段「メールソフト」と呼んでいるものや、裏側で動いているサーバーには、それぞれ専門的な名称と役割があります。

メール配送を支える4つの構成要素

電子メールシステムは、主に以下の4つの要素がバケツリレーのようにデータを渡すことで機能しています。これらのアルファベット3文字(MUA、MTA、MDA)は試験でも頻出ですので、役割をしっかりとイメージできるようにしましょう。

1. MUA (Mail User Agent)

これは、利用者が直接操作するメールソフトのことです。Outlook、Thunderbird、Apple Mailなどのデスクトップアプリや、Gmailなどのウェブメーラーがこれに該当します。MUAの役割は、メールを作成して送信依頼を出すこと、そして自分宛てのメールを受け取って表示することです。ユーザーの代理人(Agent)としてサーバーと会話を行います。

2. MTA (Mail Transfer Agent)

メールサーバーの中で、メールの「転送」を担当する機能です。郵便局で言えば「配送センター」や「集配トラック」のような役割を持ちます。代表的なものにPostfixやSendmailがあります。MUAから受け取ったメールを、宛先のメールサーバーまでバケツリレー方式で転送します。DNSサーバーに問い合わせて配送先を特定し、インターネットの世界を飛び回ってメールを届けます。

3. MDA (Mail Delivery Agent)

MTAが受け取ったメールを、最終的に各ユーザーの「メールボックス(私書箱)」に格納する機能です。MTAが「配送トラック」なら、MDAは「郵便受けに投函する配達員」です。Linuxなどのサーバー上では、procmailなどがこの役割を担うことがあります。MTAと一体化している場合も多いですが、機能としては「配送(Delivery)」を担います。

4. MUA (受信側) と MRA (Mail Retrieval Agent)

メールボックスに届いたメールを、ユーザーの手元に取り出す役割です。ここで活躍するのがPOPやIMAPといったプロトコルです。

このように、メールはPCから直接相手のPCに届くのではなく、複数のサーバー(エージェント)を経由して配送されます。この「経由する」という仕組みこそが、セキュリティを考える上での重要なポイントとなります。

インターネット黎明期の「性善説」

現在主流となっているメールプロトコルの原型は、インターネットがまだ一部の研究機関や大学など、限られた「信頼できる組織同士」で利用されていた時代に作られました。

当時の設計思想には、「悪意のある第三者が通信を盗み見たり、他人のふりをしてメールを送ったりする」という前提がほとんど含まれていませんでした。これを「性善説に基づいた設計」と呼びます。そのため、初期のプロトコルには「暗号化」や「厳格な認証」が欠落していました。

送信プロトコル「SMTP」の仕組みと脆弱性

SMTP(Simple Mail Transfer Protocol)は、その名の通りメールを転送するためのシンプルなプロトコルです。MUAからMTAへメールを送る際や、MTA同士がメールを転送する際に使用されます。

SMTPが抱える「性善説」という課題

SMTPが設計された当初、インターネットを利用するのは研究機関や大学など限られた信頼できる組織だけでした。そのため、SMTPには根本的なセキュリティ機能が欠落していました。

認証機能がない

初期のSMTPには、「誰が送信しているか」を確認するユーザー認証の仕組みがありませんでした。つまり、どこの誰であっても、MTAに接続さえできれば自由にメールを送信できてしまったのです。これが、かつてスパムメールの温床となった「オープンリレー(第三者中継)」の原因です。

通信が暗号化されていない

SMTPの通信はすべて平文(クリアテキスト)で行われます。コマンドもメール本文も、そのままの状態でネットワークを流れます。通信経路上でパケットをキャプチャされると、メール本文、件名、宛先がすべて丸見えになります。

Telnetによる手動送信の脅威

SMTPがいかに無防備かは、エンジニアが使う「Telnet」コマンドで手動送信してみるとよく分かります。以下のように、認証なしで偽の差出人になりすますことが可能です。

HELO mail.example.com

MAIL FROM: <fake_boss@example.com> <-- ここで社長のアドレスを勝手に入力できる

RCPT TO: <target@example.com>

DATA

From: 社長 <fake_boss@example.com>

Subject: 緊急振込依頼

...

.

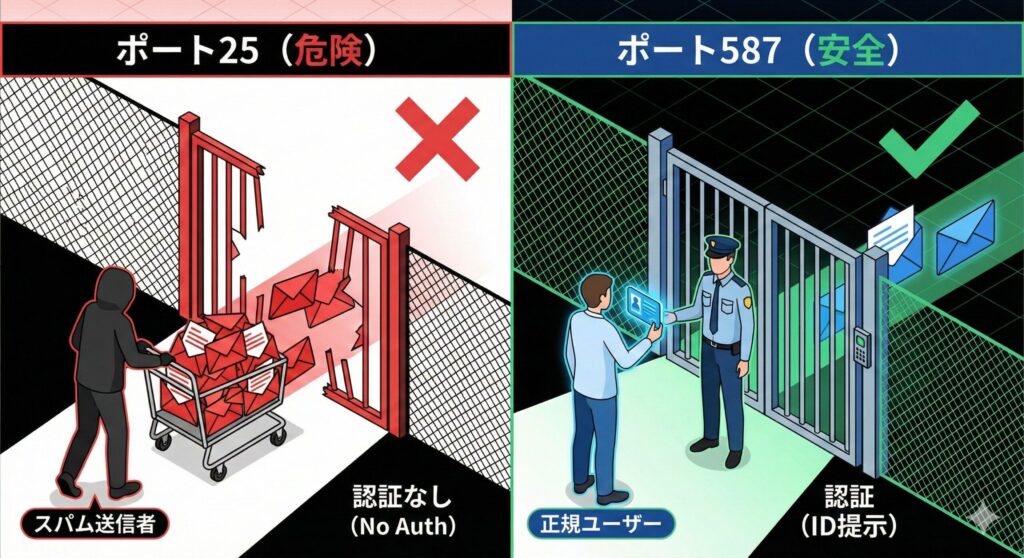

ポート番号の変遷:25番から587番へ

かつてSMTPは「25番ポート」を使用していました。しかし、認証なしで送れてしまう25番ポートを悪用したスパムメールが社会問題化しました。そこで、プロバイダ各社は「OP25B(Outbound Port 25 Blocking)」という対策を導入しました。これは、自社のネットワーク内から外部の25番ポートへの接続を遮断するものです。

これに代わって登場したのが「587番ポート(Submissionポート)」です。587番ポートは、メール送信時にユーザー認証(SMTP-AUTH)を強制するために用意されたポートです。現在、私たちがメールソフトを設定する際に587番を指定するのは、正当なユーザーであることを証明してメールを送るためなのです。

受信プロトコル「POP3」と「IMAP4」の違い

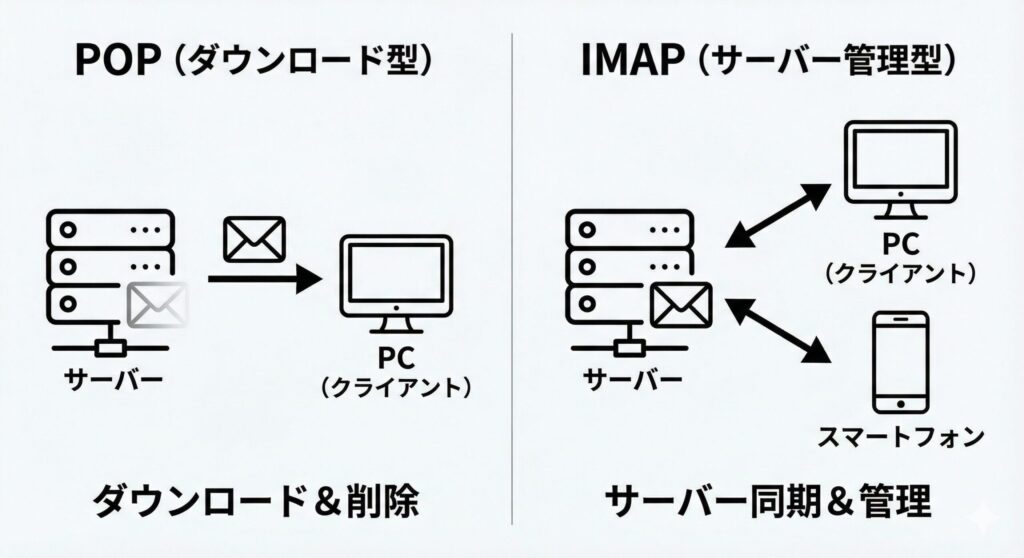

サーバーに届いたメールを受け取るためのプロトコルには、大きく分けてPOP3(Post Office Protocol version 3)とIMAP4(Internet Message Access Protocol version 4)の2つがあります。これらは「メールをどこで管理するか」という思想が根本的に異なります。

POP3:端末で管理する「切り取り」型

POP3は、サーバーにあるメールボックスからメールをダウンロードし、端末(PCやスマホ)に保存する方式です。基本設定では、ダウンロードしたメールはサーバーから削除されます(「サーバーにメッセージを残す」設定も可能ですが、あくまでオプションです)。

- メリット:端末に保存されるため、オフラインでも過去のメールを読める。サーバーの容量を圧迫しない

- デメリット:複数の端末(PCとスマホなど)でメールを共有・同期するのが難しい。端末が壊れるとメールデータも消える可能性がある

IMAP4:サーバーで管理する「閲覧」型

IMAP4は、メールをサーバー上に保管したまま、クライアントから閲覧する方式です。既読・未読の状態やフォルダ構成もサーバー上で管理されます。

- メリット:複数の端末からアクセスしても常に同じ状態が保たれる。端末を紛失してもメールデータはサーバーに残っている

- デメリット:サーバーの容量制限に達しやすい。オフラインでは本文が読めない場合がある(キャッシュ設定による)

受信プロトコル共通の脆弱性

SMTPと同様、POP3やIMAP4も、標準仕様ではIDやパスワード、メール本文を平文で送信します。

パスワードが丸見え

最大の欠点は、サーバーへログインする際のパスワードが平文で流れることです。カフェのフリーWi-Fiなどの公衆無線LAN環境で、暗号化されていないPOP/IMAPを使用してメールチェックを行うと、パケットキャプチャツールなどを使うことで、攻撃者にログイン情報を容易に盗聴されるリスクがあります。

もしカフェのWi-Fiなどで盗聴された場合、メールの中身だけでなく、アカウントのパスワードそのものが盗まれてしまいます。これは「家の鍵」を泥棒に渡すのと同じくらい危険な状態です。

IMAPは便利ですが、サーバー上に過去のメールが全て残る運用になるため、万が一パスワードが漏れてアカウントが乗っ取られると、過去数年分の機密情報がすべて漏洩するリスクがあります。

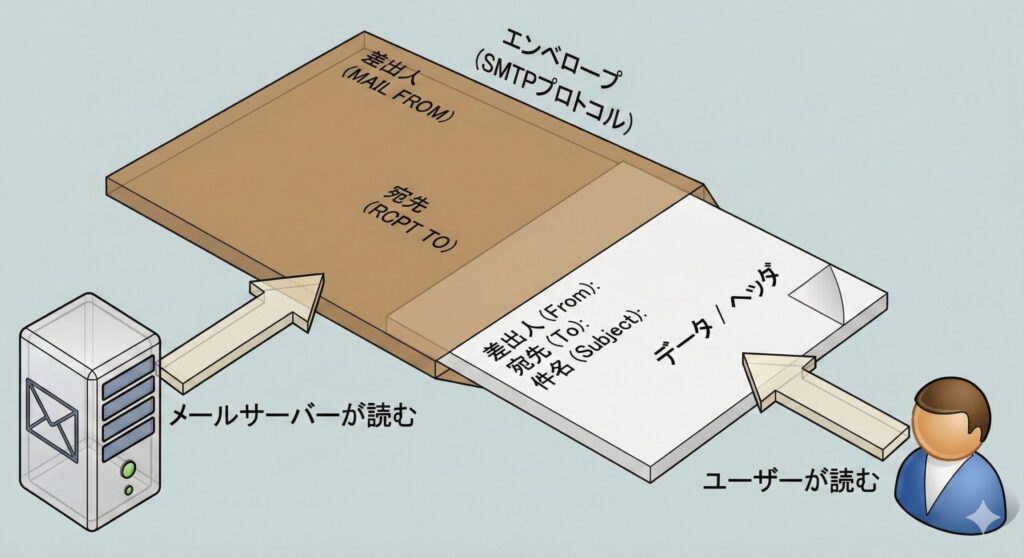

「エンベロープ」と「ヘッダ」:なりすましのメカニズム

メールセキュリティを語る上で最も重要、かつ試験でも頻出の概念が「エンベロープ(Envelope)」と「ヘッダ(Header)」の違いです。ここを理解すると、なぜメールの「なりすまし」がいとも簡単にできてしまうのかが分かります。

郵便に例えるメールの構造

メールのデータ構造は、現実の郵便物と全く同じ構造をしています。

- エンベロープ(封筒):メールサーバー(MTA)が配送のために使用する宛先情報です。SMTPコマンド(MAIL FROM、RCPT TO)で指定される情報であり、配送が終わると捨てられてしまうこともあります。郵便局員(MTA)はこの封筒の宛先だけを見て配達します

- ヘッダ(便箋の頭):メールソフト(MUA)が表示するための情報です。「To:」「From:」「Subject:」などが書かれています。これは封筒の中に入っている便箋の上部に書かれた宛名書きに相当します

- ボディ(本文):実際のメッセージ内容です

なぜ「なりすまし」が起きるのか?

重要なのは、「郵便局員(MTA)は封筒(エンベロープ)の宛先しか見ない」のに対し、「受取人(ユーザー)は便箋(ヘッダ)の差出人しか見ない」という点です。

悪意ある攻撃者は、この仕組みを悪用します。例えば、エンベロープの差出人(MAIL FROM)には攻撃者自身の正しいアドレスを設定し、配送エラーが自分に戻るようにしておきます。しかし、封筒の中身であるヘッダの差出人(From)には、「admin@bank.co.jp」のように銀行や取引先のアドレスを記述します。

メールサーバーはエンベロープの情報に基づいて正しく配送を行いますが、メールを受け取ったユーザーのソフトには、ヘッダに書かれた「銀行のアドレス」が差出人として表示されます。これが、メールなりすましの基本的な手口です。SMTPというプロトコル自体には、エンベロープとヘッダの一致を確認する機能が含まれていないのです。

メールプロトコル共通の脅威:中間者攻撃(MitM)

SMTP、POP、IMAPのいずれにおいても、通信が暗号化されていない場合に共通して発生する最大のリスクが「中間者攻撃(Man-in-the-Middle Attack)」です。

これは上の図のように、通信を行う二者の間に攻撃者が割り込み、データを盗み見たり、書き換えたりする攻撃です。

- 盗聴:メール本文や添付ファイルの内容を盗み見る

- 改ざん:請求書の振込先口座番号を、攻撃者の口座に書き換える

- セッションハイジャック:通信を乗っ取り、本人になりすまして操作する

中間者攻撃は、公衆Wi-Fiなどの暗号化されていないネットワークで特に発生しやすく、攻撃者は通信を傍受するための特別なツールを使用します。カフェや空港、ホテルなどで無料Wi-Fiを利用する際は、この攻撃のリスクが高まることを認識しておくべきです。

メールセキュリティにおける3大脅威

ここまで見てきたプロトコルの特性から、メールシステムは主に以下の3つの脅威にさらされています。

1. 盗聴(Sniffing)

前述の通り、SMTP、POP3、IMAP4は本来、通信を暗号化しません。インターネットという広大なネットワークをバケツリレーで経由していく過程で、悪意のあるルーター管理者や、同じWi-Fiネットワーク内の攻撃者によって、通信内容を盗み見られる可能性があります。業務上の機密情報や、パスワードリセットのURLなどが盗まれれば、甚大な被害につながります。

2. 改ざん(Tampering)

暗号化されていないメールは、配送途中で内容を書き換えられるリスクもあります。例えば、請求書の振込先口座番号を攻撃者のものに書き換えられてしまったとしても、受信者はそれに気づかず振り込んでしまうかもしれません。デジタル署名などの技術がない限り、届いたメールが送信時の状態と同じである保証はどこにもないのです。

3. なりすまし(Spoofing)

エンベロープとヘッダの乖離を利用したなりすましは、フィッシング詐欺や標的型攻撃メールの常套手段です。最近では、Emotet(エモテット)のようなマルウェアも、過去にやり取りした正規のメール本文を引用しつつ、差出人を偽装してウイルス付きファイルを送りつける手口を使います。

SMTPコマンドで見るメール送信の実際

技術的な理解を深めるために、実際にMUAがMTAに対してどのような命令(コマンド)を送っているのか、その会話の様子を見てみましょう。これはTelnetなどのツールを使って手動で実行することも可能です。

S: 220 mail.example.com ESMTP Postfix (サーバーの応答)

C: EHLO mypc.local (クライアントからの挨拶)

S: 250-mail.example.com

S: 250-SIZE 10240000

S: 250-AUTH PLAIN LOGIN

...

C: AUTH PLAIN dGVzdAB0ZXN0ADEyMzQ= (BASE64でエンコードされたID/Pass)

S: 235 2.7.0 Authentication successful

C: MAIL FROM:<sender@example.com> (エンベロープの差出人)

S: 250 2.1.0 Ok

C: RCPT TO:<dest@target.com> (エンベロープの宛先)

S: 250 2.1.5 Ok

C: DATA (ここから中身を送ります)

S: 354 End data with <CR><LF>.<CR><LF>

C: From: CEO <ceo@target.com> (ヘッダの差出人:ここで偽装が可能)

C: To: User <dest@target.com>

C: Subject: Urgent

C:

C: Please send money. (本文)

C: . (データの終わりを示すドット)

S: 250 2.0.0 Ok: queued as 89A2B1C

C: QUIT

S: 221 2.0.0 Bye

この例を見ると、MAIL FROM(エンベロープ)とFrom:(ヘッダ)が別のコマンドとして独立して送られていることがよくわかります。また、AUTHコマンドで認証を行っていますが、通信路が暗号化されていなければ、このBASE64文字列をデコードするだけでパスワードが漏洩してしまいます。

脆弱性を克服する「暗号化」と「認証」技術

こうした「性善説」時代の脆弱性を放置したまま、現代のインターネットを利用することは不可能です。そこで開発されたのが、通信経路を暗号化する技術(SSL/TLS)と、送信者を厳密に確認する認証技術です。

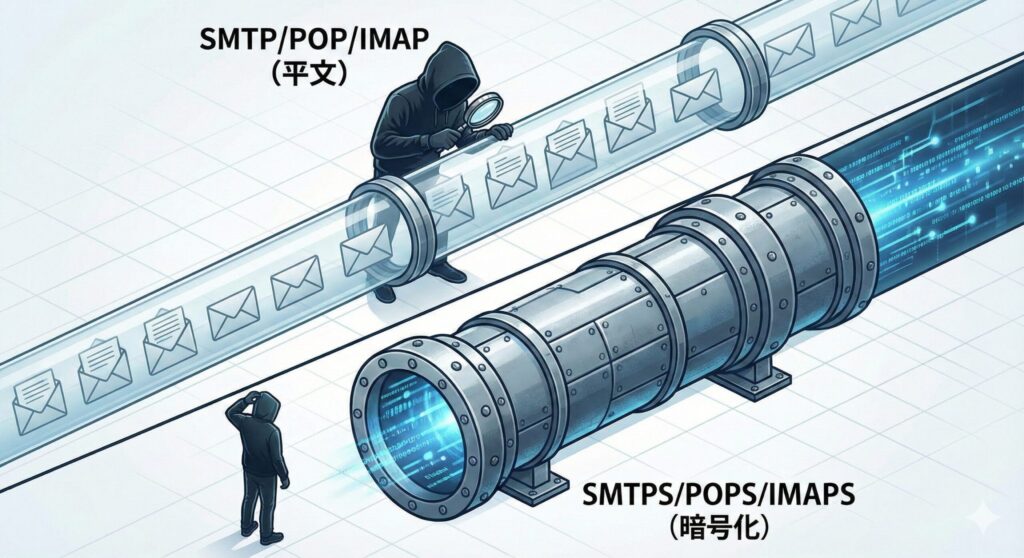

通信経路の暗号化(SSL/TLS化)

「透明なパイプ」だった通信経路を、外から中身が見えない「装甲されたトンネル」に変える技術です。プロトコル名の末尾に、Securityの「S」がつきます。

| 従来のプロトコル | 暗号化されたプロトコル | ポート番号 | 役割 |

|---|---|---|---|

| SMTP (25) | SMTPS (SMTP over SSL/TLS) | 465 | 送信・転送時の暗号化 |

| POP3 (110) | POPS (POP3 over SSL/TLS) | 995 | 受信時の暗号化 |

| IMAP4 (143) | IMAPS (IMAP4 over SSL/TLS) | 993 | 受信時の暗号化 |

これらを使用することで、通信経路上での「盗聴」を防ぐことができます。また、パスワード送信時も暗号化されたトンネルの中を通るため、認証情報が盗まれるリスクも劇的に低減します。

メールソフトの設定でポート番号を「110」から「995」に変更するのは、この「POPS」に切り替えるためです。多くのメールクライアントでは、SSL/TLS接続を有効にするチェックボックスと、ポート番号を設定する欄が用意されています。

SSL/TLSの仕組み

SSL/TLS暗号化は、公開鍵暗号方式とサーバー証明書を組み合わせた技術です。接続開始時に、クライアントとサーバーが「ハンドシェイク」と呼ばれる手順を踏み、暗号化に使用する鍵を安全に交換します。この仕組みにより、通信内容を第三者が解読することは実質的に不可能になります。現在、主要なメールサービス(Gmail、Outlook.comなど)では、この暗号化接続が必須となっています。

送信時の認証強化:SMTP-AUTH

従来のSMTPは「誰でも投函できるポスト」でしたが、これを「鍵を持っていないと開かないポスト」に変える技術がSMTP-AUTH(SMTP Authentication)です。

仕組み

メールを送信(MUAからMTAへ送る)する際、サーバーに対してユーザーIDとパスワードを提示させます。

効果

正規のIDとパスワードを知っているユーザーしかメールを送信できなくなるため、部外者によるメールサーバーの不正利用(スパムメールの踏み台など)を防ぐことができます。

現在、多くのプロバイダや企業では、このSMTP-AUTHを必須化しており、通常はSubmissionポート(ポート587)またはSMTPS(ポート465)と組み合わせて使用されます。

SMTP-AUTHには複数の認証方式があり、代表的なものにPLAIN、LOGIN、CRAM-MD5などがあります。このうちPLAINとLOGINは、必ずSSL/TLSと組み合わせて使用する必要があります。なぜなら、これらの方式ではパスワードがBase64エンコードされただけの状態で送信されるため、暗号化なしでは容易に解読されてしまうからです。

メールそのものを暗号化:S/MIME

SMTPSなどの経路暗号化は「配送トラック」を頑丈にする技術ですが、配送センター(メールサーバー)の中では、メールはいったん平文に戻って処理されます。つまり、メールサーバーの管理者には中身が見えてしまう可能性があります。

これに対し、「手紙そのものを金庫に入れて送る」ような技術がS/MIME(Secure/Multipurpose Internet Mail Extensions)です。

エンドツーエンド暗号化

送信者の手元でメールを暗号化し、受信者の手元で復号します。途中の経路やメールサーバー上でも中身は暗号化されたままです。

電子署名

「改ざんされていないこと」と「送信者が本人であること」を証明する機能も持ちます。

S/MIMEを利用するには、認証局から発行される電子証明書が必要です。この証明書には公開鍵と秘密鍵のペアが含まれており、公開鍵で暗号化されたメールは対応する秘密鍵でのみ復号できます。この仕組みにより、意図した受信者以外はメールの内容を読むことができません。

企業や官公庁など、高度な機密性が求められる組織では、S/MIMEの導入が標準化されています。ただし、送受信双方がS/MIMEに対応している必要があるため、個人レベルでの普及はまだ限定的です。

補足コラム:25番ポートブロック(OP25B)の導入背景

SMTPの脆弱性、特になりすましやスパムメールの送信をネットワークインフラのレベルで防ぐための対策として、OP25B(Outbound Port 25 Blocking)という仕組みが広く導入されています。

スパムの温床となった25番ポート

かつて、ウイルス感染したPCがボット化し、プロバイダ(ISP)を経由して大量のスパムメールを直接送信(ポート25を使用)する事例が多発しました。2000年代前半には、全世界のメールトラフィックの半分以上がスパムメールで占められていたという統計もあります。

ISPによる通信遮断とSubmissionポート

これを防ぐため、ISPは一般家庭の回線からインターネット方向への25番ポート通信を遮断(Blocking)しました。これがOP25Bです。その代わりとして用意されたのがSubmissionポート(ポート587)です。このポートはSMTP-AUTH(認証)が必須となっているため、ウイルスが勝手にメールを送ろうとしても認証で弾かれ、スパムの拡散を防ぐことができます。

OP25Bの導入により、スパムメールの量は大幅に減少しました。しかし、メールサーバーを自前で運用している企業や個人は、ポート設定を変更する必要が生じ、一時的に混乱が生じたことも事実です。現在では、ほとんどのメールソフトがSubmissionポートをデフォルトでサポートしており、設定の手間は大幅に軽減されています。

実践的なセキュリティ対策のポイント

ここまで技術的な仕組みを解説してきましたが、実際にメールのセキュリティを高めるために、私たちができる具体的な対策をまとめておきます。

メールソフトの設定を見直す

- 送信サーバー(SMTP)は、ポート587または465を使用し、SSL/TLSを有効化

- 受信サーバー(POP/IMAP)は、ポート995または993を使用し、SSL/TLSを有効化

- SMTP-AUTH(認証)を必ず有効にする

公衆Wi-Fiでのメール利用を避ける

暗号化されていないネットワークでは、中間者攻撃のリスクが高まります。どうしても利用する場合は、VPN接続を併用しましょう。

機密情報は添付ファイルとして送らない

メール本文や添付ファイルに、パスワードやクレジットカード番号などの機密情報を直接記載することは避けましょう。S/MIMEやPGPなどの暗号化技術を使用するか、セキュアなファイル共有サービスを利用してください。

不審なメールは開かない

差出人が不明なメール、件名や本文が不自然なメール、予期しない添付ファイルやリンクが含まれるメールは、開かずに削除するか、送信元を確認してから開くようにしましょう。

定期的なパスワード変更と強固なパスワードの使用

メールアカウントのパスワードは、他のサービスと使い回さず、長く複雑なものを設定しましょう。可能であれば、二段階認証(2FA)を有効にすることを強く推奨します。

【演習問題】メールの仕組みとセキュリティ対策 理解度チェック

本記事で解説した「メール配送の仕組み(MTA/MUA)」や「暗号化技術(SMTPS/POPS)」について、正しく理解できているかを確認しましょう。

メールセキュリティは情報処理安全確保支援士試験でも頻出の分野ですが、単なる用語の暗記ではなく、「どの通信経路で、どのようなリスクがあるか」をイメージできることが重要です。

全10問の選択式クイズです。解説もあわせて表示されますので、知識の定着にお役立てくださ

まとめ:防御の基本は「暗号化」と「認証」

本記事では、電子メールの脆弱性と、それを守るための技術について解説しました。

- 脆弱性:初期のSMTP/POP/IMAPは、平文通信であり、認証も不十分だった

- 暗号化(SSL/TLS):SMTPS/POPS/IMAPSを利用することで、通信経路をトンネル化し、盗聴とパスワード漏洩を防ぐ

- 認証(SMTP-AUTH):メール送信時にパスワード認証を行うことで、不正なメール送信を防ぐ

- エンドツーエンド暗号化(S/MIME):メール本体を暗号化し、サーバー管理者にも内容を見られないようにする

- エンベロープとヘッダの違い:この構造的な分離が、なりすましを可能にしている

メールは複数のサーバーを経由してバケツリレーされます。SMTP、POP、IMAPの標準状態は平文通信であり、盗聴が可能です。エンベロープ(配送用宛先)とヘッダ(表示用宛先)の違いが、なりすましを可能にしています。MTAは「封筒」を見て運び、ユーザーは「便箋」を見て読みます。

これらの基礎知識は、情報処理安全確保支援士試験においても頻出のテーマです。単に用語を暗記するのではなく、「なぜ危ないのか」「どの段階で攻撃が成立するのか」というメカニズムをイメージできるようになることが、合格への、そして実務で通用する知識への第一歩となります。

これらを組み合わせることで、メールの配送経路における「盗聴」や「不正利用」のリスクは大幅に軽減されました。

しかし、まだ一つだけ解決できていない大きな問題があります。それは、「届いたメールの差出人が、本当にその人なのか?」をどうやって見分けるか、という問題です。SMTP-AUTHは「メールサーバーにログインする人」の確認はできますが、メールの「差出人(From)」に誰の名前を書くかまでは制御しきれません。

そこで次回は、最後の砦となる「なりすまし対策(送信ドメイン認証)」に焦点を当てます。SPF、DKIM、DMARCといった技術が、どのようにして偽メールを見破っているのか、その仕組みを詳しく解説します。