情報セキュリティにおいて、認証はシステムを守る最初の砦です。長年使われてきたパスワード認証の限界は明らかになっています。複雑な文字列を覚える負担、使い回しによるリスク、リスト型攻撃への脆弱性。これらを克服する技術として定着しつつあるのが生体認証であり、その安全性をネットワーク越しに標準化する技術がFIDO(ファイド)です。

情報処理安全確保支援士試験においても、認証技術は午後試験で頻出のテーマです。特にFIDO2やWebAuthnの仕組み、生体認証特有のエラー率(FAR/FRR)のトレードオフ関係は、正確な理解が求められます。本記事では、生体認証の基礎から最新のパスワードレス認証の主役であるFIDO2のアーキテクチャまでを深掘りし、セキュリティのプロフェッショナルとして知っておくべき知識を網羅します。

生体認証の基礎と精度の指標

生体認証(Biometrics)とは、人間の身体的特徴や行動的特徴を用いて本人確認を行う技術です。認証の3要素である「知識(パスワード)」「所持(ICカード)」「生体(存在)」のうち、生体にあたります。

身体的特徴と行動的特徴の分類

生体認証は測定対象によって大きく2つに分類されます。

身体的特徴(Physical Characteristics)

身体の構造的な特徴を利用するもので、変化しにくいため長期間安定して利用できます。

指紋認証(Fingerprint): 最も普及している方式で、スマートフォンのロック解除などで一般的です。しかし、残留指紋を採取され、ゼラチンなどで偽造される「グミ指紋攻撃」のリスクがあります。

静脈認証(Vein): 指や手のひらの静脈パターンを近赤外線で読み取ります。体内組織であるため盗撮や偽造が極めて困難で、銀行のATMなどで採用される高セキュリティな方式です。

顔認証(Face): カメラで顔の特徴点を抽出します。非接触で利便性が高い一方、マスク着用時の精度低下や、写真・動画による「なりすまし(プレゼンテーション攻撃)」への対策(生体検知)が重要です。双子の場合の誤認リスクも考慮すべき点です。

虹彩認証(Iris): 瞳孔の外側にある虹彩のパターンを利用します。経年変化がほとんどなく、双子でも別パターンとなるため非常に精度が高いのが特徴です。

行動的特徴(Behavioral Characteristics)

人間の行動の癖や習慣を利用するもので、身体的特徴に比べて変動しやすいですが、継続的な認証(コンティニュアス認証)に応用可能です。

筆跡認証: 書く速度や筆圧、空中でペンを動かす動作などを解析します。

キーストローク認証: キーボードを打つリズムや打鍵の間隔(フライトタイム)を分析します。

歩容認証(Gait): 歩く姿勢や歩幅、腕の振り方などをカメラで分析します。遠距離からでも特定可能な点が特徴です。

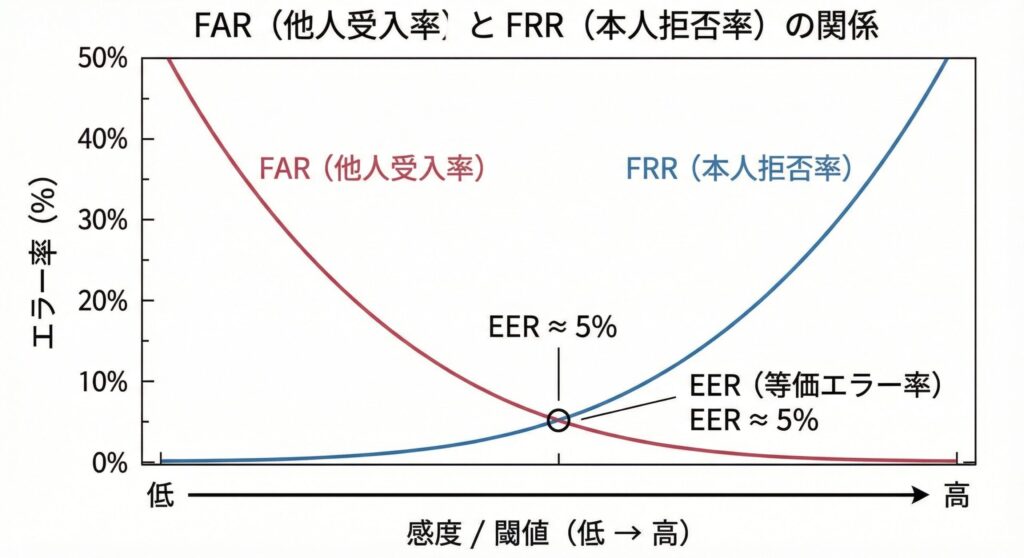

認証精度を決定づけるFARとFRR

生体認証システムを導入・設計する際、避けて通れないのが精度の調整です。パスワードであれば「一致」か「不一致」かの判定ですが、生体認証はアナログなデータを扱うため、「どれくらい似ているか」というスコアで判定します。ここで重要となる指標が2つあります。

本人拒否率(FRR: False Rejection Rate)

本人が正しく認証操作を行ったにもかかわらず、システムが「本人ではない」と誤って拒否してしまう確率です。これが高いと、ユーザーは何度も指をかざし直さなければならず、利便性が著しく低下します。

他人受入率(FAR: False Acceptance Rate)

全くの他人が認証操作を行った際に、システムが誤って「本人である」と許可してしまう確率です。これが高いということは、セキュリティホールそのものであり、絶対避けなければならない事態です。

トレードオフとバランス設計

FRRとFARはトレードオフの関係にあります。セキュリティを厳しくしようとして判定の閾値を上げると、他人は通さなくなります(FAR低下)が、本人であっても少し指が濡れているだけで拒否されるようになります(FRR上昇)。逆に、利便性を優先して閾値を下げると、スムーズに認証できます(FRR低下)が、似ている他人を通してしまうリスクが高まります(FAR上昇)。

試験対策としては、「FARとFRRが交差する点(EER: Equal Error Rate)が低いシステムほど、認証精度が高い」という点を押さえておきましょう。また、銀行ATMのような高セキュリティな環境ではFARを限りなく0に近づける設定にし、スマートフォンのロック解除のような利便性重視の環境ではバランスを取るなど、用途に応じたチューニングが求められます。

FIDO(Fast Identity Online)の革新性

生体認証には致命的な課題がありました。「生体情報は変更できない」という点です。もし、サーバーに保存されている指紋データや顔データが漏えいした場合、パスワードのように「変更」することができません。一生その生体情報は認証に使えなくなってしまいます。この課題を解決し、安全な生体認証の標準規格として登場したのがFIDOです。

従来の生体認証との決定的な違い

従来の生体認証システムの一部では、生体情報(の特徴点データ)をサーバー側で集中管理していました。これに対し、FIDOアーキテクチャでは「生体情報はデバイス(スマホやPC)から外に出さない」という大原則があります。

サーバー側には生体情報を一切送らず、どうやって本人確認を行うのか。ここで活用されるのが公開鍵暗号方式とチャレンジレスポンス認証です。

FIDO認証の仕組みとプロセス

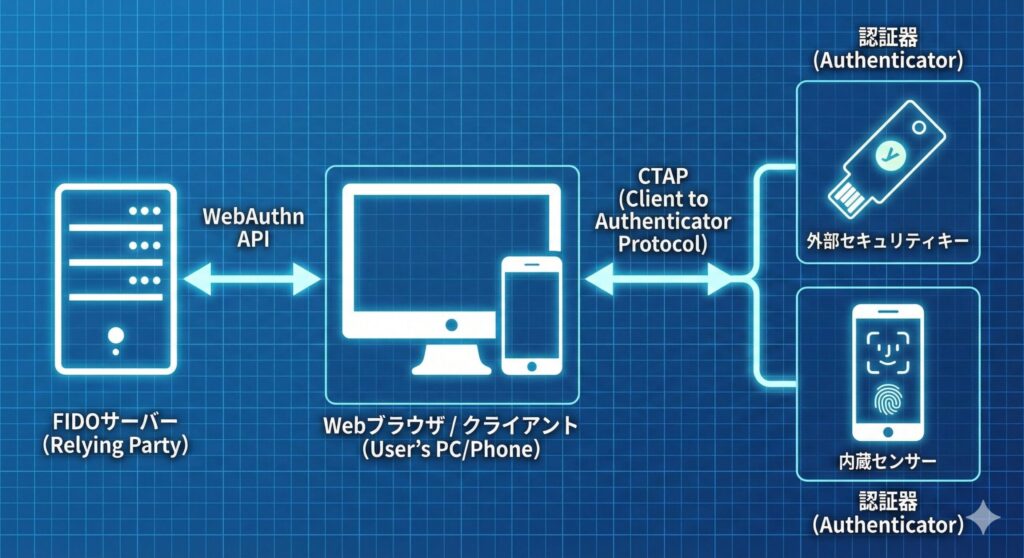

FIDO認証は主に以下の3つの構成要素で成り立っています。

- FIDOサーバー: サービス提供者側(RP: Relying Party)に設置され、公開鍵を管理

- FIDOオーセンティケータ(認証器): ユーザー側のデバイス(スマホの指紋センサーやYubiKeyなどのセキュリティキー)で、秘密鍵を生成・管理し、生体認証を実行

- クライアント: ブラウザやアプリなど、サーバーと認証器の仲介を実行

登録フェーズ(Registration)

- ユーザーはデバイス上で生体認証(またはPIN入力)を行い、正規の所有者であることを証明

- 認証器内部で、そのサービス専用の「秘密鍵」と「公開鍵」のペアを生成

- 「公開鍵」のみをサーバーに送信し、サーバーはこれをユーザーIDと紐付けて保存

- 「秘密鍵」はデバイスのセキュアな領域(TPMやSecure Element)に厳重に保管され、絶対に外部には出ない

認証フェーズ(Authentication)

- ユーザーがログイン要求を出すと、サーバーはランダムなデータ(チャレンジ)をクライアントに送信

- クライアントは認証器に認証を要求

- 認証器は、ユーザーに生体認証を要求(ローカル認証)

- 生体認証が成功すると、認証器は保管していた「秘密鍵」を使って、サーバーから送られたチャレンジにデジタル署名を作成

- 署名付きデータをサーバーに送り返す

- サーバーは、事前に登録されている「公開鍵」を使って署名を検証。検証に成功すれば、正規の秘密鍵を持った(生体認証をパスした)ユーザーであると判断し、ログインを許可

この仕組みにより、ネットワーク上には署名データしか流れず、生体情報はデバイス内に留まり続けます。仮にサーバーがハッキングされて公開鍵が流出しても、それを使ってなりすましを行うことは不可能なのです。

FIDO2:Web標準への進化

FIDOをさらにWeb標準技術として発展させたのがFIDO2です。FIDO2は、パスワードレスな世界を実現するために、以下の2つの規格で構成されています。

WebAuthn (Web Authentication API)

W3Cによって標準化されたWeb APIです。Webブラウザから、デバイスのFIDO認証機能(指紋センサーなど)を直接呼び出すための仕様で、JavaScriptを使って実装されます。

CTAP (Client to Authenticator Protocol)

FIDOアライアンスが策定したプロトコルです。PC(クライアント)と、外部認証器(スマホやセキュリティキー)との間の通信を規定します。

- CTAP1: 従来のFIDO U2Fに相当。主に2要素認証の2つ目として使用

- CTAP2: WebAuthnと連携し、外部認証器側でユーザー検証(生体認証やPIN)を行い、パスワードレス認証を実現

FIDO2の普及により、Chrome、Edge、Safari、Firefoxといった主要ブラウザで、特別なソフトをインストールすることなく、指紋や顔認証によるWebサイトへのログインが可能になりました。これを「パスキー(Passkeys)」というブランド名で展開しているプラットフォーマーも増えています。

生体認証とFIDOのセキュリティリスクと対策

強固に見えるFIDOや生体認証ですが、万能ではありません。情報処理安全確保支援士として、そのリスクや限界、そして攻撃手法についても理解しておく必要があります。

プレゼンテーション攻撃(なりすまし)

生体認証センサーに対して、偽造した生体情報を提示する攻撃です。

攻撃手法: 高解像度の顔写真、3Dマスク、録音した音声、シリコンで作った偽造指紋などを使用します。

対策:

- 生体検知(Liveness Detection): まばたきを検知する、ディスプレイの光の反射パターンを見る、静脈など体内の反応を見るといった方法で、対象が生きた人間であることを確認

- 多要素認証: 生体認証単独ではなく、所持情報(スマホ)などを組み合わせるFIDOの仕組み自体が対策となる

認証器の紛失・盗難と危殆化

FIDO認証では「秘密鍵」を持つデバイス(認証器)が信頼の起点です。

リスク: スマートフォンを紛失した場合、拾った第三者が認証を試みる可能性があります。

対策:

- FIDOの仕様では、秘密鍵の使用には必ず「ローカル認証(生体またはPIN)」が必要です。単にデバイスを盗んだだけでは、秘密鍵を利用した署名作成はできません

- ただし、安易なPIN(1234など)を設定していると突破される恐れがあります。また、生体認証の精度が低い場合もリスク要因となります

- アテステーション(Attestation): 登録時に、その認証器が「信頼できるメーカーの安全なモデルであるか」をサーバー側で検証する仕組みがあります。これにより、エミュレータなどの怪しい認証器からの登録を拒否できます

中間者攻撃(MITM)とフィッシングへの耐性

FIDOはフィッシング耐性が非常に高いことが大きな特徴です。

従来の脆弱性: パスワード認証やOTP(ワンタイムパスワード)認証では、偽サイト(フィッシングサイト)にユーザーが誤って情報を入力してしまうと、攻撃者に認証情報を盗まれます。

FIDOの防御メカニズム: FIDO認証では、署名を作成する際に「オリジン(ドメイン名など)」の情報を含めます。本物のサイト(example.com)で登録した鍵は、偽サイト(examp1e.com)では動作しません。ブラウザがオリジンを厳密にチェックするため、ユーザーが騙されていても、認証プロセス自体が自動的に停止します。

これは、人間がURLを確認するよりも遥かに確実な防御策であり、情報処理安全確保支援士試験でも「なぜFIDOはフィッシングに強いのか」という観点で問われるポイントです。

情報処理安全確保支援士試験での出題ポイント

情報処理安全確保支援士試験において、生体認証やFIDOは午後試験の記述問題で、具体的な導入シナリオと共に問われる傾向があります。以下のキーワードや概念は、自分の言葉で説明できるようにしておきましょう。

1. 認証の3要素の組み合わせ

多要素認証(MFA)の文脈で、「パスワード(知識)」の代わりに「生体(存在)」を使うケースや、FIDOにおける「デバイス(所持)」+「生体(存在)」の2要素認証の成立条件が問われます。

2. 生体情報のプライバシー保護

「生体情報は変更不可能であるため、漏えい時のリスクが高い」という前提と、その解決策としての「テンプレート保護技術」や「FIDOのようなローカル認証モデル」の優位性を記述させる問題が出ます。特に「サーバー側に生体情報を送らない」というフレーズは必須です。

3. FIDOのプロトコルフロー

「登録」と「認証」の違い、特に「秘密鍵はどこにあるか(デバイス内)」「サーバーは何を持っているか(公開鍵)」「ネットワークを流れるのは何か(チャレンジと署名)」というデータの流れを正確に追える力が求められます。過去問では、シーケンス図の穴埋め問題として出題されることもあります。

4. 運用時の例外処理(フォールバック)

実務的な視点として、「指を怪我して指紋認証ができない場合どうするか」という運用設計が問われることがあります。

- 別の指を登録しておく

- 別の認証方式(PINコードなど)をバックアップとして用意する

- 管理者が一時的なバイパスコードを発行する

といった、可用性を維持するための運用ルールについても記述できるようにしておきましょう。

実務における導入検討事項

生体認証とFIDOを実際のシステムに導入する際には、技術的な理解だけでなく、実務的な観点からの検討が必要です。

ユーザビリティとアクセシビリティ

生体認証の導入において、すべてのユーザーが同じ方法で認証できるとは限りません。視覚障害者にとって顔認証は使いにくく、指の欠損がある方にとって指紋認証は利用できません。複数の認証方式を用意し、ユーザーが選択できる柔軟性が求められます。

コンプライアンスとプライバシー規制

生体情報は個人情報保護法における「要配慮個人情報」に該当します。特にEUのGDPRでは、生体データは「特別なカテゴリーの個人データ」として厳格な取り扱いが求められます。FIDOのようにデバイスローカルで完結する方式は、こうした規制への対応としても優れています。

デバイスの互換性とエコシステム

FIDO2は標準化されていますが、すべてのデバイスやブラウザで同等に動作するわけではありません。古いスマートフォンや特定のOS環境では、生体認証機能が利用できない場合があります。サービス提供者は、対応環境を明確にし、非対応ユーザーへのフォールバック認証を用意する必要があります。

コストと投資対効果

生体認証デバイスやFIDO対応の認証基盤の導入には、初期投資とメンテナンスコストが発生します。一方で、パスワードリセットのヘルプデスクコスト削減、不正アクセスによる被害の減少、ユーザー体験の向上による離脱率の改善など、長期的な投資対効果を総合的に評価する必要があります。

生体認証とFIDOの未来展望

生体認証技術とFIDO規格は、今後さらに進化し、私たちの日常に深く浸透していくと予想されます。

パスキーの普及とパスワードレス社会

Apple、Google、Microsoftの3社は、FIDO AllianceとW3Cと協力し、「パスキー」の普及を推進しています。パスキーは、デバイス間で同期可能なFIDO認証情報であり、スマートフォンで登録したパスキーを、PCやタブレットでも利用できます。これにより、完全なパスワードレス体験が現実のものとなりつつあります。

マルチモーダル生体認証

複数の生体情報を組み合わせるマルチモーダル生体認証が、より高度なセキュリティを実現します。例えば、顔認証と音声認証を同時に行うことで、なりすましの難易度が飛躍的に高まります。また、一方の認証が失敗しても、もう一方で補完できる可用性のメリットもあります。

AIと生体認証の融合

機械学習技術の進歩により、生体認証の精度は向上し続けています。ディープラーニングを用いた顔認証は、化粧や加齢による変化にも対応できるようになりました。一方で、AIを悪用したディープフェイク技術による攻撃も高度化しており、AI対AIの攻防が続いています。

ゼロトラストアーキテクチャとの統合

現代のセキュリティモデルであるゼロトラストアーキテクチャでは、「決して信頼せず、常に検証する」という原則のもと、継続的な認証が求められます。生体認証は、この継続的認証のキーテクノロジーとなります。行動的生体認証(キーストロークや歩容)を用いて、バックグラウンドで常にユーザーを認証し続けることで、セッションハイジャックやなりすましをリアルタイムで検知できます。

学んだ知識を定着させよう

ここまでの内容が理解できたか、簡単なクイズで確認してみましょう。

まとめ:パスワードレス時代への架け橋

本記事では、生体認証の基礎特性から、現代の認証セキュリティの中核であるFIDO/FIDO2について詳しく解説しました。

- 生体認証の精度は、FAR(他人受入率)とFRR(本人拒否率)のトレードオフで決まる

- FIDOの本質は、公開鍵暗号方式とローカル認証を組み合わせ、サーバーへの生体情報送信を不要にしたことにある

- FIDO2(WebAuthn + CTAP)により、Webブラウザ標準でパスワードレス認証が可能となり、フィッシング耐性も飛躍的に向上した

- セキュリティとユーザビリティのバランス、プライバシー保護、運用面での例外処理など、実務的な視点も重要

セキュリティエンジニアとして、単に「指紋でログインできる」という表面的な利便性だけでなく、その裏側にある「秘密鍵の保護」や「オリジン検証によるフィッシング対策」といったロジックを理解していることが重要です。これらは、情報処理安全確保支援士試験だけでなく、実際のシステム設計やセキュリティコンサルティングの現場でも必ず役立つ知識となります。

パスワードレス認証の時代は、すでに始まっています。FIDOとパスキーの普及により、ユーザーは複雑なパスワードを覚える必要がなくなり、サービス提供者はパスワード管理の負担から解放され、全体としてセキュリティレベルが向上します。この変革の波を理解し、適切に設計・実装できる能力こそが、現代のセキュリティプロフェッショナルに求められるスキルです。

次回は、企業内ネットワークやクラウド利用で欠かせない「シングルサインオン(SSO)」の仕組みについて、ケルベロス認証やSAML、OpenID Connectといったプロトコルを中心に解説していきます。複数のサービスを安全かつ便利につなぐ技術をマスターしましょう。