デジタルトランスフォーメーション(DX)の加速に伴い、企業におけるインフラの主戦場はオンプレミスからクラウドへと完全に移行しました。総務省の通信利用動向調査を見ても、クラウドサービスを利用している企業の割合は年々増加の一途をたどっています。しかし、その利便性の裏で深刻化しているのが、クラウド特有の設定ミスや認識齟齬に起因するセキュリティインシデントです。

「AWSやAzureを使っているから、セキュリティはマイクロソフトやAmazonがやってくれているはずだ」——もし、あなたが、あるいはあなたの組織の経営層がこのように考えているとしたら、それは極めて危険な兆候です。確かにメガクラウドベンダーは、一企業では到底実現できないレベルの物理セキュリティとネットワーク防御を提供しています。しかし、それはあくまで「クラウドという箱」の安全性であり、「箱の中身」の安全性を保証するものではありません。

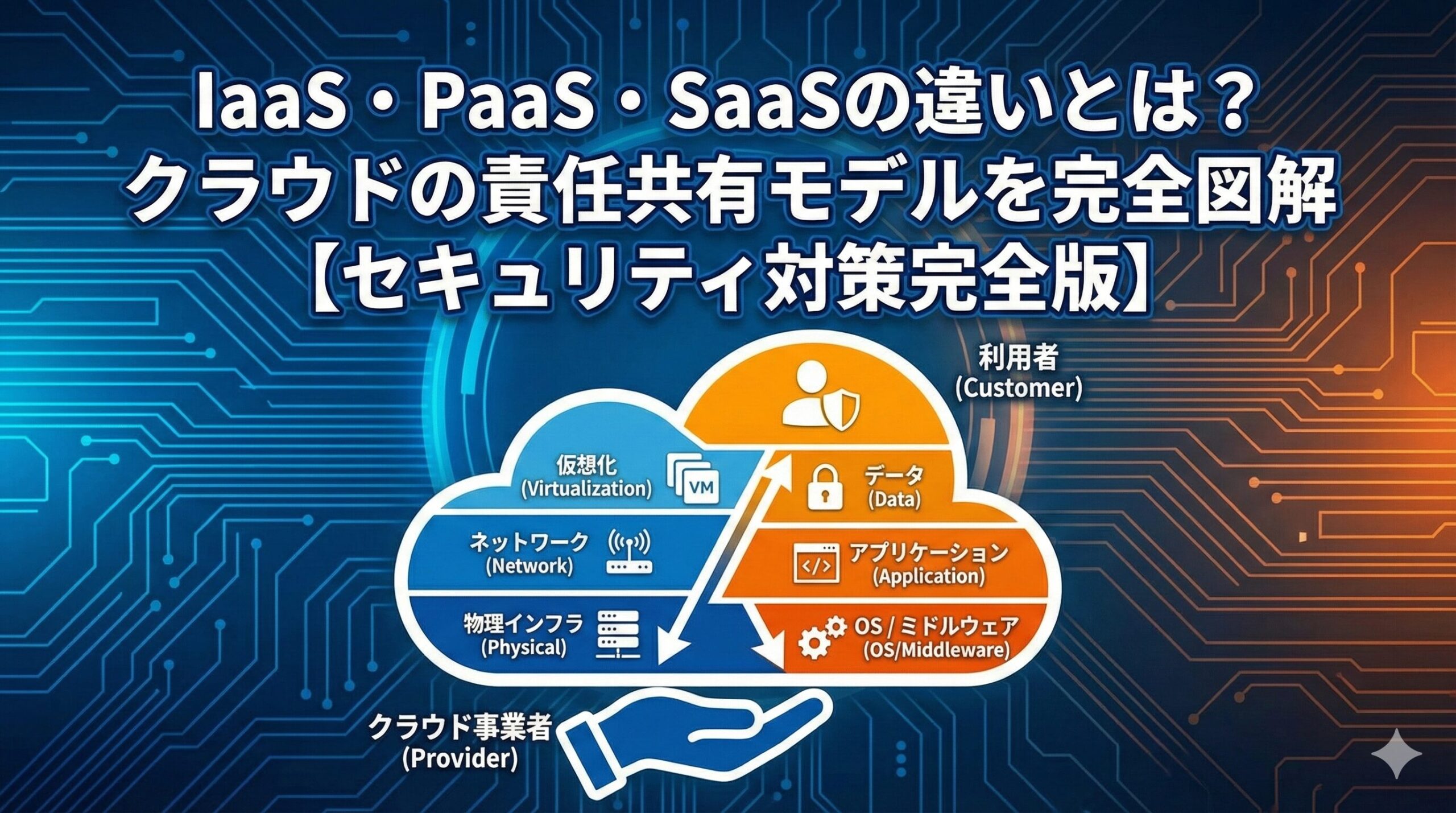

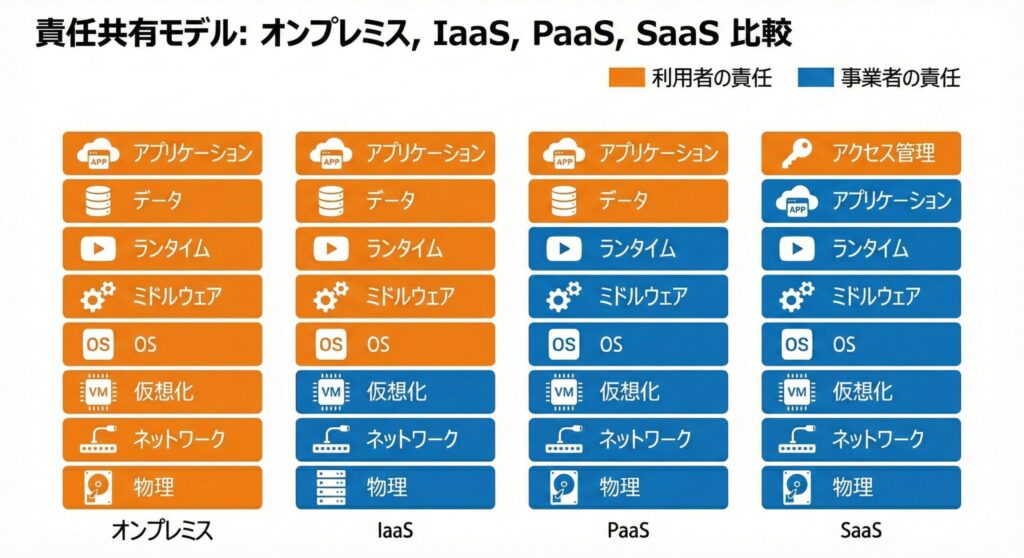

ここで理解しなければならない最も重要かつ根本的な概念が「責任共有モデル(Shared Responsibility Model)」です。これは、クラウド事業者(プロバイダ)と利用者(ユーザー)が、どの範囲までセキュリティ責任を負うかを明確に定義したルールです。この境界線を見誤ることは、家の鍵を開けっ放しにして「警備会社と契約しているから大丈夫」と過信することと同義であり、致命的な情報漏洩や不正アクセス、データ消失といった重大なインシデントに直結します。

本記事では、主要なサービス形態であるIaaS、PaaS、SaaSそれぞれの特徴を整理しながら、責任共有モデルの具体的な境界線と、利用者が実施すべきセキュリティ対策について徹底的に解説します。単なる用語の暗記ではなく、実務で判断に迷わないための「考え方」の軸を確立し、堅実なクラウド運用を実現するための知識を深めていきましょう。

1. 責任共有モデルの基本概念と重要性

クラウドサービスを利用する際、セキュリティの責任は「すべて事業者」にあるわけでも、「すべて利用者」にあるわけでもありません。サービスの種類やレイヤーに応じて、責任の所在が分担される仕組み——これが「責任共有モデル(Shared Responsibility Model)」です。このモデルを正しく理解することは、クラウドセキュリティにおける「憲法」を理解することに等しい重要性を持ちます。

責任の境界線は「コントロール可能な範囲」で決まる

責任の所在は、契約上の文言以前に、「物理的・技術的に誰がそのリソースを制御・管理できるか」という実態によって決まります。AWSやMicrosoftなどの主要ベンダーは、この概念を以下のように表現しています。

クラウドのセキュリティ(Security of the Cloud):事業者の責任

事業者は、クラウドサービスを提供するインフラストラクチャそのものを保護する責任を負います。具体的には、データセンターの物理的な入退室管理、電力供給、空調管理、サーバーハードウェアの保守、ネットワークケーブルの敷設、そして物理サーバー上で稼働するハイパーバイザー(仮想化基盤)の脆弱性対策などが含まれます。これらは利用者からはブラックボックスであり、手出しができない領域であるため、事業者が全責任を持って保護します。

クラウド内のセキュリティ(Security in the Cloud):利用者の責任

利用者は、事業者が用意したインフラの上で構築・保存・運用するものに対して責任を負います。具体的には、ゲストOSの設定、パッチ適用、ファイアウォール設定、アプリケーションのコード、ID・パスワード管理、そして保存されるデータそのものの管理です。「クラウド内」で発生した設定ミスや脆弱性放置による事故は、原則として利用者の過失となります。

なぜこのモデルが重要なのか?

過去に発生した大規模なクラウドセキュリティ事故の多くは、実はクラウド事業者側の不備ではなく、利用者側の「設定ミス(Misconfiguration)」が原因です。Gartner社の予測でも、「クラウドセキュリティの失敗の99%は利用者の過失によるものになるだろう」と言及されています。

「責任共有モデル」を理解していないと、「誰かがやってくれるだろう」という期待の空白地帯が生まれます。攻撃者は、この空白地帯——例えば、公開設定のまま放置されたストレージバケットや、デフォルトパスワードのままの管理コンソール——を正確に突いてきます。自組織が利用するサービスにおいて、どこからが自分の守備範囲なのかを明確に線引きし、その範囲内での対策を完遂することが、セキュリティエンジニアの責務です。

2. サービスモデルごとの詳細解説とセキュリティ対策

クラウドサービスは提供される抽象度によって主にIaaS、PaaS、SaaSの3つの形態に分類されます。それぞれのモデルにおいて、利用者が制御できる範囲(=責任範囲)は大きく異なります。ここでは、各モデルの特徴、代表的なサービス、そして具体的なセキュリティ対策のポイントを深掘りします。

IaaS(Infrastructure as a Service):最大の自由度と最大の責任

IaaSは、CPU、メモリ、ストレージ、ネットワークといった基本的なコンピューティングリソースをサービスとして提供する形態です。

- 代表的なサービス:Amazon EC2 (AWS)、Azure Virtual Machines、Google Compute Engine (GCE)

- 責任の分界点:仮想化ハイパーバイザーより下が事業者、ゲストOSより上が利用者

IaaSはオンプレミスに最も近い環境

IaaSはオンプレミスのサーバーをそのままクラウドに持ち込んだようなイメージです。自由度が極めて高い反面、利用者が負うべき責任も最大となります。OSの選択からミドルウェアのインストール、ネットワーク構成まで、すべてを自分で設計・構築できる代わりに、すべてを自分で守らなければなりません。

IaaSにおける具体的なセキュリティ対策

1. OSの堅牢化(Hardening)

IaaSでは、WindowsやLinuxなどのOSインストール後の管理は完全に利用者に委ねられます。

- パッチ管理:OSの脆弱性を修正するセキュリティパッチは、利用者が自ら適用スケジュールを策定し、実施しなければなりません。ゼロデイ脆弱性が発表された場合、即座に対応する体制が必要です。定期的なパッチ適用サイクルを確立し、緊急時の対応フローを事前に定義しておくことが重要です。

- 不要なサービスの停止:攻撃面(Attack Surface)を減らすため、サーバー上で不要なポートやサービスを無効化します。デフォルト設定のまま稼働させることは、攻撃者に余計な侵入経路を提供することになります。

2. ネットワークセキュリティの設計

物理的な配線は事業者が行いますが、論理的なネットワーク設計は利用者の責任です。

- 仮想ファイアウォール:AWSのSecurity Group、AzureのNetwork Security Groupなどの機能を用い、インバウンド(受信)およびアウトバウンド(送信)の通信を厳格に制御します。「とりあえず全開放」は絶対に避けるべきです。最小権限の原則に基づき、必要な通信のみを許可する設定が求められます。

- ネットワークセグメンテーション:Webサーバー、アプリケーションサーバー、データベースサーバーを異なるサブネットに配置し、万が一Webサーバーが侵害されても、奥にあるデータベースサーバーへ容易に到達できないようなネットワーク分離を行います。これは「多層防御(Defense in Depth)」の基本原則です。

3. 特権IDと認証鍵の管理

SSHの秘密鍵やRDPのパスワードなど、サーバーへのアクセス権限管理は最重要項目です。

- 踏み台サーバー(Bastion Host)を経由したアクセスのみを許可し、本番サーバーへの直接アクセスを遮断する

- AWS Systems Manager Session ManagerやAzure Bastionなどのエージェント経由でアクセスし、SSHポート自体を開放しない構成をとる

- 秘密鍵の暗号化保存と定期的なローテーション

- 多要素認証(MFA)の強制適用

4. データ保護とバックアップ

IaaS環境では、データのバックアップも利用者の責任です。ランサムウェア攻撃に備え、定期的なバックアップと復旧テストを実施し、バックアップデータは本番環境とは物理的・論理的に分離された場所に保管する必要があります。

PaaS(Platform as a Service):開発に集中できる環境

PaaSは、アプリケーションを稼働させるためのプラットフォーム(実行環境、ランタイム、ミドルウェア、データベースなど)を提供するサービスです。

- 代表的なサービス:AWS Lambda、Google App Engine、Azure App Service、Amazon RDS、Heroku

- 責任の分界点:ランタイムやミドルウェアまでが事業者、アプリケーションとデータが利用者

運用負荷を下げて開発に専念

PaaSを利用することで、利用者は「OSのパッチ当て」という重労働から解放されます。インフラ管理の手間が大幅に削減され、開発者はアプリケーション開発に集中できます。しかし、それはセキュリティ対策が不要になることを意味しません。責任範囲が変わっただけで、利用者が守るべき領域は依然として存在します。

PaaSにおける具体的なセキュリティ対策

1. アプリケーション層の脆弱性対策

PaaS上で動作するプログラムコードの品質は、100%利用者の責任です。

- セキュアコーディング:SQLインジェクション、OSコマンドインジェクション、XSS(クロスサイトスクリプティング)、CSRF(クロスサイトリクエストフォージェリ)などの脆弱性を作り込まない実装が必要です。OWASP Top 10などのガイドラインを参考に、セキュアなコーディング規約を策定しましょう。

- 依存ライブラリの管理:アプリケーションで使用しているオープンソースライブラリに脆弱性がないか、SCA(Software Composition Analysis)ツールなどで継続的に監視します。Log4Shellのような深刻な脆弱性は、依存ライブラリから発生することも多いため、定期的な棚卸しと更新が不可欠です。

2. 設定(Configuration)のセキュリティ

PaaS特有の設定ミスに注意が必要です。

- ストレージの公開設定:クラウドストレージ(Amazon S3、Azure Blob Storageなど)の公開設定ミスによる情報漏洩は後を絶ちません。バケットポリシーやアクセス制御リスト(ACL)を正しく設定し、意図しない公開を防ぎます。定期的な設定監査ツール(後述のCSPM)の導入も有効です。

- データベースの暗号化:データベースサービスの暗号化オプション(保存時の暗号化、転送時の暗号化)を有効化し、保存データを保護します。また、データベースへのアクセスは必要最小限のIPアドレスやVPCからのみ許可する設定が重要です。

3. APIセキュリティ

PaaSはAPIを通じて操作されることが多いため、APIキーの管理や、APIゲートウェイによる流量制限(Throttling)、認証認可の仕組みが不可欠です。APIキーはコード内にハードコーディングせず、環境変数やシークレット管理サービス(AWS Secrets Manager、Azure Key Vaultなど)を活用して安全に管理します。

4. ログとモニタリング

アプリケーションのアクセスログ、エラーログ、監査ログを適切に記録し、異常なアクセスパターンや攻撃の兆候を早期に検知できる体制を整えます。CloudWatch、Azure Monitor、Stackdriverなどのサービスを活用し、リアルタイムでの監視とアラート通知を設定しましょう。

SaaS(Software as a Service):利用者は「使い方」に責任を持つ

SaaSは、電子メール、CRM、ストレージ、チャットなど、完成されたソフトウェアをインターネット経由で利用する形態です。

- 代表的なサービス:Microsoft 365、Salesforce、Slack、Zoom、Box、Dropbox、Google Workspace

- 責任の分界点:アプリケーション機能までが事業者、データとアクセス権限、クライアントエンドポイントが利用者

設定と人の管理がセキュリティの鍵

SaaSではシステム内部の管理は不可能です。したがって、「誰に」「どのように」使わせるかというガバナンスとアイデンティティ管理が対策の主軸となります。技術的な脆弱性対策よりも、組織のポリシー設定と従業員教育が重要な位置を占めます。

SaaSにおける具体的なセキュリティ対策

1. 強力な認証・認可基盤の構築

SaaSはIDとパスワードさえあれば、世界中どこからでも企業の重要データにアクセスできてしまいます。

- 多要素認証(MFA)の強制:パスワードのみの認証は脆弱です。フィッシング攻撃やパスワードリスト攻撃に対抗するため、SMSや認証アプリ(Google Authenticator、Microsoft Authenticatorなど)、ハードウェアトークン(YubiKeyなど)を併用します。全ユーザーに対してMFAを必須化することが理想です。

- シングルサインオン(SSO)の導入:複数のSaaSを利用する場合、個別にパスワードを管理するのはリスクです。IdP(Identity Provider)としてOktaやAzure ADなどを導入し、認証を一元化します。これにより、パスワード管理の負担軽減と、退職者のアカウント一括無効化が可能になります。

- 条件付きアクセス:特定のIPアドレスや地域、デバイスの状態(マルウェア対策ソフトの稼働状況など)に基づいてアクセスを制御する条件付きアクセスポリシーを設定します。

2. データ共有設定の監査と制御

「便利さ」は「リスク」と隣り合わせです。

- 外部共有の制限:外部ユーザー(ゲスト)の招待権限を一般社員に与えるか、管理者の承認制にするか。共有リンクの有効期限やパスワード設定を必須にするか。これらポリシーを策定し、システム的に強制する設定を行います。

- DLP(Data Loss Prevention)の活用:機密情報(クレジットカード番号、個人情報など)を含むファイルの外部共有を自動的にブロックする機能を設定します。Microsoft 365やGoogle Workspaceには標準でDLP機能が備わっています。

- 定期的な権限レビュー:誰がどのデータにアクセスできるかを定期的に見直し、不要な権限は速やかに削除します。特に退職者や部署異動者のアクセス権限の棚卸しは重要です。

3. エンドポイントセキュリティ

SaaSにアクセスするPCやスマートフォン(エンドポイント)がマルウェアに感染していれば、そこから情報が抜かれます。

- BYOD(私物端末)ポリシー:私物端末からのアクセスを許可するかどうかの検討。許可する場合は、MDM(Mobile Device Management)ツールによる端末の状態監視と、企業データの分離(コンテナ化)が必要です。

- エンドポイント保護:マルウェア対策ソフト、EDR(Endpoint Detection and Response)の導入により、端末レベルでの脅威を検知・防御します。

4. シャドーITの可視化と対策

SaaSは導入が容易であるため、現場部門が情報システム部門の許可を得ずに勝手に利用を開始する「シャドーIT」が蔓延しやすい環境にあります。CASB(後述)などのツールを用いて利用状況を可視化し、ガバナンスを効かせることが重要です。許可されていないSaaSの使用を検知した場合は、なぜそのツールが必要だったのかを理解し、公式に承認されたツールへの移行を促すなど、現場のニーズと安全性のバランスを取る対応が求められます。

3. クラウドセキュリティを支える高度な管理フレームワークと技術

責任共有モデルに基づく対策を、人力だけで完璧に行うのは困難になりつつあります。マルチクラウド環境やコンテナ、マイクロサービス化が進む現代において、効率的かつ確実に責任を果たすための最新の管理技術を紹介します。これらは実務だけでなく、高度なセキュリティ試験でも問われる可能性が高いキーワードです。

CSPM(Cloud Security Posture Management):設定ミスを自動検出

CSPMは「クラウドセキュリティ態勢管理」と訳されます。これは主にIaaS/PaaS環境において、クラウドの設定ミス(Misconfiguration)を自動的に検出し、評価するソリューションです。

クラウドの設定項目は膨大であり、人間が手動で全てをチェックし続けることは不可能です。CSPMは、AWSやAzure、GCPなどのAPIと連携し、以下のような項目を自動でスキャンします。

- S3バケットが全世界に公開されていないか

- セキュリティグループでSSHポートが全開放されていないか

- IAMユーザーにMFAが設定されているか

- 暗号化されていないディスクやデータベースはないか

- ログ記録が有効になっているか

CISベンチマークやNIST、PCI-DSSなどのセキュリティ基準に対する準拠状況を可視化し、違反があれば管理者に通知したり、自動修復(Auto-Remediation)を行ったりします。人間の目視確認に限界がある現在、CSPMは必須のツールとなっています。

代表的なCSPMツールには、Prisma Cloud(Palo Alto Networks)、Microsoft Defender for Cloud、AWS Security Hub、Wiz、Orcaなどがあります。

CWPP(Cloud Workload Protection Platform):ワークロード自体を保護

CWPPは「クラウドワークロード保護プラットフォーム」です。これは、仮想マシン、コンテナ、サーバーレス機能といった「ワークロード」そのものを保護することに特化しています。

クラウド上のワークロードは動的に生成・消滅を繰り返すため、従来のエージェント型アンチウイルスソフトでは対応しきれない場合があります。CWPPは、以下のような機能を一元的に提供します。

- 脆弱性スキャン:コンテナイメージやサーバーレス関数に含まれる既知の脆弱性を検出

- ランタイム保護:実行時の異常なプロセスやネットワーク通信を検知

- ファイル整合性監視:重要なシステムファイルの不正な変更を検知

- ネットワークセグメンテーション:マイクロセグメンテーションによる通信の最小化

開発パイプライン(CI/CD)に統合し、脆弱なコードが本番環境にデプロイされるのを未然に防ぐ「シフトレフト」のアプローチとも親和性が高いです。代表的なCWPPには、Aqua Security、Sysdig Secure、Trend Micro Cloud Oneなどがあります。

CASB(Cloud Access Security Broker):SaaS利用を可視化・制御

CASBは、ユーザーとクラウドサービス(主にSaaS)の間に位置し、利用状況の監視と制御を行うセキュリティゲートウェイです。ガートナーが提唱した概念で、以下の4つの柱(Four Pillars)を中核とします。

1. 可視化(Visibility)

社内で利用されている全てのクラウドサービス(許可されたものだけでなく、勝手に使われているシャドーITも含む)を検出し、リスクを評価します。ネットワークトラフィックやログを分析し、「どのSaaSが」「誰によって」「どれくらい」使われているかを可視化します。

2. データセキュリティ(Data Security)

クラウド上の機密データを検出し、DLP(Data Loss Prevention:情報漏洩防止)機能によって持ち出しをブロックしたり、暗号化したりします。例えば、クレジットカード番号を含むファイルが個人用Dropboxにアップロードされようとした際に、自動的にブロックします。

3. 脅威防御(Threat Protection)

アカウントの乗っ取り(通常とは異なる国からのログイン、大量のファイルダウンロードなど)や、クラウド経由でのマルウェア拡散を検知・防御します。UEBA(User and Entity Behavior Analytics)技術を活用し、異常な行動パターンを検知します。

4. コンプライアンス(Compliance)

GDPR、HIPAA、PCI-DSSなどの法規制や社内ポリシーへの準拠状況を監査します。監査証跡の記録と、コンプライアンス違反の自動検出により、法的リスクを低減します。

代表的なCASBには、Microsoft Defender for Cloud Apps、Netskope、Zscaler、McAfee MVISIONなどがあります。テレワークの普及により、社内ネットワークを経由しないアクセスが増えた現在、ゼロトラストセキュリティの中核として重要性が高まっています。

CNAPP(Cloud Native Application Protection Platform):統合的なクラウドセキュリティ

近年では、上記のCSPM、CWPP、そしてCI/CDセキュリティ、IAM管理などを統合した概念として、CNAPP(クラウドネイティブアプリケーション保護プラットフォーム)が登場しています。

CNAPPは、開発から本番運用まで、ライフサイクル全体を通じて一貫したセキュリティを提供するプラットフォームとして注目されています。個別のツールを組み合わせるのではなく、統合されたダッシュボードで全体のセキュリティ状況を把握し、効率的な運用を実現します。代表的なCNAPPベンダーには、Wiz、Orca Security、Prisma Cloudなどがあります。

4. 責任共有モデルを実務で活かすためのポイント

ここまで解説してきた責任共有モデルの概念を、実際の業務でどのように活かすかについて、実践的なポイントをまとめます。

契約前の責任範囲の明確化

クラウドサービスを導入する際は、必ず事前に以下の点を確認しましょう。

- SLA(Service Level Agreement)で保証される範囲と保証されない範囲

- データのバックアップ・復旧の責任はどちらにあるか

- インシデント発生時のサポート体制と対応範囲

- 監査やコンプライアンス対応における事業者の協力範囲

これらを明文化し、社内で共有することで、「思い込み」による責任の空白を防ぎます。

セキュリティ設計レビューの実施

新しいシステムをクラウド上に構築する際は、必ずセキュリティ設計レビューを実施しましょう。以下のチェックリストが有効です。

- 責任共有モデルに基づき、自社の責任範囲を洗い出したか

- 各レイヤー(ネットワーク、OS、アプリケーション、データ)での対策を明記したか

- 最小権限の原則に基づいたアクセス制御設計になっているか

- ログ記録と監視の仕組みは十分か

- インシデント対応手順は整備されているか

定期的な設定監査と教育

クラウド環境は日々変化します。新しいサービスが追加され、設定が変更され、新しいメンバーが参加します。だからこそ、定期的な設定監査と従業員教育が不可欠です。

- 四半期ごとのセキュリティ設定レビュー

- CSPMツールによる自動スキャンとレポート確認

- 全従業員向けのクラウドセキュリティ教育(特にSaaS利用時の注意点)

- 開発者向けのセキュアコーディング研修

インシデント対応計画の策定

どれだけ対策を講じても、インシデントのリスクをゼロにすることはできません。重要なのは、インシデント発生時に迅速かつ適切に対応できる体制です。

- インシデント対応チーム(CSIRT)の編成

- エスカレーションフローの明確化

- クラウド事業者への連絡手順の整備

- 定期的なインシデント対応訓練(テーブルトップエクササイズ)

責任範囲を明確にした運用ドキュメントの作成

各クラウドサービスについて、「誰が」「何を」「いつ」「どのように」管理するかを明記した運用ドキュメントを作成しましょう。これにより、担当者の異動や退職があっても、セキュリティレベルを維持できます。

特に以下の項目は必ず文書化すべきです。

- パッチ適用の手順と頻度

- アクセス権限の付与・剥奪フロー

- バックアップとリストアの手順

- ログの保管期間と監視方法

- セキュリティインシデント発生時の連絡先

【演習】クラウドセキュリティの核心「責任共有モデル」理解度チェック(全10問)

企業のクラウド移行が加速する中、セキュリティ事故の多くは「クラウド事業者任せ」による設定ミスや認識のズレから発生しています。AWSやAzureを使っていれば安全、というわけではありません。どこまでが事業者の責任で、どこからが自分の責任なのか――この「責任共有モデル」の境界線を正確に把握できていますか? 本記事で解説したIaaS・PaaS・SaaSの違いや、CSPM・CASBといった最新の管理手法について、全10問の練習問題を作成しました。知識の定着確認としてぜひ挑戦してみてください。

5. まとめ:自律的なセキュリティ運用の確立へ

クラウドの利用は、システム運用の形を劇的に効率化させました。しかし、どれだけ技術が進化しても、「自分たちの情報は自分たちで守る」というセキュリティの本質は変わりません。責任共有モデルは、クラウド利用における「契約上の線引き」であると同時に、利用者が主体性を持ってセキュリティに取り組むためのガイドラインでもあります。

IaaSでは、インフラエンジニアとしての知識を持ち、OSやネットワークを堅牢に保つこと。パッチ管理、ファイアウォール設定、アクセス制御——これらはすべて利用者の責任です。

PaaSでは、アプリケーション開発者としての矜持を持ち、脆弱性のないコードを書くこと。セキュアコーディング、依存ライブラリの管理、適切な設定——開発品質がそのままセキュリティ品質に直結します。

SaaSでは、IT管理者としての視点を持ち、適切な権限管理とガバナンスを効かせること。認証強化、共有設定の制御、シャドーITの可視化——組織全体のセキュリティ文化を醸成することが求められます。

それぞれのサービスモデルの特性を深く理解し、事業者に任せる部分(Offload)と自らがコントロールする部分(Control)を適切に切り分けることが、安全でコストパフォーマンスの高いクラウド活用の鍵となります。

また、CSPM、CWPP、CASBといった最新のセキュリティツールを活用し、人間の注意力に頼らない自動化されたセキュリティ運用体制を構築することも、これからのセキュリティ担当者には求められます。技術の進化に合わせて、セキュリティ対策も進化させていく——この継続的な改善の姿勢こそが、クラウド時代のセキュリティマネジメントの核心です。

クラウドセキュリティは決して難解なものではありません。責任の所在を正しく理解し、自分の守備範囲に対して誠実に対策を講じる——この基本に立ち返れば、どのような環境でも適切なセキュリティ対策を導き出すことができます。曖昧な理解を一つずつ排除し、確かな知識を持つセキュリティの専門家としてのステップアップを目指してください。