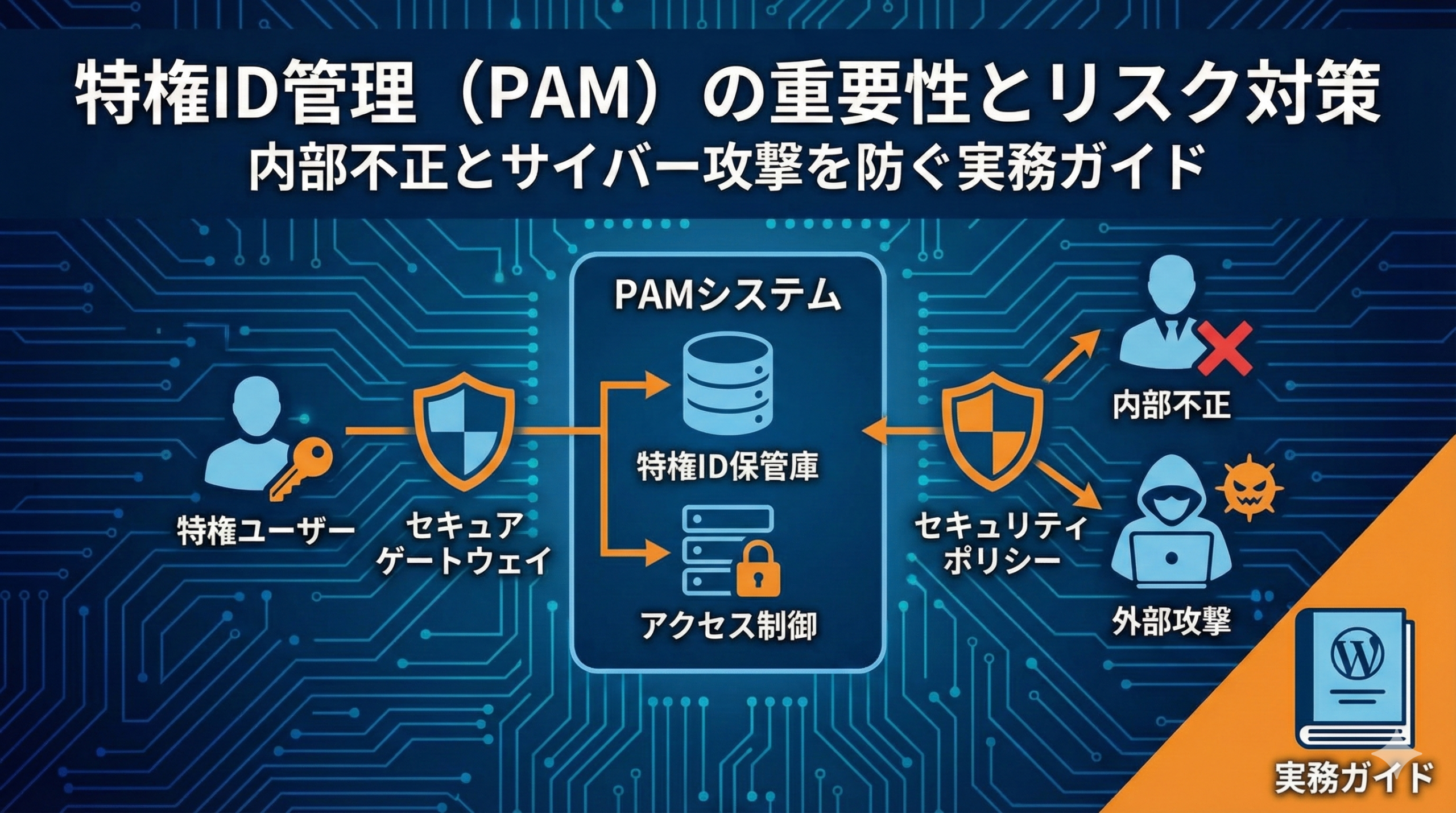

情報システムを運用する上で、最も強力な権限を持つ「特権ID」。その管理の成否は、組織のセキュリティレベルを決定づけると言っても過言ではありません。近年、多くの企業が直面している大規模な情報漏洩事件や、巧妙化するサイバー攻撃の多くには、この特権IDの悪用が関わっています。

特権IDは、システムの構成変更やデータの削除、全ユーザー情報の閲覧など、ビジネスの根幹を揺るがす操作が可能です。一度でも外部の攻撃者や悪意のある内部者に奪われれば、防御策は無効化され、壊滅的な被害を招くことになります。

本記事では、特権ID管理(PAM: Privileged Access Management)の基礎知識から、直面するリスク、そして具体的な対策手法までを深掘りして解説します。セキュリティの専門家として身につけておくべき、堅牢なアイデンティティ管理のあり方を紐解いていきましょう。

特権IDとは何か?その定義とリスクの所在

特権ID管理の第一歩は、何が「特権」に該当するのかを正確に把握することから始まります。一般ユーザーが日常業務で使用するIDとは異なり、システムに対して「何でもできる」権限を持つものが特権IDです。

特権IDの種類と役割

特権IDには、利用する対象に応じていくつかの種類が存在します。代表的なものを以下に示します。

OSレベルの特権ID Windowsの「Administrator」や、Linux/UNIXの「root」がこれに該当します。システム設定の変更、ソフトウェアのインストール、ユーザー追加などが可能です。

データベースの特権ID Oracleの「SYS」や「SYSTEM」、MySQLの「root」などです。データベース内の全テーブルへのアクセスや削除、構成変更が可能です。

ネットワーク機器の特権ID ルーターやファイアウォールの「enable」モードや管理者アカウントです。通信経路の変更やフィルタリング設定の変更が可能です。

クラウドインフラの特権ID AWSの「rootユーザー」やAzureの「グローバル管理者」です。クラウド環境全体の課金設定からリソースの削除まで、極めて広範な影響力を持ちます。

アプリケーションの特権ID ERPや人事システムなど、業務アプリケーション内での管理者権限です。これらは業務データへの完全なアクセス権限を持ちます。

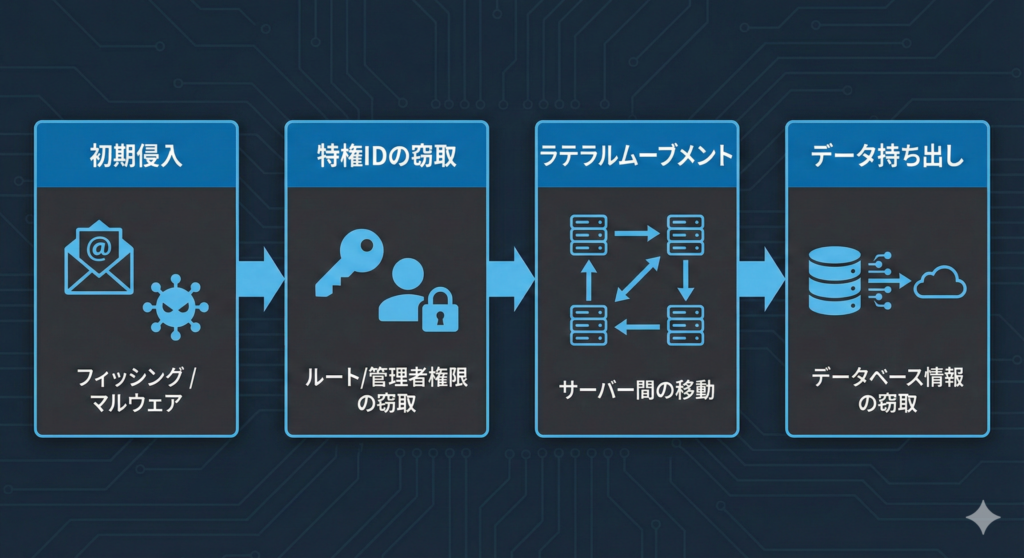

特権IDが狙われる理由

サイバー攻撃者にとって、特権IDを奪取することは「ゲームクリア」を意味します。通常のマルウェア感染だけでは、特定の端末内でしか活動できませんが、特権IDを手に入れることで、ネットワーク内を横展開(ラテラルムーブメント)し、最終的なターゲットである重要機密データへと到達できるからです。

また、内部不正の観点でも特権IDは大きなリスクです。十分な監視がない特権IDは、操作ログを消去することも可能であるため、悪意を持った従業員が「足跡を残さずに」データを持ち出す手段として悪用される危険性があります。

特権IDの奪取が成功すると、攻撃者は以下のような行動が可能になります。バックドアの設置により永続的なアクセスを確保し、機密データの大量ダウンロードを実行し、監査ログの改ざんや削除によって証拠を隠滅し、さらには他のシステムへの侵入の足掛かりとします。

管理不備が招く典型的な侵害シナリオ

特権IDの管理が不十分な場合、以下のような侵害が発生しやすくなります。

パスワードリスト攻撃による侵害 複数の特権IDで同じパスワードを使い回している場合、一箇所の漏洩が全システムへの侵入を許します。

踏み台攻撃 管理者の端末がマルウェアに感染し、そこから特権IDを使ってサーバーへログインされるケースです。管理者端末は攻撃者にとって宝の山であり、メモリダンプやキーロガーによって特権IDの認証情報が盗まれます。

退職者アカウントの放置 退職した元従業員や外注先のIDが有効なまま残っており、そこから不正アクセスが行われるリスクです。特に権限が強力であればあるほど、この脅威は深刻化します。

特権ID管理(PAM)における主要な4つの対策

特権IDのリスクを低減するためには、単にパスワードを複雑にするだけでは不十分です。特権IDの「ライフサイクル」全体をカバーする多層的な防御策が必要です。

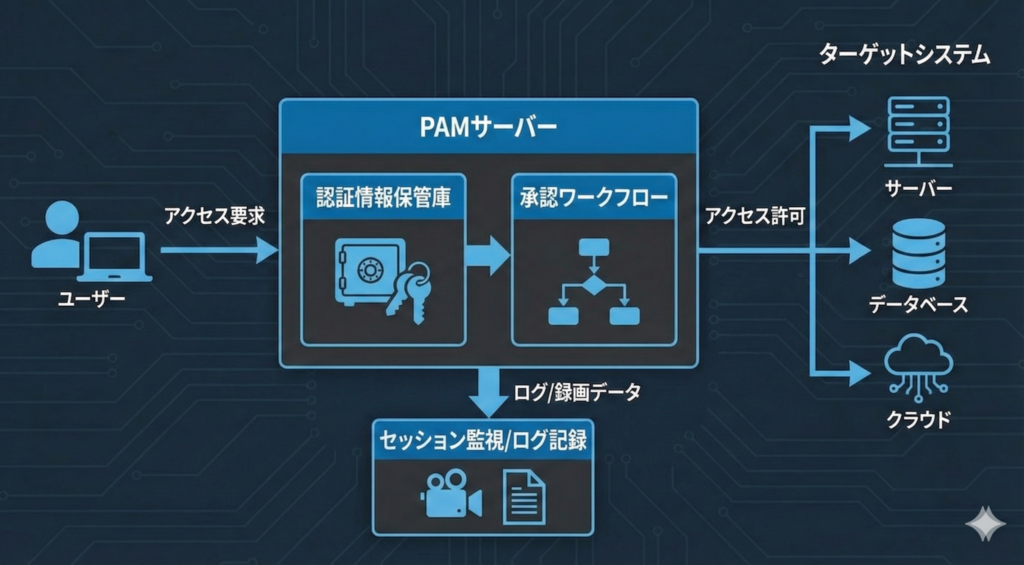

1. 申請・承認ワークフローの導入

特権IDを「常に誰でも使える状態」にしておくことは、リスクを最大化させます。理想的な運用は、必要な時だけ権限を与え、終わったら無効化することです。

これを実現するのが申請・承認ワークフローです。作業者は「いつ、誰が、どのシステムで、どのような作業を行うか」を事前に申請し、管理者が承認した時間枠だけ特権IDの使用を許可します。これにより、予期せぬ時間帯のログインや、意図しない担当者による操作を根本から排除できます。

承認プロセスには単一承認者だけでなく、重要度の高い操作には複数承認者を設定することも効果的です。また、承認の際には作業の目的、対象システム、予定作業時間を明確にすることで、事後の監査でも作業の正当性を確認できます。

2. パスワードの動的管理と隠蔽

特権IDのパスワードを人が覚えている状態は非常に危険です。現代的なPAMソリューションでは、パスワードを「ボルト(金庫)」と呼ばれる安全な領域に保存し、作業者には直接パスワードを教えない仕組み(パスワード隠蔽)を導入します。

作業者がログインする際は、PAMシステムが自動的に代理でパスワードを入力し、セッションを確立します。作業終了後にはパスワードが自動的に変更(ローテーション)されるため、万が一パスワードが一時的に漏洩しても、次回の攻撃には使えないようになっています。

パスワードローテーションの頻度は組織のポリシーによりますが、使用ごとに変更する方式が最も安全です。また、ボルト自体も暗号化され、アクセス制御と監査ログが厳密に管理されます。

3. セッションの記録とリアルタイム監視(証跡管理)

特権操作の内容をすべて記録することは、抑止力としてだけでなく、事後の監査や原因究明において不可欠です。

操作ログの取得 コマンドラインでの入力内容や、データベースへのクエリをすべてログとして保存します。これにより、いつ、誰が、何を実行したかが明確になります。

動画録画(スクリーンレコーディング) GUI操作を行うWindowsサーバーなどの場合、操作画面を動画で記録します。マウス操作やウィンドウの切り替えなど、コマンドログでは捉えられない操作も可視化できます。

リアルタイムアラート 「rm -rf /」のような破壊的なコマンドや、機密ファイルへのアクセスが検知された際、即座にセキュリティチームへ通知する仕組みを構築します。場合によっては、危険な操作を自動的にブロックする機能も実装できます。

セッション監視では、通常とは異なる操作パターンを検知する行動分析も重要です。例えば、深夜の大量データダウンロードや、通常アクセスしないシステムへの接続などは、即座にアラートの対象となります。

4. 最小権限の原則(PoLP)と職務分掌

「最小権限の原則(Principle of Least Privilege)」とは、ユーザーに与える権限を、業務を遂行するために必要な最小限の範囲に限定することです。

例えば、バックアップ作業だけを行う担当者には、データの削除権限やユーザー作成権限は不要です。このように役割に応じて権限を細分化(ロールベースアクセス制御:RBAC)し、一人の人間に過度な権限が集中しないように「職務分掌」を徹底することが、内部不正を防ぐ鍵となります。

職務分掌の実践例として、データベースの変更申請者と承認者を分離する、バックアップの実行者とリストアの承認者を別にする、といった施策があります。これにより、単独での不正行為を困難にし、複数人の共謀が必要となるため、内部不正のハードルを大幅に上げることができます。

最新の脅威に対する特権ID管理の高度化

IT環境がクラウドシフトし、リモートワークが普及した現在、従来の「社内ネットワークを守る」という考え方だけでは特権IDを守りきれなくなっています。

クラウド環境におけるIAMとの統合

AWSやAzure、GCPといったクラウド環境では、数千もの権限(Permissions)が複雑に組み合わさっています。ここで重要になるのが「アイデンティティ・ガバナンス」です。

従来のオンプレミス環境の特権ID管理に加え、クラウドのIAM(Identity and Access Management)を統合的に管理する必要があります。不要な権限が付与されたままになっていないか、多要素認証(MFA)が強制されているかを継続的にチェックする仕組みが求められます。

クラウド環境では、過剰な権限付与が見えにくいという課題があります。例えば、開発時に一時的に付与された強力な権限が本番環境でも残っている、特定のリソースへのアクセスだけが必要なのにアカウント全体への権限が付与されている、といったケースです。これらを定期的に棚卸しし、最小権限の原則を適用することが重要です。

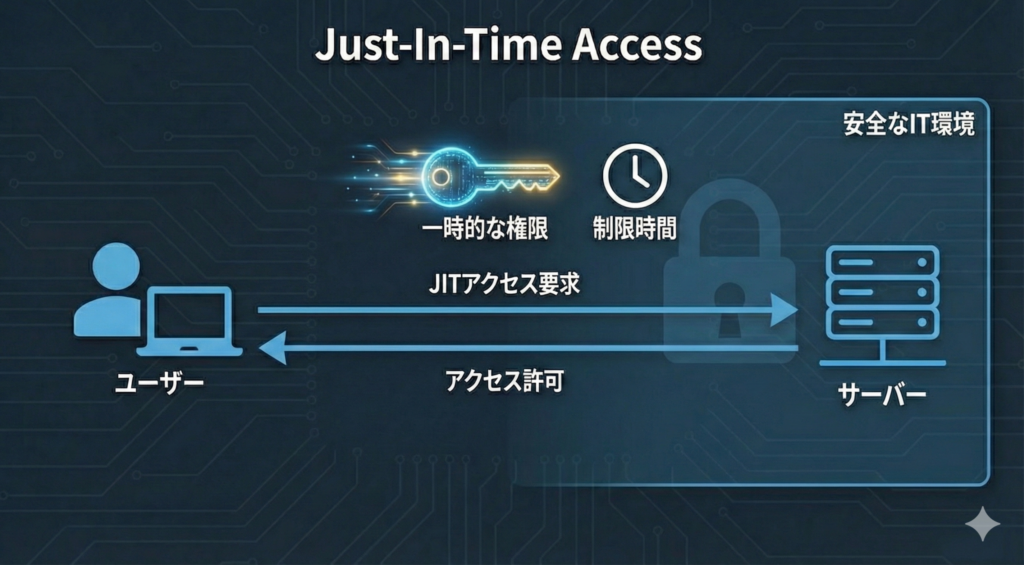

ジャストインタイム(JIT)プロビジョニング

「ジャストインタイム(JIT)プロビジョニング」とは、権限を恒久的に付与するのではなく、必要になった瞬間にだけ「動的に」権限を作成し、作業が終わればその権限(またはアカウント自体)を完全に削除する手法です。

これにより、攻撃者が狙うべき「永続的な特権アカウント」という標的そのものをネットワーク内から消し去ることができます。これはゼロトラスト・アーキテクチャを実現する上での極めて強力なアプローチです。

JITアクセスの実装では、APIを活用した自動化が鍵となります。作業申請が承認されると、PAMシステムがクラウドプロバイダーのAPIを呼び出し、一時的なアカウントや権限を作成します。作業終了後、あるいは設定された時間が経過すると、自動的に削除されます。このプロセス全体が数分で完了するため、利便性を損なうことなくセキュリティを強化できます。

ゼロトラストモデルにおける特権IDの役割

ゼロトラストとは「何も信頼せず、すべてを検証する」という考え方です。特権IDによるアクセスであっても、以下の要素を常に検証し続けます。

デバイスの健全性 セキュリティパッチが当たっていない端末からのアクセスは、特権IDであっても拒否します。マルウェア対策ソフトの最新化状態やディスク暗号化の有無もチェック対象です。

アクセスの場所と時間 通常では考えられない国や時間帯からのアクセスを遮断します。例えば、日本企業の管理者が深夜に東欧からアクセスしてくるといった異常を検知します。

行動分析 普段の管理者とは異なる不審な挙動(大量のデータダウンロードなど)を検知してセッションを遮断します。機械学習を活用したUEBA(User and Entity Behavior Analytics)により、正常な操作パターンからの逸脱を自動検知します。

ゼロトラストの実践では、継続的な認証が重要です。ログイン時の認証だけでなく、セッション中も定期的に認証状態を確認し、リスクスコアが変化した場合には追加認証を求めるか、セッションを終了します。

運用の落とし穴と成功のためのチェックポイント

特権ID管理ツールを導入しただけでは、セキュリティは完成しません。運用の実態が伴わなければ、かえって利便性を損なうだけの「形骸化したルール」になってしまいます。

共有IDの禁止と個人特定の徹底

多くの現場で見られるのが、一つの「root」アカウントを複数人で共有している状態です。これでは、何らかの問題が発生した際に「誰が操作したのか」を特定できません。

特権ID管理システムを経由させることで、個人のIDでログインし、システム上でroot権限に昇格させる、あるいはrootとして代理ログインさせる仕組みを構築し、「個人特定(Accountability)」を必ず確保する必要があります。

共有IDの使用を技術的に防ぐには、PAMシステムで個人認証を経由しない直接ログインをブロックする設定が効果的です。また、特権昇格の際には必ず二要素認証を要求することで、なりすましのリスクも低減できます。

緊急時用ID(レスキューアカウント)の管理

PAMシステム自体がダウンした場合や、大規模なネットワーク障害が発生した場合、通常の申請フローが使えなくなる可能性があります。そのための「レスキューアカウント(通称:連れ出しID)」の準備が必要です。

このアカウントは物理的な金庫に封印されたパスワードで管理するなど、デジタルの管理系から切り離した(エアギャップのある)運用を行い、使用された場合には即座に広範囲のアラートを鳴らすといった厳格な運用が求められます。

レスキューアカウントの運用では、使用ログを必ず残し、使用後は速やかにパスワードを変更します。また、定期的(例えば四半期ごと)にアカウントが実際に機能するかテストを実施し、緊急時に使えないという事態を避けます。

定期的な棚卸しと権限の見直し

組織の変更やプロジェクトの終了に伴い、かつて必要だった権限が不要になることは多々あります。

四半期ごとの棚卸し 各システムに存在する特権IDのリストを抽出し、現在も有効であるべきか、承認されたユーザーと一致しているかを突合します。この作業は各部門のマネージャーと連携して実施し、不要なアカウントは即座に無効化します。

休眠アカウントの自動無効化 30日間使用されていない特権IDを自動的に無効化するなどの自動化も有効です。ただし、月次バッチ処理など定期的にしか使わない正当なアカウントもあるため、無効化の前にアカウント所有者への確認プロセスを挟むことが望ましいです。

権限の見直しでは、業務内容の変化に応じて権限を調整することも重要です。例えば、担当システムが変わった管理者には旧システムへの権限を削除し、新システムへの必要最小限の権限のみを付与します。

PAM導入における組織的な課題と解決策

特権ID管理の技術的な実装は重要ですが、それ以上に組織文化や業務プロセスの変革が成功の鍵を握ります。

現場の抵抗への対処

PAMを導入すると、これまで自由に使えていた特権IDが申請制になり、作業の自由度が制限されます。現場からは「作業効率が落ちる」「緊急対応ができない」といった反発が予想されます。

この抵抗を乗り越えるには、経営層からの明確なコミットメントが不可欠です。なぜ特権ID管理が必要なのか、過去の事故事例や法規制要件を具体的に示し、組織全体でセキュリティ意識を高める必要があります。

また、申請プロセスを可能な限り簡素化し、承認時間を短縮することで、業務への影響を最小限に抑える工夫も重要です。頻繁に行われる定型作業については事前承認制度を設けるなど、柔軟な運用ルールを整備します。

教育とトレーニングの重要性

PAMシステムを導入しても、利用者が正しく使いこなせなければ効果は半減します。特に、以下の点について継続的な教育が必要です。

- なぜ特権IDの管理が重要なのか(リスクの理解)

- PAMシステムの具体的な操作方法

- 承認フローのルールと例外処理

- インシデント発生時の連絡体制

トレーニングは座学だけでなく、実際のシステムを使ったハンズオン形式で実施することが効果的です。また、新入社員や異動者向けの導入研修に加え、定期的なリフレッシュ研修も計画します。

コンプライアンスと監査対応

多くの業界で、特権ID管理は法規制やガイドラインで要求されています。金融業界ではFISC安全対策基準、医療業界では医療情報システムの安全管理に関するガイドライン、個人情報保護法、PCI DSS(クレジットカード情報を扱う場合)などです。

PAMの監査対応では、以下の証跡を確実に残すことが重要です。

- 特権IDの棚卸し記録

- アクセス申請と承認の履歴

- 全操作ログとセッション記録

- 異常検知時の対応記録

- 定期的なアクセスレビューの実施記録

これらの記録は、監査時に迅速に提出できるよう、検索可能な形式で長期保管します。一般的には、ログは最低1年間、重要な記録は3〜7年間の保管が推奨されます。

PAM製品の選定ポイント

市場には多数のPAM製品が存在し、それぞれ特徴が異なります。自組織に最適な製品を選ぶには、以下の観点での評価が重要です。

対応プラットフォームの広さ

組織内で使用しているOSやデータベース、ネットワーク機器、クラウドサービスをすべてカバーできるかを確認します。Windows、Linux、UNIX、AIX、各種データベース、Cisco/Juniper等のネットワーク機器、AWS/Azure/GCPといった主要クラウドへの対応は必須です。

特に、レガシーシステムや特殊な機器へのサポート状況は、事前に詳細な検証が必要です。対応していない機器がある場合、PAMの導入効果が限定的になってしまいます。

運用の自動化機能

パスワードローテーションの自動化、アカウントの自動プロビジョニング、休眠アカウントの自動検出など、運用負荷を軽減する自動化機能が充実しているかを評価します。

特に大規模環境では、手動運用に頼る製品では運用コストが膨大になります。APIによる他システムとの連携や、ワークフロー自動化のカスタマイズ性も重要な選定基準です。

セッション監視の精度

単なる操作ログだけでなく、動画録画、キーストロークの記録、ファイル転送の検知など、多角的な監視機能があるかを確認します。

また、リアルタイムアラート機能の精度も重要です。誤検知が多いと運用負荷が増大し、逆に検知漏れがあるとセキュリティホールとなります。機械学習による異常検知機能があれば、より高度な監視が可能です。

スケーラビリティとパフォーマンス

将来的な管理対象の増加に対応できるスケーラビリティ、大量の同時セッションでもパフォーマンスが劣化しないかを検証します。

特に、セッション録画は大量のストレージを消費するため、長期保管を考慮したストレージ設計が必要です。また、PAMシステム自体が単一障害点(SPOF)にならないよう、冗長構成が取れるかも確認します。

知識の定着を確認しましょう

ここまでの解説で、特権ID管理の重要性と具体的な手法について理解が深まったはずです。実際のシナリオを想定して、どのような対策が最適かを考えることは、実務においても非常に役立ちます。

特権ID管理は、単なるツールの導入ではなく「組織のポリシー」そのものです。技術的な対策とあわせて、運用のルールをどのように構築していくべきか、以下の練習問題の視点を持って振り返ってみてください

まとめ

特権ID管理は、現代のサイバーセキュリティにおける最優先事項の一つです。特権IDは強力な権限を持つがゆえに、攻撃者にとっても、悪意のある内部者にとっても、最大の標的となります。

本記事で解説した以下のポイントを常に意識してください。

可視化 どこに、どのような特権IDが存在するかをすべて把握する。未管理のアカウントが存在しない状態を維持します。

制御 申請・承認、多要素認証、最小権限の原則により、アクセスを厳格にコントロールする。必要な時だけ、必要な人だけが、必要な範囲でアクセスできる仕組みを構築します。

証跡 すべての操作を記録し、異常をリアルタイムに検知する。事後の監査だけでなく、予防的な検知と対応を可能にします。

動態化 パスワードの自動変更やJITアクセスの導入により、IDが奪われるリスクを最小化する。静的な認証情報に依存しない動的なセキュリティモデルへ移行します。

堅牢な特権ID管理の仕組みを構築することで、組織の最も重要な資産を鉄壁の守りで保護できるようになります。技術的な実装だけでなく、組織文化の変革、継続的な教育、定期的な見直しを組み合わせた総合的なアプローチが、真に効果的なPAMの実現につながります。

特権IDを適切に管理するためには、その「身元」を認証し、管理するための基盤となる仕組みが必要です。そこで次回は、特権ID管理とも密接に関連する、エンタープライズ環境の認証の要「ディレクトリサービス(LDAP/Active Directory)」のセキュリティについて詳しく解説します。

Active Directoryが攻撃を受けた際の「ゴールデンチケット」などの恐ろしい攻撃手法や、それを防ぐための設定の急所など、さらに踏み込んだ内容をお届けします。