ネットワークセキュリティにおいて、ファイアウォールは「城門」のような存在です。しかし、城門を突破された後、あるいは城壁の隙間から侵入された場合、誰がその不審者を検知し、捕まえるのでしょうか?

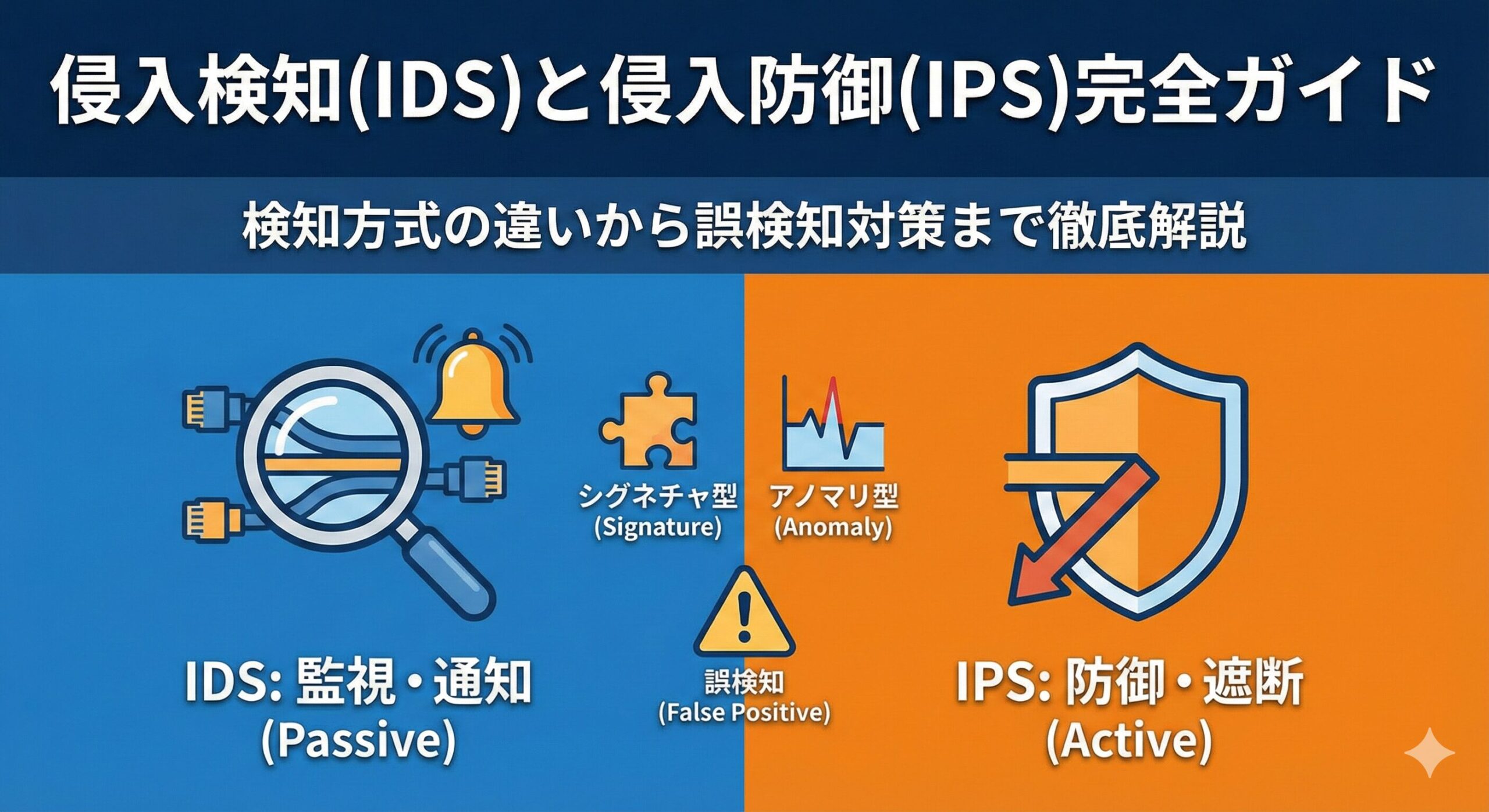

そこで重要となるのが、IDS(Intrusion Detection System:侵入検知システム)とIPS(Intrusion Prevention System:侵入防御システム)です。これらは、ネットワーク内部やサーバ上での怪しい動きを監視し、即座に対応するための「警備員」や「自動防衛装置」の役割を果たします。

本記事では、IDSとIPSの決定的な違い、それぞれの検知メカニズム(シグネチャ型・アノマリ型)、そして運用時に必ず直面する「フォールスポジティブ(誤検知)」への対策について、技術的な裏付けとともに深く掘り下げて解説します。

IDS(侵入検知)とIPS(侵入防御)の決定的な違いとは

セキュリティ対策を学ぶ上で、IDSとIPSはセットで語られることが多いですが、その役割と挙動には明確な違いがあります。一言で言えば、「監視して通報するか」か「監視して遮断するか」の違いです。

IDS:監視カメラと警報装置

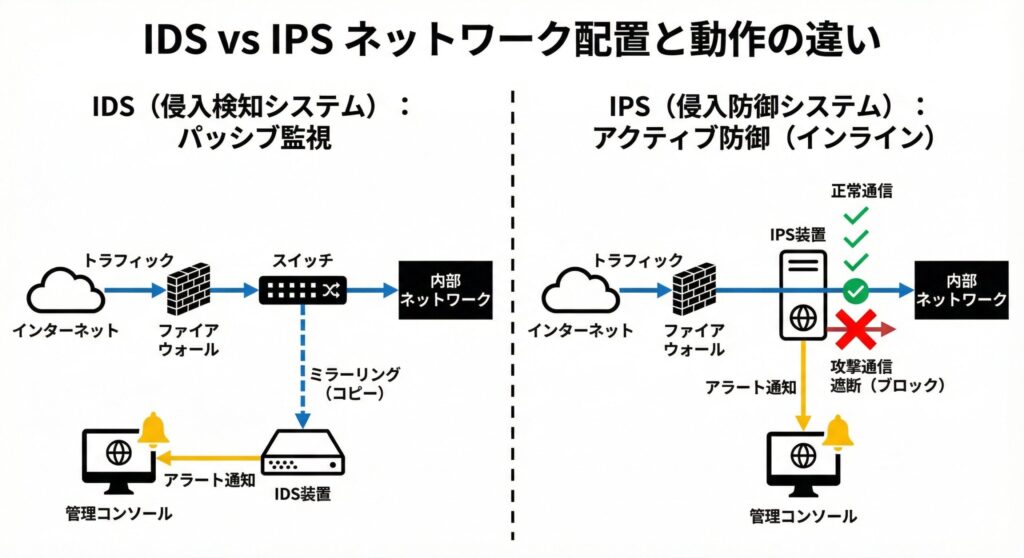

IDS(Intrusion Detection System)は、ネットワークを流れるパケットやサーバのログを監視し、不正なアクセスや兆候を検知した場合に管理者に通知するシステムです。

あくまで「検知」が主目的であるため、通信そのものを止める機能は基本的には持ちません。設定によりTCP RSTパケットを投げてセッションを切るなどの能動的な動作が可能な製品もありますが、基本はパッシブな監視です。

動作イメージ:監視カメラが泥棒を見つけ、警備員室(管理者)に「泥棒がいます!」と電話する。

ネットワークへの影響:通信路の脇に設置(パケットをコピーして監視)するため、IDSが故障してもネットワーク自体は止まりません。

IPS:自動改札機と防衛ゲート

IPS(Intrusion Prevention System)は、IDSの機能に加え、不正と判断した通信をその場で遮断(Drop)する機能を持つシステムです。

通信経路上に直接配置され、すべてのパケットはIPSを通過します。そのため、危険な通信を水際で食い止めることができますが、誤って正常な通信を止めてしまうリスクも伴います。

動作イメージ:空港のセキュリティゲートが、危険物を持った人物を検知し、その場で通行を阻止する。

ネットワークへの影響:通信経路上に直列(インライン)で配置されるため、IPSが故障すると通信が途絶える可能性があります。

なぜファイアウォールだけでは不十分なのか

「ファイアウォールがあれば十分ではないか?」という疑問を持つかもしれません。しかし、ファイアウォールは主に「IPアドレス」と「ポート番号」を見て、アクセス制御(ACL)を行います。これは「招待状(許可リスト)を持っているか」を確認しているだけです。

一方、IDS/IPSは「パケットの中身(ペイロード)」まで検査します。招待状を持って堂々と入ってきた通信の中に、ナイフ(SQLインジェクションなどの攻撃コード)が隠されていないかをチェックするのがIDS/IPSの役割です。

ファイアウォールが「門番」であるなら、IDS/IPSは「手荷物検査官」です。両者を組み合わせることで、より強固なセキュリティ体制を構築できます。

2つの主要な検知方式:シグネチャ型とアノマリ型

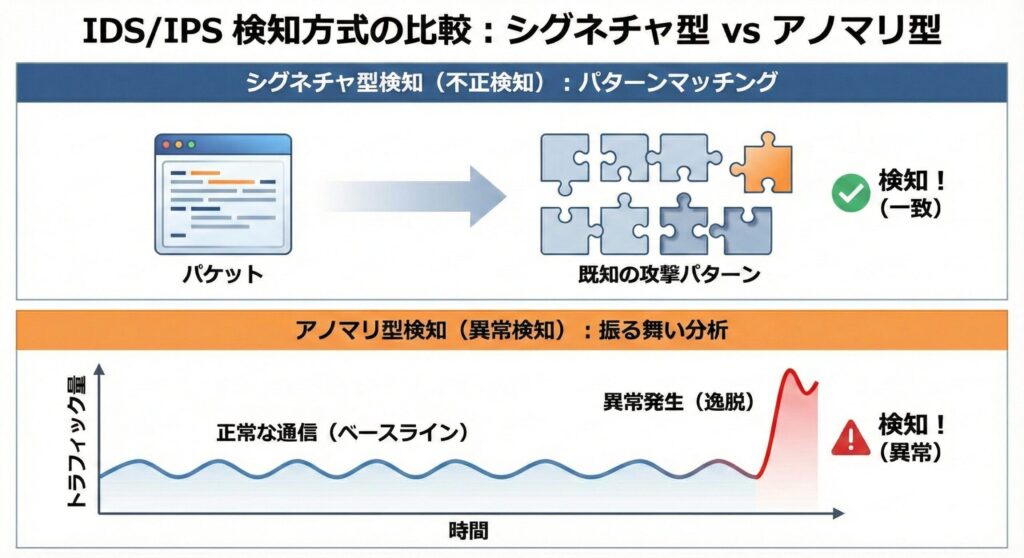

IDS/IPSがどのようにして「これは攻撃だ」と判断しているのか、その検知ロジックは大きく分けて2つあります。この2つのメリット・デメリットを正確に把握することは極めて重要です。

1. シグネチャ型検知(不正検知/Misuse Detection)

あらかじめ登録された「攻撃のパターン(シグネチャ)」と、流れてくるパケットを照合し、一致した場合に検知・防御する方式です。

仕組み:ウイルス対策ソフトのパターンマッチングと同じ原理です。「' OR '1'='1」のようなSQLインジェクション特有の文字列や、既知の攻撃ツールが発する特定のリクエストヘッダなどをデータベース化しておき、それとマッチングさせます。

メリット:

- 既知の攻撃に対しては非常に高い精度で検知できる

- 「なぜ検知したか」が明確であり、誤検知(False Positive)が比較的少ない

- 管理者が攻撃の種類を即座に特定できる

デメリット:

- データベースに登録されていない**未知の攻撃(ゼロデイ攻撃)**は検知できない

- シグネチャを常に最新の状態に更新し続ける運用コストがかかる

- 攻撃コードを少し変形させるだけで、シグネチャをすり抜けられる可能性がある

- 大量のシグネチャによる処理負荷の増大

2. アノマリ型検知(異常検知/Anomaly Detection)

「通常とは異なる振る舞い」を検知する方式です。あらかじめ「正常な通信状態(ベースライン)」を学習させておき、そこから大きく逸脱したものを異常とみなします。

仕組み:トラフィック量、プロトコルの使用頻度、パケットサイズなどを統計的に分析します。例えば、「普段は夜間に通信がないサーバから、深夜2時に大量のデータ送信が始まった」「通常は1分間に10回程度のリクエストしかないのに、突然1000回のリクエストが来た(DoS攻撃の疑い)」といった状況を検知します。

メリット:

- 未知の攻撃であっても、挙動がおかしければ検知できる可能性がある

- シグネチャの更新が間に合わない新種の攻撃に有効

- ゼロデイ攻撃への対応力が高い

デメリット:

- 「正常」の定義が難しく、設定や学習が不十分だと誤検知(False Positive)が多くなる

- 正常な業務パターンの変化(例:決算期のアクセス増加、キャンペーン期間中のトラフィック増)を攻撃と誤認する場合がある

- ベースラインの学習期間が必要

- 検知理由が不明瞭で、分析に時間がかかる

第3の方式:ステートフルプロトコル解析

最近の高度な製品では、上記の2つに加え「プロトコルの仕様(RFCなど)に違反していないか」を見る方式も一般的です。

例えば、TCPの3ウェイハンドシェイクの手順が守られていない、HTTPヘッダの構造が異常に長い、DNSクエリのフォーマットが不正といった「プロトコルのルール違反」を検知します。

この方式は、プロトコルの正常な状態を定義しているため、シグネチャ型とアノマリ型の中間的な特性を持ちます。既知・未知を問わず、プロトコルレベルでの異常を捉えることができますが、各プロトコルの詳細な実装が必要となります。

検知方式の組み合わせが重要

実際の製品では、これら複数の検知方式を組み合わせて使用することが一般的です。シグネチャ型で既知の攻撃を確実に捉え、アノマリ型で未知の脅威に備え、プロトコル解析で基本的な異常を検出するという多層的なアプローチが、現代のセキュリティ環境では求められています。

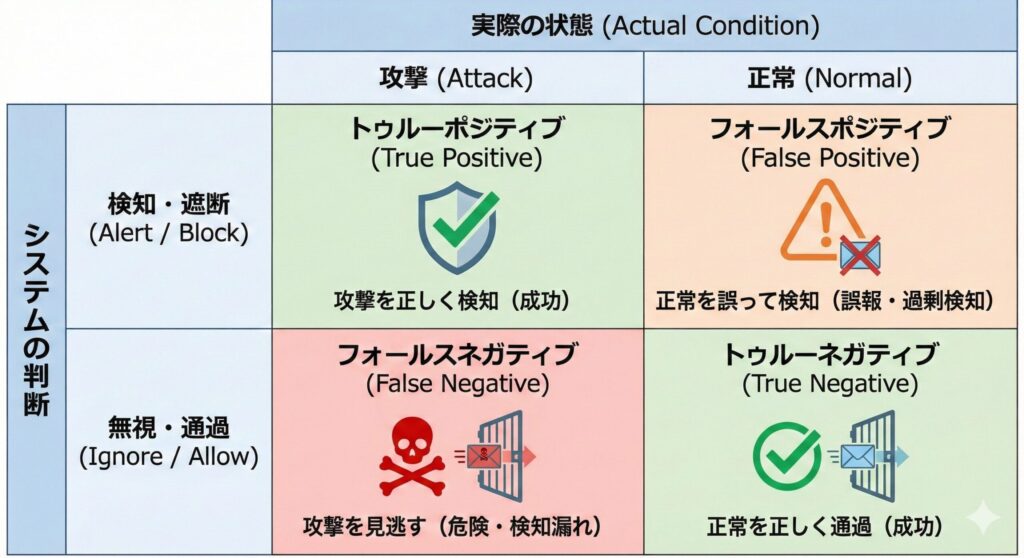

運用を左右する「検知精度」の概念

IDS/IPSを導入する際、最も頭を悩ませるのが検知精度です。ここでは4つの象限で理解する必要があります。

フォールスポジティブ(False Positive:過剰検知)

「正常な通信を、攻撃と誤って判断してしまうこと」です。「オオカミ少年」の状態と言えます。

影響:

- IDSの場合:管理者に大量の誤報アラートが届き、本当の攻撃を見逃す原因(アラート疲れ)になる

- IPSの場合:正常な業務通信を遮断してしまい、Webサイトが見られなくなるなどの障害(可用性の低下)を引き起こす

具体例:

- 社内から大量のデータをダウンロードする正常な業務を、データ窃取と誤検知

- 正規のWebクローラー(Googlebot等)をスキャン攻撃と誤認

- 特定の文字列を含む正常なパラメータをSQLインジェクションと判断

対策:

- 感度調整(チューニング)

- ホワイトリストへの登録

- 誤検知を起こしたシグネチャの無効化または調整

- 検知ルールの例外設定

フォールスネガティブ(False Negative:検知漏れ)

「攻撃通信を、正常と誤って判断し見逃してしまうこと」です。

影響:攻撃者の侵入を許してしまう。セキュリティインシデントに直結する最も避けたい事態。

具体例:

- 難読化された攻撃コードをシグネチャが検知できない

- 正常な範囲内のトラフィック量で行われるスロー攻撃(Slow HTTP Attack等)

- 暗号化通信内に隠された攻撃

対策:

- シグネチャの更新

- より高度な検知エンジンの導入

- 多層防御(WAF、サンドボックス等との組み合わせ)

- 定期的なペネトレーションテストによる検証

トゥルーポジティブとトゥルーネガティブ

- トゥルーポジティブ(True Positive):攻撃を正しく攻撃と判断した(成功)

- トゥルーネガティブ(True Negative):正常を正しく正常と判断した(成功)

この2つは理想的な状態ですが、現実にはフォールスポジティブとフォールスネガティブのバランスを取ることが運用の鍵となります。

チューニングの重要性

IDS/IPSは導入しただけでは不十分です。環境に合わせた継続的なチューニングが必要不可欠です。

チューニングのポイント:

- 検知感度の調整(Sensitivityレベルの設定)

- 業務に必要な通信パターンのホワイトリスト化

- 不要なシグネチャの無効化

- カスタムルールの作成

- ログの定期的な分析と改善

特にアノマリ型では、ベースラインの再学習を定期的に行うことで、組織の成長や業務変化に対応できます。

ネットワーク型(NIDS/NIPS)とホスト型(HIDS/HIPS)

配置場所と監視対象によって、ネットワーク型とホスト型に分類されます。

ネットワーク型(NIDS / NIPS)

ネットワーク上の特定のポイント(スイッチのミラーポートやゲートウェイ)に設置し、そこを通過するすべてのパケットを監視します。

メリット:

- ネットワーク全体(またはセグメント全体)を1台で監視できるため、コストパフォーマンスが良い

- OSに依存せず導入できる

- ホストへの影響がない(リソース消費なし)

- 複数のホストを一元的に保護

デメリット:

- 暗号化された通信(SSL/TLS)の中身は見えない(復号装置と連携が必要)

- 高負荷なトラフィックでは処理落ちする可能性がある

- スイッチ内部(同一セグメント内)の通信は監視できない場合がある

- パケットが欠落すると検知漏れが発生

適用場面:

- ネットワーク境界での監視

- DMZの保護

- 複数サーバの一括保護

ホスト型(HIDS / HIPS)

監視対象のサーバ(ホスト)自体にソフトウェアとしてインストールし、そのサーバに入ってくるパケットや、OSのログ、ファイル改ざんなどを監視します。

メリット:

- 暗号化通信が復号された後のデータを監視できる

- 「特定のファイルが書き換えられた」「不審なプロセスが起動した」といった、ネットワーク型では分からない内部挙動も検知可能

- ローカルな攻撃(USBメモリ経由のマルウェアなど)も検知

- ユーザーの操作ログも記録可能

デメリット:

- サーバのリソース(CPU/メモリ)を消費する

- サーバごとにインストール・管理が必要で、台数が多いと管理が煩雑

- 攻撃者によってOSごと制御を奪われた場合、HIDS自体が無効化されるリスクがある

- ライセンスコストが台数分必要

適用場面:

- 重要サーバの詳細監視

- 暗号化通信の監視

- 内部不正の検知

- コンプライアンス要件への対応

ハイブリッド構成の推奨

実際のエンタープライズ環境では、ネットワーク型とホスト型を組み合わせた多層防御が推奨されます。ネットワーク型でトラフィック全体を監視し、重要サーバにはホスト型を追加することで、外部攻撃と内部脅威の両方に対応できます。

導入におけるアーキテクチャ設計と注意点

実務においてIDS/IPSをどこに、どのように設置するかは、セキュリティ強度と可用性のバランスを決定づける重要な設計ポイントです。

1. 設置場所:DMZか内部ネットワークか

一般的にはファイアウォールの背後(内部側)に設置します。

基本構成:

- インターネット ⇔ FW ⇔ 【IPS】 ⇔ DMZ/内部NW

FWで明らかに不要なポートを閉じた後、通過してきた通信だけを詳細に検査することで、IPSの負荷を減らせます。この配置により、ファイアウォールとIPSが役割分担し、効率的なセキュリティを実現します。

FW前段配置:

- インターネット ⇔ 【IPS】 ⇔ FW ⇔ DMZ/内部NW

FW自体への攻撃を守りたい場合に採用されますが、IPSがインターネット上の全ノイズ(スキャン等)を処理することになり、負荷が激増します。この構成は、ファイアウォール自体の脆弱性を突く攻撃が懸念される場合に限定的に使用されます。

多段配置:

- インターネット ⇔ FW1 ⇔ 【IPS1】 ⇔ DMZ ⇔ FW2 ⇔ 【IPS2】 ⇔ 内部NW

より高度なセキュリティが求められる環境では、DMZと内部ネットワークの両方にIPSを配置します。これにより、DMZのWebサーバが侵害されても、内部ネットワークへの侵入を防ぐことができます。

2. ポートミラーリングとTAP(IDSの場合)

IDSはパケットを監視するために、ネットワークスイッチの機能であるポートミラーリング(SPANポート)を使用するのが一般的です。

ポートミラーリング(SPAN):

- スイッチを通過するパケットのコピーをIDSに送る

- 設定が柔軟で、複数ポートを監視対象にできる

- スイッチの負荷が高いとパケットドロップの可能性

TAP(Terminal Access Point):

- 物理的に信号を分岐させる専用装置

- パケットドロップが発生しない

- ネットワークへの影響が最小

- 設置にはケーブルの物理的な接続変更が必要

- コストが高い

より確実性を求める場合や、高トラフィック環境では、TAP装置を使用することが推奨されます。

3. フェイルオープンとフェイルクローズ(IPSの場合)

IPSはインライン(通信経路上)に設置するため、IPS自体が故障したり電源が落ちたりした場合の挙動を決めておく必要があります。

フェイルオープン(Fail-Open):

- IPSがダウンしたら、通信を素通しする(ワイヤーのような状態になる)

- 優先事項:可用性(システムを止めないこと)

- リスク:セキュリティ機能が一時的に無効になる

- 適用場面:基幹業務システム、Webサービス、24時間稼働が必須の環境

フェイルクローズ(Fail-Close):

- IPSがダウンしたら、通信を完全に遮断する

- 優先事項:安全性(検査していない通信は通さない)

- リスク:システム全体が停止する

- 適用場面:機密性が最優先される環境(金融機関の基幹システム、軍事関連など)

企業の基幹システムやWebサービスでは、可用性を重視して物理的なバイパス機能を持ったフェイルオープン構成を採用することが多いです。ただし、フェイルオープン時の通信は別途ログに記録し、後から分析できるようにしておくことが重要です。

4. 暗号化通信(HTTPS)の壁

現在、Webトラフィックの多くはHTTPSで暗号化されています。従来のNIDS/NIPSでは、暗号化されたパケットの中身(SQLインジェクションのコードなど)を見ることができません。

対応策:

SSL/TLSアクセラレータでの復号:

- ロードバランサで復号した後、平文の状態でIPSを通す

- IPSで検査後、再度暗号化してバックエンドサーバへ転送

- 既存のLB環境を活用できるため導入が比較的容易

SSL可視化アプライアンス:

- 専用装置で復号・検査・再暗号化を行う

- 複数のセキュリティ機器(IPS、DLP、サンドボックス等)に復号したトラフィックを配信可能

- 高性能だが導入コストが高い

ホスト型(HIDS)の活用:

- サーバ上で復号されたデータを監視する

- SSL/TLS処理のオーバーヘッドなし

- サーバごとの導入が必要

注意点:

- 復号処理は証明書の秘密鍵を扱うため、セキュリティ管理が重要

- 復号・再暗号化による処理負荷とレイテンシの増加

- プライバシー規制への配慮(従業員の通信監視に関する法的要件)

5. パフォーマンスとスケーラビリティ

IPS導入時には、スループット性能の確認が不可欠です。

確認すべき性能指標:

- スループット(Gbps):実際のトラフィック量の2倍以上が推奨

- 同時セッション数:ピーク時のセッション数に余裕を持たせる

- レイテンシ:数ミリ秒以内が望ましい

- パケットドロップ率:0%が理想

トラフィックが増加した際の対策として、ロードバランサでトラフィックを複数のIPSに分散させる構成や、クラスタリング機能を持つ製品の選定も検討します。

近年の攻撃トレンドとIPSの限界、そして次世代へ

従来のIDS/IPSは「既知の脆弱性を突くパケット」を見つけることには長けていますが、近年増加している高度な攻撃には対応しきれない場面も出てきました。

WAF(Web Application Firewall)との使い分け

Webアプリケーション層(Layer 7)特有の複雑な攻撃、例えばロジックを悪用した攻撃や、パラメータの細工などは、汎用的なIPSでは検知が難しい場合があります。

IPSの得意分野:

- OSやミドルウェア(Apache, IIS, Windowsなど)の脆弱性攻撃を防ぐ

- 広範囲なプロトコル(SMTP, DNS, FTP, HTTPなど)に対応

- ネットワークレベルの攻撃(DoS、ポートスキャン等)

WAFの得意分野:

- Webアプリケーション特有の攻撃(SQLインジェクション、XSS、OSコマンドインジェクション)

- HTTP/HTTPSの中身を深く解析

- アプリケーションロジックの理解に基づいた防御

- Cookieやセッション管理の保護

これらは競合するものではなく、FW + IPS + WAFという形で多層防御を組むのがベストプラクティスです。各層で異なる種類の脅威に対応することで、セキュリティホールを最小化できます。

高度な標的型攻撃への対応

近年の標的型攻撃(APT:Advanced Persistent Threat)は、従来のシグネチャ型検知では捉えきれない特徴があります。

APT攻撃の特徴:

- 長期間にわたる潜伏

- カスタマイズされた未知のマルウェア

- 正常な通信を装う巧妙な手法

- 複数の段階を経た侵入

対策の方向性:

- サンドボックスとの連携

- 振る舞い検知の強化

- SIEM(Security Information and Event Management)との統合

- 脅威インテリジェンスの活用

サンドボックスとの連携

シグネチャのない未知のマルウェアが添付されたメールなどは、IPSをすり抜ける可能性があります。

サンドボックスの仕組み:

- 疑わしいファイルを隔離された仮想環境で実際に動作させる

- その振る舞い(ファイル操作、レジストリ変更、通信先等)を観察

- 悪意のある動作を検出したらブロック

IPSとの連携効果:

- IPSで疑わしいファイルをサンドボックスに転送

- サンドボックスの分析結果をIPSにフィードバック

- 新たなシグネチャを自動生成・適用

この連携により、ゼロデイ攻撃にも迅速に対応できる体制を構築できます。

次世代IPS(NGIPS)の登場

従来のIPSの限界を克服するため、次世代IPS(Next-Generation IPS)が登場しています。

NGIPSの主な機能:

- アプリケーション識別・制御(ポート番号に依存しない)

- ユーザー識別(誰が何をしているかを追跡)

- SSL/TLS復号機能の統合

- 高度な脅威インテリジェンスとの連携

- クラウドベースの最新脅威情報

- DPI(Deep Packet Inspection)の強化

NGIPSは、単なるパケット検査を超えて、コンテキスト(誰が、何を、どこから)を理解した上での防御を実現します。

AI・機械学習の活用

最新のIPS製品では、AI(人工知能)や機械学習を活用した検知技術が導入されています。

AI活用のメリット:

- 膨大なログデータからパターンを自動学習

- 未知の攻撃手法の予測

- 誤検知率の継続的な改善

- 正常な挙動の動的な更新

ただし、AI技術はまだ発展途上であり、従来の検知手法と組み合わせて使用することが現実的です。

運用とインシデント対応

IDS/IPSを導入しただけでは不十分です。適切な運用体制とインシデント対応プロセスが必要です。

ログ管理と分析

IDS/IPSは膨大な量のログを生成します。これらを効果的に管理・分析することが重要です。

ログ管理のポイント:

- ログの集約(SIEM等への転送)

- 長期保存(コンプライアンス要件への対応)

- リアルタイム分析と定期的な傾向分析

- アラートの優先度付け

分析の視点:

- 攻撃の傾向(どの攻撃が増えているか)

- 誤検知の特定と対策

- 内部脅威の兆候

- ポリシーの有効性評価

インシデント対応フロー

IDS/IPSで攻撃を検知した際の対応フローを明確にしておくことが重要です。

基本的な対応フロー:

- 検知:アラートの受信

- トリアージ:真の攻撃か誤検知かを判断

- 調査:攻撃の詳細を分析(範囲、手法、影響)

- 封じ込め:攻撃の拡大を防ぐ(該当IPのブロック、アカウント無効化等)

- 根絶:脆弱性の修正、マルウェアの除去

- 復旧:サービスの正常化

- 事後分析:再発防止策の検討

このフローを文書化し、定期的な訓練(インシデントレスポンス演習)を実施することで、実際のインシデント発生時に迅速に対応できます。

定期的な見直しと改善

セキュリティ環境は常に変化しています。IDS/IPSの設定も定期的に見直す必要があります。

見直しのポイント:

- シグネチャの更新状況確認

- 誤検知・検知漏れの分析

- パフォーマンスの確認

- 新たな脅威への対応状況

- ポリシーの妥当性

四半期ごとや半期ごとに定期レビューを実施し、継続的な改善を図ることが推奨されます。

コンプライアンスとガバナンス

多くの業界規制やセキュリティ基準では、IDS/IPSの導入が要求または推奨されています。

主な規制・基準

PCI DSS(Payment Card Industry Data Security Standard):

- クレジットカード情報を扱う事業者に対する基準

- ネットワーク境界でのIDS/IPS導入を要求

HIPAA(Health Insurance Portability and Accountability Act):

- 医療情報の保護に関する米国法

- 不正アクセス検知の仕組みが必要

NIST Cybersecurity Framework:

- 米国国立標準技術研究所が定めるフレームワーク

- 検知機能(Detect)の一環としてIDS/IPSを位置づけ

ISO/IEC 27001:

- 情報セキュリティマネジメントシステムの国際規格

- 侵入検知の実装を推奨

これらの基準への準拠を証明するために、IDS/IPSのログや設定の文書化、定期的な監査対応が必要です。

法的考慮事項

IDS/IPSによる通信監視は、プライバシーや労働法の観点から注意が必要です。

注意点:

- 従業員への通知(監視していることの明示)

- 監視範囲の明確化(業務通信に限定等)

- 取得データの適切な管理(アクセス制限、保存期間等)

- 法的根拠の確保

特に欧州のGDPR(一般データ保護規則)など、厳格なプライバシー法が適用される地域では、法務部門との連携が不可欠です。

監視?遮断?「IDS/IPS」の違い、正しく説明できますか?【全10問・解説付き】

「ファイアウォールがあれば安心」だと思っていませんか? ネットワークセキュリティの要となるIDS(侵入検知)とIPS(侵入防御)。名前は似ていますが、その役割と運用方法は大きく異なります。

本記事で解説した「シグネチャ型とアノマリ型の違い」や「暗号化通信への対策」、そして運用担当者を悩ませる「誤検知(フォールスポジティブ)」について、あなたの理解度をチェックしてみましょう。

全10問、クリックするだけですぐに正誤判定と詳しい解説が表示されます。満点目指して挑戦してみてください!

まとめ:検知なくして防御なし

IDSとIPSは、ネットワークセキュリティにおける「目」と「手」です。ファイアウォールだけでは防ぎきれない高度な脅威に対抗するために、これらの導入は必須要件となりつつあります。

本記事の重要ポイント

IDSとIPSの違い:

- IDSは検知して通知、IPSは検知して遮断

- IPSはインライン配置のため可用性への配慮が必要

- 用途に応じた使い分けが重要

検知方式の特性:

- シグネチャ型は既知の攻撃に強いが未知に弱い

- アノマリ型は未知に対応できるが誤検知が多い

- 両方式の組み合わせが効果的

検知精度の管理:

- フォールスポジティブ(誤検知)とフォールスネガティブ(検知漏れ)のバランスが重要

- 継続的なチューニングが運用の鍵

- ログ分析と改善サイクルの確立

配置と設計:

- ネットワーク型とホスト型の適材適所

- 暗号化通信への対応策(SSL復号、HIDS等)

- フェイルオープン/クローズの選択

- パフォーマンスとセキュリティのバランス

多層防御の重要性:

- FW + IPS + WAFの組み合わせ

- サンドボックスや次世代技術との連携

- SIEMによる統合管理

- 脅威インテリジェンスの活用

これからのセキュリティエンジニアに求められること

IDS/IPSの技術は進化し続けていますが、根本的な考え方は変わりません。それは「疑わしい動きを見逃さない」という姿勢です。

技術の進化に追従しながら、自組織の環境に最適な設定を見極め、継続的に改善していく。それがセキュリティエンジニアの真価です。

誤検知を恐れて感度を下げすぎれば本物の攻撃を見逃し、感度を上げすぎれば誤報の嵐で業務に支障をきたします。この微妙なバランスを取ることこそが、IDS/IPS運用の本質であり、セキュリティエンジニアの腕の見せ所です。

次回の記事では、IDS/IPSでも防ぎきれないWebアプリケーション特有の攻撃を防ぐ「WAFの詳細」や、より具体的な「DMZの設計思想」について解説していきます。ネットワークの防御壁をさらに強固にするための知識を積み重ねていきましょう。