現代のサイバーセキュリティにおいて、最も防ぐことが困難であり、かつ甚大な被害をもたらす脅威の一つが「ゼロデイ攻撃」です。ソフトウェアの欠陥が発見され、修正プログラム(パッチ)が提供されるまでの「無防備な期間」を狙ったこの攻撃は、どれだけ強固な壁を築いていても、その隙間を潜り抜けて組織の心臓部へと侵入します。

プロフェッショナルなセキュリティエンジニアを目指す上で、単に「最新のパッチを当てる」という知識だけでは不十分です。脆弱性がどのように発見され、評価され、そして組織としてどのように優先順位をつけて対処すべきかという「脆弱性管理(Vulnerability Management)」の全体像を体系的に理解しなければなりません。

本記事では、ゼロデイ攻撃のメカニズムから、世界標準の脆弱性評価指標であるCVSSの活用法、そして未知の脅威に対抗するための多層防御の考え方まで、実務と試験対策の両面で不可欠な知識を詳しく解説します。

1. ゼロデイ攻撃の正体とその脅威の本質

ゼロデイ攻撃は、セキュリティ対策における「時間との戦い」を象徴する攻撃手法です。まずは、その定義と攻撃が成立するまでのプロセスを明確にしましょう。

ゼロデイ攻撃の定義とタイムライン

ゼロデイ攻撃とは、ソフトウェアの脆弱性が公になる前、あるいは修正プログラムが提供される前に行われるサイバー攻撃を指します。「ゼロデイ(0日)」という言葉は、修正策が公開された日を「1日目」と数え、それよりも前(0日目)に攻撃が行われることに由来しています。

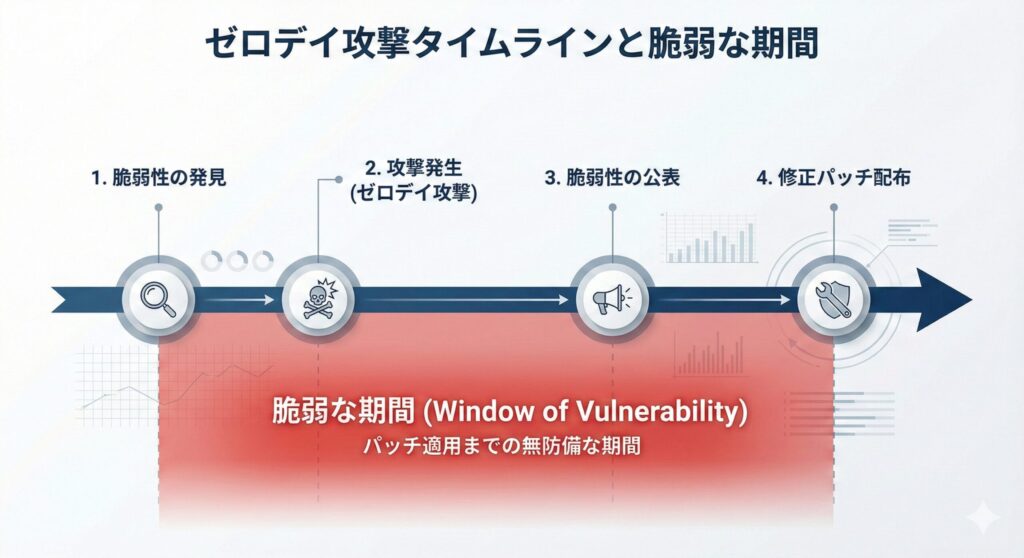

一般的な脆弱性対応のタイムラインは以下の通りです。

- 脆弱性の発見: 攻撃者、あるいはリサーチ機関が未知の欠陥を見つける

- 悪用(ゼロデイ攻撃): パッチが存在しない状態で攻撃が開始される

- 脆弱性の公表: ベンダーやセキュリティ機関が問題を認識し、注意喚起を行う

- パッチの開発・配布: ベンダーから修正プログラムが提供される

- パッチ適用: ユーザーがシステムを更新する

ゼロデイ攻撃はこの「発見」から「パッチの開発・配布」の期間、つまり防御側が物理的に「盾」を持っていない期間に行われるため、極めて危険です。

なぜ既存の対策を無力化するのか

従来のアンチウイルスソフトなどは、過去の攻撃パターン(シグネチャ)をデータベース化し、それと照合することで脅威を検知していました。しかし、ゼロデイ攻撃で使用されるコードは「未知」のものであるため、シグネチャによる検知を容易に潜り抜けます。

また、OSやブラウザ、あるいは業務で利用するミドルウェア(JavaやApache、データベースなど)の深い部分にある脆弱性が狙われると、正規のユーザー権限を乗っ取られたり、管理者の気づかないところで機密情報が流出したりするため、検知が極めて困難になります。攻撃者はこの「検知されない期間」を最大限に利用し、組織内での権限昇格や横展開(ラテラルムーブメント)を静かに進めるのです。

さらに問題なのは、ゼロデイ攻撃が標的型攻撃と組み合わされるケースです。特定の企業や組織を狙って周到に準備された攻撃では、ソーシャルエンジニアリング(人間の心理的な隙を突く手法)と技術的な脆弱性の悪用が複合的に使われ、多段階の防御を突破してきます。このため、単一の対策では防ぎきれない構造的な問題が生じているのです。

2. 脆弱性を発見・評価するための「共通の物差し」

ゼロデイ攻撃に対抗するための第一歩は、自社のシステムにどのような弱点があるかを正確に把握することです。これには「能動的な診断」と「客観的な評価」の双方が必要です。

脆弱性診断とペネトレーションテストの役割

脆弱性を発見するための手法には、大きく分けて2つのアプローチがあります。

脆弱性診断(Vulnerability Assessment)は、システムに存在する「既知の脆弱性」を網羅的に洗い出すことが目的です。健康診断のように、サーバーやWebアプリケーションの弱点をリストアップします。ネットワーク診断では、OSやミドルウェアのバージョン、不要なポートの開放、設定不備などを調査します。Webアプリケーション診断では、SQLインジェクションやクロスサイトスクリプティング(XSS)など、プログラム独自の不備を調査します。

一方、ペネトレーションテスト(Penetration Testing)は、特定の「標的」を設定し、あらゆる手段を駆使して侵入を試みるテストです。脆弱性単体ではなく、それらを組み合わせて(エクスプロイト・チェイニング)、実際に機密データまで到達できるかを検証します。実際の攻撃者の思考プロセスをシミュレートすることで、理論上は安全とされる構成でも、複数の小さな脆弱性が連鎖することで重大なセキュリティ侵害につながるリスクを発見できます。

これらを定期的に実施することで、ゼロデイ攻撃を受ける前に「窓の閉め忘れ」を見つけることができます。特に、四半期ごとの定期診断に加えて、新しいシステムの導入時や大規模なアップデート後には必ず診断を行うべきです。

CVSS(共通脆弱性評価システム)による優先順位付け

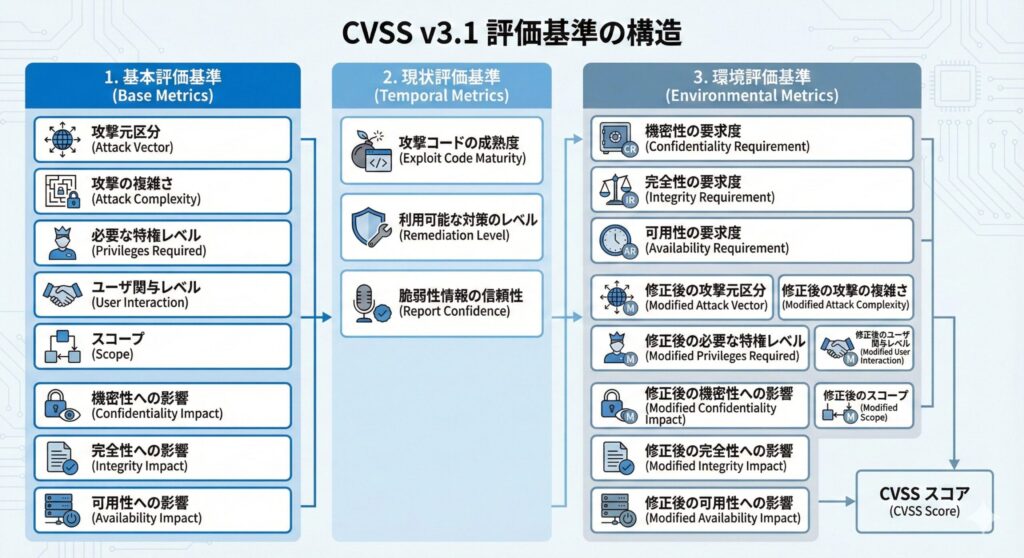

発見された脆弱性が「すぐに直すべきもの」なのかを判断する指標がCVSS(Common Vulnerability Scoring System)です。現在の最新版はCVSS v3.1であり、0.0から10.0までのスコアで脆弱性の深刻度を数値化します。

CVSSは3つの評価基準グループから構成されています。基本評価基準(Base Score)は脆弱性そのものの特性を評価します。具体的には、攻撃元区分(ネットワークからか、ローカルか)、攻撃の複雑さ(簡単に悪用できるか)、必要な特権レベル、ユーザー関与の要否、そして機密性・完全性・可用性への影響度を評価します。

現状評価基準(Temporal Score)は、攻撃コードの流通状況や、パッチの有無など、時間とともに変化する要素を評価します。公開された攻撃コードが存在するか、公式の修正プログラムが利用可能か、脆弱性情報の信頼性はどの程度かといった要素が含まれます。

環境評価基準(Environmental Score)は、そのシステムが組織にとってどれほど重要かという、個別の環境要因を評価します。同じ脆弱性でも、インターネットに公開されたWebサーバーと、閉域網内の開発用サーバーでは、組織にとってのリスクは大きく異なります。

CVSSスコアの目安として、9.0以上は「緊急(Critical)」、7.0-8.9は「重要(High)」、4.0-6.9は「警告(Medium)」、0.1-3.9は「注意(Low)」と分類されます。ただし、スコアだけでなく、自組織の環境における実際のリスクを総合的に判断することが重要です。

3. 実効性のある脆弱性管理サイクルと「パッチ適用のジレンマ」

脆弱性は日々新しく発見されるため、管理を「サイクル(継続的なプロセス)」として定着させることが重要です。

脆弱性管理ライフサイクル

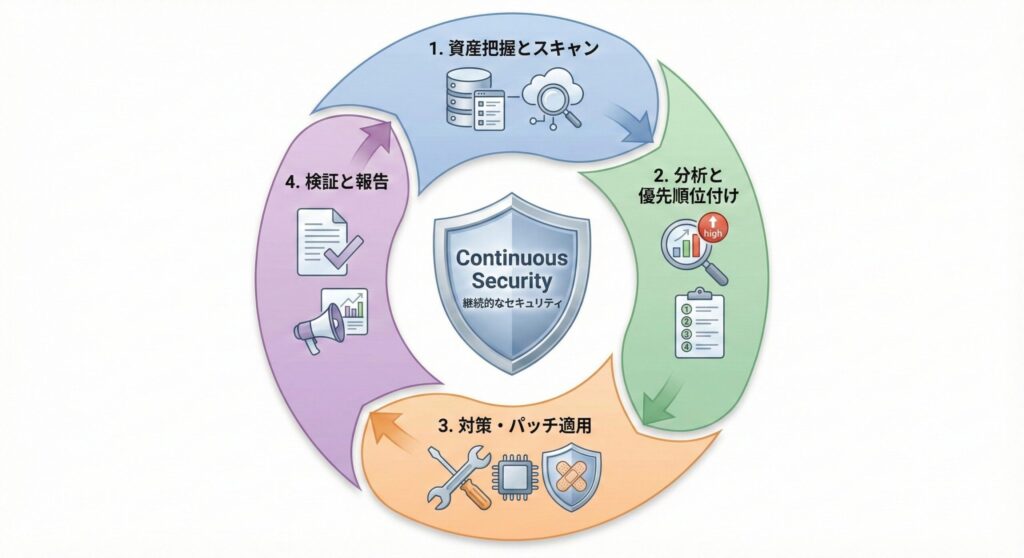

効果的な運用は、以下のステップの繰り返しで成り立ちます。

- 資産把握(Inventory): 全てのPC、サーバー、クラウド資産をリスト化する

- 脆弱性スキャン(Scan): ツールを用いて既知の脆弱性を特定する

- 分析・評価(Analyze): CVSSとビジネスインパクトに基づき優先順位を決める

- 対策実施(Remediate): パッチ適用や設定変更を行う

- 検証と報告(Verify & Report): 対策が正しく適用されたか確認し、経営層に報告する

このサイクルを月次または週次で回すことで、新たに発見される脆弱性に対して組織が常に最新の防御態勢を維持できます。特に重要なのは、このプロセスが属人化せず、チーム全体で標準化されたワークフローとして機能することです。

パッチ適用のジレンマと緩和策

理論上は「パッチが出たらすぐ当てる」のが正解ですが、実務では「パッチ適用のジレンマ」が発生します。

業務への影響として、パッチ適用後の再起動によるダウンタイムが許容されないケースがあります。24時間365日稼働が求められる基幹システムや、医療機関の電子カルテシステムなどでは、計画的なメンテナンス時間を確保すること自体が困難です。

また、互換性問題も深刻です。パッチを当てたことで、業務アプリが動かなくなるリスクがあります。特にレガシーシステムでは、古いバージョンの依存関係が複雑に絡み合っており、OSやミドルウェアのアップデートが既存のアプリケーションの動作を妨げる可能性があります。

このジレンマを解消するための強力な武器がIPS(Intrusion Prevention System)による「仮想パッチ」です。ネットワーク層で脆弱性を突く攻撃通信を検知・遮断することで、本番環境にパッチを当てるまでの「猶予期間」を作ることができます。仮想パッチは、脆弱性を悪用する特定の通信パターンをシグネチャとして登録し、リアルタイムでブロックします。

仮想パッチの利点は、システムそのものに手を加えることなく防御できる点です。ただし、完全な防御ではなく「時間稼ぎ」であることを理解し、最終的には本物のパッチ適用を計画する必要があります。また、仮想パッチは既知の攻撃パターンにのみ有効であり、攻撃手法が変化した場合には対応できない可能性があります。

4. テクニカル深掘り:メモリ保護とセキュアプログラミング

ゼロデイ攻撃の多くは、プログラムの低レイヤーな不備を突きます。特にバッファオーバーフロー(Buffer Overflow)は、古典的でありながら今なお強力な手法です。

メモリを汚染する攻撃への対策

バッファオーバーフローとは、プログラムが確保したメモリ領域(バッファ)を超えてデータを書き込む攻撃です。プログラムの制御フロー情報が格納されているスタックメモリのリターンアドレスを書き換えることで、攻撃者の用意した悪意あるコード(シェルコード)を実行させることができます。

この古典的だが強力な攻撃に対して、OSレベルで以下の防御機能が実装されています。

ASLR(Address Space Layout Randomization)は、プログラムの配置アドレスをランダム化する技術です。プログラムが起動するたびに、コード、データ、スタック、ヒープなどのメモリ配置がランダムに変化するため、攻撃者が「飛び先」を特定できなくなります。たとえバッファオーバーフローが成功しても、ジャンプ先のアドレスを正確に指定できなければ攻撃は失敗します。

DEP(Data Execution Prevention)またはNXビットは、メモリのデータ領域を実行不可能に設定する技術です。プロセッサレベルで実装されており、スタックやヒープに注入されたコードの実行を阻止します。通常、プログラムコードは特定の領域(コードセグメント)にのみ存在すべきであり、データ領域からコードが実行されようとすることは異常な動作と判断されます。

これらの機能が有効であれば、たとえ未知の脆弱性(ゼロデイ)が存在していても、攻撃の成立難易度を劇的に高めることができます。実際、現代のOSではこれらの機能がデフォルトで有効化されており、バッファオーバーフロー攻撃の成功率は大幅に低下しています。

セキュアコーディングの原則

技術的な防御機構だけでなく、開発段階でのセキュアコーディングも重要です。境界チェックの徹底、安全なライブラリ関数の使用(strcpy の代わりに strncpy など)、入力値の妥当性検証、最小権限の原則に基づいた実装など、プログラマー一人ひとりの意識が脆弱性を生み出さない最初の防壁となります。

5. 組織の対応力を高める最新の運用トレンド

技術だけで守り切れないのがゼロデイ攻撃です。組織全体の体制と、サプライチェーンまで含めた視点が求められます。

CSIRTの構築と情報収集

CSIRT(Computer Security Incident Response Team)は、インシデント発生時の司令塔です。平時には脆弱性情報の収集と分析を行い、有事には被害の拡大防止と復旧を指揮します。

CSIRTの重要な任務の一つが、信頼できる情報源からの脆弱性情報の収集です。JVN(Japan Vulnerability Notes)やNVD(National Vulnerability Database)といった公的機関、各ベンダーのセキュリティアドバイザリ、JPCERT/CCからの注意喚起などを常時監視し、自社資産への影響を即座に判断する必要があります。

効果的なCSIRTには明確な役割分担が必要です。インシデント対応のリーダー、技術調査担当、コミュニケーション担当(内外への情報発信)、法務・コンプライアンス担当などが連携し、緊急時に迅速な意思決定ができる体制を整えます。

ソフトウェアサプライチェーンとSBOM

近年、自社製品だけでなく、利用している「ライブラリ(オープンソース等)」に潜む脆弱性が狙われるケースが増えています。Log4Shellと呼ばれる Apache Log4j の深刻な脆弱性(CVE-2021-44228)は、世界中の無数のシステムに影響を与え、多くの組織が自社のどのシステムに影響があるかを特定するだけで膨大な時間を要しました。

この問題に対処するために、ソフトウェアの部品表であるSBOM(Software Bill of Materials)の活用が始まっています。SBOMは、ソフトウェア製品に含まれるすべてのコンポーネント、ライブラリ、依存関係を一覧化したドキュメントです。製品に使用されているオープンソースライブラリの名前、バージョン、ライセンス情報などが記載されています。

SBOMがあれば、特定のライブラリにゼロデイ脆弱性が見つかった際、影響を受ける自社システムを数分で特定できます。また、調達プロセスにおいても、ベンダーからSBOMを提出してもらうことで、導入前にリスク評価が可能になります。米国では政府調達においてSBOMの提出が義務化される動きもあり、今後ますます重要性が高まるでしょう。

バグバウンティ(脆弱性報奨金制度)

自社で見つけられない脆弱性を、外部の善意のハッカー(ホワイトハッカー)に探してもらい、発見に対して報奨金を支払う仕組みがバグバウンティです。これは、ゼロデイ脆弱性が闇市場に流れる前に自ら回収し、パッチを準備するための先進的なアプローチです。

バグバウンティプログラムは、HackerOneやBugcrowdといったプラットフォームを通じて運営されることが多く、世界中のセキュリティ研究者が参加します。報奨金額は脆弱性の深刻度に応じて設定され、重大な脆弱性には数百万円の報奨金が支払われることもあります。

この制度の利点は、継続的に外部の視点でセキュリティ評価を受けられることです。社内のセキュリティチームでは見落としがちな問題を、多様なバックグラウンドを持つ研究者が発見してくれます。また、適切に運営されたプログラムは、組織のセキュリティに対する真摯な姿勢を示すブランディング効果もあります。

ゼロデイ攻撃を無力化する「脆弱性管理」の鉄則|理解度チェックテスト10選

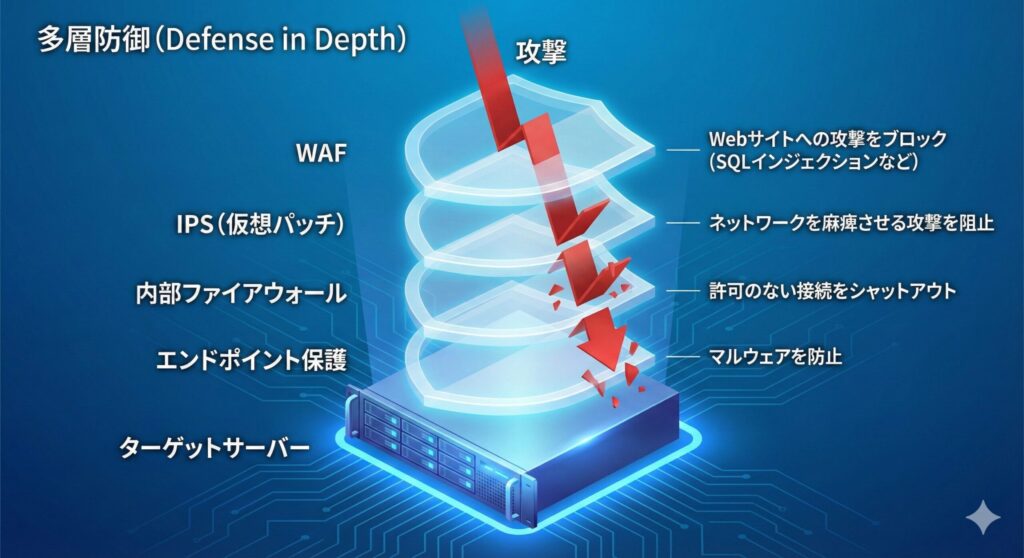

ソフトウェアの修正パッチが出る前の「無防備な期間」を狙うゼロデイ攻撃。その脅威を最小限に抑えるためには、ツールによる診断だけでなく、CVSSを用いた優先順位付けや、IPSによる仮想パッチといった多層防御の考え方が不可欠です。

あなたは、最新の脆弱性管理プロセスやメモリ保護の仕組みをどこまで正確に理解できていますか? 本演習では、ゼロデイ攻撃への対抗策からサプライチェーンのリスク管理まで、セキュリティエンジニアとして必須の知識をクイズ形式で振り返ります。全問正解を目指して挑戦してみましょう。

まとめ:継続的な改善が最強の防御

ゼロデイ攻撃は「いつか必ず起こるもの」として備える必要があります。完璧な防御は存在しませんが、脆弱性管理のサイクルを回し続けることで、攻撃者が入り込める隙間を最小限にし、万が一の際の被害を抑制することが可能です。

徹底した資産把握から始めましょう。守るべきものを知らない状態では、防御は始まりません。すべてのハードウェア、ソフトウェア、クラウドサービスを棚卸しし、各資産の重要度を評価します。

客観的な優先順位付けでは、CVSSを活用し、限られたリソースを最も危険な脆弱性に集中させます。すべての脆弱性を同時に対処することは不可能であり、リスクベースのアプローチが必須です。

多層防御の実装として、WAF、IPS、EDRを組み合わせ、パッチ未適用の期間を埋めます。単一の防御策に依存せず、複数の層で攻撃を食い止める設計が重要です。

組織的な対応体制では、CSIRTを中心に、インシデントを「想定内」にする訓練を積みます。年に数回のインシデント対応演習(テーブルトップエクササイズ)を実施し、有事の際の連絡体制や意思決定プロセスを確認しておくことが、実際の被害を最小化します。

情報セキュリティ白書と継続的学習の重要性

IPAが毎年発行している『情報セキュリティ白書』では、その年の「10大脅威」が選出されます。ここ数年、常に上位にランクインしているのは「修正プログラムの適用遅延」です。ゼロデイ攻撃という高度な手法だけでなく、既に対策が公開されている脆弱性を放置することのリスクも、同じくらい甚大であることを忘れないでください。

情報セキュリティの世界は日々進化しています。新しい攻撃手法が生まれ、防御技術も進歩します。プロフェッショナルなエンジニアとして、継続的な学習と情報収集を習慣化し、技術と運用の両輪で、組織の安全を支えていきましょう。情報処理安全確保支援士などの資格取得も、体系的な知識を身につける良い機会となります。

最後に、セキュリティは一人では守れません。開発チーム、運用チーム、経営層、そして外部のパートナーまで含めた「人」の協力があってこそ、真に強固な防御が実現します。技術的な知識だけでなく、コミュニケーション能力や、非技術者にもわかりやすく説明するスキルも、現代のセキュリティエンジニアには不可欠な資質です。