インターネットが社会基盤として定着した現代において、サービスの可用性維持はセキュリティ対策の最優先事項です。その可用性を直接脅かすのが「DoS攻撃」および「DDoS攻撃」であり、中でも「SYN Flood攻撃」と「DNS Amplification(DNS Amp)攻撃」は実務上の脅威として特に重要度が高い攻撃手法です。

本記事では、これらの攻撃メカニズムを深く理解し、実効性のある緩和策を体系的に解説します。ネットワークの基本的な仕組みを悪用するこれらの攻撃は、一度発生すると対策が難しく、システムの停止を招く恐れがあります。正しい知識を身につけ、多層的な防御体制を構築しましょう。

SYN Flood攻撃のメカニズムとリソース枯渇の正体

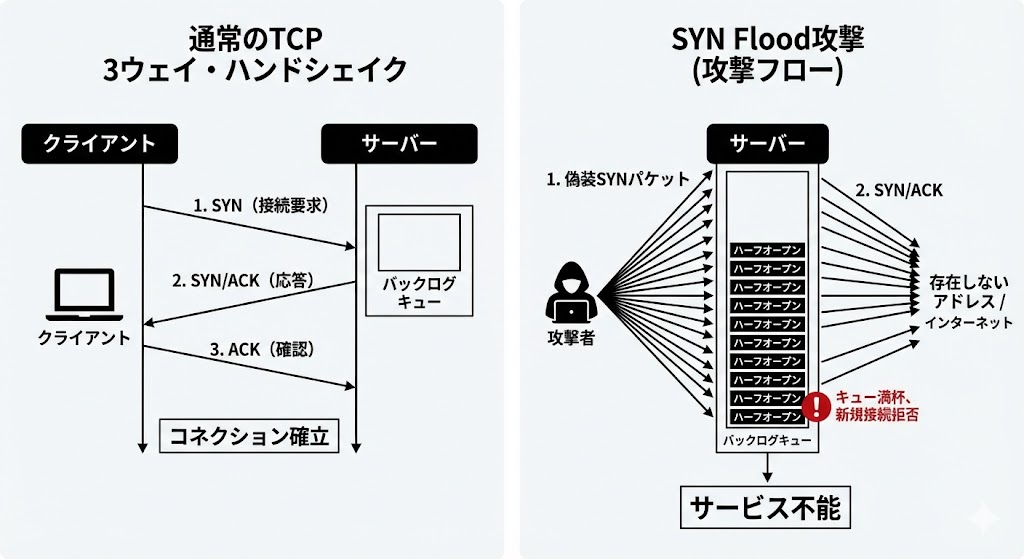

SYN Flood攻撃を理解するには、TCP(Transmission Control Protocol)の接続確立プロセスを知る必要があります。このプロセスは「3ウェイ・ハンドシェイク」と呼ばれ、クライアントとサーバー間で3つのステップを経て通信が開始されます。

TCP 3ウェイ・ハンドシェイクの基本原則

通常の接続では、以下の手順で通信が始まります。

- SYN(Synchronize)送信:クライアントがサーバーに接続開始の要求を送信

- SYN/ACK(Acknowledge)送信:サーバーが要求を受け入れ、確認応答を返信

- ACK送信:クライアントが最終確認を返信し、コネクション確立

このステップ完了後に「コネクション」が確立(ESTABLISHED)され、データのやり取りが可能になります。サーバー側では手順2の段階で、後続のACKを待つためメモリ上に一時的な管理領域を確保します。この状態を「ハーフオープン(HALF-OPEN)」または「SYN_RECV」と呼びます。

SYN Flood攻撃がリソースを食い潰す仕組み

SYN Flood攻撃は、ハーフオープン状態の仕組みを悪用します。攻撃者は送信元IPアドレスを偽装(スプーフィング)した大量のSYNパケットをサーバーへ送信します。

サーバーは届いたSYNパケットに対しSYN/ACKを返してACKを待ち続けますが、送信元が偽装されているためACKが返ってくることはありません。サーバー側には「ACK待ち」状態の未完了コネクションが大量に積み上がり、メモリ上の「バックログキュー」と呼ばれる待機枠が満杯になります。

その結果、正当なユーザーからの接続要求に対してもサーバーは管理領域不足のため応答できず、サービス不能状態に陥ります。

ハーフオープン状態のタイムアウトと攻撃の継続性

サーバーは無限にACKを待つわけではなく、一定時間経過後にタイムアウトとしてリソースを解放します。しかし攻撃者は、タイムアウトでの解放速度を遥かに上回るペースで新しいSYNパケットを送り続けます。

CPUやメモリといったハードウェアリソースそのものが枯渇する前に、OSのカーネルレベルで管理できるコネクション上限に達してしまうのがSYN Flood攻撃の特徴です。攻撃パケット自体は小さなサイズでも、効率的にサーバーを停止させることが可能なのです。

DNS Amplification攻撃:増幅される脅威のメカニズム

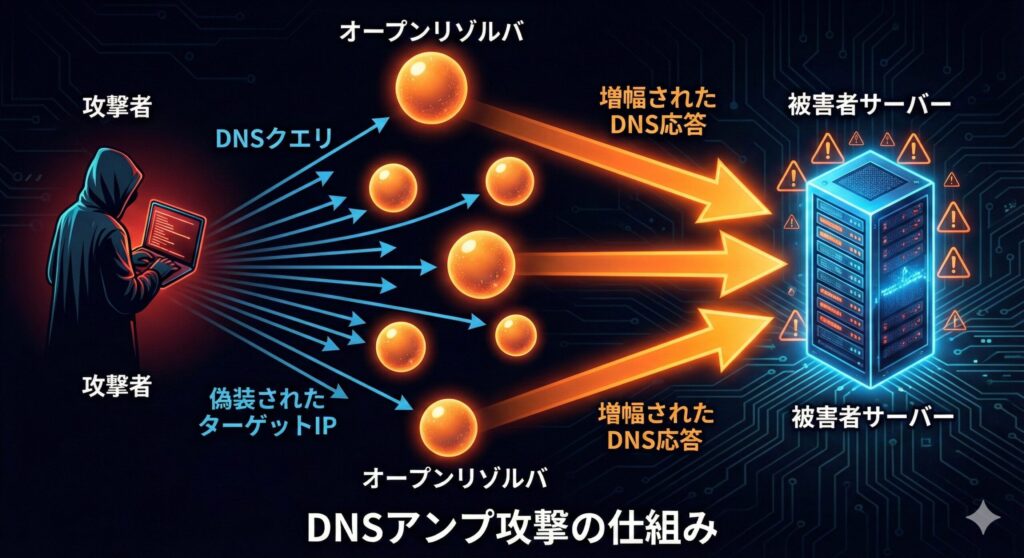

DNS Amplification攻撃(DNS増幅攻撃)は、UDP(User Datagram Protocol)の特性を悪用した攻撃手法です。この攻撃は「リフレクション(反射)」と「アンプリフィケーション(増幅)」という2つの要素を組み合わせて実行されます。

リフレクション(反射)攻撃の基本構造

DNS攻撃の基本は、攻撃者が「ターゲットとなる被害者のIPアドレス」を送信元として偽装することから始まります。攻撃者はインターネット上に公開されている「キャッシュDNSサーバー」に対して問い合わせを送信します。

この問い合わせを受けたDNSサーバーは、偽装された送信元IPアドレス(被害者)に対して応答を返します。攻撃者が直接パケットを送るのではなく、善意の第三者であるサーバーを「踏み台」にして攻撃を反射させることから、リフレクション攻撃と呼ばれます。

アンプリフィケーション(増幅)の驚異的な倍率

DNS Amp攻撃の真骨頂は、要求(Request)のサイズに対して応答(Response)のサイズが極端に大きくなる点です。通常、DNSの問い合わせは数十バイト程度ですが、特定のレコード(ANYレコードやDNSSECの署名情報を含むレコード)を要求することで、数千バイト規模の応答を生成させられます。

具体例として、60バイトの問い合わせに対して3,000バイトの応答が返る場合、攻撃規模は50倍に増幅されます。攻撃者が100Mbpsの帯域でパケットを送るだけで、ターゲットには5Gbpsもの巨大なデータが押し寄せることになります。

EDNS0の拡張機能とオープンリゾルバの脆弱性

この増幅をより強力にするのが「EDNS0(Extension Mechanisms for DNS)」という拡張仕様です。従来のDNSではUDPパケットのサイズは512バイトに制限されていましたが、EDNS0により、より大きなサイズのパケット送受信が可能になりました。

また、意図せず外部からの再帰的な問い合わせを許可してしまっているDNSサーバー(オープンリゾルバ)が世界中に多数存在することも、この攻撃が絶えない大きな要因です。攻撃者はこれらのオープンリゾルバを探索し、一斉に踏み台として利用することで、ターゲットのネットワーク帯域を飽和させます。

DDoS攻撃に対する実効的な緩和策と多層防御

DDoS攻撃は単一の対策で防ぎ切れるものではありません。ネットワーク、サーバー、外部サービスの各レイヤーで適切な緩和策を講じる「多層防御」が不可欠です。

SYN Cookiesによるハーフオープンの回避

SYN Flood攻撃に対する最も有効な緩和策の一つが「SYN Cookies」です。これは、サーバーがSYNパケットを受け取った際、直ちにリソースを確保するのではなく、シーケンス番号の中に接続情報をエンコード(Cookie化)してSYN/ACKを返す技術です。

クライアントから正当なACKが返ってきた段階でそのCookieを検証し、初めて正式にコネクション用のリソースを割り当てます。これにより、偽装されたSYNパケットによってバックログキューが満杯になるのを防ぐことができます。現代の多くのLinux OSなどで標準的に実装されている機能です。

SYN Cookiesの主な利点:

- バックログキューの枯渇を防止

- 正当な接続は通常通り確立可能

- カーネルレベルでの実装により高速動作

- 追加のハードウェアコストが不要

ネットワーク境界でのフィルタリングとレートリミット

インフラ側での対策として、境界ルーターやファイアウォールでのフィルタリングが基本となります。

主要なフィルタリング技術:

- Ingressフィルタリング:自組織のネットワークから送信されるパケットの送信元IPアドレスが正しいかをチェックし、偽装パケットの送出を防ぎます(攻撃の加担を防ぐ対策)

- Egressフィルタリング:外部から流入するパケットの送信元IPアドレスを検証し、不正なトラフィックを入口で遮断

- レートリミット(帯域制限):特定のIPアドレスからの接続要求数や、特定のプロトコル(UDP 53番ポートなど)の通信量を制限し、突発的なトラフィック増大がシステム全体に波及するのを抑制

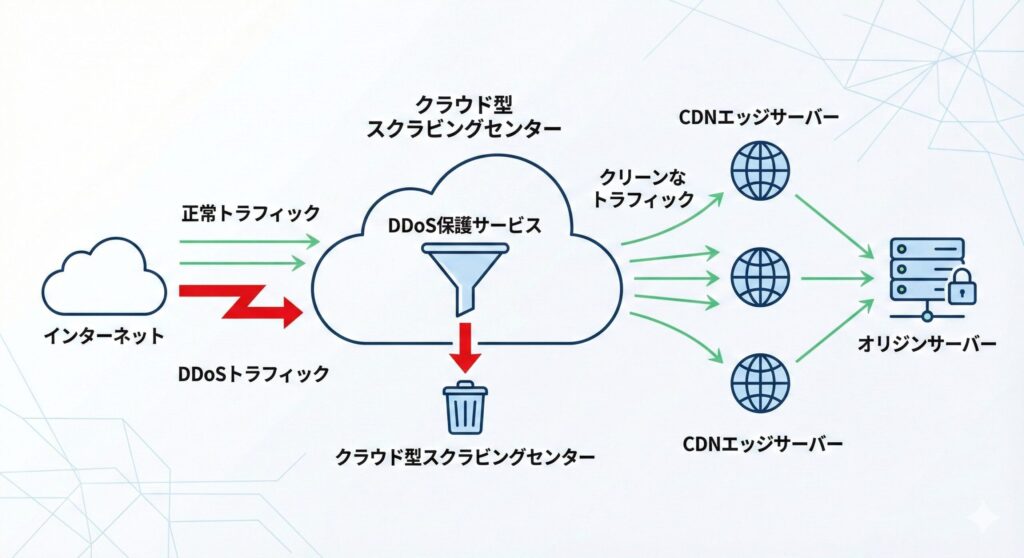

CDNやクラウド型DDoS保護サービスの活用

自社設備だけで大規模なDDoS攻撃を凌ぐのは、コスト的にも技術的にも限界があります。そこで有効なのが、CDN(Content Delivery Network)やクラウド型のDDoS保護サービスの利用です。

これらのサービスは、世界中に分散したエッジサーバーでトラフィックを吸収し、悪意のあるパケットを遮断(スクラビング)した上で、クリーンな通信だけをオリジンサーバーへ届けます。特にDNS Amp攻撃のような、物理的な帯域幅を埋め尽くす攻撃に対しては、クラウド事業者の巨大なネットワーク帯域を活用することが最も効果的な解決策となります。

クラウド型DDoS保護サービスの主な機能:

- グローバル分散によるトラフィック吸収

- リアルタイムの攻撃検知と自動緩和

- 機械学習による異常トラフィックの識別

- 24時間365日のセキュリティオペレーションセンター(SOC)監視

- 攻撃レポートとアナリティクス機能

攻撃手法の分類と理解を深める比較

DDoS攻撃には、今回紹介した手法以外にも多種多様なものが存在します。これらを整理して理解するために、攻撃の性質による分類を確認しましょう。

帯域幅消費型(Volumetric Attacks)

DNS Amp攻撃がこの代表格です。攻撃の目的は、ターゲットのインターネット接続回線やネットワーク機器の処理能力を、圧倒的なデータ量で飽和させることにあります。

主な攻撃手法:

- DNS Amplification攻撃

- NTP Amplification攻撃

- SSDP Reflection攻撃

- UDP Flood攻撃

- ICMP Flood攻撃

これらはL3(ネットワーク層)やL4(トランスポート層)を標的とすることが多く、パケットの「量」が最大の武器となります。対策には、上流ISPでのフィルタリングやクラウド型スクラビングサービスが効果的です。

リソース枯渇型(Resource Exhaustion Attacks)

SYN Flood攻撃がこれに該当します。通信帯域自体には余裕があっても、OSのコネクション管理テーブルやメモリ、CPUといったサーバー内部の処理リソースを使い果たすことを目的とします。

主な攻撃手法:

- SYN Flood攻撃

- ACK Flood攻撃

- RST/FIN Flood攻撃

- Slowloris攻撃

- RUDY(R-U-Dead-Yet)攻撃

プロトコルの仕様上の脆弱性や不備を突くのが特徴で、対策にはSYN Cookiesやコネクションタイムアウトの最適化、サーバーのチューニングが重要です。

アプリケーション層攻撃(Layer 7 Attacks)

HTTP GET FloodやPOST Floodなどが含まれます。Webサーバーに対して複雑な検索処理や重いデータの生成を要求するリクエストを送り、アプリケーションの処理能力を奪います。

主な攻撃手法:

- HTTP GET/POST Flood

- Slowloris(低速接続攻撃)

- WordPress XML-RPC攻撃

- API Abuse攻撃

- Cache-busting攻撃

パケットの見た目は正当な通信と区別がつきにくいため、WAF(Web Application Firewall)による高度な解析や、振る舞い分析(Behavioral Analysis)が必要となります。

攻撃からシステムを守るための運用と監視体制

技術的な対策を導入するだけでなく、日頃の運用体制を整えることも重要です。DDoS攻撃に対する効果的な防御には、技術と運用の両輪が必要不可欠です。

ベースラインの確立と異常検知

平常時のトラフィックパターンを把握しておく「ベースライン」の確立が必要です。平常時のアクセス数や帯域使用率を知らなければ、異常が発生した際にそれが攻撃なのか、単なるアクセスの集中なのかを即座に判断することができません。

ベースライン確立のポイント:

- 時間帯別のトラフィック量

- 曜日別のアクセスパターン

- イベント時のピークトラフィック

- プロトコル別の通信比率

- 地域別のアクセス分布

これらのデータを継続的に収集・分析し、統計的手法や機械学習を用いた異常検知システムを構築することで、攻撃の早期発見が可能になります。

エスカレーションフローとインシデント対応

攻撃を検知した際の「エスカレーションフロー」を定義しておくことも不可欠です。どのレベルの攻撃が発生したらISP(プロバイダ)に連絡するのか、どのタイミングでクラウドの防御機能を有効化するのかといった、具体的なアクションプラン(Playbook)を策定し、有事に備えることが可用性を守る鍵となります。

インシデント対応プレイブックに含めるべき項目:

- 攻撃の検知基準と閾値

- 初動対応の責任者と連絡先

- 段階的なエスカレーション基準

- 外部ベンダー(ISP、クラウドプロバイダ、セキュリティベンダー)への連絡手順

- 社内外への情報共有プロトコル

- 攻撃終息後の事後分析プロセス

定期的な訓練(Table Top Exercise)を実施し、プレイブックの実効性を検証することも重要です。

監視ツールとログ分析

効果的な監視には、適切なツールの選定と設定が必要です。

推奨される監視ツール:

- NetFlow/sFlow解析ツール:トラフィックの流量と方向を可視化

- IDS/IPS(侵入検知・防御システム):異常なパケットパターンを検知

- SIEM(Security Information and Event Management):ログを集約し、相関分析を実施

- サーバー監視ツール:CPU、メモリ、コネクション数などのリソース使用率を監視

これらのツールから得られたデータを統合し、ダッシュボードで可視化することで、攻撃の全体像を迅速に把握できます。

情報セキュリティの観点から見た可用性の重要性

情報セキュリティの3大要素は「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」です。DDoS攻撃はこのうち「可用性」を直接的に破壊します。

機密情報が盗まれなくても、サービスが停止すれば企業の信頼失墜や莫大な経済的損失につながります。特に金融、医療、インフラといった公共性の高いシステムにおいては、DDoS対策は単なるITの問題ではなく、事業継続計画(BCP)の核心部分と言えるでしょう。

可用性侵害がもたらすビジネスインパクト

直接的な損失:

- サービス停止による機会損失

- SLA(Service Level Agreement)違反による違約金

- 復旧作業に要する人件費とコスト

- 緊急対応のための追加リソース確保

間接的な損失:

- ブランドイメージの毀損

- 顧客信頼の低下と離反

- 株価への悪影響

- 業界内での競争力低下

- 規制当局からの指導や罰則

BCPにおけるDDoS対策の位置づけ

事業継続計画(BCP)では、DDoS攻撃を含むサイバーインシデントを重要なリスクシナリオとして組み込む必要があります。

BCP策定時の考慮事項:

- RTO(Recovery Time Objective:目標復旧時間)の設定

- RPO(Recovery Point Objective:目標復旧時点)の定義

- バックアップサイトやDRサイトの準備

- 代替通信手段の確保

- ステークホルダーへのコミュニケーション計画

本記事で解説したSYN FloodやDNS Ampの仕組みは、その対策を考える上での第一歩です。プロトコルの基本を忠実に理解し、適切なツールと運用を組み合わせることで、強固な防御体制を築いていくことができます。

DDoS攻撃対策のチェックリスト

最後に、DDoS攻撃対策の実装状況を確認するためのチェックリストを提供します。自組織のセキュリティ体制を評価する際にご活用ください。

技術的対策:

- [ ] SYN Cookiesが有効化されている

- [ ] レートリミット設定が適切に構成されている

- [ ] Ingress/Egressフィルタリングが実装されている

- [ ] オープンリゾルバが存在しないか確認済み

- [ ] CDNまたはクラウド型DDoS保護サービスを利用している

- [ ] WAFが導入され、適切にチューニングされている

- [ ] サーバーのコネクションタイムアウト設定が最適化されている

運用的対策:

- [ ] トラフィックのベースラインが確立されている

- [ ] 異常検知システムが稼働している

- [ ] インシデント対応プレイブックが策定されている

- [ ] エスカレーションフローが明確化されている

- [ ] 定期的な訓練が実施されている

- [ ] ISPやクラウドプロバイダとの連絡体制が整っている

- [ ] ログの長期保存と分析体制が構築されている

組織的対策:

- [ ] BCPにDDoS攻撃シナリオが組み込まれている

- [ ] RTOとRPOが定義されている

- [ ] セキュリティインシデント対応チームが編成されている

- [ ] 経営層へのエスカレーションルートが確立されている

- [ ] サイバー保険への加入を検討または加入済み

現場のエンジニア必見!DDoS対策の理解度チェックテスト

サービスの可用性を脅かすDDoS攻撃。その脅威は知っていても、具体的な通信プロトコルの挙動や、SYN Cookiesなどの緩和策がなぜ有効なのか、正確に説明できるでしょうか? 本テストでは、実務で重要となるDDoS攻撃の裏側と、多層防御の考え方について10問のクイズを作成しました。 クリック一つですべての選択肢の解説が表示されるため、短時間で効率的に復習が可能です。あなたのセキュリティスキルを、今すぐチェックしてみましょう。

まとめ

本記事では、DDoS攻撃の主要な手法であるSYN Flood攻撃とDNS Amplification攻撃について、そのメカニズムから具体的な緩和策、運用体制まで包括的に解説しました。

SYN Flood攻撃は、TCPの3ウェイ・ハンドシェイクを悪用し、ハーフオープン状態を維持させることでサーバーのリソースを枯渇させる攻撃です。対策にはSYN Cookiesの導入とコネクション管理の最適化が効果的です。

DNS Amplification攻撃は、送信元IPを偽装し、オープンリゾルバを利用して小さなクエリを巨大な応答に増幅させる攻撃です。対策には、CDN/DDoS保護サービスの利用やレートリミット、そして自組織のDNSサーバーがオープンリゾルバにならないよう適切に設定することが推奨されます。

セキュリティ対策は日々進化する攻撃との追いかけっこですが、根底にあるネットワークプロトコルの仕組みを理解していれば、新しい攻撃手法に対しても柔軟に対応策を導き出すことができます。技術的対策と運用体制の両輪を整備し、多層防御の考え方に基づいた堅牢なセキュリティ体制を構築してください。

DDoS攻撃は「もし起きたら」ではなく「いつ起きるか」という前提で対策を講じるべき脅威です。本記事で学んだ知識を土台にして、組織のセキュリティレベル向上に取り組んでいきましょう。