インターネットに接続されたパソコンやスマートフォン、オフィスの片隅で稼働しているIoT機器が、知らない間に「サイバー犯罪の加害者」になっている可能性があることをご存知でしょうか。

画面上では何の変化もなく、ウイルス対策ソフトの警告も出ない。しかし裏側では外部からの「指令」を受け取り、他国の政府機関や大企業に対してサイバー攻撃を仕掛けている――。これが「ボットネット」の恐ろしさであり、現代のサイバーセキュリティにおける最大の脅威の一つです。

情報処理安全確保支援士試験においても、ボットネットとC&Cサーバー(Command and Control Server)の関係性は、マルウェアの挙動解析やネットワークログの分析問題における最重要テーマです。攻撃者がどのようにして何万台もの端末を操り、捜査機関の手を逃れているのか。そして守る側(ブルーチーム)は、膨大な通信ログの中からどのようにして「悪意ある通信」を見つけ出し、遮断すればよいのか。

本記事では、サイバー攻撃のインフラとも言えるボットネットの仕組みを基礎から徹底的に解剖します。さらに、DGA(ドメイン生成アルゴリズム)やFast Fluxといった攻撃者の隠蔽技術、そしてネットワーク管理者として必須の知識であるDNSシンクホールなどの対策技術について、実務レベルの深さまで掘り下げて解説していきます。

C&Cサーバーとボットネットの基礎解剖

サイバー攻撃のニュースで頻繁に耳にする「ボットネット」ですが、その実態は単なるウイルス感染とは構造的に異なります。まずは、攻撃の全体像を構成する用語と、ビジネスモデル化している現状について整理しましょう。

ボット(Bot)とウイルスの決定的な違い

一般的なコンピュータウイルスやワームが「自己増殖」や「データの破壊」を主目的とすることが多いのに対し、ボット(Bot)は「外部からの遠隔操作」を主目的としたマルウェアです。

「ロボット(Robot)」から名付けられたその名の通り、ボットは攻撃者からの命令を静かに待ち受けます。指令が下ると、スパムメールの送信、DDoS攻撃の実行、情報の窃取など、忠実にそのタスクを実行します。

ボットに感染した端末は、所有者が普段通り使えているため感染に気づきにくく、攻撃者の配下にあることから「ゾンビPC」や「ゾンビ端末」とも呼ばれます。感染に気づかないまま、あなたの端末が知らぬ間に攻撃の踏み台として利用されている可能性があるのです。

C&Cサーバー(Command and Control Server)の役割

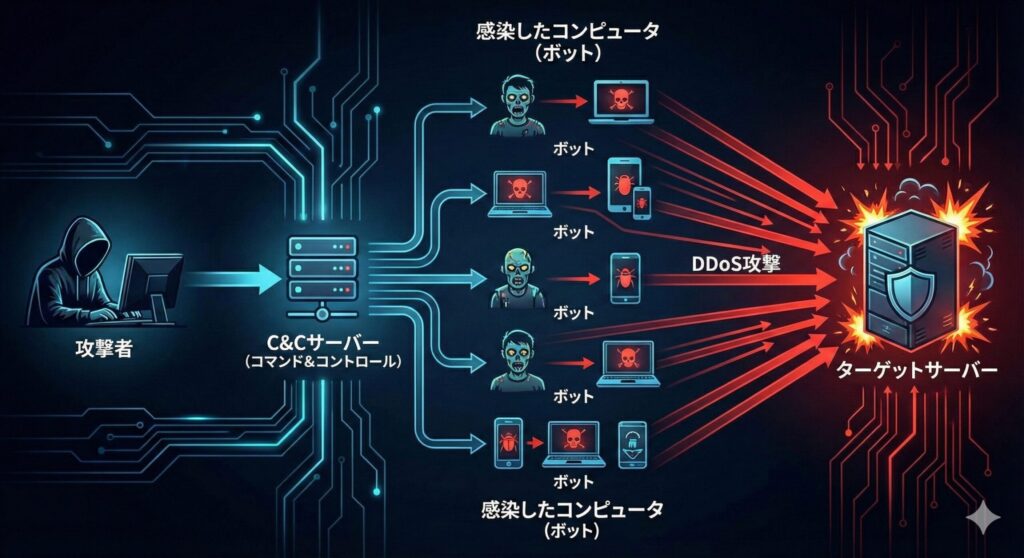

ボットに感染した多数のゾンビPCに対して、一斉に命令を下す司令塔となるサーバーがC&Cサーバー(C2サーバー)です。

攻撃者は直接ゾンビPCを個別に操作するわけではありません。もし攻撃者が自分のPCから直接ゾンビPCに接続すれば、IPアドレスから足がつきますし、数万台の管理など不可能です。

そこでC&Cサーバーを介在させます。攻撃者はC&Cサーバーに指令をアップロードし、各ボットがそれを読みに行くという構造を取ることで、自身の身元(IPアドレスなど)を隠蔽しつつ、世界中に散らばる数万、数百万台のボットを一元管理(Command & Control)することが可能になります。

この構造により、攻撃者は自らの正体を隠しながら、組織的かつ大規模な攻撃を実行できるのです。情報処理安全確保支援士試験では、この「攻撃者→C&Cサーバー→ボット→標的」という通信フローの理解が問われます。

ボットネットの脅威と「MaaS」の台頭

C&Cサーバーと、その配下にある多数のボット群で構成されるネットワーク全体をボットネットと呼びます。

ボットネットの最大の脅威は「数の暴力」です。1台のPCからの攻撃ならファイアウォールで簡単に防げますが、世界中の10万台のPCから一斉に通信が送られれば、Googleのような巨大企業のサーバーであってもダウンする可能性があります。

さらに近年では、ボットネットの構築自体がビジネス化しています。MaaS(Malware as a Service)やBooter Serviceと呼ばれ、ダークウェブ上では「1時間あたり〇〇ドルでDDoS攻撃代行」といったサービスが販売されています。

これにより、高度な技術を持たない攻撃者でも、金銭さえ払えば強力なボットネットを利用して攻撃を行えるようになりました。攻撃のハードルが劇的に下がり、脅威が拡散しているのが現状です。企業のセキュリティ担当者は、この「攻撃の民主化」とも言える状況に対応する必要があります。

ボットネットによる攻撃は、標的型攻撃のように特定組織を狙うものから、無差別に金銭を要求するランサムウェア攻撃まで多岐にわたります。感染経路も、フィッシングメールの添付ファイル、Webサイトの脆弱性を突いた攻撃、あるいはブルートフォースによるパスワード突破など様々です。

攻撃者側の手口:検知を回避する高度な通信技術

情報処理安全確保支援士試験の午後問題では、感染した端末がC&Cサーバーとどのように通信を行うか、そしてその通信をどうやって検知するかが問われます。攻撃者はセキュリティ機器による検知を逃れるため、通信プロトコルやインフラ技術を年々高度化させています。

IRCからHTTP/HTTPSへの進化:通信のステルス化

2000年代初頭のボットネットは、チャット用プロトコルであるIRC(Internet Relay Chat)を使用していました。IRCサーバーにボットたちが集合し、チャットルームで攻撃者からの指令を待つという仕組みです。

しかしIRCは現代の一般的な企業ネットワークでは業務に使用されないため、ファイアウォールでポート(6667番など)ごと遮断されやすく、通信が発生した時点で異常とみなされ、検知も容易でした。

そのため現在では、Web閲覧と同じHTTPや、通信内容が暗号化されるHTTPSプロトコルを使用するのが主流です。企業のファイアウォールでもWeb通信(80番/443番ポート)は許可されていることが多く、膨大なWebアクセスログの中に悪意ある通信を紛れ込ませることができます。

HTTPSを使われると、ファイアウォールやIDS(侵入検知システム)では通信の中身(ペイロード)を検査できないため、検知の難易度は格段に上がります。正規のWeb通信に偽装することで、セキュリティ機器の目をすり抜けるのです。

コネクトバック(Connect Back)通信のメカニズム

ファイアウォールは通常、外部から内部への通信(Ingress)は厳しく制限しますが、内部から外部への通信(Egress)は「Web閲覧のため」などの理由で比較的緩やかに設定されています。

この性質を悪用し、攻撃者が外部から内部の感染端末へ接続しにいくのではなく、感染した内部のボットから外部のC&Cサーバーへ定期的に接続しに行かせます。これをコネクトバック通信と呼びます。

ボットは定期的に「指令はありますか?」とC&Cサーバーへアクセス(ポーリング)し、指令があればそれを持ち帰って実行します。この挙動は、見かけ上はユーザーがWebサイトを見ているのと区別がつきにくいため、非常に厄介です。

情報処理安全確保支援士試験では、このコネクトバック通信の特徴を理解し、ログから異常な通信パターンを見つけ出す能力が求められます。通信の方向性、頻度、時間帯などから、正規の通信と悪意ある通信を見分ける視点が重要です。

検知を困難にする高度なインフラ技術

攻撃者は、C&CサーバーのIPアドレスやドメインがブラックリストに登録され、通信が遮断されることを防ぐため、次のような高度な技術を使用します。試験でも頻出の用語ですので、仕組みを確実に理解しておきましょう。

DGA(Domain Generation Algorithm:ドメイン生成アルゴリズム)

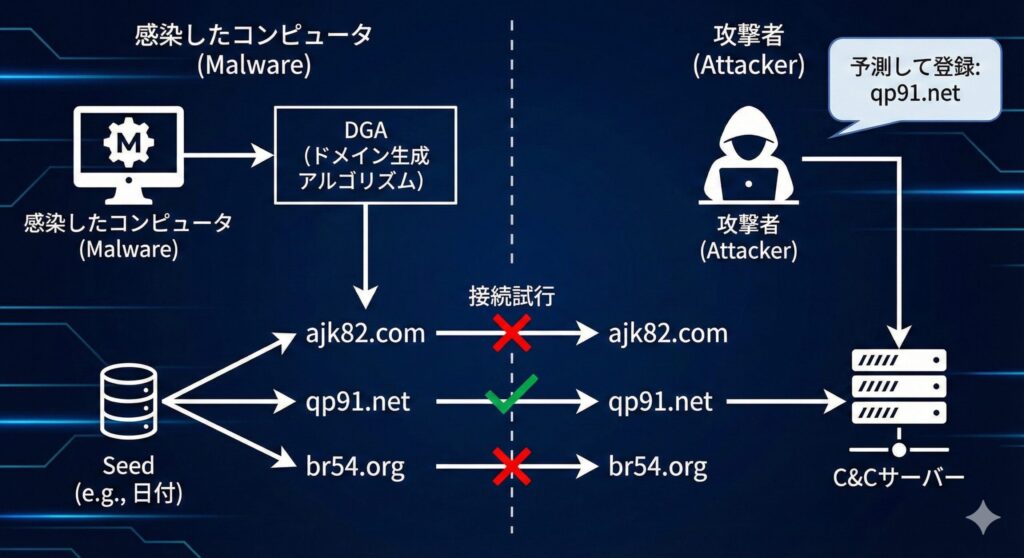

C&Cサーバーのドメイン名を固定してしまうと、そのドメインをブラックリストに入れるだけでボットネットは無力化されてしまいます。

これを回避するためにDGAという手法が使われます。これは、マルウェア内部に組み込まれたアルゴリズムによって、一定時間ごとにランダムなドメイン名を多数生成する仕組みです。

例えば「日付」や「為替レート」などの変動する値をシード(種)として使い、「abc123xyz.com」「qwe987rty.net」のような無意味な文字列のドメインを1日に数百〜数千個生成します。攻撃者は同じアルゴリズムを使って事前にどのドメインが生成されるかを知っており、そのうちの1つだけを実際に取得してC&Cサーバーとして稼働させます。

ボットは生成されたドメインリストに対して順番に接続を試み、成功した場所から指令を受け取ります。守る側からすれば、今日遮断したドメインは明日には使われず、明日はまた別の未知のドメインが使われるため、従来のブラックリスト方式では追いつきません。

DGAの特徴として、DNSログに大量のNXDOMAIN(ドメインが見つからないエラー)が記録されることがあります。これは、生成された多数のドメインのうち、攻撃者が実際に登録しているのは一部のみだからです。この特徴を利用して、DGA感染を検知することも可能です。

情報処理安全確保支援士試験では、DGAによって生成されたドメインの特徴(ランダムな文字列、意味を持たない単語の組み合わせなど)を見抜く問題が出題されることがあります。

Fast Flux(ファストフラックス)

DNSの仕組みを悪用し、1つのドメイン名に対して、紐付けるIPアドレス(Aレコード)を極めて短い時間(数分〜数秒)で次々と変更する技術です。ラウンドロビンDNSの技術を悪用したものと言えます。

ここでIPアドレスとして登録されるのは、攻撃者のサーバー本体ではなく、世界中に散らばる他の感染ボット(プロキシとして機能するボット)のIPアドレスです。

調査員がそのドメインを解決してIPアドレスを特定し、アクセスを試みても、たどり着くのは単なる一般家庭の感染PCであり、真のC&Cサーバー(マザーシップ)には到達できません。

さらに高度なDouble Fluxでは、ドメインのIPアドレスだけでなく、権威DNSサーバー(NSレコード)のIPアドレスも同様に次々と変更させることで、ドメインの停止措置(テイクダウン)を極めて困難にします。

Fast Fluxの特徴として、DNSの応答に含まれるTTL(Time To Live:キャッシュの有効期間)が極端に短く設定されています。通常のWebサイトでは数時間〜数日に設定されるTTLが、数分や数秒に設定されていることで、頻繁にIPアドレスを変更できるようになっています。

この技術により、攻撃者は法執行機関やセキュリティ研究者からの追跡を困難にし、ボットネットの寿命を延ばすことができます。情報処理安全確保支援士試験では、Fast Fluxの仕組みとDNSレコードの関係性を理解しておく必要があります。

ボットネットが引き起こす破壊活動の全貌

ボットネットは、攻撃者が保有する強大な「分散コンピューティングリソース」です。これを悪用して、金銭的な利益を得たり、特定の組織に甚大なダメージを与えたりします。

DDoS攻撃(分散型サービス妨害攻撃)

最も代表的な攻撃です。数万台のボットから一斉にターゲットへの通信を発生させ、サービス不能状態に陥れます。

UDP Flood / SYN Floodは、ネットワーク帯域や接続リソースを枯渇させるL3/L4層の攻撃です。TCPの3ウェイハンドシェイクを悪用し、大量のSYNパケットを送りつけることで、サーバーの接続待ち状態(半開き接続)を大量に作り出し、正規ユーザーからの接続を受け付けられなくします。

HTTP GET/POST Floodは、正規のWeb閲覧を装い、サーバーのCPUやデータベース処理に高負荷をかけるL7層の攻撃です。一見正常なHTTPリクエストを大量に送ることで、Webアプリケーションレベルでリソースを枯渇させます。ファイアウォールでは防ぎにくく、WAF(Web Application Firewall)やレート制限などの対策が必要です。

リフレクション攻撃は、DNSやNTPサーバーなどの応答倍率が大きいプロトコルを悪用し、ボットからの通信量を増幅させてターゲットに送りつける手法です。送信元IPアドレスを標的のIPに偽装(IPスプーフィング)することで、増幅された応答が標的に集中します。

IoT機器を悪用した「Mirai」ボットネットは、パスワードが初期設定のままのカメラやルーターを乗っ取り、テラビット級のDDoS攻撃を実現しました。2016年にはDNSサービスプロバイダーであるDynへの攻撃により、Twitter、Netflix、Redditなど多数の主要サイトが影響を受けました。

スパムメールの大量送信とフィッシング

迷惑メールやフィッシングメールの送信元としてボットが利用されます。正規のプロバイダ契約をしている一般家庭のPCやサーバーを踏み台にするため、受信側のIPアドレスベースのスパムフィルタ(RBLなど)をすり抜けやすくなります。

近年流行しているEmotet(エモテット)なども、感染端末から情報を盗むだけでなく、その端末を新たなスパムメールの送信サーバーとして悪用します。Emotetは感染端末のメールクライアントから過去のメール履歴を盗み出し、それを基に「返信を装ったフィッシングメール」を作成・送信します。

知人からの返信メールを装うため、受信者は警戒心を解きやすく、添付ファイルを開いてしまう可能性が高まります。このように、ボットネットは単なる攻撃ツールではなく、さらなる感染を広げるための感染経路としても機能します。

情報窃取とネットワーク内横展開(ラテラルムーブメント)

企業内のPCがボット化した場合、そのPCは攻撃者の「橋頭堡(きょうとうほ)」となります。

攻撃者はボットを通じて内部ネットワークのスキャンを行い、ファイルサーバーの機密情報を盗み出したり、Active Directoryの管理者権限を奪取するために横展開(ラテラルムーブメント)を行ったりします。

具体的には、感染端末からネットワーク上の他の端末に対してポートスキャンを実施し、脆弱性のあるサービスや弱いパスワードを探します。見つかった脆弱性を突いて他の端末にも侵入し、最終的にはドメインコントローラーなどの重要サーバーへの侵入を試みます。

ランサムウェア攻撃の前段階として、ボットネットによる初期侵入と潜伏が行われるケースも非常に多くなっています。攻撃者は数週間から数ヶ月かけて内部ネットワークを調査し、バックアップサーバーの場所や管理者アカウントの情報を収集した上で、最も効果的なタイミングでランサムウェアを展開します。

情報処理安全確保支援士試験では、このような多段階攻撃(マルチステージ攻撃)のシナリオを理解し、各段階でどのような痕跡がログに残るかを把握しておく必要があります。

クリプトジャッキング(マイニング)

感染したPCのCPUやGPUのリソースを勝手に使用し、Moneroなどの追跡困難な暗号資産(仮想通貨)のマイニング処理を行わせます。

情報の流出や破壊活動を伴わないため発覚しにくいですが、PCの動作が遅くなったり、バッテリーの消耗が激しくなったり、企業の電気代が跳ね上がったりといった実害が発生します。

サーバーなどの強力なリソースを持つ機器が狙われやすい傾向にあります。特にクラウド環境で稼働している仮想マシンが感染すると、従量課金制のため莫大なコストが発生することがあります。

クリプトジャッキングの検知には、CPU使用率の異常な上昇や、マイニングプールへの通信の検出が有効です。ネットワークモニタリングツールで、既知のマイニングプールのドメインやIPアドレスへの通信を監視することで、感染を早期に発見できます。

防衛側の視点:ログ分析と検知の極意

ここからは、情報処理安全確保支援士試験の「午後試験」で最も問われる視点、すなわち「どうやって感染を検知し、どうやって止めるか」に焦点を当てます。実務においても、CSIRT(Computer Security Incident Response Team)やSOC(Security Operation Center)の活動の核心となる部分です。

プロキシログ・FWログの分析ポイント

HTTPS通信の中身が見えなくても、通信の「メタデータ(通信の属性情報)」を分析することで、ボット特有の挙動をあぶり出すことができます。以下の特徴に注目しましょう。

ビーコン通信(Beaconing)の検出

ボットは指令を受け取るために定期的にC&Cサーバーへアクセスします。

ログ分析では、通信の間隔(Interval)とデータサイズに注目します。「正確に300秒おき」や「多少のゆらぎ(ジッタ)はあるが平均して1時間おき」に、同一のIPまたはドメインへ発生している通信を探します。

深夜や休日など、ユーザーが不在の時間帯にも継続している通信は特に怪しいと判断できます。正規のWebサービス(クラウドストレージの同期など)も定期通信を行いますが、ビーコン通信はより規則的で、データサイズが小さい(数百バイト程度)という特徴があります。

情報処理安全確保支援士試験では、プロキシログのタイムスタンプとデータサイズを見て、ビーコン通信のパターンを見抜く問題が出題されます。Excelやログ分析ツールで通信間隔のヒストグラムを作成すると、規則的なパターンが視覚的に浮かび上がります。

User-Agentの異常

HTTPヘッダに含まれるUser-Agent(ブラウザやOSの情報)を確認します。

一般的なブラウザ(ChromeやEdge)の文字列と微妙に異なるもの、極端に短いもの、あるいは空白のUser-Agentを持つ通信は、マルウェアによるプログラム通信の疑いがあります。

ただし、最近のマルウェアは正規のブラウザのUser-Agentを偽装することも多いため、これだけで判断するのは危険です。User-Agentと実際の通信パターン(TLS暗号スイートの組み合わせなど)が矛盾している場合は、さらに疑わしいと言えます。

また、同一端末から複数の異なるUser-Agentでの通信が混在している場合も注意が必要です。ユーザーが複数のブラウザを使い分けることは珍しくありませんが、深夜に突然異なるUser-Agentでの通信が発生した場合は、マルウェアによる通信の可能性があります。

ロングフローとアップロード通信

通常のWeb閲覧は「リクエスト(小)→レスポンス(大)」というトラフィックパターンになります。Webページを表示する際、クライアントは小さなHTTP GETリクエストを送り、サーバーはHTML、CSS、JavaScript、画像などの大きなデータを返します。

逆に「内部から外部への送信データ量が異常に多い」通信は、情報の持ち出し(エクスフィルトレーション)を疑います。特に、通常はダウンロード主体のはずのWebサービスへの接続で、アップロード量が極端に多い場合は注意が必要です。

また、一度のTCPセッションが数時間も続くような「ロングフロー」は、C&Cサーバーとの常時接続トンネルである可能性があります。WebSocketやHTTP/2の普及により、正規のWebアプリケーションでも長時間セッションを維持することが増えましたが、業務時間外に長時間セッションが確立されている場合は調査が必要です。

ファイアウォールやNetFlowログで、セッション継続時間とデータ転送量の両方を確認することで、異常な通信を検出できます。

レアなドメインへのアクセス

社内の数千人の従業員のうち、特定の1台だけがアクセスしているドメインを抽出します。

さらに、そのドメインが「最近登録されたばかり(Newly Registered Domain)」であったり、DGAによって生成されたような「ランダムな文字列」であったりする場合、クロである確率は非常に高くなります。

WHOISデータベースでドメインの登録日を確認したり、VirusTotalなどの脅威インテリジェンスサービスで評判を確認したりすることで、悪性ドメインを特定できます。

また、トップレベルドメイン(TLD)にも注目しましょう。.comや.jpなど一般的なTLDではなく、.xyz、.top、.clickなど、マルウェア配信に悪用されやすいTLDを使用している場合は警戒が必要です。

DNSログの分析

プロキシを通さない通信や、名前解決の段階での検知も有効です。

NXDOMAIN(Name Error)の多発

DGAは多数のランダムドメインを生成しますが、その多くは攻撃者が未登録(まだ取得していない)ドメインです。そのため、感染端末は大量の「ドメインが見つかりません(NXDOMAIN)」というエラー応答を受け取ることになります。

特定の端末からNXDOMAINが大量発生している場合、DGAマルウェアの感染を疑います。正規のアプリケーションでもタイプミスや設定ミスでNXDOMAINが発生することはありますが、DGA感染の場合は数百〜数千件の規模で発生します。

DNSログ分析ツールを使って、端末ごとのNXDOMAIN発生頻度を集計し、異常値を検出することで、DGA感染を早期に発見できます。

DNSクエリの異常なパターン

DGAドメインは、人間が読んで意味が分かる単語ではなく、ランダムな文字列の組み合わせであることが多いです。エントロピー(情報量の乱雑さ)を計算することで、通常のドメイン名とDGAドメインを区別できます。

また、DNSクエリの頻度も重要な指標です。正規のアプリケーションは通常、DNS応答をキャッシュして再利用しますが、DGAマルウェアは次々と異なるドメインを問い合わせるため、短時間に大量のDNSクエリが発生します。

機械学習を活用したDNS分析ツールでは、これらの特徴を自動的に検出し、DGA感染の可能性が高い端末をアラートとして通知することができます。

封じ込めと無力化:DNSシンクホールと最新対策

検知した後の具体的な対策技術として、試験でも頻出の「DNSシンクホール」を中心に解説します。

DNSシンクホール(DNS Sinkhole)の仕組み

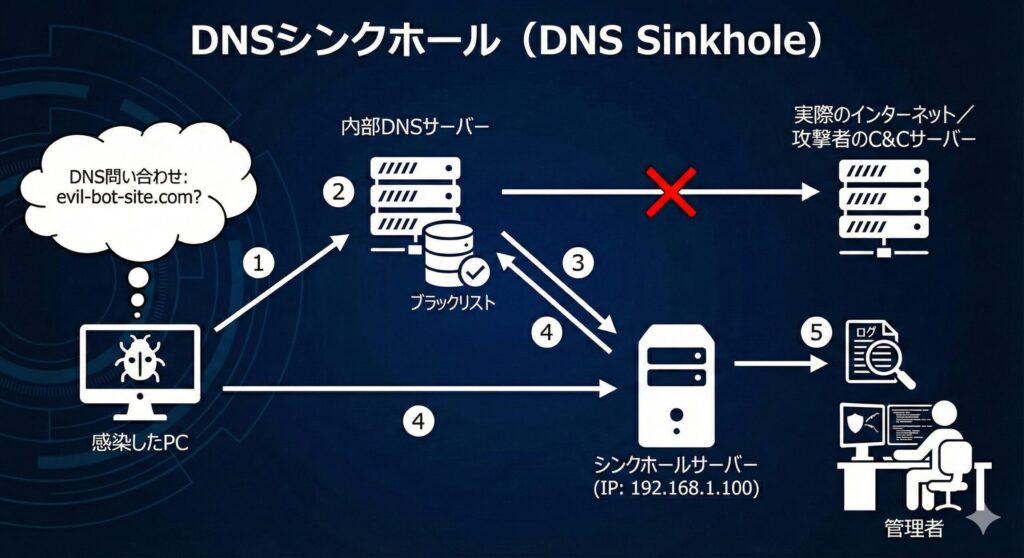

DNSシンクホールは、ボットの通信をネットワークの出口で遮断するのではなく、名前解決の段階で「嘘の住所」を教えることで無力化する技術です。

DNSシンクホールの動作フローは以下の通りです。

まず、社内のDNSサーバー(または契約しているセキュリティDNSサービス)に、既知のC&Cサーバーのドメインリスト(ブラックリスト)を登録しておきます。このブラックリストは、セキュリティベンダーや脅威インテリジェンスサービスから提供される最新の情報を基に、定期的に更新されます。

感染したPCがC&Cサーバー(例: evil.com)の名前解決を要求すると、DNSサーバーはブラックリストをチェックします。該当するドメインが見つかった場合、DNSサーバーは本来のevil.comのIPアドレスをインターネットに問い合わせる代わりに、管理者が用意した「シンクホールサーバー」のIPアドレス(例: 192.168.100.100)を回答として返します。

感染PCは、攻撃者ではなくシンクホールサーバーへ接続を試みます。シンクホールサーバーは通信を受け取りますが、攻撃指令は返しません。これによりボットは無力化されます。

管理者はシンクホールサーバーのアクセスログを確認することで、「どのIPアドレスの端末が接続してきたか」=「どの端末が感染しているか」を即座に特定できます。これにより、感染端末を迅速に隔離し、マルウェアの駆除やシステムの再構築を行うことができます。

DNSシンクホールの利点は、ネットワーク境界でのブロックと異なり、感染端末を「積極的に発見」できる点です。ファイアウォールで単に通信を遮断するだけでは、どの端末が感染しているかは分かりませんが、シンクホールサーバーへのアクセスログを見ることで、感染端末のリストを作成できます。

情報処理安全確保支援士試験では、DNSシンクホールの設定方法や、シンクホールサーバーで収集すべきログ情報について問われることがあります。シンクホールサーバーには、接続元IPアドレス、タイムスタンプ、リクエストされたURL、User-Agentなどの情報を記録します。

エンドポイントでの検知と対応(EDR)

ネットワークレベルでの暗号化(HTTPS)や、社外(テレワーク環境)での感染リスクを考慮すると、ネットワーク対策だけでは不十分です。

PC自体(エンドポイント)での検知を行うEDR(Endpoint Detection and Response)の導入が進んでいます。EDRは「ファイルの中身」ではなく「挙動」を監視します。

従来のアンチウイルスソフトは、マルウェアのシグネチャ(既知のパターン)を照合する方式でしたが、これでは未知のマルウェアや、日々変化する亜種を検出できません。EDRは、プロセスの起動、ファイルの変更、レジストリの操作、ネットワーク通信などのイベントをすべて記録し、異常な振る舞いを検出します。

例えば「PowerShellが不審な外部通信を行っている」「Wordファイルを開いた直後に不審なプロセスが起動した」「正規のプロセスが通常とは異なるネットワーク接続を確立している」といった振る舞いを検知し、感染端末をネットワークから論理的に隔離することができます。

EDRは、感染後の調査(フォレンジック)にも有用です。イベントログが時系列で保存されているため、「いつ、どのファイルから感染したか」「どのような活動を行ったか」「どのファイルが窃取されたか」を追跡できます。

情報処理安全確保支援士試験では、EDRの仕組みや、従来のアンチウイルスとの違い、SIEM(Security Information and Event Management)との連携などが問われます。

アクティブディフェンスとテイクダウン

よりマクロな視点では、セキュリティベンダーや法執行機関が協力して、ボットネットの撲滅(テイクダウン)作戦を行います。

C&Cサーバーを物理的に差し押さえたり、ドメイン登録業者に働きかけて不正ドメインを利用停止にしたりします。また、シンクホール技術をISPレベルで適用し、国全体でボットネットの通信を遮断することもあります。

2021年には、国際的な法執行機関の協力により、世界最大級のボットネット「Emotet」のインフラが破壊されました。これにより、世界中の数百万台の感染端末が一時的に無力化されました。

ただし、企業の一担当者が攻撃者に対して反撃(ハッキングバック)を行うことは、法律(不正アクセス禁止法など)で禁じられているため、あくまで自組織の防御に徹する必要があります。サイバー攻撃への対応は、社内のセキュリティチーム、外部のセキュリティベンダー、そして必要に応じて警察や専門機関に報告・相談するという枠組みで行います。

情報処理安全確保支援士は、こうしたインシデント対応の全体像を理解し、適切なエスカレーションや外部連携を行う役割も担います。

【演習】ボットネットとC&Cサーバー対策 理解度チェック(全10問)

本記事で解説した「ボットネットの脅威」と「攻撃者が使う隠蔽技術(DGA・Fast Flux)」、そして「守る側の検知手法(DNSシンクホール・ログ分析)」について、理解度を確認するための練習問題を作成しました。

情報処理安全確保支援士試験では、単に用語を覚えているだけでなく、「攻撃者がなぜその技術を使うのか」「ログにはどのような痕跡が残るのか」という実践的な理解が問われます。

記事の内容を振り返りながら、全10問の練習問題にチャレンジしてみてください。

まとめ

ボットネットとC&Cサーバーは、現代のサイバー攻撃における「インフラ」であり、攻撃者はこのインフラを維持するために、DGAやFast Fluxといった高度な隠蔽技術を駆使しています。

私たちセキュリティエンジニアが押さえておくべきポイントを再確認しましょう。

ボットの性質として、感染端末は被害者であると同時に、DDoS攻撃などの加害者にもなり得ます。組織のネットワークに接続されている端末が踏み台として悪用され、他組織への攻撃に加担してしまう可能性があることを認識する必要があります。

コネクトバック通信は、ファイアウォールを回避するため、内部から外部への「定期的な通信」を行うのが定石です。この特性を理解することで、ログ分析における検知の視点が明確になります。

ログ分析の重要性として、プロキシやFWのログから「ビーコン通信」「User-Agentの異常」「DGA由来のランダムドメイン」を見つけ出すスキルが必須です。机上の知識だけでなく、実際のログを見て異常を発見する経験を積むことが重要です。

DNSシンクホールは、通信を無害化しつつ、感染端末を特定するための非常に有効なネットワーク対策技術です。導入コストが比較的低く、既存のDNSインフラを活用できるため、多くの組織で採用されています。

情報処理安全確保支援士試験では、単に用語を知っているだけでなく、「ログを見たときに、どうやって正常な通信とボットの通信を見分けるか」という運用者の視点が強く求められます。特にDNSの仕組みやHTTPヘッダのフィールドに関する知識は、この分野の土台となります。

今回の記事で解説した「DGA」や「シンクホール」の仕組みは、午前の知識問題でも午後の記述問題でも頻出です。ぜひ、図解をイメージしながら頭に定着させてください。

次にやること

ご自身の学習環境や会社のネットワークで、もしDNSサーバーのログを見る権限があれば、一度「解決できなかったドメイン(NXDOMAIN)」のログを抽出してみてください。

もし、ランダムな英数字の羅列(例: xkwz91p.com)のようなドメインが大量に含まれていれば、それはDGAマルウェアによる通信の痕跡、あるいは設定ミスの可能性があります。実際の生データを見ることで、教科書では学べない「違和感に気づく力」が養われます。

また、無料で利用できる脅威インテリジェンスサービス(VirusTotal、AbuseIPDBなど)を活用して、自組織の通信先ドメインやIPアドレスの評判を確認する習慣をつけることも、実践的なスキル向上につながります。