午後試験で多くの受験者が直面する最大の壁、それは複雑な「ネットワーク構成図」です。問題用紙を開いた瞬間に目に飛び込んでくる、箱と線で構成された図に圧倒され、「どこから見ればいいのか分からない」「線のつながりが複雑で頭に入ってこない」と感じた経験はありませんか。

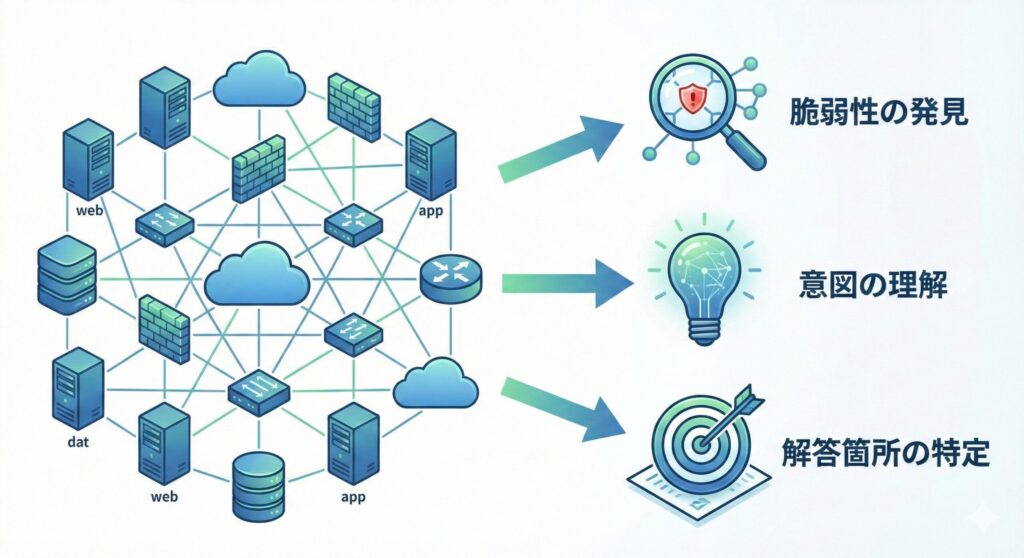

しかし、この構成図こそが合格への最短ルートを示す地図なのです。長文の設問を読む前に、図からシステムの意図、脆弱性が潜む場所、出題者が問いたいポイントを読み取ることができれば、解答の精度は飛躍的に向上します。

本記事では、ネットワーク構成図を正確かつ迅速に読み解くための具体的なテクニックを解説します。図記号の意味から、IPアドレスの読み方、攻撃者の視点に立った分析手法まで、午後試験の記述問題で高得点を狙うためのノウハウを網羅しました。

なぜ構成図から読むべきなのか

試験問題を解く際、多くの人は本文から読み始めます。しかし、それは遠回りです。ネットワーク構成図には、システム全体の骨格が凝縮されています。まず図を見ることで、以下の情報を瞬時に把握できます。

システムの規模感: 登場する機器の数や種類から、小規模なWebシステムなのか、大規模な基幹システムなのかが分かります。これにより、問題の難易度や求められる解答の深さを予測できます。

セキュリティ境界の位置: ファイアウォールやルータの配置を見れば、どこに守りの関所があるのかが一目瞭然です。逆に、本来あるべき境界が欠けている箇所こそ、設問で指摘を求められるポイントになります。

通信の流れ: 矢印や線を追うことで、データがどこから入り、どこを経由して、どこへ届くのかが分かります。この流れの中で、暗号化が途切れる場所や、認証が行われない箇所が脆弱性になります。

つまり、構成図は「問題の地図」であり、これを最初に読むことで、その後の本文が格段に理解しやすくなるのです。

ネットワーク構成図は「戦場の地図」である

ネットワーク構成図を、攻防が行われる戦場の地図だと考えてください。そこには守るべき資産(城)、攻撃経路(道)、防御装置(関所)がすべて描かれています。漫然と眺めるのではなく、能動的に情報を読み取る姿勢が必要です。

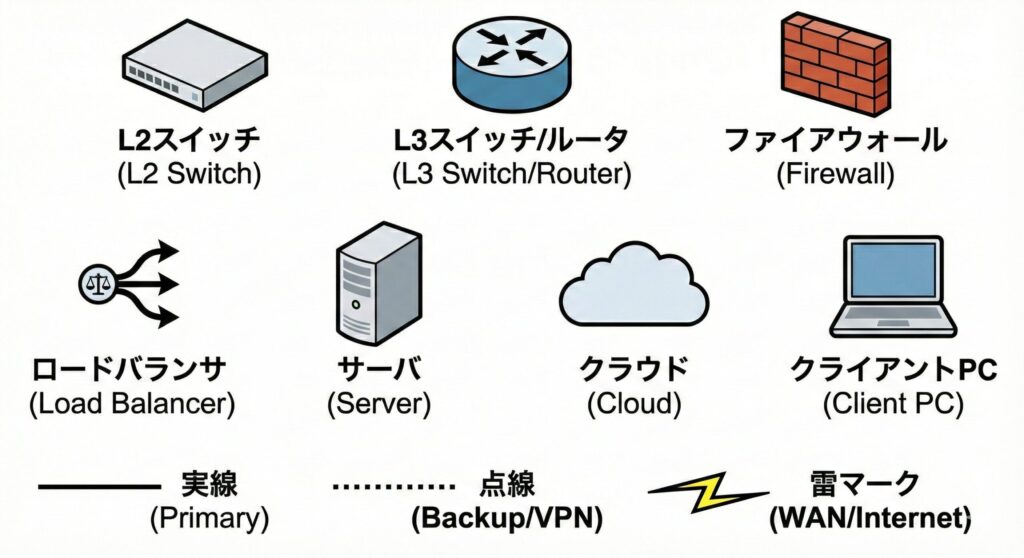

まず理解すべきは、この地図に使われている「記号」の言語です。試験で使われるアイコンや表記法には一定のルールがあり、それを知っているだけで理解のスピードが段違いに速くなります。

基本となる図記号を押さえる

ネットワーク構成図には、頻出する標準的な記号があります。これらを瞬時に識別できることが、図を読み解く第一歩です。

クライアントPC: 長方形やノートPCのアイコンで表現されます。社員が業務で使用する端末であり、内部LANに配置されます。マルウェア感染の起点になりやすい存在です。

サーバ: 縦長の箱や円筒形で描かれます。Webサーバ、DBサーバ、DNSサーバなど、役割によって名称が変わります。サーバの配置場所(DMZか内部LANか)が、セキュリティ上の重要なポイントになります。

スイッチ: 複数のポートを持つ箱型のアイコンです。L2スイッチとL3スイッチの違いを理解することが重要です(詳細は後述)。

ルータ: 複数のネットワークをつなぐ装置です。円筒形や矢印が交差するアイコンで描かれます。異なるIPアドレス帯域を結ぶ場所です。

ファイアウォール: レンガの壁や炎のアイコンで表現されます。セキュリティの要です。複数のインターフェースを持ち、それぞれが異なるセキュリティゾーンに接続します。

ロードバランサ: 天秤や分岐する矢印のアイコンです。アクセスを複数のサーバに振り分ける装置で、高可用性を実現します。SSL/TLS終端機能を持つことも多く、暗号化の境界点になります。

クラウド: 雲形のアイコンで、インターネットや外部ネットワークを示します。ここは「外の世界」であり、あらゆる脅威が存在する領域です。

記号が語るデバイスの機能と役割

構成図に登場する各デバイスは、単にそこに置かれているわけではありません。その配置場所と機能には、必ずセキュリティ上の意味があります。主要なデバイスについて、試験対策として押さえておくべき視点を整理します。

L2スイッチとL3スイッチの決定的な違い

図の中で「L2SW(レイヤ2スイッチ)」と書かれている場合、それは同一のネットワークセグメントを構成していることを意味します。ここでの通信はMACアドレスに基づいて行われ、基本的にはフィルタリング機能を持ちません。

読み解きのコツ: L2SWに接続されている機器同士(例えばPC-AとPC-B)は、互いに通信が筒抜けになりやすい環境です。VLAN(仮想LAN)の記述がない限り、ここにセキュリティの境界はないと考えます。もし、公開サーバと機密サーバが同じL2SWにつながっていたら、それは重大な設計ミスです。

一方、「L3SW(レイヤ3スイッチ)」や「ルータ」が登場する場合、そこはネットワークの「境界」です。IPアドレスに基づいたルーティングが行われ、アクセス制御リスト(ACL)によるパケットフィルタリングが適用可能な場所です。

読み解きのコツ: L3機器を見たら、そこに関所(フィルタリングルール)があるかどうかを必ずチェックします。問題文中に「L3スイッチのACL設定」に関する記述があれば、そこが解答のカギになります。

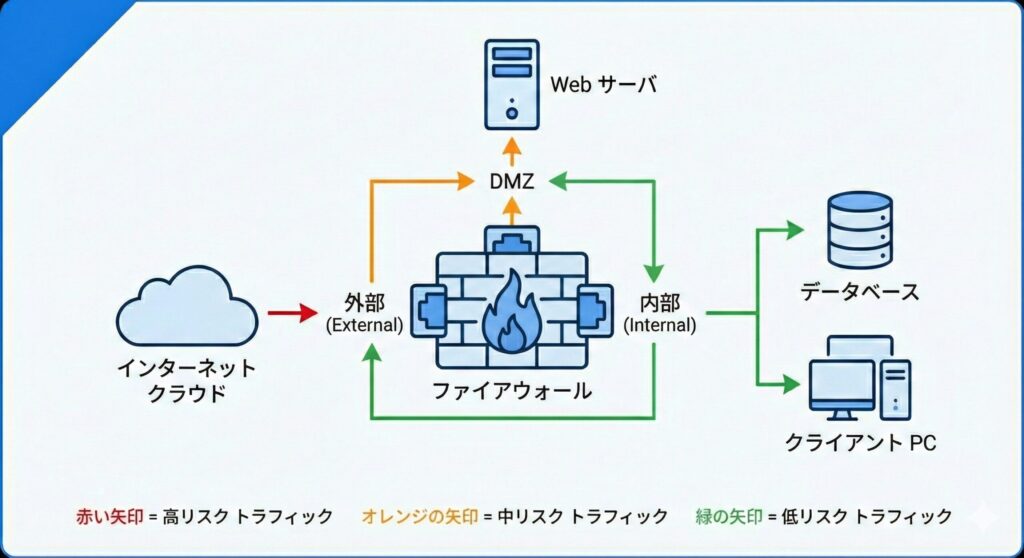

ファイアウォールは3本足の関所

ファイアウォールは、異なるセキュリティレベルの領域をつなぐ関所です。図を見る際は、FWから伸びている「足(インターフェース)」の本数と接続先に注目してください。

典型的な構成では、FWは「インターネット」「DMZ(非武装地帯)」「内部LAN」の3方向に足を出しています。それぞれのインターフェースには、セキュリティレベルに応じた名称が付けられます。

- 外部インターフェース(Untrusted): インターネットに接続。最も危険な領域です。

- DMZインターフェース: 公開サーバを配置する中間領域に接続。

- 内部インターフェース(Trusted): 社内LANに接続。最も守るべき領域です。

読み解きのコツ: FWを貫通する矢印(通信フロー)をイメージしてください。特に「内部→インターネット」が素通りになっていないか、「DMZ→内部」に穴が開いていないかが、設問の焦点になります。図中にFWの設定表が併記されている場合は、その許可ルールを1行ずつ精査します。

ロードバランサとSSLの終端

ロードバランサ(負荷分散装置)が描かれている場合、その背後には複数のWebサーバなどが存在します。LBは、アクセスを複数のサーバに分散させることで、高可用性とスケーラビリティを実現します。

読み解きのコツ: セキュリティ試験で最も重要なのは、「暗号化(SSL/TLS)はどこまでか?」です。LBがSSLアクセラレータ機能を持っている場合、インターネット〜LB間は暗号化(HTTPS)されていますが、LB〜Webサーバ間は平文(HTTP)である可能性が高いです。

この場合、LBとWebサーバの間に第三者が侵入すると、本来暗号化されているはずの通信内容(パスワードやクレジットカード情報)が盗聴される危険があります。図中のLBの位置を見て、盗聴リスクのある区間(平文区間)を特定してください。

線の種類が伝えるメッセージ

記号だけでなく、それをつなぐ「線」にも意味があります。線の種類を見分けることで、通信の性質を理解できます。

- 実線: 通常のLANケーブルや光ファイバーによる物理接続を示します。

- 点線: バックアップ回線や待機系の経路、あるいは論理的なセッション(VPNトンネルなど)を示すことが多いです。

- 雷(稲妻)マーク: インターネットやWANなどの広域ネットワーク網、あるいは無線区間を示します。

また、図の凡例に補足の記載がある場合もあります。凡例は必ず確認してください。

「数字」は嘘をつかない:IPアドレスとサブネットの読み解き

図の記号だけでなく、そこに書き込まれた「数字」にも注目してください。特にIPアドレスとサブネットマスクは、ネットワークの広さと境界を正確に教えてくれます。

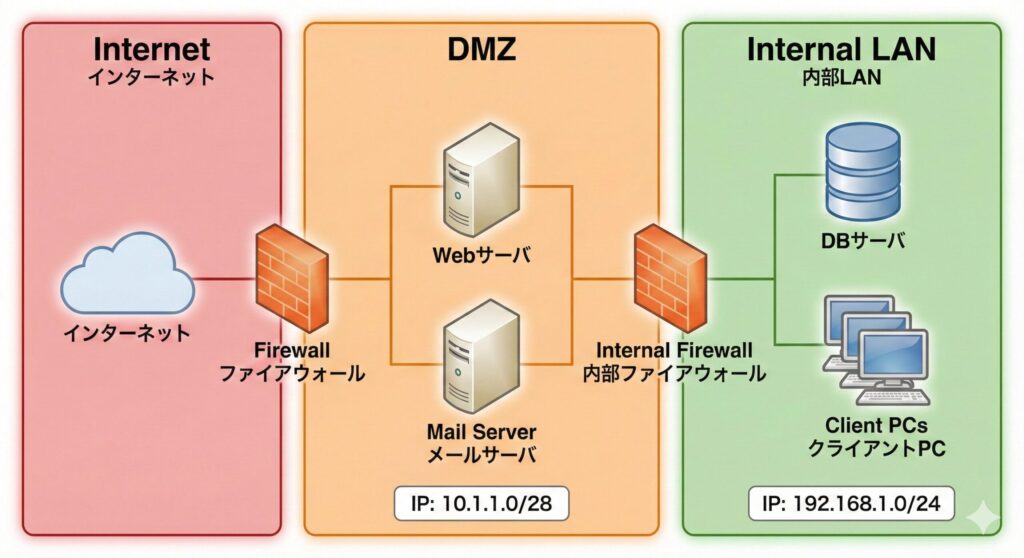

サブネットマスクで「仲間」の範囲を知る

図中に 192.168.1.0/24 や 10.1.1.0/28 といった表記があります。この /24 や /28 の数字(プレフィックス長)が、そのネットワークの広さを表しています。

- /24(255.255.255.0): 一般的なLAN。254台のホストを接続可能です。社内の業務用LANで多用されます。

- /28(255.255.255.240): 14台のホストしか接続できません。DMZなど、少数の公開サーバを置く狭いセグメントでよく使われます。

- /16(255.255.0.0): 65,534台のホストを接続可能。大規模な組織全体のネットワークで使われます。

チェックポイント: もし、/24 の広いネットワークの中に、Webサーバ(公開用)と社内DBサーバ(機密情報)が混在していたら、それは「セグメント分けが不十分」という重大な脆弱性です。数字を見るだけで、構成の甘さを見抜くことができます。

正しい設計では、公開サーバは /28 などの狭いDMZに配置し、内部の重要サーバは別の /24 ネットワークに隔離します。この「数字の違和感」に気づけるかどうかが、試験での得点を分けます。

グローバルIPとプライベートIPの境界線

IPアドレスを見るだけで、その機器が「インターネットに直面している」のか「守られた内側にいる」のかが分かります。

グローバルIP: インターネット上で直接通信可能なIPアドレスです。一意性が保証されており、世界中のどこからでもアクセスできます。その分、攻撃を受けやすい存在です。

プライベートIP: 以下の範囲が予約されており、インターネットでは直接ルーティングされません。

10.0.0.0~10.255.255.255(/8)172.16.0.0~172.31.255.255(/12)192.168.0.0~192.168.255.255(/16)

プライベートIPを持つ機器は、ルータやFWでNAT(Network Address Translation:アドレス変換)されない限り、外からは直接見えません。

チェックポイント: 図の中で、プライベートIPを持つサーバ(例: 192.168.1.10)に、インターネットから直接矢印が伸びていたらおかしいですよね?そこには必ずNATを行う機器(FWやルータ)が存在するはずです。その変換装置がどこにあるかを探すことが、構成図読解の第一歩です。

逆に、DMZのWebサーバにグローバルIPが直接割り当てられている場合、そのサーバは外部から丸見えです。FWによる保護が適切に設定されているか、問題文中のFW設定表を確認する必要があります。

IPアドレスから読み取る設計意図

同一セグメント内のIPアドレスの振り方からも、設計者の意図が見えます。

例えば、192.168.1.0/24 というセグメントで以下のように割り当てられている場合を見てみましょう。

192.168.1.1: ゲートウェイ(ルータ)192.168.1.10~192.168.1.50: 社員PC192.168.1.100~192.168.1.110: サーバ群

このように、機器の種類ごとにIPアドレスの範囲を分けることで、管理しやすくなり、ACL設定も簡潔になります。逆に、無秩序にIPが振られている図があれば、それは「管理が行き届いていない環境」を暗示しています。

複雑な図を解きほぐす「ゾーン分析法」

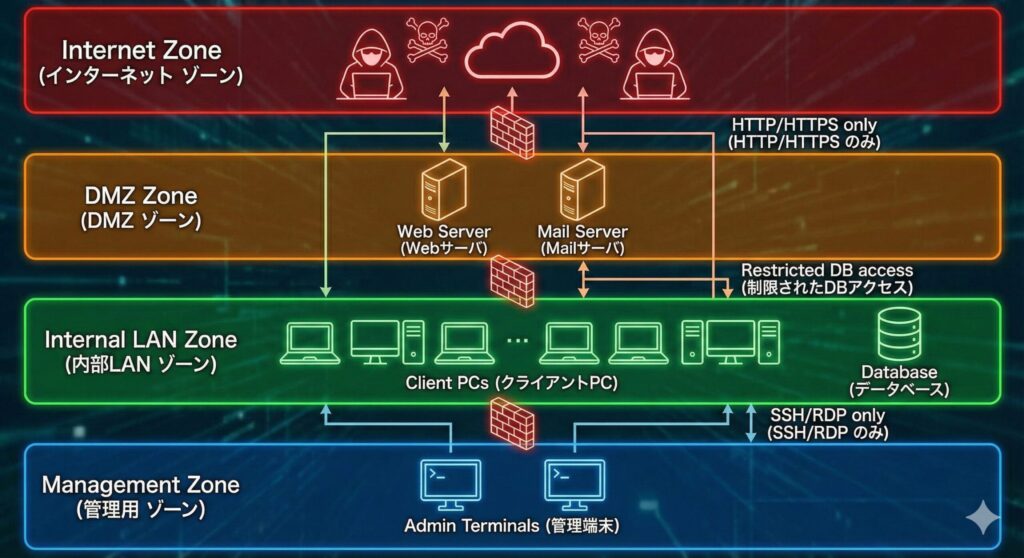

試験問題の図は一見複雑に見えますが、セキュリティレベルに応じた「ゾーン(領域)」に色分けすることで、構造が劇的に分かりやすくなります。頭の中で、あるいは実際に色ペンで図を塗り分けてみましょう。

危険地帯:インターネット

図の雲のマークで描かれるエリアです。ここには世界中の悪意ある攻撃者が潜んでいます。DDoS攻撃、不正アクセス、マルウェア配布など、あらゆる脅威の発信源です。

このゾーンの原則: ここからの通信はすべて「疑わしい」ものとして扱います。インターネットに直接接続する機器は、最低限の公開サーバに留め、それらも必ずFWの保護下に置きます。

緩衝地帯:DMZ(DeMilitarized Zone)

外部に公開する必要があるサーバ(Web、DNS、メールなど)を配置するエリアです。DMZは「攻撃を受ける可能性がある」ことを前提に設計されるべき場所です。

このゾーンの原則: DMZにあるサーバが侵害されることを想定し、そこから内部LANへの侵入を防ぐ設計にします。具体的には、DMZ→内部への通信は、必要最小限のポート(例: Webサーバ→DBサーバの3306番ポートのみ)に制限します。

チェックポイント: DMZから内部LANへの通信が「Any(すべて許可)」になっていたら、それは致命的な設定ミスです。試験では、このような「踏み台攻撃を許してしまう設定」を指摘させる問題が頻出します。

安全地帯:内部LAN

社員のPCや、組織の重要情報が格納されたデータベースなどが置かれるエリアです。ここが最も守るべき「本丸」です。

このゾーンの原則: インターネットやDMZから、内部LANへ直接アクセスできる経路があってはなりません。内部LANからインターネットへの通信も、必ずプロキシサーバを経由させ、アクセス先をフィルタリングします。

チェックポイント: 図の中で、DMZのサーバから内部LANへ双方向の矢印が引かれていないか確認します。あるべき姿は「内部→DMZ」の一方向通信です。

特権地帯:管理用セグメント

システム管理者が保守を行うための端末が置かれるエリアです。特権IDでサーバにアクセスできる端末が含まれるため、最もセキュリティレベルが高い場所です。

このゾーンの原則: 一般社員のPCと同じセグメントに管理用端末が混在している図があれば、それはセキュリティ上のリスクです。マルウェアに感染した一般PCから管理端末へ横展開され、特権IDを奪取される恐れがあるからです。

チェックポイント: 管理用端末は、専用のVLANやセグメントに分離されているべきです。また、管理用通信には、多要素認証や踏み台サーバの使用が推奨されます。

ゾーン間の通信ルールを確認する

各ゾーンを識別したら、次はゾーン間の通信ルールを確認します。FWの設定表が問題文に含まれている場合、以下の原則に照らし合わせます。

- インターネット → DMZ: 公開サービスのポート(80/443など)のみ許可

- インターネット → 内部LAN: 原則として拒否(VPN接続を除く)

- DMZ → インターネット: 必要最小限(外部DNSへの問い合わせなど)を許可

- DMZ → 内部LAN: 極めて限定的(DBへのクエリなど)に許可

- 内部LAN → DMZ: 業務上必要な通信のみ許可

- 内部LAN → インターネット: プロキシ経由で許可

この原則から外れた設定があれば、それが設問で問われる脆弱性です。

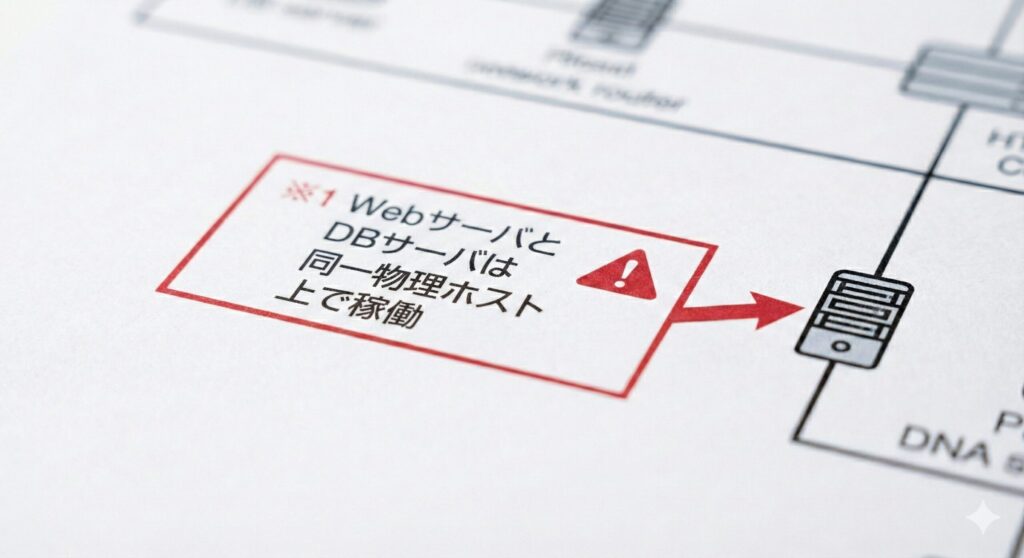

「注釈」と「凡例」の罠を見逃すな

構成図を読む際、多くの受験者が見落とすのが、図の隅にある「注釈(※)」や「凡例」です。ここには、図形だけでは表現しきれない重要な制約条件が書かれています。

小さな文字に隠された大きなリスク

以下のような注釈を見逃していませんか?

「※1 WebサーバとDBサーバは同一筐体で稼働している」

意味: ネットワーク的には分離されているように見えても、OSレベルでは同居しています。Webサーバが侵害されたら、DBも即座に奪われます。分離構成の不備を指摘するポイントです。

「※2 保守用回線は常時接続されている」

意味: 必要ない時もつながりっぱなしです。攻撃者が侵入する時間的猶予を与えています。「必要な時だけ接続する運用に改める」という改善案につながります。

「※3 バックアップデータは暗号化されていない」

意味: いくらネットワーク上で暗号化しても、バックアップテープが盗まれたら終わりです。データ保護の観点から、保存時の暗号化(Encryption at Rest)の必要性を問う設問につながります。

凡例が示す通信の性質

図の右下や左上に、小さく「凡例」が書かれていることがあります。

凡例の例:

- 実線:暗号化通信(TLS)

- 点線:平文通信

- 太線:主系の通信経路

- 細線:待機系の経路

この凡例を見落とすと、「どの区間が暗号化されているか」を誤解します。特に、ロードバランサの前後や、プロキシサーバの前後で暗号化状態が変わることが多いため、凡例に基づいて線の種類を確認することが重要です。

図中のテキストボックスにも注目

構成図の中に、テキストボックスで補足説明が書かれていることがあります。

例: 「このファイアウォールは、ステートフルインスペクション機能を持つ」 「このスイッチでは、ポートセキュリティ機能が有効化されている」

これらの補足は、その機器の動作を理解する上で不可欠です。例えば、ステートフルインスペクション機能があれば、戻りの通信は自動的に許可されるため、FWのルール設定が簡潔になります。逆に、この機能がない古いFWでは、往復両方向のルールを明示的に設定する必要があります。

実践!脳内シミュレーション演習

では、実際にテキストベースの構成図を見ながら、違和感を見つけるトレーニングをしてみましょう。これらの演習を通じて、図を読む「目」を鍛えてください。

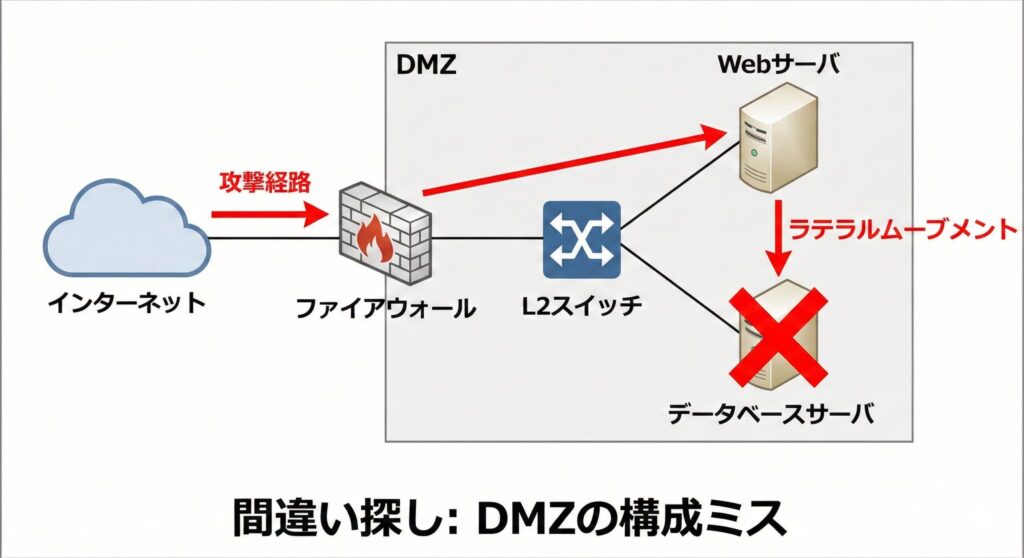

演習1:DBサーバの配置ミス

構成記述:

インターネット --[FW]-- [L2SW(DMZ)] -- Webサーバ

|

DBサーバあなたの診断: この構成の問題点は何でしょうか?

解説: これは非常に危険な構成です。WebサーバとDBサーバが同じL2スイッチ(同じDMZセグメント)に接続されています。これでは、インターネットに公開されているWebサーバが侵害された場合、隣にあるDBサーバへ遮るものなくアクセスされてしまいます。

L2スイッチは、同一セグメント内の通信をフィルタリングしません。攻撃者は、Webサーバを踏み台にして、同じDMZ内のDBサーバに対してポートスキャンを実行し、脆弱性を探すことができます。

正解の視点: DBサーバはFWの内側(内部LAN)に移動させるべきです。そして、Webサーバ→DBサーバへの通信は、FWで必要最小限のポート(3306番など)のみ許可します。さらに、DBサーバのIPアドレスとポート番号をWebサーバの設定ファイルに固定で書き込み、それ以外への通信は一切許可しません。

演習2:管理用ポートの全開放

構成記述:

[FWの設定表]

ルール1

送信元:Any(インターネット全体)

送信先:Webサーバ(DMZ) 203.0.113.10

許可ポート:80(HTTP), 443(HTTPS), 22(SSH)

動作:許可あなたの診断: この設定の危険性は何でしょうか?

解説: FWの設定表と構成図を照らし合わせるパターンです。WebサーバへのWebアクセス(80/443)は必要ですが、22番ポート(SSH)をインターネット全体(Any)に開放しているのは致命的です。

SSHは、サーバの管理用プロトコルです。これを全世界に公開すると、攻撃者から24時間365日、root権限を狙ったブルートフォース攻撃(総当たり攻撃)を受け続けることになります。実際、インターネット上には、SSHポートが開いているサーバを自動的に探し出し、辞書攻撃を仕掛けるボットが無数に存在します。

正解の視点: SSHは「特定の保守用IPアドレス」からのみ許可するか、VPN経由でのみアクセスできるようにすべきです。具体的には、以下のように設定を分割します。

ルール1(公開サービス)

送信元:Any

送信先:Webサーバ 203.0.113.10

許可ポート:80, 443

動作:許可

ルール2(管理アクセス)

送信元:保守会社のIPアドレス 198.51.100.5

送信先:Webサーバ 203.0.113.10

許可ポート:22

動作:許可さらに理想的なのは、SSHポートを標準の22番から別の番号(例: 10022番)に変更することで、自動化された攻撃ツールからの検知を回避することです。

演習3:テレワークの抜け穴

構成記述:

自宅PC --(インターネット)-- [VPN装置] -- 社内LAN -- プロキシ -- インターネット

※自宅PCは、VPN接続中もインターネット閲覧が可能(スプリットトンネリング設定)あなたの診断: この構成のリスクは?

解説: 「注釈」に重要なことが書かれています。VPN接続中に自宅PCが直接インターネットを見に行ける設定(スプリットトンネリング)です。これは、利便性を優先した設定ですが、セキュリティ上の大きな穴を開けています。

もし自宅PCがインターネット閲覧中にマルウェアサイトにアクセスして感染したら、その感染したPCはVPNトンネルを通じて社内LANへウイルスを持ち込むことになります。社内のプロキシやFWを経由しない通信があることが、リスクの根源です。

正解の視点: 全通信をVPN経由で強制的に社内プロキシに通す設定(フルトンネリング)にすべきです。または、スプリットトンネリングを許可する場合は、自宅PC自体に強力なエンドポイントセキュリティ(EDRなど)を導入し、リアルタイムでマルウェア検知を行う必要があります。

さらに、自宅PCが社内の重要サーバに直接アクセスできないよう、VPN接続後も内部ネットワークをセグメント分けし、必要最小限のリソースにのみアクセスを許可する「ゼロトラストアーキテクチャ」の考え方が重要です。

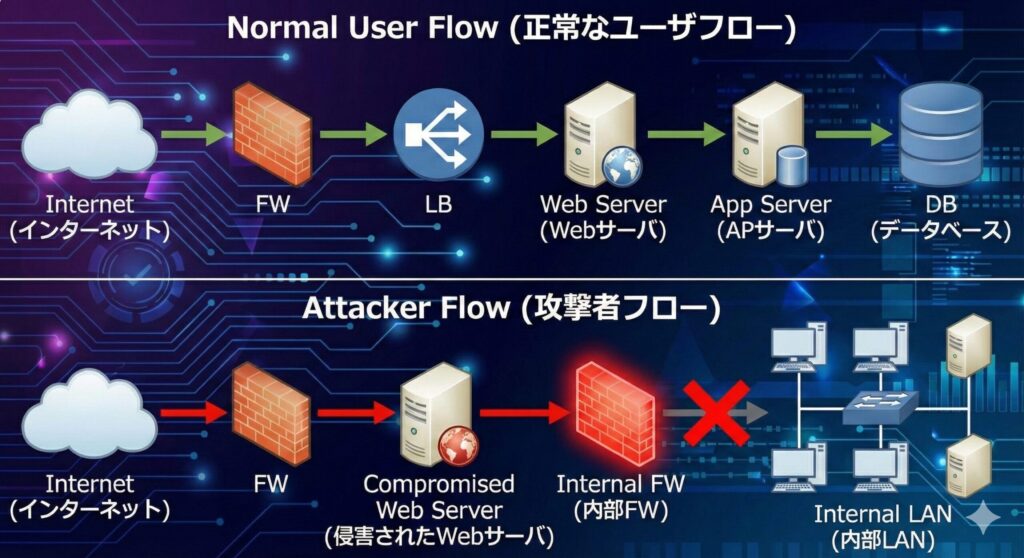

通信フローを指でなぞる「トレーステクニック」

ゾーンと個別の機器を確認したら、最後に全体の通信フローを指でなぞります(トレース)。これは、システムが正常に動作する流れと、攻撃者が侵入する流れの両方を確認する作業です。

正常系の通信フローをなぞる

まず、「顧客がWebサイトで買い物をする」という業務フローを、構成図上でなぞってみましょう。

顧客PC → インターネット → FW(80/443許可) → LB → Webサーバ → APサーバ → DBサーバこの一本の線上に、以下のチェックポイントがないか確認します。

ボトルネック: 特定の機器に通信が集中し、単一障害点(SPOF: Single Point of Failure)になっていないか。ロードバランサやDBサーバが冗長化されているかを確認します。

暗号化の切れ目: どこで暗号化が終端し、平文通信に切り替わるか。特にLBとWebサーバの間、APサーバとDBサーバの間が平文になっていないかを確認します。データセンター内部だから安全、という思い込みは危険です。

認証のタイミング: ユーザ認証はどこで行われるか。Webサーバで認証した後、その認証情報をAPサーバやDBサーバにどう引き継ぐのか。セッションハイジャックのリスクはないか。

攻撃者の侵入フローをなぞる

次に、攻撃者の視点でフローをなぞります。「WebサーバのOSに脆弱性があり、攻撃者が侵入に成功した」と仮定します。

攻撃者 → FW(80番許可) → Webサーバ(乗っ取り済み) → **ここから先に行けるか?**Webサーバから内部LANへの矢印を、頭の中で引いてみます。

チェックポイント:

- Webサーバと内部LANの間にFWはあるか?

- そのFWはWebサーバからの通信をブロック設定になっているか?

- もし「Webサーバから内部へのAny許可」などの設定があれば、そこが記述問題の正解(指摘ポイント)です。

攻撃者は、侵入したWebサーバを踏み台にして、内部のDBサーバや管理サーバを探索します(ラテラルムーブメント:横展開)。この動きを阻止する設計になっているかを、図を見ながら検証します。

多段防御の有無を確認する

優れたネットワーク設計は、単一の防御に依存しません。多段防御(Defense in Depth)の思想に基づき、複数の層で攻撃を食い止めます。

構成図を見る際、以下の層が存在するかチェックします。

- 境界防御(FW、IDS/IPS): 外部からの侵入を防ぐ最前線。

- セグメント分離(VLAN、サブネット): 侵入されても被害を局所化する。

- アクセス制御(認証、認可): 正当なユーザでも、必要な権限しか与えない。

- 暗号化(SSL/TLS、VPN): 通信内容を保護する。

- 監視とログ(SIEM): 異常を早期に検知する。

これらの層が、図のどこに実装されているかを確認します。1つの層が突破されても、次の層が守ってくれる設計こそが、堅牢なシステムです。

過去問の構成図で実力を試す

ここまで学んだテクニックを、実際の過去問で試してみましょう。過去問の構成図を見る際、以下の手順で分析します。

ステップ1:5秒で全体を把握する

図を開いたら、まず5秒間、全体を俯瞰します。機器の数、ゾーンの数、線のつながりを大まかに把握します。「これは3層アーキテクチャのWebシステムだな」「VPN接続が絡んでいるな」といった第一印象を持ちます。

ステップ2:記号と数字を読む(1分)

次の1分間で、各機器の記号、IPアドレス、サブネットマスクを確認します。特に以下に注目します。

- FWの位置と本数

- DMZと内部LANの境界

- グローバルIPとプライベートIPの使い分け

- サブネットの広さ(/24か/28か)

ステップ3:注釈と凡例を精読(30秒)

図の隅にある注釈と凡例を、必ず読みます。ここに書かれた1行が、設問の核心であることが多いです。

ステップ4:通信フローをなぞる(1分)

正常系と攻撃系の両方のフローを、指でなぞります。FWのルール設定表がある場合は、それと照合します。

ステップ5:違和感リストを作る(1分)

ここまでで気づいた違和感を、箇条書きでメモします。

- 「DMZにDBサーバがある」

- 「SSHが全開放されている」

- 「管理端末が一般LANに混在している」

このリストが、設問に対する解答の種になります。

反復練習で「図の読み方」を体に染み込ませる

この一連の流れを、過去問5年分×2回繰り返すことで、構成図を見る目が飛躍的に向上します。最初は10分かかった分析が、5分、3分と短縮され、最終的には問題文を読む前に、図だけで8割の答えが見えるようになります。

試験本番での時間配分戦略

午後試験は時間との戦いです。構成図の読解に時間をかけすぎると、後半の記述問題で時間が足りなくなります。以下の時間配分を目安にしてください。

構成図の初見(3分): 全体把握、記号・数字の確認、注釈の精読。

設問文の読解(5分): 何を問われているかを理解する。この時点で、設問と構成図を往復しながら読みます。

解答作成(設問ごとに3-5分): 構成図を参照しながら、簡潔に記述します。

構成図の読解時間を3分に抑えるためには、日頃の反復練習が不可欠です。同じ構成図を何度も見返すことで、パターン認識能力が高まり、瞬時に重要なポイントを抽出できるようになります。

まとめ:図を制する者は試験を制す

ネットワーク構成図の読み解きは、知識だけでなく「観察力」の勝負です。今回紹介した以下のポイントを、試験当日に思い出してください。

記号を見る: L2かL3か、FWの足は何本か。各デバイスの役割と配置場所を瞬時に把握します。

数字を見る: サブネット(/24, /28)で範囲を把握し、グローバルIPとプライベートIPの境界を見極めます。IPアドレスから、セグメント分離の妥当性を判断します。

線を見る: 実線と点線、暗号化と平文の区間を識別します。凡例を必ず確認し、通信の性質を理解します。

注釈を見る: 小さな文字に隠された制約条件を見逃しません。注釈の1行が、設問の核心であることが多いです。

ゾーンで色分けする: インターネット、DMZ、内部LAN、管理用セグメントに頭の中で色を付け、セキュリティ境界を明確化します。

フローをなぞる: 正常な業務フローと、攻撃者の侵入ルートを指で追います。どこにFWがあり、どこで暗号化が切れるのかを確認します。

違和感を言語化する: 構成図を見て感じた違和感を、すぐにメモします。その違和感こそが、設問で問われる脆弱性です。

これらの視点を持って過去問の構成図を見直してみてください。今まで見えていなかった「出題者の意図」が、驚くほど鮮明に浮かび上がってくるはずです。

構成図は、あなたを落とすための迷路ではありません。正解へと導くための地図なのです。その地図を正しく読み解く技術を身につけることで、午後試験の得点は劇的に向上します。

ネットワーク構成図は、システムの設計思想とセキュリティポリシーが凝縮された「設計書の縮図」です。図を読むことは、設計者との対話です。「なぜここにFWを置いたのか」「なぜこのサーバはDMZではなく内部LANに配置したのか」——その問いに答えられるようになった時、あなたは単なる試験対策を超えて、真のセキュリティエンジニアの視点を獲得したことになります。

本記事で紹介したテクニックを、明日からの学習に取り入れてください。構成図を見るたびに、記号、数字、線、注釈、ゾーン、フローの6つの視点を意識します。最初は時間がかかるかもしれませんが、反復することで、これらの視点が自然に働くようになります。

そして試験当日、問題用紙を開いた瞬間、複雑な構成図を前にしても、あなたは決してパニックに陥ることはないでしょう。なぜなら、その図はもはや無意味な線と箱の集合体ではなく、明確なストーリーを持った「読める地図」だからです。

その地図を正しく読み解き、合格を勝ち取ってください。