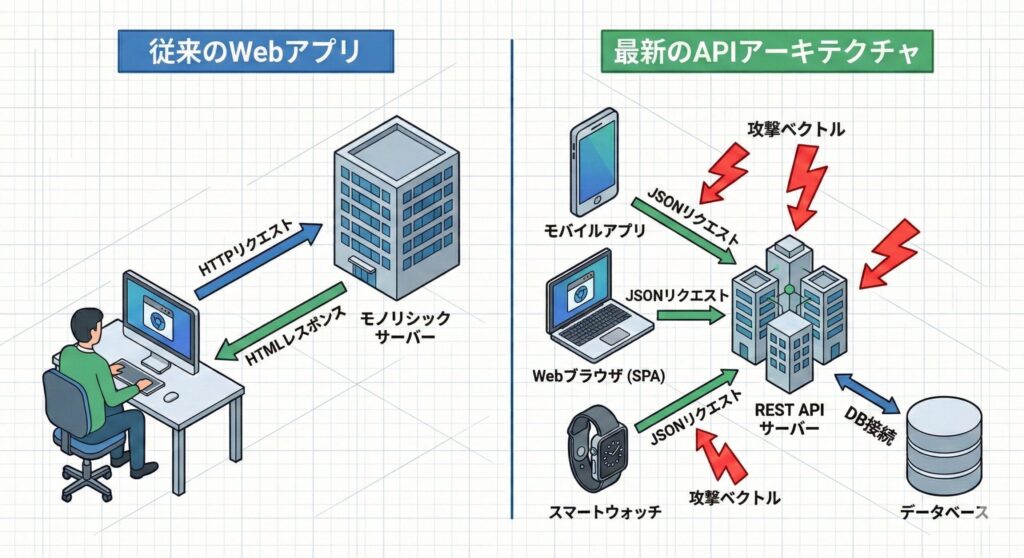

Webサービス開発において、API(Application Programming Interface)は今やシステムの中核を担う存在です。スマートフォンアプリのバックエンド、SPA(Single Page Application)との通信、他社サービスとの連携など、APIはシステムの「血管」としてデータを運び続けています。しかし、その重要性が増す一方で、APIを標的としたサイバー攻撃は激化の一途をたどっています。

本記事では、REST APIにおけるセキュリティリスクの現状を整理し、現在デファクトスタンダードとなっているOAuth 2.0やJWT(JSON Web Token)を用いた堅牢な認証・認可の仕組み、そしてAPIゲートウェイによる防御策までを網羅的に解説します。攻撃者がどこを狙い、開発者がどう守るべきか、そのメカニズムを深く理解していきましょう。

REST APIを取り巻く脅威と脆弱性の現状

Webアプリケーションの脆弱性といえば、SQLインジェクションやXSS(クロスサイトスクリプティング)が有名ですが、APIにはAPI特有の「狙われ方」が存在します。APIはプログラムから利用されることを前提としているため、パラメータの構造が予測しやすく、大量のリクエストも機械的に送信されやすい特徴があります。

OWASP(Open Web Application Security Project)が発表している「OWASP API Security Top 10」は、APIセキュリティを考える上で欠かせない指針です。ここでは、特に深刻なリスクについて詳しく見ていきます。

オブジェクトレベルの認可不備(BOLA)が引き起こす脅威

APIセキュリティにおいて最も頻繁に発生し、かつ危険度が高いのが「オブジェクトレベルの認可不備(Broken Object Level Authorization: BOLA)」です。これは、IDOR(Insecure Direct Object Reference)とも呼ばれます。

REST APIでは、リソースを特定するためにURLパスやクエリパラメータにIDを含めることが一般的です。例えば、GET /api/users/123/orders というエンドポイントがあったとします。これは「ユーザーID 123の注文履歴を取得する」というリクエストです。

攻撃者は、自身の正規のアクセストークンを用いてログインした後、このURLの数字部分を単純に GET /api/users/124/orders と書き換えてリクエストを送信します。サーバー側が「リクエスト送信者がID 124のデータの閲覧権限を持っているか」を厳密にチェックしていない場合、攻撃者は他人の注文履歴を容易に盗み見ることができてしまいます。

この脆弱性が恐ろしいのは、自動化ツールによる総当たり攻撃(IDを1から順に試すなど)で、データベース内の全情報を抜き取られるリスクがある点です。実際の事例では、数万件の個人情報が数時間で流出したケースも報告されています。

対策としては、以下のポイントを徹底する必要があります。

- リクエストに含まれるIDと、アクセストークン(JWTなど)に含まれるユーザーIDが一致しているかを検証

- そのリソースへのアクセス権限が明示的に許可されているかを、ビジネスロジックレベルで毎回確認

- データベースクエリ時に、必ず所有者情報をWHERE句に含める(例:

WHERE user_id = {認証済みユーザーID} AND order_id = {リクエストされたID})

過剰なデータ公開とマスアサインメントの危険性

REST APIは多くの場合、データベースのオブジェクトをJSON形式に変換してクライアントに返します。この際、開発者が利便性を優先し、データベースのレコード全体をそのまま返却してしまうケースが散見されます。

例えば、ユーザープロフィールを表示する画面で、アプリ側では「氏名」と「アイコン画像」しか表示しないとします。しかし、APIのレスポンスには、氏名や画像URLだけでなく、住所、電話番号、さらにはハッシュ化されたパスワードや管理者フラグまでもが含まれている場合があります。アプリのUI上で表示されていないだけで、通信を傍受したりブラウザの開発者ツールを見たりすれば、これらの機密情報は丸見えです。これが「過剰なデータ公開」です。

適切なレスポンス設計とは:

- DTOパターン(Data Transfer Object)を使用し、必要な項目のみを含むレスポンス専用のオブジェクトを定義

- フィールドレベルでのアクセス制御を実装し、権限に応じて返却するデータを動的に変更

- 機密情報は暗号化するか、そもそもAPIレスポンスに含めない

また、逆のパターンとして「マスアサインメント(Mass Assignment)」があります。これは、クライアントから送信されたJSONデータを、そのままデータベースのモデルにバインドしてしまう脆弱性です。

例えば、ユーザー情報更新APIに対して、本来は変更できないはずの {"is_admin": true} や {"balance": 999999} といったパラメータを不正に追加して送信します。サーバー側で入力データのフィルタリング(ホワイトリスト形式での許可)を行っていない場合、攻撃者は一般ユーザーから管理者へと権限昇格したり、不正にクレジット残高を増やしたりすることが可能になります。

マスアサインメント対策の実装例:

- 更新可能なフィールドをホワイトリストで明示的に定義

- リクエストボディのバリデーションを厳格に実施

is_adminやroleなどの権限関連フィールドは、別の管理者専用APIでのみ変更可能にする

リソース不足とレート制限の欠如が招くサービス停止

APIはプログラムによる自動実行が容易であるため、DoS(Denial of Service)攻撃やブルートフォース攻撃の格好の標的となります。認証エンドポイントに対するパスワード総当たり攻撃や、重い処理を伴う検索APIへの大量リクエストなどは、サービスの可用性を著しく低下させます。

これを防ぐためには、以下の防御策が不可欠です。

- レート制限(Rate Limiting):単一のIPアドレスやユーザーアカウントからのリクエスト頻度を制限(例:1分間に100リクエストまで)

- スロットリング:同時に処理できるリクエスト数を制限し、サーバーリソースの枯渇を防ぐ

- コストベースの制限:処理負荷の高いエンドポイントには、より厳しい制限を適用

多くのAPI実装では、これらがデフォルトで設定されておらず、後回しにされがちです。APIの設計段階から、どの程度のリクエスト負荷まで許容するかを定義し、APIゲートウェイなどで制限をかける設計が必要です。

API認証・認可の最適解:OAuth 2.0とOpenID Connect

APIのセキュリティを語る上で避けて通れないのが「認証(Authentication)」と「認可(Authorization)」の仕組みです。かつてはBasic認証(IDとパスワードをBase64エンコードしてヘッダに付与)が使われることもありましたが、現在ではセキュリティリスクが高すぎるため推奨されません。

現代のモダンなAPI開発においては、OAuth 2.0とOpenID Connect(OIDC)の組み合わせが標準的な解となっています。

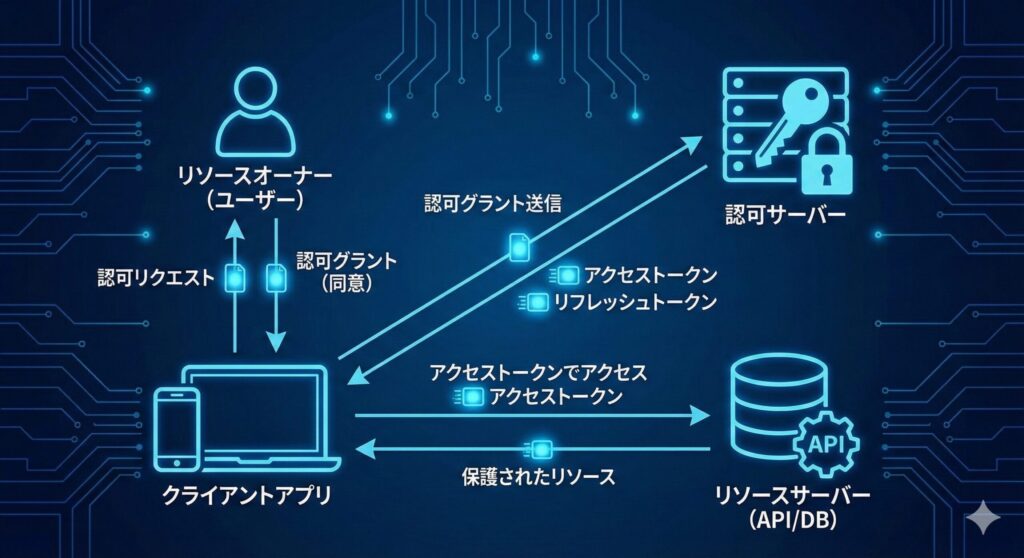

OAuth 2.0における役割と権限の委譲メカニズム

OAuth 2.0は、厳密には「認証」プロトコルではなく「認可」のフレームワークです。あるアプリケーション(クライアント)が、ユーザー(リソースオーナー)に代わって、保護されたリソース(リソースサーバー上のデータ)にアクセスする権限を、安全に委譲するための仕組みを定義しています。

OAuth 2.0には4つの主要な登場人物がいます。

- リソースオーナー(Resource Owner):データの持ち主であるユーザー

- クライアント(Client):ユーザーのデータを利用したいアプリケーション(Webアプリやスマホアプリ)

- 認可サーバー(Authorization Server):ユーザーの本人確認を行い、クライアントにトークンを発行するサーバー

- リソースサーバー(Resource Server):実際にデータを保持しているAPIサーバー

例えば、ある写真加工アプリ(クライアント)が、ユーザーのGoogleフォト(リソースサーバー)にある写真を利用したい場合を考えます。ユーザーは写真加工アプリにGoogleのパスワードを教える必要はありません。代わりに、Googleの認可サーバー画面で「このアプリがあなたの写真にアクセスすることを許可しますか?」という同意を行い、許可証(アクセストークン)をアプリに渡します。アプリはこのトークンを使ってAPIにアクセスします。

これにより、以下のメリットが得られます。

- クライアントアプリにパスワードを預けるリスクを回避

- 「写真の読み取りのみ」といった限定的な権限(スコープ)を与えることが可能

- ユーザーはいつでもアプリの権限を取り消すことができる

- パスワード変更時もアプリの連携には影響しない

OAuth 2.0のグラントタイプと使い分け

OAuth 2.0には、クライアントの種類や利用シーンに応じた複数の「グラントタイプ(認可フロー)」が定義されています。

認可コードグラント(Authorization Code Grant):最も安全なフローで、Webアプリケーションで標準的に使用されます。クライアントシークレット(秘密鍵)をサーバー側で安全に管理できる環境向けです。

PKCE(Proof Key for Code Exchange)付き認可コードグラント:スマートフォンアプリなど、クライアントシークレットを安全に保管できない環境で使用します。動的に生成されるコードチャレンジとコードベリファイアにより、認可コードの横取り攻撃を防ぎます。

クライアントクレデンシャルズグラント(Client Credentials Grant):サーバー間通信など、ユーザーが介在しない機械対機械の認証に使用します。

インプリシットグラント(Implicit Grant):かつてSPAで使われていましたが、現在はセキュリティ上の理由から非推奨とされています。PKCE付き認可コードグラントの使用が推奨されます。

適切なグラントタイプの選択は、APIセキュリティの根幹に関わります。自社のアプリケーション構成に応じて、最も安全なフローを選択してください。

アクセストークンとリフレッシュトークンの分離による安全性向上

OAuth 2.0では、主に2種類のトークンが利用されます。「アクセストークン」と「リフレッシュトークン」です。

アクセストークン:API(リソースサーバー)へのアクセスに使用する「鍵」です。有効期限は短く設定されます(例:1時間)。APIリクエストのたびにHTTPヘッダ(通常は Authorization: Bearer <token>)に付与して送信します。

リフレッシュトークン:アクセストークンの期限が切れた際に、新しいアクセストークンを再発行してもらうための「引換券」です。有効期限は比較的長く設定されます(例:30日)。認可サーバーに対してのみ使用されます。

なぜ2つに分けるのでしょうか。それは、セキュリティと利便性のバランスをとるためです。

アクセストークンは頻繁に通信路を行き交うため、万が一漏洩した際のリスクを最小限にする必要があります。有効期限を短くすれば、漏洩しても攻撃者が利用できる時間はわずかです。一方で、1時間ごとにユーザーに再ログインを求めるのは利便性を損ないます。

そこで、比較的安全に保管できるリフレッシュトークンを使って、裏側で自動的にアクセストークンを更新し、ユーザーのログイン状態を維持するのです。

リフレッシュトークンの安全な管理方法:

- Webアプリの場合:HttpOnly、Secure属性を付けたCookieに保存

- スマホアプリの場合:OSのセキュアストレージ(Keychain、KeyStore)に保存

- SPAの場合:可能な限りBFF(Backend For Frontend)パターンを採用し、トークンをサーバー側で管理

OpenID Connect(OIDC)による本人確認の実現

先述の通り、OAuth 2.0は「認可(権限を与える)」仕組みであり、「誰であるか(認証)」を伝えるための仕様は含まれていませんでした。このOAuth 2.0を拡張し、認証の要素を追加したのがOpenID Connect(OIDC)です。

OIDCでは、OAuthのフローに加えて「IDトークン」というものが発行されます。IDトークンはJWT形式(後述)で記述されており、その中にはユーザーの識別子(sub)、発行者(iss)、有効期限(exp)などの情報が含まれています。

クライアントアプリは、認可サーバーから受け取ったIDトークンを検証することで、「今ログインしているのは誰か」を確実に知ることができます。

APIセキュリティの文脈では、以下のような使い分けが重要です。

- APIアクセス制御:OAuthのアクセストークンを使用

- ユーザー識別やログインセッション管理:OIDCのIDトークンを使用

この明確な役割分担により、セキュアで保守性の高いシステムを構築できます。

JWT(JSON Web Token)の仕組みと安全な取り扱い

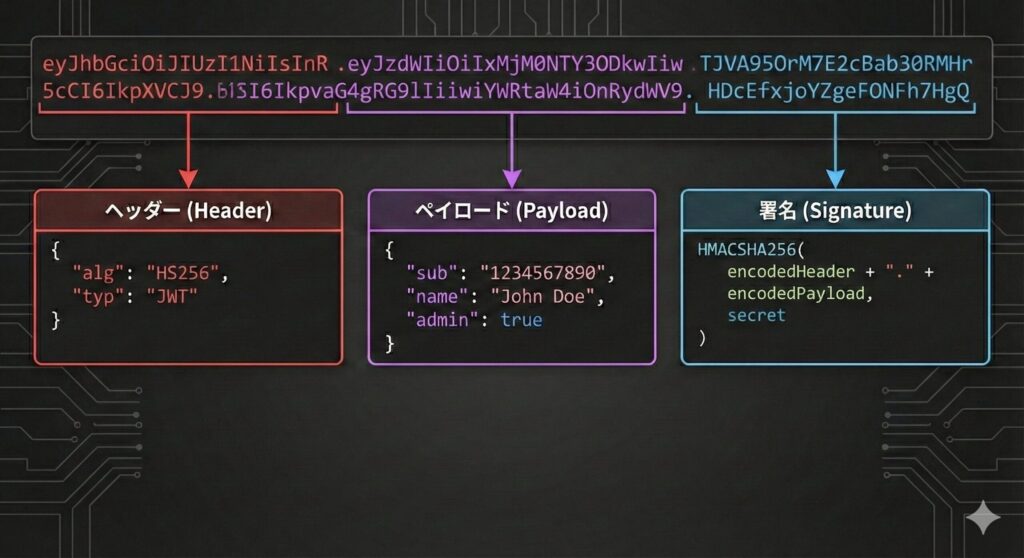

API認証において、アクセストークンの形式として現在最も広く使われているのがJWT(JSON Web Token)です。JWTは、認証情報や属性情報をJSON形式で記述し、デジタル署名を付与してURLセーフな文字列にしたものです。

ステートレスな認証の実現とスケーラビリティ

従来のセッションベースの認証では、サーバー側でセッションIDとユーザー情報を紐付けてメモリやDBに保存する必要がありました(ステートフル)。これに対し、JWTはトークン自体に「ユーザーID」「有効期限」「権限(スコープ)」などの情報が含まれており、さらにサーバーの秘密鍵で署名されています。

APIサーバーは、送られてきたJWTの署名を検証するだけで、DBに問い合わせることなく「このトークンは正当か」「誰のトークンか」を判断できます。これを「ステートレスな認証」と呼びます。

ステートレスであることのメリット:

- APIサーバーを複数台にスケールアウトした際も、セッション情報の共有(スティッキーセッションやRedisなど)を気にする必要がない

- マイクロサービスアーキテクチャとの親和性が非常に高い

- CDN経由のAPIアクセスなど、分散環境での認証が容易

- データベースへの問い合わせ回数が減り、パフォーマンスが向上

JWTの構造と改ざん検知の仕組み

JWTは、ドット(.)で区切られた3つの部分から構成されています。

ヘッダー(Header):トークンのタイプ(JWT)や署名アルゴリズム(HS256、RS256など)を指定します。例:{"alg": "HS256", "typ": "JWT"}

ペイロード(Payload):クレームと呼ばれる情報の実体です。標準的なクレームとして、ユーザーID(sub)、発行日時(iat)、有効期限(exp)、発行者(iss)、対象者(aud)などが定義されています。カスタムクレームも追加可能です。

署名(Signature):ヘッダーとペイロードをBase64Urlエンコードして連結し、秘密鍵を用いてハッシュ化したものです。

攻撃者がもしペイロード内の「"admin": false」を「"admin": true」に書き換えたとしても、署名の検証時にハッシュ値が合致しなくなるため、サーバーは改ざんを即座に検知し、リクエストを拒否できます。

ただし、重要な注意点があります。JWTのペイロードは単にBase64エンコードされているだけであり、暗号化はされていません。デコードすれば誰でも中身を読むことができます。したがって、ペイロードにはパスワードや個人情報などの機密情報を絶対に含めてはいけません。

JWTペイロードに含めて良い情報、悪い情報:

含めて良い情報:ユーザーID、ユーザー名、権限ロール、発行日時、有効期限

絶対に含めてはいけない情報:パスワード(ハッシュ化されたものも含む)、クレジットカード情報、個人を特定できる詳細情報(住所、電話番号など)

署名アルゴリズムの選択と脆弱性対策

JWTを使用する際、署名アルゴリズムの選択は重要です。

HS256(HMAC with SHA-256):共通鍵方式です。署名作成と検証に同じ「秘密鍵」を使います。単一の組織内で完結するシステムに向いています。秘密鍵の管理が比較的シンプルですが、APIサーバーが秘密鍵を持つ必要があります。

RS256(RSA Signature with SHA-256):公開鍵方式です。署名作成には「秘密鍵」、検証には「公開鍵」を使います。認可サーバーとリソースサーバー(API)が異なる場合、API側には公開鍵だけを渡せば良いため、より安全です。マイクロサービス環境や、複数の組織間でトークンを共有する場合に推奨されます。

ES256(ECDSA using P-256 and SHA-256):楕円曲線暗号を使用した方式で、RS256よりも鍵長が短く高速です。モダンな環境ではこちらも選択肢となります。

過去に、JWTライブラリの実装不備を突いた「Noneアルゴリズム攻撃」というものがありました。これは、ヘッダーの alg を none に書き換え、署名部分を空にして送信すると、サーバーが検証をスルーしてしまうという脆弱性です。

現在の主要なライブラリでは対策済みですが、自前で検証ロジックを書く場合などは注意が必要です。

JWT検証時のセキュリティチェックリスト:

- ヘッダーの

alg値を無条件に信じず、サーバー側で許可したアルゴリズムのみを受け入れる alg: noneは常に拒否する- 有効期限(exp)が切れていないか確認

- 発行者(iss)と対象者(aud)が期待値と一致するか確認

- 署名検証に失敗したトークンは絶対に受け入れない

JWTの無効化とトークンリボケーション

JWTの弱点の一つは、一度発行されたトークンを途中で無効化することが困難な点です。セッションベースの認証では、サーバー側のセッションを削除すれば即座にアクセスを遮断できますが、ステートレスなJWTでは、トークンの有効期限が切れるまで有効であり続けます。

この問題に対処する方法:

アクセストークンの有効期限を短く設定:15分〜1時間程度にすることで、漏洩時の被害を最小化します。

リフレッシュトークンのローテーション:リフレッシュトークン使用時に、新しいリフレッシュトークンも同時に発行し、古いものを無効化します。

トークンブラックリスト:緊急時のために、無効化すべきトークンのIDをRedisなどに保存し、検証時にチェックする仕組みを用意します。ただし、これはステートレスの利点を一部失うため、トレードオフを理解した上で実装します。

短命なアクセストークン + 長命なリフレッシュトークン:リフレッシュトークンはデータベースで管理し、必要に応じて無効化できるようにします。

APIゲートウェイとサービスメッシュによる多層防御

ここまでアプリケーションレベル(認証・認可)の対策を見てきましたが、インフラストラクチャレベルでの防御も多層防御の観点から欠かせません。APIサーバーの前段に配置する「APIゲートウェイ」は、セキュリティの要となります。

一元的なセキュリティポリシーの適用

システムがマイクロサービス化し、数十、数百のAPIサービスが稼働するようになると、個々のサービスですべてのセキュリティ機能を実装するのは困難であり、実装漏れのリスクも高まります。

APIゲートウェイは、クライアントからのリクエストを最初に受け付ける「関所」として機能します。

認証・認可のオフロード:JWTの署名検証やスコープの確認をゲートウェイで代行し、バックエンドのサービスには検証済みのリクエストのみを流すことで、各サービスの実装負荷を下げます。

入力バリデーション:SQLインジェクションやXSSのパターンを含むリクエストをゲートウェイで検知・遮断します。WAF(Web Application Firewall)機能を統合できる製品も多くあります。

SSL/TLS終端:暗号化通信の復号をゲートウェイで一括処理し、証明書管理を集約します。内部ネットワークでは平文通信も可能ですが、ゼロトラストの観点からは内部通信も暗号化することが推奨されます。

リクエスト/レスポンスの変換:レガシーシステムとの統合時に、プロトコル変換やデータフォーマット変換を行います。

このように、セキュリティ機能をゲートウェイに集約することで、ポリシーの変更やパッチ適用を一箇所で行えるようになり、運用コストとリスクを大幅に低減できます。

スロットリングとクォータによるDoS対策の実装

前述した「レート制限(Rate Limiting)」の実装場所としても、APIゲートウェイは最適です。

スロットリング:短期間(秒単位など)のアクセス集中を制御し、サーバーの負荷爆発を防ぎます。「1秒間に100リクエストまで」「同時接続数は1000まで」といった設定です。

クォータ:長期間(日、月単位)の利用量を制限します。「1日あたり10,000リクエストまで」「月間100万リクエストまで」といった設定で、API利用プランに応じた制御などに使われます。

これらをAPIキーごと、あるいはIPアドレスごとに設定することで、特定のユーザーによるリソースの占有や、DoS攻撃によるサービスダウンを防ぐことができます。

レート制限の実装パターン:

- 固定ウィンドウ方式:1分間、1時間といった固定された時間枠でカウントします。シンプルですが、境界での集中アクセスに弱い面があります。

- スライディングウィンドウ方式:より精密な制御が可能で、過去N秒間のリクエスト数を常に監視します。

- トークンバケット方式:一定速度でトークンが補充され、リクエスト時にトークンを消費します。バーストトラフィックに柔軟に対応できます。

- リーキーバケット方式:一定速度でリクエストを処理し、超過分はキューに溜まります。平滑化された処理が可能です。

ログ監視と異常検知による予防的セキュリティ

APIセキュリティにおいて「可視化」は極めて重要です。APIゲートウェイでは、すべてのAPIトラフィックのログを取得可能です。

誰が、いつ、どのエンドポイントに、どのようなパラメータでアクセスし、どのようなステータスコードが返されたか、レスポンスタイムはどれくらいか。これらのログをSIEM(Security Information and Event Management)ツールに転送し、分析することで、攻撃の予兆を捉えることができます。

異常検知の具体例:

- 短時間に大量の401 Unauthorizedエラーが発生している(パスワード攻撃の可能性)

- 通常ありえないサイズのレスポンスが返されている(大量データ流出の可能性)

- 深夜など通常アクセスのない時間帯に特定エンドポイントへのアクセスが集中している

- 同一IPアドレスから異なる多数のユーザーアカウントでアクセスがある

- 特定のユーザーが通常とは異なる地理的位置からアクセスしている

これらの異常をリアルタイムで検知し、自動的にIPブロックやアカウント一時停止などの対処を行う仕組みを構築することが、高度なAPIセキュリティ運用への第一歩です。

サービスメッシュによる内部通信の保護

マイクロサービスアーキテクチャでは、サービス間の通信も重要な攻撃対象となります。外部からの攻撃を防いでも、内部ネットワークに侵入された場合、サービス間通信が平文であれば、すべてのデータが筒抜けになります。

サービスメッシュ(IstioやLinkerdなど)は、サービス間通信に以下の機能を提供します。

- 相互TLS認証(mTLS):すべてのサービス間通信を暗号化し、証明書による相互認証を実施

- サービスレベルの認可:「サービスAはサービスBのエンドポイントXにのみアクセス可能」といった細かい制御

- トラフィックの可視化:サービス間の依存関係や通信パターンを可視化し、異常な通信を検知

- サーキットブレーカー:障害の連鎖を防ぎ、システム全体の可用性を向上

ゼロトラストセキュリティの考え方では、「内部ネットワークだから安全」という前提を捨て、すべての通信を検証・暗号化します。サービスメッシュは、この思想を実現する強力なツールです。

実装時の具体的なベストプラクティス

理論だけでなく、実際の開発現場で適用すべき具体的なベストプラクティスを整理します。

HTTPSの強制とHSTSの設定

すべてのAPI通信は必ずHTTPS(TLS/SSL)で暗号化してください。HTTP(平文)でのAPI提供は、中間者攻撃(Man-in-the-Middle)により、トークンや機密データが簡単に盗聴されます。

さらに、HSTS(HTTP Strict Transport Security)ヘッダを設定することで、ブラウザに対して「このサイトは常にHTTPSでアクセスすること」を指示できます。

Strict-Transport-Security: max-age=31536000; includeSubDomains; preloadこれにより、ユーザーが誤ってHTTPでアクセスしようとした場合でも、ブラウザが自動的にHTTPSにリダイレクトします。

CORSの適切な設定

SPA(Single Page Application)からAPIを呼び出す場合、CORS(Cross-Origin Resource Sharing)の設定が必要です。しかし、安易に Access-Control-Allow-Origin: * と設定するのは危険です。

適切なCORS設定:

- 許可するオリジンを明示的に指定:ワイルドカード(*)は使わず、信頼できるドメインのみを列挙

- 認証情報を含むリクエストでは

Access-Control-Allow-Credentials: trueを設定 - 許可するHTTPメソッドとヘッダを限定:

Access-Control-Allow-MethodsとAccess-Control-Allow-Headersで明示的に指定 - プリフライトリクエストのキャッシュ:

Access-Control-Max-Ageを設定し、パフォーマンスを向上

APIバージョニングとセキュリティアップデート

APIは一度公開すると、多数のクライアントが依存するため、後方互換性を保ちながら進化させる必要があります。しかし、古いバージョンにセキュリティ脆弱性が発見された場合、いつまでもサポートし続けるわけにはいきません。

APIバージョニング戦略:

- URLパスにバージョンを含める:

/api/v1/users、/api/v2/usersのように明示 - カスタムヘッダでバージョン指定:

API-Version: 2のようなヘッダを使用 - 非推奨バージョンの計画的な廃止:サポート終了日を事前にアナウンスし、段階的に移行を促す

- セキュリティパッチは全バージョンに適用:サポート期間中は、すべてのバージョンにセキュリティ修正を適用

センシティブデータの取り扱い

APIで個人情報やクレジットカード情報などのセンシティブデータを扱う場合、以下の対策が必須です。

- データの最小化:必要最小限のデータのみを収集・保存・転送する

- 暗号化:保存時(at rest)の暗号化と通信時(in transit)の暗号化の両方を実施

- マスキング:ログやエラーメッセージにセンシティブデータが含まれないようにマスキング処理を実施

- トークン化:クレジットカード番号などは、決済代行サービスのトークンに置き換えて保存

- アクセス制御:センシティブデータへのアクセスは、最小権限の原則に基づき厳格に制限

エラーハンドリングと情報漏洩の防止

エラーメッセージは、開発者にとってデバッグの手がかりですが、攻撃者にとっても貴重な情報源です。

安全なエラーレスポンス設計:

- 本番環境では詳細なスタックトレースを返さない:内部実装の詳細が漏れる原因となります

- 一般的なエラーメッセージを使用:「データベース接続エラー」ではなく「システムエラーが発生しました」

- エラーコードを体系化:クライアント向けには簡潔なエラーコード、サーバー側ログには詳細情報を記録

- 認証エラーの統一:「ユーザーIDが存在しません」「パスワードが間違っています」を区別せず、「認証に失敗しました」と統一することで、アカウント列挙攻撃を防ぐ

セキュリティヘッダの設定

APIレスポンスに適切なセキュリティヘッダを設定することで、クライアント側での攻撃リスクを低減できます。

推奨されるセキュリティヘッダ:

X-Content-Type-Options: nosniff

X-Frame-Options: DENY

X-XSS-Protection: 1; mode=block

Content-Security-Policy: default-src 'none'

Referrer-Policy: no-referrerこれらのヘッダは、ブラウザに対してセキュリティポリシーを指示し、XSS攻撃やクリックジャッキングなどを防ぎます。

セキュリティテストと継続的な改善

APIセキュリティは「一度設定すれば終わり」ではありません。継続的なテストと改善が不可欠です。

ペネトレーションテストとセキュリティ監査

定期的に、専門家によるペネトレーションテスト(侵入テスト)を実施することで、実際の攻撃シナリオにおける脆弱性を発見できます。

自動化ツールによるスキャン:

- OWASP ZAP:オープンソースのセキュリティスキャナー

- Burp Suite:プロフェッショナル向けのWebアプリケーションセキュリティテストツール

- Postman:APIテストツールとして有名ですが、セキュリティテスト機能も充実

これらのツールを使用して、SQLインジェクション、XSS、BOLA、マスアサインメントなどの脆弱性を自動検出できます。

CI/CDパイプラインへのセキュリティ組み込み

DevSecOpsの考え方では、開発の初期段階からセキュリティを組み込みます。

CI/CDパイプラインに統合すべきセキュリティツール:

- SAST(Static Application Security Testing):ソースコードの静的解析により、脆弱性パターンを検出

- DAST(Dynamic Application Security Testing):実行中のアプリケーションに対して動的にテストを実施

- SCA(Software Composition Analysis):使用しているライブラリやパッケージの既知の脆弱性をチェック

- シークレットスキャン:コードやコミット履歴にAPIキーやパスワードがハードコードされていないかをチェック

これらを自動化することで、脆弱性のある変更が本番環境にデプロイされる前に検知できます。

APIセキュリティのモニタリングとインシデント対応

セキュリティインシデントは「起きるかもしれない」ではなく「いつか必ず起きる」という前提で備えます。

効果的なモニタリング体制:

- リアルタイムアラート:異常なアクセスパターンを検知した際に、即座に担当者に通知

- インシデント対応計画:攻撃を受けた際の初動対応、エスカレーションフロー、復旧手順を事前に文書化

- 定期的な訓練:インシデント対応計画に基づいた模擬訓練を実施し、実際の緊急時に迅速に対応できる体制を構築

- ポストモーテム(事後分析):インシデント発生後は、原因分析と再発防止策を徹底的に検討

情報処理安全確保支援士試験での出題傾向

APIセキュリティは、情報処理安全確保支援士試験において、年々出題頻度が高まっているテーマです。

過去問題の傾向分析

午後試験では、以下のような問題が出題されています。

- 認証・認可フローの穴を指摘する問題:OAuth 2.0やOIDCのフロー図を見て、セキュリティ上の問題点を指摘

- JWTの検証不備を突く攻撃:署名アルゴリズムの設定ミスや、ペイロードの改ざんによる権限昇格

- BOLAの具体的な攻撃シナリオ:APIエンドポイントのURLパラメータを操作することで、他ユーザーのデータにアクセスできる脆弱性

- APIゲートウェイの設定不備:レート制限の欠如によるDoS攻撃や、CORS設定の誤りによる情報漏洩

試験対策のポイント

用語の正確な理解:OAuth 2.0とOIDCの違い、アクセストークンとリフレッシュトークンの役割、JWTの構造など、基本用語を正確に説明できるようにしましょう。

攻撃シナリオの想像力:「この設定だとどのような攻撃が可能か」を具体的に説明できる力が求められます。

対策の実装方法:「認可チェックを実装する」だけでなく、「どのレイヤーで、どのような条件をチェックするか」まで具体的に記述できるようにしましょう。

標準規格の参照:OWASP API Security Top 10、OAuth 2.0(RFC 6749)、JWT(RFC 7519)などの標準規格の内容を把握しておくと、試験で有利です。

【演習】REST APIセキュリティとOAuth 2.0/JWT 理解度チェック

本記事で解説したREST APIのセキュリティ対策について、重要なポイントを全10問の練習問題にまとめました。OAuth 2.0のフロー、JWTの構造、そしてAPI特有の脆弱性(BOLAやマスアサインメント)への対策など、モダンなWeb開発に不可欠な知識を確実なものにしましょう。

まとめ:多層防御によるAPIセキュリティの実現

REST APIのセキュリティは、単一の技術や設定で完結するものではありません。複数の防御層を組み合わせた「多層防御(Defense in Depth)」のアプローチが不可欠です。

本記事で解説した重要ポイントを再確認しましょう。

アプリケーションレイヤーでの防御:OAuth 2.0とOIDCによる標準化された認証・認可、JWTによるステートレスな認証、BOLAやマスアサインメントに対するビジネスロジックレベルの検証

インフラストラクチャレイヤーでの防御:APIゲートウェイによる一元的なセキュリティポリシーの適用、レート制限とスロットリングによるDoS対策、サービスメッシュによる内部通信の保護

開発プロセスでの組み込み:CI/CDパイプラインへのセキュリティテストの統合、定期的なペネトレーションテスト、インシデント対応計画の策定

継続的な改善:ログ監視と異常検知、新たな脅威情報の収集と対策の更新、開発チーム全体のセキュリティ意識向上

これらを総合的に実装することで、攻撃者が一つの防御を突破しても、次の防御層が待ち受けている強固なセキュリティ体制を構築できます。

APIは現代のシステムアーキテクチャにおける「神経系」です。その保護は、単なる技術的課題ではなく、ビジネスの信頼性そのものに直結します。本記事で学んだ知識を実務に活かし、安全で信頼性の高いAPIを構築してください。

情報処理安全確保支援士試験においても、APIセキュリティは今後ますます重要なテーマとなります。技術的なキーワードを覚えるだけでなく、「なぜその対策が必要なのか」「攻撃者はどう突いてくるのか」というストーリーで理解を深めておくことが、合格への近道であり、実務で戦えるセキュリティエンジニアへの第一歩です。

セキュアコーディングシリーズで学びを深める

本記事では、REST APIのセキュリティに焦点を当てて解説しましたが、堅牢なシステムを構築するには、より広範囲なセキュリティ知識が必要です。当サイトでは、情報処理安全確保支援士試験の午後対策として、実践的なセキュアコーディングシリーズを展開しています。

入力値検証の基礎を固める:「【午後対策】そのコード、穴だらけ?脆弱性を防ぐ「入力値検証」」では、SQLインジェクション、XSS、OSコマンドインジェクションなど、入力値検証の不備が引き起こす典型的な脆弱性と、その防御方法を徹底解説しています。APIセキュリティの土台となる知識が身につきます。

開発プロセス全体にセキュリティを組み込む:「手戻りゼロのシステム開発へ!セキュリティバイデザインとDevSecOpsの完全導入ガイド」では、本記事で触れたCI/CDパイプラインへのセキュリティテスト統合について、より詳しく実践的な手法を解説しています。企画段階からセキュリティを考慮する「セキュリティバイデザイン」の考え方は、午後試験の記述問題でも頻出です。

サプライチェーンリスクに備える:「【徹底解説】サプライチェーン攻撃とは?OSSの脆弱性管理とSBOMで防ぐ最新対策」では、外部ライブラリやOSSに潜む脆弱性の管理方法を学べます。JWTライブラリやOAuthライブラリなど、本記事で紹介した技術の多くもOSSです。依存関係の可視化と脆弱性管理は、現代のAPIセキュリティに不可欠な要素です。

テスト手法を体系的に理解する:「未知のバグをあぶり出す!ファジングと静的・動的解析の仕組みと使い分け【セキュリティテスト入門】」では、SAST、DAST、ファジングといったセキュリティテスト手法を詳しく解説しています。APIの脆弱性を発見するための実践的なテクニックが学べます。

言語特有の脆弱性をマスターする:「【午後対策】そのコード、穴だらけ?Java/C++の脆弱性パターン徹底解剖」では、Java、C++、Pythonなど主要言語における典型的な脆弱性パターンを解説しています。APIサーバーの実装言語における注意点を理解することで、より安全なコードが書けるようになります。

これらの記事を合わせて読むことで、APIレイヤーだけでなく、アプリケーション全体を守るための包括的なセキュリティ知識が身につきます。情報処理安全確保支援士試験の合格はもちろん、実務で即戦力となるセキュリティエンジニアを目指して、ぜひシリーズ全体を活用してください。

セキュリティは「点」の知識ではなく、「線」でつながった体系的な理解が重要です。一緒に学びを深めていきましょう。