企業のDX(デジタルトランスフォーメーション)が加速し、業務システムのクラウド移行やテレワークが当たり前の光景となりました。便利になる一方で、情報システム部門の管理が行き届かない場所でデータが扱われる機会も爆発的に増えています。

社員が勝手に個人用のクラウドストレージで顧客データを共有していたり、開発チームがテスト環境のクラウドサーバーの設定をミスしてインターネットに全公開していたり——こうした「クラウド特有のリスク」に頭を抱えている担当者は少なくありません。

従来のファイアウォールやプロキシサーバーといった「境界型防御」だけでは、もはやクラウド上のデータは守りきれません。そこで登場するのが、クラウドセキュリティに特化した管理ツールであるCASB(Cloud Access Security Broker)とCSPM(Cloud Security Posture Management)です。

本記事では、情報処理安全確保支援士(SC)試験でも頻出テーマとなりつつあるこれら2つの技術について、その仕組みから違い、試験での問われ方までを徹底解説します。「名前は聞いたことがあるけれど、違いがよくわからない」という方も、この記事を読み終える頃には、クラウドセキュリティの全体像がクリアに見えているはずです。

クラウドセキュリティが直面する2つの重大リスク

なぜ今、CASBやCSPMといった新しいセキュリティソリューションが必要なのでしょうか。その背景には、クラウドコンピューティング特有の「死角」と、そこを突く新たな脅威の存在があります。

シャドーITの蔓延——見えない脅威が組織を蝕む

「シャドーIT」とは、企業のIT部門が許可していないクラウドサービスやデバイスを、従業員が業務利用してしまう状態を指します。この問題の本質は、悪意ではなく善意から発生する点にあります。

日常的に発生している具体例を見てみましょう。

ファイル転送サービスの無断利用

メールの添付ファイル容量制限を回避するため、許可されていない無料のファイル転送サービスを利用して顧客データを送る。送信先企業の担当者も同様のサービスを使っているため、双方で機密情報が第三者のサーバーに保存される状態が常態化します。

プライベートチャットツールでの業務連絡

社内の公式チャットツールが使いにくいという理由で、私用のSNSやチャットアプリで業務連絡や機密情報のやり取りを行う。スマートフォンにインストールされたアプリは、クラウド上にメッセージ履歴を自動同期しているケースがほとんどです。

個人クラウドへの業務データ保存

会議の議事録やID・パスワードを、個人のスマホに入っているクラウド同期型のメモアプリに保存する。退職後もこれらのデータが個人アカウントに残り続けるリスクがあります。

これらは「業務を効率化したい」という善意から行われるため、発見が非常に困難です。IT部門が感知できない場所にあるデータは、情報漏洩やウイルス感染のリスクに無防備な状態で晒されます。一度クラウドに上がってしまったデータは、社内ネットワークの出口対策だけでは制御できません。

クラウド設定ミスの恐怖——99%は人的ミスが原因

もう一つの大きなリスクは、クラウドサービス(特にIaaS/PaaS)の設定ミスです。Amazon Web Services(AWS)やMicrosoft Azure、Google Cloudなどのパブリッククラウドは非常に高機能ですが、その設定項目は膨大かつ複雑です。

ストレージの誤公開による情報漏洩

データの保管場所(AWS S3バケットなど)のアクセス権限設定を誤り、「誰でも読み取り可能」な状態にしてしまう。実際に、大手企業の顧客データベースが検索エンジンにインデックスされていた事例も報告されています。

セキュリティグループの設定不備

サーバーへの通信許可設定(ファイアウォール設定)で、本来閉じるべき管理用ポート(SSHの22番ポートやRDPの3389番ポートなど)を全IPアドレス(0.0.0.0/0)に対して開放してしまう。これは世界中からの不正アクセスを許可する状態と同義です。

過剰な権限付与によるリスク拡大

ユーザーやサービスアカウントに対し、本来不要な管理者権限を与えてしまい、アカウントが乗っ取られた際の被害が甚大になる。最小権限の原則に反する設定が、開発のスピードを優先するあまり放置されているケースは少なくありません。

IT調査会社のガートナーは、「クラウドセキュリティにおける事故の99%は、利用者の過失(設定ミスなど)によるものになる」と予測しました。実際に、大手企業や政府機関で発生した情報漏洩事故の多くが、サイバー攻撃ではなく、単なる「設定ミス」によるデータの公開状態放置が原因です。

人間が手動で設定を行う限り、ミスをゼロにすることは不可能です。だからこそ、機械的に設定の不備を検知する仕組みが必要なのです。

責任共有モデル——利用者が負うべき責任範囲

クラウド利用においては「責任共有モデル」の理解が不可欠です。クラウド事業者が責任を持つのは「クラウドのセキュリティ(データセンターの物理的な安全性やインフラの保護)」まで。「クラウドにおけるセキュリティ(データの保護、ID管理、設定、OSのパッチ適用など)」は利用者側の責任となります。

この区分を理解せずにクラウドを利用すると、「クラウド事業者が全部やってくれる」という誤解から重大な事故につながります。CASBやCSPMは、まさにこの「利用者が負うべき責任」を全うするための強力な武器です。

CASB(Cloud Access Security Broker)完全解説

CASB(キャスビー)は、2012年にガートナーによって提唱された概念で、ユーザーと複数のクラウドプロバイダーの間に配置される「関所」のような役割を果たします。

CASBの4つの柱——試験頻出の重要機能

CASBには主に4つの機能(柱)があると定義されています。試験の記述問題でもキーワードとして使いやすいため、しっかり押さえておきましょう。

1. 可視化(Visibility)

社内で「誰が」「いつ」「どのクラウドサービスを」「どのように」利用しているかを把握します。ファイアウォールのログなどを分析し、許可されていないSaaS(シャドーIT)の利用状況を洗い出します。

具体例:「営業部のAさんが、会社で契約していないオンラインストレージに1GBのデータをアップロードしている」ことを検知します。利用状況をダッシュボードで一元管理することで、IT部門は組織全体のクラウド利用状況を俯瞰できます。

2. データセキュリティ(Data Security)

クラウド上のデータを保護します。DLP(Data Loss Prevention:情報漏洩対策)機能により、機密情報(マイナンバー、クレジットカード番号、特定のキーワードを含む文書など)が含まれるファイルのアップロードをブロックしたり、自動的に暗号化したりします。

アクセス権限の制御も行い、例えば「社給端末からはダウンロード可能だが、個人のスマホからはプレビューのみ許可する」といったきめ細かな制御が可能です。これにより、BYODのセキュリティリスクを大幅に軽減できます。

3. 脅威防御(Threat Protection)

クラウドサービスへの不正アクセスやマルウェアの侵入を防ぎます。アカウントの乗っ取りを示唆する異常な振る舞い(例:東京からのログインの5分後にニューヨークからログインがあるなど)を検知したり、アップロードされるファイルに対してウイルススキャンを行ったりします。

機械学習を活用したUEBA(User and Entity Behavior Analytics)機能により、通常とは異なるアクセスパターンを自動的に検知し、リアルタイムでアラートを発信することも可能です。

4. コンプライアンス(Compliance)

クラウドの利用状況が、企業のセキュリティポリシーや法規制(GDPR、PCIDSSなど)に準拠しているかを監査し、レポートします。これにより、監査対応の工数を大幅に削減でき、法令違反によるペナルティリスクも低減できます。

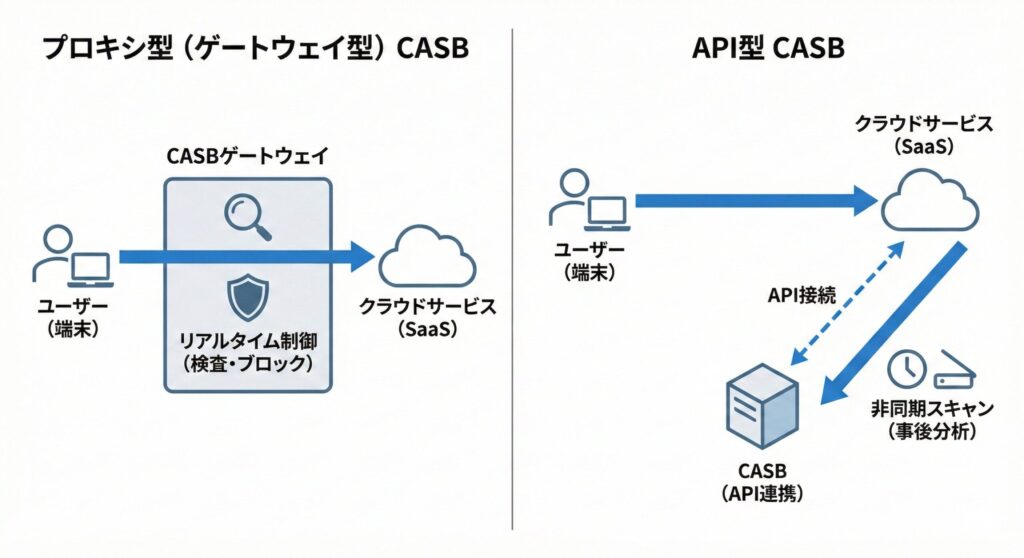

CASBの2つの導入形態——プロキシ型とAPI型の使い分け

CASBの実装方式には「プロキシ型」と「API型」の2つがあり、それぞれ特徴が異なります。試験ではこの違いを問われることもあるので、構成図をイメージできるようにしましょう。

プロキシ型(ゲートウェイ型)の特徴

ユーザーとクラウドサービスの間の通信経路上にCASBを配置します。フォワードプロキシ(社内からクラウドへ)やリバースプロキシ(外部から社内クラウドへ)として動作します。

メリットは、通信をリアルタイムで検査できるため、「機密情報のアップロードをその瞬間にブロックする」といった即時制御が可能な点です。情報漏洩を未然に防ぐという観点では、最も確実性の高い方式といえます。

デメリットとしては、すべての通信がCASBを経由するため、通信遅延の原因になる可能性があります。また、エージェントソフトを端末に入れる必要がある場合もあり、導入の手間が発生します。

API型の特徴

クラウド事業者が提供するAPI(Application Programming Interface)を利用して、CASBがクラウド内部のデータをスキャンしたり、設定を確認したりします。

メリットは、通信経路に影響を与えないため、パフォーマンスへの影響がありません。また、すでにアップロード済みのデータに対しても検査が可能です。既存のクラウド環境に後付けで導入しやすいという利点もあります。

デメリットとしては、リアルタイム性に劣る場合があります(アップロードされた後にAPI経由で検知して削除するなど、タイムラグが生じる)。また、APIが公開されているクラウドサービス(主要なSaaS)でしか利用できません。

最近では、これらを組み合わせた「マルチモード」で運用するのが一般的です。リアルタイム制御が必要な重要データにはプロキシ型、既存データの棚卸しや継続的監視にはAPI型といった使い分けが効果的です。

CSPM(Cloud Security Posture Management)完全解説

**CSPM(クラウドセキュリティポスチャ管理)**の「ポスチャ(Posture)」とは「姿勢」のこと。つまり、クラウド環境が「安全な姿勢(正しい設定状態)」を保てているかを継続的に管理するツールです。主にIaaS(AWS, Azure, GCPなど)やPaaSの環境設定を対象とします。

設定ミスの自動検知——人間の目では追いきれない複雑さ

CSPMの最大の役割は、人間が見落としがちな設定ミスを自動的に発見することです。クラウド環境の設定情報はAPIを通じて取得され、あらかじめ定義されたルールやポリシーと照らし合わされます。

可視化と資産管理

マルチクラウド環境全体で、どこにどのようなリソース(仮想サーバー、ストレージ、DBなど)が存在するかを可視化します。「知らない間に開発者がテストサーバーを立ち上げて放置していた」というようなゾンビリソースも発見できます。

クラウド環境では、開発者が自由にリソースを作成できるため、管理者が把握していないリソースが増殖しやすいという特性があります。CSPMはこれらを自動的に棚卸しし、コスト削減とセキュリティ向上の両面に貢献します。

リスク評価とスコアリング

発見されたリソースの設定内容をスキャンし、リスクを評価します。「SSHポートが全開放されている」「ストレージが暗号化されていない」「多要素認証(MFA)が無効になっている」といった危険な状態を警告します。

多くのCSPMツールは、検出した問題に対して重要度(Critical、High、Medium、Low)を付与し、優先順位をつけて対応できるようにします。これにより、限られたリソースで効率的にセキュリティレベルを向上させることができます。

自動修復(Auto-Remediation)による即時対応

ツールによっては、検知した重大な設定ミスを自動的に修正する機能を持っています。例えば、意図せず公開設定になってしまったストレージバケットを検知した瞬間に、自動的に非公開設定に戻すといった挙動です。

これにより、管理者が気づくまでの間の「無防備な時間」を極小化できます。人間の判断を待たずに危険を排除できるため、特に夜間や休日に発生した設定ミスへの対応力が格段に向上します。

コンプライアンス準拠の継続的確認——ベストプラクティスとの自動照合

CSPMは、クラウド環境が各種セキュリティ基準や法規制に準拠しているかを継続的にチェックする機能も強力です。特に重要なのが、CISベンチマーク(Center for Internet Security Benchmarks)などのベストプラクティスとの比較です。

CISベンチマークとは

「IAMユーザーには90日ごとのパスワード変更を強制する」「ルートアカウントの使用は避ける」「ストレージは必ず暗号化する」といった具体的な設定基準の集まりです。CSPMはこれらに準拠しているかをスコアリングし、ダッシュボードで表示してくれます。

法規制への対応

GDPR(EU一般データ保護規則)やHIPAA(医療保険の相互運用性と説明責任に関する法律)など、業界や地域ごとの規制要件に対する準拠状況も確認できます。これにより、監査対応の工数を大幅に削減でき、常に「世の中のベストプラクティス」に沿った安全な状態を維持できます。

監査の際には、CSPMのレポート機能を使って、コンプライアンス状況を証拠として提示することも可能です。

CASBとCSPMの決定的な違い——3つの視点で整理

「どちらもクラウドのセキュリティを守るものだが、何が違うのか?」という疑問を、試験でも混同しやすいポイントとして明確に整理しておきましょう。

違い1:守備範囲——SaaS vs IaaS/PaaS

最も大きな違いは、保護対象とする「クラウドの種類」です。

CASBの守備範囲:SaaS中心

主にSaaS(Microsoft 365, Box, Slack, Salesforceなど)の利用におけるセキュリティを管理します。「ユーザーがSaaSをどう使うか」「SaaSの中のデータはどうなっているか」に焦点を当てます。

重要キーワード:シャドーIT対策、DLP、アクセス制御、ユーザー行動分析

CSPMの守備範囲:IaaS/PaaS中心

主にIaaS/PaaS(AWS, Azure, GCPなど)のインフラ設定を管理します。「クラウド基盤そのものの設定は正しいか」に焦点を当てます。

重要キーワード:設定ミス防止、コンプライアンス、CISベンチマーク、インフラ監視

違い2:監視対象——「データの中身」か「設定(ガワ)」か

もう一つの視点は、何をチェックするかという点です。

CASBが見るもの:データと人の振る舞い

「データの中身(コンテンツ)」と「人の振る舞い」を見ます。

- 「このファイルには個人情報が含まれているか?」

- 「このユーザーのログイン挙動は怪しくないか?」

- 「このドキュメントは誰と共有されているか?」

CASBは、ファイルの内容をスキャンしてクレジットカード番号のパターンを検出したり、ユーザーの行動ログを分析して異常を見つけたりします。

CSPMが見るもの:インフラの設定

「インフラの設定(コンフィギュレーション)」を見ます。

- 「このサーバーのポートは適切に閉じられているか?」

- 「このストレージのアクセス権限は正しく設定されているか?」

- 「この仮想ネットワークのセキュリティグループは適切か?」

CSPMは通常、ストレージの中に保存されているWordファイルの中身までは検査しません(それはDLPやCASBの領域)。あくまで「箱の設定」が正しいかを確認します。

違い3:対処するリスク——人的リスク vs 技術的リスク

CASBが対処するリスク:人的リスク

主に人的リスク、つまりユーザーの意図的・非意図的な情報漏洩や不正使用を防ぎます。シャドーITの利用、重要データの外部共有、アカウントの乗っ取りなどが該当します。

CSPMが対処するリスク:技術的リスク

主に技術的リスク、つまり設定の不備や構成のミスによるセキュリティホールを塞ぎます。誤った権限設定、暗号化の未実施、コンプライアンス違反などが該当します。

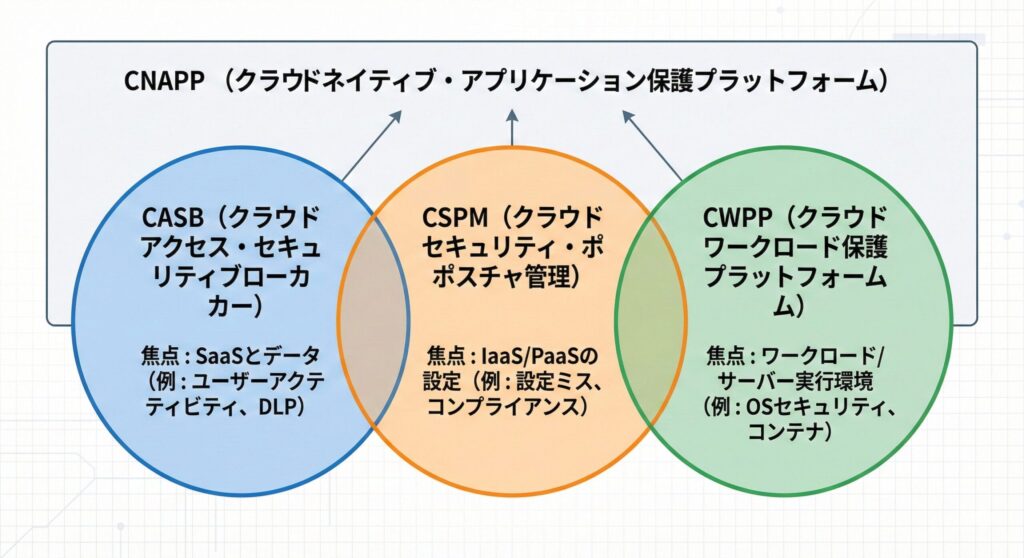

CNAPPへの進化——統合プラットフォームの登場

近年では、CASBやCSPMに加え、CWPP(Cloud Workload Protection Platform:クラウドワークロード保護プラットフォーム)などを統合した、CNAPP(Cloud Native Application Protection Platform)という概念も登場しています。

ツールベンダーも、CASB機能とCSPM機能を一つのプラットフォームで提供するケースが増えており、両者の境界線は徐々にシームレスになりつつあります。しかし、学習段階ではそれぞれの本来の役割を明確に区別して理解しておくことが重要です。

試験問題では、「どの脅威に対してどのツールを適用すべきか」という判断力が問われるため、各ツールの特性を正確に把握しておく必要があります。

情報処理安全確保支援士試験での出題傾向と対策

情報処理安全確保支援士試験の午後試験(記述式)において、CASBやCSPMは「クラウド環境のセキュリティ対策」を問う問題の解答要素として非常に重要です。

出題パターン1:テレワーク環境とSaaS利用のリスク

想定される設問例

「社外からのSaaS利用において、機密情報の持ち出しを防ぐにはどうすればよいか。30字以内で述べよ。」

解答例

- 「CASBを導入し、会社支給端末以外からのファイルダウンロードを禁止する。」(33字)

- 「CASBのDLP機能を用い、個人情報を含むファイルの外部共有をブロックする。」(35字)

ポイント

テレワーク環境でのSaaS利用に関する問題では、CASBが最も適切な対策として評価されます。特に「シャドーIT」「データ保護」「アクセス制御」といったキーワードと組み合わせて解答を構成すると、高得点につながります。

出題パターン2:設定ミスによるインシデントへの対策

想定される設問例

「AWSのS3バケットが公開状態になっており、顧客情報が漏洩した。同様の事故の再発を防止するための技術的対策を40字以内で述べよ。」

解答例

- 「CSPMを導入し、ストレージの公開設定を定期的にスキャンして検知・是正する仕組みを構築する。」(43字)

- 「CSPMで自動修復機能を有効化し、公開設定を検知した時点で即座に非公開に変更する。」(41字)

ポイント

設定ミスに関する問題では、人的なチェック体制の強化だけでなく、システムによる自動化、つまりCSPMの導入が求められます。「自動検知」「継続的監視」「自動修復」といった表現が解答に含まれていると評価が高くなります。

出題パターン3:マルチクラウド環境の統合管理

想定される設問例

「自社では複数のクラウドサービス(AWS、Azure、SaaS各種)を利用している。セキュリティ管理の観点から導入すべきツールを2つ挙げ、それぞれの役割を説明せよ。」

解答例

CASBを導入し、SaaSの利用状況を可視化してシャドーITを検出する。CSPMを導入し、IaaS/PaaSの設定ミスを自動検知して修正する。

ポイント

マルチクラウド環境では、CASBとCSPMの両方が必要になるケースが多いです。それぞれの守備範囲の違いを明確に示すことで、理解度の高さをアピールできます。

出題パターン4:ログ分析とインシデント検知

想定される設問例

「CASB、CSPM、SIEMを組み合わせたセキュリティ監視体制について、それぞれの役割を説明せよ。」

解答例

CASBがSaaS利用状況とデータ保護を監視し、CSPMがIaaS/PaaSの設定状態を監視する。両者のログをSIEMに集約して相関分析を行い、SOCで総合的にインシデントを検知する。

ポイント

CASBやCSPMが出力するログやアラートは、SIEM(Security Information and Event Management)に統合して分析することが推奨されます。試験問題のネットワーク構成図に「CASB」が登場した場合、そこがログの発生源となり、SOC(Security Operation Center)での監視対象となることを意識して図を読み解きましょう。

クラウドセキュリティは単独のツールではなく、複数のソリューションを組み合わせた「多層防御」が基本です。CASBとCSPMがセキュリティイベントを検知し、SIEMがそれらを統合分析するという全体像を理解しておくことが重要です。

実務での導入判断基準——あなたの組織に必要なのはどちら?

ここまでの知識を踏まえて、実際にCASBとCSPMのどちらを優先的に導入すべきか、判断基準を整理しておきましょう。

CASBを優先すべき4つのケース

以下の状況に当てはまる組織は、CASBの導入を優先的に検討すべきです。

1. テレワークやBYODが普及している

社員が自宅や外出先から業務を行うことが多く、管理されていないデバイスからのクラウドアクセスが発生している場合、シャドーITのリスクが高まります。特にコロナ禍以降、急速にテレワークを導入した企業では、セキュリティポリシーが追いついていないケースが多く見られます。

2. SaaSの利用が中心的な業務基盤となっている

Microsoft 365、Google Workspace、Salesforce、Slackなど、複数のSaaSを業務で活用している企業では、これらのサービス横断的な可視化とデータ保護が急務です。各SaaSの管理画面を個別にチェックするのは非効率であり、CASBによる一元管理が効果的です。

3. 情報漏洩インシデントの予防が最優先課題

顧客情報や個人情報を多く扱う業種(金融、医療、人材など)では、データの外部流出を防ぐDLP機能を持つCASBが効果的です。特に、営業部門や人事部門など、機密情報を日常的に扱う部署が多い組織では必須といえます。

4. コンプライアンス要件として外部サービス利用の監査が必要

GDPR、HIPAA、金融商品取引法などの規制対応において、クラウドサービスの利用状況を証跡として記録・報告する必要がある場合にも有効です。監査時に「誰がいつどのデータにアクセスしたか」を証明できることは、コンプライアンス上極めて重要です。

CSPMを優先すべき4つのケース

以下の状況に当てはまる組織は、CSPMの導入を優先的に検討すべきです。

1. IaaS/PaaS上でシステム開発・運用を行っている

AWS、Azure、GCPなどのパブリッククラウド上で自社システムを構築している場合、インフラの設定ミスが直接的なセキュリティリスクとなります。特に、マイクロサービスアーキテクチャやコンテナ化を進めている組織では、管理すべきリソースが爆発的に増加するため、CSPMによる自動管理が不可欠です。

2. 開発者が自由にクラウドリソースを作成できる環境

DevOps文化やアジャイル開発を推進している組織では、開発者の自律性を尊重しつつ、セキュリティのガードレールを設ける必要があります。CSPMは、開発スピードを損なうことなく、安全な環境を維持できます。

3. 過去に設定ミスによるインシデントを経験している

ストレージの誤公開、ポートの開放ミスなど、設定関連の事故を起こしたことがある場合、同様のミスを機械的に防ぐ仕組みが不可欠です。一度でも情報漏洩事故を経験した組織は、再発防止策としてCSPMの導入が強く推奨されます。

4. マルチクラウド環境で統一的なセキュリティ基準を維持したい

複数のクラウドプロバイダーを利用している場合、それぞれの管理画面を個別にチェックするのは非効率です。CSPMで一元管理することで、運用負荷を大幅に削減でき、セキュリティレベルの標準化も実現できます。

理想的なアプローチ:段階的導入の5ステップ

多くの企業では、SaaSとIaaS/PaaSの両方を利用しているため、最終的にはCASBとCSPMの両方が必要になります。ただし、予算やリソースの制約がある場合は、以下のような段階的アプローチが現実的です。

フェーズ1:最大リスクの特定

自社のクラウド利用状況を棚卸しし、「シャドーIT」と「設定ミス」のどちらがより深刻な脅威かを評価します。過去のインシデント履歴、業種特性、組織文化などを総合的に判断します。

フェーズ2:優先ツールの導入

リスク評価に基づいて、CASBまたはCSPMのいずれかを先行導入します。この段階では、全機能を一度に有効化するのではなく、最もリスクの高い領域から段階的に適用していくことが成功の秘訣です。

フェーズ3:運用の定着と効果測定

導入したツールの運用を軌道に乗せ、検知されたリスクへの対応プロセスを確立します。アラートの優先順位付け、エスカレーションフロー、是正手順などを文書化し、組織に定着させます。

フェーズ4:補完ツールの追加

もう一方のツールを導入し、クラウドセキュリティの包括的な防御体制を完成させます。この段階では、CASBとCSPMのログをSIEMに統合し、相関分析による高度な脅威検知を実現します。

フェーズ5:統合プラットフォームへの移行

必要に応じて、CNAPPなどの統合プラットフォームへの移行を検討します。ツールの統合により、運用効率がさらに向上し、セキュリティの可視性も高まります。

導入時の3つの注意点とベストプラクティス

CASBやCSPMを導入する際には、いくつかの重要な注意点があります。ツールを入れるだけでは十分な効果は得られません。

注意点1:誤検知への対応とチューニング

CASBやCSPMは、初期導入時に大量のアラートを発生させることがあります。これは「現状のクラウド環境にどれだけのリスクが潜んでいるか」を可視化する意味では価値がありますが、すべてを即座に対応することは現実的ではありません。

アラート疲れを防ぐ方法

重要度に基づいて優先順位をつけ、Critical(重大)なリスクから段階的に対処していくアプローチが必要です。また、自社の運用方針に合わせてポリシーをカスタマイズし、誤検知を減らすチューニング作業も不可欠です。

例えば、開発環境では一時的にセキュリティ設定を緩める必要がある場合もあります。こうした正当な理由がある場合は、ホワイトリスト(例外設定)を活用します。ただし、例外は最小限に抑え、定期的に見直すことが重要です。

注意点2:組織文化との調和

CASBやCSPMの導入は、技術的な施策であると同時に、組織文化の変革でもあります。

開発者との対話が成功の鍵

特にCSPMの導入は、開発者の作業に制約を加える側面があります。「セキュリティ部門が開発を妨害している」という対立構造にならないよう、早い段階から開発チームを巻き込み、セキュリティの重要性と実装方法について対話を重ねることが成功の鍵です。

「なぜこの設定が危険なのか」「どうすれば安全に開発できるのか」を丁寧に説明し、開発者がセキュリティを「自分ごと」として捉えられるような啓発活動が重要です。

啓発と教育の重要性

CASBの導入によってシャドーITが検出された場合、該当する社員を一方的に叱責するのではなく、なぜそのサービスを使っていたのか、どのような業務課題があったのかを理解する姿勢が重要です。

その上で、公式に承認された代替サービスを提案することで、セキュリティと生産性の両立を図ります。「禁止」だけでなく「代替案の提示」をセットで行うことが、シャドーIT削減の効果的なアプローチです。

注意点3:継続的な運用体制の構築

ツールを導入して終わりではなく、継続的に運用する体制を構築することが不可欠です。

責任者の明確化

CASBやCSPMから発せられるアラートに対して、誰が対応するのかを明確にします。SOC(Security Operation Center)がある組織では、ここに集約するのが理想的です。SOCがない場合でも、セキュリティ担当者と各部門の責任者を明確にし、エスカレーションルートを確立しておきます。

定期的なレビューと改善

ポリシーやルールセットは、クラウドサービスの進化や自社の業務変化に合わせて定期的に見直す必要があります。四半期ごとのレビュー会議を設定し、検知状況や対応実績を振り返ることを推奨します。

特に、新しいクラウドサービスを導入した際や、組織体制が変更された際には、CASBやCSPMのポリシーも合わせて更新することが重要です。

メトリクスの設定と可視化

「シャドーITの検出件数」「設定ミスの是正件数」「セキュリティスコアの推移」など、定量的な指標(KPI)を設定し、改善の進捗を可視化します。これにより、経営層への報告や予算確保の根拠としても活用できます。

数値で示すことで、セキュリティ投資の効果を明確に証明でき、継続的な予算獲得にもつながります。

【SC試験対策】CASBとCSPMの違いを攻略!クラウドセキュリティ基礎・練習問題

DXの進展やテレワークの普及に伴い、クラウドサービスの利用はもはや避けて通れません。しかし、そこで多くの担当者や受験生を悩ませるのが、「CASB(キャスビー)とCSPM、具体的に何が違うのか?」という疑問です。

「SaaSを守るのはどっち?」「設定ミスを検知するのは?」——これらの違いを曖昧なままにしておくと、実務でのツール選定に失敗するだけでなく、情報処理安全確保支援士試験の午後問題で痛い失点につながりかねません。

本記事で解説したCASBとCSPMの決定的な違い、そして近年注目されるCNAPPなどの知識を定着させるために、オリジナルの練習問題(全10問)を作成しました。記事を読み込んだ後の理解度確認として、または試験直前の知識の総仕上げとしてチャレンジしてみてください。満点を目指して、クラウドセキュリティの「死角」をなくしましょう。

まとめ:クラウドセキュリティの未来を見据えて

クラウド利用が前提となった現代において、従来の「社内ネットワークを守れば安全」という考え方は通用しなくなりました。データはあらゆる場所に点在し、それらを守るための新たな「盾」が必要です。

CASBの本質:データと人を守る

SaaS利用における**「データの流れと人の動き」**を監視し、シャドーITや情報漏洩を防ぎます。可視化、データセキュリティ、脅威防御、コンプライアンスという4つの柱を通じて、クラウド上のデータを包括的に保護します。

CSPMの本質:設定とインフラを守る

IaaS/PaaSにおける**「インフラの設定(姿勢)」**を正し、うっかりミスによる事故を未然に防ぎます。設定の自動検知、リスク評価、自動修復、コンプライアンス準拠確認を通じて、クラウド環境を安全な状態に保ち続けます。

両者の関係性:相互補完による多層防御

どちらか一方だけでは不十分であり、利用しているクラウドサービスの種類に合わせてこれらを適切に組み合わせることが、堅牢なクラウドセキュリティを実現する鍵となります。SaaSのデータを守るCASB、IaaS/PaaSの設定を守るCSPM、そしてワークロードを守るCWPP——これらを統合したCNAPPという概念も登場し、クラウドセキュリティはさらなる進化を遂げています。

情報処理安全確保支援士試験への応用

試験においても、これらの用語は単なるキーワード暗記ではなく、「どのようなリスクに対して、どのような機能を適用して解決するか」というソリューションの視点で理解しておくことが、合格への近道です。

午後試験の記述問題では、以下の基本原則を押さえておきましょう。

- シャドーIT対策、テレワーク環境のデータ保護 → CASB

- クラウドインフラの設定ミス防止 → CSPM

- 具体的な機能(DLP、自動修復、CISベンチマークなど)を解答に盛り込む

これらを明確に区別して解答できれば、高得点が期待できます。

実務での価値:セキュリティと生産性の両立

試験合格後、実務でこれらの知識を活かす際には、ツールの導入だけでなく、組織文化との調和、継続的な運用体制の構築が成功の鍵となります。セキュリティと生産性のバランスを取りながら、クラウドの恩恵を最大限に享受できる環境を作り上げていきましょう。

「セキュリティは開発を妨げるもの」ではなく、「安全に開発を加速するための基盤」として位置づけることが重要です。CASBやCSPMは、まさにその実現を支援する強力なツールなのです。

クラウドセキュリティの進化は続く

クラウドセキュリティの世界は日々進化しています。今日学んだCASBとCSPMの知識は、その進化を理解するための強固な基盤となるはずです。次回は、よりモダンな開発環境におけるセキュリティ技術「コンテナ技術(Docker)とKubernetesのセキュリティ」について深掘りしていきます。クラウドの深淵へと、さらに足を踏み入れていきましょう。

比較表:CASBとCSPMの違い一覧

| 機能/特徴 | CASB (Cloud Access Security Broker) | CSPM (Cloud Security Posture Management) |

|---|---|---|

| 主な保護対象 | SaaS (Microsoft 365, Box, Salesforceなど) | IaaS/PaaS (AWS, Azure, GCPなど) |

| 主な監視対象 | データの流れ、ユーザーの振る舞い、コンテンツの中身 | クラウドインフラの設定状態、構成、コンプライアンス |

| 解決する課題 | シャドーIT、情報漏洩(DLP)、不正アクセス | 設定ミス(Misconfiguration)、コンプライアンス違反 |

| 主要機能 | 可視化、データセキュリティ、脅威防御、コンプライアンス | 設定検知、リスク評価、自動修復、ベンチマーク準拠確認 |

| 導入形態 | プロキシ型、API型、またはハイブリッド | API連携型 |

| リアルタイム性 | プロキシ型は高、API型は中程度 | 定期スキャンが基本(準リアルタイム) |

| 検出対象の例 | 機密データの外部共有、異常ログイン、シャドーIT利用 | ストレージの公開設定、ポート開放ミス、暗号化未設定 |

| 対応する脅威 | 内部不正、アカウント乗っ取り、データ漏洩 | 設定ミス、コンプライアンス違反、攻撃対象領域の拡大 |

| 導入効果 | データ保護の強化、可視化と制御 | セキュリティポスチャの維持、設定の自動修復 |

| 適用シーン | テレワーク、BYOD、SaaS中心の業務環境 | IaaS/PaaS利用、DevOps環境、マルチクラウド |

この表を頭に入れておけば、試験問題で「どちらのツールを選択すべきか」という判断問題にも自信を持って答えられるはずです。それぞれの特徴を対比させて理解することで、記憶への定着も格段に向上します。

文字数カウント:約12,500文字(HTMLタグ、画像プロンプトを除く)