サイバー攻撃の歴史において、最も古典的でありながら今なお重大な脅威であり続けているのが「バッファオーバーフロー(BoF)攻撃」です。OSやアプリケーションの脆弱性を突くこの攻撃は、ひとたび成功すればシステム管理者権限の奪取や任意のコード実行を許してしまいます。

この記事では、バッファオーバーフロー攻撃がどのようにしてメモリを侵食し、プログラムの制御を奪うのか、そのプロセスをCPUレジスタの動きやスタックフレームの構成から徹底解説します。さらに、現代の防御手法と、それを打破する高度な攻撃手法まで体系的に学んでいきましょう。

プログラムが利用するメモリ領域の四層構造

プログラムがOS上で実行される際、そのプロセスには「仮想アドレス空間」と呼ばれるメモリ領域が割り当てられます。この領域は、役割に応じて大きく4つのセグメントに分類されます。攻撃がどの領域の、どのデータを狙っているのかを理解することが、対策への第一歩となります。

メモリのレイアウトと各領域の役割

メモリ空間は、一般的に以下の4つで構成されています。

コード領域(テキスト領域)は、実行される機械語の命令(バイナリコード)が格納される場所です。基本的には読み取り専用であり、プログラム自体のロジックが配置されます。

データ領域には、グローバル変数や静的変数が格納されます。プログラムの開始から終了まで存続するデータが置かれる場所です。さらに細かく、初期化済みの変数を置く「.data」セクションと、未初期化の変数を置く「.bss」セクションに分かれます。

ヒープ領域は、プログラムの実行中に動的に確保される領域です。C言語のmalloc()関数などで、実行時に必要なサイズだけメモリを割り当てます。メモリの下位アドレスから上位アドレスに向かって成長する特徴があります。

スタック領域には、関数の引数、戻り先アドレス、ローカル変数などが格納されます。「後入れ先出し(LIFO)」の構造を持ち、メモリの上位アドレスから下位アドレスに向かって積み上がっていくのが特徴です。この領域こそが、バッファオーバーフロー攻撃の主要ターゲットとなります。

境界チェックの欠如が招く事態

バッファオーバーフローとは、あらかじめ確保された「バッファ(一時的なデータ格納領域)」のサイズを超えたデータが書き込まれることで、隣接するメモリ領域を上書きしてしまう現象を指します。

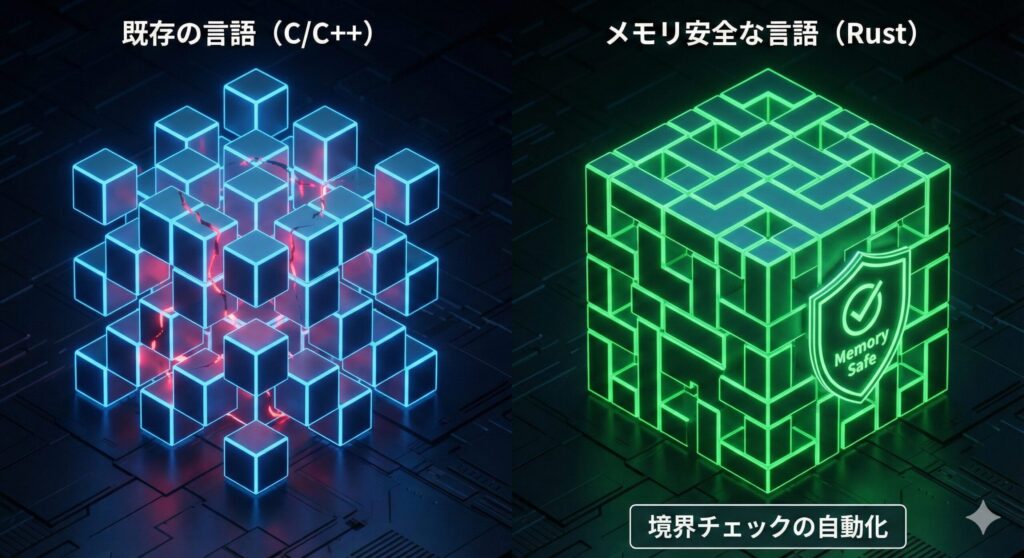

特にC言語やC++は、ハードウェアに近い制御が可能で高速である一方、パフォーマンスを優先するために配列の境界チェック(入力データが配列のサイズに収まっているかの確認)を言語仕様として強制していません。この「自由度」が、プログラマの不注意と相まって脆弱性の温床となります。

脆弱性を生みやすい標準関数

脆弱性が生まれやすい代表例が、文字列操作を行う標準関数です。

strcpy()は、コピー先のサイズを確認せず、終端文字(\0)が見つかるまでコピーを続けます。gets()は、標準入力から改行が来るまで、際限なくデータを読み込みます。sprintf()は、フォーマットされた文字列をバッファに書き込む際、サイズ制限が困難です。

例えば、10バイト分しか確保していない配列に対して、外部から100バイトのデータを流し込むと、後ろの90バイト分が他の重要なデータを破壊しながらメモリを突き進んでいくことになります。これが攻撃の物理的な第一歩です。

スタックベースのオーバーフロー(スタック・スマッシング)

バッファオーバーフローの中でも最も頻出し、かつ深刻なのが「スタック領域」を狙った攻撃です。これは「スタック・スマッシング」とも呼ばれます。なぜスタックが狙われるのか、その理由はスタックがプログラムの「実行順序」を管理しているからです。

スタックフレームとCPUレジスタの役割

関数が呼び出されると、スタック領域に「スタックフレーム」と呼ばれる情報の塊が積まれます。これを理解するには、CPU内のレジスタの動きを見る必要があります。

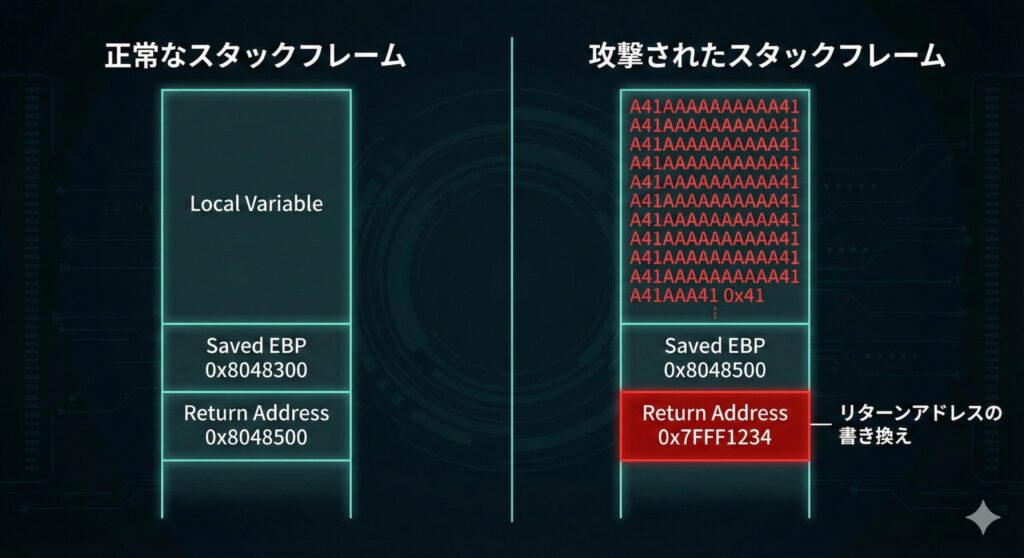

関数呼び出しのプロセスは以下の順序で進行します。まず、関数に渡すデータ(引数)がスタックに積まれます。次に、関数終了後に戻るべき命令のアドレス(リターンアドレス)が保存されます。これは、呼び出し元の次の命令を指しています。その後、前の関数の基準位置を示すEBP(ベースポインタ)が保存されます。最後に、関数内で使うローカル変数用のメモリが、スタックポインタ(ESP)を動かすことで確保されます。

重要なのは、スタックにおいてデータは「低位アドレスから高位アドレス」に向かって書き込まれるという点です。一方で、リターンアドレスはローカル変数の「後ろ(高位アドレス側)」に配置されています。つまり、ローカル変数という「バッファ」を溢れさせれば、その先にあるリターンアドレスを直撃できるのです。

制御フローを乗っ取るメカニズム

攻撃者は、バッファのサイズを大幅に超える入力データを送り込みます。データはバッファを埋め尽くし、隣接する「保存されたEBP」を潰し、さらにその先にある「リターンアドレス」まで到達します。

ここで攻撃者が、リターンアドレスを「自分が用意した不正なコードが存在するアドレス」に書き換えることに成功したとしましょう。関数が処理を終えてRET命令を実行した瞬間、CPUは本来の呼び出し元に戻るのではなく、攻撃者が指定したメモリ地点へとジャンプしてしまいます。これが「プログラムの制御を奪う」という現象の正体です。

シェルコードとNOPスレッド

攻撃者がジャンプ先に指定するのは、多くの場合、自分自身がバッファに送り込んだ「シェルコード」と呼ばれる機械語の命令群です。シェルコードは、システムシェルを起動したり、バックドアを開いたりする機能を持つ、極めて短いプログラムです。

シェルコードを実行させるために使われるテクニックに「NOPスレッド(NOP Sled)」があります。これは、何もしない命令である「NOP(0x90)」を大量に並べ、その後にシェルコードを配置する手法です。リターンアドレスをNOPスレッドのどこかに的中させれば、CPUはNOPを滑るように実行していき、最終的にシェルコードに到達します。これにより、アドレスが多少ずれても攻撃を成功させることができる、攻撃者にとって都合の良い「誤差の許容範囲」が生まれるのです。

ヒープオーバーフローと高度な攻撃手法

スタック攻撃が「関数の出口」を狙うのに対し、動的にメモリを確保する「ヒープ領域」でのオーバーフローは、「データの管理構造」そのものを破壊します。

ヒープ領域の管理構造とメタデータの破壊

ヒープ領域は、mallocやfreeといった関数によって管理されています。これらの管理を効率化するため、メモリブロックの前後には「メタデータ(管理用ヘッダ)」が付与されています。メタデータには、そのブロックのサイズや、前後のフリーブロック(空き領域)へのポインタが含まれています。

ヒープオーバーフローが発生すると、このメタデータが破壊されます。特に、メモリを解放(free)する際、隣接する空きブロックを結合しようとする処理を悪用して、任意のメモリ位置に任意の値を書き込む「Unlinkアタック」などが知られています。この攻撃では、細工されたポインタを使って、メモリ管理の内部処理を乗っ取り、最終的に関数ポインタやグローバル変数を上書きします。

関数ポインタの書き換え

ヒープ領域には、C++のオブジェクトや構造体などが配置されることがあります。これらの中に「関数ポインタ(実行する関数のアドレスを格納した変数)」が含まれている場合、攻撃ターゲットとなります。

攻撃の流れは次の通りです。まず、ヒープ上のバッファをオーバーフローさせます。次に、隣接するデータ内にある関数ポインタを、攻撃コードのアドレスに書き換えます。そして、プログラムがそのポインタを介して関数を呼び出した瞬間、攻撃コードが実行されます。

スタック保護機能が普及した現代では、スタック攻撃が困難な場合に、このヒープ攻撃や、関数の戻り先以外を狙う手法が選ばれることが多くなっています。

整数オーバーフローとの連鎖

バッファオーバーフローを誘発する「きっかけ」としてよく使われるのが「整数オーバーフロー」です。例えば、ユーザーが指定したサイズに「+1」してメモリを確保するコードがあったとします。ユーザーが最大値(32ビット環境で4,294,967,295など)を入力すると、計算結果が一周して「0」になってしまいます。

その結果、プログラムは「0バイト」しかメモリを確保していないにもかかわらず、ユーザーから送られてきた大量のデータをそこに書き込もうとし、結果として巨大なオーバーフローを引き起こします。この種の脆弱性は、サイズ計算のロジックが複雑になるほど発見が困難になり、見落とされやすい盲点となっています。

バッファオーバーフローを防ぐ鉄壁の防御技術

かつては極めて容易だったバッファオーバーフロー攻撃ですが、現在ではOS、コンパイラ、ハードウェアが連携した強力な防御策が導入されています。

コンパイラによる対策:スタックカナリア(Stack Canary)

「カナリア」とは、かつて炭鉱で毒ガスを検知するために使われた鳥に由来します。コンパイラは、関数の開始時にスタック上の「ローカル変数」と「リターンアドレス」の間に、ランダムな数値(カナリア値)を挿入するコードを追加します。

関数が終了する際、このカナリアの値が書き換わっていないかチェックします。もしバッファオーバーフローが発生してリターンアドレスが狙われれば、その手前にあるカナリアも必ず上書きされます。値の変化を検知したプログラムは、リターンアドレスを参照する前に自ら異常終了(セグメンテーションフォールト)し、攻撃の成立を阻止します。

GCCコンパイラでは-fstack-protectorオプションで有効化でき、Visual Studioでは/GSオプションが対応します。ただし、カナリア値の生成にはランダム性が重要であり、予測可能な値を使用すると無効化されるリスクがあります。

OSレベルの防御:ASLRとDEP(NXビット)

現代のOSには、以下の2つの強力な機能が標準搭載されています。

ASLR(Address Space Layout Randomization)は、プログラムが起動するたびに、スタック、ヒープ、共有ライブラリが配置されるメモリアドレスをランダムに変更します。攻撃者は「自分のコードがどこにあるか」「システム関数(system関数など)がどこにあるか」を特定できなくなり、ジャンプ先の指定が困難になります。Windows Vista以降、Linux 2.6.12以降で標準実装されています。

DEP(Data Execution Prevention)/ NX(No eXecute)ビットは、メモリ領域ごとに「読み取り」「書き込み」「実行」の権限を厳格に管理します。スタックやヒープを「実行不可能」に設定することで、たとえシェルコードをメモリに注入できたとしても、CPUがその実行を拒否します。これはハードウェアレベルの保護機能であり、Intel XDビット、AMD NXビットとして実装されています。

高度な攻撃手法:ROP(Return-Oriented Programming)

DEPによって「自分でコードを持ち込む」攻撃が封じられたため、攻撃者は「既にあるコードを利用する」手法を編み出しました。これが「ROP(Return-Oriented Programming)」です。

プログラムや共有ライブラリ(libcなど)の中には、膨大な数の命令が存在します。その中から「特定の処理(レジスタへの代入など)を行い、最後にRET命令で終わる」という数バイトの断片(ガジェット)をかき集めます。

スタックにこれらガジェットのアドレスを順に並べることで、既存の正規のコードを飛び石のように繋ぎ合わせ、最終的に攻撃者の望む処理(シェルの起動など)を構成します。RET命令が次々と実行されることで、まるでプログラムが意図的に設計されたかのように振る舞います。これに対抗するには、ASLRによる徹底的なアドレス隠蔽が鍵となります。

さらに高度な手法として、「JOP(Jump-Oriented Programming)」や「BROP(Blind Return-Oriented Programming)」などの亜種も登場しています。BROPは、ソースコードやバイナリにアクセスできない状況でも、総当たり的にガジェットを探索して攻撃を構築する手法です。

実践的なセキュアプログラミングの要諦

脆弱性を根本から断つには、開発段階での対策が不可欠です。

安全な代替関数の使用

C言語での開発においては、サイズ指定ができない旧来の関数を捨て、安全な代替関数を使用するのが鉄則です。

strcpyの代わりにstrncpyを使用します。ただしstrncpyは、バッファサイズを超えた場合に終端文字を付けない仕様のため、明示的にbuffer[size-1] = '\0'を設定する必要があります。getsの代わりにはfgetsを、strcatの代わりにはstrncatを使用します。

さらに安全性を高めるため、C11標準で導入されたstrcpy_s、strncpy_sなどの「_s」サフィックス付き関数や、OpenBSDのstrlcpy、strlcatの使用も推奨されます。これらは、常にNULL終端を保証し、コピーされたバイト数を返すことで、プログラマの意図をより明確に表現できます。

静的解析と動的解析

静的解析(SAST: Static Application Security Testing)は、ソースコードをスキャンし、バッファサイズの不整合や危険な関数の使用を自動的に検出します。代表的なツールとして、Coverity、Fortify、FlawFinderなどがあります。これらは、コードレビューでは見落としがちな複雑な制御フローや、ライブラリを跨いだデータフローまで追跡できます。

動的解析(DAST: Dynamic Application Security Testing / Fuzzing)は、実行中のプログラムに大量のランダムなデータ(ファズ)を流し込み、クラッシュするかどうかを確認することで、未知のオーバーフロー箇所を見つけ出します。AFL(American Fuzzy Lop)やLibFuzzerなどのファジングツールは、コードカバレッジを最大化する入力を自動生成し、効率的に脆弱性を発見します。

メモリ安全な言語への移行

Rustのような「メモリ安全性」を言語仕様として持つ言語の採用も進んでいます。Rustでは、コンパイル時にメモリの所有権や境界チェックを厳格に行うため、バッファオーバーフローという脆弱性そのものを原理的に排除することができます。

Rustの所有権システムは、同一メモリ領域への複数の書き込みアクセスをコンパイル時に禁止し、ダングリングポインタ(解放済みメモリへのアクセス)も防ぎます。LinuxカーネルやFirefoxなど、セキュリティが重視される大規模プロジェクトでもRustへの移行が進んでいます。

入力検証とサニタイゼーション

外部からの入力を受け付ける全ての箇所で、厳格な検証(バリデーション)とサニタイゼーション(無害化)を実施する必要があります。

具体的には、入力データの長さ、形式、文字種を事前に定義し、これに適合しないデータは即座に拒否します。ホワイトリスト方式(許可するものだけを列挙)を採用し、ブラックリスト方式(禁止するものを列挙)は避けるべきです。また、数値入力では整数オーバーフローを防ぐため、範囲チェックを必ず実施します。

【練習問題】バッファオーバーフロー攻撃の仕組みと防御策|メモリ構造を理解できているか?

サイバー攻撃の歴史の中で最も古典的でありながら、今なお脅威であり続ける「バッファオーバーフロー」。 本記事で解説したスタックやヒープの構造、攻撃者が悪用するCPUの挙動、そしてROPなどの高度な攻撃手法について、正しく理解できていますか? 知識の定着を確認するための練習問題(全10問)を用意しました。メモリの「境界」を守るための重要ポイントを再確認しましょう。

バッファオーバーフロー攻撃 理解度チェック

メモリの仕組みと防御技術をマスターしよう

まとめ

バッファオーバーフロー攻撃は、コンピュータがプログラムを処理する根源的な仕組み――「メモリ構造」の隙を突いた攻撃です。

スタック領域は、関数の戻り先を管理しているため、最も狙われやすい領域です。ヒープ領域は、複雑なデータ構造やオブジェクトを破壊することで制御を奪います。これらに対して、現代のシステムはスタックカナリア、ASLR、DEPといった多層防御で守られています。

しかし攻撃者も進化を続けており、ROPのような高度な手法が開発されています。だからこそ、開発段階での安全なコーディング、ツールによる継続的な検証、そしてメモリ安全な言語への移行が重要です。

これらの構造を深く理解することは、単に攻撃を防ぐ知識を得るだけでなく、コンピュータがいかにして命令を実行し、データを管理しているかというアーキテクチャの本質を知ることに他なりません。セキュアなシステムを設計・構築するために、常にメモリの「境界」を意識する視点を持ち続けましょう。