現代のサイバーセキュリティにおいて、防御システム(ファイアウォールやIDS/IPSなど)を導入するだけでは不十分であることは、もはや常識となりました。攻撃者は防御網をすり抜け、あるいは正規のルートを悪用して侵入を試みます。

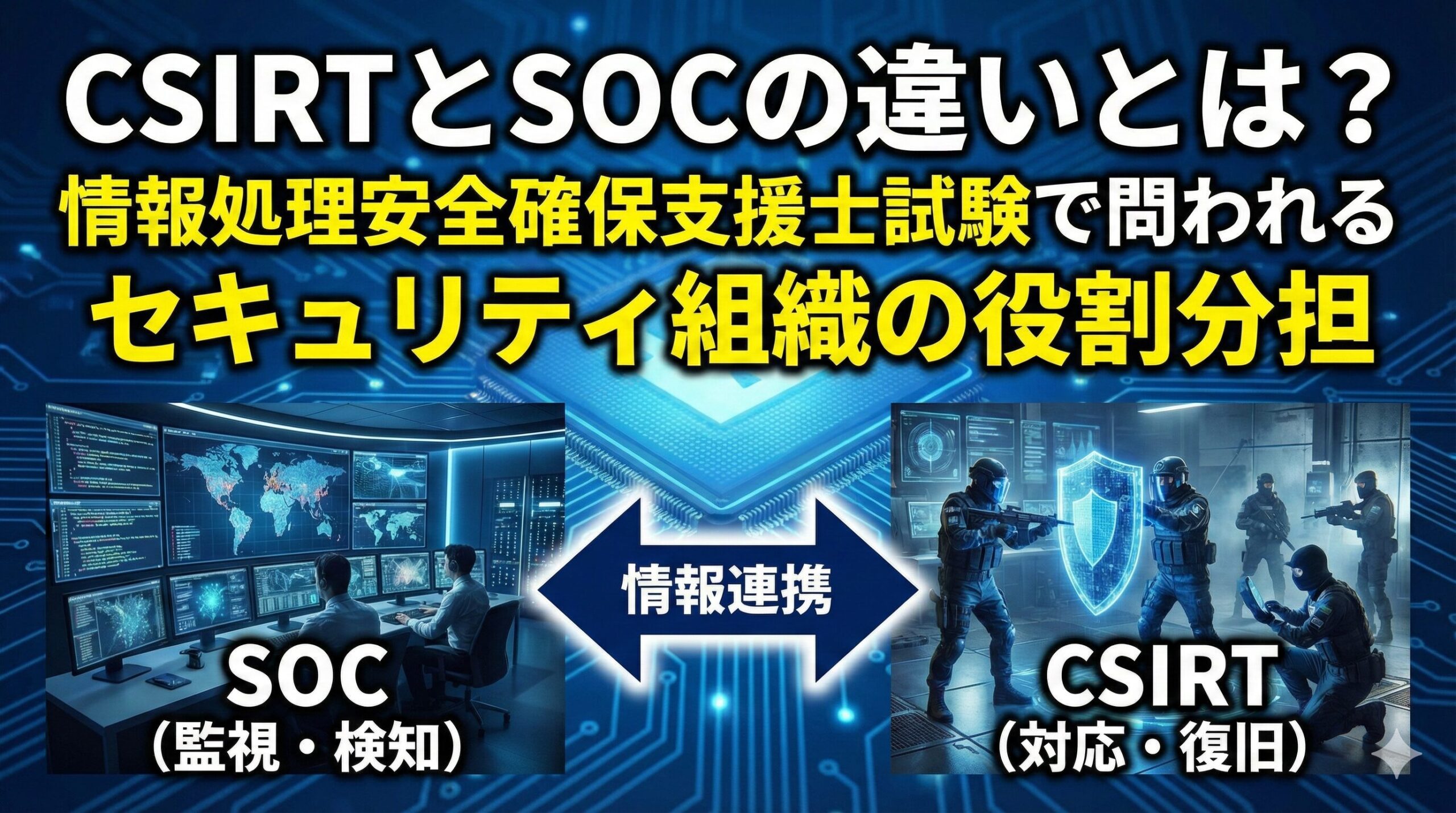

そこで重要になるのが、「侵入されることを前提とした対策」です。このフェーズで主役となるのが、監視のプロフェッショナルであるSOCと、インシデント対応のプロフェッショナルであるCSIRTです。

多くの学習者がこの2つを混同しがちですが、役割(Role)と責任(Responsibility)の境界線を明確に理解することが、試験合格への近道であり、実務における組織設計の要となります。本記事では、それぞれの定義から具体的な業務フロー、そして組織論に至るまでを深掘りしていきます。

SOC(Security Operation Center)とは?24時間365日のセキュリティ監視体制

まず、セキュリティオペレーションセンター、通称SOC(ソック)について詳しく見ていきましょう。一言で言えば、SOCは組織のネットワークやデバイスを24時間365日体制で監視し続ける「監視塔」です。

SOCの主要任務:膨大なログから脅威の兆候を発見する

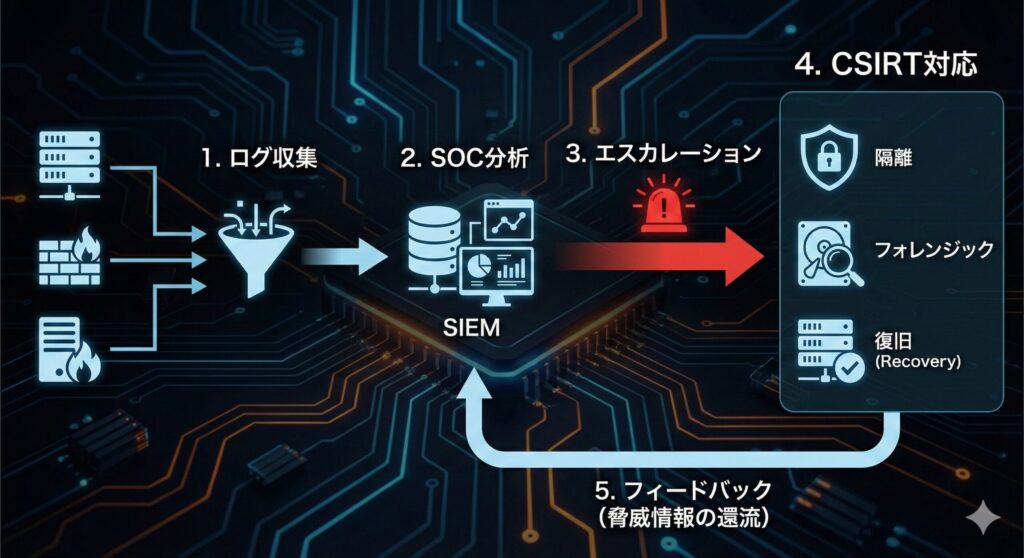

企業のネットワークには、毎日数億、数十億という単位のログが発生します。ファイアウォール、プロキシ、ADサーバー、IDS/IPS、エンドポイント(EDR)などから吐き出されるログは、そのままでは単なるテキストデータの羅列に過ぎません。

SOCのアナリストの役割は、この膨大なログの中から「攻撃の兆候」や「異常な振る舞い」を見つけ出すことです。これを専門用語でトリアージ(選別)と呼びます。SOCにおけるトリアージは、以下のようなプロセスを辿ります。

ログ収集と正規化

形式の異なる様々なログをSIEM(Security Information and Event Management)などの基盤に集約し、分析可能な形に整えます。

相関分析

単体では無害に見えるログでも、組み合わせることで攻撃と判定できるケースがあります。例えば、「深夜2時に普段使わないポートへのアクセスがあった(FWログ)」+「その後、管理特権でのログイン失敗が連続した(ADログ)」といった事象を突き合わせることで、不正アクセスの可能性を検知します。

誤検知(フォールスポジティブ)の排除

セキュリティ機器は過敏に反応することがあります。業務上の正規な通信を攻撃と誤認しているものを除外し、真の脅威に焦点を当てます。

インシデント認定とエスカレーション

明らかに悪意ある攻撃、あるいは調査が必要な不審な挙動(インシデント候補)を特定し、詳細なレポートと共にCSIRTへ引き渡します。

SOCのティア(階層)構造:スキルレベルに応じた分業体制

成熟したSOCでは、アナリストのスキルレベルに応じて階層化(ティアリング)が行われることが一般的です。

Tier 1(一次解析) アラートの初期確認を行い、既知のパターンやマニュアルに従って定型的な処理・排除を行います。24時間体制のシフト勤務で回すケースが多いです。

Tier 2(詳細解析) Tier 1で判断がつかなかった事象について、より深いログ分析や脅威インテリジェンスとの照合を行い、本当に危険かどうかを判断します。

Tier 3(高度解析・ハンティング) 高度な脅威ハンティング(Threat Hunting)を行います。アラートが上がっていない状態から、能動的に潜伏している脅威を探し出します。

試験対策としては、「SOCはログ分析と検知のスペシャリストであり、直接的な対処(端末の隔離や法的対応など)の意思決定を行う組織ではない」という点を押さえておく必要があります。基本機能としては「検知・通知」に特化している点が重要です。

CSIRT(Computer Security Incident Response Team)とは?インシデント対応の専門組織

次に、CSIRT(シーサート)です。SOCからの通知、あるいはユーザーからの通報(「画面に変なメッセージが出ている」「PCが動かない」等)を受けて、実際に事案に対処するのがCSIRTの役割です。

CSIRTの3つのサービスカテゴリ:事前・事後・品質管理

CSIRTの活動は「インシデント対応」だけではありません。日本におけるCSIRTの指針となる「CSIRTマテリアル(JPCERT/CC)」では、以下の3つのサービスカテゴリが定義されています。試験でも問われる分類ですので、整理しておきましょう。

事後対応型サービス(Reactive Services)

これがCSIRTのメイン業務です。インシデント発生時の連絡受付、トリアージ(対応優先度の判断)、インシデントハンドリング(封じ込め、根絶、復旧)、脆弱性情報のハンドリングなどが含まれます。

事前対応型サービス(Proactive Services)

インシデントを未然に防ぐための活動です。セキュリティ情報の周知、構成管理の監査、侵入検知システムのシグネチャ作成支援、セキュリティ演習の実施などが該当します。

セキュリティ品質管理サービス(Security Quality Management Services)

組織全体のセキュリティレベルを向上させるための活動です。リスク分析、ポリシー策定支援、教育・啓発活動などが含まれます。

インシデントハンドリングの5つのフェーズ

CSIRTが動く際の標準的なフロー(NIST SP800-61などで定義されるプロセス)は以下の通りです。

1. 検知・分析(Detection & Analysis)

SOCや通報からの情報を元に、事象の範囲と影響度を分析します。「どのシステムが影響を受けているのか」「被害の程度はどの程度か」を迅速に把握します。

2. 封じ込め(Containment)

被害の拡大を防ぐため、感染端末のネットワーク切断、アカウントの停止、サーバーの停止などを行います。ここでの判断スピードが被害総額を左右します。

3. 根絶(Eradication)

マルウェアの駆除、不正なファイルの削除、脆弱性のパッチ適用などを行い、脅威を取り除きます。根本原因を突き止め、再侵入を防ぐ対策も実施します。

4. 復旧(Recovery)

システムを正常な状態に戻し、業務を再開させます。バックアップからのリストアや、監視強化期間の設定などが含まれます。段階的に復旧し、再発がないことを確認します。

5. 事後活動(Post-Incident Activity)

いわゆる「振り返り」です。なぜ起きたのか、対応は適切だったか、再発防止策は何かをレポートにまとめます。このレポートが次のインシデント対応の質を高める重要な資産となります。

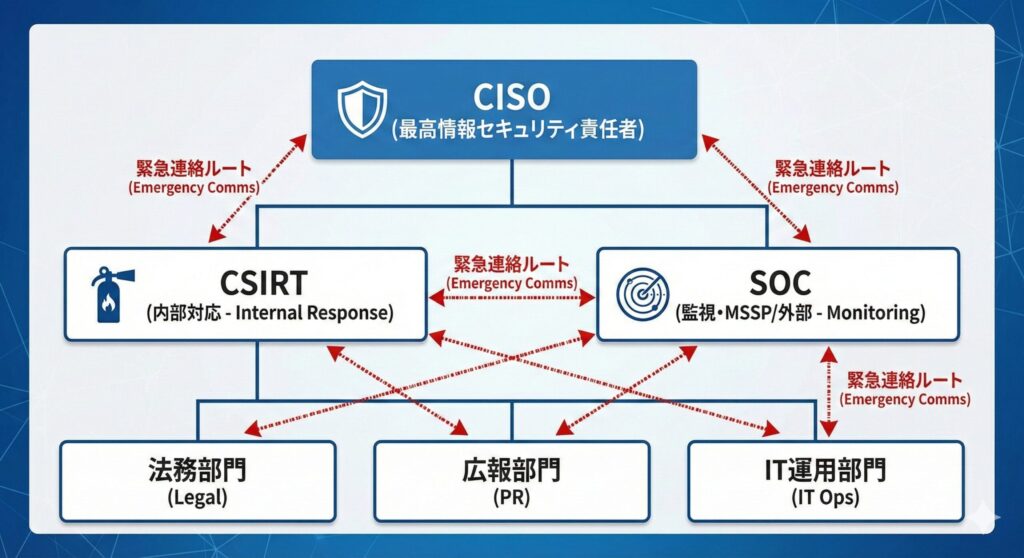

CSIRTに必要な権限と組織内の位置づけ

SC試験の午後問題でよく問われるのが、「CSIRTの権限」です。

インシデント発生時は一刻を争います。「課長の承認待ちでサーバーを止められず、情報漏洩が拡大した」という事態は避けなければなりません。そのため、CSIRT(あるいはその責任者であるCISOなど)には、緊急時に事業部門のシステムを停止させるような「強力な権限」と、経営層への「直接的な報告ルート(ホットライン)」が必要です。

試験では、この権限の明確化がポリシーや規程に定められているかを問う設問が頻出します。「CSIRTには業務停止の判断権限がある」といった記述が組織規程に明記されていることが、迅速なインシデント対応の前提条件となります。

SOCとCSIRTの連携メカニズム:情報の流れと相互作用

SOCとCSIRTは車の両輪です。どちらか片方だけでは機能しません。この2つの組織がどのように連携し、相互作用しているかを理解することで、システム防衛の解像度がさらに高まります。

エスカレーションとチケット管理:適切な優先度付け

SOCが検知した全てのアラートをCSIRTに投げていては、CSIRTはパンクしてしまいます。ここで重要になるのがSLA(Service Level Agreement)や運用ルールの策定です。

「どのレベルのアラートであれば即時電話連絡するのか」「どのレベルならチケット発行のみで良いのか」を明確に定義します。一般的には、インシデント管理ツール(チケットシステム)を用いて情報を共有し、対応状況のステータス(未着手、調査中、対応済など)を管理します。

アラートの優先度分類例

緊急(Critical):即時対応が必要。経営に重大な影響を与える可能性がある事象

- ランサムウェア感染の検知

- 大量の個人情報流出の可能性

- 基幹システムへの不正アクセス

高(High):24時間以内の対応が必要

- 特定端末でのマルウェア検知

- 特権アカウントへの不審なアクセス試行

- 既知の脆弱性を突いた攻撃の兆候

中(Medium):3営業日以内の対応

- 通常のセキュリティポリシー違反

- 低リスクの脆弱性検出

低(Low):定期メンテナンス時に対応

- 軽微な設定ミス

- 情報提供のみのアラート

インテリジェンスの還流:フィードバックループの重要性

連携は一方通行ではありません。

CSIRTがインシデント対応を行う中で、「今回の攻撃には特定のIPアドレスが使われていた」「特定のファイルハッシュ値を持つマルウェアだった」という具体的な痕跡(IoC: Indicators of Compromise)が判明します。

CSIRTはこの情報をSOCにフィードバックします。SOCは、その情報をSIEMや監視ルールのブラックリストに追加することで、同種の攻撃を次回以降は即座に検知、あるいは自動遮断できるようになります。この循環サイクルこそが、組織のセキュリティ強度を高めていく核心です。

フィードバックループで共有される情報の例

- 攻撃者のIPアドレス、ドメイン名

- マルウェアのファイルハッシュ値(MD5、SHA-256)

- 不正な通信パターン(C&Cサーバーとの通信特性)

- 攻撃に使われた脆弱性情報(CVE番号)

- 攻撃の手口(TTP: Tactics, Techniques, and Procedures)

SOAR(Security Orchestration, Automation and Response)による自動化

近年、このSOCとCSIRTの連携を自動化するSOARという技術が注目されており、試験でも用語として登場する可能性があります。

SOARは、SOCが検知したアラートをトリガーにして、事前に定義した手順(プレイブック)に従い、チケットの起票、ウイルススキャン、場合によっては端末のネットワーク隔離までを自動実行します。これにより、人手不足の解消と初動対応の高速化を実現します。

SOARによる自動化の例

- SOCがマルウェア感染を検知

- SOARが自動でチケットを起票し、CSIRTに通知

- 感染端末のネットワークを自動隔離

- 該当ユーザーのアカウントを一時停止

- エンドポイントでフルスキャンを実行

- 結果をCSIRT担当者に報告

このように、初動の標準化された対応を自動化することで、アナリストは高度な判断が必要な業務に集中できるようになります。

セキュリティ組織の形態:内製・外注・ハイブリッド型の比較

現実の企業において、自社だけで高度なSOCやCSIRTを維持することは、コストや人材確保の面で非常に困難です。そのため、いくつかの組織形態が存在します。SC試験では、これらのメリット・デメリットを背景にした設問が出されることがあります。

完全内製型(プライベートSOC / CSIRT)

メリット

- 自社のビジネスロジックやネットワーク構成を深く理解しているため、文脈(コンテキスト)に沿った的確な判断が可能

- 社内調整がスムーズで、迅速な意思決定ができる

- 機密情報を外部に出さずに済む

デメリット

- 24時間365日体制の維持コストが莫大(人件費、設備投資)

- 高度な解析スキルを持つ人材の採用・維持が困難

- 最新の脅威情報へのアクセスが限定的になる可能性

MSSP(Managed Security Service Provider)活用型

SOC機能をセキュリティベンダーに外注するパターンです。

メリット

- 最新の脅威情報や高度な分析ノウハウを持つプロに監視を任せられる

- コストを変動費化でき、予算の柔軟性が高まる

- 24時間365日の監視体制を比較的低コストで実現できる

- 複数の企業を監視している経験から、広範な脅威情報を持つ

デメリット

- 自社の内部事情(「このサーバーは重要度が低い」「この時間帯の通信は正常」など)まで深く理解してもらうには調整が必要

- ブラックボックス化しやすく、ノウハウが社内に蓄積されにくい

- 契約外の対応が発生した場合、追加コストが発生する

- 機密情報をある程度外部と共有する必要がある

ハイブリッド型:現実的な折衷案

多くの大企業が採用する現実解です。

Tier 1(一次切り分け) MSSPに委託し、24時間監視してもらう。定型的なアラート処理、初期トリアージを担当。

Tier 2以降 & CSIRT 自社社員(または常駐の専門家)が担当し、MSSPから上がってきた重要なアラートに対して、自社のビジネス判断を含めた対応を行う。

具体的な役割分担例

- MSSP(SOC機能):ログ監視、アラート検知、一次トリアージ、定型的な対処

- 社内CSIRT:重要インシデントの判断、業務停止の意思決定、経営層への報告、法的対応の判断、再発防止策の策定

試験対策としては、「外部ベンダーを使う場合でも、最終的な意思決定と責任は自社(CISOやCSIRT)にある」という原則を忘れないでください。丸投げはNGです。

情報処理安全確保支援士試験で問われるポイント:実務的な判断力

情報処理安全確保支援士試験では、単なる用語の定義だけでなく、実際にインシデントが起きた際の「現場の状況」を想定した判断力が問われます。

権限と責任の明確化:ガバナンスの観点

よくある出題パターンとして、「CSIRTがシステム管理部門(情シス)に対してパッチ適用を指示したが、業務影響を懸念して拒否された」というシチュエーションがあります。

ここで重要なのはガバナンスです。CSIRTが勧告レベルに留まるのか、CISOを通じて命令できる権限を持つのか。試験では、セキュリティポリシーに「緊急時の権限」がどう規定されているかを読み解く力が試されます。

試験で問われる権限関係のポイント

- CSIRTに業務システムの停止権限があるか

- 緊急時の意思決定プロセスはどう定められているか

- 平時と緊急時で権限委譲のルールが変わるか

- CISOは経営層に直接報告できるか

- 外部ベンダー(MSSP)に委任できる権限の範囲はどこまでか

情報共有とステークホルダー管理

インシデント発生時、CSIRTは誰に報告すべきでしょうか?試験では、関係各所との連携フローが問われます。

報告先と報告内容の整理

経営層(CEO、CIO、CISO)

- 被害規模、ビジネスへの影響

- 復旧見込み、対応状況

- 株主や顧客への影響

- 経営判断が必要な事項(システム停止の承認など)

法務部門

- 個人情報保護法への抵触の有無

- 契約上の通知義務の確認

- 訴訟リスクの評価

- 開示範囲の法的判断

広報部門

- 対外発表(プレスリリース)の文面作成

- メディア対応の方針

- 顧客・取引先への通知タイミング

- SNS等での情報拡散への対応

IT運用部門(情報システム部)

- 技術的な対処の実施

- バックアップからの復旧作業

- システム監視の強化

- 再発防止策の実装

人事部門

- 内部不正の可能性がある場合の調査

- 従業員への注意喚起

- 関係者の処分検討

公的機関

- IPA(情報処理推進機構)への届出:必要に応じて

- 警察への相談・被害届:不正アクセスや情報窃取の場合

- JPCERT/CCへの報告:他組織への影響が予想される場合

- 個人情報保護委員会への報告:個人情報漏洩の場合(法律で義務付けられている場合)

これら関係各所(ステークホルダー)との連携フロー(連絡体制図)が事前に整備されているかどうかが、記述式問題の解答ポイントになります。「誰に」「いつ」「何を」伝えるかを整理しておきましょう。

正常性バイアスとの戦い:組織文化の重要性

CSIRTやSOCの担当者を悩ませるのが「正常性バイアス」です。「まさかウチが狙われるはずがない」「ただの機器故障だろう」という思い込みが、初動を遅らせます。

試験のシナリオでも、「担当者がログの異常に気付いたが、誤検知だと思って放置した」ことから大事故に繋がるケースが頻出です。組織として「疑わしきは報告せよ」という文化、そして報告者を責めない心理的安全性(Psychological Safety)の確保が、実は最強のセキュリティ対策であることを理解しておいてください。

正常性バイアスを防ぐ組織文化

- 疑わしい事象は過剰に報告してもペナルティなし

- 誤検知を恐れずにエスカレーションする文化

- 定期的なインシデント対応訓練の実施

- 事後の振り返りで個人を責めず、プロセス改善に焦点

- 小さなインシデントも記録し、傾向分析に活用

実戦的シナリオで考える:深夜のランサムウェア検知

ここでは、試験で問われる思考プロセスを実践的に体験してみましょう。

設定状況

金曜日の深夜2時、MSSPのSOCから「社内ファイルサーバーから大量のデータ送信を検知。ランサムウェア感染の疑いあり」との緊急連絡が入った。あなたの会社のCSIRT担当者は自宅で寝ている。

考えるべき観点

1. 連絡体制の確認

- MSSPからの連絡は誰の携帯電話に入る設定になっているか?

- その人が出なかった場合の予備連絡先(コールツリー)はあるか?

- 連絡を受けた担当者は何分以内に初動を開始すべきか(SLA規定)?

2. 初動判断のプロセス

- 担当者は自宅からVPNで社内に入って調査すべきか?それとも、調査よりも先に「全ネットワーク遮断」を指示すべきか?

- 被害の拡大を優先的に防ぐべきか、証拠保全を優先すべきか?

- その権限は誰にあるか?深夜でも経営層の承認が必要か?

3. 技術的対応の優先順位

- 感染が疑われるサーバーのネットワーク隔離

- バックアップサーバーへの感染拡大の確認と保護

- 他のサーバー・端末への感染状況の調査

- ログの保全(フォレンジック調査のため)

4. 現場対応の可能性

- 深夜にデータセンターへ駆けつけられる要員はいるか?

- 物理的にサーバーを停止する必要がある場合の手順は?

- リモート操作で対応可能な範囲はどこまでか?

5. 対外コミュニケーション

- 土日の間に顧客へ通知すべきか、月曜朝まで待つべきか?

- どの時点で経営層に報告すべきか(第一報のタイミング)?

- 警察やJPCERT/CCへの連絡は必要か?

SC試験の午後問題では、こうした極限状態での判断プロセスが問われます。正解は一つではありませんが、「被害の最小化」と「説明責任」の観点から論理的に答えを導き出す訓練が必要です。

午後問題の頻出テーマ「CSIRTとSOC」を完全攻略!組織・連携フロー理解度チェック練習問題

情報処理安全確保支援士試験(SC)の午後試験において、技術的な知識と同じくらい重要なのが「組織体制」への理解です。特に、監視を担う「SOC」と対応を担う「CSIRT」の役割分担や、緊急時の権限委譲に関する設問は、多くの受験者が悩みやすいポイントでもあります。

「誰が」「どのタイミングで」判断を下すべきか、正確に理解できていますか? 本記事では、試験で問われる組織論の勘所を押さえた全10問の練習問題をご用意しました。用語の暗記だけでなく、実務的なシチュエーション判断力を養うための演習としてご活用ください。

CSIRTとSOCの違いまとめ:組織力で脅威に立ち向かう

今回は、サイバーセキュリティの最前線を支えるCSIRTとSOCについて徹底解説しました。

両組織の役割の違い

SOCは「目」

- ログを監視し、異常を見つけ出す(検知)

- 24時間365日の監視体制を維持

- ティア構造で効率的にトリアージを実施

- 脅威インテリジェンスを活用した相関分析

CSIRTは「手」

- インシデントに対処し、復旧させる(対応)

- 事前対応、事後対応、品質管理の3つのサービスを提供

- 強力な権限と直接的な報告ルートを持つ

- 組織全体のセキュリティガバナンスの要

連携の重要性

両者は密接に連携し、インテリジェンスを循環させることで防御力を高めます。

- エスカレーションルールの明確化(SLA)

- IoC情報のフィードバックループ

- SOARによる自動化で初動を高速化

組織設計のポイント

- 権限の明確化:緊急時の意思決定プロセスを事前に規定

- 外部ベンダー(MSSP)の活用:コストと専門性のバランス

- 他部門との連携フロー:法務、広報、人事、経営層との情報共有

- ハイブリッド型:現実的な組織形態として多くの企業が採用

技術的な攻撃手法や暗号理論を学ぶことも大切ですが、それらを運用するのは最終的には「人」であり「組織」です。

情報処理安全確保支援士として登録を受ける皆さんは、技術的な専門家であると同時に、組織のセキュリティ体制をデザインし、経営層や他部門を巻き込んでいく「リーダー」としての資質も求められています。

「もし今、自分の組織でインシデントが起きたら、誰がどう動くのか?」

この問いを常に持ち続け、机上の空論ではない、生きたセキュリティ知識を身につけていきましょう。

試験合格に向けた実践的アドバイス

過去問での頻出パターン

情報処理安全確保支援士試験の午後問題では、以下のようなパターンでCSIRTとSOCが問われます。

パターン1:組織体制の設計

「A社では新たにSOCを設置することになった。SOCとCSIRTの役割分担を明確にするため、それぞれが担当すべき業務を説明せよ」

解答のポイント

- SOC:監視・検知・トリアージ・エスカレーション

- CSIRT:インシデント対応・復旧・事後分析・再発防止

パターン2:権限の明確化

「インシデント発生時、CSIRTが業務システムを停止する権限について、セキュリティポリシーに定めるべき内容を述べよ」

解答のポイント

- 緊急時の業務停止権限の付与

- 経営層への直接報告ルート

- 事後承認の仕組み

- 権限行使の基準(重大性の判断基準)

パターン3:連携フロー

「SOCが不審なアクセスを検知した後、CSIRTが対応を完了するまでのフローを図示し、各段階で必要な情報を説明せよ」

解答のポイント

- 検知→トリアージ→エスカレーション→初動対応→詳細調査→封じ込め→根絶→復旧→事後分析

- 各段階での情報(アラート内容、影響範囲、対処内容、IoC情報)

用語の正確な理解

試験では、類似用語の区別が問われることがあります。混同しやすい用語を整理しておきましょう。

SOC vs NOC(Network Operation Center)

- SOC:セキュリティに特化した監視

- NOC:ネットワークの稼働状況を監視(セキュリティ以外も含む)

CSIRT vs CERT(Computer Emergency Response Team)

- CSIRT:企業や組織内部のインシデント対応チーム

- CERT:より広域(国レベルなど)を対象とする緊急対応チーム

IoC(Indicators of Compromise)vs IoA(Indicators of Attack)

- IoC:侵害の痕跡(マルウェアのハッシュ値、不正なIPアドレスなど)

- IoA:攻撃の兆候(攻撃者の行動パターン、TTPなど)

実務経験がない場合の学習方法

試験対策として実務経験がない方でも、以下の方法で理解を深めることができます。

1. CSIRTマテリアルの熟読 JPCERT/CCが公開している「CSIRTマテリアル」は、試験対策としても実務としても非常に有用です。無料で入手できるので、必ず目を通しましょう。

2. インシデント事例の研究 IPAが公開している「情報セキュリティ10大脅威」や、実際のインシデント事例を読み込むことで、CSIRTとSOCがどう動くべきかのイメージが湧きます。

3. 模擬訓練の参加 一部の自治体や業界団体が主催するサイバー演習に参加することで、実践的な感覚を掴むことができます。

4. 自組織の体制確認 勤務先や所属組織の緊急連絡網、インシデント対応マニュアル(もし閲覧可能なら)を確認してみましょう。「CSIRT」という名前でなくても、同様の機能を持つ部署や役割がどこにあるかを探すだけで、学習内容が一気に具体的になります。

学生の方であれば、大学の情報センターのWebサイトで「セキュリティ」に関する規約を見てみるのも良い勉強になります。