サイバー攻撃や内部不正による情報漏洩が発生した際、あなたは正しい対応ができるでしょうか?

「とりあえずサーバーを再起動しよう」「ウイルススキャンをかけなくては」――このような対応が、実は犯人の痕跡を完全に消去してしまう致命的なミスになることをご存知でしょうか。

インシデント発生時、システム担当者が最優先で行うべきは「証拠の保全」です。適切な手順を踏まなければ、原因究明も法的対応も不可能になります。本記事では、デジタルフォレンジックにおける証拠保全の鉄則と、実務で使える具体的な手順を徹底解説します。

情報処理安全確保支援士試験の合格を目指す方はもちろん、実際の現場で組織を守る力を身につけたい方に向けて、技術的な裏付けとともに詳しく説明していきます。

デジタルフォレンジックとは?インシデント対応における役割

デジタルフォレンジック(Digital Forensics)とは、コンピュータやネットワーク、モバイルデバイスなどの電磁的記録に対し、法的な証拠能力を持たせるために行う一連の調査・解析手法です。「フォレンジック(Forensic)」は「法廷の」「法医学の」を意味し、IT分野では「デジタル鑑識」とも呼ばれます。

フォレンジックが必要な2つの理由

デジタルフォレンジックを実施する目的は、大きく分けて2つあります。

1. インシデントの原因究明と被害範囲の特定

攻撃者がどの脆弱性を突き、どのような経路で侵入し、何を窃取したのか。これらを正確に把握しなければ、適切な再発防止策を講じることができません。システムログやファイルシステムの痕跡を解析することで、攻撃の全容を解明します。

2. 法的証拠としての保全

内部不正による訴訟や、サイバー犯罪として警察に被害届を出す場合、提出するデータには「改ざんされていないこと(完全性)」と「正当な手続きで扱われたこと(正当性)」が求められます。

単純にコピーしただけのログファイルは、容易に編集可能であるため、証拠としての価値が認められない可能性があります。法的に有効な証拠とするには、特別な保全手順を踏む必要があるのです。

フォレンジック調査の3つのプロセス

フォレンジック調査は、以下の3つのプロセスで進行します。

- 収集・保全(Collection / Preservation):対象データを特定し、変化・消失しないように確保する

- 検査・分析(Examination / Analysis):保全されたデータを解析ツールで調査し、インシデントの痕跡を特定する

- 報告(Reporting):調査結果をまとめ、技術的な詳細とともに報告書を作成する

本記事では、失敗が許されない最重要フェーズである「収集・保全」に焦点を当てて解説します。

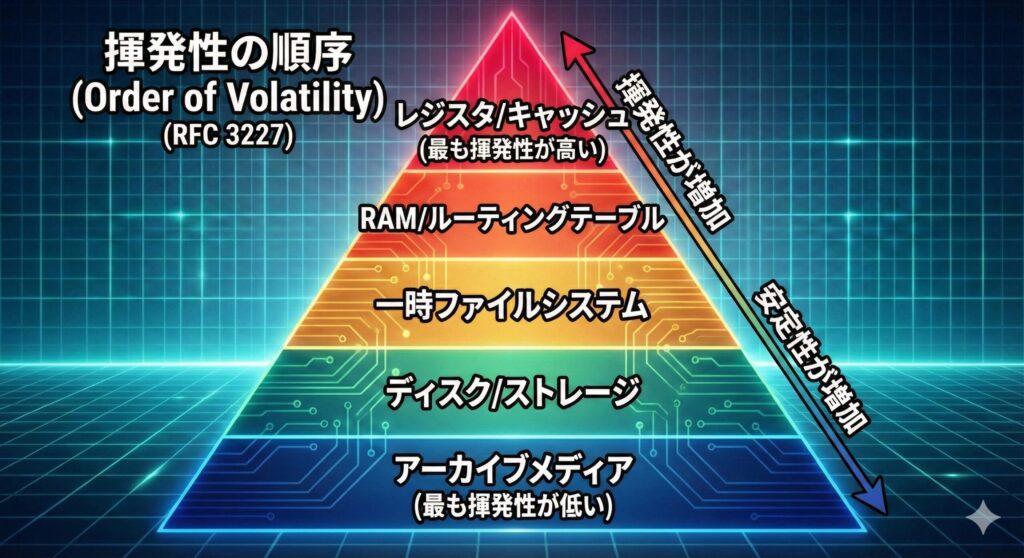

証拠保全の最重要ルール「揮発性の順序(Order of Volatility)」

インシデント発生直後の現場は混乱しています。しかし、「とにかく全部保存しよう」と手当たり次第にデータをコピーするのは間違いです。

デジタルデータには「消えやすさ」に順序があり、この順序を守らなければ重要な証拠が永遠に失われてしまいます。この優先順位を「揮発性の順序(Order of Volatility)」と呼びます。

RFC 3227が定める収集優先順位

国際的なガイドラインであるRFC 3227では、証拠収集を行うべき優先順位が明確に定められています。データは、電源供給が絶たれたり時間が経過したりすることで消失する可能性が高いものから順に収集する必要があります。

揮発性の高い順(優先度の高い順)

- レジスタ・キャッシュ:CPU内部の最も高速かつ揮発性の高い領域(ナノ秒単位で変化)

- メモリ(RAM)、ルーティングテーブル、ARPキャッシュ、プロセステーブル、カーネル統計:現在実行中のプロセスやネットワーク接続状況(電源オフで即座に消滅)

- 一時ファイルシステム:システムの一時的なデータ領域

- ディスク(HDD/SSD):電源オフでもデータは残るが、OS稼働中は常に書き込みが発生

- リモートログ・監視データ:外部サーバーに転送されたログ(比較的保全性が高い)

- アーカイブメディア:バックアップテープやDVDなど

なぜ「安易な電源オフ」が危険なのか

かつては「ウイルス感染が疑われたらすぐにLANケーブルを抜き、電源を強制終了する」という対応が常識でした。しかし、フォレンジックの観点からは、この行動はRAM上の証拠を完全に破壊する行為に等しいのです。

近年の高度なマルウェア、特にファイルレスマルウェアは、ハードディスク上にファイルを残さず、メモリ上だけで動作するものも存在します。電源を切った瞬間に、以下の重要な証拠が全て消え去ってしまいます。

- メモリ内に展開されたマルウェア本体

- 復号された通信内容

- 攻撃者が使用したパスワード

- 実行中だった不正プロセスの情報

したがって、現在のインシデント対応では、状況が許す限り「ライブフォレンジック」(稼働中のシステムから揮発性情報を取得する手法)が推奨されます。

ただし、被害拡大防止とのトレードオフになるため、組織のポリシーや事案の深刻度に応じた判断(トリアージ)が必要です。

ディスク保全の鉄則:ビットストリームコピーとライトブロッカー

揮発性情報の収集後、またはすでに電源が切れている端末を調査する場合、次に行うのがディスク(ストレージ)の保全です。

ここで絶対に守らなければならない鉄則があります。それは「オリジナルの媒体を直接使って解析を行わない」ということです。

通常のファイルコピーでは不十分な理由

Windowsのドラッグ&ドロップや、Linuxのcpコマンドによる通常のファイルコピーでは、以下の問題が発生します。

- ファイルの作成日時やアクセス日時などのメタデータが更新される

- 削除されたファイル(OS上からは見えないがディスク上に残っているデータ)はコピーされない

- スラック領域(ファイルに割り当てられたが使用されていない余剰領域)のデータが取得できない

これらの情報は、攻撃者の痕跡を追跡する上で極めて重要です。

ビットストリームコピー(ディスクイメージング)とは

フォレンジックにおけるコピーは、「ビットストリームコピー(ディスクイメージング)」と呼ばれる特殊な手法を用います。

これは、ディスクの先頭セクタから最終セクタまで、0と1のビット列をすべて丸ごと複製する手法です。これにより、削除済みファイルやスラック領域にあるデータも含めて、完全に同一の複製を作成できます。

主なツールとして、以下が使用されます。

- ddコマンド(Linuxの標準ツール)

- FTK Imager(フォレンジック専用ツール)

- EnCase(商用フォレンジックソフトウェア)

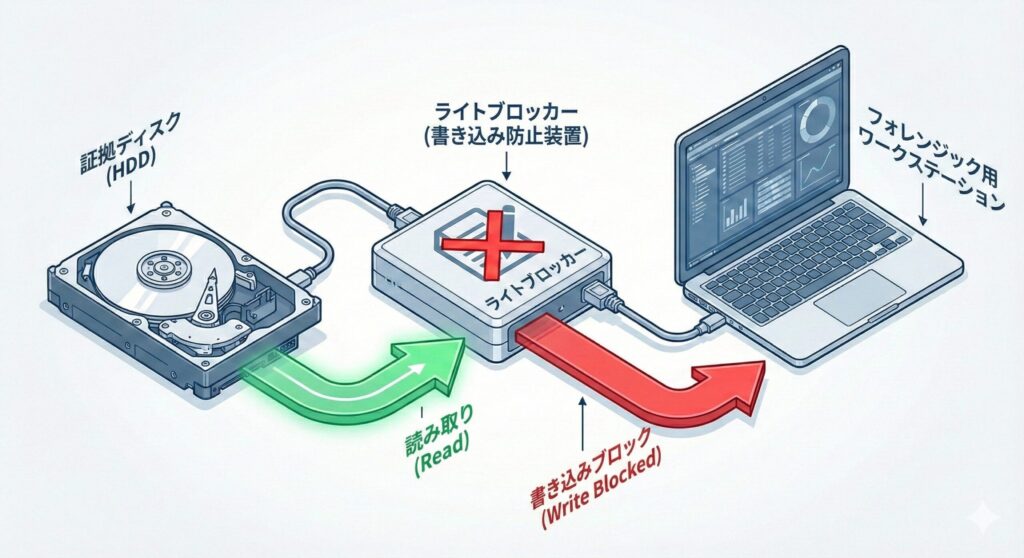

ライトブロッカー(書き込み防止装置)の重要性

ディスクイメージを作成する際、証拠となるHDDを調査用PCに直接接続してはいけません。

WindowsなどのOSは、ディスクを認識した瞬間に以下の動作を自動的に行います。

- ディスクの自動マウント

- 管理情報の書き込み

- タイムスタンプの更新

たった数バイトの書き込みでも、「証拠が改変された」とみなされ、法廷での証拠能力を失う致命的な要因となります。

これを防ぐために使用するのが「ライトブロッカー(Write Blocker)」です。

ライトブロッカーの仕組み

ライトブロッカーは、証拠ディスクと調査用PCの間に物理的に接続するハードウェアデバイスです。

- PCからディスクへの「読み取り(Read)」命令は通過させる

- 「書き込み(Write)」命令はすべて物理的に遮断する

これにより、証拠ディスクの状態を1ビットたりとも変更することなく、安全にデータを吸い出すことが可能になります。

ハードウェアライトブロッカーが用意できない場合は、ソフトウェア的に書き込みを禁止する設定を行うこともありますが、確実性を期すためにはハードウェアの利用が強く推奨されます。

証拠の同一性証明:ハッシュ値によるデジタル指紋

証拠保全が完了した後、「このコピーデータは、本当に事件当時のオリジナルデータと同じものか?」という問いに答えられなければなりません。

デジタルデータの同一性を数学的に証明するために使われるのが「ハッシュ値」です。

ハッシュ値とは何か

ハッシュ値とは、任意の長さのデータから一定の長さの固定値を生成する一方向関数の出力結果です。データの「デジタル指紋」とも呼ばれます。

ハッシュ関数の特性

- 一方向性:ハッシュ値から元のデータを復元することは計算上不可能

- 衝突困難性:異なるデータから同じハッシュ値が生成される確率は極めて低い

- 雪崩効果:元データが1ビットでも変更されれば、ハッシュ値は全く異なるものになる

主なハッシュ関数として、以下が使用されます。

- MD5(128ビット):高速だが衝突の脆弱性が発見されており、証拠保全では非推奨

- SHA-1(160ビット):MD5より強固だが、同様に脆弱性が報告されている

- SHA-256(256ビット):現在最も推奨される方式

証拠保全におけるハッシュ値の使用手順

証拠の完全性を証明するための標準的な手順は以下の通りです。

- 保全前のオリジナルディスクのハッシュ値を算出する(※書き込み防止下で実施)

- ディスクイメージ(複製)を作成する

- 作成したディスクイメージのハッシュ値を算出する

- オリジナルと複製のハッシュ値が完全に一致することを確認する

この一致をもって、複製データがオリジナルと全く同じものであること(完全性)を客観的に証明できます。調査報告書には、必ずこのハッシュ値を記載します。

Chain of Custody(証拠保管の連鎖)

技術的な完全性だけでなく、物理的・手続き的な管理の正当性を証明する文書が「Chain of Custody(CoC)」です。日本語では「証拠保全記録」や「管理の連鎖」と訳されます。

CoCに記録すべき情報

- 証拠の入手日時と場所

- 収集者(誰が)

- 収集方法(どのようなツールや手順で)

- 保管場所(施錠された保管庫など)

- 移送履歴(誰から誰へ渡されたか)

- アクセス記録(誰が調査のために取り出したか)

この記録が途切れていたり、不明瞭な期間があったりすると、「その間に誰かがデータをすり替えたのではないか?」という疑いを晴らすことができず、証拠能力が否定される可能性があります。

技術的な解析スキルと同じくらい、この管理手続きがフォレンジックでは重要視されます。

タイムライン解析とMAC時間による攻撃者の行動追跡

保全されたデータを解析する際、攻撃者の行動を時系列で再構成するために重要なのがタイムスタンプの分析です。

ファイルシステムには、各ファイルに対して主に3種類(または4種類)の時刻情報が記録されており、これを「MAC時間」と呼びます。

MAC時間の内訳と意味

M (Modified):最終更新日時

ファイルの内容(データそのもの)が変更された日時です。攻撃者がマルウェアを編集したり、設定ファイルを書き換えたりした痕跡を示します。

A (Accessed):最終アクセス日時

ファイルが開かれたり、読み込まれたりした日時です。ただし、Windowsの最新バージョンでは、パフォーマンス向上のため、この更新が無効化されている場合があります。

C (Created / Changed):作成日時または変更日時

- Windows(NTFS)の場合:「Created」はファイル作成日時を指す

- UNIX/Linux系の場合:「Change」はiノード情報(権限や所有者など)の変更日時を指し、古いファイルシステムでは作成日時(Birth time)が記録されないことがある

攻撃者の痕跡を読み解く実践テクニック

タイムスタンプ偽装(Time Stomping)の検出

攻撃者は、侵入後にマルウェアを設置したり、既存のシステムファイルを書き換えたりします。その際、発覚を遅らせるためにツールを使ってファイルのタイムスタンプを偽装することがあります。

しかし、高度な解析を行えば、この偽装を見抜ける場合があります。

NTFS特有の二重タイムスタンプ

NTFSファイルシステムには、通常のタイムスタンプ($STANDARD_INFORMATION)とは別に、ファイル名属性($FILE_NAME)にもタイムスタンプが保持されています。

攻撃者が表面的なタイムスタンプだけを書き換えた場合、この内部的なタイムスタンプとの間に矛盾が生じます。この不一致を検出することで、偽装工作を暴くことができます。

コピーされたファイルの特定

ある実行ファイルが「作成日時」よりも「更新日時」の方が古い場合、それは別の場所からコピーされてきたファイルであることを示唆しています。

これは、コピー時に作成日時は現在時刻になるが、更新日時は元のファイルのまま維持されることが多いためです。

複数の時刻情報の整合性を突き合わせることで、攻撃者の行動やファイルの来歴を浮かび上がらせるのがタイムライン解析の醍醐味です。

ネットワークフォレンジックとパケット解析の基礎

ここまではディスク(エンドポイント)を中心とした解説でしたが、ネットワーク上の通信記録も極めて重要な証拠となります。これを「ネットワークフォレンジック」と呼びます。

フルパケットキャプチャとフローデータ

ネットワークの証拠保全には、大きく分けて2つのアプローチがあります。

1. フルパケットキャプチャ

通信の中身(ペイロード)を含むすべてのパケットを記録します。

メリット

- 攻撃者が送信したメールの内容を復元できる

- ダウンロードさせたマルウェア本体を抽出できる

- 詳細な通信内容の解析が可能

デメリット

- 膨大なストレージ容量を必要とする

- 全通信を長期間保存するのは現実的でない

2. フローデータ(NetFlow/IPFIX)

通信の「送信元・宛先・ポート・プロトコル・通信量・時刻」などのメタデータのみを記録します。

メリット

- 少ないストレージで長期間のデータを蓄積できる

- 攻撃者がどの外部サーバー(C2サーバー)と通信していたかの全体像把握に有効

デメリット

- 通信の中身(ペイロード)は見えない

- 詳細な内容分析には向かない

暗号化通信時代の課題

現代の通信の大半はTLS(SSL)によって暗号化されています。そのため、単にパケットをキャプチャしただけでは、通信内容を解読することが困難です。

対抗手段

- プロキシサーバーによるSSL可視化:企業ネットワークの出入り口に設置したプロキシで一度復号し、ログを取得

- エンドポイントでのメモリフォレンジック:PC側のメモリ上に残っている復号済みデータをライブフォレンジックで取得

これらの手法を併用することで、暗号化された通信内容も解析可能になります。

高度なフォレンジック技術と最新トレンド

基本的な手順に加え、近年の複雑化する環境に対応するための高度なトピックについても理解を深めておきましょう。

メモリフォレンジックの重要性

ディスクに痕跡を残さない「ファイルレスマルウェア」が増加しています。これらはPowerShellやWMI(Windows Management Instrumentation)などの正規ツールを悪用し、メモリ上でのみ不正なコードを実行します。

メモリフォレンジックで検出できる情報

- 隠蔽されたプロセス

- ロードされたDLL(動的リンクライブラリ)

- 開かれているネットワーク接続

- メモリ内に残存するコマンドライン履歴

- 暗号化前の平文データ

主な解析ツール

- Volatility Framework(オープンソース)

- Rekall(Googleが開発)

- Redline(FireEyeの無償ツール)

メモリダンプファイル(RAMの内容を書き出したファイル)をこれらのツールで解析することで、従来のディスクフォレンジックでは発見できなかった痕跡を抽出できます。

クラウドフォレンジックの特殊性

システムがオンプレミスからクラウド(AWS、Azure、Google Cloud等)へ移行するにつれ、フォレンジックの在り方も変化しています。

クラウド環境における課題

- 物理的なハードウェアを直接回収することが不可能

- 仮想化されたリソースは動的に生成・削除される

- マルチテナント環境のため、他社のデータと物理的に混在

クラウドフォレンジックの手法

クラウド環境では、物理的なディスクを回収できないため、クラウド事業者が提供する機能やAPIを活用した証拠保全が必要です。主な手法として以下が挙げられます。

スナップショットの活用

仮想マシンのディスクボリュームのスナップショット(瞬間のバックアップ)を取得し、それを解析用インスタンスにアタッチして調査します。これは物理環境における「ディスクイメージング」に相当します。

責任共有モデルの理解

クラウドサービスでは、セキュリティ責任が事業者と利用者で分担されています。SaaS(Software as a Service)の場合、利用者が取得できるログには制限があります。

どこまでが事業者の責任で、どこからが利用者が保全すべき範囲なのかを、事前に契約や仕様で確認しておくことが重要です。

ログの消失リスク対策

コンテナ技術やオートスケーリングによって、サーバーが短期間で生成・破棄される環境では、ログを外部のストレージやSIEM(Security Information and Event Management)にリアルタイムで転送・保存していなければ、インシデント発生時にはすでにサーバー自体が存在せず、調査不能となるケースが多発します。

アンチフォレンジック技術への対抗

攻撃者もまた、フォレンジック調査を妨害するための技術(アンチフォレンジック)を進化させています。

主なアンチフォレンジック技術

- データ消去(Wiping):ランダムなデータで何度も上書きし、磁気レベルでの復元も不可能にする

- タイムスタンプ偽装(Time Stomping):解析ツールを騙すためにファイルの時刻情報を改ざんする

- 暗号化・難読化:マルウェア本体や通信、窃取したデータを暗号化し、解析を困難にする

対抗手段

これらの妨害工作に対抗するため、わずかに残された断片的な痕跡(アーティファクト)を繋ぎ合わせる技術が必要です。

- ジャーナルログ(UsnJrnl):ファイルがワイプされていても、削除の履歴が残っている可能性

- プリフェッチファイル(Prefetch):削除されたプログラムの実行履歴を証明

- シムキャッシュ(ShimCache):アプリケーション互換性のためのキャッシュから実行履歴を抽出

法的観点:e-Discoveryと国際訴訟対応

グローバルに展開する企業の場合、海外での訴訟において「e-Discovery(電子証拠開示)」制度への対応が求められることがあります。

e-Discoveryとは

訴訟に関連するすべての電子データを、定められた期間内に適切な形式で開示することを義務付ける制度です。特に米国の民事訴訟で厳格に運用されています。

リスクと制裁

不適切なフォレンジック手順によってデータが改変されたり、意図せず消去されたりした場合、裁判所から以下のような厳しい制裁を受ける可能性があります。

- 証拠隠滅とみなされ、不利な判決が下される

- 懲罰的な損害賠償が課される

- 企業の信頼性が大きく損なわれる

フォレンジックは単なる技術的なトラブルシューティングではなく、企業のコンプライアンスと存続に関わる経営課題であることを認識する必要があります。

【理解度チェック】デジタルフォレンジック基礎 練習問題

本記事で解説したデジタルフォレンジックの証拠保全手順や重要用語について、理解度を確認するための練習問題を作成しました。 「揮発性の順序」や「ハッシュ値による完全性証明」など、情報処理安全確保支援士試験で頻出のポイントを中心に全10問用意しています。選択肢をクリックすると解説が表示されますので、試験対策や知識の定着にご活用ください。

まとめ:フォレンジックは「準備」が9割

デジタルフォレンジックの手順と、その背景にある技術的な理論について解説してきました。

本記事の重要ポイント

- 揮発性の順序(Order of Volatility)を厳守し、消えやすいデータから確保する

- 安易な電源オフはメモリ上の重要な証拠を破壊するリスクがある

- ディスク保全はライトブロッカーを使用し、ビットストリームコピーで行う

- ハッシュ値とChain of Custodyで証拠の完全性と正当性を担保する

- MAC時間の矛盾から攻撃者の痕跡や偽装工作を見抜く

- メモリフォレンジックでファイルレスマルウェアに対抗する

- クラウド環境では事前のログ設計が決定的に重要

これらの知識は、情報処理安全確保支援士試験の合格に必要であるだけでなく、実務において「何を守り、どう動くべきか」という判断の羅針盤となります。

しかし、最も重要なことは、「インシデントが起きてからでは遅い」ということです。

適切なログ設定がされていなければ解析はできません。適切なツールがなければ保全に時間がかかり被害が拡大します。平時からログ取得ポリシーを見直し、インシデント対応計画を策定し、いざという時のためのツールと手順を準備しておく必要があります。

フォレンジックの成否は、インシデントが発生する前の「準備」で9割が決まると言っても過言ではありません。

情報処理安全確保支援士試験対策:確認すべきキーワード

試験や実務に向けて、以下のキーワードについて自分の言葉で説明できるか確認しましょう。

証拠保全の基礎

- RFC 3227の揮発性の順序を具体的に説明できますか?

- ライブフォレンジックとデッドフォレンジックの使い分け基準は?

- ビットストリームコピーが通常のコピーと異なる点は?

技術的な詳細

- スラック領域とは何か、なぜ重要か説明できますか?

- ハッシュ関数の衝突困難性とは何か説明できますか?

- カービング(Carving)によるファイル復元の仕組みは?

高度な話題

- TPM(Trusted Platform Module)とディスク暗号化(BitLocker等)がある場合の保全時の注意点は?

- ファイルレスマルウェアに対するメモリフォレンジックの有効性は?

- クラウド環境におけるスナップショットとディスクイメージの違いは?

これらの問いに自信を持って答えられるようになった時、あなたは「なんとなく対応する担当者」から「証拠を守り抜くセキュリティスペシャリスト」へと確実にステップアップしています。

セキュリティエンジニアとして、技術的な解析スキルを磨くと同時に、組織全体のリスク管理能力を高める視点を持つことが、プロフェッショナルへの道となります。

インシデントレスポンスの現場は、常に時間との戦いです。しかし、その焦りの中で「正しい手順」を踏めるかどうかが、その後の結末を大きく左右します。今回学んだ知識は、決して机上の空論ではなく、現場であなた自身と組織を守るための強力な武器となるはずです。