ネットワークセキュリティの世界で最も象徴的な防御システム、それが「ファイアウォール(Firewall)」です。企業のネットワーク構築においても、自宅のWi-Fiルーターの設定においても、そして情報処理安全確保支援士試験(SC)においても、ファイアウォールは常にセキュリティ対策の中心的な役割を果たしています。

しかし、「ポートを開ける」「通信を許可する」といった設定作業の裏側で、具体的にどのような判断プロセスが行われているかを、エンジニアレベルで深くイメージできているでしょうか?

特に、歴史的な基本技術である「静的パケットフィルタリング」と、現在主流となっている「ステートフルインスペクション(動的パケットフィルタリング)」の違いを明確に理解することは、セキュリティエンジニアとしての基礎体力を決定づける重要なポイントです。この二つの挙動の違いを知ることは、TCP/IPという通信の仕組みそのものを理解することと同義だからです。

この記事では、ネットワークの「関所」であるファイアウォールの挙動を、図解を交えながら徹底的に紐解いていきます。単なる用語の暗記ではなく、データパケットがネットワークを流れる様子がありありとイメージできるようになることを目指し、基本から応用、そして試験対策まで網羅的に解説します。

ファイアウォールとは何か?ネットワークの「関所」

ファイアウォールとは、直訳すれば「防火壁」を意味します。火事(サイバー攻撃やウイルスの拡散、不正アクセス)が延焼しないように、ネットワークとネットワークの境界に設置される防御壁のことです。

一般的に、ファイアウォールは「信頼できるネットワーク(社内LANや家庭内ネットワーク)」と「信頼できないネットワーク(インターネット)」の境界点に設置されます。そこを通過しようとする全ての通信(パケット)を一つ一つ検査し、あらかじめ決められたルールに基づいて「通して良いもの」と「通してはいけないもの」を厳格に選別します。

そもそも何を「ウォール」しているのか

ファイアウォールの役割を現実世界で例えるなら、国際空港の「入国審査」や、大規模イベント会場の「セキュリティゲート」が最も近いイメージでしょう。

入国審査では、パスポート(ヘッダ情報)を見て、「国籍はどこか?」「誰なのか?」「目的は何か?」を確認し、入国リストにある条件を満たす人物だけを通します。これがパケットフィルタリングに相当します。

一方、手荷物検査・ボディチェックでは、荷物の中身(データの中身、ペイロード)まで開けて、危険物や違法な物品を隠し持っていないか詳細に検査します。これはWAFやIPSといった上位のセキュリティ機器の役割です。

今回、この記事で焦点を当てるのは、前者の「入国審査」にあたる部分、つまりネットワークの住所やポート番号に基づいたアクセス制御です。これは、セキュリティ対策の基本中の基本であり、ここが破られてしまえば、ネットワーク内部は無防備な状態になってしまいます。

OSI参照モデルとの関係

ネットワーク技術を深く理解する上で欠かせないのが「OSI参照モデル」という地図です。ファイアウォールがこの地図上のどこで仕事をしているかを整理しておきましょう。

L3(ネットワーク層)では「IPアドレス」を扱います。つまり、「どこから来て(送信元)、どこへ行くのか(宛先)」という住所情報を見て判断します。

L4(トランスポート層)では「ポート番号」と「プロトコル(TCP/UDP)」を扱います。「Webサイトを見たいのか?」「メールを送りたいのか?」「ファイルを転送したいのか?」といった、通信のサービス(扉)の種類を見て判断します。

従来の一般的なファイアウォールは、主にこのL3とL4の情報を使ってアクセス制御を行います。これを専門用語で「パケットフィルタリング」と呼びます。しかし、このフィルタリングの方法には、大きく分けて「静的」なものと「動的」なものの2種類が存在します。ここが、今回の記事の最大の山場であり、試験でも頻出のポイントです。

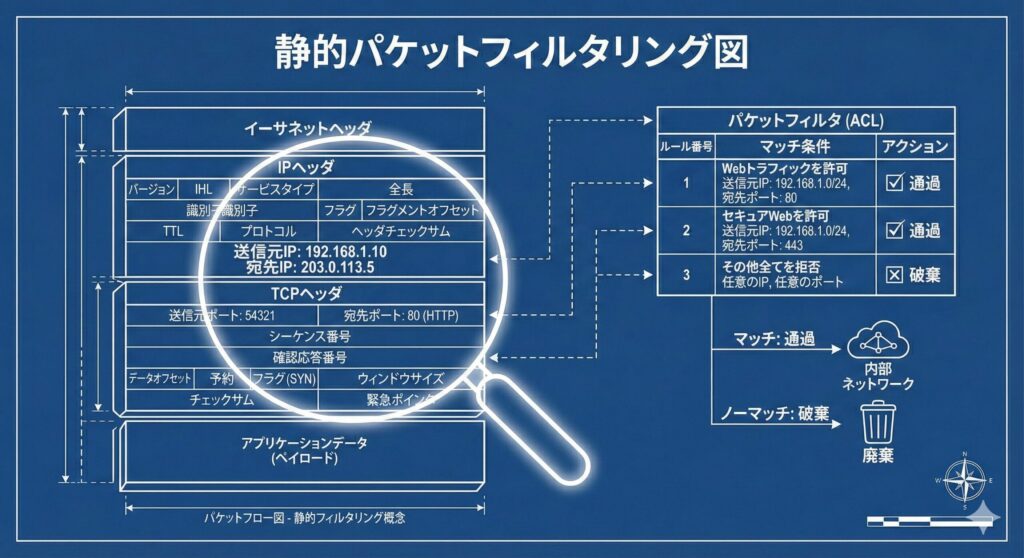

パケットフィルタリング(静的フィルタリング)の仕組み

最も基本的かつ古典的な技術である「パケットフィルタリング(Static Packet Filtering)」から詳しく見ていきましょう。これは、あらかじめ管理者が設定したルール表(アクセスコントロールリスト:ACL)に基づいて、パケットを機械的に通過させたり破棄したりする方式です。

通信の「宛名」だけを見るシンプルさ

静的パケットフィルタリングの最大の特徴は、パケットの「ヘッダ情報」しか見ないという点にあります。

パケットの中身(ペイロード)に何が書かれているかは、この方式のファイアウォールにとってはどうでもいいことです。中身が悪意のあるウイルスプログラムであろうと、企業の存亡に関わる機密データであろうと、ヘッダに書かれた「宛先」や「送信元」がルール通りであれば、ファイアウォールはそれを通過させます。

この方式は、処理が非常に高速であるという大きなメリットがあります。封筒の中身をいちいち開封せずに、表書きだけを見て「これは東京行き」「これは大阪行き」と仕分ける郵便局員のようなものです。シンプルなルーターなどでも処理負荷をかけずに実装できるため、現在でも簡易的なフィルタリングとして広く利用されています。

フィルタリングルールの構造(5タプル)

パケットフィルタリングの設定を行う際、管理者は「どのような通信を許可(または拒否)するか」を定義する必要があります。この定義には、一般的に以下の5つの要素が使用され、これらをまとめて「5タプル(5-tuple)」と呼びます。

- 送信元IPアドレス(Source IP Address):誰からの通信か?

- 宛先IPアドレス(Destination IP Address):誰宛ての通信か?

- 送信元ポート番号(Source Port Number):どの扉から出てきたか?

- 宛先ポート番号(Destination Port Number):どの扉に入ろうとしているか?

- プロトコル(Protocol):TCPか、UDPか、それともICMPか?

これらに加えて、「動作(Action)」として「許可(Allow/Pass)」または「拒否(Deny/Drop)」を指定します。

例えば、「社内のPC(192.168.1.0/24)からインターネット上のWebサイト閲覧を許可する」というルールを作る場合、以下のような設定が必要になります。

- 送信元IP:192.168.1.0/24(社内ネットワーク)

- 宛先IP:Any(すべてのインターネット上のサーバー)

- 送信元ポート:Any(ランダムなポート)

- 宛先ポート:80(HTTP)または443(HTTPS)

- プロトコル:TCP

- 動作:許可

静的フィルタリングの限界と「戻りパケット」問題

ここで、静的パケットフィルタリングが抱える致命的な弱点について触れなければなりません。それは、「行った通信は、帰ってこなければならない」というネットワークの基本原則に対する配慮が、仕組み上欠けていることです。

Webサイトを閲覧するとき、あなたのPC(クライアント)はWebサーバーに対して「ページを見せて」というリクエスト(行き)を送ります。すると、Webサーバーは「これがページデータです」というレスポンス(帰り)を送り返してきます。

静的フィルタリングでは、この「行き」と「帰り」を全く別の独立した通信として扱います。つまり、管理者は「行きの許可」だけでなく、「帰りの許可」も明示的にルールとして設定しなければならないのです。

しかし、ここには技術的に非常に厄介な問題があります。「帰りの通信」の宛先ポート(あなたのPCのポート)は、通信のたびにOSがランダムに割り当てるのです(これをエフェメラルポート、またはダイナミックポートと呼びます)。

つまり、管理者は「Webサーバーからの戻りパケットを通す」ために、「49152番〜65535番(OSによって異なる)といった広範囲のポートへの通信をすべて許可する」という、非常に緩いルールを設定せざるを得なくなります。これはセキュリティ上、大きな「穴(セキュリティホール)」になり得ます。攻撃者がこの「広く開けられた帰りのポート」を悪用して、内部への侵入を試みる可能性があるからです。

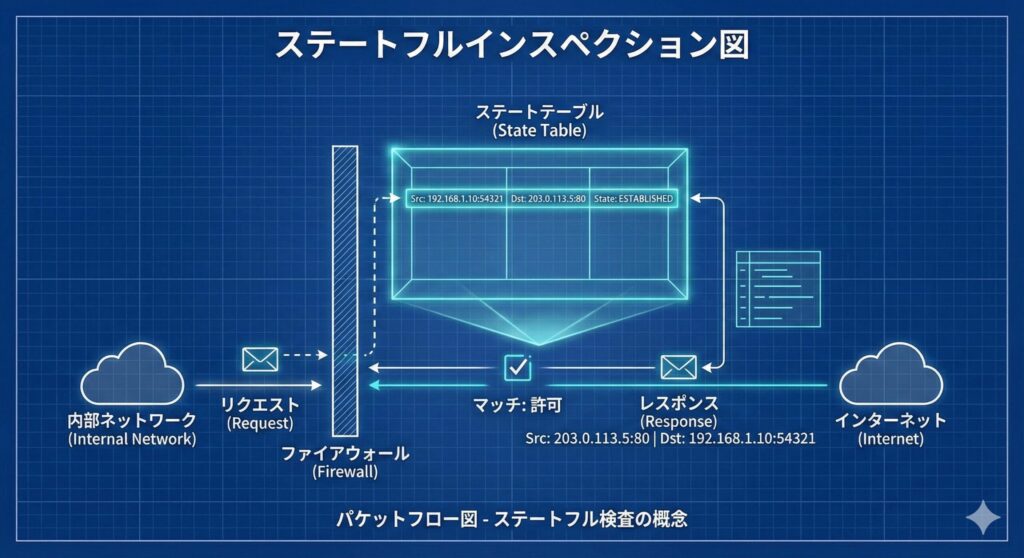

ステートフルインスペクション(動的フィルタリング)の革新

静的フィルタリングの「戻りパケットの制御が難しく、穴ができやすい」という弱点を克服するために生まれたのが、「ステートフルインスペクション(Stateful Inspection)」、日本語では「動的パケットフィルタリング」と呼ばれる技術です。

現在、企業向けに導入されるファイアウォール製品のほぼ全て(Cisco ASA、Palo Alto、FortiGateなど)や、家庭用ルーターの簡易FW機能でさえも、基本的にはこの方式を採用しています。

「文脈」を読む賢い門番

ステートフルインスペクションの最大の特徴は、その名の通り通信の「状態(ステート)」を記憶し、管理することです。

単に一つ一つのパケットのヘッダを見て機械的に判断するだけでなく、「このパケットは、さっき許可された通信の続き(レスポンス)なのか?」「それとも、全く新しい通信の開始要求なのか?」という通信の文脈(コンテキスト)を判断します。

先ほどの郵便局員の例で言えば、静的フィルタリングが「宛名だけを見る」のに対し、ステートフルインスペクションは「あ、これはさっきあなたが送った手紙への返信だね。正規のやり取りの続きだから通してよし」と判断できる、記憶力抜群の門番です。

セッション管理とステートテーブルの正体

この賢い判断を実現するために、ファイアウォール内部には「ステートテーブル(セッションテーブル)」と呼ばれる、現在進行中の通信を記録する管理台帳が存在します。

具体的な動きを見てみましょう。

1. 通信の開始(行き)

社内PCからWebサーバーへ接続要求(TCP SYNパケット)が送られます。ファイアウォールはルール表(ACL)を見て、「Web閲覧は許可されているか?」を確認します。許可されていれば、パケットを通すと同時に、ステートテーブルに「社内PC(A)とWebサーバー(B)が通信中」という情報を書き込みます。

2. 通信の継続(帰り)

Webサーバーから社内PCへ応答パケット(TCP SYN+ACKなど)が届きます。ここでファイアウォールは、ルール表を見る前に、まずステートテーブルを確認します。「お、これはテーブルに載っている『社内PC(A)とWebサーバー(B)の通信』の戻りパケットだな」と確認できれば、戻りパケット用のルールが明示的に書かれていなくても、自動的に通過させます。

3. 通信の終了

通信が終わる(TCP FINパケットなど)と、ファイアウォールはステートテーブルからその情報を削除します。これ以降、外部から同じポートへパケットを送っても、「対応するステートがない」として破棄されます。

これにより、静的フィルタリングのように「戻り通信のために大量のポートを開放する」という危険な設定をする必要が一切なくなります。必要な時に、必要な通信のためだけに、一時的に道が開かれ、終われば即座に閉じる。これがステートフルインスペクションの安全性です。

TCPハンドシェイクと追跡の仕組み

もう少し技術的な深掘りをしましょう。ステートフルインスペクションは、TCPヘッダに含まれる「フラグ(旗)」を厳密に監視しています。

TCP通信は、信頼性を担保するために「3ウェイハンドシェイク」という儀式を経て確立されます。

- SYN(同期):クライアント → サーバー「会話していいですか?」

- SYN+ACK(同期・確認):サーバー → クライアント「いいですよ。私も準備できました」

- ACK(確認):クライアント → サーバー「了解しました。始めましょう」

ステートフルインスペクション機能を持つファイアウォールは、この一連の流れが正しい順序で行われているかを監視しています。

もし、外部からいきなり「SYN+ACK」や「ACK」だけのパケットが飛んできた場合、どうなるでしょうか?静的フィルタリングなら、「ポートが開いているか」という条件だけで判断するため、設定次第では通してしまうかもしれません(ACKスキャンなどの偵察行為)。

しかし、ステートフルインスペクションなら、「おや? 私はこの通信の始まりである『SYN』を見ていないぞ。ステートテーブルにも載っていない。この通信は怪しい」と即座に判断し、破棄(Drop)することができます。

これにより、正規の手順を踏まない不正なパケットや、存在しないセッションを偽装しようとする攻撃を効果的に防ぐことができるのです。

UDP通信におけるステートフル検査

ここで鋭い方は疑問に思うかもしれません。「TCPには開始(SYN)や終了(FIN)のフラグがあるけど、UDPはどうするの?」と。DNSやDHCPなどで使われるUDPは「コネクションレス型」であり、接続開始の明確な合図がありません。

ステートフルインスペクションは、UDPに対しても「仮想的なセッション」を作って管理します。

UDPパケットがファイアウォールを通過すると、FWは「この送信元と宛先の間で通信が始まった」とみなし、タイマーをセットしてテーブルに登録します。一定時間内(例えば30秒以内)に戻りのパケットがあれば「同じセッション」とみなし、許可します。時間が経過すれば「セッション終了」とみなしてテーブルから削除します。

このように、プロトコルの特性に合わせて柔軟に対応できるのも、現代のファイアウォールの強みです。

静的vs動的:挙動の違いをシミュレーション

概念的な理解を深めるために、具体的なIPアドレスを使ったシミュレーションで両者の挙動を比較してみましょう。

Webサイト閲覧時の挙動比較

シナリオ:社内PC(IP: 192.168.1.10)から、インターネット上のWebサーバー(IP: 203.0.113.80)へWebアクセスする。

パケットフィルタリング(静的)の場合

管理者は、以下の2つのルールを慎重に書く必要があります。

ルール1(行き):

- 送信元: 192.168.1.10

- 宛先: 203.0.113.80

- 宛先ポート: 80(TCP)

- 動作: 許可

ルール2(帰り):

- 送信元: 203.0.113.80

- 送信元ポート: 80(TCP)

- 宛先: 192.168.1.10

- 宛先ポート: 1024-65535(全エフェメラルポート)

- 動作: 許可

リスク:ルール2を見てください。Webサーバーからの戻りとはいえ、社内PCのほぼすべてのポートに対して通信を許可してしまっています。もしWebサーバーが乗っ取られて攻撃踏み台にされた場合、社内PCの脆弱なポートを狙い撃ちされる危険性が残ります。

ステートフルインスペクション(動的)の場合

管理者は、たった1つのルールを書くだけで済みます。

ルール1(行き):

- 送信元: 192.168.1.10

- 宛先: 203.0.113.80

- 宛先ポート: 80(TCP)

- 動作: 許可

動作プロセス:

行きのパケット(SYN)が来たとき、ルール1にマッチするので許可します。同時に、ステートテーブルに「192.168.1.10と203.0.113.80がつながった」とメモします。帰りのパケット(SYN+ACK)が来たとき、ルール表(ACL)は見ません。ステートテーブルを見て「あ、さっきのメモにある通信の返事だ」と判断し、自動的に許可します。通信終了(FIN)を確認すると、メモを削除します。

メリット:設定がシンプルになり、人為的なミスが減ります。そして何より、戻り通信のための「開きっぱなしのポート」が存在しないため、セキュリティ強度が圧倒的に高くなります。

セキュリティポリシー設計の鉄則

ファイアウォールの種類に関わらず、設定(ポリシー)を考える際の鉄則があります。これは試験でも実務でも必ず問われる基本中の基本であり、ここを間違えると高価な機器もただの箱になってしまいます。

ホワイトリスト方式とブラックリスト方式

ファイアウォールの運用には二つの哲学があります。

ブラックリスト方式は、「これはダメ」「あれもダメ」と禁止リストを作り、それ以外をすべて許可する方式です。「怪しいやつ以外は通す」という性善説に基づいた考え方ですが、未知の脅威や新しい攻撃手法に対応できないため、セキュリティ対策としては不十分です。

ホワイトリスト方式は、「これだけは良い」と許可リストを作り、それ以外をすべて拒否する方式です。「安全だとわかっている業務に必要な通信以外は一切通さない」という性悪説(ゼロトラストに近い)に基づいた考え方です。

セキュリティの世界では、基本的にこのホワイトリスト方式を採用します。

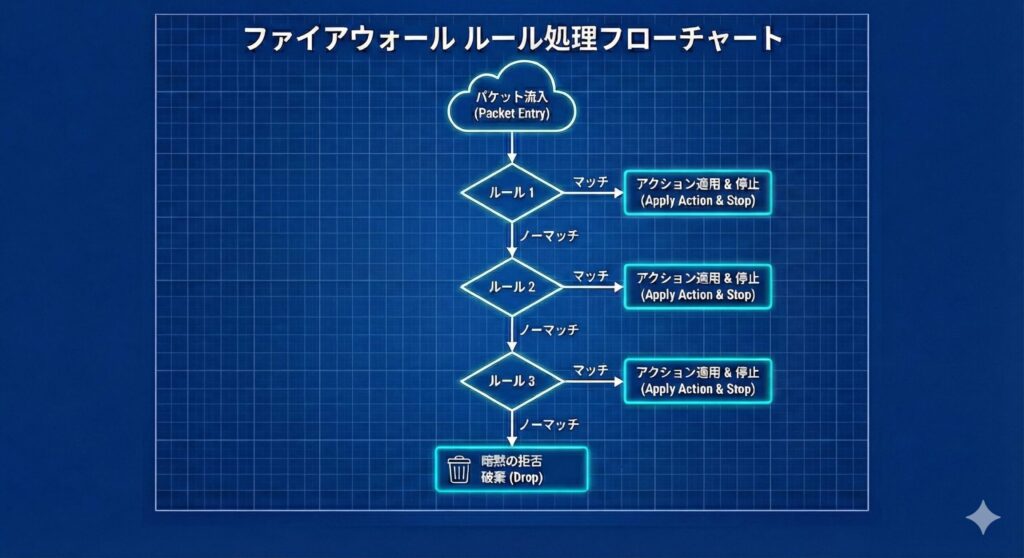

暗黙の拒否(Default Deny)の重要性

ホワイトリスト方式を実現するために不可欠な概念が、「暗黙の拒否(Implicit Deny)」です。

これは、ルールのリストの一番最後に、「上記以外のすべての通信を拒否する(Deny Any Any)」というルールが(画面上に見えていなくても)存在するという原則です。

多くのファイアウォール製品では、明示的に「許可」ルールを書かない限り、通信は通りません。この原則があるからこそ、管理者は「必要な通信」だけを記述すればよく、予期せぬ通信が勝手に通ることを防げるのです。逆に言えば、何か通信を通したいときは、必ず許可ルールを追加しなければならないということです。

ルールの評価順序と落とし穴

ファイアウォールのルールは、リストの上から順番に評価されます。そして、一度マッチしたら、それ以降のルールは無視されます(First Match方式)。

この順序が非常に重要です。設定ミスによるトラブルの多くは、この順序間違いによるものです。

例えば、「特定の悪いIPアドレス(A)からの攻撃を拒否したい」と考えたとします。

【間違った設定順序】

- すべてを許可

- IPアドレスAを拒否

- (暗黙の拒否)

この順序で書くとどうなるでしょうか? IPアドレスAからのパケットは、1行目の「すべてを許可」にマッチしてしまい、通過してしまいます。2行目は永遠に評価されません。

【正しい設定順序】

- IPアドレスAを拒否(例外的な拒否)

- 必要な通信(Webなど)を許可

- (暗黙の拒否)

定石としては、「具体的(個別)なルールを上に、一般的(包括的)なルールを下に書く」ことを心がけましょう。

試験対策と実務でのポイント

最後に、情報処理安全確保支援士試験や実務現場で役立つ視点を整理します。試験では単なる用語知識だけでなく、状況に応じた判断力が問われます。

ネットワーク構成図の読み解き方

試験の午後問題では、複雑なネットワーク構成図が出題されます。「PC」「DMZ上のWebサーバー」「内部LANのDBサーバー」などの配置を見て、ファイアウォールがどこにあり、どのような役割を期待されているかを確認しましょう。

インターネット ⇔ DMZでは、外部向けサービス(Webサーバーなど)へのアクセスを制御します。ここではHTTP(80)やHTTPS(443)だけを開けます。SSH(22)やRDP(3389)などがインターネットから直接開いている構成は、試験では「脆弱な設定」として指摘対象になります。

DMZ ⇔ 内部LAN(DBサーバーなど)では、WebサーバーからバックエンドのDBサーバーへの連携を制御します。ここでは特定のポート(MySQLなら3306、PostgreSQLなら5432など)だけを開けます。インターネットから内部LANへの直接アクセスは絶対に許可してはいけません。

このように、「誰が」「誰に」「何の目的で」通信するのかを整理し、必要な穴だけを開ける設計が求められます。記述式問題では、「なぜその設定が必要なのか(または不要なのか)」を問われることがありますが、「ステートフルインスペクション機能により、戻りの通信は自動的に許可されるため、明示的な許可ルールは不要である」といったフレーズは、解答の定型文として覚えておくと便利です。

トラブルシューティングの勘所

実務で「通信が繋がらない!」というトラブルが起きたとき、真っ先に疑うべきはファイアウォールです。

ログを確認することから始めます。まずはログを見ます。拒否(Deny/Drop)されたログが出ていないかを確認します。ログが出ていればFWの設定問題、出ていなければそもそもパケットが届いていない(ルーティングの問題など)可能性があります。

非対称ルーティング(Asymmetric Routing)にも注意が必要です。行きのパケットと帰りのパケットが異なる経路を通る場合、ステートフルインスペクションが誤動作することがあります。「行きはFW-Aを通ったが、帰りはFW-Bを通って帰ってきた」場合、FW-Bは「行きのパケット(SYN)」を見ていないため、突然来た戻りパケットを不正とみなして破棄してしまいます。これを防ぐためのネットワーク設計も、上級エンジニアの腕の見せ所です。

ファイアウォールで防げない攻撃

ファイアウォールは万能ではありません。許可されたポート(例えばWebアクセスの80番ポート)を通る通信の中身までは詳しく見ないのです。もし、Webアクセスに見せかけた攻撃(SQLインジェクションやクロスサイトスクリプティングなど)が来たら、ファイアウォールはそれを「正規のWebアクセス」として通してしまいます。

また、暗号化された通信(HTTPS)の中身をファイアウォールは解読できません。つまり、悪意のあるプログラムがHTTPS通信で外部と通信している場合、その中身を見て遮断することはできないのです。

さらに、内部からの攻撃や、正規のユーザーアカウントを乗っ取った攻撃に対しては、ファイアウォールはほぼ無力です。なぜなら、「正規の通信」として許可されたルートを通ってくるからです。

これらの弱点を補うために、次世代ファイアウォール(NGFW)、IPS/IDS、WAF(Web Application Firewall)、EDR(Endpoint Detection and Response)といった、より高度なセキュリティ機器やソリューションが必要になるのです。

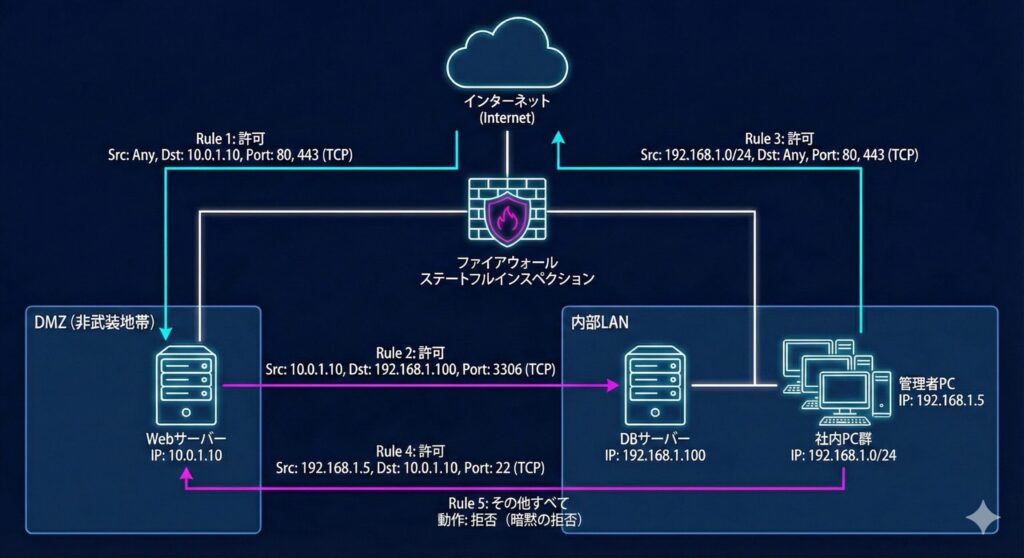

実践的なファイアウォール設定例

理論だけでなく、実際の設定例を見ておくことで理解が深まります。ここでは、典型的な企業ネットワークでのファイアウォール設定を見てみましょう。

DMZ構成における設定例

ネットワーク構成:

- インターネット

- ファイアウォール

- DMZ(非武装地帯):Webサーバー(IP: 10.0.1.10)

- 内部LAN:DBサーバー(IP: 192.168.1.100)、社内PC群(IP: 192.168.1.0/24)

設定すべきルール(ステートフルインスペクション前提):

1. インターネット → DMZ(Webサーバー)

- 送信元: Any

- 宛先: 10.0.1.10

- 宛先ポート: 80, 443(TCP)

- 動作: 許可

- 理由: 外部からのWeb閲覧を受け付ける

2. DMZ(Webサーバー)→ 内部LAN(DBサーバー)

- 送信元: 10.0.1.10

- 宛先: 192.168.1.100

- 宛先ポート: 3306(TCP、MySQL)

- 動作: 許可

- 理由: Webサーバーからデータベースへの問い合わせ

3. 内部LAN(社内PC)→ インターネット

- 送信元: 192.168.1.0/24

- 宛先: Any

- 宛先ポート: 80, 443(TCP)

- 動作: 許可

- 理由: 社内からのWeb閲覧

4. 内部LAN(管理者PC)→ DMZ(Webサーバー)

- 送信元: 192.168.1.5(管理者PCのみ)

- 宛先: 10.0.1.10

- 宛先ポート: 22(TCP、SSH)

- 動作: 許可

- 理由: サーバー管理のためのSSH接続

5. その他すべて

- 動作: 拒否(暗黙の拒否)

この設定のポイントは、「最小権限の原則」に基づいていることです。必要最小限の通信のみを許可し、それ以外はすべて遮断します。特に、インターネットから内部LANへの直接通信は一切許可していない点に注目してください。

セキュリティ強度を高める追加設定

基本的なルール設定に加えて、以下のような追加設定を行うことで、セキュリティ強度をさらに高めることができます。

時間ベースのアクセス制御を導入することで、業務時間外のアクセスを制限できます。例えば、社内PCからのインターネットアクセスを平日9時〜18時のみに制限するといった設定が可能です。

地理的制限(Geo-blocking)も有効です。日本国内向けのサービスであれば、海外からのアクセスを一律遮断することで、海外からの攻撃の大部分を防ぐことができます。

レート制限(Rate Limiting)を設定することで、短時間に大量の接続を試みる攻撃(ブルートフォース攻撃など)を検知・遮断できます。

ログの定期確認と異常検知も重要です。ファイアウォールが記録する拒否ログを定期的に確認し、不審なアクセス試行のパターンを見つけることで、攻撃の兆候を早期に発見できます。

ファイアウォールの限界を知る

ファイアウォールは強力な防御手段ですが、万能ではありません。その限界を正しく理解することが、セキュリティエンジニアとして成長する上で重要です。

アプリケーション層の攻撃は防げない

前述の通り、ファイアウォールは主にL3(ネットワーク層)とL4(トランスポート層)で動作します。つまり、L7(アプリケーション層)で行われる攻撃、例えばSQLインジェクション、クロスサイトスクリプティング(XSS)、ディレクトリトラバーサルなどは、ファイアウォールでは検知できません。

これらの攻撃は、「正規のHTTP通信」として80番や443番ポートを通ってくるため、ファイアウォールは「許可されたWeb通信だ」と判断して通してしまうのです。

暗号化通信の中身は見えない

HTTPS通信が標準となった現代において、ほとんどの通信は暗号化されています。ファイアウォールは、この暗号化された通信の中身を見ることができません。

つまり、マルウェアがHTTPS通信で外部の指令サーバー(C&Cサーバー)と通信していても、ファイアウォールはそれを検知できないのです。

この問題に対処するには、SSL/TLS復号化機能を持つファイアウォールや、プロキシサーバーを経由させて通信内容を検査する必要があります。ただし、これにはプライバシーや法的な問題も絡んでくるため、慎重な運用が求められます。

内部からの脅威には無力

ファイアウォールは、主に外部からの脅威を防ぐための装置です。すでに内部に侵入してしまった攻撃者や、内部の悪意のあるユーザーによる攻撃に対しては、ほとんど効果がありません。

例えば、社員のPCがマルウェアに感染して、内部ネットワーク内で横展開(ラテラルムーブメント)を行う場合、ファイアウォールは関与できません。なぜなら、すべて「内部の正規の通信」として行われるからです。

このような脅威に対処するには、内部ネットワークのセグメント分割、ゼロトラストアーキテクチャの導入、EDR(Endpoint Detection and Response)などの補完的なセキュリティ対策が必要になります。

パケットフィルタリングとステートフルインスペクション完全理解ドリル

ファイアウォールの仕組みは、ネットワークセキュリティの基礎にして最重要項目です。特に「戻りパケットの処理」や「5タプルの理解」は、試験の午前問題・午後問題問わず頻出のテーマです。 ここまでの解説記事で学んだ知識をベースに、本試験レベルの知識を問う確認問題を作成しました。解説には、なぜその選択肢が正解(または不正解)なのかの根拠も詳しく記載しています。 あやふやな知識を確実なものにするために、ぜひ全問正解できるまで繰り返し挑戦してください。

まとめ:ファイアウォールの本質を理解する

ファイアウォールは、ネットワークセキュリティの基本にして奥義です。今回解説した内容を振り返りましょう。

パケットフィルタリング(静的)は、宛名(ヘッダ)だけを見るシンプルな方式です。処理が高速で実装が容易ですが、戻りパケットの設定が複雑で、セキュリティホールができやすいという弱点があります。

ステートフルインスペクション(動的)は、通信の状態(文脈)を記憶し、セッションとして管理する方式です。戻りパケットを自動的に許可することで、高いセキュリティ強度と管理のしやすさを両立します。現代のファイアウォールのほとんどがこの方式を採用しています。

基本原則として、必要なものだけを通す「ホワイトリスト方式」と、最後に待ち構える「暗黙の拒否」を徹底することが重要です。

ルールの順序は上から順に評価され、マッチしたら終わります。細かい(具体的な)ルールほど上に書くことを忘れないでください。

私たちが普段、安全にWebサイトを見たり、チャットツールを使ったりできるのは、この賢い「門番」たちが、秒間数千、数万という膨大なパケットの一つ一つに対して、瞬時に「通してよし!」「お前はダメだ!」と判断を下し続けているおかげです。

しかし、ファイアウォールにも限界があります。許可されたポート(例えばWebアクセスの80番ポート)を通る通信の中身までは詳しく見ないため、アプリケーション層の攻撃は防げません。

次のステップとして、このファイアウォール(L3/L4)でも防げない攻撃、つまりWebアプリケーションの脆弱性を突く攻撃から守るための専用の盾、「WAF(Web Application Firewall)」について学ぶことをお勧めします。L3/L4の防御から、L7(アプリケーション層)の防御へと、セキュリティの知識をステップアップしていきましょう。

次のアクション

理論を学んだら、実際に手を動かすことが重要です。ご自身のPC(Windows Defenderファイアウォールなど)や自宅ルーターのファイアウォール設定画面を、一度でいいので開いてみてください。

「インバウンド(受信)」「アウトバウンド(送信)」という項目があるはずです。デフォルトでどのような通信が許可・拒否されているかを確認するだけで、今回の知識が実感を伴って定着するはずです。

また、Wiresharkなどのパケットキャプチャツールを使って、実際の通信を覗いてみるのも非常に勉強になります。TCPの3ウェイハンドシェイクが実際に行われている様子を目で見ることで、ステートフルインスペクションの仕組みがより深く理解できるでしょう。

「百聞は一見に如かず」、実際の画面や通信を見ることが、試験合格への近道であり、実務で活躍できるエンジニアへの第一歩です。