ある日突然、社内のパソコンが一斉に動かなくなったり、顧客情報流出の疑いを指摘されたりしたら、あなたはどう動きますか?

現代のIT社会において、「サイバー攻撃を完全に防ぐ」ことは現実的に不可能と言われています。どんなに強固な壁を築いても、攻撃者はわずかな隙間を見つけて侵入してきます。そのため、現在のセキュリティ対策では、「侵入されることを前提」とし、被害が発生した際にいかに迅速に対応して損害を最小限に抑えるかという「インシデントレスポンス(事故対応)」が極めて重要視されています。

システム運用やセキュリティ担当者にとって、この対応手順が頭に入っているかどうかが、企業の存続を左右すると言っても過言ではありません。

本記事では、世界的なセキュリティ基準(NISTやSANSなど)で定義されているインシデントレスポンスの基本フローである**「検知・封じ込め・根絶・復旧」**のプロセスについて、現場で必要となる判断基準や具体的なアクションを交えて徹底的に解説します。

インシデントレスポンスとは?「防御」から「対応」へのシフト

インシデントレスポンスとは、ウイルス感染、不正アクセス、情報漏えい、Webサイトの改ざんといった「セキュリティインシデント」が発生した際に、組織として行う一連の対応活動のことを指します。消防署が火災発生時に消火活動を行い、原因を調査し、再発防止策を講じるのと全く同じ図式です。

「サイバーレジリエンス」という考え方

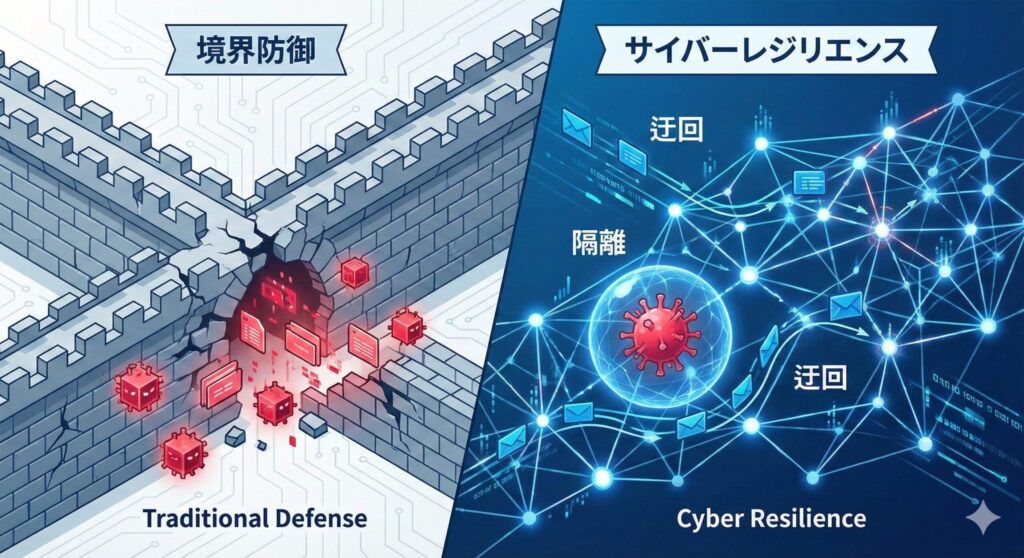

かつてのセキュリティ対策は、ファイアウォールやアンチウイルスソフトで「境界防御」を固め、侵入させないことに全力を注いでいました。しかし、クラウドサービスの普及やテレワークの拡大により「守るべき境界」が曖昧になり、さらに攻撃手法が高度化したことで、防御を突破されるケースが後を絶ちません。

そこで重要になってくるのが「サイバーレジリエンス(回復力)」という概念です。攻撃を受けてもシステムダウンを短時間に留め、ビジネスを継続・復旧させる能力を指します。インシデントレスポンスは、このレジリエンスを高めるための核心的なプロセスとなります。

NISTが定義するインシデントレスポンスの標準フロー

インシデントレスポンスの流れには、いくつかの標準的なフレームワークが存在します。最も代表的なのが、米国国立標準技術研究所(NIST)が発行する「SP800-61(コンピュータセキュリティインシデント対応ガイド)」です。

このガイドラインでは、対応プロセスを以下の4つのフェーズに分類しています:

- 準備(Preparation)

- 検知と分析(Detection and Analysis)

- 封じ込め・根絶・復旧(Containment, Eradication, and Recovery)

- 事後対応(Post-Incident Activity)

試験対策としても実務としても、この4つの流れを順序通りに理解し、各フェーズで「何を最優先すべきか」を把握しておくことが必須です。

フェーズ1:検知と分析(Detection and Analysis)

インシデント対応のトリガーとなるのが「検知」です。しかし、これが最も難しいフェーズでもあります。サイバー攻撃者は平均して数ヶ月間、誰にも気づかれずにネットワーク内に潜伏することもあるからです。

インシデント検知のための主な情報源

インシデントを検知するきっかけは多岐にわたります:

- セキュリティ機器のアラート:ファイアウォール、IDS/IPS(侵入検知・防御システム)、アンチウイルスソフトからの警告

- ログの異常:サーバーやネットワーク機器のログに見られる不審な通信、深夜の大量データ送信、管理者権限の不正利用など

- ユーザーからの通報:「パソコンの動作が極端に重い」「身代金を要求する画面が表示された」「不審なメールを開いてしまった」といった現場からの報告

- 外部からの指摘:クレジットカード会社からの不正利用連絡や、セキュリティ専門機関(JPCERT/CCなど)からの通知

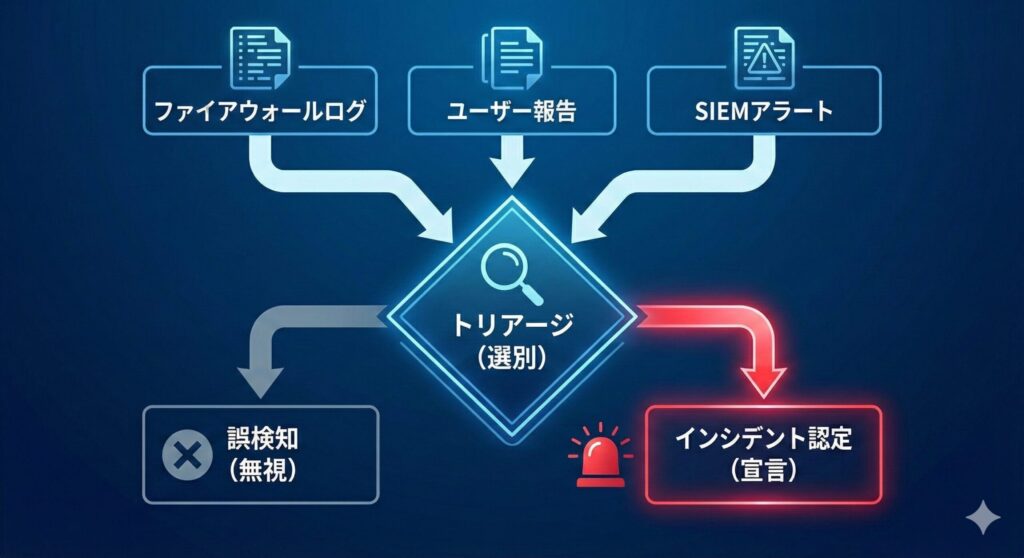

アラートの選別(トリアージ)が重要な理由

セキュリティ監視センター(SOC)や運用担当者の元には、日々大量のアラートが届きます。その中には、実際には攻撃ではない「誤検知(フォールスポジティブ)」も多く含まれています。

全てのアラートに全力で対応することはリソース的に不可能です。そのため、届いたアラートが本当に脅威なのか、緊急度はどの程度かを判断する「トリアージ(選別)」が必要になります。

トリアージで確認すべき3つのポイント:

- 影響範囲の特定:どのサーバー、どの端末が影響を受けているか

- 情報の重要度:その端末には顧客情報や機密情報が含まれているか

- 攻撃の進行度:すでに侵入されているのか、スキャン(偵察)段階なのか

この分析フェーズで「これはインシデントである」と確定判断を下した瞬間から、組織は緊急時モード(CSIRT等の出動)へと切り替わります。

最新の検知技術:EDRとSIEMの活用

従来のアンチウイルスソフトは「既知のマルウェア」をパターンマッチングで検知していましたが、未知の攻撃やファイルレス攻撃(ファイルを作らずメモリ上で実行される攻撃)には無力な場合があります。

そこで現在主流になっているのがEDR(Endpoint Detection and Response)です。PCやサーバー(エンドポイント)の挙動を常に記録・監視し、「不審な動き」を検知します。例えば、「Wordファイルを開いただけなのに、PowerShellが裏で起動し、外部サーバーと通信を始めた」といった異常な振る舞いを即座に検知できます。

また、社内のあらゆる機器(ファイアウォール、プロキシ、ADサーバー、EDRなど)のログを一箇所に集め、相関分析を行うSIEM(Security Information and Event Management)の重要性も増しています。「プロキシのログ」だけでは分からなかった攻撃も、「ADのログイン失敗履歴」と「深夜の大量データ送信」を組み合わせることで、「アカウント乗っ取りによる内部不正」として検知できるようになります。

フェーズ2:封じ込め(Containment)

インシデント発生が確定したら、次に行うべきは「止血」です。被害がこれ以上拡大しないようにシステムをコントロール下に置くことを「封じ込め」と呼びます。このフェーズは、時間との勝負であり、かつ最も冷静な判断が求められる場面です。

短期的な封じ込めと長期的な封じ込め

封じ込めには、即効性を重視した対応と、業務への影響を考慮した対応の2段階があります。

短期的な封じ込めでは、攻撃の拡散を防ぐことが最優先です:

- 感染したPCをネットワークから切り離す(LANケーブルを抜く、無線LANをオフにする)

- 不正通信を行っているサーバーの通信ポートを遮断する

- 攻撃者のC&Cサーバー(指令サーバー)との通信をファイアウォールでブロックする

長期的な封じ込めでは、システムを稼働させながら、根本解決までの時間を稼ぐための措置を実施します:

- 暫定的なパッチ(修正プログラム)の適用

- パスワードの強制リセット

- アクセス制御の強化

封じ込め時のネットワーク分離手法

封じ込めにおいて「ネットワークからの切り離し」は基本ですが、最近のネットワーク環境は複雑化しています。

- VLANによる論理隔離:物理的にケーブルを抜くことが難しいデータセンターやクラウド環境では、SDN(Software Defined Networking)技術やVLAN設定変更により、感染端末を「検疫ネットワーク」へ隔離する手法がとられます

- アカウントの無効化:ランサムウェアなどでは、特権ID(管理者権限)が乗っ取られ、攻撃に使われるケースが多くあります。端末の隔離と同時に、侵害された疑いのあるActive Directoryアカウントを一時的に無効化(Disabled)することも、重要な封じ込め策の一つです

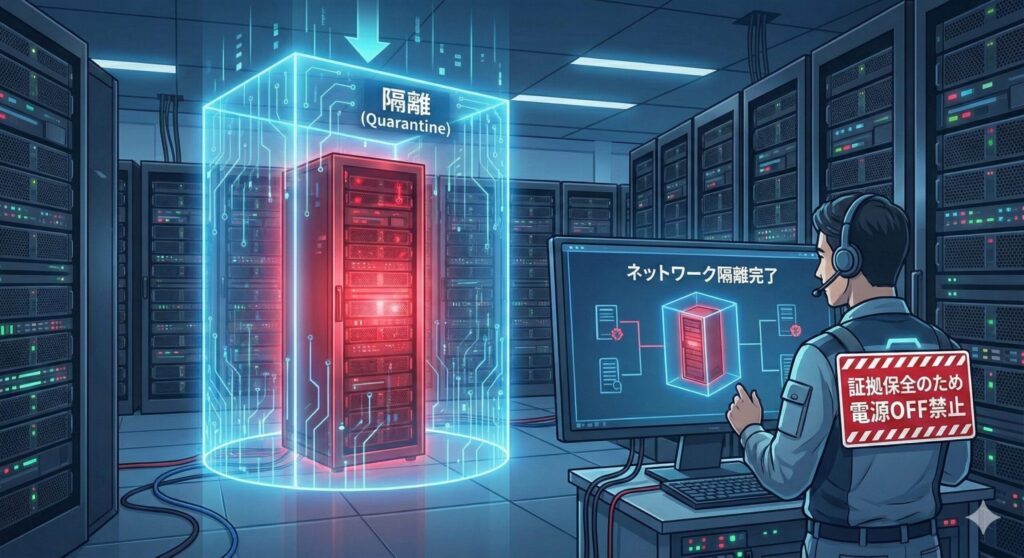

重要な注意点:証拠保全か、復旧か

ここで非常に重要なジレンマが発生します。慌てて「感染したPCの電源を落としてしまう」ことです。

多くのマルウェアはメモリ上に展開されており、電源を切るとその痕跡(証拠)が消えてしまいます。もし、法的な対応や詳細な原因究明(フォレンジック)を行う予定がある場合は、電源を切らずにネットワークから隔離する(論理的な隔離)必要があります。

一方で、ランサムウェアのようにHDD全体を暗号化していく攻撃の場合は、一刻も早く電源を落とすことが被害軽減につながる場合もあります。

この「証拠保全を優先するか、被害拡大防止を優先するか」の判断基準を、平時のうちにポリシーとして決めておくことが重要です。

フェーズ3:根絶(Eradication)

封じ込めに成功し、被害の拡大が止まったら、次はシステムから脅威を完全に取り除く「根絶」フェーズに入ります。ここでは、原因の除去と再発防止のための修正を行います。

根本原因の特定と排除

単にウイルス対策ソフトで検知されたマルウェアを削除するだけでは不十分です。「なぜ感染したのか?」という侵入経路を特定しなければ、すぐにまた同じ穴から侵入されてしまいます。

根絶フェーズで実施すべき主な作業:

- マルウェアの駆除:全ての感染端末から悪意あるファイルを削除

- バックドアの発見と削除:攻撃者が次回侵入するために設置した「裏口(バックドア)」がないか、不明なユーザーアカウントや不審なタスクスケジューラを確認し、削除

- 脆弱性の修正:侵入の原因となったOSやアプリケーションの脆弱性にパッチを適用。また、設定ミス(弱いパスワード、公開すべきでないポートの開放など)を修正

デジタルフォレンジックによる徹底調査

根絶を確実にするためには、「何が起きたか」を正確に知る必要があります。ここで登場するのがデジタルフォレンジックです。

- ディスクフォレンジック:HDDなどの記憶媒体を保全・解析し、削除されたファイルの復元や、マルウェアの実体特定を行う

- メモリフォレンジック:揮発性メモリ(RAM)の内容を解析し、実行中のプロセスやネットワーク接続状況、メモリ上にしか存在しないマルウェアを特定

- ネットワークフォレンジック:パケットキャプチャデータなどを解析し、どのような通信が行われ、どのようなデータが流出したかを特定

これらの調査結果をもとに、「このIPアドレスからの通信を全てブロックする」「このハッシュ値を持つファイルを全社一斉に削除する」といった、具体的かつ効果的な根絶策を実行に移します。

クリーンアップの徹底:再インストールも選択肢

根絶フェーズでは、「本当にすべて消えたのか?」という疑いを持つことが大切です。高度な攻撃者は、正規のツール(PowerShellなど)を悪用したり、システムファイルに偽装したりして潜伏します。

場合によっては、システムの一部修正ではなく、OSの再インストール(初期化)や、バックアップからのリストアを選択する方が、安全かつ確実なケースも多々あります。特にルートキットと呼ばれる深層に潜むマルウェアの場合、完全な駆除は困難だからです。

フェーズ4:復旧(Recovery)

脅威が取り除かれたクリーンなシステムを、通常の業務状態に戻すのが「復旧」フェーズです。ここでは「いつ、どのように再開するか」という経営的な判断も関わってきます。

段階的なサービスの再開プロセス

システムを一気に全開にするのではなく、慎重に段階を踏んで再開します:

- リストア:クリーンなバックアップデータからシステムを復元。この際、バックアップデータ自体が汚染されていないかの確認が必要

- テスト稼働:限定されたユーザーやネットワーク内でのみシステムを動かし、正常に動作するか、再び攻撃を受けないかを確認

- 監視強化:復旧直後は、攻撃者が「出戻り」を狙ってくる可能性が高い時期。通常時よりもログ監視のレベルを上げ、不審な挙動がないか厳重にチェック(例:SOCによる24時間監視の強化)

- 完全再開:安全性が確認された段階で、一般ユーザーへのサービス提供を再開

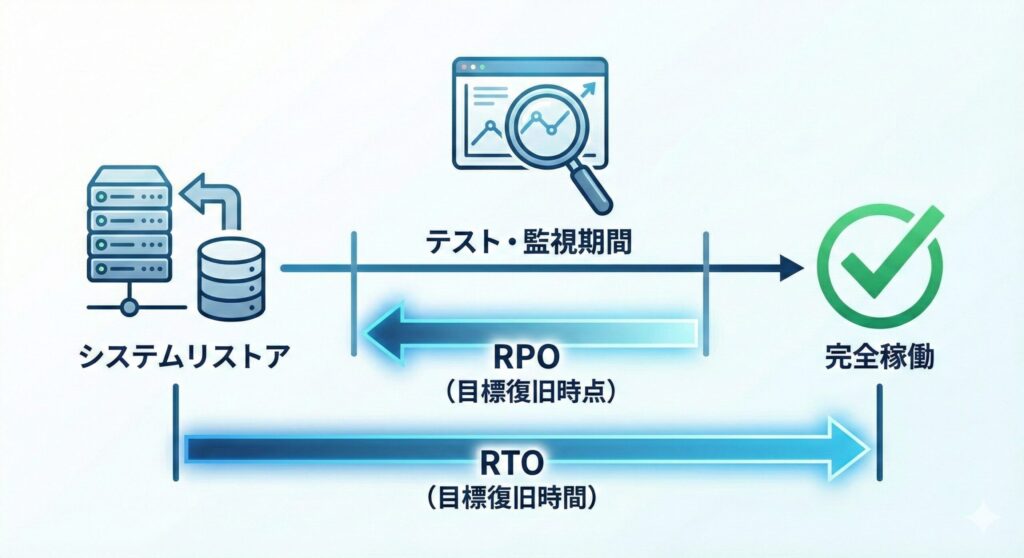

復旧目標指標(RPOとRTO)

復旧においては、以下の2つの指標が重要になります:

- RPO(Recovery Point Objective:目標復旧時点):「いつの時点のデータまで戻せればよいか」。例えば、昨日の夜のバックアップまで戻れば許容範囲なのか、1分前のデータが必要なのか

- RTO(Recovery Time Objective:目標復旧時間):「いつまでに復旧させる必要があるか」。停止が許される限界の時間

これらはインシデントが起きてから決めるものではなく、BCP(事業継続計画)として事前に定めておくべき事項です。

バックアップ戦略の重要性:3-2-1ルール

ランサムウェア対策として、バックアップの重要性が再認識されています。しかし、攻撃者は「バックアップデータそのもの」も暗号化・破壊しようとします。

そこで重要になるのが、バックアップの3-2-1ルールです:

- 3つのデータコピーを持つ(本番データ + バックアップ2つ)

- 2つの異なる媒体に保存する(ディスク、テープ、クラウドなど)

- 1つは遠隔地(オフサイト)に保管する

さらに最近では、イミュータブル(変更不可)バックアップが注目されています。一度書き込んだら一定期間は削除も上書きもできない設定にすることで、管理者権限を奪った攻撃者であってもバックアップを破壊できないようにする仕組みです。復旧フェーズを成功させるためには、平時のバックアップ戦略が生命線となります。

事後対応(Post-Incident Activity):失敗を糧にする

システムが復旧し、業務が再開されると、現場は「あぁ、終わった」と安堵して通常業務に戻りたがります。しかし、インシデントレスポンスにおいて最も価値があるのは、実はこの事後対応フェーズです。

インシデント報告書の作成

一連の対応が終わってから2週間以内を目処に、「インシデント報告書」を作成します:

- 何が起きたのか(事実経過)

- 原因は何だったのか(根本原因)

- 対応は適切だったか(評価)

- 何が足りなかったのか(課題)

このレポートは、経営層への報告だけでなく、システム運用の改善計画書としての役割も持ちます。

教訓の活用(Lessons Learned)とPDCAサイクル

「なぜ防げなかったのか」だけでなく、「対応のこの部分で時間がかかりすぎた」「連絡網が機能しなかった」といった反省点を洗い出します。

インシデント対応のプロセスは、一度決めたら終わりの静的なものではありません。実際のインシデント対応で得た教訓をもとに、プレイブック(対応手順書)を更新し、組織の対応能力をレベルアップさせる。このPDCAサイクルを回すことこそが、組織のセキュリティ強度を高める唯一の道です。

法的・社会的責任への対応

インシデントレスポンスは技術的な問題だけではありません。特に個人情報保護法やGDPR(EU一般データ保護規則)などの法規制への対応が求められます。

- 個人情報保護委員会への報告:個人情報の漏えい等が発生した場合、速やかに(原則3〜5日以内)、そして確報(30日または60日以内)を報告する義務がある

- 被害者への通知:漏えいした可能性のある本人への通知も義務化されている

これらを怠ると、法的なペナルティだけでなく、企業の社会的信用の失墜(レピュテーションリスク)につながります。広報や法務と連携し、「隠蔽せず、誠実に、迅速に」情報を開示することが、結果として企業を守ることになります。

インシデントレスポンスを成功させるための3つのポイント

ここまで4つのフェーズを見てきましたが、これらをスムーズに実行するために、平時から意識すべきポイントを整理します。

1. 役割分担の明確化(CSIRTの構築)

インシデント発生時に「誰がリーダーか」「誰が広報担当か」「誰が技術調査をするか」が決まっていないと、現場は混乱します。これを組織化したのがCSIRT(Computer Security Incident Response Team)です。

専任の組織を作るのが難しい場合でも、兼任でメンバーを選出し、緊急時の役割を決めておく必要があります。

2. コミュニケーションルートの確立

技術的な対応だけでなく、法務部、広報部、経営層、そして外部ベンダーや警察、監督官庁との連携も必要になります。「誰に、どのタイミングで、どのような手段で」連絡するかのフロー図(連絡網)を用意しておきましょう。

また、社内のメールシステム自体が使えなくなる(侵害される)可能性を考慮し、代替の連絡手段(チャットツールや緊急用携帯電話など)を確保しておくことも重要です。

3. 定期的な訓練の実施

手順書を作っただけでは、いざという時に体は動きません。避難訓練と同様に、インシデント対応訓練が必要です。

机上でシナリオを辿る「机上訓練」や、実際に疑似攻撃を行って検知・対応を確認する「実動訓練」を定期的に実施し、手順書の不備を見つけ出します。

インシデント対応の「型」を身につける意義

ここまで詳細に解説してきましたが、最後に改めてお伝えしたいのは、「型(フレームワーク)」を身につけることの意義です。

武道やスポーツと同じで、基本の型が身についていないと、応用動作はできません。インシデントという有事の際は、誰もがパニックになります。普段は優秀なエンジニアでも、焦りからコマンドを打ち間違えたり、連絡を忘れたりします。

そんな時、「次は封じ込めだ」「次は根絶だ」というロードマップ(型)が頭にあれば、思考停止に陥ることなく、次の一歩を踏み出すことができます。

このブログ記事で紹介した「検知・封じ込め・根絶・復旧」の流れを、ぜひあなたの「型」としてインストールしてください。そして、日々の学習や業務の中で、各フェーズの解像度を高めていってください。それが、あなた自身と、あなたの守るべき組織を救う力になるはずです。

情報処理安全確保支援士試験での出題ポイント

今回の内容は、情報処理安全確保支援士試験においても「午後問題」の長文読解で頻出のテーマです。試験では、具体的な事例(トラブルシューティング)の文章を読み、以下のような問われ方をします:

- 「この時の対応は、インシデントレスポンスのどのフェーズにあたるか?」

- 「なぜこの時、LANケーブルを抜いてはいけなかったのか?」

- 「RPOとRTOを考慮した場合、どのバックアップ方式が適切か?」

本記事の知識をベースに過去問に取り組むことで、単なる暗記ではなく、実務に即した深い理解が得られるでしょう。

各フェーズで「なぜその行動が必要なのか」「どんな判断基準があるのか」を理解することが、試験突破のカギとなります。

【全10問】サイバー攻撃時の初動対応「インシデントレスポンス」理解度チェック

記事で解説したインシデントレスポンスの4つのフェーズ(検知・封じ込め・根絶・復旧)や、現場で求められる判断基準について、練習問題形式で確認してみましょう。 「なんとなく分かったつもり」になっていないか、具体的なシチュエーションや用語の定義を通して振り返ります。全10問、クリックですぐに解説が表示されますので、知識の定着にお役立てください。

まとめ:準備なきところに、適切な対応なし

インシデントレスポンスは、単なる技術的なトラブルシューティングではありません。組織の危機管理能力そのものです。

「検知・封じ込め・根絶・復旧」という4つのフローは、暗記するためのものではなく、混乱した現場で冷静な判断を下すための羅針盤です。攻撃者は常に新しい手口で攻めてきますが、この基本的な対応フレームワークは大きく変わりません。

重要なのは、インシデントが起きていない「平時」にこそ、これらのフローが機能するかどうかを確認し、準備をしておくことです。

「うちは狙われないだろう」という正常性バイアスを捨て、「今日、これから攻撃を受けるかもしれない」という意識で、自組織のインシデント対応計画(IRP)を一度見直してみてはいかがでしょうか。

次回の記事では、インシデント対応を行う際に証拠を保全するための技術「フォレンジックの基礎」について、より掘り下げて解説していきます。お楽しみに。