近年、スマート家電や産業用センサーなど、私たちの身の回りには膨大な数のIoTデバイスが溢れています。利便性が向上する一方で、これらのデバイスはサイバー攻撃の格好の標的となっており、その対策は急務です。実際、2016年のMirai攻撃では、脆弱なIoTデバイスが大規模なDDoS攻撃の踏み台として悪用され、インターネットインフラに甚大な被害をもたらしました。

情報処理安全確保支援士(SC)試験においても、IoTセキュリティは避けて通れない頻出かつ重要なテーマとなっています。本記事では、IoTデバイス特有の制約や環境を理解した上で、安全な運用を実現するための3大柱である「機器認証」「ファームウェア(FW)更新」「物理対策」を中心に、その仕組みと具体的な防御策を深掘りして解説します。一度読めば、IoTセキュリティの全体像と重要ポイントが掴めるはずです。

IoTデバイスを厳密に識別する「機器認証」の重要性

IoTシステムにおいて、「正規のデバイスのみがネットワークに接続できる」状態を担保することは、セキュリティの第一歩です。しかし、PCやスマートフォンと異なり、IoTデバイスには計算能力やメモリ容量といった独自の制約が存在するため、従来の認証方式をそのまま適用できない場合があります。

機器認証の基本メカニズム

機器認証とは、接続を試みてきたデバイスが「許可された本物であること」を確認するプロセスです。一般的な認証方法には以下の3つがあります。

- ID/パスワード認証: 最も単純な方法ですが、管理が煩雑になりがちです。

- MACアドレス認証: デバイス固有の物理アドレスを利用しますが、偽装(スプーフィング)されるリスクがあります。

- デジタル証明書認証: 公開鍵暗号基盤(PKI)を用い、デバイスごとに発行された証明書で厳密に本人確認を行います。最も強固な手法です。

特に重要視されるのが、デバイスとサーバーが互いに証明書を提示し合う「相互認証(Mutual Authentication)」です。これにより、なりすましによる不正接続を強力に防ぐことが可能になります。

ID/パスワード認証の限界とリスク

多くの安価なIoTデバイスでは、出荷時の初期IDとパスワード(例:admin/admin)がそのまま使われ続けているケースが少なくありません。過去には「Mirai」などのマルウェアがこの脆弱性を突き、世界中のWebカメラやルーターに感染し、大規模な踏み台攻撃(DDoS攻撃)を引き起こす原因となりました。

そのため、現在では以下の対策が設計段階からの必須要件(Security by Design)となっています。

- 初期パスワードの強制変更機能の実装

- 出荷時にデバイスごとに異なるユニークなパスワードを割り当て、筐体にラベル貼付

- パスワードポリシーの実装(最低文字数、複雑性要件)

これらの対策により、デフォルトクレデンシャルを狙った攻撃を効果的に防ぐことができます。

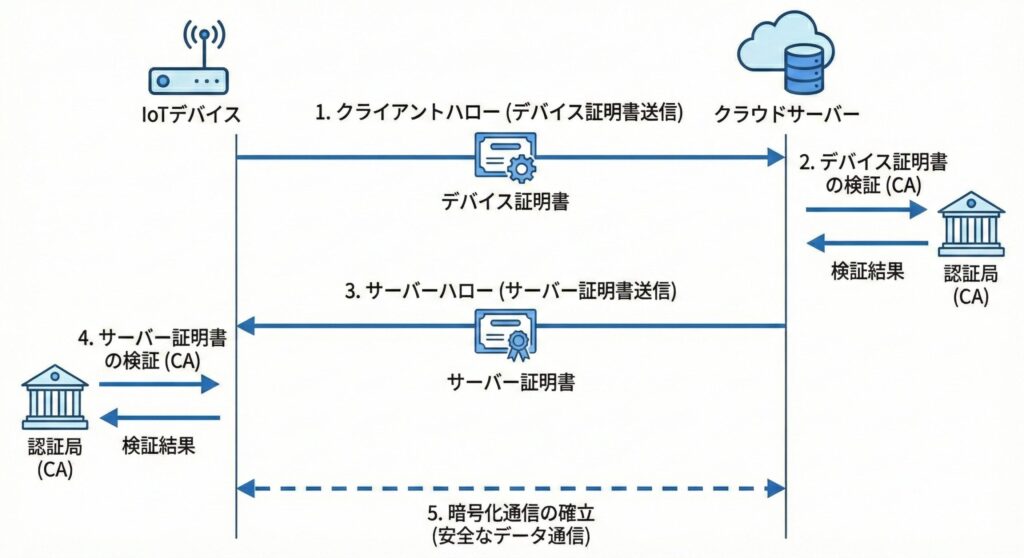

PKIを用いた相互TLS(mTLS)の仕組み

より高度なセキュリティが求められる産業用IoTや医療機器などでは、デバイスに個別のデジタル証明書(クライアント証明書)を組み込みます。

接続時、サーバー側がデバイスの証明書を検証するだけでなく、デバイス側も接続先サーバーが本物であることを証明書で確認します。これを「相互TLS(mTLS)」と呼びます。

mTLS認証の流れ:

- IoTデバイスがサーバーへ接続要求を送信

- サーバーが自身の証明書をデバイスに提示

- デバイスがCA(認証局)の公開鍵でサーバー証明書を検証

- デバイスが自身のクライアント証明書をサーバーに提示

- サーバーがクライアント証明書を検証

- 両者の認証が成功した場合のみ、暗号化通信を確立

この手法では、通信経路の暗号化と接続相手の真正性確保を同時に行えるため、中間者攻撃(Man-in-the-Middle)によるデータの盗聴や改ざんのリスクを大幅に低減できます。

安全な運用の要「ファームウェア(FW)更新」とOTA

IoTデバイスは一度設置されると、数年、時には十数年にわたって稼働し続けます。その長い運用期間中に発見される新たな脆弱性に対処するためには、ソフトウェアの更新(ファームウェアアップデート)が欠かせません。

遠隔更新技術「OTA(Over-The-Air)」

物理的にアクセスが困難な場所(高所、遠隔地、地中など)に設置されるIoTデバイスにとって、無線通信を利用して遠隔で更新を行う「OTA」は不可欠な機能です。OTAには以下の利点があります。

- 物理的な回収やメンテナンス要員の派遣が不要

- 複数デバイスへの一斉配信によるコスト削減

- 緊急のセキュリティパッチを迅速に適用可能

- 機能追加やバグ修正による製品価値の向上

しかし、このアップデートプロセス自体が攻撃の対象になるリスクも忘れてはいけません。攻撃者が悪意のあるファームウェアを配信した場合、デバイスを完全に制御下に置かれてしまいます。これを防ぐために、配布するファームウェアには必ず製造元による「デジタル署名」を付与し、デバイス側でその署名を検証する仕組みが必須です。

デジタル署名による真正性の保証

ファームウェアへのデジタル署名は、以下の脅威に対する防御策となります。

- 悪意あるファームウェアの配信: 偽の更新サーバーからのマルウェア配信を防止

- ダウングレード攻撃: 意図的に古いバージョンに戻して既知の脆弱性を悪用する攻撃を防止

- 更新パッケージの改ざん: 通信経路上での中間者攻撃による改ざんを検知

署名検証のプロセス:

- 製造元がファームウェアのハッシュ値を計算

- そのハッシュ値を秘密鍵で暗号化(署名生成)

- ファームウェアと署名をペアで配信

- デバイスが公開鍵で署名を復号し、ハッシュ値を取得

- 受信したファームウェアのハッシュ値を計算

- 両方のハッシュ値が一致すれば、ファームウェアは改ざんされていないと判断

検証に失敗した場合、デバイスは更新を拒否し、現在のファームウェアで動作を継続します。

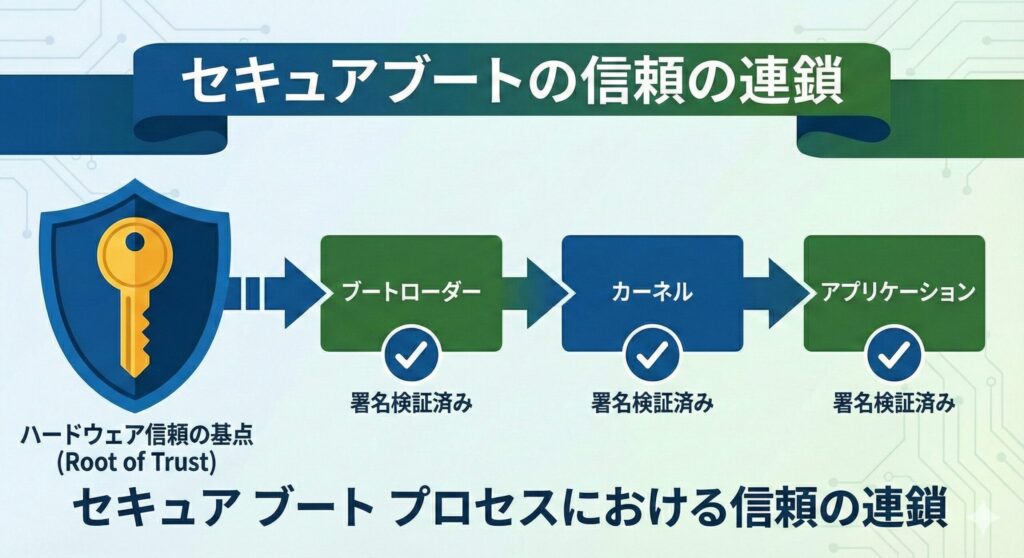

セキュアブートによる信頼性の確保

セキュアブートは、デバイスの起動時に実行されるソフトウェアが、改ざんされていない正当なものであるかを順次検証していく仕組みです。

セキュアブートの段階的検証:

- Bootloaderの検証: ハードウェア内のROM(書き換え不可能な領域)にある信頼の基点(Root of Trust)となる公開鍵を使い、最初に読み込まれるブートローダーの署名を検証します。

- OS/カーネルの検証: 検証されたブートローダーが、次に読み込むOSカーネルの署名を検証します。

- アプリケーションの検証: 以降、順次読み込まれるソフトウェアの検証を繰り返します。

この「信頼の連鎖(Chain of Trust)」により、起動プロセスに割り込む「ルートキット」などの攻撃を阻止します。信頼の連鎖が途切れた場合、デバイスは起動を停止し、不正なプログラムが実行されるのを未然に防ぎます。

更新失敗への対策とロールバック機能

アップデート中に電源が切れたり、ネットワークが遮断されたりすることで、デバイスが正常に起動しなくなる(レンガ化する)リスクがあります。遠隔地にあるデバイスがレンガ化すると、現地での復旧作業が必要となり莫大なコストがかかります。

これを防ぐため、多くのデバイスでは「A/Bシステム更新(デュアルバンク方式)」を採用しています。

A/Bシステムの動作原理:

- デバイスは2つのファームウェア領域(スロットAとスロットB)を持つ

- 現在動作中のスロット(例:スロットA)はそのまま保持

- 新しいファームウェアは別のスロット(スロットB)にダウンロード

- 書き込みと検証が完了してから、起動スロットをBに切り替え

- 起動に失敗した場合や不具合が検出された場合、自動的にスロットAに戻る(ロールバック)

この方式により、更新失敗時でもデバイスは以前の安定したバージョンで動作を継続でき、システムの可用性を高く維持できます。

盲点となりやすい「物理対策」とタンパー耐性

IoTデバイスは、鍵のかかった安全なサーバールームにあるPCとは異なります。屋外や公共の場所など、攻撃者が物理的に触れることができる環境に設置されることも多く、物理的な破壊や分解、データの抜き取りといった脅威に常にさらされています。

IoTデバイスが直面する物理的脅威

IoTデバイスは以下のような物理攻撃のリスクに晒されています。

- 筐体の解体とデバッグポートへのアクセスによる内部情報の抽出

- ストレージの取り出しと解析によるデータ読み出し

- サイドチャネル攻撃(消費電力や電磁波の変化から暗号鍵を推測)

- デバイスの盗難と時間をかけた解析

- 環境ストレス攻撃(異常な電圧や温度による誤動作の誘発)

これらの攻撃は、ネットワーク経由の攻撃と比べて技術的ハードルが高いものの、成功すれば深刻な被害をもたらします。

耐タンパー性(Tamper Resistance)の向上

「タンパー」とは「不正にいじる、改ざんする」という意味です。物理的な攻撃から内部の機密情報を守る能力を「耐タンパー性」と呼びます。

論理的耐タンパー性:

- コードの難読化:リバースエンジニアリングを困難にする

- アンチデバッグ技術:デバッガの接続を検知して動作を停止

- 実行時の整合性チェック:コードやデータの改ざんを検出

物理的耐タンパー性:

- 開封検知センサー:筐体が開けられたことを検知し、秘密情報を自動消去

- エポキシ樹脂によるICチップの封止:重要情報を扱うICチップの回路を特殊な樹脂で固めて物理的な解析を困難にする

- メッシュ層の実装:基板上の配線を多層化し、プローブ攻撃を防ぐ

- 自己破壊機構:不正なアクセスを検知すると、重要な回路を物理的に破壊

試験対策としては、この「物理的な侵害を検知・防御・遅延させる」という概念を確実に押さえておく必要があります。

ハードウェア・ルート・オブ・トラスト(RoT)

セキュリティの最も根本的な拠り所(Root of Trust)を、変更不可能なハードウェア(TPM: Trusted Platform ModuleやHSM: Hardware Security Moduleといった専用チップ)に持たせる考え方です。

暗号鍵や電子証明書といった最重要情報を、汎用のメインメモリやストレージではなく、セキュリティ専用の独立したチップ内に保管します。

ハードウェアRoTの機能:

- 暗号鍵の生成と安全な保管:鍵は専用チップ内に留まり、外部に出ない

- 暗号化・復号処理の実行:メインプロセッサを経由せず、専用チップ内で完結

- デジタル署名の生成:秘密鍵を使った署名処理を安全に実行

- 乱数生成:真性乱数生成器(TRNG)による高品質な乱数供給

- セキュアストレージ:認証情報や設定データの保護された保存領域

これにより、たとえOSの脆弱性が突かれて乗っ取られたとしても、秘密鍵そのものを外部に盗み出すことは極めて困難になります。

不要なインターフェースの無効化

開発段階で使用したデバッグ用の物理ポート(UARTやJTAGなど)が、製品出荷後も基板上に残っているケースがあります。攻撃者はここから直接デバイス内部にアクセスし、管理者権限の取得やファームウェアの吸い出しを試みます。

デバッグポートの保護策:

- 製造段階での物理的な除去:基板からコネクタやパッドを除去

- ヒューズによる無効化:ワンタイムプログラマブルヒューズで永久に無効化

- 認証付きデバッグ:パスワードや証明書がなければアクセス不可

- 機能レベルの制限:デバッグ機能を読み取り専用に制限

製品版ではこれらの物理ポートを完全に無効化することが、基本的な物理対策の一環となります。

サプライチェーンセキュリティ

物理セキュリティは、デバイス単体だけでなく、製造・流通・保守・廃棄の全段階で考慮すべきです。IoTデバイスのライフサイクル全体を通じた脅威に備える必要があります。

製造段階:

- 不正なコンポーネントや改ざんされた部品の混入防止

- 製造施設へのアクセス制限と監視カメラの設置

- 製造番号とシリアル番号の厳格な管理

- 信頼できるサプライヤーからの部品調達

輸送・保管段階:

- 改ざん防止シールや温度ロガーによる輸送中の監視

- セキュアな保管施設での在庫管理

- 配送経路の追跡とトレーサビリティの確保

運用・保守段階:

- 保守作業員の身元確認と作業ログの記録

- リモートメンテナンス時の多要素認証

- ファームウェア更新の正当性確認

廃棄段階:

- データの完全消去(物理的破壊を含む)

- 廃棄証明書の発行と記録保管

- リサイクル時の機密情報漏洩防止

サプライチェーン全体を通じたセキュリティ管理が、IoTシステムの真の信頼性を支えます。特に、製造工程での不正な改ざんは検知が困難なため、信頼できるサプライヤーとの関係構築が重要です。

IoTセキュリティの統合的アプローチ

ここまで解説した「機器認証」「ファームウェア更新」「物理対策」は、それぞれ独立した対策ではありません。これらは相互に補完し合い、多層防御(Defense in Depth)の思想に基づいた統合的なセキュリティシステムを形成します。

3つの対策の相互関係

機器認証 × ファームウェア更新:

mTLS認証により、ファームウェア配信サーバーとデバイスの双方が正当性を確認し合います。これにより、偽の更新サーバーからの悪意あるファームウェア配信を防ぎます。

ファームウェア更新 × 物理対策:

セキュアブートは、物理的に改ざんされたファームウェアの起動を防ぎます。デバイスが盗まれて不正なファームウェアを書き込まれても、署名検証により実行を拒否します。

物理対策 × 機器認証:

ハードウェアRoT内の秘密鍵を使った認証により、たとえデバイスが物理的に解析されても、認証情報の複製が極めて困難になります。

Security by Designの実践

セキュリティは後付けではなく、設計段階から組み込むべきです。具体的には以下の原則を製品開発に適用します。

- デフォルトでセキュアな設定(Secure by Default)

- 最小権限の原則(Principle of Least Privilege)

- 多層防御(Defense in Depth)

- フェイルセキュア(Fail Secure):障害時も安全な状態を維持

これらの原則に基づいた設計が、IoTエコシステム全体の信頼性を支える基盤となります。

セキュリティとユーザビリティのバランス

強固なセキュリティは、しばしば利便性を犠牲にします。しかし、使いにくいシステムはユーザーに回避され、結果的にセキュリティホールを生み出します。

バランスを取るための設計原則:

- 透明性の高いセキュリティ: ユーザーに負担をかけない自動化された認証プロセス

- 段階的なセキュリティレベル: 用途に応じた柔軟な設定(家庭用と産業用で異なる要件)

- 明確なフィードバック: セキュリティ状態を視覚的に表示(LED表示、アプリ通知など)

- 復旧手段の提供: 緊急時のリカバリープロセスを明確化(工場出荷状態へのリセットなど)

例えば、工場の生産設備のIoTでは高度な認証が必須ですが、家庭のスマート照明では簡便さも重視されるべきです。リスク評価に基づいた適切なセキュリティレベルの選択が重要です。

ゼロトラストアーキテクチャとIoT

近年注目されている「ゼロトラスト」の概念は、「境界内のデバイスでも信用しない」という原則です。従来の境界防御モデルでは、一度ネットワーク内に入れば信頼されましたが、IoT時代にはこの考え方は通用しません。

ゼロトラストをIoTに適用する際の要点:

- すべての通信を暗号化(社内ネットワークでも平文通信を許可しない)

- すべてのアクセスで認証を要求(デバイス認証+ユーザー認証の組み合わせ)

- 最小権限の原則を徹底(必要な機能・データへのアクセスのみ許可)

- 継続的な監視と異常検知(不審な通信パターンの検出と自動遮断)

- マイクロセグメンテーション(デバイス間の通信を細かく制御)

IoTデバイスは、一度認証されたら終わりではなく、常にその動作を監視し、異常があれば即座にアクセスを遮断する動的な管理が求められます。これにより、侵害されたデバイスが他のシステムに与える影響を最小限に抑えることができます。

情報処理安全確保支援士試験での出題傾向

IoTセキュリティは、情報処理安全確保支援士試験の午後問題で頻出のテーマです。特に以下の観点から出題されます。

よく問われるポイント

機器認証関連:

- デフォルトパスワードのリスクと対策(Mirai攻撃の事例)

- 相互TLS認証の仕組みとメリット

- 証明書の有効期限管理と更新プロセス

ファームウェア更新関連:

- デジタル署名の検証プロセス

- セキュアブートのChain of Trust

- ダウングレード攻撃への対策

- A/Bシステム更新とロールバック機能

物理対策関連:

- デバッグポートの脅威と無効化

- ハードウェアRoTの役割

- 耐タンパー性の設計

解答のコツ

試験では、「IoTデバイス特有の制約」を意識した解答が求められます。

- リソース制限(CPU、メモリ、電力)を考慮した現実的な対策

- 設置環境(屋外、工場、医療施設など)に応じたリスク評価

- ライフサイクル全体(開発、製造、運用、廃棄)を通じたセキュリティ

- 長期運用における脆弱性対応とメンテナンス性

また、「なぜその対策が必要か」という脅威モデルの理解と、「どのように実装するか」という技術的詳細の両面から説明できることが高得点につながります。特に、IoT特有の制約(リソース不足、設置環境、長期運用など)を考慮した正解の導き方に注目して復習しましょう。

実際の攻撃事例から学ぶ

IoTセキュリティの重要性を理解するには、実際に発生した攻撃事例を知ることが有効です。

Mirai攻撃(2016年):

- デフォルトパスワードを使用したWebカメラやルーターに感染

- 感染したデバイスがボットネットを形成

- DNSサービスプロバイダーDynへの大規模DDoS攻撃を実行

- Twitter、Netflix、Spotifyなど主要サービスが一時的にダウン

この事例から、ID/パスワード管理の重要性と、IoTデバイスが攻撃の踏み台として悪用されるリスクが明確になりました。

医療機器の脆弱性(2017年):

- 特定メーカーの心臓ペースメーカーに遠隔操作の脆弱性が発見

- 無線通信経由で不正なコマンドを送信できる可能性

- 人命に直結するため、全機器へのファームウェア更新が実施された

この事例は、IoTセキュリティが単なるデータ保護だけでなく、人命や社会インフラに直結する問題であることを示しています。

産業制御システムへの攻撃(Stuxnet, 2010年):

- イランの核施設の遠心分離機を標的としたマルウェア

- USBメモリ経由でエアギャップを越えて侵入

- 物理的な破壊を引き起こすサイバー攻撃の先駆け

産業用IoT(IIoT)では、物理的な被害や生産停止といった深刻な影響が発生する可能性があります。

リスク評価とセキュリティレベルの決定

すべてのIoTデバイスに最高レベルのセキュリティを実装することは、コストや性能の観点から現実的ではありません。適切なリスク評価に基づいて、必要十分なセキュリティレベルを決定することが重要です。

リスク評価の要素:

- 資産価値: デバイスが扱う情報の重要度(個人情報、企業機密、制御データなど)

- 脅威の蓋然性: 攻撃を受ける可能性の高さ(設置環境、ネットワーク露出度など)

- 脆弱性の深刻度: 既知の脆弱性の影響範囲と悪用の容易さ

- 影響度: 侵害された場合の被害規模(金銭的損失、人命リスク、社会的影響など)

セキュリティレベルの例:

- Lowレベル: 家庭用スマート照明(基本的な暗号化とパスワード認証)

- Mediumレベル: オフィスのセキュリティカメラ(証明書認証と暗号化通信)

- Highレベル: 医療機器や産業制御システム(相互TLS、セキュアブート、ハードウェアRoT、物理的耐タンパー性)

リスクベースのアプローチにより、限られたリソースを最も効果的に配分し、コストパフォーマンスに優れたセキュリティ対策を実現できます。

認証から物理対策まで網羅!IoTセキュリティ理解度チェック 練習問題

記事で解説した内容をもとに、IoTセキュリティの基礎知識を確認できる練習問題を用意しました。 「なんとなく分かったつもり」になっていても、いざ問われると迷ってしまうポイントがあるかもしれません。選択肢を選ぶとその場で詳しい解説が表示されるので、復習や知識の整理に最適です。まずは実力試しとして、気楽に取り組んでみてください。

まとめ

IoTセキュリティは、情報処理安全確保支援士の試験において「ネットワーク」「暗号技術」「物理セキュリティ」「システム開発」といった複数の分野が交差する、非常に実践的で面白いテーマです。

本記事で学んだ3つの柱:

- 機器認証: PKIを用いた相互TLSやユニークなパスワード運用により、確実な個体識別となりすまし防止を実現する。

- FW更新: デジタル署名による真正性確認とセキュアブートによる信頼の連鎖で、常にクリーンで最新の状態を保つ。

- 物理対策: 耐タンパー性の向上とハードウェアRoot of Trustによる鍵管理で、物理的な攻撃から重要情報を守り抜く。

これらの対策は独立して存在するのではなく、互いに補完し合うことで一つの強固なセキュリティ・エコシステムを形成します。それぞれの技術が「具体的にどの脅威を防ぐためのものか」を常に意識しながら学習を進めていきましょう。

IoTデバイスは、一度認証されたら終わりではなく、常にその動作を監視し、異常があれば即座にアクセスを遮断する動的な管理が求められます。ゼロトラストアーキテクチャの考え方を取り入れ、境界内のデバイスでも無条件には信用しない姿勢が重要です。

次回の記事では、これらのIoTデバイスから収集された膨大なデータを処理・蓄積する「クラウド側のセキュリティ」についても触れていく予定です。

推奨される次のステップ

本記事で基礎を固めたら、以下のトピックにも挑戦してみてください。

- IoTデバイスが接続するクラウド側のセキュリティ(API認証、データ暗号化)

- エッジコンピューティングにおけるセキュリティアーキテクチャ

- 産業用IoT(IIoT)特有のセキュリティ要件

- IoTセキュリティの国際標準(IEC 62443、NIST Cybersecurity Frameworkなど)

これらの知識を組み合わせることで、IoTエコシステム全体を保護する包括的なセキュリティ設計能力が身につきます。