「マルウェア」という言葉を聞いて、具体的にどのようなプログラムが裏で動いているのか、その挙動を詳細にイメージできるでしょうか。ニュースや日常会話では、すべてをひとまとめに「ウイルス」と呼んでしまうことが多いですが、情報処理安全確保支援士(SC)試験において、その曖昧さは命取りになります。

試験の午後問題では、インシデント発生時のログ分析や、攻撃手法の特定が求められます。その際、「他のファイルに寄生しているのか(ウイルス)」「単独でネットワークを這い回るのか(ワーム)」「無害を装って潜伏しているのか(トロイの木馬)」という挙動の違いを正確に把握していなければ、適切な隔離処置や原因究明の手順を導き出すことができません。

本記事では、マルウェアの基本となる3大分類(ウイルス・ワーム・トロイの木馬)について、その技術的な仕組み、感染フロー、そして試験で問われる対策ポイントを徹底的に解説します。単なる用語暗記ではなく、攻撃者の視点から見た「侵入のロジック」を理解し、セキュリティの解像度を一気に高めていきましょう。

マルウェアの定義と法的解釈

まず、3大分類に入る前に「マルウェア(Malware)」という言葉の定義と、日本国内における法的な位置づけを整理します。これは、セキュリティ実務だけでなく、法務やコンプライアンスの観点からも重要な基礎知識です。

「悪意あるソフトウェア」の総称

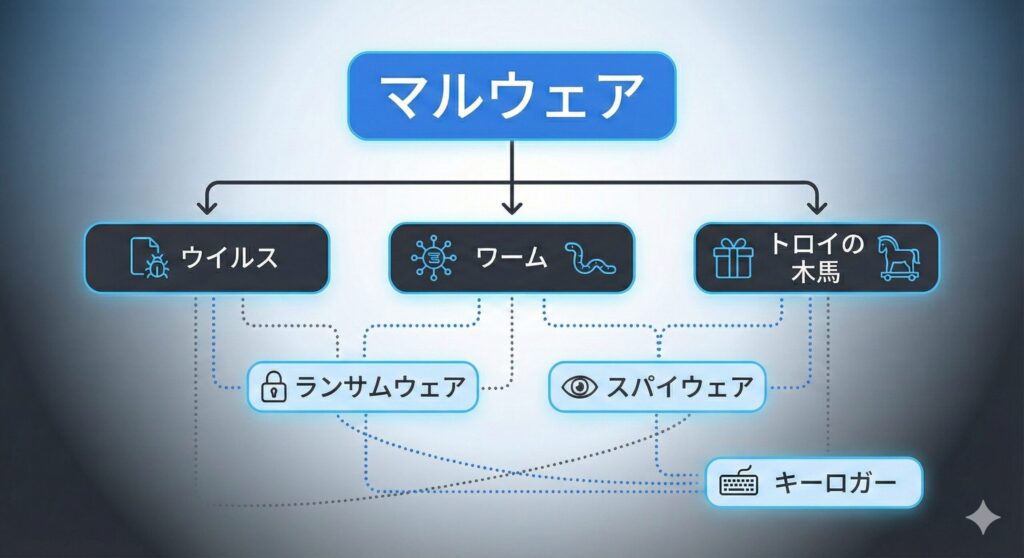

マルウェアとは、「Malicious(悪意のある)」と「Software(ソフトウェア)」を組み合わせた造語です。コンピュータウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェアなど、利用者の意図しない動作を行い、損害を与えるプログラムの総称として使われます。

かつては「コンピュータウイルス」が総称として使われることもありましたが、技術の多様化に伴い、現在では上位概念である「マルウェア」を使用するのが一般的です。

刑法上の定義:不正指令電磁的記録

日本の法律、特に刑法第168条の2および3(不正指令電磁的記録作成等罪、いわゆるウイルス作成罪)においては、マルウェアは以下のように定義づけられています。

- 人が電子計算機(コンピュータ)を使用するに際して、その意図に沿うべき動作をさせず、またはその意図に反する動作をさせるべき不正な指令を与える電磁的記録

- 上記のような不正な指令を記述したもの

試験の午前問題や法規関連の設問では、この「意図に反する動作」というキーワードが重要になります。正当な業務プログラムであっても、バグによって意図しない動作をする場合はマルウェアには該当しませんが、悪意を持って設計されたものは法的な処罰の対象となります。

コンピュータウイルス:宿主に寄生する破壊者

3大分類の1つ目、「コンピュータウイルス」について解説します。生物学的なウイルスが細胞に寄生しなければ増殖できないのと同様に、コンピュータウイルスも単独では存在できず、他のプログラムに「寄生」するのが最大の特徴です。

ウイルスの定義と3つの機能

経済産業省の「コンピュータウイルス対策基準」では、第三者のプログラムやデータベースに対して意図的に被害をもたらすよう作られたプログラムで、以下の3つの機能のうち1つ以上を持つものと定義されています。

1. 自己伝染機能

自らの機能によって他のプログラムに自らを複製し、感染を広げる機能です。システム内の他の実行ファイル(.exeなど)やドキュメントファイルに自身のコードを書き込みます。

2. 潜伏機能

発病するための特定の日時、一定の時間、処理回数などの条件が満たされるまで、症状を出さずに隠れ続ける機能です。これにより、ユーザーに気づかれることなく感染を拡大させます。

3. 発病機能

プログラムやデータの破壊、意図しないメッセージの表示、外部へのデータ送信など、攻撃者が意図した被害をもたらす機能です。

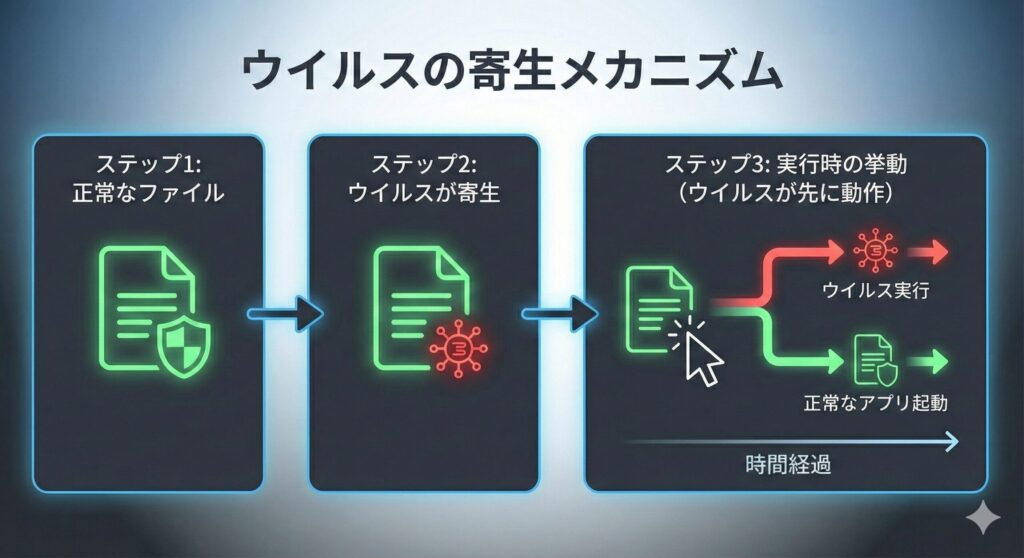

感染のメカニズム:ファイル寄生型

コンピュータウイルスの最も古典的かつ代表的な挙動は、正常なファイルの一部を書き換え、自身のコードを埋め込むことです。ユーザーがその正常なファイル(宿主)を実行した瞬間に、ウイルスコードが先にメモリ上に展開され、活動を開始します。その後、本来のプログラムの処理に戻ることで、ユーザーは感染に気づきにくくなります。

マクロウイルスは、ExcelやWordのマクロ機能を悪用したものです。業務で頻繁にやり取りされるファイル形式であるため、メール添付を通じて組織内に広まりやすい特徴があります。

ファイル感染型は、.exeや.comなどの実行ファイルに寄生します。起動時に自身のコードを先に実行し、その後正規のプログラムに制御を渡すため、ユーザーは異常に気づきにくい仕組みになっています。

対策のポイント

ウイルス対策の基本は、エンドポイントでの検知です。パターンマッチングでは、既知のウイルスの特徴的なコード(シグネチャ)と照合して検出します。振る舞い検知(ヒューリスティック検知)では、未知のウイルスであっても、「不審な書き込み動作」や「通信の発生」などの挙動から検知します。

また、メールの添付ファイルやUSBメモリからのファイル実行時には、十分な注意が必要です。特にマクロが含まれるOfficeファイルについては、マクロの自動実行を無効化する設定が有効です。

ワーム:ネットワークを自走する拡散者

2つ目は「ワーム(Worm)」です。ウイルスとの決定的な違いは、「宿主を必要としない」点です。ワームはそれ自体が単独のプログラムとして存在し、ネットワークを通じて自律的に複製・拡散を行います。

ワームの特徴と脅威

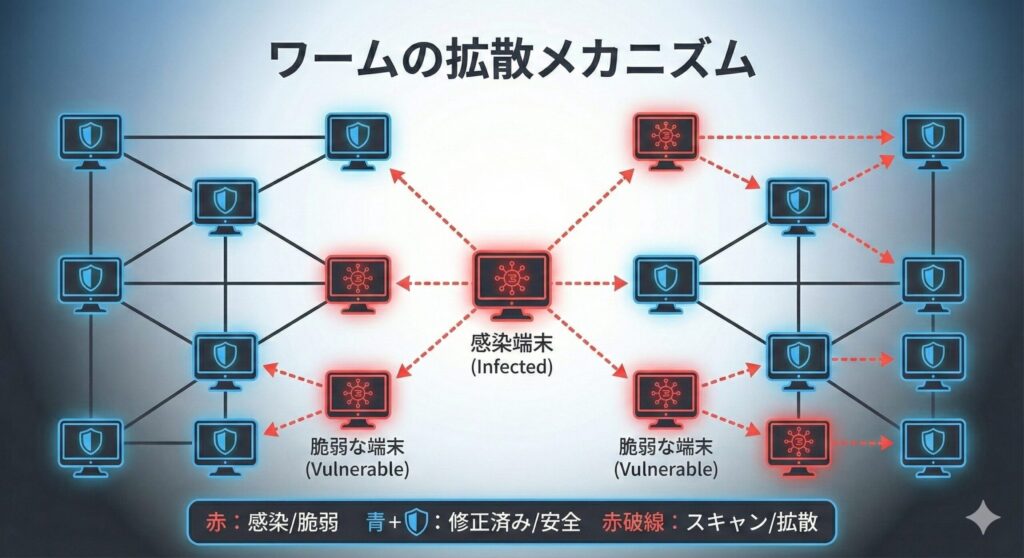

ワームは、自己増殖能力が非常に高く、感染スピードが圧倒的に速いことが特徴です。

単独で存在可能という特性により、他のファイルに寄生する必要がありません。独立した実行ファイルとして動作し、システム内で自己完結します。

ネットワーク経由の自動拡散では、メールの添付ファイルとして送られるだけでなく、ネットワーク上の脆弱性があるコンピュータを自動的に探索(スキャン)し、侵入を試みます。

システムリソースの枯渇を引き起こすのもワームの特徴です。爆発的な自己複製と通信を行うため、ネットワーク帯域を圧迫したり、CPU負荷を極端に高めたりして、システムをダウンさせることがあります。これはDoS攻撃のような状態を引き起こします。

感染のメカニズム:脆弱性への攻撃

ワームの多くは、OSやアプリケーションの脆弱性(セキュリティホール)を悪用します。

例えば、歴史的に有名な「WannaCry(ワナクライ)」は、ランサムウェアとしての顔を持ちつつ、感染拡大の仕組みにはワームの機能を持っていました。WindowsのSMBプロトコル(ファイル共有の仕組み)に存在した脆弱性(EternalBlue)を悪用し、ユーザーが何も操作しなくても、ネットワークに繋がっているだけで感染が拡大しました。

また、USBメモリなどのリムーバブルメディアを経由して、インターネットに接続されていない閉域網(クローズドネットワーク)に侵入するタイプも存在します。これは工場の制御システムや重要インフラにとって大きな脅威となります。有名な事例として、イランの核施設を標的にしたStuxnetがあります。この攻撃は、インターネットから物理的に隔離されたネットワークに対し、USBメモリを介して侵入することに成功しました。

対策のポイント

ワーム対策の要は、侵入経路の遮断と脆弱性の解消です。

脆弱性管理(パッチ適用)は最重要です。OSやソフトウェアを常に最新の状態に保ち、セキュリティホールを塞ぐことが最大の防御です。組織内では、パッチ適用の計画と実施を定期的に行う体制を構築する必要があります。

ファイアウォールによる不要なポートの遮断も有効です。外部からの不審な通信やスキャンをブロックします。特に内部ネットワークにおいても、セグメント間の通信制御を行うことが感染拡大防止に効果的です。

IDS/IPS(侵入検知システム/侵入防止システム)の導入により、ワームの探索活動や不審な通信パターンを検知し、早期に対応することができます。

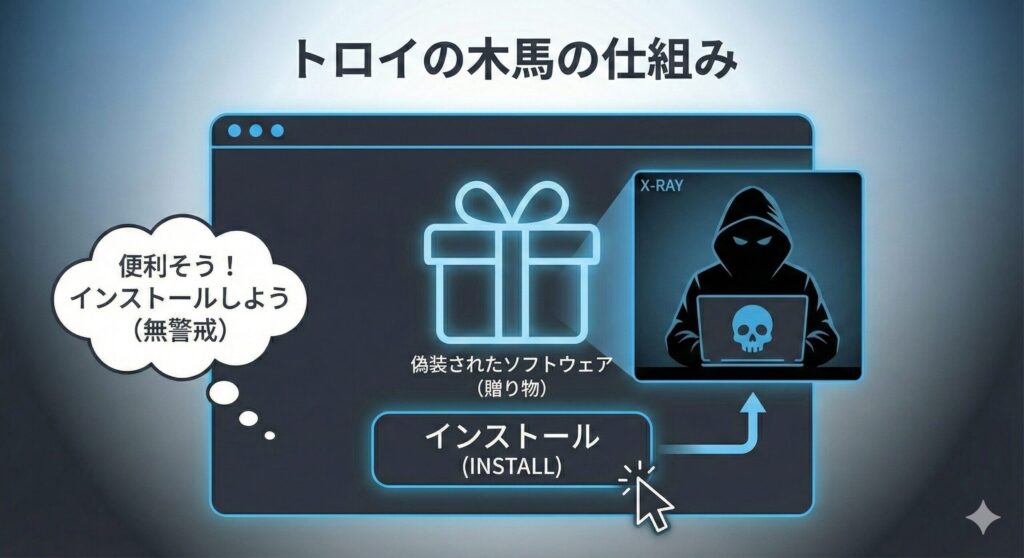

トロイの木馬:善意を装う裏切り者

3つ目は「トロイの木馬(Trojan Horse)」です。ギリシャ神話のトロイア戦争で、木馬の中に兵士が隠れて都市に侵入した逸話が名前の由来です。その名の通り、有益なソフトウェアや画像、文書ファイルなどを装ってユーザーを騙し、自ら実行させることで侵入します。

トロイの木馬の特徴と違い

ウイルスやワームとの最大の違いは、「自己増殖機能を(基本的には)持たない」という点です。単体で増えることはなく、あくまでユーザーに「ダウンロードさせる」「実行させる」というソーシャルエンジニアリング的な手法に依存します。

偽装が巧妙であることが特徴です。スクリーンセーバー、便利なユーティリティソフト、請求書ファイルなどに偽装します。近年では、正規のソフトウェアのインストーラーに紛れ込ませる手法も増えています。

バックドアの作成は、侵入後の主要な活動です。攻撃者が外部からそのPCを遠隔操作できる裏口を作成することが多いです。このバックドアを通じて、追加のマルウェアをダウンロードしたり、機密情報を窃取したりします。

情報の窃取も重要な目的です。キーロガー(キーボード入力の記録)やスクリーンショットの撮影を行い、パスワードや機密情報を盗み出します。

代表的な種類と挙動

トロイの木馬には、目的に応じて様々な種類が存在します。

ダウンローダーは、侵入後、さらに強力な別のマルウェアをインターネットからダウンロードして実行させる役割を持ちます。近年の攻撃では、まずこのダウンローダーを侵入させ、その後にランサムウェアなどを送り込む多段攻撃が主流です。これにより、最初の侵入時点では被害が表面化せず、検知を回避しやすくなります。

RAT(Remote Access Trojan)は、遠隔操作ツールです。攻撃者のC&Cサーバー(Command & Control Server)からの指令を受け取り、任意のコマンド実行やファイル操作を行います。被害者のPCを完全に乗っ取り、カメラやマイクを通じた盗聴・盗撮も可能になります。

バンキングトロイは、ネットバンキングのログイン画面が表示されたタイミングを検知し、偽の画面をオーバーレイ表示させることで、IDやパスワード、乱数表などを盗み取ります。正規の銀行サイトにアクセスしているにもかかわらず、その上に偽の入力フォームを重ねて表示するため、ユーザーは詐欺に気づきにくい仕組みです。

対策のポイント

トロイの木馬は「ユーザーが自ら招き入れる」性質上、技術的対策と人的対策の両輪が必要です。

不審なメールやリンクへの警戒が基本です。出所の不明なファイルは開かない、怪しいサイトからソフトウェアをダウンロードしないといった基本動作の徹底が求められます。特に、「請求書.exe」のような実行ファイルが添付されている場合は、高い確率でトロイの木馬です。

アプリケーションのホワイトリスト化は、許可されたプログラム以外は実行できないように設定することで、未知のトロイの木馬の実行を防ぎます。この手法は、特に重要なサーバーや業務端末において有効です。

出口対策も重要です。内部からC&Cサーバーへの不審な通信をファイアウォールやプロキシログで検知・遮断します。既知の不正サイトへの通信をブロックするURLフィルタリングも有効です。

デジタル署名の確認により、ソフトウェアの提供元が信頼できるかを検証します。正規のソフトウェアベンダーは、自社製品にデジタル署名を付与しているため、これを確認することでトロイの木馬を見分けやすくなります。

3大分類の比較まとめ

ここまで解説した3つのマルウェアの違いを、試験対策用に整理します。午後試験の記述問題で「どのような特徴があるか」を問われた際、以下のキーワードを使って答えられるようにしましょう。

| 分類 | 自己増殖 | 宿主(寄生先) | 侵入・拡散手法 | 主な挙動の例 |

|---|---|---|---|---|

| ウイルス | あり | 必要 | ファイルへの寄生、メール添付、メディア経由 | ファイル破壊、マクロ実行 |

| ワーム | あり | 不要 | ネットワーク経由での自動拡散、脆弱性悪用 | 通信帯域圧迫、ランサムウェア拡散 |

| トロイの木馬 | なし | 不要 | 偽装によるユーザー実行、ソーシャルエンジニアリング | バックドア作成、情報窃取、遠隔操作 |

近年のマルウェアはこれらが複合化しており、厳密な区分が難しいものも増えています(例:自己拡散機能を持つトロイの木馬など)。しかし、試験においては「基本的動作原理」としてこの区分を理解しておくことが重要です。

近年の脅威トレンドとSC試験への応用

情報処理安全確保支援士試験では、上記の教科書的な定義に加え、最新の攻撃トレンドと絡めた出題が増えています。ここでは、3大分類の知識をどう応用すべきか、最近の事例を交えて解説します。

ボット(Bot)とボットネット

ボットは、トロイの木馬の一種、あるいはワームの亜種として分類されることが多いですが、最大の特徴は「外部からの指令(Command)によって動作する」点です。

多数のPCやIoT機器に感染させ、それらを束ねて「ボットネット」を構築します。攻撃者はボットネットを一斉に操り、特定ターゲットへのDDoS攻撃(分散型サービス拒否攻撃)を行ったり、スパムメールの大量配信を行ったりします。

試験では、Mirai(IoT機器を狙ったボット)などの事例とともに、C&Cサーバーとの通信をいかに検知・遮断するかが問われます。ボットの感染端末は「ゾンビPC」とも呼ばれ、持ち主が気づかないうちに攻撃の踏み台として悪用されます。

ボットネットの検知には、DNS Sinkholeと呼ばれる手法が用いられることがあります。これは、C&Cサーバーのドメイン名を解決する際に、本物のC&Cサーバーではなく、監視用のサーバー(シンクホール)に誘導することで、感染端末を特定する技術です。

ランサムウェアの高度化(Worm + Trojan)

ファイルを暗号化して身代金を要求するランサムウェアは、かつてはメール添付でばら撒かれる単純なトロイの木馬型が主でした。しかし、現在はWannaCryのようにワーム機能を持って組織内部で横展開(ラテラルムーブメント)したり、Emotetのようにメール情報を盗んで関係者を装い、巧妙に侵入するトロイの木馬型ダウンローダーとして機能したりと、高度化しています。

試験対策としては、「ランサムウェア」という単語だけで思考停止せず、「侵入段階ではトロイの木馬として振る舞い、内部拡散段階ではワームのように振る舞う」といった、フェーズごとの挙動分析ができる視点が必要です。

最近のランサムウェア攻撃では、データを暗号化するだけでなく、事前に機密情報を窃取し、「身代金を払わなければ情報を公開する」という二重の脅迫を行う手法が主流になっています。これは「二重恐喝(Double Extortion)」と呼ばれ、バックアップからの復旧を阻止する狙いもあります。

ファイルレスマルウェア

従来のウイルス対策ソフトは、ディスク上に保存されたファイルのパターンをスキャンするのが基本でした。これに対抗して登場したのが「ファイルレスマルウェア」です。

実行ファイル(.exe)をディスクに残さず、PowerShellなどのOS標準ツールを悪用して、メモリ上で直接不正コードを実行します。これは「ファイルに寄生する」という従来のウイルスの定義からは外れますが、システムに害をなす立派なマルウェアです。

対策として、EDR(Endpoint Detection and Response)によるプロセスの監視や、PowerShellの実行ログ(スクリプトブロックログなど)の監査が重要になります。Windows 10以降では、PowerShellのロギング機能を強化することで、スクリプトの実行内容を詳細に記録できるようになっています。

また、攻撃者はWMI(Windows Management Instrumentation)やレジストリを悪用して、永続化(Persistence)を実現することもあります。これらの正規のシステム機能を悪用するため、従来のシグネチャベースの検知では発見が困難です。

APT(Advanced Persistent Threat)攻撃

APT攻撃は、特定の組織や国家を標的にした、長期間にわたる執拗なサイバー攻撃です。この攻撃では、3大分類のマルウェアが複合的に使用されます。

侵入段階では、標的型メールに添付されたトロイの木馬が使われます。侵入後は、バックドアを通じて追加のマルウェアをダウンロードし、内部ネットワークの探索(水平移動)を行います。この段階では、ワームのような自己拡散機能を持つツールが使われることもあります。

APT攻撃の対策には、多層防御(Defense in Depth)の考え方が不可欠です。侵入を完全に防ぐことは困難であるため、侵入後の早期検知と被害の最小化に重点を置きます。SIEM(Security Information and Event Management)による統合ログ分析、定期的な脆弱性診断、そしてインシデントレスポンス体制の整備が重要です。

感染時のインシデントレスポンス

最後に、もしこれらのマルウェアに感染してしまった場合、または感染の疑いがある場合の初動対応について触れます。SC試験の午後問題では、この対応手順の並び替えや、記述回答が頻出です。

1. ネットワークからの切り離し

何よりも優先すべきは、被害の拡大を防ぐことです。

物理的な切断として、LANケーブルを抜く、Wi-Fiスイッチをオフにするといった措置を取ります。ワームであれば、ネットワーク経由での更なる拡散を防げます。トロイの木馬やボットであれば、C&Cサーバーからの指令受信や、機密情報の外部送信(漏洩)を阻止できます。

ただし、組織全体で感染が疑われる場合、すべての端末を一斉に切り離すと業務が完全に停止してしまいます。そのため、感染の疑いが高い端末から優先的に隔離し、段階的に対応することが現実的です。

2. 影響範囲の特定と証拠保全

慌ててPCを再起動したり、電源を強制終了したりしてはいけません。

メモリ上の情報の消失が問題になります。最近のマルウェアはメモリ上にのみ展開するものもあり、電源を切ると痕跡が消えてしまう可能性があります。可能であれば、そのままの状態でフォレンジック調査を行うか、専門家の指示を仰ぎます。

他のPCへの感染状況を確認するため、プロキシログやファイアウォールログを分析します。不審な通信先への接続記録、大量のスキャン行為、異常なトラフィック量などがないかをチェックします。

Active Directoryのイベントログからは、不正なログイン試行や権限昇格の痕跡を確認できます。特に、管理者権限での不審なアカウント作成や、通常と異なる時間帯でのログインは、APT攻撃の兆候である可能性が高いです。

3. 原因の特定と駆除・復旧

ウイルス対策ソフトのフルスキャンを実行し、マルウェアを特定・隔離します。ただし、高度なマルウェアは、ウイルス対策ソフトを無効化したり、検知を回避したりする機能を持っている場合があります。

OSの再インストール(初期化)が必要な場合も多いです。特にバックドアを仕掛けられるトロイの木馬の場合、完全にクリーンな状態に戻すには初期化が最も確実です。部分的な削除では、バックドアや不正なレジストリエントリが残存するリスクがあります。

感染経路となった脆弱性を特定し、パッチ適用などの再発防止策を講じてからネットワークに復帰させます。同じ脆弱性を持つ他の端末がないかも確認し、組織全体でパッチを適用します。

インシデント報告書の作成も重要です。感染の経緯、被害の範囲、対応内容、再発防止策を文書化し、今後の対策に活かします。また、個人情報の漏洩が疑われる場合は、個人情報保護委員会への報告義務が生じることもあります。

「ウイルス」と「ワーム」の違い、即答できますか? 基礎から学ぶセキュリティ演習

ニュースでよく聞くサイバー攻撃ですが、具体的に「どうやって感染するのか」を説明しようとすると、意外と言葉に詰まるものです。

今回解説した「マルウェアの3大分類」や「最新の攻撃手法」について、理解度を確認できるミニテストを作成しました。選択肢をクリックするだけで、すぐに正解と詳しい解説が表示されます。全問正解目指してチャレンジしてみてください!

まとめ

マルウェアの3大分類「ウイルス・ワーム・トロイの木馬」は、それぞれ異なる生存戦略を持っています。

ウイルスは宿主に寄生し、実行されるのを待ちます。自己増殖機能を持ち、ファイルからファイルへと感染を広げていきます。

ワームは脆弱性を突き、ネットワークを自走して爆発的に広がります。宿主を必要とせず、単独で存在できる点が特徴です。

トロイの木馬は有用なものを装い、ユーザーを欺いて裏口を作ります。自己増殖機能は持たないものの、巧妙な偽装により検知を回避します。

情報処理安全確保支援士試験では、これらが単体で出題されるだけでなく、複合的な攻撃シナリオの一部として登場します。「なぜ感染が広がったのか?(ワーム機能の有無)」「なぜ検知されなかったのか?(トロイの木馬の偽装工作)」といった疑問に対し、それぞれの特性に基づいた論理的な解答を組み立てられるようになりましょう。

敵を知り、己を知れば、百戦危うからず。まずはこの3つの顔を完全に見分けることが、セキュリティスペシャリストへの第一歩です。実際のインシデント対応では、マルウェアの種類を正確に特定することが、適切な封じ込めと復旧の鍵となります。本記事で学んだ知識を活かし、SC試験合格と実務での活躍を目指してください。