インターネット上で安全に通信するためには、通信相手が本当に信頼できるかを確認する「認証」が欠かせません。その認証を支える中核的な仕組みが、PKI(公開鍵基盤)です。

PKIは、デジタル証明書の発行や管理を担うインフラストラクチャであり、オンラインバンキングや電子商取引など、私たちの日常生活を支える重要な技術です。しかし、PKIの仕組みは複雑で、CA、RA、CP、CPSといった専門用語が飛び交い、それぞれの役割や関係性を正確に理解するのは容易ではありません。

本記事では、PKIを構成する主要な要素であるCA(認証局)、RA(登録局)、CP(証明書ポリシー)、CPS(証明書運用規定)について、初心者でも理解できるよう丁寧に解説します。これらの要素を理解することで、PKIがどのようにして信頼性を担保しているのか、その全体像が見えてくるでしょう。

PKI(公開鍵基盤)の基本を理解しよう

PKI(Public Key Infrastructure:公開鍵基盤)とは、公開鍵暗号技術を活用して、インターネット上で安全な通信を実現するための基盤となるシステムです。

具体的には、デジタル証明書の発行、管理、配布、失効といった一連のプロセスを管理する仕組みであり、なりすまし、データの改ざん、否認といったセキュリティリスクを防止します。現代社会において、PKIは電子商取引やオンラインバンキング、企業間の電子契約など、あらゆる場面で活用されています。

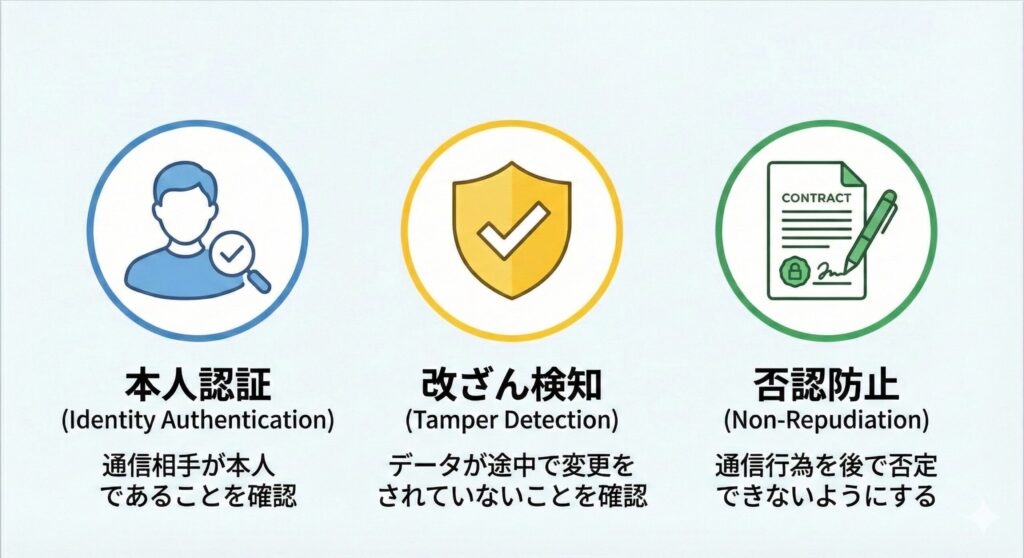

PKIが果たす3つの重要な役割

PKIは、以下の3つの主要な役割を担っています。

本人認証の実現 通信相手が本当に本人であることを確認します。デジタル証明書に含まれる情報と電子署名によって、なりすましを防ぎ、正当な相手との通信を保証します。

改ざん検知の実現 データが通信途中で第三者によって改ざんされていないことを確認します。ハッシュ値の比較により、データの完全性を保証し、安全な情報のやり取りを可能にします。

否認防止の実現 通信相手が後になって「通信した覚えはない」と否定できないようにします。デジタル署名により、誰がいつ何を送信したかという証拠が残るため、法的な証拠能力も持ちます。

これらの役割は、すべてデジタル証明書を利用することで実現されています。デジタル証明書には公開鍵とその所有者の情報が含まれており、信頼できる第三者機関である認証局(CA)によって発行されるため、高い信頼性が担保されているのです。

PKIを構成する6つの重要な要素

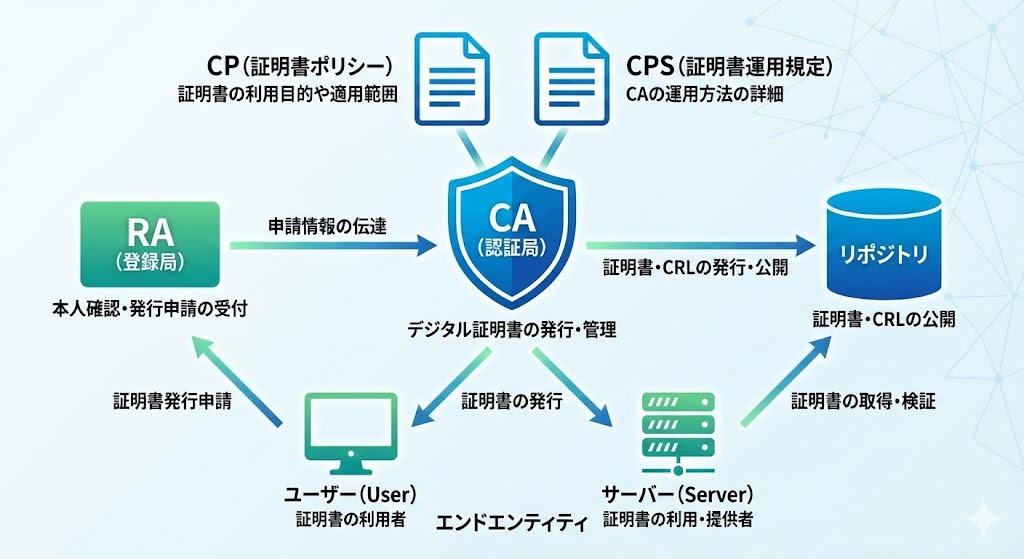

PKIは、複数の要素が有機的に連携することで機能しています。主な構成要素を理解しておきましょう。

CA(Certification Authority:認証局) デジタル証明書の発行と管理を行う中核機関です。信頼の起点となる存在であり、厳格なセキュリティ対策のもとで運用されています。

RA(Registration Authority:登録局) デジタル証明書の発行申請を受け付け、申請者の本人確認を行う機関です。CAの業務負担を軽減し、より効率的な証明書発行を可能にします。

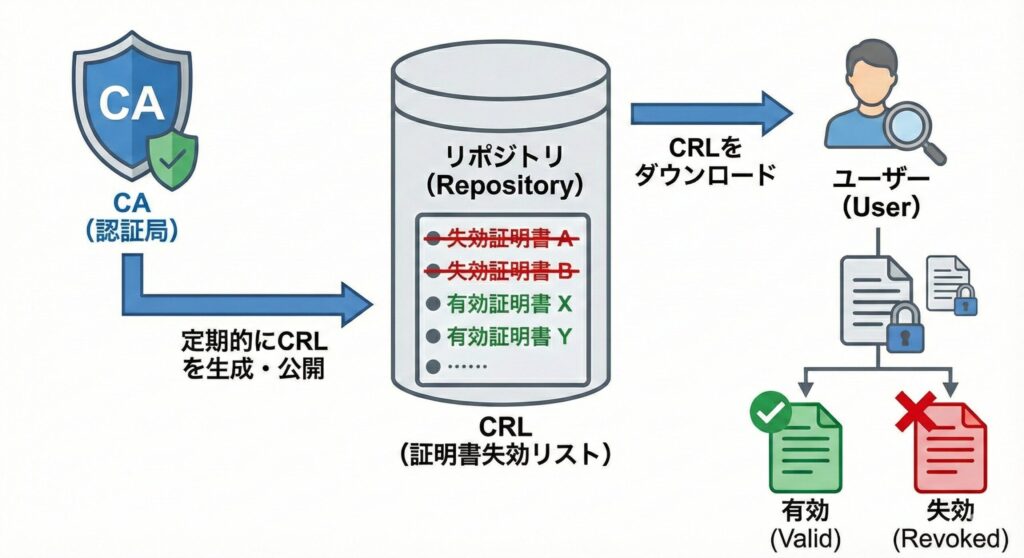

リポジトリ デジタル証明書やCRL(証明書失効リスト)を保管・公開する場所です。誰でもアクセスできるようにすることで、証明書の有効性を確認できる環境を提供します。

エンドエンティティ デジタル証明書を実際に利用するユーザーやサーバーのことです。Webサーバーやメールサーバー、個人ユーザーなどが該当します。

CP(Certificate Policy:証明書ポリシー) デジタル証明書の利用目的や適用範囲などを定めた文書です。PKIの運用における基本方針を示します。

CPS(Certification Practice Statement:証明書運用規定) CPに基づいて、CAが具体的にどのようにデジタル証明書を発行・管理するかを定めた文書です。実務レベルの詳細な手順が記載されています。

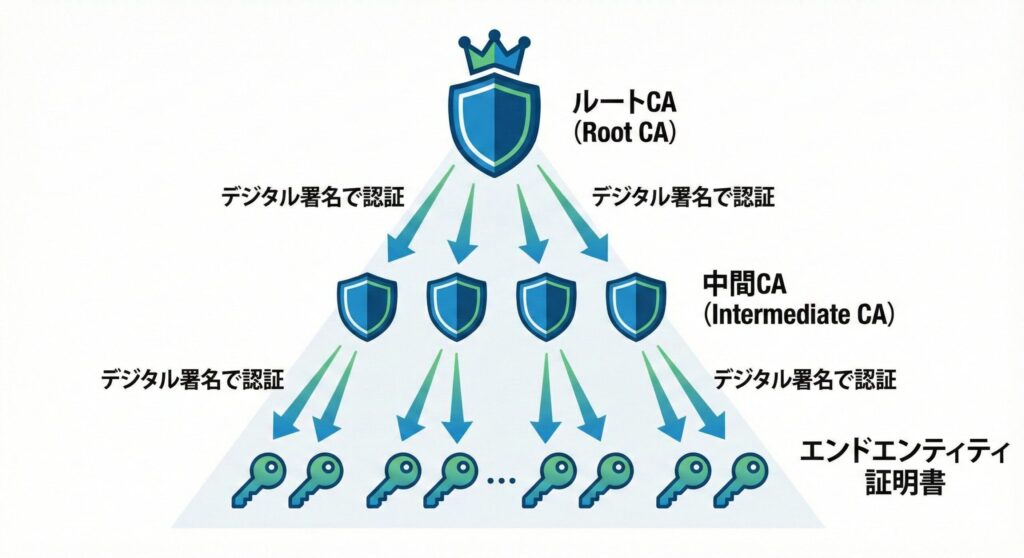

PKIの信頼モデル:階層構造による信頼の連鎖

PKIの信頼性は、CAの階層構造によって支えられています。この仕組みを理解することは、PKI全体を理解する上で非常に重要です。

階層構造の頂点には「ルートCA」が存在します。ルートCAは自らの正当性を自己証明する特別な存在であり、その証明書(ルート証明書)はOSやブラウザに事前にインストールされています。

ルートCAの下には「中間CA」が配置され、中間CAはルートCAによって正当性を証明されます。そして、エンドエンティティが使用するデジタル証明書は、この中間CAによって発行されます。

このように、ルートCA→中間CA→エンドエンティティという信頼の連鎖(証明書チェーン)が構築されることで、最終的なデジタル証明書の信頼性が担保されているのです。この階層構造により、ルートCAが侵害されるリスクを最小化しながら、柔軟な証明書発行体制を実現しています。

CA(認証局)とRA(登録局)の役割分担

PKIの運用において、CA(認証局)とRA(登録局)は密接に連携しながら、それぞれ異なる重要な役割を担っています。この2つの機関の役割分担を理解することは、PKIの実務運用を理解する上で欠かせません。

CA(認証局)が担う中核的な3つの業務

CA(Certification Authority:認証局)は、PKIにおける信頼の基点となる機関です。その主な役割を見ていきましょう。

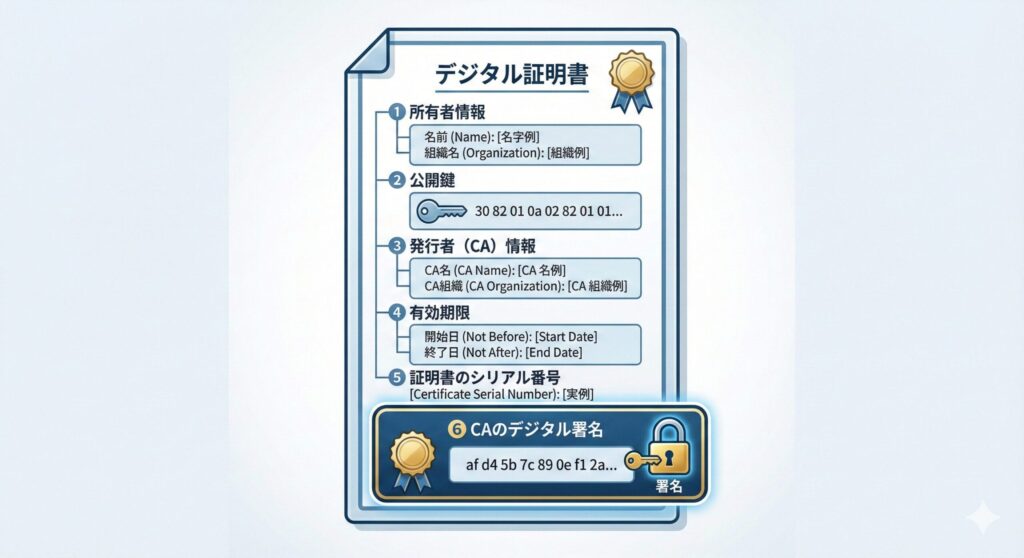

デジタル証明書の発行 申請者の公開鍵に対して、CA自身の秘密鍵でデジタル署名を付与し、デジタル証明書を発行します。このデジタル署名により、証明書の正当性が保証されます。発行される証明書には、公開鍵、所有者情報、有効期限、CAの署名などが含まれており、国際規格X.509に準拠した形式で作成されます。

デジタル証明書の管理 発行したすべてのデジタル証明書を適切に管理します。これには、証明書の有効期限の追跡、更新手続きの管理、証明書の利用状況の監視などが含まれます。CAは証明書のライフサイクル全体を通じて責任を持ち、セキュリティインシデントが発生した際には迅速に対応する体制を整えています。

CRL(証明書失効リスト)の発行と公開 何らかの理由で失効したデジタル証明書のリスト(CRL)を定期的に発行し、リポジトリで公開します。秘密鍵の漏洩、証明書情報の誤り、証明書の不正使用の発覚などがあった場合、該当する証明書を失効させ、その情報を広く公開することで、不正利用を防ぎます。近年では、CRLに加えてOCSP(Online Certificate Status Protocol)という、よりリアルタイムな証明書の有効性確認の仕組みも利用されています。

CAは、PKI全体の信頼性を左右する存在であるため、物理的なセキュリティ、システムのセキュリティ、運用プロセスのセキュリティなど、あらゆる面で最高レベルのセキュリティ対策が求められます。

RA(登録局)が担う実務的な3つの業務

RA(Registration Authority:登録局)は、CAの業務の一部を代行し、証明書発行プロセスをより効率的かつ安全にする役割を担います。

申請の受付と初期審査 デジタル証明書の発行申請を受け付けます。申請者から提出された申請書類や情報を確認し、形式的な要件を満たしているかをチェックします。申請内容に不備がある場合は、申請者に修正を求めます。

厳格な本人確認の実施 RAの最も重要な役割が、申請者の本人確認です。運転免許証やパスポートなどの公的証明書の確認、企業の場合は登記簿謄本や印鑑証明書の確認など、証明書の種類や用途に応じた適切な本人確認手続きを実施します。組織認証型の証明書では、申請者が申請組織に実際に所属しているかの確認も行います。本人確認の厳格さが、最終的な証明書の信頼性を大きく左右するため、RAには高度な審査能力が求められます。

審査済み申請情報のCAへの伝達 本人確認と審査が完了した申請情報を、CAに伝達します。この際、RAは申請者の身元確認が適切に行われたことを証明する情報も併せてCAに提供します。CAは、RAから受け取った情報を信頼して証明書を発行するため、RAとCAの間には強固な信頼関係が必要です。

CAとRAの連携プロセス

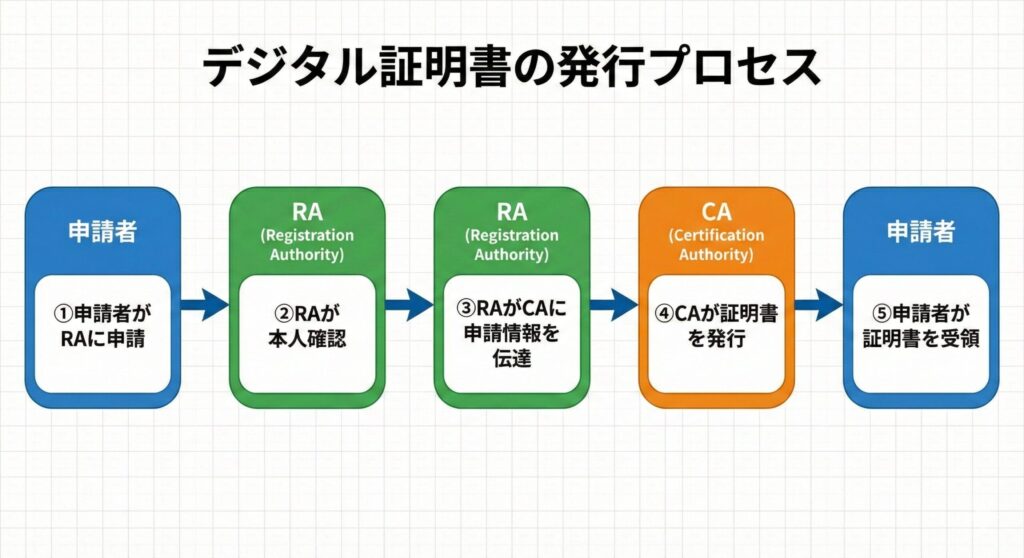

実際のデジタル証明書発行では、以下のような流れでCAとRAが連携します。

まず、申請者がRAに対してデジタル証明書の発行申請を行います。RAは申請を受け付け、必要な書類の確認と本人確認を実施します。本人確認が完了し、すべての審査をクリアすると、RAは申請情報をCAに伝達します。

CAは、RAから受け取った申請情報に基づいて、デジタル証明書を生成し、自身の秘密鍵でデジタル署名を付与します。そして、完成した証明書を申請者に発行します。

このように役割を分担することで、CAは証明書の発行と管理という中核業務に専念でき、RAは地域や業界に特化した本人確認業務を効率的に行えます。特に大規模なPKIでは、複数のRAを配置することで、地理的に分散した申請者にも対応できる柔軟な体制を構築しています。

CP(証明書ポリシー)とCPS(証明書運用規定)の重要性

PKIの信頼性を客観的に評価し、利用者が安心して証明書を使用するためには、CAの運用方針と具体的な手順が明確に文書化されている必要があります。その役割を果たすのが、CP(証明書ポリシー)とCPS(証明書運用規定)です。

CP(証明書ポリシー)とは?基本方針を定める文書

CP(Certificate Policy:証明書ポリシー)は、デジタル証明書の利用目的、適用範囲、発行対象者、発行手続きの概要など、PKI運用における基本的な方針を定めた文書です。

CPには、以下のような情報が記載されます。

証明書の利用目的として、その証明書がどのような用途に使用できるのかを明確にします。たとえば、SSL/TLS通信専用、電子メールの署名専用、電子契約書への署名用など、用途を限定することで、適切な利用を促進します。

適用範囲として、どのような組織や個人が証明書を取得できるのか、地理的な制限はあるのかといった条件を定義します。企業向けなのか個人向けなのか、特定の業界に限定されるのかなどが明記されます。

発行対象者の要件として、証明書を取得できる者の条件を規定します。法人格を持つ組織のみなのか、個人事業主も対象なのか、年齢制限はあるのかなどが定められます。

セキュリティ要件として、証明書の鍵長、有効期限、失効条件など、セキュリティに関する基本的な要件を定めます。

CPは、証明書を利用する側にとって、その証明書がどの程度信頼できるのか、どのような用途に適しているのかを判断するための重要な情報源となります。

CPS(証明書運用規定)とは?具体的な運用手順を定める文書

CPS(Certification Practice Statement:証明書運用規定)は、CPに基づいて、CAが実際にどのようにデジタル証明書を発行・管理するのか、その具体的な手順や方法を詳細に記載した文書です。

CPSには、以下のような詳細な情報が含まれます。

証明書発行の具体的な手順として、申請受付から証明書発行までの各ステップ、必要な書類、処理期間、承認プロセスなどが詳しく記載されます。

本人確認の方法として、どのような書類を用いてどのように本人確認を行うのか、対面確認が必要なのか、オンライン確認で十分なのかなど、具体的な手法が明記されます。

秘密鍵の管理方法として、CAが使用する秘密鍵をどのように生成し、どこに保管し、どのようにアクセス制御を行うのかといった、セキュリティの根幹に関わる情報が詳述されます。HSM(Hardware Security Module)の使用、多重認証の実施、物理的なセキュリティ対策など、具体的な技術的対策が記載されます。

セキュリティ対策として、システムの監査方法、インシデント対応手順、バックアップ体制、災害復旧計画など、運用全般にわたるセキュリティ対策が詳細に文書化されます。

証明書の失効手順として、どのような場合に証明書を失効させるのか、失効要請を受けた場合の対応手順、CRLの発行頻度と公開方法など、失効に関する運用が明確にされます。

CPSは、CAの運用が適切に行われているかを監査する際の基準となり、また、問題が発生した際の責任範囲を明確にする役割も果たします。

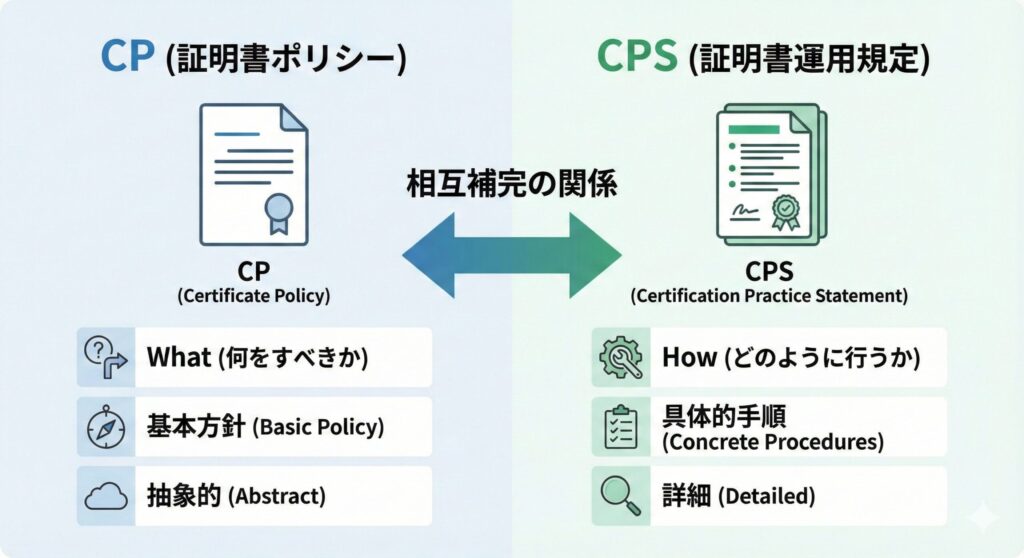

CPとCPSの関係性:方針と実践の相互補完

CPとCPSは、互いに補完し合う関係にあります。CPが「何をすべきか」という方針レベルの「What」を定めるのに対し、CPSは「どのように行うか」という実践レベルの「How」を定めています。

たとえば、CPで「本人確認を厳格に行う」という方針が定められている場合、CPSでは「公的証明書の原本確認を対面で行い、コピーを保管する」「企業の場合は登記簿謄本の発行日が6ヶ月以内のものに限る」といった具体的な手順が記載されます。

CPは比較的安定した文書であり、頻繁に改訂されることはありません。一方、CPSは運用環境や技術の変化に応じて、定期的に見直しと更新が行われます。

証明書を利用する側は、CPを読むことでその証明書の用途や信頼レベルを理解でき、より詳細な運用実態を知りたい場合はCPSを参照できます。監査機関や規制当局は、CPSを基準として、CAの運用が適切に行われているかを評価します。

このように、CPとCPSは、PKIの透明性と信頼性を担保するための車の両輪として機能しており、これらの文書が適切に整備され、遵守されることで、PKI全体の信頼性が維持されているのです。

学んだ知識を定着させよう

ここまでの内容が理解できたか、簡単なクイズで確認してみましょう。

まとめ:PKIを支える4つの要素の連携

本記事では、PKI(公開鍵基盤)を構成する重要な要素であるCA(認証局)、RA(登録局)、CP(証明書ポリシー)、CPS(証明書運用規定)について詳しく解説しました。

PKIは、公開鍵暗号技術を活用して、インターネット上での安全な通信を実現する基盤です。本人認証、改ざん検知、否認防止という3つの重要な役割を担っています。

CAは、デジタル証明書の発行・管理・失効を行う信頼の起点となる機関であり、PKI全体の信頼性を支える中核的な存在です。

RAは、証明書発行申請の受付と本人確認を行う機関であり、CAと連携することで、効率的かつ安全な証明書発行プロセスを実現しています。

CPは、デジタル証明書の利用目的や適用範囲などの基本方針を定めた文書であり、証明書の信頼性を判断するための指針となります。

CPSは、CPに基づいて、CAが具体的にどのように証明書を発行・管理するかを詳細に定めた文書であり、運用の透明性と監査可能性を担保します。

これら4つの要素が有機的に連携することで、PKIは機能し、私たちが日々利用するインターネット上での安全な通信を支えています。オンラインバンキング、電子商取引、リモートワークでのVPN接続など、現代社会のあらゆる場面でPKIの恩恵を受けていることを改解できたのではないでしょうか。

PKIの理解を深めることは、情報セキュリティの基礎を固めることにつながります。次回の記事では、デジタル証明書の具体的な構造であるX.509形式と、証明書がどのように検証されるのか、その技術的なプロセスについて詳しく解説していきます。証明書チェーンの検証方法や、失効確認の仕組みなど、より実践的な内容に踏み込んでいきますので、ぜひご期待ください。