前回の記事では、プロキシサーバーによるセキュリティ効果について解説しました。本来であれば、ここからアプリケーション層のWebセキュリティへ進むところですが、その前にもう一つ、現代のインフラを語る上で避けては通れない重要なネットワーク技術について解説させてください。

それが、情報処理安全確保支援士試験(SC)やネットワークスペシャリスト試験でも頻出テーマとなっている「SDN(Software Defined Networking)」です。

物理的な配線を変更せずに、ソフトウェアによって柔軟に構成を変更できるSDNは、セキュリティの観点からも「脅威への即応性」や「きめ細やかなアクセス制御」を実現する強力な武器となります。今回は、Webアプリケーションを守る**「足回り」**の知識を完璧にするために、SDNとOpenFlowの仕組み、そしてそのセキュリティリスクと対策について徹底解説します。

SDN(Software Defined Networking)がもたらす構造改革

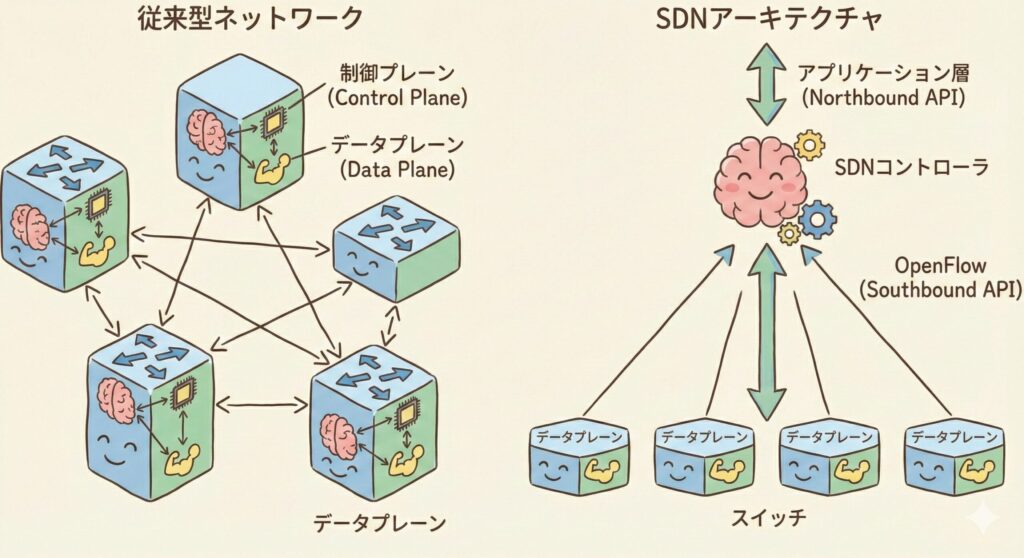

従来のネットワーク機器(ルーターやスイッチ)は、一つの筐体の中に「データを転送する機能」と「経路を決定する制御機能」が同居していました。これらは自律分散的に動作するため、ネットワーク全体のポリシーを変更する際は、個々の機器にログインし、設定コマンドを打ち込む必要がありました。

SDNは、この構造を根本から変えるアプローチです。

コントロールプレーンとデータプレーンの分離

SDNの核心は、ネットワーク機器が持つ機能を以下の2つの「プレーン(層)」に分離することにあります。

データプレーン(転送面)は、実際にパケットを転送する機能を担います。これは従来のスイッチやルーターの「ハードウェア処理」に近い部分で、上からの指示に従ってパケットを右から左へ流すだけの土管のような役割に徹します。

コントロールプレーン(制御面)は、どのようなパケットをどこに転送するかを決定する機能です。従来のOSPFやBGPなどのルーティングプロトコルが動作していた「頭脳」の部分にあたります。SDNでは、これをネットワーク機器から切り離し、「SDNコントローラ」という集中管理サーバーに集約します。

この分離により、ネットワーク管理者はSDNコントローラという単一のソフトウェアを操作するだけで、配下の何十、何百台ものスイッチの挙動を一括で制御できるようになります。これを「プログラマブルなネットワーク」と呼びます。

3層構造とAPI

SDNアーキテクチャは通常、以下の3層で表現されます。

アプリケーション層では、負荷分散、ファイアウォール、アクセス制御などのポリシーを定義するアプリケーションが動作します。コントロール層には、SDNコントローラが位置し、ネットワーク全体のトポロジーを把握・管理します。そしてインフラストラクチャ層には、OpenFlowスイッチなどの物理または仮想デバイスが配置されます。

これらをつなぐインターフェースとして「API」が重要になります。コントローラから見て下位(スイッチ側)との通信をSouthbound API(代表例:OpenFlow)、上位(アプリ側)との通信をNorthbound API(REST APIなどが一般的)と呼びます。試験ではこの「APIの方向」と「そこで使われるプロトコル」が問われることがあります。

OpenFlow:SDNを実現する標準プロトコル

SDNの概念を具現化するための、コントローラとスイッチ間の通信プロトコルとして最も普及しているのが「OpenFlow」です。OpenFlowを理解することは、SDNの挙動を理解することとほぼ同義です。

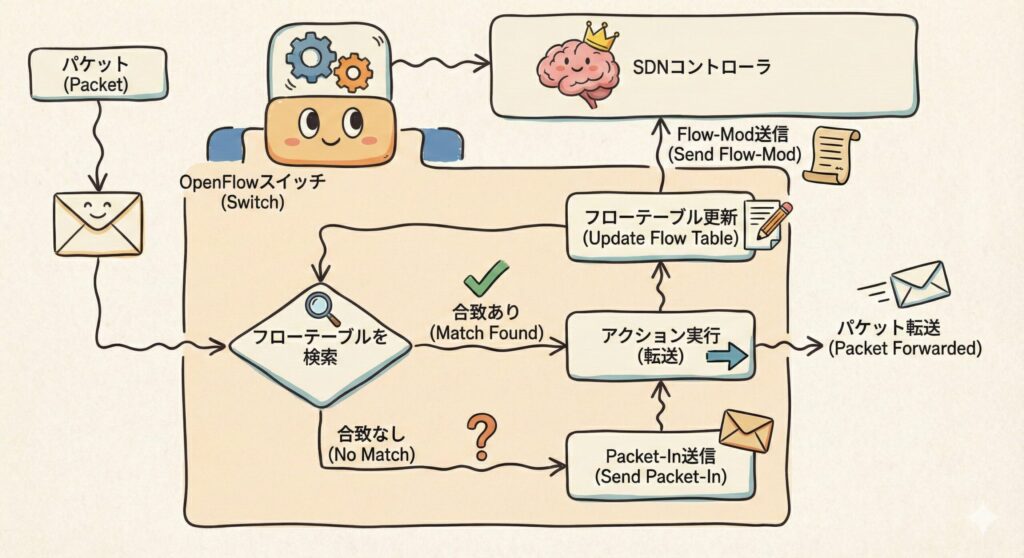

フローテーブルによる制御

OpenFlowスイッチは、従来のようなMACアドレステーブルやルーティングテーブルの代わりに「フローテーブル」を持っています。コントローラは、このフローテーブルに対して「フローエントリ」と呼ばれるルールを書き込みます。

フローエントリは主に以下の3つの要素で構成されます。

マッチフィールド(Match Fields)は、パケットのヘッダ情報(送信元/宛先MAC、IPアドレス、TCP/UDPポート番号、VLAN ID、入ってきた物理ポートなど)の組み合わせです。これは「誰からの、どんな通信か」を特定する条件を定義します。

アクション(Instructions/Actions)は、マッチしたパケットをどう処理するかを指定します。例えば「ポートXから出力」「破棄(Drop)」「ヘッダを書き換え」「コントローラへ転送(Packet-In)」などがあります。

カウンタ(Counters)は、そのルールにマッチしたパケット数やバイト数の統計情報を記録します。

OpenFlowの動作フロー

通信が発生した際の基本的な挙動は以下の通りです。

端末からパケットがOpenFlowスイッチに届くと、スイッチは自身のフローテーブルを検索します。合致するルールがある場合、そのアクション(転送、破棄など)を即座に実行します。合致するルールがない場合、スイッチはどうして良いかわからないため、そのパケット(または一部)をPacket-Inメッセージとしてコントローラへ送信し、指示を仰ぎます。

コントローラはポリシーに基づき、そのパケットの経路を計算し、Flow-Modメッセージを使ってスイッチのフローテーブルに新しいルールを書き込みます。スイッチは書き込まれたルールに従ってパケットを転送し、以降、同じフローのパケットは問い合わせなしで高速に転送されます。

この「わからなければ親(コントローラ)に聞く」という仕組みが、柔軟な制御を可能にしています。

セキュリティにおけるSDNのメリット

SDNは単なるネットワーク管理の効率化だけでなく、セキュリティ対策においても極めて強力なメリットを提供します。これらは「SDN連携セキュリティ」として試験でも頻出のテーマです。

1. マイクロセグメンテーション(Micro-segmentation)

従来の物理ネットワークでは、VLANによるセグメント分けが一般的でしたが、設定の手間から「部署単位」「サーバー群単位」といった大まかな分割になりがちでした。

SDNを用いれば、物理的な配線を変更することなく、論理的な設定だけで端末1台単位、あるいはアプリケーション単位での細かなネットワーク分離(マイクロセグメンテーション)が可能になります。

これにより、万が一あるサーバーがマルウェアに感染しても、その通信のみを遮断し、同一セグメント内の他のサーバーへのラテラルムーブメント(水平展開)を封じ込めることができます。これはゼロトラストネットワークの基盤技術の一つでもあります。

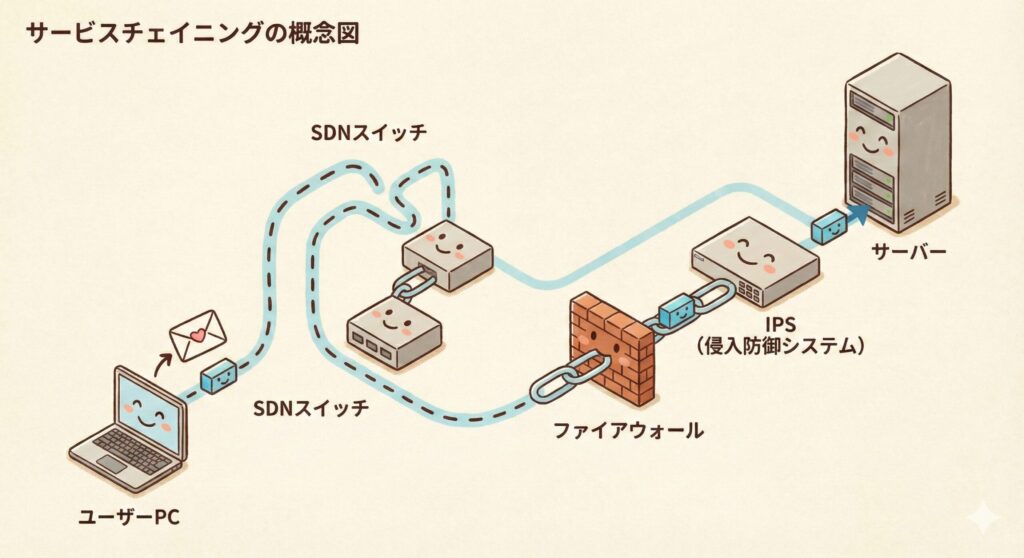

2. サービスチェイニング(Service Chaining)

特定の通信だけを、ファイアウォール、WAF、IPS(侵入防御システム)、サンドボックスといったセキュリティアプライアンスに強制的に経由させる技術です。

通常時は、社内PCからファイルサーバーへの通信は最短経路を通します。しかし不審な通信、例えば特定のポートへのアクセスや外部からの怪しい通信のみを、SDNコントローラがフローテーブルを書き換えることで、物理的に離れた場所にあるIPSやサンドボックスへ「寄り道」させて検査することができます。

物理的なケーブルの繋ぎ変えなしに、必要な通信に必要なセキュリティ機能を動的に適用できる点が大きな強みです。

3. インシデント対応の自動化と迅速化

IDS/IPSやSIEM(統合ログ管理)が攻撃を検知した際、そのアラートをトリガーとしてSDNコントローラにAPI経由で指示を出し、攻撃元の端末を自動的に「隔離ネットワーク」へVLAN変更したり、通信をDrop(破棄)させたりすることができます。

人手が介在しないため、検知から遮断までのタイムラグを極小化でき、被害の拡大を防げます。セキュリティインシデントに対する対応速度は、被害の範囲を大きく左右する要因です。SDNによる自動化は、この点で従来のネットワークに対して圧倒的な優位性を持ちます。

SDN/OpenFlow特有のセキュリティリスク

光があれば影があるように、SDN導入によって新たな脅威や脆弱性も生まれます。攻撃者は、ネットワークの「脳」であるコントローラを狙ってきます。

1. コントローラの単一障害点(SPOF)と標的化

SDNコントローラはネットワーク全体の制御権を握っています。もしコントローラがDoS攻撃でダウンしたり、脆弱性を突かれて乗っ取られたりすれば、ネットワーク全体が麻痺するか、攻撃者の意のままに操られてしまいます。

DoS攻撃では、大量の未知のパケット(フローテーブルにないパケット)をスイッチに送りつけることで、スイッチからコントローラへの「Packet-In」を大量発生させ、コントローラのCPUリソースを枯渇させる攻撃(Packet-In Flooding)が考えられます。

乗っ取りでは、コントローラのOSや管理コンソールの脆弱性を悪用し、不正なフローエントリを流し込んで通信を盗聴(盗聴用ポートへミラーリング)したり、改ざんしたりする可能性があります。

2. Southbound API(通信チャネル)への攻撃

スイッチとコントローラ間の通信(OpenFlowチャネル)が暗号化されていない場合、または認証が不十分な場合、中間者攻撃(MITM)のリスクがあります。

攻撃者が偽のコントローラになりすましてスイッチを制御したり、偽のスイッチになりすましてコントローラに誤ったトポロジー情報を学習させたりする可能性があります。このような攻撃が成功すると、ネットワーク全体の通信が攻撃者の制御下に置かれる危険性があります。

3. フローテーブルの枯渇(Flow Table Overflow)

OpenFlowスイッチが保持できるフローエントリの数にはハードウェア的な限界(TCAM容量など)があります。

攻撃者が送信元IPやポート番号をランダムに変えた大量のパケットを送り続けると、スイッチはそれらすべてを「個別の新しいフロー」として登録しようとします。結果としてフローテーブルが満杯になり、正規の通信のための新しいルールが書き込めなくなったり、既存のルールが予期せず削除されたりする恐れがあります。これはスイッチに対するDoS攻撃の一種です。

SDN環境を守るための対策指針

SDNのメリットを享受しつつリスクを低減させるためには、以下のような対策が必要です。

コントローラの保護(要塞化)

冗長化は、コントローラをクラスタ構成にし、マスターがダウンしても即座にスレーブが引き継げるようにする対策です。これにより単一障害点のリスクを低減できます。

アクセス制御では、コントローラへの管理アクセスを厳密に制限します。特定の管理用端末からのみ許可するなど、最小権限の原則に基づいた設定が重要です。

レートリミッティングは、スイッチからコントローラへのPacket-Inメッセージの頻度を制限し、DoS攻撃によるリソース枯渇を防ぐ対策です。一定時間内のPacket-In数に上限を設け、異常な数のメッセージが来た場合は一時的にブロックする仕組みを導入します。

通信チャネルの保護

TLS暗号化は必須です。OpenFlowチャネル(Southbound API)は必ずTLSで暗号化する必要があります。OpenFlowの仕様ではTLSはオプション扱いの場合があるため、実装時に強制する設定が必要です。

相互認証により、コントローラとスイッチが互いに正規の機器であることを証明書を用いて認証します。これにより、不正なスイッチの接続や偽コントローラの介在を防ぐことができます。

ノースバウンドAPIの保護

アプリケーションとコントローラ間の通信(REST APIなど)においても、APIキーによる認証、HTTPSによる暗号化、WAFによる保護など、一般的なWeb APIと同様のセキュリティ対策が不可欠です。

特にAPIの認可制御は重要で、どのアプリケーションがどの操作を実行できるかを厳密に定義し、最小権限の原則を適用する必要があります。

実戦力を試す!試験で問われるSDNの視点

実際の試験問題に取り組む際の心構えとして、試験で問われる「SDN特有の着眼点」を整理します。

試験での出題パターン

午前の選択式問題では、用語の定義(OpenFlow、NFV、オーバーレイネットワークなど)や、SDNの基本機能(コントロールプレーンの分離)が問われます。

一方、午後の記述式問題では、以下のようなシチュエーションが描かれることが増えています。

インシデント発生時の自動隔離では、「マルウェア検知システムからの通知を受けたSDNコントローラが、当該PCの接続ポートを遮断用VLANに変更する」という処理フローの穴埋めや、そのメリット(即応性、運用負荷軽減)を記述させる問題が出題されます。

ネットワーク構成の変更では、「物理的な配線を変更せずに、開発環境と本番環境を論理的に分離したい」という要件に対し、SDNを用いてどのように実現するかを問う問題が出されます。

コントローラへの攻撃対策では、「SDNコントローラとスイッチ間の通信が盗聴されるリスク」を指摘し、その対策(TLS利用、証明書による認証)を答えさせる問題が典型的です。

解答のポイント

記述問題でSDNがテーマになった場合、以下のキーワードやロジックが解答の軸になることが多いです。

集中制御は、全体を見渡せるため、最適な経路制御やポリシー適用が一元的に可能であることを示します。

動的変更は、障害時や攻撃検知時に、人間が介入することなくネットワーク構成を変えられることを表します。

可視化は、物理トポロジーに依存しない論理構成のため、通信フローが見えやすくなることを意味します。ただし、オーバーレイなどの技術により逆にブラックボックス化する懸念もセットで覚えておきましょう。

補足:SDNとNFV(Network Function Virtualization)の関係

試験対策として、SDNとセットで語られることの多いNFVについても整理しておきましょう。これらは混同されがちですが、目的とアプローチが異なります。

NFVとは何か

NFV(Network Function Virtualization:ネットワーク機能仮想化)は、ルーター、ファイアウォール、ロードバランサー(LB)、CPEなどの「専用ハードウェア」の機能を、汎用サーバー上の「仮想マシン(ソフトウェア)」として実装する技術です。

SDNは、ネットワークの「制御(経路制御など)」をソフトウェア化・集中管理することに主眼を置きます。一方、NFVは、ネットワークの「機能(パケット処理機能など)」をソフトウェア化し、高価な専用機を不要にすることに主眼を置きます。

SDNとNFVの相乗効果

これらは相互補完的な関係にあります。例えば、NFVを使って「仮想ファイアウォール」と「仮想ロードバランサー」を汎用サーバー上に立ち上げたとします。それらの仮想アプライアンスに対して、パケットをどのような順序で通すか(サービスチェイニング)を制御するためにSDNが使われます。

セキュリティの観点では、NFVによってセキュリティ機器をソフトウェアとして迅速に配備(スケールアウト)できるようになり、SDNによってその機器へのトラフィックを柔軟に誘導できるようになる、という「最強のタッグ」が組めるわけです。

試験で「汎用サーバーを用いてコスト削減と柔軟性を確保する技術」という文脈が出たらNFV、「集中管理による経路制御」が出たらSDNと判断できるようにしましょう。

ケーススタディ:ゼロトラストネットワークへの応用

昨今のトレンドである「ゼロトラストセキュリティ」において、SDNはインフラの要となります。その具体的な適用シナリオを深掘りしてみます。

従来型境界防御の限界

従来の「社内は安全、社外は危険」という境界防御モデルでは、一度VPNなどで社内ネットワークに入り込まれると、攻撃者はフラットなネットワーク内を自由に探索できてしまいました。内部犯行にも無力です。

境界を突破されてしまえば、攻撃者は社内のあらゆるリソースにアクセスできる状態になります。これは「城と堀」のモデルと呼ばれ、現代の脅威に対しては不十分であることが明らかになっています。

SDNによるアイデンティティベースのアクセス制御

SDNを活用したゼロトラスト環境では、物理的な接続場所(どのポートに繋いだか)ではなく、「誰が(ユーザーID)」「どんな端末で(デバイス状態)」アクセスしてきたかに基づいて、動的にネットワーク接続を制御します。

認証フェーズでは、ユーザーがPCをネットワークに接続し、認証(802.1Xなど)を行います。

ポリシー決定では、認証サーバーと連携したSDNコントローラが、「このユーザーは経理部であり、端末のOSパッチは最新である」と判断します。

動的隔離では、SDNコントローラが、そのユーザーの通信のみが「経理サーバー」と「メールサーバー」に通るように、スイッチのフローテーブルを書き換えます。開発サーバーや人事データベースへの通信は、そもそもネットワークレベルで許可されません(パケットがドロップされる)。

このように、ユーザー属性に応じて動的に「その人専用の最小権限ネットワーク」を構築することができるのが、SDNをセキュリティに応用する究極の形と言えます。試験の午後問題で「属性ベースのアクセス制御」や「動的なVLAN割り当て」といった記述があれば、このシナリオを想起してください。

オーバーレイネットワーク技術(VXLAN)のセキュリティ

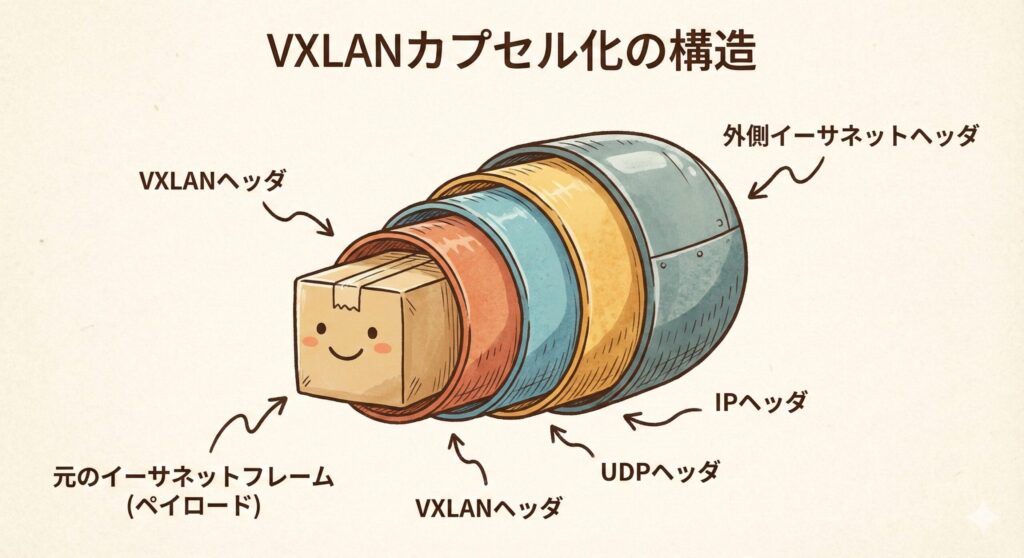

SDNの実装技術として、物理ネットワークの上に論理的なトンネルを作る「オーバーレイネットワーク」も重要です。代表的なプロトコルにVXLAN(Virtual eXtensible Local Area Network)があります。

VXLANの仕組みとセキュリティ的意義

VXLANは、L2フレーム(イーサネットフレーム)をUDPパケットでカプセル化してL3ネットワーク上を運ぶ技術です。これにより、物理的なルーターを越えて、離れた拠点間でも同一のL2セグメント(同一サブネット)であるかのように通信できます。

VLAN IDの枯渇問題の解決という点で、従来のVLAN IDは12ビット(約4000個)しか作れませんでしたが、VXLANの識別子(VNI)は24ビットあり、約1600万個のセグメントを作成できます。

テナント分離では、クラウド事業者や大規模データセンターにおいて、多数の顧客(マルチテナント)の通信を完全に分離する必要があります。VXLANを使えば、顧客ごとに完全に独立した仮想ネットワークを提供でき、パケットの漏洩を防ぐことができます。

VXLANのセキュリティ上の課題

試験対策としては、「カプセル化によるオーバーヘッド(パケットサイズ増大)への考慮」や、「物理ファイアウォールではカプセル化された中身が見えないため、トンネル終端部(VTEP)や仮想アプライアンスでの検査が必要になる」という監視上の課題(ブラインドスポット)についても理解しておくと、高度な設問に対応できます。

オーバーレイネットワークは、物理ネットワークから独立した論理ネットワークを構築できる強力な技術ですが、その透過性ゆえに、従来のネットワーク監視ツールでは内部の通信が見えにくくなるという課題もあります。この点は、セキュリティ設計において重要な考慮事項となります。

SDNとOpenFlowの仕組み・セキュリティを完全攻略!厳選過去問レベル演習10選

ネットワーク仮想化の中核技術「SDN(Software Defined Networking)」は、近年の情報処理安全確保支援士試験やネットワークスペシャリスト試験において、午後問題の長文読解でも頻出のテーマです。

従来のネットワーク機器との違いや、「コントロールプレーンの分離」がもたらすメリット、そしてコントローラが狙われる新たなセキュリティリスクを正しく理解できていますか?

今回は、SDNの基礎構造からOpenFlowの動作、マイクロセグメンテーションによる防御、そしてNFVとの違いまで、試験で問われるポイントを網羅した全10問の演習問題を作成しました。解説と合わせて、足回りの知識を盤石にしましょう。

まとめ

SDNとOpenFlowは、ネットワークを「ハードウェアの制約」から「ソフトウェアの可能性」へと解き放つ技術です。セキュリティの観点からは、**「防御の自動化」「マイクロセグメンテーションによる拡散防止」「サービスチェイニングによる検査の効率化」**という強力なメリットをもたらします。

一方で、制御の中枢であるコントローラが新たな攻撃対象となるリスクも孕んでいます。**「コントロールプレーンの分離」**というアーキテクチャの本質を理解し、それがもたらす恩恵と弱点の両面を把握しておくことが、情報処理安全確保支援士試験合格への鍵となります。

SDNは、クラウド環境やデータセンターにおいて、もはや不可欠な技術となっています。ネットワークエンジニアとして、あるいはセキュリティエンジニアとして、SDNの仕組みとセキュリティへの影響を深く理解することは、現代のIT環境を守る上で極めて重要なスキルです。

次回は、いよいよWebアプリケーションセキュリティの領域に入ります。ネットワークという土台の上で動くアプリケーションの脆弱性(SQLインジェクションやXSSなど)について、攻撃の仕組みと対策を深掘りしていきます。お楽しみに。

**文字数カウント