特定の組織や官公庁を狙い、長期間にわたって執拗に行われる「標的型攻撃(APT:Advanced Persistent Threat)」。その被害は、機密情報の流出や知的財産の奪取、さらには社会インフラの停止にまで及ぶことがあり、現代のサイバーセキュリティにおいて最も警戒すべき脅威の一つです。

従来のウイルス対策ソフトやファイアウォールといった「点」の防御だけでは、巧妙に隠蔽された攻撃を防ぎきることは困難です。APTに対抗するためには、攻撃者がどのようなステップを踏んで目的を遂行するのかという「攻撃ライフサイクル」を理解し、それぞれの段階で適切な対策を講じる「線」と「面」の防御、すなわち多層防御の構築が不可欠です。

本記事では、標的型攻撃の代表的なモデルである「サイバー・キルチェーン」に基づき、攻撃の各段階における具体的な手法と、それらを無力化するための実効的な防御戦略を詳しく解説します。

標的型攻撃(APT)の本質とサイバー・キルチェーンの全容

標的型攻撃は、不特定多数を狙う一般的なサイバー攻撃とは一線を画します。その最大の特徴は、特定のターゲットに対して「持続的(Persistent)」かつ「高度(Advanced)」な手法を用いる点にあります。攻撃者は一度の侵入失敗で諦めることはなく、数ヶ月、時には数年にわたって潜伏し、目的を達成するまで執拗に攻撃を継続します。

執拗かつ組織的な攻撃の特徴

APTの背後には、高度な技術力を持つ犯罪組織や国家規模の支援を受けたグループが存在することが多く、潤沢な資金と時間をかけて準備が行われます。攻撃の目的は単なる嫌がらせや金銭奪取にとどまらず、軍事機密、先端技術、外交情報などの窃取が主なターゲットとなります。

攻撃者は、ターゲット組織の業務内容、組織図、使用しているソフトウェアのバージョン、社員の人間関係に至るまでを事前に徹底的に調査します。このように「個別にカスタマイズされた攻撃」が行われるため、一般的な検知ロジックを回避しやすく、被害の発見が遅れる傾向にあります。

実際の攻撃例を見ると、攻撃者は数週間から数ヶ月かけてターゲット組織のSNSアカウント、プレスリリース、公開されている技術文書などを収集し、組織の弱点を探り出します。さらに、LinkedInなどのビジネスSNSから社員の役職や担当業務を把握し、最も効果的な攻撃対象を選定するのです。

偵察から目的遂行までの7つのステップ

米ロッキード・マーティン社が提唱した「サイバー・キルチェーン」は、標的型攻撃のプロセスを構造化したモデルです。このモデルを理解することで、どの段階で攻撃を阻止すれば、最終的な被害(情報の漏洩など)を防げるかを戦略的に考えることができます。

- 偵察(Reconnaissance):SNSや公開情報、ポートスキャンなどを用いて、ターゲットの弱点を探します。攻撃者は組織のドメイン情報、使用技術、社員の行動パターンまで詳細に調査します。

- 武器化(Weaponization):特定した脆弱性を突くためのマルウェアと、それを実行させるための文書ファイルなどを組み合わせた「攻撃セット」を作成します。Officeマクロやゼロデイ脆弱性を悪用するツールが組み込まれることが一般的です。

- 配送(Delivery):標的型攻撃メールや改ざんしたWebサイトを通じて、攻撃セットをターゲットに送り込みます。業務に関連する件名や送信者名を装うことで、開封率を高める工夫が施されます。

- 攻撃(Exploitation):OSやアプリケーションの脆弱性を悪用し、プログラムを不正に実行させます。この段階で攻撃者のコードがメモリ上で動作を開始します。

- インストール(Installation):バックドアなどのマルウェアをシステム内に設置し、永続的なアクセス権を確保します。レジストリや起動フォルダへの登録により、再起動後も動作が継続します。

- 遠隔操作(Command & Control / C2):外部のC2サーバーと通信を確立し、攻撃者の指令を受け取れる状態にします。正規の通信プロトコル(HTTPSなど)を利用することで検知を困難にします。

- 目的遂行(Actions on Objectives):データの窃取、破壊、改ざんなど、最終的な目的を実行します。機密データは暗号化され、分割送信されることで、大規模な情報流出を隠蔽します。

従来型攻撃との決定的な違い

従来の攻撃は、既知のウイルスを大量にばらまく「効率重視」のスタイルでしたが、標的型攻撃は「成功重視」です。そのため、アンチウイルスソフトで検知できない「未知のマルウェア」が使用されることが常態化しています。また、正規のツール(PowerShellやWMIなど)を悪用する「環境寄生型(Living off the Land)」の手法を用いることで、不審な挙動として検知されるのを巧みに避けます。

攻撃者は組織の業務フローや使用システムを理解した上で、最も気づかれにくい時間帯や方法を選択します。例えば、業務終了後の深夜にデータを少量ずつ外部送信することで、ネットワーク監視の目をすり抜けるのです。この執拗さと綿密な計画性こそが、従来型攻撃との最大の違いといえるでしょう。

攻撃フェーズ別の具体的な防御アプローチ

サイバー・キルチェーンのいずれかの段階で鎖(チェーン)を断ち切ることができれば、攻撃を失敗に終わらせることができます。ここでは、侵入前・侵入直後・侵入拡大の各フェーズにおける具体的な対策を見ていきます。

侵入・潜伏を許さない「境界防御」の強化

攻撃の初期段階である「配送」や「攻撃」を阻止するためには、入口対策の徹底が求められます。

標的型攻撃メール対策では、サンドボックス技術を用いたメールセキュリティ製品の導入が有効です。添付ファイルを仮想環境で実行し、振る舞いを分析することで、シグネチャベースでは検知できない未知のマルウェアを特定します。また、メールの送信元ドメイン認証(SPF/DKIM/DMARC)を導入し、なりすましメールを遮断することも不可欠です。さらに、メールリンクの書き換えによるURL検査や、実行ファイルの拡張子を持つ添付ファイルの自動削除なども効果的な手段となります。

脆弱性管理の徹底については、OSやブラウザ、Officeソフトなどのアップデートを迅速に行い、攻撃の足がかりとなる「脆弱性」を放置しないことが基本です。特に、パッチが公開される前の「ゼロデイ攻撃」に対しては、IPS(侵入防止システム)やWAF(Webアプリケーションファイアウォール)による仮想パッチの運用が効果を発揮します。脆弱性スキャナーを定期的に実行し、未パッチのシステムを可視化することも重要です。

Webフィルタリングと無害化では、業務に不要なサイトへのアクセスを制限するとともに、ダウンロードしたファイルを「無害化(サニタイズ)」するソリューションの検討も有効です。CDR(Content Disarm and Reconstruction)技術により、ファイルから潜在的に危険な要素を除去し、安全なファイルとして再構成することで、マルウェア感染のリスクを大幅に低減できます。

内部活動を早期検知する「横展開」対策

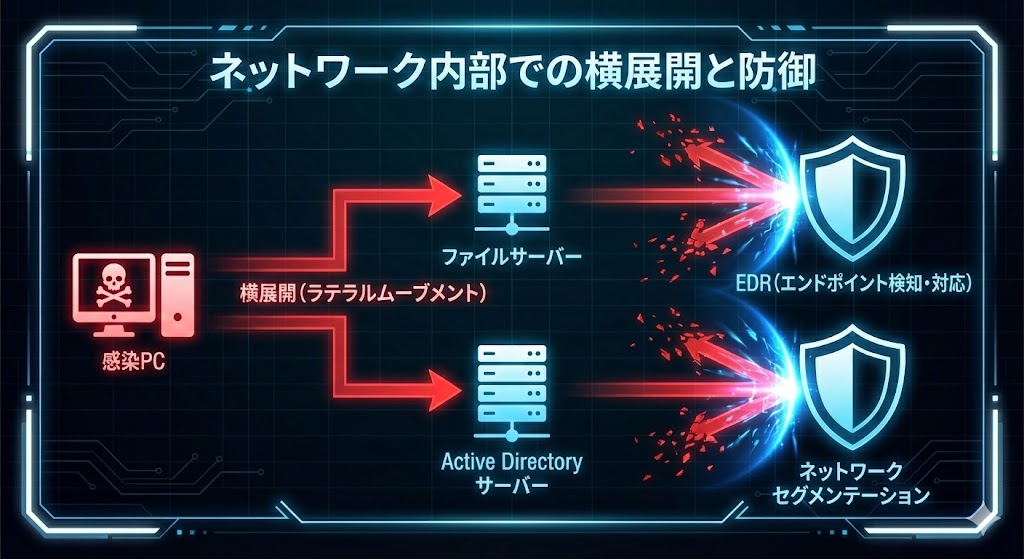

ひとたび侵入を許すと、攻撃者は組織内ネットワークを探索し、より権限の高いアカウントを奪取しようと試みます。これを「横展開(ラテラルムーブメント)」と呼びます。

ネットワークのセグメンテーションにより、ネットワークを業務単位や機密性レベルに応じて適切に分離します。これにより、ある部門で発生した感染が全社に波及するのを防ぐとともに、セグメント間の不自然な通信を検知しやすくします。VLAN(仮想LAN)の活用や、マイクロセグメンテーションによる細粒度のアクセス制御が推奨されます。

特権ID管理の厳格化では、管理者権限を持つアカウントの利用を最小限に抑え、多要素認証(MFA)を必須とします。攻撃者がActive Directoryなどの認証基盤を掌握することを阻止しなければなりません。特権アカウントの利用状況を監視し、異常なログイン試行や権限昇格の試みをリアルタイムで検知する仕組みも必要です。

EDR(Endpoint Detection and Response)の活用では、PCやサーバーの挙動をリアルタイムで監視し、不審なプロセスやファイル操作、レジストリの変更などを検知します。万が一侵入されても、その後の挙動から異常を察知し、迅速な封じ込めを可能にします。EDRは単なる検知ツールではなく、インシデント対応時の調査やフォレンジック分析にも活用できる強力なソリューションです。

横展開で攻撃者がよく用いる手法には、Pass-the-Hash攻撃やPass-the-Ticket攻撃があります。これらは正規の認証情報を窃取し、それを使って他のシステムへアクセスする手法です。こうした攻撃に対しては、Kerberos認証の適切な設定や、LSASS(Local Security Authority Subsystem Service)プロセスの保護が有効な対策となります。

最終目的を阻止する「出口対策」とデータ保護

攻撃者が情報を盗み出そうとする際、必ず「外部への通信」が発生します。この通信を遮断するのが「出口対策」です。

C2通信の検知・遮断では、ファイアウォールやプロキシサーバーのログを監視し、ブラックリストに登録されたC2サーバーへの通信を特定します。また、不自然なデータ量のアップロードや、深夜・早朝の定期的な通信など、トラフィックパターンから異常を見つける手法も有効です。DNSクエリの監視により、DGAドメイン(Domain Generation Algorithm)へのアクセスを検知することも重要な対策です。

DLP(Data Loss Prevention)の導入により、機密情報(顧客情報や設計図面など)を定義し、それらが外部へ送信されるのを自動的に検知・ブロックします。USBメモリへのコピー制限やメール送信の制限なども含まれます。データの分類とラベル付けを行うことで、より精緻な情報保護が可能になります。

ログの集中管理と相関分析では、SIEM(Security Information and Event Management)を活用し、ネットワーク機器、サーバー、PCなどのログを横断的に分析します。一つひとつのログは正常に見えても、それらを組み合わせることで、攻撃の全体像を浮き彫りにすることができます。機械学習を活用した異常検知により、従来の方法では発見できなかった脅威を特定できる可能性も高まります。

組織として備えるべき多層防御とレスポンス体制

技術的な対策を積み重ねるだけでは不十分です。APTのような高度な脅威に対しては、「守り切る」ことだけでなく「侵入されることを前提とした」組織体制の構築が求められます。

シグネチャに頼らないEDR/NDRの導入

近年の攻撃は、正規のツールを悪用するため、従来型のアンチウイルス(EPP)では限界があります。そこで重要になるのが、振る舞い検知を中心としたEDRや、ネットワーク上の異常な動きを捉えるNDR(Network Detection and Response)です。これらは「事後対策」としての側面が強く、インシデント発生時の影響範囲特定や原因究明を劇的に高速化させます。

EDRは、エンドポイント上で実行されるすべてのプロセスの関係性を記録し、攻撃の「ストーリー」を可視化します。例えば、Wordファイルを開いたことをきっかけにPowerShellが起動し、さらにそこから外部サーバーへの通信が発生したという一連の流れを追跡できます。この「親子関係の追跡」により、攻撃の起点から影響範囲まで正確に把握できるのです。

NDRは、ネットワークトラフィックを深く分析し、暗号化された通信の中にも潜む異常な振る舞いを検知します。通信のメタデータ(宛先、通信量、時間帯など)を分析することで、C2通信やデータの窃取活動を特定します。

特権ID管理と最小権限の原則

攻撃者の最大の狙いは、ドメイン管理者権限の奪取です。これを達成されると、組織内のすべてのリソースが攻撃者の手に落ちたも同然です。

最小権限の原則(PoLP:Principle of Least Privilege)に基づき、すべてのユーザーやプロセスに対して、業務遂行に必要な最小限の権限のみを付与します。通常業務では一般ユーザー権限で作業し、管理作業が必要な場合のみ一時的に権限を昇格させる「Just-in-Time(JIT)アクセス」の仕組みも有効です。

特権アクセスの分離では、管理作業を行う際は専用の端末(PAW:Privileged Access Workstation)を使用し、インターネット閲覧などを行う一般端末とは物理的・論理的に分離することが推奨されます。PAWは、管理インフラへのアクセス専用に構成され、メールやWebブラウジングなどの機能を制限することで、攻撃の侵入経路を遮断します。

また、特権アカウントのパスワードは定期的に変更し、PAM(Privileged Access Management)ソリューションにより自動管理することで、パスワードの漏洩リスクを最小化できます。セッション記録機能により、管理者の操作をすべて記録し、内部不正や乗っ取りの早期発見も可能になります。

CSIRTによるインシデントハンドリングの重要性

標的型攻撃を検知した際、現場がパニックに陥ると被害は拡大します。あらかじめ組織内にCSIRT(Computer Security Incident Response Team)を組織し、初動対応の手順(インシデントレスポンス・フロー)を整備しておく必要があります。

- 検知・分析:異常を察知し、被害状況を正確に把握します。影響を受けたシステムの特定、攻撃の種類と経路の分析、データ漏洩の有無の確認などを迅速に行います。

- 封じ込め:感染端末のネットワーク隔離など、被害の拡大を止めます。短期的な封じ込め(ネットワーク切断)と長期的な封じ込め(システム再構築)を段階的に実施します。

- 根絶:マルウェアの除去や脆弱性の修正を行い、再発を防ぎます。攻撃者が仕掛けたバックドアや永続化メカニズムをすべて特定し、完全に排除することが重要です。

- 復旧:バックアップからの書き戻しなどを行い、正常な業務状態に戻します。復旧したシステムが再び攻撃を受けないよう、セキュリティ設定の見直しも並行して実施します。

- 事後学習:今回の教訓をセキュリティポリシーや対策の見直しに活かします。インシデントレポートを作成し、組織全体で知見を共有することで、同様の攻撃への耐性を高めます。

CSIRTは平時から脅威情報の収集、セキュリティ教育の実施、インシデント対応訓練(TTX:Table Top Exercise)などを行い、組織のセキュリティレベルを継続的に向上させる役割も担います。外部のセキュリティ専門家や業界団体との連携も重要で、最新の攻撃手法や対策情報を迅速に入手できる体制を整えることが求められます。

実践的なセキュリティ運用のポイント

標的型攻撃への対策は、一度導入すれば終わりではありません。継続的な改善と運用が成功の鍵となります。

脅威インテリジェンスの活用

最新の攻撃手法や脆弱性情報を常に収集し、自組織への影響を評価することが重要です。OSINT(Open Source Intelligence)やThreat Intelligenceサービスを活用し、攻撃グループの動向、新たなマルウェアの特徴、標的となりやすい業界のトレンドなどを把握します。

特に、自組織と同じ業界や地域で発生した攻撃事例は注意深く分析し、同様の攻撃への備えを強化すべきです。IoC(Indicators of Compromise:侵害の痕跡)を自組織の環境で検索し、既に侵入されていないかを確認する「スレットハンティング」も効果的です。

定期的な訓練とシミュレーション

CSIRTのメンバーだけでなく、一般社員も含めた全社的なセキュリティ訓練が不可欠です。標的型攻撃メールの見分け方、不審なリンクや添付ファイルへの対処法、インシデント発生時の報告手順などを定期的に教育します。

実際の攻撃を模擬した「レッドチーム演習」を実施し、防御側(ブルーチーム)の対応力を評価することも有効です。この演習を通じて、現在の防御体制の弱点を発見し、改善策を講じることができます。

バックアップとBCP(事業継続計画)

最悪の場合、ランサムウェアによる暗号化や破壊的な攻撃を受ける可能性も考慮しなければなりません。定期的なバックアップの取得と、その復旧テストを実施し、いざという時に確実にデータを復元できる体制を整えます。

バックアップは、ネットワークから隔離されたオフラインストレージや、改ざん防止機能を持つクラウドストレージに保管することで、攻撃者による削除や暗号化を防ぎます。また、重要システムの復旧優先順位を定めたBCPを策定し、限られたリソースを効率的に配分できるようにします。

ゼロトラストアーキテクチャへの移行

従来の「境界防御」の考え方では、内部ネットワークに侵入されると防御が困難になります。そこで注目されているのが「ゼロトラスト」の概念です。これは、ネットワークの内外を問わず、すべてのアクセスを信頼せず、常に検証するというアプローチです。

ユーザーの認証・認可を毎回厳格に行い、アクセスするリソースごとに最小限の権限のみを付与します。デバイスの健全性(パッチ適用状況、セキュリティソフトの稼働状況など)を確認してからアクセスを許可する「デバイス認証」も重要な要素です。

ゼロトラストを実現するためには、アイデンティティ管理基盤の整備、マイクロセグメンテーション、継続的な監視と検証の仕組みが必要です。一朝一夕には実現できませんが、段階的に移行することで、標的型攻撃への耐性を大幅に向上させることができます。

【全10問】標的型攻撃(APT)のプロセスと多層防御を学ぶ演習問題

標的型攻撃(APT)は、特定の組織を狙って執拗に行われる巧妙な攻撃です。その被害を防ぐためには、攻撃者がどのようなステップで侵入し、目的を遂行するのかという「攻撃プロセス」の理解が欠かせません。

本演習では、記事で解説した「サイバー・キルチェーン」や、それに対抗するための「多層防御」の重要ポイントを全10問のクイズ形式にまとめました。各問題には詳細な解説を付けています。正解するだけでなく、他の選択肢がなぜ誤りなのかを理解することで、より深い知識を身につけましょう。

まとめ

標的型攻撃(APT)は、もはや「防げるかどうか」ではなく「侵入された後にいかに早く気づき、被害を最小化するか」というフェーズに移行しています。サイバー・キルチェーンの各フェーズを深く理解し、それぞれの段階に適切な対策(多層防御)を配置することで、攻撃者の目的遂行を困難にさせることが可能です。

技術的なソリューションの導入はもちろんのこと、最小権限の原則の徹底やCSIRT体制の整備といったマネジメント面での対策を組み合わせることで、強固なセキュリティ基盤を築きましょう。常に最新の脅威動向をキャッチアップし、防御態勢をアップデートし続ける姿勢が、大切な情報資産を守る唯一の道です。

APTは進化を続けていますが、基本的な防御の原則は変わりません。入口・内部・出口のすべての段階で防御層を重ね、人・プロセス・技術の三位一体でセキュリティを強化することが成功への鍵となります。今日から実践できる対策から始め、組織全体のセキュリティ文化を醸成していくことが、長期的な安全を確保する最善の方法です。