ネットワークセキュリティにおいて「プロキシ(Proxy)」は、最も基本的でありながら多機能で奥深い技術の一つです。情報処理安全確保支援士(SC)試験の午後問題では、ネットワーク構成図にプロキシサーバーが必ず登場します。

単に「代理サーバー」という言葉の意味を知っているだけでは、午後の記述式問題には対応できません。「なぜそこに配置されているのか」「どのようなセキュリティ機能を担っているのか」「通信ヘッダーはどう変化するのか」といった実務的な視点が求められます。

本記事では、プロキシサーバーの基礎概念から、フォワードプロキシとリバースプロキシの決定的な違い、試験頻出の「SSLインスペクション」や「ヘッダー情報」といった技術的詳細まで、合格レベルの知識を徹底解説します。

1. プロキシサーバーの基本概念と存在意義

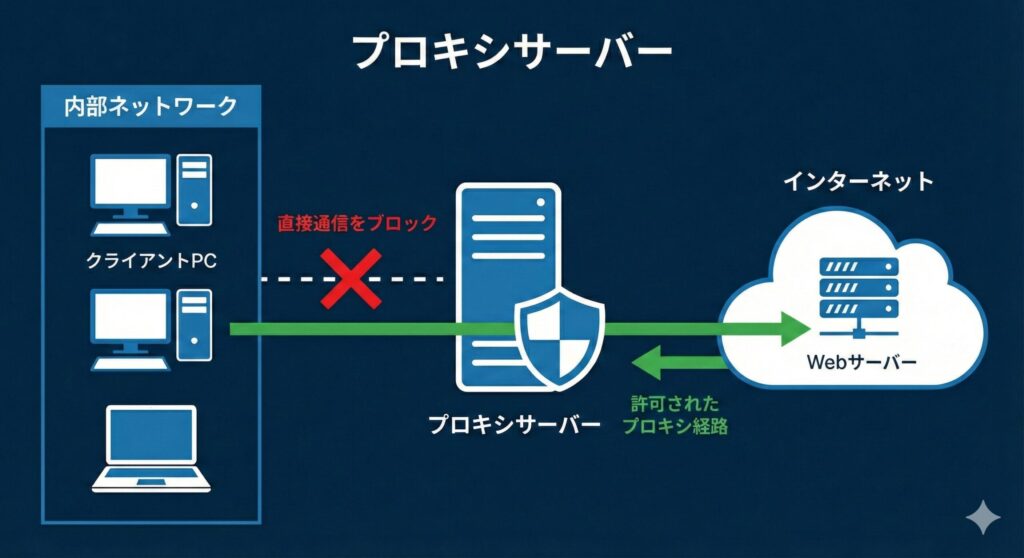

プロキシ(Proxy)は英語で「代理人」を意味します。ネットワークでは、内部ネットワーク(LAN)と外部ネットワーク(インターネット)の境界に立ち、クライアントやサーバーの代わりに通信を行う「中継者」として機能します。

直接通信を行わず「代理人」を介在させる理由は3つあります。

- セキュリティの向上:通信内容の検査と制御

- パフォーマンスの改善:キャッシュによる高速化

- 通信の制御・監視:ログ取得と分析

直接通信のリスク

社内PCがインターネット上のWebサーバーと直接通信する場合、以下のリスクが発生します。

内部情報の露呈:クライアントのグローバルIPアドレスが外部のWebサーバーに通知され、社内ネットワークの構造が推測される恐れがあります。

不正サイトへのアクセス:業務に関係のないサイトや、マルウェア配布サイトへのアクセスを制御できません。

ログの散逸:誰がどのサイトを見たかという記録が各PCに分散し、インシデント発生時の調査が困難になります。

プロキシサーバーを導入することで、すべての通信を一度「関所」に集約し、これらのリスクを一元的に管理できます。

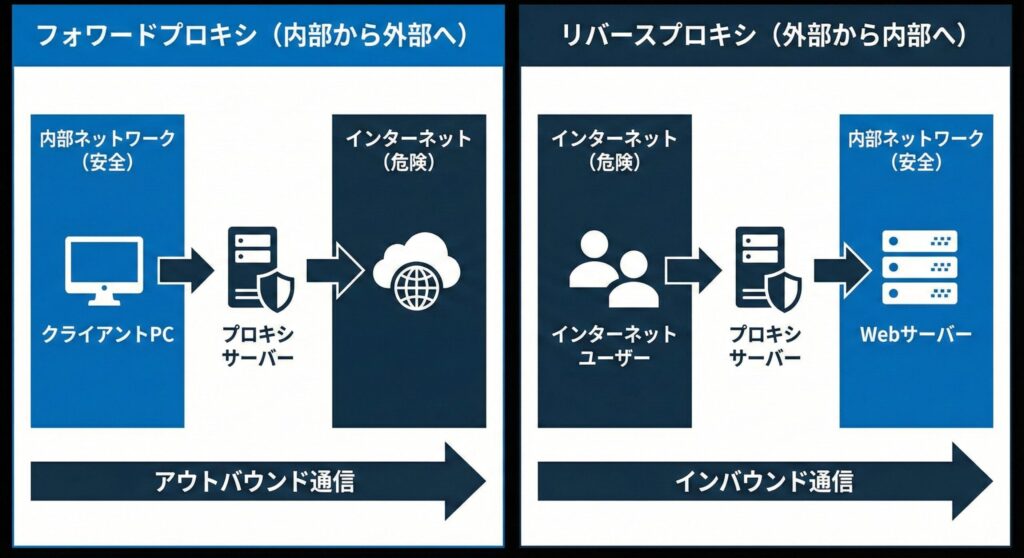

2. フォワードプロキシ:社内ネットワークを守る盾

一般的に「プロキシ」と呼ぶ場合、この「フォワードプロキシ」を指します。フォワードプロキシは、内部のクライアント(PC)が外部のサーバー(Webサイト)へアクセスする際の代理を務めます。

社内LANからインターネットへ抜ける「出口対策」の要であり、SC試験でも「社内PCがマルウェアに感染し、外部のC&Cサーバーへ通信を試みた際の検知ポイント」として頻繁に登場します。

ユーザー認証とアクセス制御の強化

フォワードプロキシは、誰もが自由にインターネットへアクセスできる状態を防ぎます。Active DirectoryやLDAPサーバーと連携し、ユーザーIDとパスワードによる認証(Basic認証、Digest認証、Kerberos認証など)を通過したユーザーのみに通信を許可します。

これにより、以下のセキュリティ効果が得られます。

部外者の排除:社内LANに物理的に侵入した攻撃者が、勝手にインターネットへ接続してデータを持ち出すことを防ぎます。

責任の明確化:通信ログに「IPアドレス」だけでなく「ユーザー名」が紐づくため、誰がその通信を行ったかが明確になります。

URLフィルタリングによる脅威の遮断

業務に関係のないサイトや、セキュリティ上危険なサイトへのアクセスを制御する機能です。

カテゴリフィルタリング:「ギャンブル」「アダルト」「犯罪」などのカテゴリに分類されたURLへのアクセスを一括でブロックします。

レピュテーションベース:セキュリティベンダーから提供される脅威情報(ブラックリスト)に基づき、フィッシングサイトやマルウェア配布サイトへのアクセスをリアルタイムで遮断します。

キャッシュ機能による高速化

プロキシサーバーは、外部から取得したWebページのデータ(画像やHTMLファイル)を自身のディスクに一時保存(キャッシュ)します。別のユーザーが同じページにアクセスしようとした際、プロキシはインターネットへ問い合わせることなく、保存しておいたキャッシュデータを返します。これにより、Webページの表示速度が向上するとともに、インターネット回線の帯域幅を節約できます。

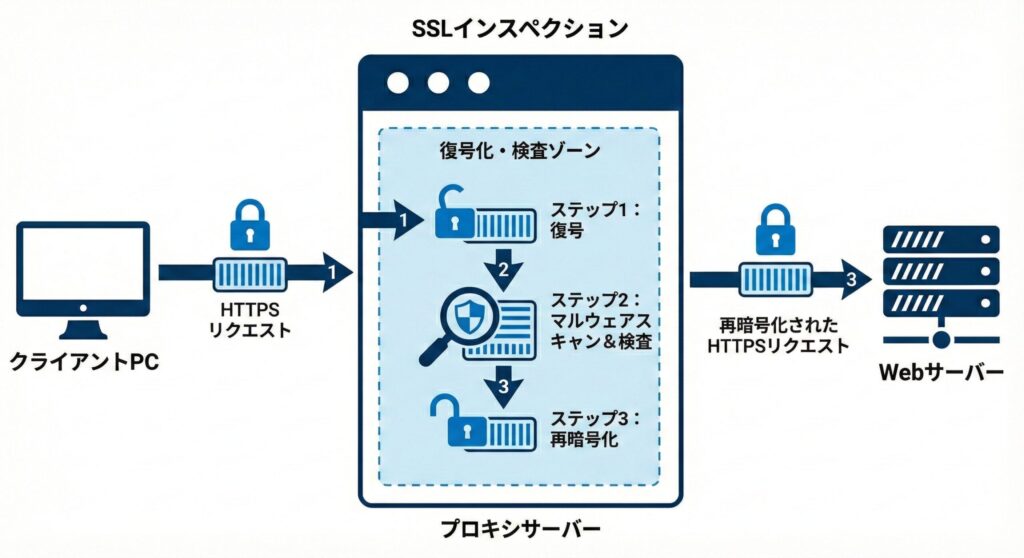

SSLインスペクション(SSL可視化):暗号化の死角をなくす

近年、Web通信のほとんどがHTTPS(SSL/TLS)で暗号化されています。暗号化は盗聴防止に必須ですが、同時に「プロキシサーバーが通信の中身(ペイロード)を検査できない」というセキュリティ上の死角を生み出します。暗号化されたトンネルの中にマルウェアが隠れていても、従来のプロキシでは検知できません。

これを解決するのが「SSLインスペクション(SSL可視化)」機能です。

偽の証明書提示:クライアントがHTTPSサイトへアクセスしようとすると、プロキシサーバーが通信をインターセプトし、プロキシ自身が発行した「偽の(しかし社内PCには信頼されている)サーバー証明書」をクライアントに提示します。

復号と検査:クライアントとプロキシの間でSSLセッションが確立されます。プロキシは送られてきたデータを一度復号し、ウイルスチェックや情報漏洩チェックを行います。

再暗号化:問題がなければ、プロキシは本来のWebサーバーとの間で別のSSLセッションを確立し、データを再暗号化して転送します。

この機能は「善意の中間者攻撃(Man-in-the-Middle)」とも呼ばれ、導入には社内PC全てにプロキシのルート証明書を配布する必要があります。試験では、この仕組みと導入時の運用課題(プライバシーの問題や、証明書ピンニングを行っているアプリでの通信エラーなど)が問われることがあります。

3. 透過型プロキシ(Transparent Proxy)の仕組み

通常のフォワードプロキシ(明示的プロキシ)では、ブラウザの設定画面でプロキシのIPアドレスとポート番号を指定する必要があります。しかし、数百台、数千台のPCの設定を変更・管理するのは大きな負担です。また、ユーザーが勝手に設定を解除してしまうリスクもあります。

そこで利用されるのが「透過型プロキシ」です。これは、ネットワーク経路上にあるルーターやL3スイッチが、Web通信(ポート80や443宛てのパケット)を検知すると、それを強制的にプロキシサーバーへ転送(リダイレクト)する仕組みです。

メリット:クライアントPCへの設定が不要。ユーザーはプロキシの存在を意識せず、設定解除による回避も不可能。

注意点:クライアントは「直接Webサーバーと通信している」と思っています。そのため、認証機能の実装が難しかったり、通信エラー時のトラブルシューティングが複雑になったりする場合があります。

4. リバースプロキシ:Webサーバーを守る砦

フォワードプロキシが「内から外」の通信を扱うのに対し、リバースプロキシは外部(インターネット)から内部のWebサーバーへの通信を代理します。ユーザーからは、リバースプロキシ自体がWebサーバーであるかのように見えます。ECサイトや企業サイトなど、公開サーバーの構成においてリバースプロキシは必須の要素となっています。

Webサーバーの隠蔽と防御

リバースプロキシをDMZ(非武装地帯)に配置し、本番のWebサーバー(オリジンサーバー)をさらに奥の内部ネットワークに配置することで、攻撃者から本番サーバーを直接狙われるリスクを回避できます。攻撃者が攻撃できるのはリバースプロキシまでであり、万が一リバースプロキシが侵害されても、本番サーバー上のデータベースや重要ファイルまでは容易に到達できません。

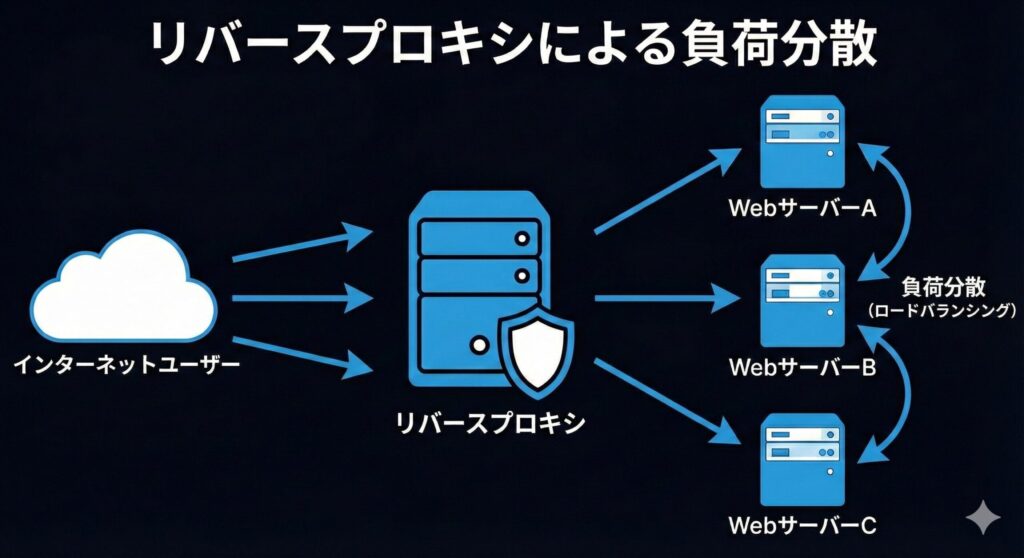

負荷分散(ロードバランシング)

大規模なサイトでは、1台のサーバーですべてのリクエストを処理することは不可能です。リバースプロキシは、背後に複数のWebサーバーを配置し、アクセスを適切に振り分ける「ロードバランサー」としての役割を果たします。

- ラウンドロビン:順番に均等に振り分ける

- リーストコネクション:現在接続数が最も少ないサーバーに振り分ける

- ヘルスチェック:定期的に背後のサーバーの生死を確認し、ダウンしているサーバーにはリクエストを送らないようにして可用性を維持します

SSLオフロード(SSLアクセラレーション)

SSL/TLSの暗号化・復号処理は計算コストが高く、WebサーバーのCPUリソースを消費します。リバースプロキシでSSL通信を終端(暗号化解除)し、背後のWebサーバーへはHTTP(平文)で通信を行うことで、Webサーバーの負荷を劇的に軽減できます。これを「SSLオフロード」と呼びます。証明書の管理もリバースプロキシ1台に集約できるため、更新作業などの運用負荷も下がります。

WAF(Web Application Firewall)との統合

リバースプロキシは、WAFと組み合わせて設置されることが一般的です。HTTPリクエストの中身を詳細に検査し、SQLインジェクションやクロスサイトスクリプティング(XSS)などのWebアプリケーション特有の攻撃パターンを検知して遮断します。

5. 試験で問われる技術的詳細:HTTPヘッダーの魔術

SC試験の午後問題では、プロキシを経由することによるHTTPヘッダーの変化や、それに関連するアクセス制御の設定が問われます。ここが合否を分けるポイントです。

X-Forwarded-For (XFF)

プロキシサーバーを経由すると、Webサーバー側に届くパケットの「送信元IPアドレス」は、すべてプロキシサーバーのアドレスになってしまいます。これでは、アクセスログ解析や、IPアドレスによるアクセス制限ができません。

そこで、プロキシサーバーは標準的に X-Forwarded-For というヘッダーをHTTPリクエストに追加します。

形式:X-Forwarded-For: <本来のクライアントIP>, <経由したプロキシ1>, <経由したプロキシ2>...

Webサーバー側で「真の送信元」を知りたい場合は、IPパケットのヘッダーではなく、この X-Forwarded-For の値(特に一番左のIPアドレス)を参照するようにアプリケーションやログ設定を変更する必要があります。

試験の罠:X-Forwarded-For はHTTPヘッダーであり、攻撃者が容易に偽装(改ざん)可能です。インターネットから直接届くリクエストの XFF ヘッダーを無条件に信用してはいけません。信頼できるリバースプロキシが付与した情報のみを信用するようなネットワーク設計が必要です。

Via ヘッダー

Via ヘッダーは、その通信がどのプロキシサーバーを経由してきたか(バージョンとホスト名)を記録するために使われます。ループ検知(プロキシが自分自身に転送してしまう状態)を防ぐためにも利用されます。

CONNECTメソッドとトンネリング

通常、プロキシはHTTPリクエストの中身(メソッドやURL)を解釈して転送します。しかし、HTTPSの場合は通信内容が暗号化されているため、プロキシはリクエストの中身を読めません。

そこで使用されるのがHTTPの CONNECT メソッドです。クライアントはプロキシに対し、「接続先ホスト名:443」への接続を要求します。プロキシは指定されたサーバーとの間にTCPコネクションを確立し、以降はクライアントとサーバーの間のデータを右から左へそのまま流す「土管(トンネル)」になります。

セキュリティ上のリスク:CONNECT メソッドを無制限に許可すると、攻撃者はポート443を使ってSSHやRDPなど、HTTP以外のプロトコルをトンネリングさせ、ファイアウォールを回避して外部と通信(C&Cサーバーとの通信など)を行う可能性があります。

対策として、プロキシの設定で CONNECT メソッドを許可するポートを443(HTTPS)のみに限定する、あるいは許可する宛先をホワイトリストで管理するなどの制御が不可欠です。

6. プロキシログの解析とインシデント対応

プロキシサーバーのログは、セキュリティインシデントが発生した際の「ブラックボックス(フライトレコーダー)」です。SC試験の午後問題では、ログの断片を見て何が起きているかを推測させる問題が出題されます。

ログに含まれる主な情報

- 日時:アクセスがあった正確な時刻

- 送信元IP/ユーザーID:誰がアクセスしたか

- メソッド:GET, POST, CONNECTなど

- URL:どのサイトのどのリソースにアクセスしたか(HTTPSの場合はドメインのみの場合が多い)

- ステータスコード:200(成功), 403(拒否), 404(見つからない), 500(エラー)など

- User-Agent:使用されたブラウザやOSの情報

- 転送データ量:送信バイト数と受信バイト数

注目すべき異常検知パターン

CONNECTメソッドの長時間接続:通常のWeb閲覧は短時間で終わります。特定の外部IPに対して長時間セッションが張られている場合、バックドア通信やC&Cサーバーとの通信が疑われます。

不審なUser-Agent:社内で標準利用されているブラウザ(EdgeやChrome)以外のUser-Agent、あるいは空白のUser-Agentからのアクセスは、マルウェアや自動化スクリプトによる通信の可能性があります。

データ送信量の異常:外部へのアップロード(POSTメソッドや送信バイト数の増加)が極端に多い場合、内部情報の持ち出し(データの窃取)が行われている可能性があります。

夜間・休日の定期通信:業務時間外に、一定の間隔(例:5分おき)で特定の外部サーバーへアクセスしている場合、感染した端末が攻撃者からの指令を待機する「ビーコン通信(ポーリング)」を行っている可能性があります。

レピュテーションの低いドメインへのアクセス:セキュリティベンダーのブラックリストに掲載されているドメイン、あるいは新規登録されたばかりのドメインへのアクセスは、フィッシングやマルウェア配布サイトへの誘導の可能性があります。

大量の403エラー:特定のユーザーやIPアドレスから、短時間に大量の403(アクセス拒否)エラーが記録されている場合、攻撃者がアクセス可能なURLを探索する「ディレクトリトラバーサル攻撃」や「ブルートフォース攻撃」を試みている可能性があります。

7. 最新トレンド:オンプレミスからSWGへ

従来のプロキシサーバーは、社内に物理アプライアンスサーバーとして設置するのが一般的でした。しかし、テレワークの普及やクラウドサービス(SaaS)の利用拡大により、社内ネットワークを経由しない通信が増加しました。社外にあるPCを、社内のプロキシで守ることが難しくなったのです。

そこで登場したのが、SWG(Secure Web Gateway) という概念です。これは「クラウド上のプロキシ」です。

社内外を問わず、PCからの通信をすべてクラウド上のSWGに向けます。SWG上でURLフィルタリング、アンチウイルス、サンドボックス(未知のマルウェア検知)、DLP(情報漏洩対策)などのセキュリティ機能を一括して適用します。これにより、社員がどこにいても、社内と同じセキュリティポリシーを適用することが可能になります。これはゼロトラストネットワークアクセス(ZTNA)やSASE(Secure Access Service Edge)といった新しいセキュリティフレームワークの中核を成す技術です。

SC試験においても、従来のオンプレミス型プロキシだけでなく、このようなクラウドベースのセキュリティ対策に関する出題が増えつつあります。「境界型防御」から「ゼロトラスト」への移行の文脈で、プロキシの役割がどう変化(あるいは拡張)しているかを理解しておくことが重要です。

SWGの主な機能

クラウドアプリケーションの可視化:社員がどのようなSaaSアプリケーション(Salesforce、Dropbox、Slackなど)を使用しているかをリアルタイムで把握します。シャドーIT(IT部門が把握していない非公式のクラウドサービスの利用)を検出し、リスク評価を行います。

データ保護(DLP):機密情報(クレジットカード番号、マイナンバー、個人情報など)が外部へ送信されることを検知し、ブロックまたはアラート通知を行います。正規表現やフィンガープリント技術を用いて、高精度な検知を実現します。

マルウェア対策の多層化:従来のシグネチャベースのアンチウイルスに加え、サンドボックス技術により未知のマルウェア(ゼロデイ攻撃)を検知します。ダウンロードされたファイルを仮想環境で実行し、その挙動を監視することで、悪意のある動作を事前に検出します。

アクセス制御の一元管理:ユーザーの属性(所属部署、役職、プロジェクト)や、デバイスの状態(OS、セキュリティパッチの適用状況、EDRの稼働状態)に基づいて、動的にアクセス制御ポリシーを適用します。これにより、「誰が」「どこから」「どのデバイスで」アクセスしているかを総合的に判断し、きめ細かな制御が可能になります。

8. プロキシサーバーの実装と運用上の課題

プロキシサーバーは強力なセキュリティツールですが、導入と運用には注意すべき課題があります。

パフォーマンスへの影響

すべての通信がプロキシを経由するため、プロキシサーバーがボトルネックになる可能性があります。特にSSLインスペクションを有効にした場合、暗号化・復号処理によりCPUとメモリのリソースが大量に消費されます。大規模な組織では、複数台のプロキシをクラスタ構成で運用し、負荷分散を行う必要があります。

プライバシーとコンプライアンス

SSLインスペクションは、暗号化された通信の中身を「覗く」行為であり、従業員のプライバシーに関わる問題です。導入前に、就業規則や利用規定に明記し、従業員への説明と同意を得ることが不可欠です。また、銀行やヘルスケアなどの機密性の高い通信については、SSLインスペクションの対象外とする「例外設定」を設けることも検討すべきです。

証明書エラーへの対応

SSLインスペクションを有効にすると、証明書ピンニング(特定の証明書や公開鍵のみを信頼する仕組み)を実装しているアプリケーションで通信エラーが発生する場合があります。モバイルアプリやIoTデバイスなど、プロキシのルート証明書を配布できない環境では、これらの通信をバイパス(迂回)させる必要があります。

フェイルオーバー(障害時の冗長性)

プロキシサーバーが停止すると、社内全体がインターネットへアクセスできなくなります。業務継続性(BCP)の観点から、冗長化構成(アクティブ/スタンバイ、またはアクティブ/アクティブ)を導入し、障害時には自動的に待機系サーバーへ切り替わる仕組みを構築する必要があります。

9. プロキシサーバーの設定例と試験対策

SC試験では、プロキシサーバーの具体的な設定内容を問う問題が出題されることがあります。ここでは、代表的な設定項目とその意味を解説します。

アクセス制御リスト(ACL)の設定

プロキシサーバーでは、送信元IPアドレス、宛先URL、時間帯、ユーザーグループなどを条件として、通信の許可・拒否を制御します。

# 社内ネットワークからのアクセスを許可

acl localnet src 192.168.0.0/16

# 業務時間のみアクセス許可

acl business_hours time MTWHF 09:00-18:00

# ソーシャルメディアをブロック

acl social_media dstdomain .facebook.com .twitter.com .instagram.com

http_access deny social_media

# 許可されたネットワークからの業務時間内のアクセスを許可

http_access allow localnet business_hours

このように、複数の条件を組み合わせることで、柔軟なアクセス制御が実現できます。

CONNECTメソッドの制限

前述のとおり、CONNECTメソッドを無制限に許可すると、セキュリティリスクが高まります。以下のように、特定のポートのみに制限します。

# HTTPSポート(443)のみCONNECTを許可

acl SSL_ports port 443

acl CONNECT method CONNECT

http_access deny CONNECT !SSL_ports

これにより、攻撃者が他のポート(例:22番のSSH)をトンネリングすることを防ぎます。

キャッシュの設定

キャッシュを効果的に活用することで、ネットワーク帯域を節約し、レスポンス速度を向上させます。

# キャッシュディレクトリとサイズの設定

cache_dir ufs /var/cache/squid 10000 16 256

# キャッシュの有効期間

refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern . 0 20% 4320

動的コンテンツ(CGIやクエリパラメータを含むURL)はキャッシュしない、静的コンテンツは長時間キャッシュする、といった細かな制御が可能です。

理解度確認テスト:プロキシサーバーの仕組み(全10問)

記事の内容を覚えているか、簡単なクイズ形式で復習してみましょう。 「フォワードプロキシとリバースプロキシの決定的な違い」や「セキュリティリスクのある設定」など、間違えやすいポイントを中心に出題しています。

選択肢をクリックするだけで、その場ですぐに正誤と詳しい解説が表示されます。満点を目指してチャレンジしてみてください!

まとめ:プロキシはネットワークの要

プロキシサーバーについて、その仕組みからセキュリティ上の役割、そして試験対策に必要な技術的詳細まで解説してきました。

要点を整理します。

- フォワードプロキシ:内部から外部への通信を代理。出口対策、認証、ログ管理、フィルタリングが主目的

- リバースプロキシ:外部から内部への通信を代理。入口対策、サーバー隠蔽、負荷分散、SSLオフロードが主目的

- SSLインスペクション:暗号化通信を復号・検査し、隠れた脅威を検知する重要機能

- HTTPヘッダー:

X-Forwarded-Forなどで真の送信元を追跡する仕組みを理解する - ログ分析:インシデントの予兆はプロキシログに現れる

- SWG:クラウド時代の新しいプロキシの形。ゼロトラストの実現に不可欠

プロキシサーバーは、ネットワーク構成図の中では小さなアイコン一つで表現されることが多いですが、その中では非常に高度で複雑な処理が行われています。午後試験の記述問題で「プロキシサーバーの設定変更で対応する」という解答が求められることも多々あります。単なる用語暗記ではなく、「データの流れ」と「制御のポイント」をイメージできるようにしておきましょう。

次回の記事では、このプロキシサーバーもしばしば配置される「DMZ(非武装地帯)」の設計思想について、さらに深く掘り下げていきます。

次のアクション

ご自身のPCでコマンドプロンプトやターミナルを開き、ipconfig /all (Windows) や ifconfig (Mac/Linux) を実行しても、プロキシの設定は見えません。しかし、ブラウザの設定画面や、Windowsの「ネットワークとインターネット」設定を見ると、プロキシのアドレスが設定されているかもしれません(あるいは「設定を自動的に検出する」=WPADが有効になっているかもしれません)。実務環境や自宅の環境で、自分の通信がどのようにインターネットへ出ているかを確認してみることは、理解を深める第一歩です。