ネットワークセキュリティの学習において、個々の用語を覚えることは最初のステップに過ぎません。情報処理安全確保支援士試験、特に午後の記述式試験において求められるのは、それらの知識を**「ネットワーク構成図」というフィールドの上で展開し、有機的に結びつける力**です。

「この攻撃を防ぐには、どの機器を、どこに設置し、どのような設定を入れるべきか?」

この問いに即答できるようになることこそが、ネットワークセキュリティをマスターしたと言える瞬間です。今回は、ファイアウォール(FW)、WAF、IDS/IPS、プロキシ、DMZ、そしてSDNといった技術要素を、一つのシステムの中に統合し、防御の「点」を「線」や「面」にする作業を行います。

典型的な企業ネットワークの構成図をイメージしながら、それぞれのセキュリティ機器がどこで、何を守っているのか、その配置の意図と防御のメカニズムを深く掘り下げていきます。単なる用語の復習ではなく、設計者の視点からネットワーク全体を俯瞰するスキルを養いましょう。

![[Image Prompt] Description: An isometric network diagram illustration showing a secure corporate network layout. The diagram should clearly distinguish three zones: the "Internet" (cloud icon), the "DMZ" (containing Web Server, Mail Server, Proxy), and the "Internal LAN" (containing Client PCs, DB Server). Separating these zones are distinct Firewalls. Icons for WAF (placed before Web Server) and IDS/IPS (monitoring traffic lines) are highlighted. The style is clean, isometric, tech-blue color scheme with neon accents indicating data flow.](https://bksuccess.net/wp-content/uploads/2026/01/sc_day_045a-1024x558.jpg)

第1の防壁:ファイアウォールとDMZの設計思想

ネットワーク防御の基本中の基本であり、城郭で言えば「城壁」と「堀」の役割を果たすのが、ファイアウォール(FW)とDMZ(DeMilitarized Zone:非武装地帯)です。

ゾーンディフェンスの要、DMZ

なぜDMZが必要なのでしょうか。インターネットに公開する必要があるWebサーバーやメールサーバーを、社内の機密データを扱うデータベースサーバーや従業員のPCと同じネットワーク(セグメント)に置いてしまうと、万が一Webサーバーが乗っ取られた際、攻撃者は容易に内部の重要資産へアクセスできてしまいます。

これを防ぐために、外部からのアクセスを受け付けるサーバー群を隔離されたエリア、すなわちDMZに配置します。FWは、インターネットからDMZへの通信は許可しつつ、インターネットから内部LANへの直接通信は遮断します。さらに重要なのは、DMZから内部LANへの通信も原則として遮断するという点です。これにより、公開サーバーが踏み台にされたとしても、被害をDMZ内部だけに封じ込めることが可能になります。

DMZの設計における基本原則は、「必要最小限の通信のみを許可する」ことです。Webサーバーがデータベースへアクセスする必要がある場合、特定のポート番号(例:MySQLの3306番)のみを許可し、それ以外の通信は一切遮断します。これにより、万が一Webサーバーが侵害されても、攻撃者が実行できる操作を厳しく制限できます。

パケットフィルタリングの挙動を再確認

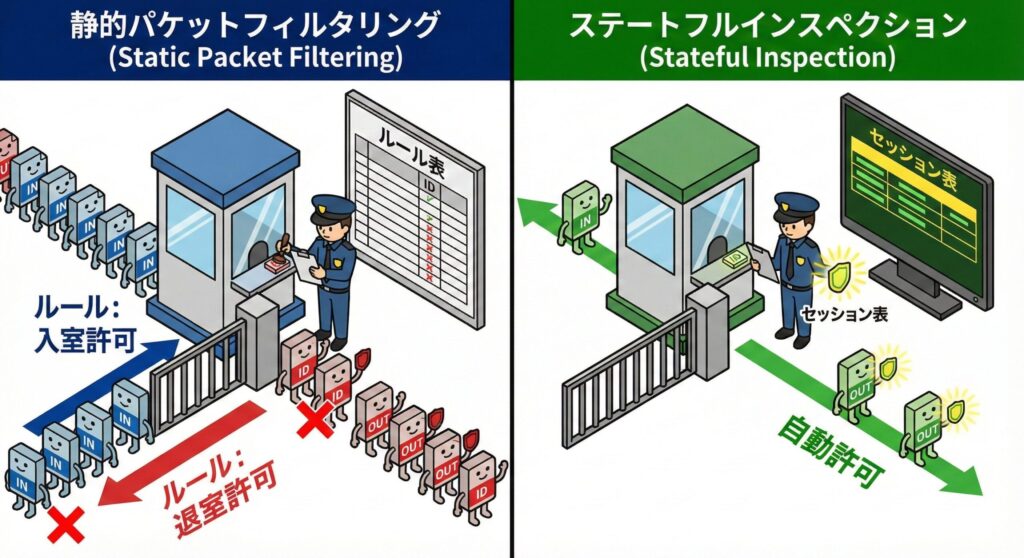

FWの主な役割は「パケットフィルタリング」です。これはIPアドレスとポート番号を見て、通信を通すか通さないかを判断します。ここで重要になるのが、ステートフルインスペクションの概念です。

従来の静的なパケットフィルタリングでは、行き(Outbound)の通信を許可しても、その応答である戻り(Inbound)の通信も明示的に許可ルールを書かなければ通信が成立しませんでした。しかし、ステートフルインスペクション機能を持つFWであれば、内部から外部への通信セッションを記憶(ステートを保持)し、その正当な応答パケットのみを動的に通過させます。

試験対策としては、構成図を見たときに「FWのルールがどこに適用されているか」を意識することが重要です。例えば、「WebサーバーへのHTTP(80番ポート)通信は許可するが、SSH(22番ポート)は管理者IP以外からは拒否する」といった制御が、正しくFWで行われているかを読み取る必要があります。

ステートフルインスペクションには、セッション情報を保持するための「セッションテーブル」が存在します。このテーブルには、送信元IPアドレス、宛先IPアドレス、送信元ポート、宛先ポート、プロトコルの5つの情報(5-tuple)が記録されます。このテーブルが満杯になると、新しい接続を確立できなくなるため、適切なサイジングとタイムアウト設定が重要になります。

FWの配置パターンと多層防御

実際の企業ネットワークでは、FWは単一ではなく複数配置されることが一般的です。境界FW(インターネットとDMZの間)、内部FW(DMZと内部LANの間)、さらには重要なサーバーセグメント前にも専用のFWを配置する「多層防御」の考え方が主流です。

この多層構造により、一つの防御層が突破されても、次の防御層で侵入を食い止めることができます。また、各層で異なるベンダーの製品を使用する「異種混合防御」を採用することで、単一製品の脆弱性を突いた攻撃に対する耐性を高めることも可能です。

第2の防壁:アプリケーション層を守るWAF

FWは「住所(IPアドレス)」と「扉番号(ポート)」で判断しますが、その中身(データの内容)までは深く検査しません。80番ポート(Webアクセス)が許可されていれば、その中にSQLインジェクション攻撃を行うための悪意あるコードが含まれていても、FWは「許可されたポートへの通信」として通過させてしまいます。

ここで登場するのが、Webアプリケーションの盾となるWAF(Web Application Firewall)です。

WAFの配置場所と役割

WAFは、一般的にWebサーバーの前段、あるいはWebサーバーそのものに導入されます。構成図上では、リバースプロキシとして配置されるケースや、クラウド型WAFとしてインターネットとDMZの間に描かれるケースがあります。

WAFはHTTP/HTTPS通信の中身を解析します。リクエストに含まれるパラメータをチェックし、「' OR '1'='1」のようなSQLインジェクションのパターンや、クロスサイトスクリプティング(XSS)を狙った怪しいスクリプトタグが含まれていないかを検知・遮断します。

重要なのは、WAFは万能薬ではないという理解です。WAFはあくまで「既知の攻撃パターン(シグネチャ)」や「異常な振る舞い」を防ぐものであり、Webアプリケーション自体の脆弱性(バグ)を修正するものではありません。しかし、改修が難しいレガシーなシステムや、ゼロデイ攻撃への緊急避難的な対策として、WAFは最後の砦として機能します。

WAFの検知方式と運用上の課題

WAFには大きく分けて3つの検知方式があります。

- シグネチャベース検知:既知の攻撃パターンをデータベースに登録し、マッチングで検知する方式。検知精度は高いが、未知の攻撃には対応できません。

- 異常検知(アノマリベース):正常な通信パターンを学習し、そこから逸脱した通信を異常とみなす方式。未知の攻撃にも対応できる可能性がありますが、誤検知(フォールスポジティブ)が多くなりがちです。

- ホワイトリスト方式:許可する通信パターンのみを定義し、それ以外を全て遮断する方式。最も厳格ですが、正規の通信まで遮断してしまうリスクがあります。

実運用では、これらを組み合わせたハイブリッド方式が採用されることが多く、最初は検知モード(ログのみ)で運用し、誤検知が少なくなってから防御モード(遮断)に切り替えるといった段階的な導入が推奨されます。

第3の防壁:監視の目、IDSとIPS

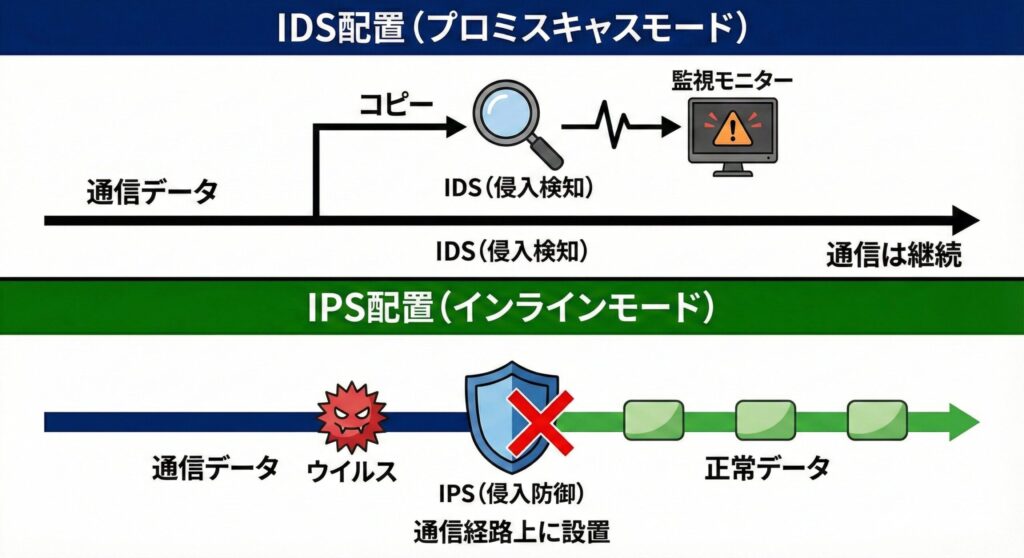

FWとWAFが「門番」だとすれば、IDS(侵入検知システム)とIPS(侵入防御システム)は「巡回警備員」や「監視カメラ」にあたります。これらはネットワークを流れるパケットを詳細に分析し、不正アクセスの兆候を探します。

IDSとIPSの決定的な違い:配置とアクション

この2つは似ていますが、構成図上の配置と機能に大きな違いがあります。

IDS(Intrusion Detection System)

- 配置:通信経路の脇に設置(パッシブ構成)。スイッチのミラーポートなどに接続し、流れるパケットのコピーを受け取って解析します。

- 動作:攻撃を検知すると管理者にアラート(通知)を送りますが、通信そのものを止めることはできません。

- メリット:通信経路に直接介在しないため、IDSが故障してもネットワーク自体は止まりません(フェイルセーフ)。

IPS(Intrusion Prevention System)

- 配置:通信経路の直列に設置(インライン構成)。FWの後ろなどに配置され、パケットは必ずIPSを通過します。

- 動作:攻撃を検知すると、即座にそのパケットを破棄(ドロップ)し、通信を遮断します。

- リスク:誤検知(フォールスポジティブ)により、正常な通信まで止めてしまうリスクがあります。また、IPSの処理性能がネットワーク全体のボトルネックになる可能性や、IPS故障時に通信断が発生するリスク(バイパス機能などで対策)を考慮する必要があります。

試験問題で「攻撃を直ちに遮断したい」という要件があればIPSを、「通信への影響を最小限に抑えつつ状況を把握したい」という要件があればIDSを選択します。

IDS/IPSの検知技術と回避手法への対策

IDS/IPSも基本的にはシグネチャベースとアノマリベースの2つの検知方式を持ちます。しかし、攻撃者は検知を回避するために様々な技術を駆使します。

代表的な回避手法として、パケットの断片化(フラグメンテーション)があります。攻撃コードを小さな断片に分割して送信することで、IDS/IPSのパターンマッチングを回避しようとします。これに対抗するため、現代のIDS/IPSは断片化されたパケットを再構成(リアセンブリ)してから検査する機能を持っています。

また、暗号化通信の増加により、IDS/IPSが検査できない通信が増えています。この問題に対処するため、SSL/TLS復号機能を持つネットワーク機器と連携し、一度復号してから検査する仕組みが必要になります。

内部と外部の緩衝地帯:プロキシサーバー

プロキシ(代理)サーバーは、クライアントとサーバーの間に入り、通信を中継する役割を持ちます。構成図においては、その役割によって配置場所と向きが異なります。

フォワードプロキシ:内部を守る

社内LANからインターネットへのアクセスを中継するのがフォワードプロキシです。

- 代理アクセス:クライアントPCの代わりにWebサイトへアクセスするため、外部WebサーバーにはプロキシのIPアドレスしか伝わらず、社内PCの情報を隠蔽できます。

- フィルタリングとログ:業務に関係のないサイトへのアクセスを禁止したり、誰がどのサイトを見たかというアクセスログを一元管理したりできます。

- キャッシュ:一度閲覧したサイトのデータを保存し、再度アクセスがあった際に高速に応答します。これにより、インターネット回線の帯域を節約できます。

フォワードプロキシは、情報漏洩対策としても重要です。社内から外部へのファイル送信を監視し、機密情報を含むファイルのアップロードを検知・遮断することができます。また、マルウェアが外部の指令サーバー(C&Cサーバー)と通信しようとする際、プロキシのログから不審な通信を発見できます。

リバースプロキシ:サーバーを守る

インターネットから社内(DMZ)のWebサーバーへのアクセスを中継するのがリバースプロキシです。

- 負荷分散(ロードバランサ):複数のWebサーバーへリクエストを振り分け、負荷を均一化します。ラウンドロビン、最小接続数、IPハッシュなど、様々な振り分けアルゴリズムが利用できます。

- SSLオフロード:重い暗号化・復号処理をWebサーバーの代わりに行い、Webサーバーの負荷を下げます。証明書の管理も一元化できるため、運用面でもメリットがあります。

- 攻撃の隠蔽:外部にはリバースプロキシのIPしか見せないため、実際のWebサーバーの構成を隠すことができます。これにより、攻撃者による偵察活動を困難にします。

リバースプロキシには、セッションの永続性(スティッキーセッション)を保つ機能もあります。特定のクライアントからのリクエストを常に同じWebサーバーに振り分けることで、ショッピングカートなどのセッション情報を保持するアプリケーションを正しく動作させることができます。

構成図を見た際、プロキシが「クライアント側(出る通信)」にあるのか、「サーバー側(入る通信)」にあるのかで、その意図を読み解くことが重要です。

現代のネットワーク制御:SDNとOpenFlow

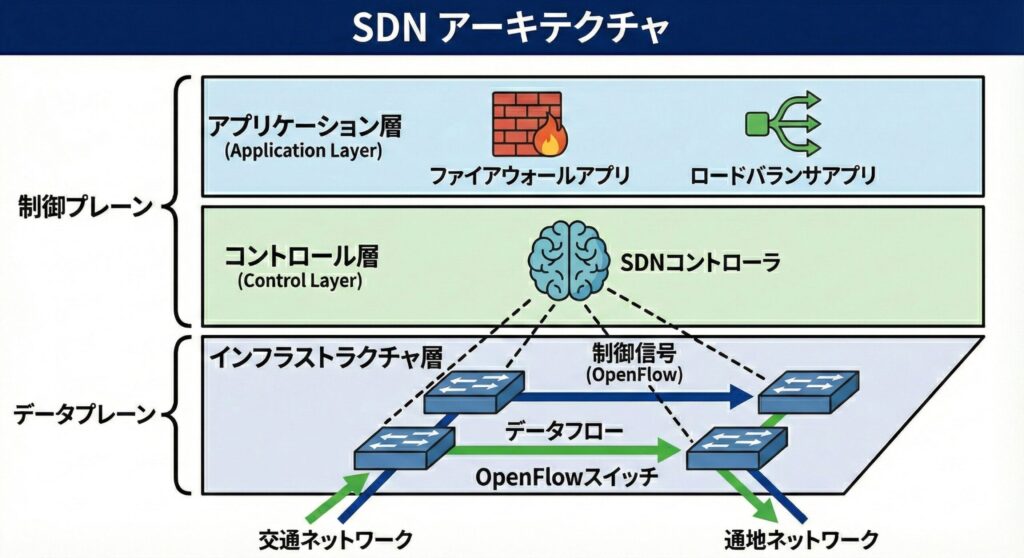

物理的な配線に縛られず、ソフトウェアでネットワーク構成を動的に制御する技術がSDN(Software-Defined Networking)です。従来のネットワーク機器は「データ転送機能」と「制御機能」が一体化していましたが、SDN(特にOpenFlowプロトコル)ではこれらを分離します。

SDNコントローラとセキュリティ

構成図上に「SDNコントローラ」と「OpenFlowスイッチ」が登場した場合、以下のセキュリティメリットを想起してください。

- 集中管理:ネットワーク全体のポリシーをコントローラで一元管理できるため、設定ミスや漏れを防ぎやすくなります。数百台のスイッチに対して、個別に設定を投入する必要がなくなり、一貫したセキュリティポリシーを適用できます。

- 動的な防御:IDS/IPSと連携し、攻撃を検知した瞬間に、その攻撃元からの通信を遮断するようにSDNコントローラが各スイッチへ指示を出す、といった自動化された防御が可能になります。これにより、攻撃への対応時間を大幅に短縮できます。

- マイクロセグメンテーション:物理的な構成を変更することなく、仮想的なネットワーク分割(セグメント化)を細かく行えます。これにより、万が一マルウェアが侵入しても、感染拡大(ラテラルムーブメント)を最小限の範囲に抑えることができます。

SDNは、物理的な「構成図」の上にもう一つの論理的な「地図」を描く技術と言えます。試験では、この柔軟性がどのようにセキュリティ向上に寄与するか、あるいはコントローラ自体が攻撃された場合のリスク(単一障害点)などが問われることがあります。

SDNのセキュリティ上の課題

SDNには多くのメリットがある一方で、新たなセキュリティ課題も生まれています。最も重要なのは、SDNコントローラ自体が攻撃の標的になることです。コントローラが侵害されれば、ネットワーク全体を掌握されてしまいます。

そのため、コントローラは専用の管理セグメントに配置し、アクセス制御を厳格に行う必要があります。また、コントローラとスイッチ間の通信(OpenFlowプロトコル)も暗号化(TLS)し、中間者攻撃を防ぐことが重要です。さらに、コントローラの冗長化により、単一障害点を解消する設計が求められます。

統合演習:パケットの旅路を追え

ここまで個々の要素を見てきましたが、最も効果的な学習方法は、あるパケットがクライアントからサーバーに届くまでの経路を、頭の中でシミュレーションすることです。

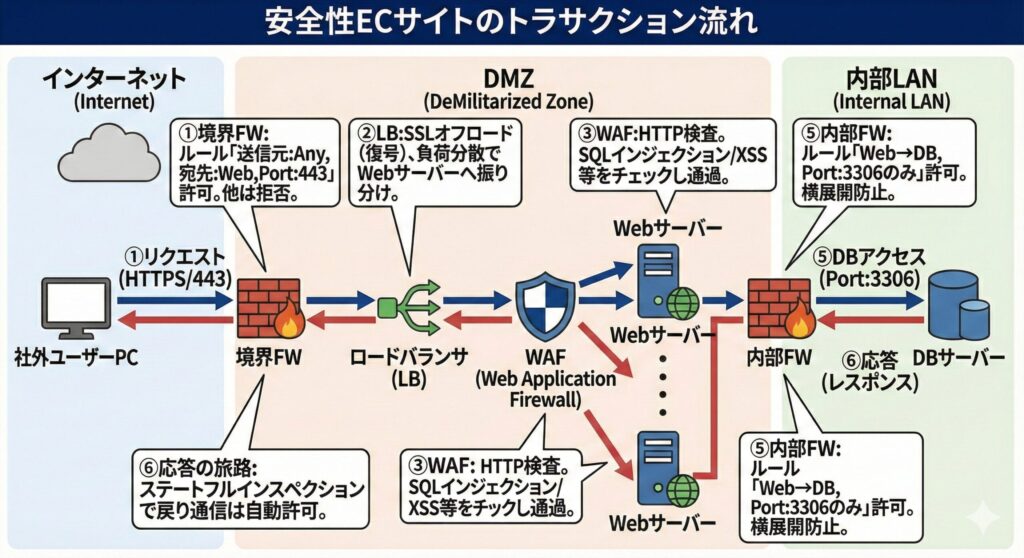

例として、「社外のユーザーが、自社のECサイト(HTTPS)で買い物をする」というシナリオを考えてみましょう。

- インターネット → FW(境界):ユーザーのパソコンから発信されたパケットは、まず企業の入り口である境界FWに到達します。FWは「送信元:Any、宛先:Webサーバー(のグローバルIP)、ポート:443(HTTPS)」というルールに基づき、パケットを許可します。ここで443以外へのアクセスは弾かれます。

- FW → ロードバランサ(リバースプロキシ):許可されたパケットは、DMZにあるロードバランサに届きます。ここでSSL/TLSの復号が行われる場合があります(SSLオフロード)。ロードバランサは、背後にある複数のWebサーバーの中から、最も負荷の低い1台を選んでパケットを転送します。

- ロードバランサ → WAF:Webサーバーに届く直前、パケットはWAFを通過します。WAFはHTTPリクエストの中身(GET/POSTパラメータやCookieなど)を検査します。「商品検索ボックスにSQL文が入っていないか?」「入力フォームに悪意あるスクリプトがないか?」をチェックし、問題なければ通過させます。

- WAF → Webサーバー:幾多の関門をくぐり抜けたリクエストは、ようやくWebサーバー上のアプリケーションに処理されます。

- Webサーバー → 内部FW → DBサーバー:アプリケーションは、注文情報を記録するために内部LANにあるデータベース(DB)サーバーへアクセスします。ここにも「内部FW」が存在します。このFWは「WebサーバーからDBサーバーへの、特定のポート(例:3306)のみ」を許可する厳格なルールで運用されています。これにより、もしWebサーバーが乗っ取られても、攻撃者がDB以外の社内システム(人事サーバーなど)へ横展開するのを防ぎます。

- 応答の旅路:DBサーバーからの応答は、来た道を逆順に戻っていきます。ステートフルインスペクション機能を持つFWであれば、この戻りの通信は自動的に許可されます。

このように、構成図の上で指を動かしながら「ここでチェック、ここで変換、ここで保存」とプロセスを追うことで、セキュリティの穴(見落とし)に気づけるようになります。「もしここにWAFがなかったら?」「もしこの内部FWの設定が全開放だったら?」と自問自答することが、実践力を高める鍵です。

この演習をさらに発展させるなら、攻撃者の視点でも同じ経路を辿ってみましょう。「SQLインジェクション攻撃を仕掛けるとしたら、どの段階で検知されるか?」「DDoS攻撃を行った場合、どの機器が最初にボトルネックになるか?」といった思考実験を繰り返すことで、防御の弱点を発見する目が養われます。

試験で狙われる「設定ミス」と「死角」

ネットワーク構成図の問題では、単に機器が置いてあるだけでなく、その「設定」や「仕様の穴」を突く問題が頻出します。特に注意すべきポイントを挙げます。

暗号化通信の死角

HTTPS通信は暗号化されているため、途中の経路にあるIDSやIPSは、その中身を覗くことができません。つまり、暗号化されたトンネルの中にマルウェアが潜んでいても、そのまま通過してしまうのです。

これに対処するには、SSL/TLS復号機能を持つアプライアンス(FWやプロキシ、専用装置)で一度暗号を解き、平文にしてから検査し、再度暗号化して送るといった構成(SSL可視化)が必要です。構成図上で、暗号化通信がどこで終端(ターミネート)されているかを確認しましょう。

ただし、SSL/TLS復号には注意点があります。復号により、ユーザーのプライバシーに関わる情報(パスワード、クレジットカード情報など)が平文で扱われることになるため、復号装置自体のセキュリティ管理が極めて重要になります。また、証明書エラーが発生する可能性もあるため、社内認証局(CA)による証明書の再署名などの対策が必要です。

非対称ルーティング(Asymmetric Routing)

「行き」と「帰り」でパケットが異なる経路を通ることを非対称ルーティングと呼びます。ステートフルインスペクションを行うFWやIPSの場合、これらが片方の通信(例えば行きだけ)しか見ていないと、セッションの整合性が取れず、通信を異常とみなして遮断してしまうことがあります。

冗長構成(HA構成)をとる場合や、複数のISP回線を使う場合に発生しやすいトラブルです。構成図で線が二重化されている場合は、経路制御に矛盾がないか注意が必要です。対策としては、FWのセッション同期機能を使用したり、ルーティングプロトコルで経路を制御したりする方法があります。

送信元IPアドレスの偽装(IPスプーフィング)

FWがIPアドレスだけで制御している場合、攻撃者が許可されたIPアドレスになりすましてパケットを送ってくる可能性があります。

これを防ぐ一つの方法として、イングレスフィルタリングがあります。外部から入ってくるパケットなのに、送信元IPが「社内LANのアドレス」になっているものは、明らかにおかしい(なりすまし)として破棄する設定です。ルーターやFWの設定問題で問われることがあります。

具体的には、RFC1918で定義されたプライベートIPアドレス(10.0.0.0/8、172.16.0.0/12、192.168.0.0/16)が送信元となっているパケットを、インターネット側インターフェースで受信した場合は破棄するといった設定を行います。これはBCP38(Best Current Practice 38)として推奨されている対策です。

セキュリティ担当者の視点:ログという「証跡」

最後に、これらの機器が生成する「ログ」の重要性について触れておきます。いくら強固な防御壁を築いても、攻撃者は常に新しい手口で隙間を探してきます。侵入を100%防ぐことは不可能です。だからこそ、「何が起きたか」を記録するログが重要になります。

FWログでは、「いつ、誰から、どこへ」の通信が拒否されたか(予兆の検知)を確認できます。許可された通信だけでなく、拒否された通信のログも重要です。特定のIPアドレスから繰り返し拒否される通信が記録されている場合、それは攻撃の偵察活動である可能性があります。

WAF/IDSログでは、具体的に「どのような攻撃手法」が試みられたかを把握できます。SQLインジェクション、XSS、ディレクトリトラバーサルなど、検知された攻撃パターンを分析することで、自社のWebアプリケーションに対してどのような脅威が存在するかを理解できます。

プロキシログでは、内部ユーザーが「どのURL」にアクセスしたかを追跡できます。もしマルウェアに感染したPCが外部の指令サーバーと通信しようとした場合、プロキシログから異常な通信先を発見できます。

これらのログは、それぞれの機器内に保存されるだけでなく、通常はSIEM(Security Information and Event Management)などのログ統合管理サーバーやSyslogサーバーに集約されます。構成図の中に「Syslogサーバー」や「管理セグメント」が描かれていたら、そこには全機器から矢印(ログデータ)が集まることをイメージしてください。

ログの保管期間も重要な検討事項です。法令や業界標準により、最低限の保管期間が定められていることがあります。また、インシデント調査では、数ヶ月前のログが必要になることもあるため、適切なストレージ容量の確保と、古いログのアーカイブ戦略が必要です。

インシデント発生時、このログこそが、被害範囲を特定し、原因を究明するための唯一の手がかりとなります。ログがなければ、「何が起きたのか」「どこまで侵入されたのか」「情報は漏洩したのか」といった重要な問いに答えることができません。

ネットワーク構成図を読み解く実践テクニック

試験で構成図が出題された際、効率的に読み解くためのテクニックをいくつか紹介します。

まず、ゾーンを色分けすることです。インターネット、DMZ、内部LANなど、セキュリティレベルが異なるゾーンを視覚的に区別することで、全体像を把握しやすくなります。実際の試験では色ペンの使用に制限があるかもしれませんが、頭の中でイメージすることが重要です。

次に、データフローを追跡することです。特定のサービス(例:Webアクセス)について、クライアントからサーバーまでのパケットの流れを矢印で辿ってみましょう。どの機器を通過し、どこで検査され、どこで変換されるかを明確にします。

さらに、攻撃シナリオを想定することも有効です。「もし外部からDMZのWebサーバーが侵害されたら、攻撃者は次にどこを狙うか?」「その際、どの防御機器が攻撃を検知・遮断できるか?」といった思考実験を行います。

最後に、設定の整合性を確認することです。FWのルールとプロキシの設定に矛盾がないか、IPアドレスの割り当てに重複がないか、デフォルトゲートウェイの設定は正しいかなど、細部まで確認します。試験では、こうした設定ミスを指摘させる問題が頻出します。

ネットワーク構成図完全攻略!FW・WAF・IPS配置の理解度チェック(全10問)

セキュリティ用語を単体で暗記していても、試験本番の「ネットワーク構成図」を前にすると手が止まってしまうことはありませんか? 情報処理安全確保支援士試験、特に午後の記述式問題では、各セキュリティ機器の役割を正しく理解し、適切な場所に配置する「設計視点」が問われます。

このページでは、ファイアウォール(FW)、DMZ、WAF、IPS、そしてSDNといった重要テーマに絞り、実践的な4択クイズを用意しました。単なる用語知識ではなく、「なぜそこに配置するのか?」「その設定で何を防げるのか?」という本質的な理解を問う全10問です。解説付きの演習で、ネットワーク防御の「点」を「線」につなげる力を養いましょう。

まとめ

今回は、ネットワークセキュリティの主要な防御技術であるFW、WAF、IDS/IPS、プロキシ、そしてそれらを配置するネットワーク設計について解説しました。

FWとDMZで、まずはネットワークの区画整理と関所作りを行います。ゾーンディフェンスの考え方により、攻撃の影響範囲を限定することが可能です。

WAFで、Webアプリケーション固有の攻撃を防ぎます。FWでは検知できないアプリケーション層の攻撃に対する最後の砦となります。

IDS/IPSで、ネットワーク内を監視し、即時遮断や警告を行います。配置方法(パッシブ/インライン)により、リスクとメリットが異なることを理解しておく必要があります。

プロキシで、通信の代理・中継を行い、隠蔽と制御を強化します。フォワードプロキシとリバースプロキシの役割の違いを明確に理解しましょう。

SDNで、これらの制御を柔軟かつ一元的に管理します。物理的な制約を超えた動的なネットワーク制御が可能になりますが、コントローラ自体のセキュリティが新たな課題となります。

ネットワーク構成図は、単なる配線図ではありません。それは、守るべき資産と、迫りくる脅威との攻防を描いた「作戦地図」です。この地図を読み解く力があれば、情報処理安全確保支援士試験の午後問題において、長文の設問文が驚くほど立体的に見えてくるはずです。

「ここが脆弱だ」「ここにこの機器が必要だ」という直感が働くようになるまで、多くの構成図に触れ、頭の中でパケットを走らせるトレーニングを続けてください。身近なネットワーク図、例えば自宅のWi-FiルーターとPC、スマートフォンの接続図を書いてみることから始めてみてはいかがでしょうか。そこに「もし自分が攻撃者ならどう入るか?」「それを防ぐには家庭用ルーターのどの機能を使うべきか?」を書き込んでみることで、設計視点のトレーニングができます。

防御の「枠組み」を理解した次は、その中身である「アプリケーション」の守り方を極めていく段階に進みます。Webアプリケーションの脆弱性(SQLインジェクションやXSSなど)について、さらに深く、コードレベルでの理解を目指して学習を続けましょう。