企業や組織におけるセキュリティ対策において、技術的な防御だけで全てのリスクをゼロにすることは不可能です。どんなに堅牢なファイアウォールを設置し、厳格な運用ルールを定めても、未知のマルウェアや巧妙なソーシャルエンジニアリング、内部の人間による過失や故意によるインシデントの可能性は残ります。

そこで重要となるのが、万が一インシデントが発生した際に財務的ダメージを最小限に抑える戦略です。これをリスクマネジメントの文脈では「リスク移転(Risk Transfer)」あるいは「リスク共有(Risk Sharing)」と呼びます。その代表格が「サイバー保険」です。

本記事では、情報処理安全確保支援士として理解しておくべきリスク対応の4分類を整理した上で、特に「リスク移転」に焦点を当て、サイバー保険の実効性、カバーされる範囲、そして導入時の注意点について実務的な観点から解説します。技術的な対策だけでなく、経営層への説明責任を果たすために不可欠なファイナンス視点の知識を深めていきましょう。

リスク対応の4分類と「移転」の位置づけ

情報セキュリティマネジメント(JIS Q 27000 / ISO/IEC 27000シリーズ)において、リスクアセスメントによって特定・分析・評価されたリスクに対して、どのように対処するかを決定するプロセスを「リスク対応」と呼びます。このリスク対応には、大きく分けて4つの選択肢が存在します。サイバー保険を理解する前に、まずこの全体像を把握する必要があります。

1. リスク低減(Risk Mitigation / Modification)

最も一般的な対応です。セキュリティ対策製品の導入、パッチ適用、監視体制の強化、教育訓練の実施などを行い、リスクの発生確率や発生した場合の影響度を下げる措置です。技術的な対策の多くはここに分類されます。

具体例として、ファイアウォールの導入、侵入検知システム(IDS)や侵入防止システム(IPS)の配置、エンドポイントセキュリティの強化、定期的な脆弱性診断やペネトレーションテスト、社員に対するセキュリティ意識向上研修などが挙げられます。これらの対策により、サイバー攻撃の成功率を下げ、被害を最小化することが可能になります。

2. リスク保有(Risk Retention / Acceptance)

対策コストが被害額を上回る場合や、発生確率が極めて低く許容範囲内であると判断された場合に、あえて対策を行わずにリスクを受け入れることです。ただし、これは「何もしない(放置)」とは異なり、「リスクを認識した上で、監視しながら受け入れる」という経営判断を指します。

例えば、影響範囲が極めて限定的なレガシーシステムに対して、リプレースコストが数億円かかる一方で、想定される被害額が数十万円程度であれば、リスクを保有する選択肢が合理的になります。ただし、この判断には定期的な見直しと、リスクレベルの変化を監視する体制が必須です。

3. リスク回避(Risk Avoidance)

リスクの原因そのものを排除することです。例えば、個人情報漏えいのリスクを避けるために個人情報の収集自体を止める、脆弱性が解消されない古いシステムの使用を停止する、といった判断がこれに当たります。

クラウドサービスの利用においては、セキュリティ要件を満たさないベンダーのサービスを選定候補から除外したり、高リスクな国や地域でのデータ保管を避けるといった判断もリスク回避に該当します。事業機会の損失を伴う可能性がありますが、重大なリスクを根本から排除できる最も確実な方法です。

4. リスク移転/共有(Risk Transfer / Sharing)

自組織だけでリスクを負うのではなく、他者と分担したり他者に転嫁したりすることです。サイバー保険への加入や、SLA(Service Level Agreement)による責任分界点を明確にした外部委託などがこれに該当します。

この手法は、技術的な対策では完全に防ぎきれない残存リスクに対して、財務的なセーフティネットを構築する極めて重要な戦略です。特に、発生頻度は低いものの一度発生すると甚大な被害をもたらすリスク、つまり「ローフリークエンシー・ハイインパクト」のリスクに対して効果を発揮します。

この中で、サイバー保険は主に「発生確率は低いが、起きた場合の影響(特に金銭的損害)が甚大である」リスクに対して有効な手段となります。

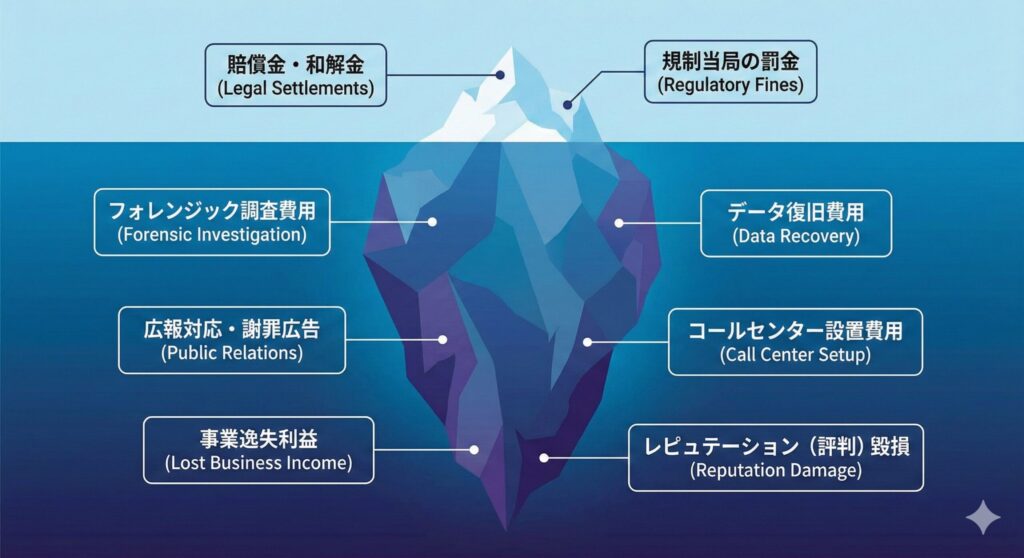

サイバー保険の仕組みと補償される2つの損害

サイバー保険は、サイバー攻撃やシステム障害、人為的なミスによって生じた損害を金銭的に補償する金融商品です。しかし「何でもかんでも補償される」わけではありません。補償内容は大きく分けて「賠償責任(他者への損害)」と「費用損害(自社の損害)」の2つに分類されます。

賠償責任(サードパーティ・リスク)

企業が管理する個人情報や取引先の機密情報が漏えいした場合など、第三者に対して法律上の損害賠償責任を負った場合に支払われる保険金です。

損害賠償金 被害者に対する損害賠償金や見舞金が補償されます。例えば、ECサイトからクレジットカード情報が漏えいし不正利用された顧客に対して補償を行う場合がこれに該当します。近年では、サプライチェーン攻撃により自社が踏み台となって取引先の大手企業にマルウェアを感染させてしまった場合の賠償リスクも高まっています。

争訟費用 訴訟になった場合の弁護士費用や裁判費用も補償対象です。サイバーインシデント関連の訴訟は技術的な証拠の提示が複雑で、専門的な法的サポートが不可欠になります。弁護士費用は数百万円から数千万円に及ぶケースも珍しくありません。

法令対応費用 GDPRや個人情報保護法に基づく監督当局への報告義務や、影響を受けた個人への通知義務に関連する費用も含まれます。EU域内でインシデントが発生した場合、72時間以内の当局への報告が義務付けられており、迅速な対応には専門家のサポートが必要です。

費用損害(ファーストパーティ・リスク)

インシデント発生時に、自社が対応のために支出した費用に対する補償です。実務上、インシデントレスポンスにおいてキャッシュフローを圧迫するのはこの部分であり、非常に重要な補償範囲となります。

事故原因調査費用 デジタルフォレンジック調査会社への委託費用です。高度な調査には数百万円から数千万円規模のコストがかかることが一般的です。マルウェア感染経路の特定、データ侵害の範囲確定、証拠保全などには専門的なツールと技術が必要で、外部の専門ベンダーへの依頼が不可欠になります。

見舞金・謝罪広告費用 顧客へのお詫び状の発送、コールセンターの設置、新聞やWebへの謝罪広告掲載費用が含まれます。大規模な個人情報漏えい事案では、数万人から数十万人への通知が必要になり、郵送費だけで数千万円に達するケースもあります。また、問い合わせ対応のための専用コールセンター設置には月額数百万円のコストがかかります。

データ復旧費用 破壊されたデータベースやシステムの復旧にかかるエンジニアの人件費や外部委託費です。ランサムウェア攻撃でバックアップも含めて暗号化された場合、完全復旧には数週間から数ヶ月を要することがあり、復旧作業の人件費と機会損失は甚大なものになります。

利益損害(逸失利益) システム停止によって本来得られるはずだった利益の補填です。例えば、ECサイトがDDoS攻撃で3日間停止した場合の売上減少分などが該当します。特にクリスマス商戦やセール期間中のシステム停止は、年間売上の数パーセントに相当する損失をもたらす可能性があります。

サイバー恐喝対応費用 ランサムウェアによる身代金要求への対応に関するコンサルティング費用が含まれます。ただし、身代金の支払いそのものが補償されるかどうかは保険会社や契約内容により大きく異なります。多くの保険では支払いを推奨しておらず、復旧支援に重点を置いています。

危機管理広報(クライシスコミュニケーション)費用 インシデント公表時の記者会見、プレスリリース作成、SNS対応など、レピュテーション管理のための広報活動に関する費用です。専門のPR会社に依頼する場合、数百万円から1,000万円以上のコストがかかることがあります。

契約前に確認すべき「免責事項」と「サイバーリスクのグレーゾーン」

サイバー保険は「入っていれば安心」という魔法の杖ではありません。契約内容を詳細に確認しないと、いざという時に「支払い対象外」と判断されるケースがあります。特に以下の点は、情報処理安全確保支援士として約款や重要事項説明書を精査すべきポイントです。

1. 重過失と故意

基本的なことですが、契約者(企業側)に故意や重大な過失があった場合は免責(支払いなし)となります。「OSのアップデートを数年間放置していた」「パスワードを『123456』などの単純なものに設定していた」「ウイルス対策ソフトを導入していなかった」といった、セキュリティの基本動作(Due Care)を怠っていた場合、重過失とみなされる可能性があります。

保険会社によっては、契約時にセキュリティ診断を行い、一定のスコア以上でないと加入できない、あるいは保険料が割り増しになるケースもあります。具体的には、IPA(情報処理推進機構)が提供する「情報セキュリティ対策ベンチマーク」での自己診断結果や、第三者機関によるセキュリティ監査レポートの提出を求められることがあります。

契約更新時にも継続的なセキュリティ対策の実施状況を報告する義務が課されることが一般的で、対策を怠っていると判断された場合は更新拒否や保険料の大幅な増額の可能性があります。

2. 戦争・テロリズム・国家支援型攻撃

多くの損害保険では「戦争」による損害は免責となります。サイバー空間における攻撃が、国家間の戦争行為やテロリズムの一部と認定された場合(例:NotPetya事件での議論など)、保険金が支払われないリスクがあります。

2017年に発生したNotPetya(別名:ExPetr、PetrWrap)は、ウクライナを標的としたサイバー攻撃でしたが、世界中の企業に波及し数十億ドルの損害をもたらしました。この事案では、一部の保険会社が「戦争免責条項」を理由に保険金支払いを拒否し、法廷闘争に発展したケースがあります。

近年では、この「サイバー戦争免責条項」の適用範囲を明確化する動きが保険業界で進んでいますが、契約書上の文言(War Exclusion Clause)がどうなっているかは必ず法務部門と連携して確認する必要があります。特に、地政学的リスクが高まっている現在、この条項の解釈は企業のリスク管理において極めて重要です。

3. サイレントサイバー(Silent Cyber)

従来の火災保険や賠償責任保険など、サイバーリスクを主目的としていない保険契約において、サイバー攻撃による損害が補償されるかどうかが曖昧な状態を指します。

保険会社側は、予期せぬ巨額の支払いを避けるため、既存の保険証券で「サイバーリスクは免責」と明記し、専用のサイバー保険への加入を促す傾向にあります。自社が加入している賠償責任保険がサイバーインシデントをカバーしていると思い込んでいると、実際にはカバーされていないという事態になりかねません。

例えば、製造業の企業が加入している製造物責任保険(PL保険)は、物理的な製品の欠陥による損害をカバーしますが、その製品に組み込まれたソフトウェアの脆弱性を突かれたサイバー攻撃による損害は対象外となる可能性が高いのです。既存の保険契約を総点検し、サイバーリスクのカバレッジを明確にすることが重要です。

4. ソーシャルエンジニアリング詐欺(BEC)

ビジネスメール詐欺(BEC:Business Email Compromise)によって、攻撃者の口座に自ら送金してしまったようなケースです。これは「ハッキングによる盗難」ではなく「人為的なミスによる誤送金」と解釈される場合があり、サイバー保険の基本契約だけではカバーされず、特約が必要な場合があります。

BEC攻撃は、経営幹部や取引先になりすました巧妙なメールによって経理担当者を騙し、多額の資金を攻撃者の口座に振り込ませる手口です。FBI(米連邦捜査局)の報告によれば、BECによる被害額は年々増加しており、1件あたり数百万円から数億円の損害が発生しています。

一部のサイバー保険では、ソーシャルエンジニアリング特約を付帯することでBECをカバーできますが、補償額の上限が低く設定されていたり、多要素認証などの技術的対策の実施が加入条件となっていたりします。自社の業務フローにおけるBECリスクを評価し、適切な特約の付帯を検討する必要があります。

5. ランサムウェア身代金の支払い

ランサムウェア攻撃において、攻撃者への身代金支払いそのものを補償するかどうかは、保険会社や契約内容によって大きく異なります。多くの保険会社は身代金の支払いを推奨しておらず、データ復旧支援やシステム再構築費用の補償に重点を置いています。

また、一部の国や地域では、テロ組織や制裁対象国への送金が法律で禁止されているため、攻撃者がこれらに該当する場合、身代金を支払うこと自体が違法行為となり、保険会社も補償できなくなります。米国財務省外国資産管理室(OFAC)は、制裁対象への支払いに関与した企業や保険会社に対して罰金を科す可能性があると警告しています。

身代金支払いに関する補償の有無、支払い条件、上限額などを契約前に明確にし、法務部門と連携してコンプライアンス上のリスクを評価することが不可欠です。

リスク移転としてのSLAと契約(クラウド・委託)

リスク移転の手段は保険だけではありません。外部サービスを利用する際の契約、特にSLA(Service Level Agreement)もリスクマネジメントの重要な要素です。

責任分界点の明確化

AWSやMicrosoft Azureなどのクラウドサービスを利用する場合、「責任共有モデル」が適用されます。クラウド事業者は「クラウドのセキュリティ(データセンターの物理的防御やインフラの保護)」に責任を持ち、利用者は「クラウド内のセキュリティ(データ、ID管理、パッチ適用)」に責任を持ちます。

この責任分界点を正しく理解していないと、「クラウドだから安全」という誤解(リスク認識の欠如)を生み、インシデント発生時に「誰が責任を取るのか」で泥沼化します。

IaaS(Infrastructure as a Service)の場合 仮想マシンのOS、ミドルウェア、アプリケーション、データの全てが利用者の責任範囲です。パッチ適用、アクセス制御、データの暗号化などは全て利用者が実施する必要があります。

PaaS(Platform as a Service)の場合 OSやミドルウェアの管理はクラウド事業者が行いますが、アプリケーションレベルのセキュリティ設定やデータ保護は利用者の責任です。

SaaS(Software as a Service)の場合 アプリケーションのセキュリティはクラウド事業者が担いますが、アクセス権限の管理、適切な利用ポリシーの策定、データの分類と保護は利用者の責任です。

これらの責任分界点を契約書やサービス仕様書で明確にし、自社の責任範囲については適切なセキュリティ対策を実施することが重要です。クラウド事業者が提供するセキュリティ機能(暗号化、ログ監視、アクセス制御など)を最大限活用し、残存リスクについてはサイバー保険でカバーするという多層防御の考え方が有効です。

SLAにおける可用性保証と補償

多くのクラウドサービスでは、可用性(Availability)について99.9%や99.99%といった保証値を提示していますが、これが具体的にどの程度のダウンタイムを許容するのか、また保証値を下回った場合の補償内容を理解しておく必要があります。

可用性99.9%の場合 年間で約8.76時間(月間約43.2分)のダウンタイムが許容されます。

可用性99.99%の場合 年間で約52.6分(月間約4.32分)のダウンタイムが許容されます。

多くのクラウドサービスのSLAでは、可用性が保証値を下回った場合、サービス利用料金の一部返金(通常は10〜25%)が補償として提供されます。しかし、この補償額は実際のビジネス損失(逸失利益、信用失墜など)と比較すると微々たるものです。

そのため、ミッションクリティカルなシステムについては、クラウドのSLAだけに頼るのではなく、マルチクラウドやハイブリッドクラウドによる冗長化、自社でのバックアップ体制の構築、そしてサイバー保険による逸失利益の補償を組み合わせた総合的なリスク対策が必要です。

外部委託契約における賠償条項

システム開発や運用を外部ベンダーに委託する場合、委託先のミスで情報漏えいが発生した際の損害賠償額の上限が、契約書で「委託料の範囲内」などに制限されていることが一般的です。

しかし、実際の漏えい事故による損害額は委託料を遥かに上回ることが多いため、契約上の賠償上限だけではリスクをカバーしきれません。例えば、年間委託料が500万円のシステム運用委託契約において、委託先の過失により個人情報が漏えいし、損害額が数億円に達した場合でも、契約上の賠償責任は500万円までに制限されるケースがあります。

ここで、自社でサイバー保険に加入し、契約でカバーしきれない部分(残存リスク)をファイナンス面でヘッジするという戦略的な組み合わせが必要になります。また、委託先に対しても一定額以上のサイバー保険加入を契約条件とすることで、リスクの分散を図ることができます。

委託契約においては、以下の点を明確にすることが重要です。

- インシデント発生時の責任分担と報告義務

- 損害賠償の範囲と上限額

- 委託先のセキュリティ対策基準(ISMS認証の取得など)

- 委託先のサイバー保険加入状況

- インシデント発生時の復旧支援体制

- 定期的なセキュリティ監査の実施

これらを契約書に明記し、定期的にレビューすることで、外部委託に伴うリスクを適切に管理することができます。

情報処理安全確保支援士として経営層へどう提言するか

技術的な詳細に疎い経営層に対し、サイバーセキュリティ投資の必要性を説く際、サイバー保険は非常に有効な「共通言語」となります。

コスト対効果の可視化

EDRやSIEMの導入に数千万円かかると説明しても、その効果は見えにくいものです。しかし「当社の規模でランサムウェア被害に遭った場合、平均して2億円の損害が見込まれます。このリスクに対し、年間300万円の保険料で10億円までカバーできますが、保険加入の条件として、EDRによる監視体制が必須となっています」と説明すれば、セキュリティ対策製品の導入が「保険適用のための必要経費」として合理化されやすくなります。

この説明方法のポイントは、抽象的な「セキュリティ強化」ではなく、具体的な金額ベースでのリスクとリターンを提示することです。経営層は、投資対効果(ROI)や費用対効果を重視するため、「年間300万円の保険料と1,000万円のEDR導入で、2億円の潜在損失リスクをヘッジできる」という説明は非常に説得力があります。

さらに、同業他社や同規模企業でのインシデント事例とその損害額を具体的に提示することで、「自社は大丈夫」という楽観的バイアスを排除し、現実的なリスク認識を促すことができます。

BCP(事業継続計画)との連動

サイバー保険には、金銭的な補償だけでなく、インシデント発生時の「駆けつけサービス」が付帯していることが多くあります。専門のフォレンジックベンダーや弁護士を紹介・手配してくれるサービスです。有事の際に「誰に頼ればいいかわからない」という混乱を防ぐことができるため、BCPの実効性を高める観点からも推奨できます。

多くの企業では、インシデント対応計画(IRP:Incident Response Plan)を策定していても、実際にインシデントが発生した際に「どのフォレンジックベンダーに依頼すればいいのか」「弁護士はどう選ぶのか」「広報対応をどの会社に任せるのか」といった具体的な手配で混乱します。

サイバー保険の付帯サービスとして、保険会社が事前に選定・契約した専門ベンダーのネットワークを利用できることは、インシデント対応のスピードと品質を大きく向上させます。特に、24時間365日対応可能なホットラインが提供される場合、深夜や休日のインシデント発生時にも迅速な初動対応が可能になります。

また、保険会社によっては、インシデント対応のシミュレーション訓練(テーブルトップエクササイズ)やセキュリティ教育プログラムを無償または割引価格で提供していることがあります。これらのサービスを活用することで、保険料以上の価値を引き出し、組織全体のセキュリティレベルを向上させることができます。

経営層への提案フレームワーク

経営層への提案を成功させるためには、以下のフレームワークに沿って説明することが効果的です。

ステップ1:現状のリスク評価 自社が直面しているサイバーリスクを具体的に列挙し、各リスクの発生確率と影響度を評価します。可能であれば、過去の同業他社のインシデント事例を参照し、損害額の実績データを提示します。

ステップ2:既存対策の有効性と限界 現在実施しているセキュリティ対策(ファイアウォール、ウイルス対策ソフト、従業員教育など)の有効性を説明しつつ、それでも残存するリスク(ゼロデイ攻撃、内部不正、高度な標的型攻撃など)を明確にします。

ステップ3:追加対策の提案 残存リスクに対する追加対策として、技術的対策(EDR、SIEM、多要素認証など)とサイバー保険の組み合わせを提案します。それぞれの対策の費用と効果を明示します。

ステップ4:費用対効果の提示 追加対策にかかる総費用と、それによって軽減されるリスクの金額を対比させます。「年間1,500万円の投資で、最大10億円のリスクをヘッジできる」といった具体的な数値を提示します。

ステップ5:意思決定の支援 最終的な意思決定は経営層が行うものですが、「何もしないリスク」も含めた選択肢とそれぞれのメリット・デメリットを提示し、情報に基づいた意思決定をサポートします。

現場で役立つ知識チェックポイント

サイバー保険とリスク移転に関する理解を深めるため、以下のポイントについて自問自答し、実務での応用力を高めてください。

リスク対応の理解度チェック

- JIS Q 27000における「リスク対応」の4つ(回避・移転・低減・保有)の違いを、自社の具体的な事例を用いて説明できますか?

- それぞれのリスク対応策を選択する際の判断基準(コスト、効果、実現可能性など)を説明できますか?

サイバー保険の補償内容チェック

- サイバー保険において「ファーストパーティ」と「サードパーティ」の損害がそれぞれ具体的に何を指すか区別できますか?

- 自社で加入を検討する場合、どの補償項目が最も重要か、優先順位をつけられますか?

- 既存の損害保険との重複や補完関係を説明できますか?

クラウドサービスの責任範囲チェック

- SLAにおける「可用性」の保証値(99.9%など)が、どのようなダウンタイムを許容する計算になるか算出できますか?

- 「責任共有モデル」において、IaaS、PaaS、SaaSそれぞれの利用者責任の範囲の違いを図示できますか?

- 自社で利用しているクラウドサービスについて、責任分界点を明確に説明できますか?

契約と免責事項のチェック

- サイバー保険の約款における主要な免責事項を列挙できますか?

- 自社のセキュリティ対策状況が「重過失」と判断されないレベルにあるか評価できますか?

- 外部委託契約において、セキュリティインシデント発生時の責任範囲と賠償上限を確認していますか?

経営層への説明力チェック

- 技術的な専門用語を使わずに、サイバーリスクと保険の必要性を経営層に説明できますか?

- 費用対効果を具体的な数値で示しながら、セキュリティ投資の提案ができますか?

- 同業他社のインシデント事例を調査し、自社への適用可能性を評価できますか?

これらのチェックポイントを定期的に見直し、自身の知識とスキルのアップデートを図ることで、組織のセキュリティとレジリエンスの向上に貢献できます。

【演習】リスク移転とサイバー保険:実務で使える知識チェック(全10問)

技術的なセキュリティ対策だけで、組織の全てのリスクをカバーすることは不可能です。そこで重要になるのが、ファイナンスの視点を用いた「リスク移転」です。 本記事で解説した「リスク対応の4分類」や「サイバー保険の補償範囲(ファーストパーティ/サードパーティ)」、そして「経営層への費用対効果の説明」について、正しく理解できていますか? 情報処理安全確保支援士として押さえておくべきポイントを、全10問の練習問題にまとめました。ご自身の理解度を確認してみましょう。

まとめ:防御と保険の「ハイブリッド戦略」で組織を守る

サイバーセキュリティの世界に「絶対」はありません。どれだけ高度な技術的対策を講じても、ゼロデイ攻撃や高度な標的型攻撃、そして内部不正を完全に防ぐことは困難です。だからこそ、技術的な防御壁を突破された後の「最後の砦」として、財務的なセーフティネットであるサイバー保険が重要になります。

情報処理安全確保支援士を目指す皆さんにとって、技術力を磨くことはもちろん最優先事項です。しかし、組織のセキュリティを守るということは、サーバーの設定ファイルを守ることだけではありません。「組織の存続」を守ることこそが本質です。

そのために、技術(リスク低減)とファイナンス(リスク移転)を適切に組み合わせた「ハイブリッドな戦略」を描けるようになること。それが、単なるエンジニアから、組織のリスクを管理する真のセキュリティ・プロフェッショナルへとステップアップするための鍵となります。

サイバー保険活用の3つの原則

原則1:保険は技術的対策の代替ではなく補完 サイバー保険に加入したからといって、技術的なセキュリティ対策を怠ってよいわけではありません。むしろ、保険会社は加入条件として一定レベルのセキュリティ対策を要求します。技術的対策でリスクを最小化し、それでも残る残存リスクを保険でカバーするという考え方が重要です。

原則2:契約内容の定期的な見直しが不可欠 サイバー脅威は日々進化しています。契約時には想定していなかった新しい攻撃手法や、事業拡大に伴う新たなリスクが生じることがあります。少なくとも年1回は保険契約の内容を見直し、カバレッジの妥当性を確認することが重要です。

原則3:インシデント対応計画との統合 サイバー保険は単独で機能するものではなく、組織のインシデント対応計画(IRP)やBCP(事業継続計画)と統合されて初めて真価を発揮します。保険会社が提供する付帯サービス(フォレンジック、法律相談、広報支援など)を事前に把握し、インシデント対応計画に組み込んでおくことで、有事の際の迅速な対応が可能になります。

継続的な学習とアップデート

サイバーリスクとサイバー保険の世界は急速に変化しています。新しい攻撃手法の出現、法規制の変更、保険商品の進化など、常に最新の情報をキャッチアップすることが求められます。

情報処理安全確保支援士として、技術的な知識だけでなく、保険・法務・経営といった多角的な視点を持ち続けることで、組織に真の価値を提供できるプロフェッショナルとして成長できるのです。

次のステップとして、実際のインシデント事例の分析、自社のリスクアセスメントの実施、経営層への提案書の作成など、本記事で学んだ知識を実践に移していきましょう。理論と実践の両輪を回すことで、組織のサイバーレジリエンスは着実に向上していきます。

サイバーセキュリティは、もはや技術部門だけの課題ではありません。経営課題として、そして組織全体の文化として根付かせることが、これからの時代に求められています。その実現に向けて、技術とファイナンスを橋渡しできる人材として、皆さんの活躍を期待しています。