セキュリティエンジニアとして、あるいは情報処理安全確保支援士として、最も重要なスキルのひとつが「ログを読む力」です。システムは常に稼働状況を記録していますが、平常時のログは単なるデータの羅列に過ぎません。しかし、ひとたびインシデントが発生した瞬間、それらのログは犯人を追うための「証拠」であり、被害の全貌を解明するための「ストーリー」へと変わります。

今週は、セキュリティの「目」とも言えるログ分析手法を中心に、SIEMによる統合管理、そして組織的なインシデント対応(CSIRT/SOC)まで、運用フェーズにおける防御と対応の要諦を学習してきました。本記事では、これまでの知識を総動員し、実際の攻撃者がどのような痕跡をログに残すのか、そしてそれをどのように検知・分析し、組織として対応していくべきかを深掘りします。

ログファイルという無機質なテキストデータから、攻撃者の息遣いを感じ取る。その感覚を養うことが、午後試験の記述問題突破、そして実務における即戦力への近道となります。

攻撃の予兆を捉える:ログ分析の基礎と視点

ログ分析は、砂漠の中から一粒のダイヤモンドを見つけ出すような作業に例えられます。しかし、漫然と眺めていては何も見つかりません。「何を探すべきか」という仮説と、「正常な状態とは何か」という基準が必要です。ここでは、代表的なログの種類と、そこで見るべきポイントを整理します。

Webサーバーログ(Apache/Nginx)の解読

Webアプリケーションへの攻撃は、そのほとんどがHTTPリクエストとしてWebサーバーのアクセスログに記録されます。Apacheの標準的なログ形式(Combined Log Format)を例に、攻撃の痕跡をどう読み解くかを見ていきましょう。

通常、アクセスログには「IPアドレス」「日時」「リクエストメソッドとパス」「ステータスコード」「転送バイト数」「リファラ」「ユーザーエージェント」が記録されます。ここで注目すべきは、ステータスコードとリクエストパスの組み合わせです。

例えば、HTTPステータスコード「200(OK)」は通常であれば正常な通信を示しますが、もし /admin/login.php に対して外部IPから数秒間に数百回のアクセスがあり、その全てが「200」だった場合、それは何を示唆しているでしょうか?通常、ログインページへのアクセスが200で返るのはページが表示された時だけですが、POSTリクエストでの200連発は、ブルートフォース攻撃が成功してしまった(あるいは試行中)の可能性、あるいはパスワードリスト攻撃を受けている可能性があります。

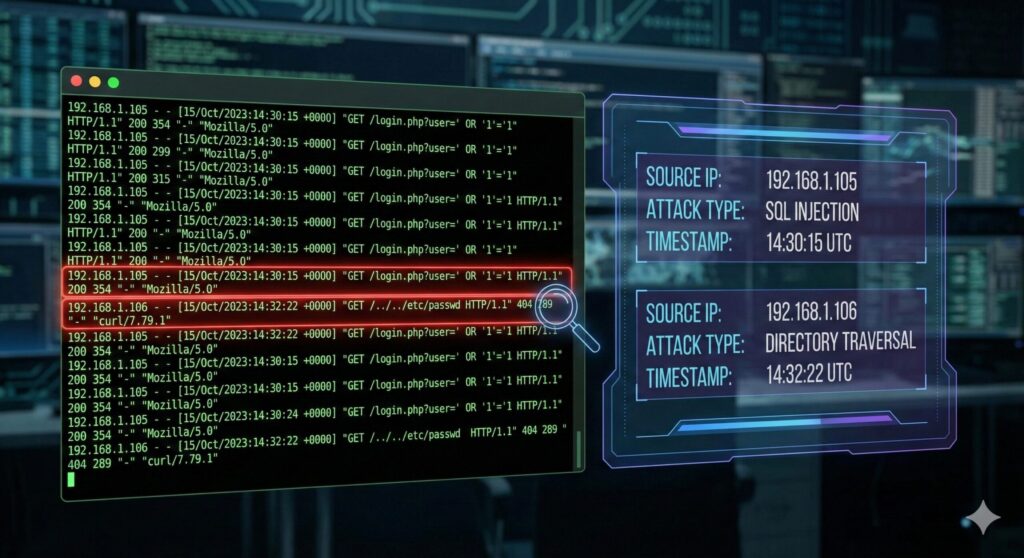

SQLインジェクション攻撃の痕跡

リクエストパスに含まれる異常な文字列は、攻撃の明確な証拠となります。以下は実際のSQLインジェクション攻撃のログサンプルです。

192.168.10.55 - - [21/Feb/2025:14:22:01 +0900] "GET /shop/item.php?id=1' OR '1'='1 -- HTTP/1.1" 200 4520 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64)"

192.168.10.55 - - [21/Feb/2025:14:22:05 +0900] "GET /shop/item.php?id=1 UNION SELECT null, username, password FROM users -- HTTP/1.1" 200 12500 "-" "Mozilla/5.0..."

このログから読み取れる重要なポイントは、URLパラメータに OR '1'='1 や UNION SELECT といったSQL特有のキーワードが含まれていることです。さらに深刻なのは、どちらのリクエストもステータスコード200(成功)を返していることです。これは、攻撃が成立してデータベースから情報が漏洩した可能性を強く示唆しています。

ディレクトリトラバーサル攻撃の検知

サーバー内の非公開ファイルへのアクセスを試みる攻撃も、ログに明確な痕跡を残します。

203.0.113.8 - - [21/Feb/2025:03:15:10 +0900] "GET /../../../../etc/passwd HTTP/1.1" 404 280 "-" "curl/7.68.0"

203.0.113.8 - - [21/Feb/2025:03:15:12 +0900] "GET /images/../../../../windows/win.ini HTTP/1.1" 403 310 "-" "curl/7.68.0"

../(親ディレクトリへの移動)が繰り返され、etc/passwd や win.ini などのシステムファイルを狙っていることが分かります。このケースでは404や403が返されているため攻撃は失敗していますが、継続的な試行が行われている事実は警戒すべきシグナルです。

ブルートフォース攻撃の特徴的パターン

ログインページに対する執拗なPOSTリクエストは、パスワードリスト攻撃やブルートフォース攻撃の典型的なパターンです。

198.51.100.22 - - [21/Feb/2025:23:55:01 +0900] "POST /admin/login.php HTTP/1.1" 200 3500 "-" "Python-urllib/3.8"

198.51.100.22 - - [21/Feb/2025:23:55:02 +0900] "POST /admin/login.php HTTP/1.1" 200 3500 "-" "Python-urllib/3.8"

198.51.100.22 - - [21/Feb/2025:23:55:03 +0900] "POST /admin/login.php HTTP/1.1" 302 420 "-" "Python-urllib/3.8"

短時間に連続したPOSTリクエストが確認できます。多くのログイン画面は「認証失敗」でも画面を表示するためステータス200を返しますが、転送バイト数(サイズ)が同じ(3500)であれば失敗画面が表示され続けていると推測できます。最後の行でステータス302(リダイレクト)やバイト数が変化していれば、ログイン突破を示唆する極めて危険な状況です。

ユーザーエージェントから読み解く攻撃者の正体

ユーザーエージェント(UA)にも注目が必要です。一般的なブラウザ(ChromeやFirefox)ではなく、sqlmap や Nikto といった脆弱性スキャンツールの名称がそのまま残っている場合や、極端に短い文字列、あるいは空欄である場合、それはスクリプトによる自動攻撃の可能性が高いと言えます。

192.168.50.4 - - [21/Feb/2025:10:00:55 +0900] "GET /admin/phpmyadmin/ HTTP/1.1" 404 196 "-" "Nikto"

192.168.50.4 - - [21/Feb/2025:10:00:55 +0900] "GET /wp-login.php HTTP/1.1" 404 196 "-" "Nikto"

このように、ツール名がそのまま記録されているケースでは、自動化された攻撃であることが明白です。

システムログ(Syslog/Windowsイベントログ)の深層

Web層を突破された後、あるいは内部不正の兆候を探るには、OSレベルのログが不可欠です。

Linux Syslogにおける認証ログの監視

Linux/Unix系で標準的な Syslog では、ファシリティ(出力元)と重要度(Severity)でメッセージが分類されます。特に auth や authpriv ファシリティは認証関連のログを記録するため、SSHのログイン試行などを監視する上で最重要です。

実際のSSHブルートフォース攻撃のログを見てみましょう。

Feb 21 04:12:33 srv01 sshd[1205]: Failed password for root from 112.x.x.x port 48293 ssh2

Feb 21 04:12:35 srv01 sshd[1207]: Failed password for invalid user admin from 112.x.x.x port 48298 ssh2

Feb 21 04:12:38 srv01 sshd[1209]: Failed password for invalid user test from 112.x.x.x port 48302 ssh2

Failed password が同一IPから連続しています。invalid user は存在しないユーザー名での試行を示しており、攻撃者が有効なアカウント名を探索していることが分かります。

さらに深刻なのは、権限昇格に成功したと思われるログです。

Feb 21 15:30:22 srv01 sudo: webadmin : TTY=pts/0 ; PWD=/var/www/html ; USER=root ; COMMAND=/bin/cat /etc/shadow

一般ユーザー(webadmin)が root 権限で /etc/shadow(パスワードハッシュファイル)を閲覧しています。これは重大な内部不正または権限昇格の成功を示す決定的な証拠です。また、cron のログに身に覚えのないスケジュール実行履歴がある場合、バックドアが設置された可能性があります。

Windowsイベントログの戦略的分析

Windows環境における イベントログ は、より構造化されたデータを提供します。ここで鍵となるのは「イベントID」です。膨大なIDの中から、セキュリティ上重要なものを暗記しておくことは試験対策としても有効です。

イベントID 4625:アカウントのログオン失敗

ログの名前: Security

イベント ID: 4625

説明: アカウントのログオンに失敗しました。

ログオン タイプ: 3 (ネットワーク経由)

ログオンに失敗したアカウント:

アカウント名: Administrator

エラー情報:

失敗の理由: 不明なユーザー名または無効なパスワードです。

状態: 0xC000006D

ネットワーク情報:

ソース ネットワーク アドレス: 192.168.1.105

ソース ポート: 54321

外部IP(ソースネットワークアドレス)から Administrator アカウントへのログオン試行が失敗しています。これが短期間に大量に発生していれば、パスワードクラック攻撃を受けています。

イベントID 4624:アカウントへのログオン成功

これ自体は正常ですが、深夜帯や休日のログオン、あるいは普段使用しない管理者アカウントでのログオンは要注意です。ログオンタイプ(コンソール、ネットワーク、RDPなど)とセットで分析します。

イベントID 4688:新しいプロセスの作成

マルウェアが実行された瞬間や、攻撃者がコマンドプロンプトやPowerShellを起動した痕跡を捉えます。

イベント ID: 4688

プロセス情報:

新しいプロセス名: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

作成元プロセス名: C:\Windows\System32\cmd.exe

コマンド ライン: powershell.exe -NoProfile -ExecutionPolicy Bypass -EncodedCommand JABzACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAI...

特に、PowerShellがエンコードされた長いコマンドライン引数とともに実行されている場合、高度な攻撃の可能性が極めて高いです。-EncodedCommand オプションは、Base64で難読化されたコマンドを実行する際によく使われる手口で、マルウェア感染時によく見られるパターンです。

イベントID 1102:監査ログの消去

これは「証拠隠滅」のアクションであり、攻撃者が管理者権限を奪取した後に行う最終段階の行動の一つです。これが記録されていた場合、システムは完全に掌握されていると考えるべきです。

ログ分析における「正常性」の定義とベースライニング

異常を見つけるためには、「正常」を知らなければなりません。これを「ベースライニング」と呼びます。「普段のWebサーバーのトラフィック量はどのくらいか」「管理者がログインする時間帯はいつか」「サーバー上で通常動作しているプロセスは何か」。これらの「平時の姿」を把握していない管理者は、ログを見ても何が異常か判断できません。

例えば、定期的なバックアップ処理で深夜にCPU使用率が上がり、大量のファイルアクセスが発生するのは「正常」です。しかし、バックアップのスケジュールではない時間に同様のログが出れば、それはランサムウェアによる暗号化プロセスか、情報の持ち出し(エクスフィルレーション)かもしれません。

ログ分析は、単なる文字列検索ではなく、システムの文脈(コンテキスト)を読み解く高度な推理ゲームなのです。

点と線を面にする:SIEMと相関分析

単一のサーバー、単一のログファイルだけを見ていても、攻撃の全体像は見えません。攻撃者はWebサーバーを踏み台にしてデータベースサーバーへアクセスし、さらにActive Directoryへ横展開(ラテラルムーブメント)していくからです。こうした複数の機器にまたがるログを集約し、相関分析を行う仕組みが SIEM(Security Information and Event Management) です。

ログの統合管理が不可欠な理由

現代のネットワーク環境では、ファイアウォール、IDS/IPS、プロキシ、Webサーバー、DBサーバー、ADサーバーなど、多種多様な機器が稼働しています。攻撃者はこれらを縫うように移動します。

例えば、次のようなシナリオを考えてみましょう。

- ファイアウォールで特定の海外IPアドレスからのポートスキャンを検知(拒否)

- 数分後、Webサーバーで同じIPアドレスからWebアプリケーションへのアクセスがあり、200 OKが返る

- その直後、DBサーバーで大量のデータ検索クエリが発行される

- さらに数分後、ファイルサーバーから外部への大容量通信が発生する

これらを個別に見ていては、「Webへのアクセスがあった」「DBが忙しい」「ファイル転送があった」という断片的な事実に過ぎません。しかし、IPアドレスや時間軸をキーにしてこれらを相関分析すると、「ポートスキャンで入口を探られ、Webの脆弱性を突かれて侵入され、DBから情報を抜かれ、外部へ送信された」という一連の攻撃シーケンスが浮かび上がります。

SIEMの役割と相関ルールの設定

SIEMは、これらの異種混合のログを収集・正規化(フォーマットの統一)し、あらかじめ定義されたルールに基づいてリアルタイムに分析・アラート発報を行います。

重要なのは「どのようなルールを設定するか」です。「同一IPアドレスから1分間に10回以上のログイン失敗」といった単純な閾値ベースのルールから、「Webサーバーでの特定のエラー発生後、内部ネットワークへのスキャン行為を検知」といった複合的な条件設定まで様々です。

相関ルールの具体例を挙げると、以下のようなパターンが有効です。

- 「同一アカウントが5分以内に3つ以上の異なる拠点からログイン」→ アカウント情報の漏洩を示唆

- 「Webサーバーへの攻撃検知後30分以内に、同一IPから内部サーバーへの接続試行」→ 横展開の兆候

- 「深夜時間帯における特権アカウントの使用」→ 内部不正または権限窃取の可能性

また、SIEMはコンプライアンス対応やフォレンジック(事後調査)においても強力な武器となります。ログが一箇所に集約され、改ざん困難な状態で保存されていれば、万が一サーバー本体のログが攻撃者に消去されても、SIEM上のログから足取りを追うことが可能です。これをログの「保全」と言います。

ただし、SIEMは魔法の杖ではありません。導入しただけでセキュリティが強化されるわけではなく、適切なログソースの選定、ノイズ(誤検知)を減らすチューニング、そしてアラートを受け取った人間がどう動くかという運用設計があって初めて機能します。

組織で立ち向かう:インシデントレスポンスと組織体制

ログ分析によって攻撃を検知したとき、次に求められるのは迅速かつ的確な「対応」です。ここで登場するのが CSIRT(Computer Security Incident Response Team) と SOC(Security Operation Center) です。

CSIRTとSOCの役割分担

試験や実務で混同されやすいこの二つの組織ですが、役割は明確に異なります。

SOC(監視と検知のプロ)

24時間365日体制でSIEMなどの監視装置をモニターし、ログを分析します。膨大なアラートの中から真の脅威を見つけ出し(トリアージ)、影響度を評価してCSIRTにエスカレーションします。彼らは「目」の役割を果たします。SOCアナリストは、誤検知(フォルスポジティブ)と真の攻撃を見分ける技術的な能力が求められます。

CSIRT(対応と調整のプロ)

SOCからの報告を受け、インシデント対応の指揮を執ります。被害拡大の防止(封じ込め)、原因究明、システムの復旧、経営層への報告、広報対応、警察やJPCERT/CCなどの外部機関との連携を行います。彼らは「脳」と「手足」の役割を果たします。技術的知識に加えて、マネジメント能力やコミュニケーション能力も不可欠です。

ログ分析の結果、インシデントが確定した場合、CSIRTは事前に策定された「インシデントレスポンスフロー」に従って動きます。

インシデントレスポンスの4フェーズ

NIST(米国国立標準技術研究所)などが提唱するインシデント対応のフレームワークは、以下の4段階で構成されます。

1. 準備(Preparation)

平時の活動です。体制構築、連絡網の整備、ツールの導入、そして何よりログの取得設定がここに含まれます。「ログが出ていない」状態では、インシデント対応は不可能です。また、定期的な訓練(インシデントレスポンス演習)を実施し、手順書を最新化しておくことも準備フェーズの重要な要素です。

2. 検知と分析(Detection & Analysis)

SOCによる監視や、ユーザーからの通報によりインシデントを認知し、それが誤検知(フォルスポジティブ)でないかを確認します。影響範囲を特定するための詳細なログ分析もこのフェーズで行われます。どのシステムが侵害されたか、どのデータにアクセスされたか、現在も攻撃が進行中かを迅速に見極めます。

3. 封じ込め・根絶・復旧(Containment, Eradication, & Recovery)

被害を最小限にするための措置です。

- 封じ込め:感染端末をネットワークから切り離す、アカウントを停止する、ファイアウォールルールで通信を遮断するなど

- 根絶:マルウェアの駆除、脆弱性のパッチ適用、バックドアの削除、侵害されたアカウントの無効化

- 復旧:バックアップからのリストア、パスワードの変更、システムの再構築、業務再開

封じ込めには「短期的封じ込め」(即座にネットワークから隔離)と「長期的封じ込め」(システムを再構築してクリーンな環境を準備)の2段階があります。

4. 事後活動(Post-Incident Activity)

いわゆる「振り返り」です。なぜ起きたのか、対応は適切だったか、再発防止策は何かを議論し、プロセスを改善します。インシデント報告書を作成し、得られた教訓を組織全体で共有することで、次のインシデントへの備えを強化します。

デジタルフォレンジックと証拠保全

インシデント対応において特に注意が必要なのが「証拠保全」です。慌ててサーバーを再起動したり、電源を切ったりすると、メモリ(RAM)上に残っていたマルウェアの活動痕跡や、揮発性のデータが永遠に失われてしまいます。

デジタルフォレンジックの原則は、「現状を維持すること」です。まずはメモリダンプを取得し、その後にディスクの複製(ビットストリームイメージ)を作成して、解析は複製データに対して行います。原本はハッシュ値(MD5やSHA-256)を取得して厳重に保管し、法的証拠能力(アドミシビリティ)を担保します。これを「Chain of Custody(証拠の保管連鎖)」と呼びます。

ログファイルも重要な証拠です。攻撃者が侵入後にログを改ざんする可能性があるため、ログサーバーへのリアルタイム転送や、WORM(Write Once Read Many)メディアへの保存が推奨されます。また、ログには必ずタイムスタンプを記録し、時刻同期プロトコル(NTP)で全システムの時計を統一しておくことで、複数システムにまたがる攻撃シーケンスの時系列を正確に再現できます。

フォレンジック調査では、以下のような情報を収集・分析します。

- ネットワーク接続履歴(通信先IPアドレス、ポート番号、通信量)

- ファイルアクセス履歴(いつ、誰が、どのファイルに触れたか)

- レジストリの変更履歴(Windowsの場合)

- ブラウザ履歴、キャッシュ、クッキー

- 削除されたファイルの復元

これらの情報を総合的に分析することで、攻撃者の行動を時系列で再構築し、被害の全容を明らかにします。

リスクへの備え:サイバー保険という最後の砦

技術的な防御(ログ監視、SIEM、アンチウイルス等)と組織的な対応(CSIRT)を尽くしても、サイバー攻撃を100%防ぐことは不可能です。未知の脆弱性(ゼロデイ)や、従業員の些細なミスを突かれるリスクは常に残ります。

そこで、リスクマネジメントの観点から リスク移転(転嫁) の手段として検討されるのが「サイバー保険」です。

サイバー保険は、インシデント発生時の損害賠償金、調査費用(フォレンジックベンダーへの依頼費)、復旧費用、見舞金、さらには風評被害対策のコンサルティング費用などをカバーします。近年では、ランサムウェアの身代金支払いを補償する保険商品も登場していますが、倫理的な観点から慎重な検討が必要です。

しかし、保険はあくまで金銭的な補填であり、失われた社会的信用や、流出した重要データそのものが戻ってくるわけではありません。また、基本的なセキュリティ対策(パッチ適用やバックアップなど)を怠っている場合、「重過失」として保険金が支払われない場合もあります。

保険加入時には、以下の点に注意が必要です。

- 補償範囲の確認:どのようなインシデントが対象か、免責事項は何か

- 保険料と補償額のバランス:自組織のリスクプロファイルに見合った設計か

- 保険会社の対応力:インシデント発生時のサポート体制は整っているか

- 加入条件の遵守:最低限のセキュリティ対策が実装されているか

「保険に入っているから安心」ではなく、「万全の対策をした上での最後のセーフティネット」として位置づけることが、情報セキュリティガバナンスの正しい在り方です。

午後試験対策:ログ分析問題へのアプローチ

情報処理安全確保支援士試験の午後問題では、実際のログを提示して「どの部分が攻撃の痕跡か」「どのような対策を取るべきか」を問う出題が頻出します。ここでは、そうした問題に対するアプローチ方法を整理します。

ログ分析問題の典型パターン

午後試験で出題されるログ分析問題は、以下のようなパターンに分類できます。

パターン1:異常なログエントリの特定

複数のログエントリが提示され、「攻撃と思われる行を指摘せよ」という問題です。前述したSQLインジェクション、ディレクトリトラバーサル、ブルートフォース攻撃のパターンを知っていれば、該当行を即座に特定できます。

パターン2:攻撃シーケンスの再構成

時系列で並んだ複数システムのログから、「攻撃者がどのような手順で侵入したか」を説明させる問題です。SIEMの相関分析の考え方を応用し、IPアドレスや時刻を手がかりに攻撃の流れを追跡します。

パターン3:対策の提案

検知された攻撃に対して、「どのような対策を講じるべきか」を記述させる問題です。技術的対策(WAF、IPS導入、パッチ適用)だけでなく、運用的対策(ログ監視強化、アカウント管理)、組織的対策(CSIRT体制整備)まで、多面的な視点が求められます。

解答作成のポイント

ログ分析問題で高得点を獲得するためのポイントは以下の通りです。

- 具体的な根拠を示す:「不審なアクセスがある」ではなく、「同一IPから1秒間に50回のログイン試行があり、ブルートフォース攻撃と判断できる」と具体的に記述する

- 影響範囲を明確にする:どのシステムが侵害され、どのデータが危険にさらされているかを特定する

- 優先順位を意識する:複数の対策を提案する場合、緊急度と重要度に基づいて順序付ける

- 技術用語を正確に使う:イベントID、ステータスコード、プロトコル名などを正確に記述する

実践演習:あなたならどう対応するか

ここで、インシデント対応の思考プロセスを鍛えるための演習問題を考えてみましょう。

ケーススタディ:Webサイト改ざんの通報

金曜日の夕方18時、社内のWebサイトが改ざんされているとの連絡が外部の取引先から入りました。あなたはCSIRTのメンバーとして、これから何をすべきでしょうか。

初動対応(最初の10分)

- 事実確認:本当に改ざんされているか、自分の目で確認する(スクリーンショット取得)

- 影響範囲の把握:どのページが改ざんされているか、ユーザー情報などの重要データは無事か

- 関係者への報告:上司、経営層、広報部門に第一報を入れる

- 証拠保全の指示:Webサーバーのログを触らないよう、運用チームに指示

- 一時的な措置:被害拡大防止のため、サイトを一時的に停止するか検討

初期調査(30分~1時間)

- ログ分析:Webサーバーのアクセスログ、エラーログを確認し、改ざん時刻を特定

- 侵入経路の推定:SQLインジェクション、アップロード機能の悪用、管理画面への不正ログインなど、可能性を洗い出す

- 他システムの確認:Webサーバー以外のシステムも侵害されていないか調査

対応方針の決定(1~2時間)

- 封じ込め:脆弱性が特定できた場合は即座に対策(アクセス制御、機能停止)

- 根絶:改ざんされたファイルの特定と削除、バックアップからの復元

- 復旧計画:どの時点のバックアップを使用するか、復旧にかかる時間の見積もり

このように、インシデント発生時には冷静かつ迅速な判断が求められます。事前に手順書(プレイブック)を整備し、定期的に訓練を実施することで、本番での対応力が大きく向上します。

今週のまとめと次へのステップ

今週は、ログという「事実の記録」を起点に、検知、分析、そして組織的な対応までの一連の流れを学習しました。

重要ポイントの再確認

- ログはセキュリティの根幹:Apache、Syslog、イベントログの読み方をマスターし、正常と異常の差異を見抜く力を養う

- SIEMで点を線にする:複数のログを相関分析し、攻撃ストーリーを可視化する。単一のログでは見えない全体像を把握する

- 組織で動く:SOCが検知し、CSIRTが指揮を執る。役割分担を明確にし、連携を強化する

- 証拠を守る:フォレンジックの原則に従い、不用意な操作で証拠を消さない。Chain of Custodyを維持する

- リスク移転の手段:サイバー保険は最後のセーフティネットとして位置づけ、基本対策を怠らない

これらの知識は、午後試験の記述問題で頻出です。「攻撃者がどの脆弱性を突き、どのログに痕跡を残し、管理者はどう対処すべきだったか」を問う問題において、具体的なログのエントリやイベントIDをイメージできるかどうかが、解答の解像度を決定づけます。

実践的な学習方法

知識を定着させるためには、実際に手を動かすことが重要です。

- 自分の環境でログを確認:お使いのWindows PCで「イベントビューアー」を開き、「Windowsログ」→「セキュリティ」を確認してください。自分のログイン履歴(ID: 4624)を見つけられますか?

- Webサーバーのログを読む:もし開発環境やテスト環境があれば、Apacheやnginxのアクセスログを確認し、正常なアクセスパターンを把握しましょう

- SIEM製品の体験:Splunk、Elastic Stack(ELK)などのSIEM製品には無料版やトライアル版があります。実際にログを取り込んで相関ルールを設定してみると、理解が深まります

- インシデント対応演習:職場やコミュニティで、インシデントレスポンスの机上演習(テーブルトップエクササイズ)に参加してみましょう

来週への展望

来週からは、いよいよシステム運用と管理の深部へと進みます。パッチ管理、バックアップ戦略、そしてBCP(事業継続計画)。これらは「守り」の要であり、地味ながらも極めて重要な領域です。ログ分析で培った「異常に気づく力」をベースに、より堅牢なシステム運用の世界を学んでいきましょう。

週末は、ぜひご自身のPCやサーバーのログを実際に開いてみてください。そこには、教科書には載っていない「生きたシステムの声」があるはずです。その声に耳を傾け、対話する習慣をつけることが、真のセキュリティエンジニアへの第一歩となります。

[Next Step]

アクション課題

- お使いのWindows PCで「イベントビューアー」を開き、「Windowsログ」→「セキュリティ」を確認してください。自分のログイン履歴(ID: 4624)と、もし失敗ログ(ID: 4625)があればそれも確認しましょう

- WebブラウザでF12キーを押して開発者ツールを開き、「ネットワーク」タブでHTTPリクエストとレスポンスを観察してください。ステータスコードの意味を理解できますか?

思考実験

もし今、あなたが管理しているWebサイトが改ざんされたと連絡を受けたら、最初の10分間で何をしますか?誰に連絡し、どのログを確認し、どのような一時措置を取りますか?手順を脳内でシミュレーションし、紙に書き出してみましょう。この思考訓練が、実際のインシデント発生時の冷静な判断力を養います。