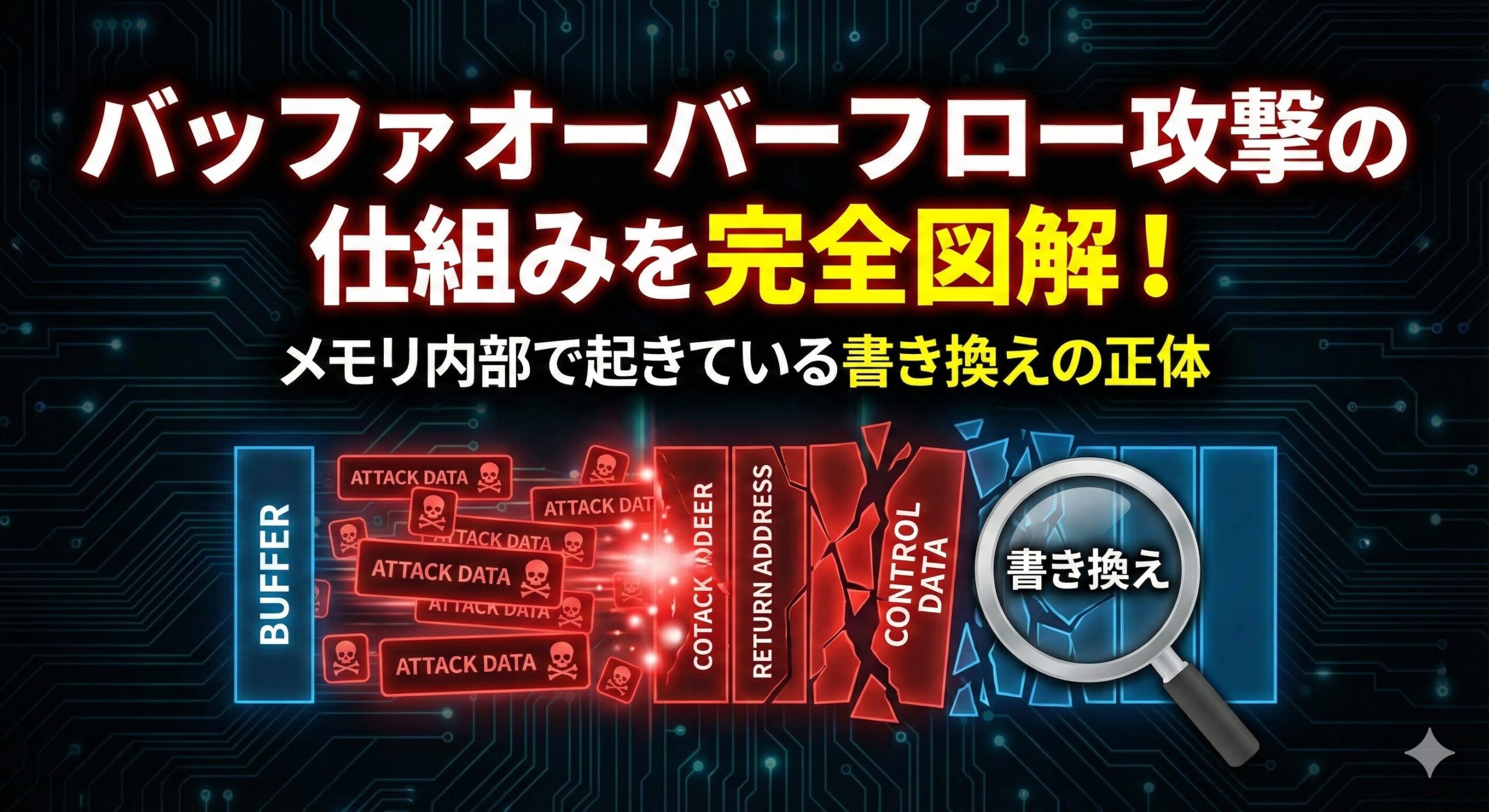

バッファオーバーフロー攻撃の仕組みを完全図解!メモリ内部で起きている書き換えの正体

サイバー攻撃の歴史において、最も古典的でありながら今なお重大な脅威であり続けているのが「バッファオーバーフロー(BoF)攻撃」です。OSやアプリケーションの脆弱性を突くこの攻撃は、ひとたび成功すればシステム管理者権限の奪取や任意のコード実行を許してしまいます。 この記事では、バッファオーバーフロー攻撃がどのようにしてメモリを侵食し、プログラムの制御を奪うのか、そのプロセスをCPUレジスタの動きやスタックフレームの構成から徹底解説します。さらに、現代の防御手法と、それを打破する高度な攻撃手法まで体系的に学ん ...

ネットワークの透明人間?MITM(中間者攻撃)とARPスプーフィングの仕組み・対策を完全図解

インターネット通信が日常となった現代、通信の「機密性」と「完全性」を脅かす最も古典的かつ強力な攻撃手法が、中間者攻撃(Man-in-the-Middle: MITM)です。特にローカルネットワーク内で実行されるARPスプーフィングは、その仕組みの単純さと防御の難しさから、セキュリティ対策において極めて重要なトピックとなっています。 本記事では、ネットワークの深層で何が起きているのかを可視化し、攻撃のメカニズムから最新の防御技術まで、実務や試験に直結する視点で詳細に解説します。 1. 通信を支配する「中間者 ...

サイバー攻撃の猛威からシステムを守る!DDoS攻撃の完全ガイド:SYN Flood・DNS Amp対策の決定版

インターネットが社会基盤として定着した現代において、サービスの可用性維持はセキュリティ対策の最優先事項です。その可用性を直接脅かすのが「DoS攻撃」および「DDoS攻撃」であり、中でも「SYN Flood攻撃」と「DNS Amplification(DNS Amp)攻撃」は実務上の脅威として特に重要度が高い攻撃手法です。 本記事では、これらの攻撃メカニズムを深く理解し、実効性のある緩和策を体系的に解説します。ネットワークの基本的な仕組みを悪用するこれらの攻撃は、一度発生すると対策が難しく、システムの停止を ...

ゼロデイ攻撃を無力化せよ!脆弱性管理の鉄則と組織を守る多層防御の全貌

現代のサイバーセキュリティにおいて、最も防ぐことが困難であり、かつ甚大な被害をもたらす脅威の一つが「ゼロデイ攻撃」です。ソフトウェアの欠陥が発見され、修正プログラム(パッチ)が提供されるまでの「無防備な期間」を狙ったこの攻撃は、どれだけ強固な壁を築いていても、その隙間を潜り抜けて組織の心臓部へと侵入します。 プロフェッショナルなセキュリティエンジニアを目指す上で、単に「最新のパッチを当てる」という知識だけでは不十分です。脆弱性がどのように発見され、評価され、そして組織としてどのように優先順位をつけて対処す ...

【徹底解説】標的型攻撃(APT)の攻撃プロセスを完全解剖|各フェーズで攻撃を遮断する多層防御の極意

特定の組織や官公庁を狙い、長期間にわたって執拗に行われる「標的型攻撃(APT:Advanced Persistent Threat)」。その被害は、機密情報の流出や知的財産の奪取、さらには社会インフラの停止にまで及ぶことがあり、現代のサイバーセキュリティにおいて最も警戒すべき脅威の一つです。 従来のウイルス対策ソフトやファイアウォールといった「点」の防御だけでは、巧妙に隠蔽された攻撃を防ぎきることは困難です。APTに対抗するためには、攻撃者がどのようなステップを踏んで目的を遂行するのかという「攻撃ライフサ ...

【徹底解説】ランサムウェアの「二重脅迫」に勝つ!3-2-1ルールと不変バックアップで築く最強の防衛線

現代のサイバーセキュリティにおいて、組織が直面する最大かつ最悪の脅威、それが「ランサムウェア」です。単なるマルウェア感染とは異なり、企業の存続そのものを揺るがす経営課題となっています。SC試験(情報処理安全確保支援士試験)においても、午後試験の記述問題で頻出のテーマであり、攻撃の手口から復旧手順まで、非常に深い理解が求められます。 かつては「ばら撒き型」で無差別に感染を広げる手法が主流でしたが、現在は特定の企業を狙い撃ちにする「標的型(Human-operated)」へと進化し、その攻撃手法は日々巧妙化し ...

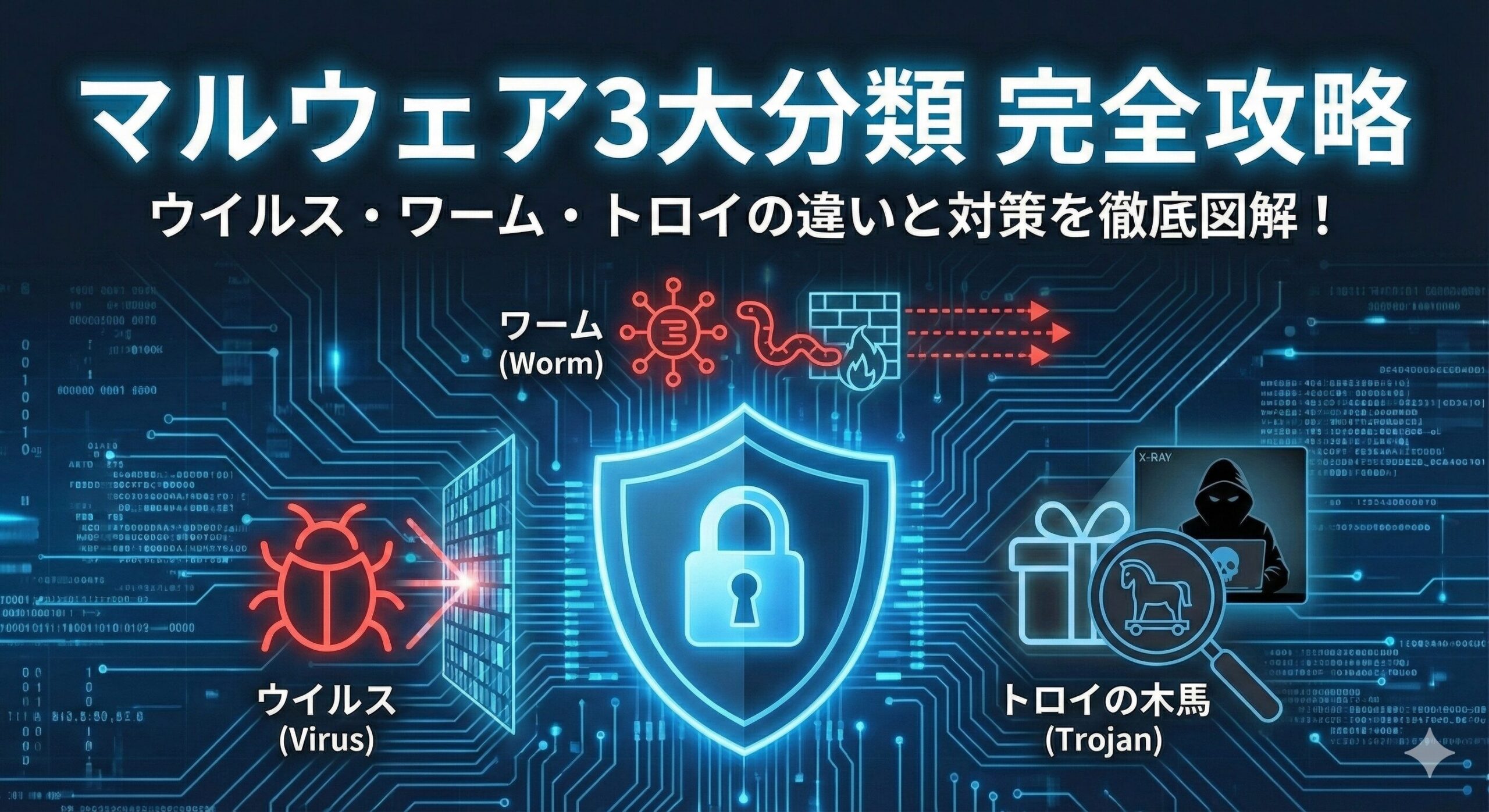

【徹底図解】マルウェアの3大分類を完全攻略!ウイルス・ワーム・トロイの決定的な違いと最新対策

「マルウェア」という言葉を聞いて、具体的にどのようなプログラムが裏で動いているのか、その挙動を詳細にイメージできるでしょうか。ニュースや日常会話では、すべてをひとまとめに「ウイルス」と呼んでしまうことが多いですが、情報処理安全確保支援士(SC)試験において、その曖昧さは命取りになります。 試験の午後問題では、インシデント発生時のログ分析や、攻撃手法の特定が求められます。その際、「他のファイルに寄生しているのか(ウイルス)」「単独でネットワークを這い回るのか(ワーム)」「無害を装って潜伏しているのか(トロイ ...

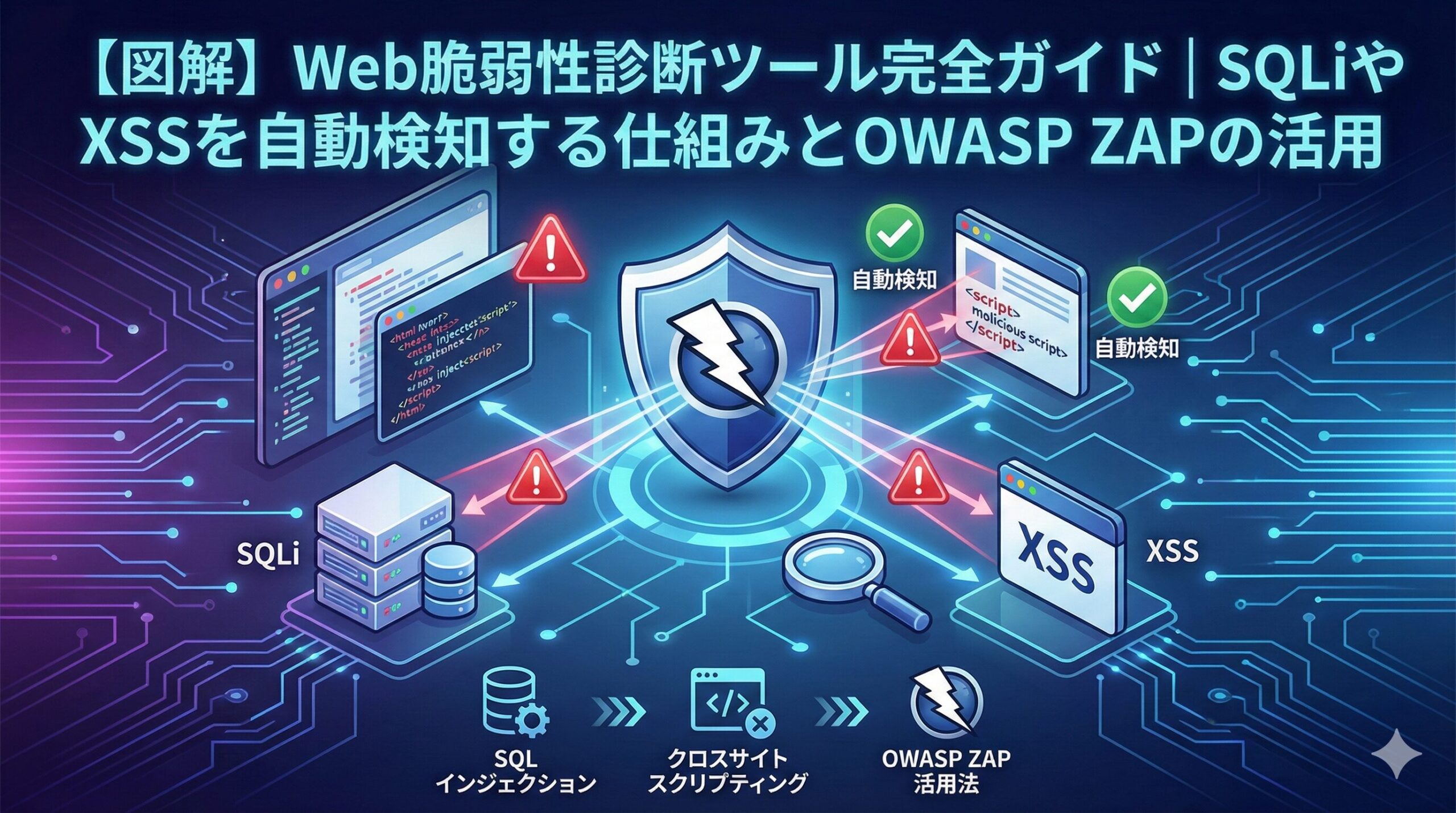

【図解】Web脆弱性診断ツール完全ガイド|SQLiやXSSを自動検知する仕組みとOWASP ZAPの活用

Webアプリケーションのセキュリティを学ぶ上で、今週は非常に濃密な一週間だったことと思います。HTTP/HTTPSの基礎から始まり、SQLインジェクション、クロスサイトスクリプティング(XSS)、CSRF、そしてディレクトリトラバーサルやセッションハイジャックといった、Webサイトを脅かす主要な攻撃手法について詳しく見てきました。 これら一つひとつの攻撃手法を手動で探し出し、対策を行うことはもちろん重要です。しかし、数百、数千のページを持つ大規模なWebアプリケーションに対して、すべての入力フォームを手動 ...

【Webセキュリティ】乗っ取りを防げ!セッションハイジャックと固定化攻撃の脅威と対策を徹底解説

Webサービスを利用しているとき、私たちは普段意識することなく「ログイン状態」を維持しています。しかし、この「つながっている状態」こそが、攻撃者にとって格好の標的であることをご存じでしょうか。 もし、あなたになりすました誰かが、勝手にショッピングをしたり、重要なデータを盗み出したりしたら……。考えただけでも背筋が凍る事態ですが、これは決して他人事ではありません。Webアプリケーションの脆弱性を突く攻撃の中でも、特に影響度が大きく、かつ仕組みを理解していないと防ぎにくいのが「セッション」に関連する攻撃です。 ...

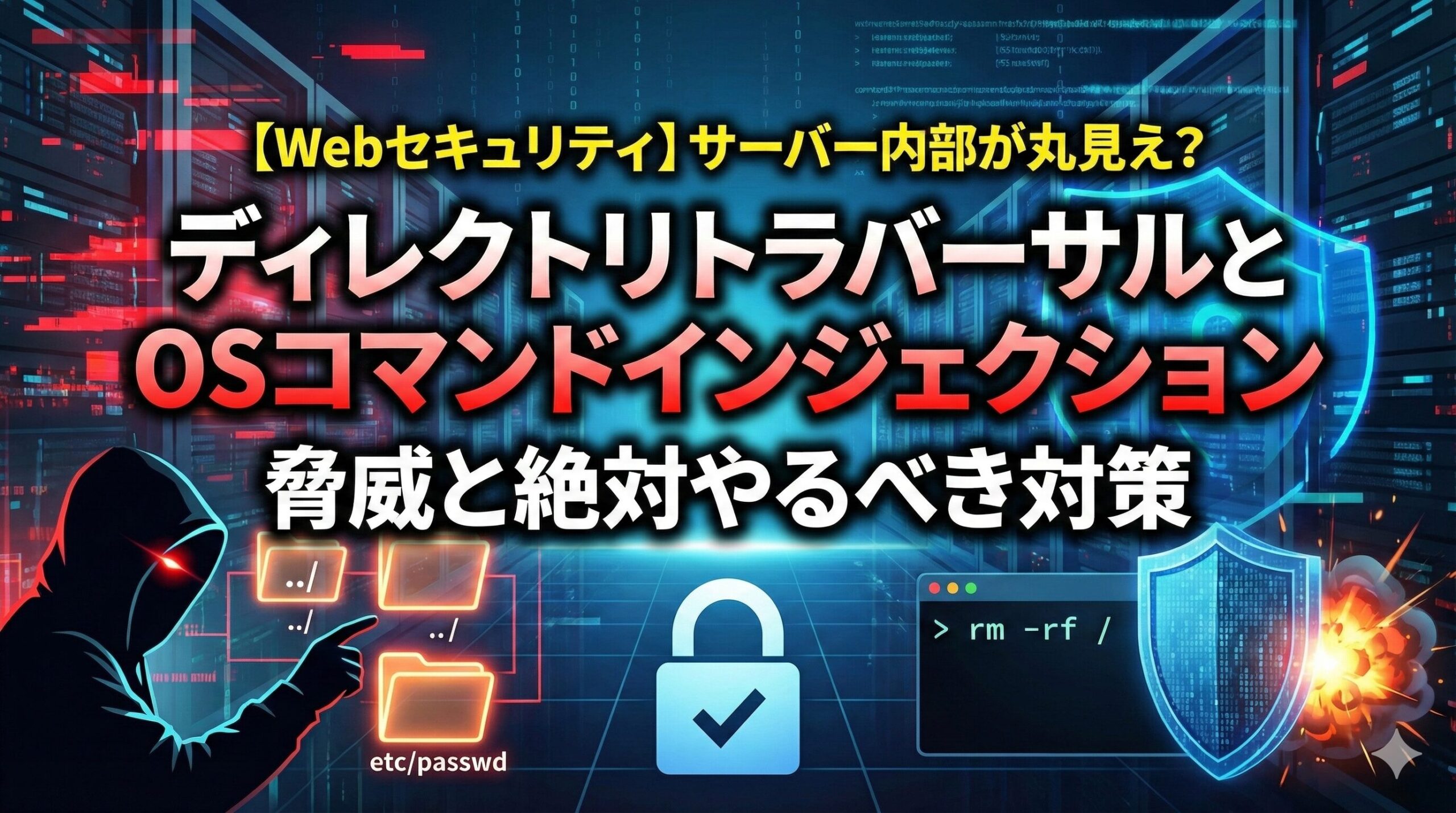

【Webセキュリティ】サーバー内部が丸見え?ディレクトリトラバーサルとOSコマンドインジェクションの脅威と絶対やるべき対策

Webアプリケーションの開発や運用において、最も重要視すべき課題のひとつが「入力値の安全な取り扱い」です。ユーザーからの入力は、開発者の想定を超えた動作を引き起こし、システム全体を危険にさらすセキュリティホールとなり得ます。 本記事では、Webアプリケーションにおける代表的な脆弱性「ディレクトリトラバーサル」と「OSコマンドインジェクション」について詳しく解説します。これらは仕組み自体はシンプルですが、悪用されれば情報漏洩やシステム破壊に直結する極めて危険な攻撃手法です。 なぜこれらの攻撃が成立するのか、 ...