1月という長い期間、ネットワークの基礎から始まり、Webアプリケーションの脆弱性、そして具体的なサイバー攻撃の手法まで、多岐にわたる技術要素を学習してきました。知識のインプットお疲れ様でした。

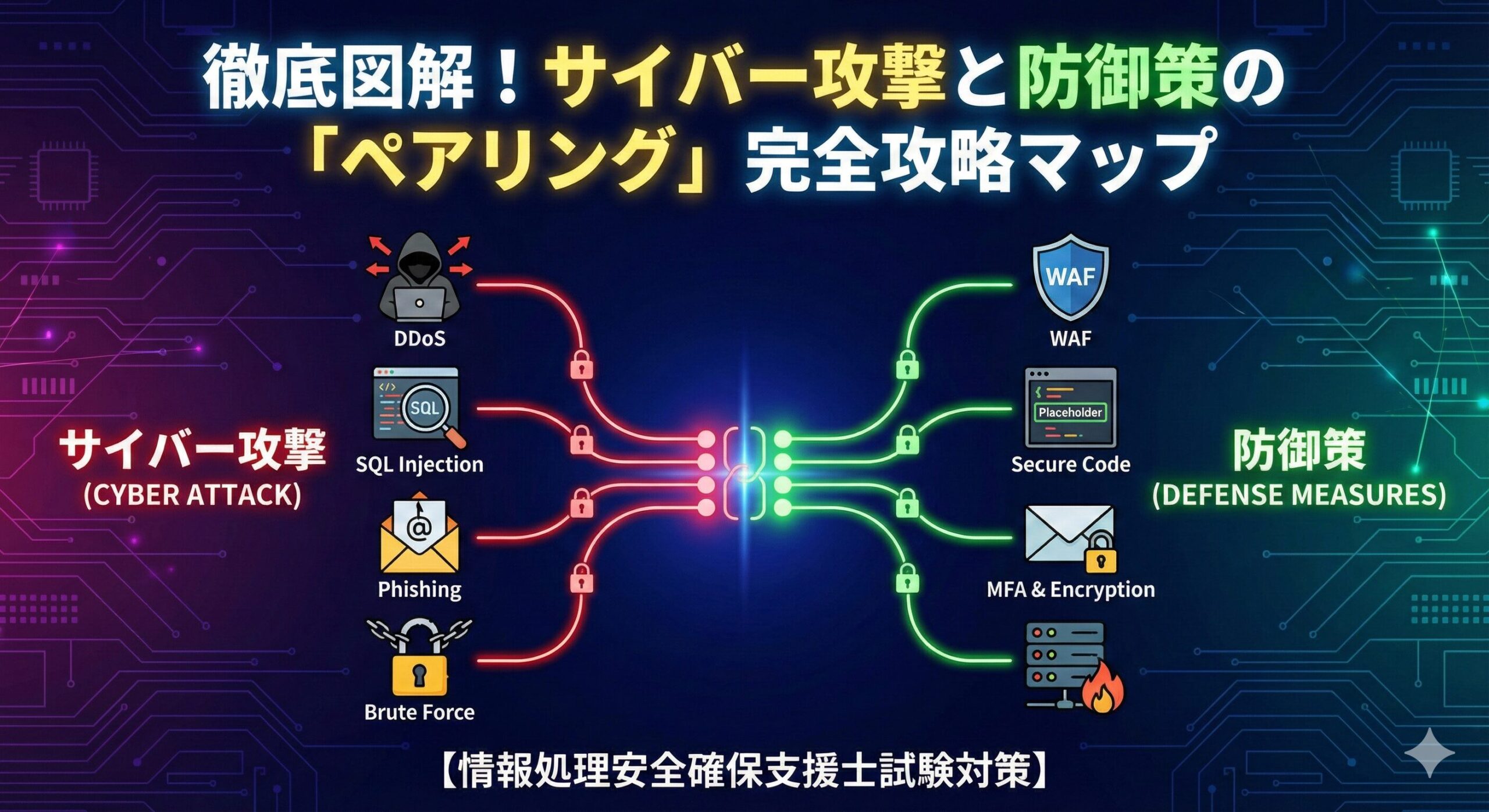

しかし、知識を「知っている」だけでは、情報処理安全確保支援士試験、特に午後の記述式試験には太刀打ちできません。試験で求められるのは、ある攻撃手法に対して、適切な防御策を論理的に紐付ける能力です。これを「攻撃と防御のペアリング」と呼びます。

多くの受験者が、個々の用語(例えば「SQLインジェクション」や「WAF」)の意味は答えられても、「なぜその攻撃にはWAFではなくプレースホルダが根本対策なのか?」といった問いに対して、技術的根拠を持って即答できないケースが散見されます。セキュリティ対策は、攻撃のメカニズムと防御のメカニズムがパズルのピースのように噛み合って初めて効果を発揮します。

本記事では、これまで学んだ断片的な知識を統合し、攻撃手法と防御策をセットで整理する「ペアリングマップ」を作成します。この思考プロセスをインストールすることで、記述問題で「どのような対策を行うべきか」と問われた際に、迷わず正解を導き出せるようになります。セキュリティの全体像を俯瞰し、合格への確固たる基盤を築きましょう。

ネットワーク層における攻撃と防御のペアリング

ネットワークは攻撃者がシステムに到達するための最初の経路です。ここでは、通信プロトコルやインフラを狙った攻撃と、その防御策の結びつきを見ていきます。

DoS/DDoS攻撃への対策は緩和と分散

DoS(Denial of Service)攻撃や、それを大規模化したDDoS攻撃は、サービスの可用性を損なわせる典型的な攻撃です。

攻撃のメカニズム

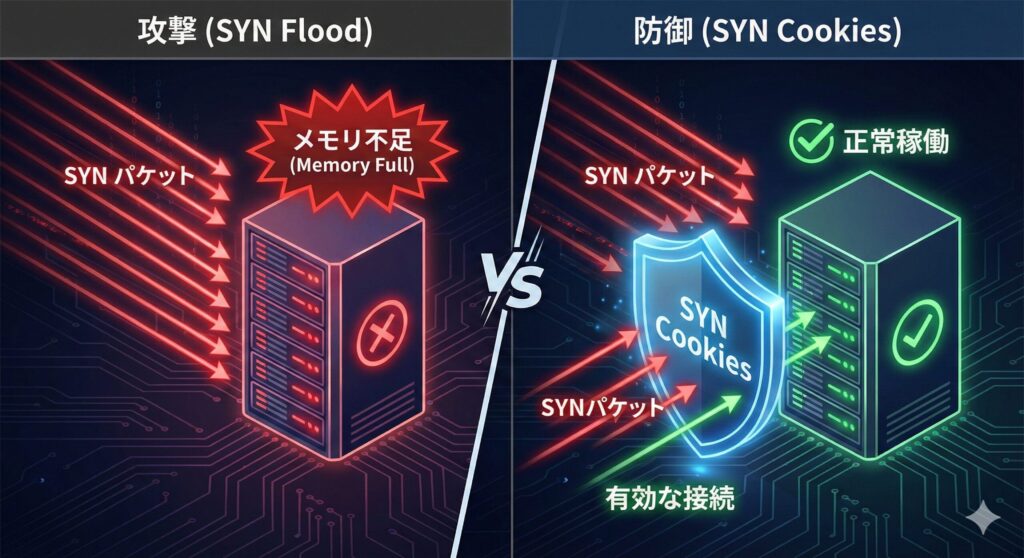

例えば「SYN Flood攻撃」では、TCPの3ウェイハンドシェイクにおける接続確立の仕組みを悪用します。攻撃者は大量のSYNパケットを送りつけ、サーバーからのSYN/ACKに対するACKを返しません。これにより、サーバーの接続待機キュー(バックログ)が溢れ、正規のユーザーからの接続を受け入れられなくなります。

また、「DNS Amp攻撃」では、DNSサーバーの応答サイズが増幅する性質を利用し、ターゲットに大量のトラフィックを送りつけます。攻撃者は送信元IPアドレスを被害者のものに偽装してDNSサーバーに問い合わせを送ると、DNSサーバーは被害者に対して数十倍から数百倍に増幅された応答を返します。この増幅効果により、攻撃者は少ないリソースで大規模な攻撃を実現できます。

防御のペアリング

これに対する防御策は、攻撃の種類によって異なりますが、基本思想は「リソースの枯渇を防ぐ」ことです。

SYN Cookies(SYN Flood対策)はサーバーが接続要求(SYN)を受け取った際、接続情報をメモリ上のキューに保存するのではなく、特定の計算式に基づいたクッキー(シーケンス番号)を生成してSYN/ACKで返します。クライアントから正しいACKが返ってきた場合のみメモリを割り当てることで、リソース枯渇を防ぎます。これがなぜ有効かというと、正規の接続が完了するまでサーバーのリソースを消費しないという仕組みに変えるからです。具体的には、SYN Cookiesは送信元IPアドレス、ポート番号、タイムスタンプ、秘密鍵をハッシュ化して生成されるため、攻撃者が偽造することは実質的に不可能です。

CDN(Content Delivery Network)の利用(DDoS全般)では、Webサイトのコンテンツを世界中に分散配置されたキャッシュサーバーから配信します。攻撃トラフィックをCDNのエッジサーバー群で分散して受け止めることで、オリジンサーバー(本番環境)への負荷を劇的に軽減します。これは攻撃の衝撃を面で受け止めるアプローチです。CDNプロバイダーは通常、専門的なDDoS対策機能も備えており、異常なトラフィックパターンを検出して自動的にフィルタリングを行います。

さらに、レート制限(Rate Limiting)も有効な防御策です。特定のIPアドレスからの単位時間あたりのリクエスト数を制限することで、攻撃の影響を抑制できます。ただし、正規ユーザーが大規模なNAT環境から接続している場合、誤検知のリスクがあるため、閾値の設定には注意が必要です。

Ingress Filtering(入口フィルタリング)により、送信元IPアドレスが偽装されたパケットをネットワークの入口で破棄することも重要です。これにより、リフレクション攻撃やアンプリフィケーション攻撃の踏み台にされることを防げます。

中間者攻撃(MITM)には暗号化と認証で対抗

通信経路上の盗聴や改ざんを行う中間者攻撃も依然として脅威です。

攻撃のメカニズム

ARPスプーフィングなどを利用して通信経路上に割り込み、正規の通信当事者になりすましてデータを盗み見たり、内容を書き換えたりします。例えば、公衆無線LANなどでは、攻撃者が偽のアクセスポイントを設置し、ユーザーの通信をすべて経由させる手口があります。

ARPスプーフィングでは、攻撃者がLAN内で偽のARP応答を送信し、「このIPアドレスに対応するMACアドレスは私のものです」と偽の情報を拡散します。これにより、本来ルーターに送られるべきパケットが攻撃者の端末に転送され、攻撃者はそれを盗聴または改ざんした後、本来の宛先に転送します。被害者からは通信が正常に行われているように見えるため、攻撃に気づきにくいのが特徴です。

防御のペアリング

これに対する鉄板のペアリングは、エンドツーエンドの暗号化と正しい相手であることの証明です。

HTTPS(TLS)と正当な証明書の検証により、通信内容を暗号化することで、万が一経路に入り込まれても内容を解読不能にします(機密性の担保)。さらに重要なのが、サーバー証明書の検証です。クライアントは接続先から提示された証明書を認証局の署名で検証し、接続先が「本物のサーバー」であることを確認します。これにより、中間者が介在する隙を排除します。

TLSのハンドシェイクプロセスでは、サーバーが証明書を提示した後、クライアントは証明書チェーン(ルート証明書までの信頼の連鎖)を検証します。この検証には、証明書の有効期限、失効リスト(CRL)またはOCSP(Online Certificate Status Protocol)による失効確認、証明書のコモンネームとアクセス先のドメイン名の一致確認などが含まれます。

VPN(Virtual Private Network)を使用すると、信頼できないネットワーク(公衆Wi-Fi等)を利用する場合でも、VPNトンネルを構築することで、論理的な専用線を確保します。これにより、物理的なネットワーク経路上での盗聴リスクを無効化します。VPNではIPsecやSSL/TLSなどのプロトコルを使用してトンネルを暗号化し、VPNサーバーとクライアント間のすべての通信を保護します。

加えて、MACアドレスフィルタリングやダイナミックARPインスペクション(DAI)をスイッチで有効化することで、LANレベルでの攻撃を防止できます。DAIは、ARPパケットの妥当性を検証し、不正なARPスプーフィングを検出してブロックします。

HSTS(HTTP Strict Transport Security)ヘッダーを使用することで、ブラウザに対して「このサイトには常にHTTPSで接続すること」を指示できます。これにより、HTTPへのダウングレード攻撃(SSL Stripping)を防止します。

DNS関連攻撃への多層防御

DNSは重要なインフラですが、様々な攻撃の標的になります。

攻撃のメカニズム

DNSキャッシュポイズニング攻撃では、攻撃者が偽のDNS応答をキャッシュサーバーに送り込み、正規のドメイン名を攻撃者の用意したIPアドレスに紐付けます。ユーザーが正規のドメイン名にアクセスしようとすると、攻撃者のサーバーに誘導されてしまいます。

DNSトンネリングでは、DNSプロトコルを悪用してファイアウォールやプロキシをバイパスし、データを外部に持ち出したり、コマンド&コントロール通信を行ったりします。

防御のペアリング

DNSSEC(DNS Security Extensions)により、DNSレコードにデジタル署名を付与することで、応答の真正性を検証できます。これによりDNSキャッシュポイズニング攻撃を防止します。DNSSECでは階層的な信頼の連鎖(Chain of Trust)により、ルートゾーンから対象ドメインまでの署名を検証します。

DNSクエリのモニタリングにより、異常なDNSクエリパターン(過度に長いサブドメイン名、高頻度のクエリなど)を検出し、DNSトンネリングを発見できます。セキュリティ情報イベント管理(SIEM)システムと連携させることで、効果的な監視が可能になります。

信頼できるDNSリゾルバの使用も重要です。Google Public DNSやCloudflare DNSなどの大手プロバイダーは、セキュリティ機能を備えており、既知の悪意あるドメインへのアクセスをブロックする機能を提供しています。

Webアプリケーション層の脆弱性と根本対策

午後試験で最も出題頻度が高いのが、Webアプリケーションの脆弱性を突く攻撃です。ここでは「WAFで防ぐ」といった対症療法ではなく、アプリケーションの構造レベルでの根本対策(根本的解決策)をペアリングすることが求められます。

SQLインジェクションにはプレースホルダが絶対

このペアは試験における「聖域」とも言える絶対的な組み合わせです。

攻撃のメカニズム

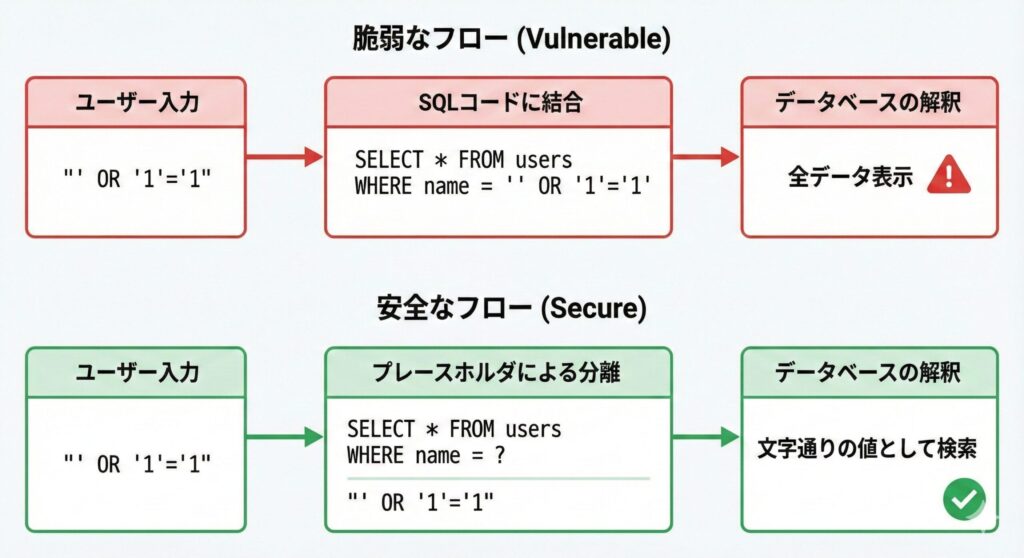

攻撃者が入力フォームなどにSQL文の断片(例:' OR '1'='1)を入力し、アプリケーションが生成するデータベースへの問い合わせ命令を不正に書き換える攻撃です。これにより、本来アクセスできない全データの閲覧や改ざん、削除が可能になります。原因は、ユーザーからの入力データを、そのままプログラム(SQL命令)の一部として解釈させてしまうことにあります。

具体例を見てみましょう。脆弱なコードでは次のようにSQL文を文字列連結で構築します。

SELECT * FROM users WHERE username = '" + input + "' AND password = '" + password + "'ここで攻撃者がusernameフィールドにadmin' --と入力すると、SQL文は次のようになります。

SELECT * FROM users WHERE username = 'admin' --' AND password = ''--はSQLのコメント記号なので、それ以降の条件が無視され、パスワードなしでadminとしてログインできてしまいます。さらに悪質なケースでは、'; DROP TABLE users; --のような入力により、データベース全体を破壊することも可能です。

防御のペアリング

プレースホルダ(静的プレースホルダ)では、SQL文の雛形をあらかじめデータベースエンジンにコンパイルさせ、ユーザー入力部分は「単なる値」として後から割り当てます(バインド)。これにより、入力値にどんなSQL特殊文字が含まれていても、それは単なる文字列データとして扱われ、命令として実行されることは構造上あり得なくなります。

プレースホルダを使用したコード例は以下のようになります。

PreparedStatement stmt = connection.prepareStatement(

"SELECT * FROM users WHERE username = ? AND password = ?"

);

stmt.setString(1, username);

stmt.setString(2, password);この場合、?の部分には必ずデータとして値が設定されるため、たとえユーザーがadmin' --と入力しても、データベースは「admin' --という文字列そのもの」を検索しようとするだけで、SQL命令として解釈されることはありません。

試験対策として、「エスケープ処理」も間違いではありませんが、漏れが発生する可能性があるため、プレースホルダの使用が最も推奨される根本対策であることを強く意識してください。エスケープ処理は特殊文字を無害化する方法ですが、エスケープ対象の文字の洗い出し漏れや、データベースの種類によってエスケープ方法が異なるといった問題があります。

ストアドプロシージャの使用も有効な対策です。データベース側でSQL処理をカプセル化し、アプリケーションからはパラメータを渡すだけにすることで、動的なSQL生成を回避できます。ただし、ストアドプロシージャ内で動的SQL生成を行っている場合は脆弱性が残るため注意が必要です。

さらに、最小権限の原則により、Webアプリケーションが使用するデータベースアカウントには必要最小限の権限のみを付与します。例えば、読み取り専用の機能であればSELECT権限のみを与え、DROP TABLEやDELETEなどの破壊的な操作権限は与えないようにします。これにより、SQLインジェクションが成功しても被害を限定できます。

クロスサイトスクリプティング(XSS)はエスケープ処理で封じる

XSSも頻出です。攻撃者が用意した悪意あるスクリプトが、被害者のブラウザ上で実行されてしまう脆弱性です。

攻撃のメカニズム

Webページに、攻撃者が注入したJavaScriptタグ(<script>...)などがそのまま埋め込まれて出力されることで発生します。被害者のブラウザは、それが正規のコンテンツなのか攻撃者のスクリプトなのか判別できず、実行してしまいます。これにより、セッションIDの奪取(Cookieの盗難)、画面の改ざん、キーロガーの埋め込みなどが起きます。

XSSには大きく分けて3つのタイプがあります。反射型XSS(Reflected XSS)は、攻撃コードがURLパラメータなどに含まれ、即座に応答ページに反映されるタイプです。攻撃者は悪意あるリンクを被害者に送り、クリックさせることで攻撃を成立させます。

格納型XSS(Stored XSS)は、攻撃コードがデータベースなどに保存され、そのデータを表示する全てのユーザーが影響を受けるタイプです。掲示板やコメント機能などで発生しやすく、被害が拡大しやすいため特に危険です。

DOM Based XSSは、サーバー側ではなくクライアント側のJavaScriptコードの処理に起因するXSSです。例えば、document.write(location.hash)のようなコードがあると、URLのフラグメント部分に攻撃コードを含めることで攻撃が成立します。

防御のペアリング

出力時のエスケープ処理(サニタイズ)により、HTMLとして特別な意味を持つ文字(<, >, &, ", ' など)を、実体参照(<, >, &, ", ' など)に変換してからブラウザに出力します。これにより、ブラウザはそれらを「タグ(命令)」ではなく「ただの文字」として表示するため、スクリプトは実行されません。

エスケープ処理は出力するコンテキストに応じて適切な方法を選択する必要があります。HTMLコンテンツ、HTML属性値、JavaScript内、CSS内、URL内では、それぞれ異なるエスケープルールが適用されます。例えば、JavaScript内に出力する場合は、JavaScriptの文字列エスケープルールに従う必要があります。

Content Security Policy(CSP)の導入も強力な防御策です。CSPヘッダーにより、ブラウザに対して「このページではどのソースからのスクリプトの実行を許可するか」を指示できます。例えば、Content-Security-Policy: script-src 'self'と設定すると、同一オリジンのスクリプトのみ実行が許可され、インラインスクリプトや外部サイトからのスクリプトは実行されません。これにより、XSS攻撃が成功しても、注入されたスクリプトの実行を阻止できます。

HttpOnly属性の付与(緩和策)も重要です。これは根本対策ではありませんが、CookieにHttpOnly属性を付けることで、万が一XSSが発生しても、JavaScriptからCookie(セッションID)を読み取れなくすることが可能です。攻撃者がセッションハイジャックを試みても、document.cookieでは該当のCookieにアクセスできないため、被害を軽減できます。

さらに、入力値の検証(バリデーション)も補助的な対策として有効です。ただし、これは「ホワイトリスト方式で許可する文字のみを受け入れる」場合に限ります。ブラックリスト方式(危険な文字列を拒否)では回避方法が多数存在するため、根本対策にはなりません。入力値検証はあくまで多層防御の一部と位置づけ、出力時のエスケープ処理を主たる防御策とすべきです。

テンプレートエンジンの自動エスケープ機能を活用することも推奨されます。多くのモダンなWebフレームワーク(React、Vue.js、Angular、Jinja2など)では、デフォルトで出力時の自動エスケープが有効になっています。ただし、明示的に無効化できる機能(React のdangerouslySetInnerHTMLなど)を使用する際は、XSSのリスクを十分に理解した上で慎重に扱う必要があります。

クロスサイトリクエストフォージェリ(CSRF)にはトークンで対抗

攻撃のメカニズム

攻撃者が用意した罠サイトに被害者がアクセスした際、被害者がログイン中の(セッションが有効な)別の重要サイト(銀行やSNSなど)に対して、意図しないリクエスト(送金や投稿など)を送信させます。サーバー側は、正規のセッションIDを持ったリクエストであるため、ユーザー本人の意思による操作だと誤認して処理してしまいます。

具体的な攻撃シナリオを見てみましょう。ユーザーがオンラインバンキングにログインした状態で、攻撃者の罠サイトを訪れたとします。罠サイトには次のようなHTMLが埋め込まれています。

<img src="https://bank.example.com/transfer?to=attacker&amount=10000" />この画像タグは、ブラウザによって自動的にリクエストが送信されます。このとき、ブラウザは銀行サイトへのCookieを自動的に付与するため、サーバーは正規のログインユーザーからのリクエストと判断し、攻撃者の口座に送金してしまいます。ユーザーは画像の読み込みエラーを見るだけで、裏で何が起きているか気づきません。

防御のペアリング

CSRFトークンの利用により、重要な処理を行うフォームを表示する際、サーバー側で予測不可能な乱数(トークン)を発行し、hiddenフィールドなどに埋め込みます。リクエストを受け取った際、セッションIDが正しいかだけでなく、埋め込まれたトークンが合致するかを検証します。攻撃者は罠サイトからこのトークンを知ることはできないため(Same-Origin Policyにより他のドメインのページ内容は読めない)、攻撃リクエストは拒否されます。

CSRFトークンの実装には、以下の要件を満たす必要があります。トークンは暗号学的に安全な乱数生成器を使用して生成し、十分な長さ(最低128ビット)を確保します。トークンはユーザーセッションに紐付けて管理し、リクエストごとに検証します。トークンはフォームのhiddenフィールドまたはカスタムHTTPヘッダー(AjaxではX-CSRF-Tokenなど)で送信します。

SameSite Cookie属性の設定も有効な防御策です。CookieにSameSite=StrictまたはSameSite=Lax属性を付与することで、クロスサイトリクエストにCookieが付与されるのを防ぎます。SameSite=Strictでは、他のサイトからのリンクでページを開いた場合でもCookieが送信されません。SameSite=Laxでは、トップレベルナビゲーション(リンククリックなど)の場合のみCookieが送信され、画像やiframeからのリクエストでは送信されません。

重要な操作には再認証を要求することも、CSRF対策として有効です。例えば、送金やパスワード変更などの重要な操作を行う前に、現在のパスワードやワンタイムパスワードの入力を求めることで、攻撃者が勝手に操作を完了させることを防ぎます。

Refererヘッダーの検証も補助的な対策となります。リクエストのRefererヘッダーが自サイトのドメインであることを確認することで、外部サイトからの不正なリクエストを検出できます。ただし、Refererヘッダーはプライバシー上の理由で送信されない場合もあるため、これのみに依存するべきではありません。

ディレクトリトラバーサルにはパス検証を

攻撃のメカニズム

ディレクトリトラバーサル(パストラバーサル)攻撃は、Webアプリケーションがファイルパスを扱う際の不適切な処理を悪用し、公開を意図していないファイルにアクセスする攻撃です。攻撃者は../(親ディレクトリへの移動)を含むパスを入力することで、Webルート外のファイルシステムにアクセスを試みます。

例えば、https://example.com/download?file=report.pdfというURLでファイルをダウンロードできるサイトがあるとします。脆弱な実装では、fileパラメータをそのままファイルパスとして使用します。攻撃者がfile=../../../../etc/passwdと指定すると、Linuxシステムのパスワードファイルが読み取られてしまう可能性があります。

防御のペアリング

ファイルパスのホワイトリスト検証により、許可されたファイル名のみを受け入れるようにします。ユーザー入力を直接ファイルパスとして使用せず、データベースに登録された正規のファイルIDをキーとして、サーバー側で実際のファイルパスに変換する方式が安全です。

パス正規化と範囲チェックでは、ユーザー入力を含むパスを正規化(..や.を解決)した後、そのパスが許可されたディレクトリ配下にあることを確認します。

多くのプログラミング言語は、パスの正規化と検証のためのライブラリを提供しています。

ファイル名のサニタイズにより、ディレクトリセパレータ(/、\)やパストラバーサル文字列(..)を含む入力を拒否または除去します。ただし、これは補助的な対策であり、ホワイトリスト方式と組み合わせて使用すべきです。

chroot環境の使用も有効です。アプリケーションを制限されたディレクトリ配下で実行することで、たとえトラバーサル攻撃が成功してもアクセス可能な範囲を限定できます。

エンドポイント・認証周りの攻撃と多層防御

ネットワーク、Webアプリを抜けた先、あるいはそれ以前の段階である「人」や「端末」を狙った攻撃への対策です。

ランサムウェアにはバックアップと最小特権で備える

ランサムウェアは、データの暗号化により身代金を要求する攻撃であり、近年最も被害が深刻です。

攻撃のメカニズム

フィッシングメールやVPN機器の脆弱性から侵入し、組織内のネットワークを横展開(ラテラルムーブメント)してサーバーに到達、ファイルを暗号化します。最近では、データを盗み出して「公開する」と脅す二重脅迫も主流です。

現代のランサムウェア攻撃は高度に組織化されています。攻撃者は侵入後、数日から数週間かけてネットワーク内を偵察し、重要なサーバーやバックアップシステムを特定します。その後、バックアップを無効化または暗号化してから、本番システムを一斉に暗号化することで、復旧を困難にします。

防御のペアリング

3-2-1ルールのバックアップ(オフライン)は、「侵入されること」を前提とした対策です。3つのコピーを、2つの異なる媒体に、1つはオフサイトに保管するという原則です。最も有効なのは、ネットワークから切り離された(オフラインの)バックアップです。ランサムウェアはネットワーク上の共有フォルダも全て暗号化しに行きますが、物理的に切断されたテープや、不変(イミュータブル)設定されたクラウドストレージには手出しできません。

イミュータブルバックアップでは、一度書き込まれたデータを一定期間削除・変更できないように設定します。たとえ攻撃者が管理者権限を奪取しても、バックアップデータを破壊できないため、確実な復旧が可能になります。

特権IDの管理と最小権限の原則により、侵入後の被害拡大を防ぎます。端末やユーザーには必要最小限の権限のみを与えます。特に管理者権限(特権ID)が奪われると全滅するため、特権IDの利用には多要素認証や承認フローを必須とするなどの厳格な管理(PAM: Privileged Access Management)が求められます。

エンドポイント検知・応答(EDR)の導入により、端末上の不審な動作をリアルタイムで検知し、暗号化が始まる前に攻撃を阻止できます。EDRは従来のアンチウイルスと異なり、振る舞い検知により未知のマルウェアも検出可能です。

ネットワークセグメンテーションにより、組織内ネットワークを複数のゾーンに分割し、ゾーン間の通信を制限します。これにより、一つのセグメントが侵害されても、他のセグメントへの横展開を防ぎます。特に重要なサーバーは、厳格なアクセス制御で保護された専用セグメントに配置すべきです。

定期的なパッチ適用と脆弱性管理も欠かせません。ランサムウェアの多くは、既知の脆弱性を悪用して侵入します。システムやアプリケーションを常に最新の状態に保つことで、攻撃の入り口を塞ぎます。

パスワード攻撃には多要素認証とロックアウトで対抗

攻撃のメカニズム

辞書攻撃、ブルートフォース攻撃、パスワードリスト攻撃など、認証の突破を試みる攻撃です。特にパスワードリスト攻撃は、他サイトから流出したID/Passのリストを流用するため、単純なパスワード強度の向上だけでは防げません。

辞書攻撃では、一般的な単語や人名、よく使われるパスワードのリストを使用して、システマティックに認証を試みます。「password」「123456」「admin」などの単純なパスワードは数秒で破られます。

ブルートフォース攻撃では、可能な文字の組み合わせを総当たりで試します。パスワードが短い場合や文字種が少ない場合、比較的短時間で突破される可能性があります。例えば、4桁の数字パスワードは最大でも10,000通りしかないため、高速に試行できる環境では数分で破られます。

パスワードスプレー攻撃では、多数のアカウントに対して少数の一般的なパスワードを試す手法です。アカウントロックアウトを回避しながら、少しずつ認証を試みるため、検知が困難です。

防御のペアリング

多要素認証(MFA)により、「知識(パスワード)」だけでなく、「所持(スマホ、トークン)」や「生体(指紋、顔)」を組み合わせます。これにより、パスワードが漏洩していても、物理的なデバイスを持っていなければログインできないため、リスト攻撃を完全に無効化できます。

MFAには複数の実装方式があります。SMS認証は手軽ですが、SIMスワップ攻撃のリスクがあります。認証アプリ(TOTP)は、Google AuthenticatorやMicrosoft Authenticatorなどを使用し、時間ベースのワンタイムパスワードを生成します。FIDO2/WebAuthnは、物理的なセキュリティキーや生体認証を使用する最も安全な方式です。

アカウントロックアウトにより、一定回数認証に失敗したらアカウントを一時停止する仕組みは、オンラインでのブルートフォース攻撃(総当たり)に対して有効なペアリングです。ただし、これを逆手にとったDoS攻撃(わざと失敗してロックさせる)のリスクもあるため、CAPTCHA認証との併用や、ロックアウト時間を指数関数的に増加させる(初回は1分、次は5分、その次は30分など)方式を検討します。

リスクベース認証(適応型認証)では、ログイン時の様々な要素(IPアドレス、デバイス、位置情報、時間帯、行動パターンなど)を分析し、リスクが高い場合のみ追加の認証を要求します。通常と異なる場所からのアクセスや、初めて使用するデバイスからのログインには、追加の確認を求めることで、不正アクセスを防ぎます。

パスワードレス認証への移行も有効な戦略です。FIDO2やパスキーなどの技術により、パスワードそのものを廃止し、生体認証やハードウェアトークンのみで認証を行うことで、パスワード攻撃のリスクを根本から排除できます。

パスワードポリシーの適切な設定も重要です。ただし、過度に複雑な要件(記号必須、90日ごとの変更強制など)は、ユーザーが覚えきれずに紙に書いたり、単純な変更(password1 → password2)をするだけになったりして、かえってセキュリティを低下させる可能性があります。NIST(米国国立標準技術研究所)は、最低8文字以上、辞書攻撃に耐えるチェック、侵害されたパスワードのブラックリスト化を推奨しています。

午後試験突破のための思考フレームワーク

ここまで見てきたように、セキュリティ対策には必ずなぜその対策が有効なのかという論理的な理由が存在します。午後試験の記述問題で高得点を取るためには、単に用語を覚えるのではなく、この「攻撃のメカニズム」と「防御のメカニズム」の適合性を理解しておく必要があります。

試験中に未知の攻撃手法やトラブルが出題された場合でも、以下のステップで思考することで正解に近づけます。

ステップ1:何が損なわれているか?

まず、攻撃によってCIA(機密性、完全性、可用性)のどれが侵害されているかを特定します。データが盗まれた場合は機密性、改ざんされた場合は完全性、サービスが停止した場合は可用性の問題です。これにより、対策の方向性が見えてきます。

ステップ2:どこで起きているか?

攻撃がどの層で発生しているかを特定します。ネットワーク層(OSI参照モデルの下位層)、アプリケーション層、エンドポイント(端末)、人的要素のいずれかを判断します。例えば、不正なパケットによる攻撃はネットワーク層、入力値の不適切な処理はアプリケーション層の問題です。

ステップ3:どのメカニズムが悪用されたか?

攻撃者がどのような技術的仕組みや人間の性質を悪用しているかを分析します。入力値の解釈ミス、プロトコルの仕様上の特性、設定の不備、人の心理(ソーシャルエンジニアリング)などが考えられます。

ステップ4:どうすればそのメカニズムを断ち切れるか?

攻撃のメカニズムを理解したら、それを無効化する対策を考えます。入力値の問題であればバリデーションやエスケープ、プロトコルの悪用であれば暗号化や認証の強化、設定の問題であれば適切な構成管理というように、原因に直接作用する対策を選択します。

具体例での思考プロセス

例えば、「Webサイトが改ざんされた」という問題が出たとき、以下のように思考を展開します。

まず、「完全性が損なわれている」と特定します(ステップ1)。次に、「Webサーバー上のファイルまたはデータベースの内容が変更された」と推測します(ステップ2)。考えられる攻撃手法として、SQLインジェクション、管理者アカウントの侵害、Webサーバーの脆弱性悪用などが挙げられます(ステップ3)。

各攻撃手法に対する防御策をペアリングすると、SQLインジェクションにはプレースホルダ化、管理者アカウントの侵害にはMFA導入とパスワード変更、Webサーバーの脆弱性にはパッチ適用とセキュリティ設定の見直しとなります(ステップ4)。問題文の状況から最も可能性の高い原因を選択し、それに対する適切な対策を記述します。

単に「WAFを導入する」と書くのは対症療法です。試験では、根本原因に対する根本対策を求められることが多いため、「SQLインジェクションの脆弱性を修正するため、プレースホルダを使用したパラメータ化クエリに書き換える」といった具体的で原理に基づいた回答が高評価を得ます。

多層防御の考え方

セキュリティ対策は単一の手段に頼るのではなく、複数の防御層を組み合わせる多層防御(Defense in Depth)が基本です。例えば、Webアプリケーションの場合、ファイアウォール(ネットワーク層)、WAF(アプリケーション層の入口)、入力検証・出力エスケープ(アプリケーション内部)、データベースの最小権限設定(データ層)というように、各層で防御を行います。

一つの層が突破されても、次の層で攻撃を阻止できるため、全体としてのセキュリティが向上します。午後試験では、「追加で行うべき対策」を問われることも多いため、既に実施されている対策以外の層での防御を提案できる知識が求められます。

【午後試験対策】攻撃と防御の「ペアリング」完全マスター練習問題 10問

記事で解説した「攻撃手法と防御策の論理的な紐付け(ペアリング)」が、実際にどれくらい身についているかを確認しましょう。情報処理安全確保支援士の午後試験では、単に用語を知っているだけでなく、「なぜその対策が有効なのか」という技術的根拠を答える力が問われます。この演習を通じて、断片的な知識を「記述式試験で得点できる武器」へと昇華させましょう。

まとめ:知識を実践力に変換する

1ヶ月間、セキュリティの基礎から具体的な攻撃手法までを駆け抜けました。今、手元には多くの「武器(防御策)」の知識があるはずです。しかし、戦場で適切な武器を選べなければ意味がありません。

主要な攻撃と防御のペアリングを再確認しましょう。SQLインジェクションにはプレースホルダ、XSSにはエスケープ処理とCSP、CSRFにはトークン検証とSameSite Cookie、盗聴・改ざんにはTLSによる暗号化と証明書検証、可用性の侵害には負荷分散と冗長化、ランサムウェアにはオフラインバックアップと最小特権、パスワード攻撃には多要素認証です。

このペアリングを瞬時に引き出せるようにすることが、学習のゴールです。この「対」の概念は、今後学ぶ「セキュア開発」や「運用・マネジメント」においても、常に基礎となります。攻撃手法を知り尽くした今なら、より深く、より実感を伴って学習を進められるはずです。

情報処理安全確保支援士試験の午後問題は、単なる暗記では対応できません。攻撃のメカニズムを理解し、それに対する論理的な防御策を導き出す思考力が試されます。本記事で紹介したペアリングマップと思考フレームワークを使いこなすことで、どのような問題が出題されても、確実に正解に辿り着ける力が身につきます。

立ち止まらず、合格への道を一歩ずつ進んでいきましょう。

今すぐ実践:知識の定着確認

手元のノートやメモアプリに、今回紹介した攻撃手法以外の「攻撃」を3つ書き出し、それに対する「根本的な防御策」を書き加えてみてください。調べずに書けなかった箇所が、あなたの今の弱点です。

例えば、「セッションハイジャック」「OSコマンドインジェクション」「クリックジャッキング」などの攻撃手法について、それぞれどのような防御策が有効か、メカニズムレベルで説明できるかを確認してください。説明できない部分があれば、その攻撃手法について深く調べ、防御策とのペアリングを理解しましょう。

この能動的な学習プロセスこそが、知識を真の実践力に変換する鍵となります。試験本番で自信を持って解答できる力を、今ここで築き上げてください。